- Information Security Squad

- Как конвертировать и использовать сертификат PKCS # 12 / PFX на Apache

- Разница между файлами .pfx и .crt

- Шаг 1. Передача сертификата pfx с сервера Windows на наш Linux-сервер.

- Шаг 2. Преобразование файла .pfx с помощью OpenSSL

- Шаг 3. Добавление сертификата домена SSL для Apache

- Windows — конвертация SSL сертификата PEM в формат PFX (PKCS#12) с помощью подсистемы Linux

- Создание профилей сертификатов PFX с помощью центра сертификации Create PFX certificate profiles using a certificate authority

- Предварительные требования Prerequisites

- Создание профиля Create a profile

- Настройка параметров сертификата pfx для ЦС Майкрософт Configure PFX Certificate settings for Microsoft CA

- Настройка параметров сертификата pfx для ЦС Entrust Configure PFX Certificate settings for Entrust CA

- Развертывание профиля Deploy the profile

Information Security Squad

stay tune stay secure

- Home

- 2017

- Октябрь

- 17

- Как конвертировать и использовать сертификат PKCS # 12 / PFX на Apache

Как конвертировать и использовать сертификат PKCS # 12 / PFX на Apache

Когда у нас есть несколько серверов, и нам нужно использовать один и тот же SSL-сертификат, например, в среде балансировки нагрузки или с использованием подстановочных SSL-сертификатов, вам необходимо будет передать сертификаты между серверами.

Как правило, передача SSL между сервером и сервером легка, если это между серверами того же типа, что и серверы Linux или серверы Windows.

Но процесс становится немного сложнее, когда дело доходит до Windows на Linux-сервере.

В этом случае нам нужно экспортировать SSL-сертификаты с сервера Windows и хранить файл .pfx.

После этого нам нужно скопировать этот файл .pfx (PKCS # 12 /) на сервер Linux и преобразовать этот файл в совместимый с Apache формат файла, например, отдельный сертификат, пакет CA и файлы закрытого ключа и использовать его.

Это также может потребоваться при переключении хостинговых компаний.

Я объясню точный процесс с пошаговыми инструкциями в этой статье о том, как вы можете успешно использовать сертификат .pfx с сервера Windows на сервере Linux с Apache.

Разница между файлами .pfx и .crt

В чем же отличие между сертификатами .pfx и .crt?

Прежде чем мы начнем наш процесс преобразования, позвольте мне дать вам краткое описание различий между файлами .pfx и .crt.

В принципе, сертификат (.crt-файл) является контейнером для открытого ключа.

Он включает в себя открытый ключ, имя сервера, дополнительную информацию о сервере и подпись, вычисленную центром сертификации (CA).

Во время SSL-рукопожатия, сервер отправляет свой открытый ключ клиенту, который фактически содержит свой сертификат, с несколькими другими цепочками сертификатов.

В других случаях .pfx-файл представляет собой архив PKCS # 12, похожий на контейнер, который может содержать множество объектов с дополнительной защитой паролем.

Обычно архив PKCS № 12 содержит сертификат (возможно, с набором сертификатов CA) и соответствующий ему секретный ключ.

Шаг 1. Передача сертификата pfx с сервера Windows на наш Linux-сервер.

Прежде всего, я экспортировал свой сертификат в сертификат .pfx с сервера Windows для своего домена.

И я скопировал этот файл pfx на свой Linux-сервер, используя SCP из своей локальной системы в папку «/ transfered_certificates /».

Вы можете использовать FTP, SCP, wget или использовать любой из этих методов для передачи сертификата pfx на ваш Linux-сервер.

Шаг 2. Преобразование файла .pfx с помощью OpenSSL

Следующий шаг – извлечь наш необходимый сертификат, ключ и комплект CA из этого сертификата .pfx для домена.

Мы можем использовать команду OpenSSL для извлечения этих данных из файла pfx.

Давайте рассмотрим команды для извлечения необходимой информации из этого сертификата pfx.

Извлечение сертификата из файла pfx

Мы можем использовать эту команду для извлечения сведений о сертификате для домена из файла pfx.

Извлечение файла ключа из файла pfx

Мы можем использовать эту команду для извлечения данных ключа для домена itsecforu.ru из файла pfx.

Это действие предоставит нам наш файл ключа домена, а именно itsecforu.ru.key

Извлечение цепочки сертификатов из файла pfx

Мы можем использовать эту команду для извлечения цепочки деталей сертификата из файла pfx.

Это предоставит нам нашу цепочку сертификатов для нашего домена itsecforu.ru в файле itsecforu.ru-ca.crt.

Мы скопировали эти извлеченные файлы в папку cert в разделе «/ etc / pki / tls / certs /».

Вы можете сделать это, если это необходимо, но если нет, вы можете напрямую указать путь к папке в конфигурации Apache, в которую вы извлекли эти файлы.

Шаг 3. Добавление сертификата домена SSL для Apache

После преобразования файла .pfx вам нужно будет скопировать вновь созданные файлы на сервер Apache и отредактировать конфигурационный файл Apache для их использования.

Мы создали виртуальный хост для своего домена в папке /etc/httpd/conf.d/, чтобы включить SSL и включили эти извлеченные файлы по мере необходимости.

См. данные виртуального хоста ниже:

Вы можете изменить имена файлов и путей в соответствии с вашими файлами сертификатов:

SSLCertificateFile должен быть вашим основным файлом сертификата для вашего доменного имени.

SSLCertificateKeyFile должен быть извлечен из файла ключей.

SSLCertificateChainFile должен быть промежуточным файлом цепочки сертификатов.

Вы можете простерировать наличие ошибок в синтаксисе конфигурационного файла apache:

Windows — конвертация SSL сертификата PEM в формат PFX (PKCS#12) с помощью подсистемы Linux

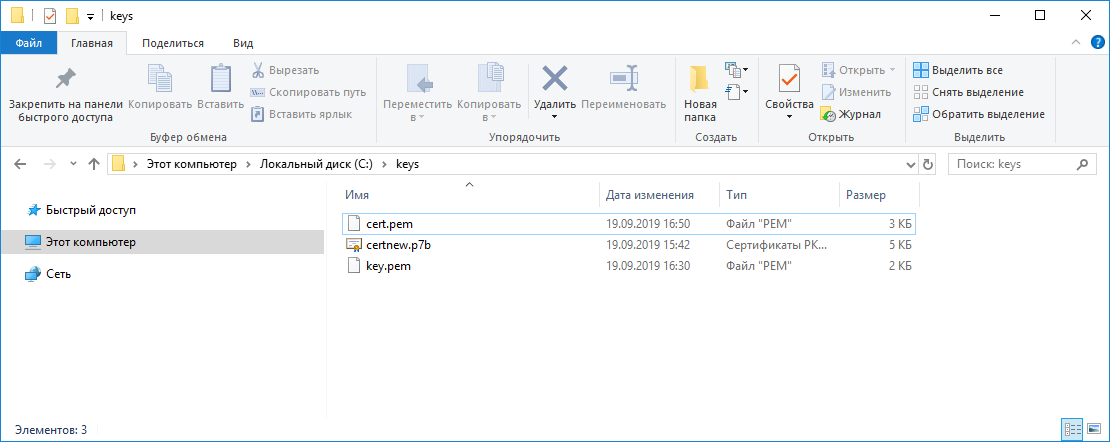

Будем собирать PFX файл в Windows 10 с помощью подсистемы Linux. У нас есть:

- Сертификат, cert.pem.

- Ключ, key.pem.

- Цепочка, certnew.p7b.

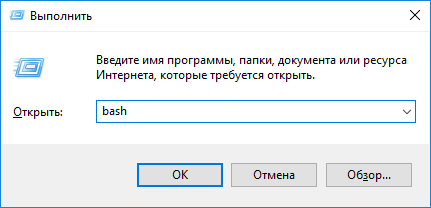

Включаем bash в Windows:

На диске C создаём папку C:\keys, переносим туда все нужные файлы:

Цепочка у нас в формате p7b, это стандартный формат, когда мы скачиваем цепочку с центра сертификации Windows. Переведём цепочку в PEM формат.

Запускаем bash. Для запуска bash нужно выполнить команду «bash» или «bash.exe».

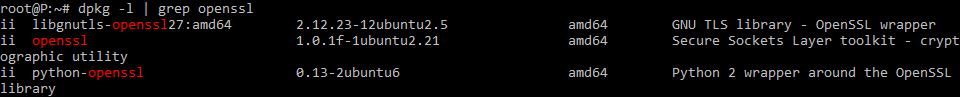

Проверим что пакет openssl установлен:

Если не установлен, то пакет ставится через apt-get:

У меня openssl уже стоит, Переходим в папку /mnt/c/keys/

Создание профилей сертификатов PFX с помощью центра сертификации Create PFX certificate profiles using a certificate authority

Область применения: Configuration Manager (Current Branch) Applies to: Configuration Manager (current branch)

Узнайте, как создать профиль сертификата, использующий центр сертификации для учетных данных. Learn how to create a certificate profile that uses a certification authority for credentials. В этой статье описываются конкретные сведения о профилях сертификатов для обмена личной информацией (PFX). This article highlights specific information about personal information exchange (PFX) certificate profiles. Дополнительные сведения о создании и настройке этих профилей см. в разделе Профили сертификатов. For more information about how to create and configure these profiles, see Certificate profiles.

Configuration Manager позволяет создать профиль сертификата PFX с использованием учетных данных, выданных центром сертификации. Configuration Manager allows you to create a PFX certificate profile using credentials issued by a certificate authority. В качестве центра сертификации можно выбрать Microsoft или Entrust. You can choose Microsoft or Entrust as your certificate authority. При развертывании на устройствах пользователей PFX-файлы создают пользовательские сертификаты для поддержки обмена зашифрованными данными. When deployed to user devices, PFX files generate user-specific certificates to support encrypted data exchange.

Сведения об импорте учетных данных сертификатов из существующих файлов сертификатов см. в разделе Импорт профилей сертификатов PFX. To import certificate credentials from existing certificate files, see Import PFX certificate profiles.

Предварительные требования Prerequisites

Прежде чем приступить к созданию профиля сертификата, убедитесь, что необходимые компоненты готовы. Before you start creating a certificate profile, make sure the necessary prerequisites are ready. Дополнительные сведения см. в разделе Предварительные требования для профилей сертификатов. For more information, see Prerequisites for certificate profiles. Например, для профилей сертификатов PFX требуется роль системы сайта точки регистрации сертификатов . For example, for PFX certificate profiles, you need a certificate registration point site system role.

Создание профиля Create a profile

В консоли Configuration Manager перейдите в рабочую область активы и соответствие , разверните узел Параметры соответствия, а затем — доступ к ресурсам компании, а затем выберите Профили сертификатов. In the Configuration Manager console, go to the Assets and Compliance workspace, expand Compliance Settings, expand Company Resource Access, and then select Certificate Profiles.

На вкладке ленты Главная в группе Создать выберите Создать профиль сертификата. On the Home tab of the ribbon, in the Create group, select Create Certificate Profile.

На странице Общие мастера создания профиля сертификата укажите следующие сведения. On the General page of the Create Certificate Profile Wizard, specify the following information:

Имя: введите уникальное имя для профиля сертификата. Name: Enter a unique name for the certificate profile. Можно использовать не более 256 символов. You can use a maximum of 256 characters.

Описание: введите описание, которое содержит обзор профиля сертификата, помогающего опознать его в консоли Configuration Manager. Description: Provide a description that gives an overview of the certificate profile that helps to identify it in the Configuration Manager console. Можно использовать не более 256 символов. You can use a maximum of 256 characters.

Выберите файл обмена личной информацией — параметры PKCS #12 (PFX) — создать. Select Personal Information Exchange — PKCS #12 (PFX) settings — Create. Этот параметр запрашивает сертификат от имени пользователя в подключенном локальном центре сертификации (ЦС). This option requests a certificate on behalf of a user from a connected on-premises certificate authority (CA). Выберите центр сертификации: Microsoft или Entrust. Choose your certificate authority: Microsoft or Entrust.

Параметр импорта получает сведения из существующего сертификата для создания профиля сертификата. The Import option gets information from an existing certificate to create a certificate profile. Дополнительные сведения см. в статье об импорте профилей сертификатов PFX. For more information, see Import PFX certificate profiles.

На странице Поддерживаемые платформы выберите версии ОС, которые поддерживает этот профиль сертификата. On the Supported Platforms page, select the OS versions that this certificate profile supports. Дополнительные сведения о поддерживаемых версиях ОС для вашей версии Configuration Manager см. в статье Поддерживаемые версии ОС для клиентов и устройств. For more information on supported OS versions for your version of Configuration Manager, see Supported OS versions for clients and devices.

На странице центры сертификации выберите точку регистрации сертификатов (CRP) для обработки сертификатов PFX: On the Certificate Authorities page, choose the certificate registration point (CRP) to process the PFX certificates:

- Первичный сайт: выберите сервер, СОДЕРЖАЩИЙ роль CRP для центра сертификации. Primary Site: Choose the server containing the CRP role for the CA.

- Центры сертификации: выберите соответствующий ЦС. Certification authorities: Select the relevant CA.

Дополнительные сведения см. в статье Инфраструктура сертификатов. For more information, see Certificate infrastructure.

Параметры на странице сертификата pfx зависят от выбранного ЦС на странице Общие : The settings on the PFX Certificate page vary depending on the selected CA on the General page:

Настройка параметров сертификата pfx для ЦС Майкрософт Configure PFX Certificate settings for Microsoft CA

В поле имя шаблона сертификата выберите шаблон сертификата. For the Certificate template name, choose the certificate template.

Чтобы использовать профиль сертификата для подписывания или шифрования S/MIME, включите использование сертификата. To use the certificate profile for S/MIME signing or encryption, enable Certificate usage.

При включении этого параметра все сертификаты PFX, связанные с конечным пользователем, будут доставкой всех своих устройств. When you enable this option, it delivers all PFX certificates associated with the target user to all of their devices. Если этот параметр не включен, каждое устройство получает уникальный сертификат. If you don’t enable this option, each device receives a unique certificate.

Выберите для параметра Формат имени субъекта значение Общее имя или Полное различающееся имя. Set Subject name format to either Common name or Fully-distinguished name. Если вы не уверены, какой из них следует использовать, обратитесь к администратору центра сертификации. If you’re unsure which one to use, contact your CA administrator.

В поле альтернативное имя субъекта включите адрес электронной почты и имя участника-пользователя (UPN) , соответствующие вашему ЦС. For the Subject alternative name, enable Email address and User principle name (UPN) as appropriate for your CA.

Пороговое значение обновления. определяет, когда автоматически обновляются сертификаты в зависимости от процента времени, оставшегося до истечения срока действия. Renewal threshold: Determines when certificates are automatically renewed, based on the percentage of time remaining before expiration.

Укажите соответствующий Срок действия сертификата. Set the Certificate validity period to the lifetime of the certificate.

Если точка регистрации сертификатов указывает Active Directory учетные данные, включите публикацию Active Directory. When the certificate registration point specifies Active Directory credentials, enable Active Directory publishing.

Если вы выбрали одну или несколько поддерживаемых платформ Windows 10: If you selected one or more Windows 10 supported platforms:

Задайте для хранилища сертификатов Windows значение пользователь. Set the Windows certificate store to User. (Параметр локальный компьютер не развертывает сертификаты, не выбирайте его.) (The Local Computer option doesn’t deploy certificates, don’t choose it.)

Выберите одного из следующих поставщиков хранилища ключей (KSP): Select one of the following Key Storage Provider (KSP):

- Установить в доверенный платформенный модуль (TPM) при его наличииInstall to Trusted Platform Module (TPM) if present

- Установка в доверенный платформенный модуль (TPM) (TPM) в ином случае завершается сбоемInstall to Trusted Platform Module (TPM) otherwise fail

- Установить в Windows Hello для бизнеса в ином случае не удалосьInstall to Windows Hello for Business otherwise fail

- Установить в поставщик хранилища ключей программного обеспеченияInstall to Software Key Storage Provider

Завершите работу мастера. Complete the wizard.

Настройка параметров сертификата pfx для ЦС Entrust Configure PFX Certificate settings for Entrust CA

В качестве конфигурации цифрового удостоверения выберите профиль конфигурации. For the Digital ID Configuration, choose the configuration profile. Администратор Entrust создает параметры конфигурации для цифрового удостоверения. The Entrust administrator creates the digital ID configuration options.

Чтобы использовать профиль сертификата для подписывания или шифрования S/MIME, включите использование сертификата. To use the certificate profile for S/MIME signing or encryption, enable Certificate usage.

При включении этого параметра все сертификаты PFX, связанные с конечным пользователем, будут доставкой всех своих устройств. When you enable this option, it delivers all PFX certificates associated with the target user to all of their devices. Если этот параметр не включен, каждое устройство получает уникальный сертификат. If you don’t enable this option, each device receives a unique certificate.

Чтобы сопоставлять маркеры формата имени субъекта Entrust с Configuration Manager полями, выберите Формат. To map Entrust Subject name format tokens to Configuration Manager fields, select Format.

Диалоговое окно Форматирование имени сертификата отображает список переменных для конфигурации цифрового сертификата Entrust. The Certificate Name Formatting dialog lists the Entrust Digital ID configuration variables. Для каждой переменной Entrust выберите соответствующие поля Configuration Manager. For each Entrust variable, choose the appropriate Configuration Manager fields.

Чтобы связать маркеры альтернативного имени субъекта Entrust с поддерживаемыми переменными LDAP, выберите Формат. To map Entrust Subject Alternative Name tokens to supported LDAP variables, select Format.

Диалоговое окно Форматирование имени сертификата отображает список переменных для конфигурации цифрового сертификата Entrust. The Certificate Name Formatting dialog lists the Entrust Digital ID configuration variables. Для каждой переменной Entrust выберите соответствующую переменную LDAP. For each Entrust variable, choose the appropriate LDAP variable.

Пороговое значение обновления. определяет, когда автоматически обновляются сертификаты в зависимости от процента времени, оставшегося до истечения срока действия. Renewal threshold: Determines when certificates are automatically renewed, based on the percentage of time remaining before expiration.

Укажите соответствующий Срок действия сертификата. Set the Certificate validity period to the lifetime of the certificate.

Если точка регистрации сертификатов указывает Active Directory учетные данные, включите публикацию Active Directory. When the certificate registration point specifies Active Directory credentials, enable Active Directory publishing.

Если вы выбрали одну или несколько поддерживаемых платформ Windows 10: If you selected one or more Windows 10 supported platforms:

Задайте для хранилища сертификатов Windows значение пользователь. Set the Windows certificate store to User. (Параметр локальный компьютер не развертывает сертификаты, не выбирайте его.) (The Local Computer option doesn’t deploy certificates, don’t choose it.)

Выберите одного из следующих поставщиков хранилища ключей (KSP): Select one of the following Key Storage Provider (KSP):

- Установить в доверенный платформенный модуль (TPM) при его наличииInstall to Trusted Platform Module (TPM) if present

- Установка в доверенный платформенный модуль (TPM) (TPM) в ином случае завершается сбоемInstall to Trusted Platform Module (TPM) otherwise fail

- Установить в Windows Hello для бизнеса в ином случае не удалосьInstall to Windows Hello for Business otherwise fail

- Установить в поставщик хранилища ключей программного обеспеченияInstall to Software Key Storage Provider

Завершите работу мастера. Complete the wizard.

Развертывание профиля Deploy the profile

После создания профиля сертификата он будет доступен в узле Профили сертификатов . After you create a certificate profile, it’s now available in the Certificate Profiles node. Дополнительные сведения о развертывании см. в разделе развертывание профилей доступа к ресурсам. For more information on how to deploy it, see Deploy resource access profiles.