- 3 способа сбросить пароль на компьютере Mac

- Забыл пароль на Mac. Что делать?

- Как сбросить пароль с помощью Apple ID

- Как сбросить пароль на Mac через режим восстановления

- Как сбросить пароль с помощью FileVault

- Лонгриды для вас

- Взлом пароля на Mac с Arduino и OpenCV

- История

- Описание проблемы

- Давайте же к сути!

- Результаты

- Литература, оборудование и код

- Добываем Wi-Fi соседа стандартными средствами MacOS

- Принципы добычи паролей соседского Wi-Fi

- Добываем пароли. Соседи вешайтесь 😉

3 способа сбросить пароль на компьютере Mac

Включить старый MacBook только для того, чтобы понять, что вы не можете вспомнить пароль для входа, — очень неприятная ситуация. Каждая неудачная попытка входа в систему вызывает замешательство и даже панику. Но не волнуйтесь. Apple в курсе, что многие из нас забывают пароли от своих устройств, даже если это комбинация «qwerty» или «1234». Особенно на Mac, где при использовании отпечатка пальца или Apple Watch пароль вообще вводишь очень редко. Поэтому программное обеспечение MacOS включает встроенные функции для сброса пароля на Mac.

Есть как минимум 3 способа сбросить пароль на Mac

Забыл пароль на Mac. Что делать?

Вы можете использовать несколько способов. Но процесс сброса будет гораздо проще, если ранее вы связали свой Apple ID со своей учетной записью на Mac во время установки. Если вы этого не сделали, ничего страшного, есть еще одна возможность сбросить пароль вашей учетной записи.

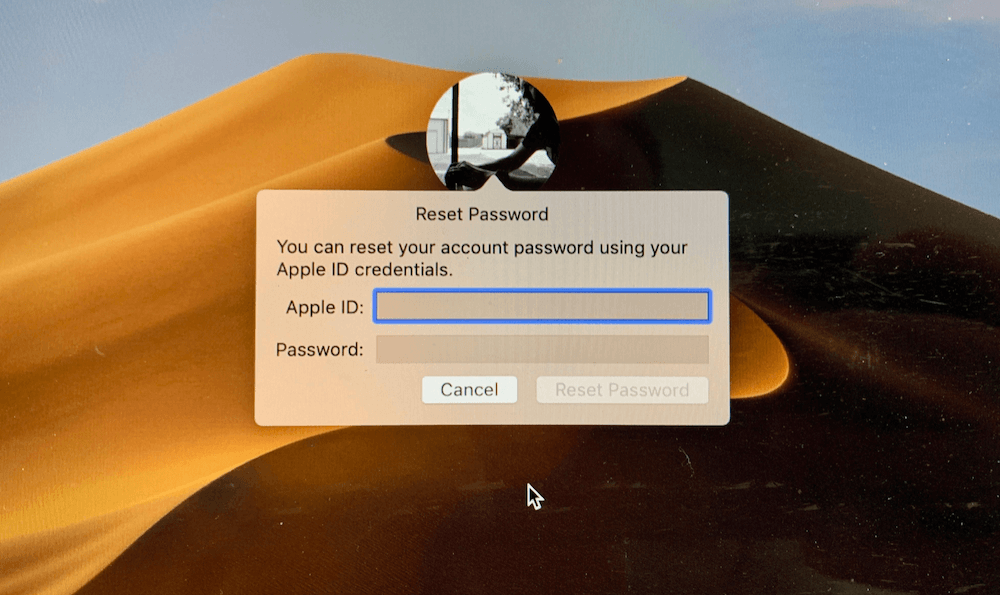

Как сбросить пароль с помощью Apple ID

В идеале вы должны привязать свой Apple ID к своей учетной записи на Mac во время первоначальной настройки, что позволит сбросить пароль пользователя всего за несколько кликов.

После трехкратного ввода неправильного пароля вас спросят, хотите ли вы сбросить пароль, используя свой Apple ID, если он связан с вашей учетной записью.

Войдите под своим Apple ID для сброса пароля

- Введите свой адрес электронной почты Apple ID и пароль.

- Следуйте подсказкам, чтобы создать новый пароль.

Когда вы измените пароль, вы увидите сообщение о создании новой связки ключей (там, где хранятся все пароли). Вы не сможете использовать старую связку ключей в целях безопасности, но она останется сохраненной на вашем Mac. Если вы когда-нибудь вспомните свой старый пароль, то сможете разблокировать старую связку ключей.

Если вы не видите сообщение после третьей попытки неправильного ввода пароля, ваша учетная запись не связана с вашим Apple ID, и вам нужно использовать метод, описанный чуть ниже.

Вам может быть интересно: 12 комбинаций клавиш выполняемых при загрузке Mac

Как сбросить пароль на Mac через режим восстановления

Вам нужно будет ввести Mac в режим восстановления, чтобы получить доступ к инструменту сброса пароля. Самый простой способ сделать это — выключить Mac. Далее следуйте инструкции ниже.

- На выключенном Mac нажмите и удерживайте клавиши Command и R на клавиатуре, затем нажмите кнопку питания.

- Удерживайте Command + R, пока под логотипом Apple не появится индикатор загрузки.

Откройте Терминал и введите команду ниже

Закройте окно терминала, появится инструмент для сброса пароля. Чтобы сбросить пароль для своей учетной записи, вам необходимо установить новый пароль. Обязательно запишите его!

Еще больше лайфхаков для Mac вы найдете в нашем канале в «Яндекс.Дзен».

Как сбросить пароль с помощью FileVault

FileVault — это дополнительная функция macOS, которая шифрует накопитель вашего Mac и все данные, хранящиеся на нем. Вы можете включить ее во время начальной настройки или в системных настройках позже.

Для сброса пароля вы можете использовать ключ восстановления, который вы должны были записать при включении FileVault. Но давайте будем честными, большинство из нас этого не делают, но если вы записали ключ и не потеряли его (да ладно?), то можете ввести ключ восстановления, когда его спросят после трех неудачных попыток входа в систему. Обязательно используйте заглавные буквы и дефисы — они обязательны.

Любой описанный нами метод является эффективным способом восстановления доступа к вашей учетной записи, если вдруг вы забыли пароль.

Новости, статьи и анонсы публикаций

Свободное общение и обсуждение материалов

Лонгриды для вас

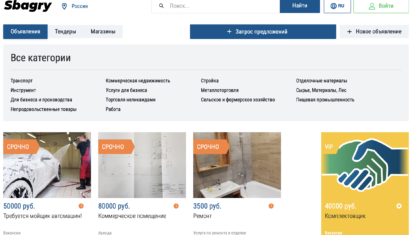

Сейчас чтобы запустить сайт магазина, нужно оплачивать разработку, хостинг, продвижение и много чего еще. Сервис Sbagry решает все эти проблемы, предлагая площадку для малого и среднего бизнеса, где можно покупать и продавать товары и услуги и даже участвовать в тендерах.

iPad идеально подходит для просмотра телевидения, но есть несколько способов, как это сделать. Нашли приложение, которое лучше всего подходит для просмотра ТВ на iPad и даже iPhone.

Источник

Взлом пароля на Mac с Arduino и OpenCV

О том, как взламывали запароленный мак с помощью Arduino и OpenCV. По мотивам статьи Брутфорсим EFI с Arduino.

История

Началось всё как обычно — у моего друга заблокировали Mac Air, уведя аккаунт. И если iPhone можно восстановить, то Mac заблокировался с концами. Обращение в техподдержку ни к чему не привело, в сервисном центре предложили разблокировать за 1000 рублей и 1 день. Правда, обнаружили брак материнской платы, который не позволил им это сделать.

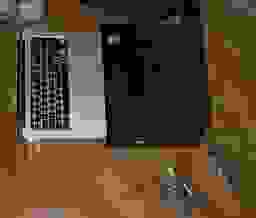

Прочитав статью Брутфорсим EFI с Arduino, решили повторить опыт. Правда, не было дисплея, зато было две ардуины — Uno и Mega2560. И ноутбук, который не очень жалко на

33 часа оставить перебирать пароль. Решили сделать перебор с преферансом и поэтессами — пусть автоматика следит за перебором, а мы пьем чай.

Описание проблемы

Для начала — коротко о том, что мы вообще решали. Этот раздел для тех, кто не хочет внимательно читать статью, на которую я ссылался.

Если у Вас угнали аккаунт Apple, взломщик может заблокировать Ваш Mac удаленно, поставив четырехзначный числовой пароль по своему выбору. После этого невозможно включить мак, не введя этот пароль, причем этот пароль можно вводить в двух различных местах — перед входом в учетку свою (там отображаются 4 пустых односимволных поля для ввода, закрываемых звездочками) и при попытке войти в UEFI (в этом случае отображается поле для ввода любого количества символов, тоже закрытых звездочками). Если вводить много раз неправильный пароль в 4 поля, то ввод блокируется сначала на 5 минут, потом на 10, и так до часа. Для перебора не очень подходит. В случае UEFI повторять ввод можно примерно каждые 12 секунд (чуть меньше, на самом деле). Если посчитать максимальное время перебора, получим 33,(3) часа перебора, без учета времени на ввод символов и «ввода». Не смертельно, в принципе. Кажется, Apple есть о чем задуматься в плане безопасности.

Нам, однако, такая халатность в выборе сложности пароля (или задержки между вводами) только на руку.

Отмечу, что при вводе правильного пароля ввод не блокируется вообще, то есть, эти

12 секунд — не время на проверку пароля, а искусственная задержка. Похоже, что можно влезть куда-то за этой задержкой и перебирать гораздо быстрее. Мы так не делали, но идея интересная.

Disclaimer

Всё происходящее в этой статье было законно (ибо производилось со своим маком), направлено на борьбу с мошенниками, контактная информация которых уже ушла куда следует. Использование материалов этой статьи для неправомерных (а равно и правомерных) действий ни при каких обстоятельствах не является ответственностью автора или сайта. Всё, что Вы делаете, Вы делаете на свой страх и риск. Автор или сайт не несут ответственности ни за какой ущерб, прямой или косвенный, причиненный материалами статьи. Короче, кто не спрятался, я не виноват.

Как перебирать?

Автор статьи «Брутфорсим EFI с Arduino» предложил замечательный способ подбора пароля — Ардуино прикидывается USB-клавиатурой и последовательно перебирает пароли. Я не буду повторять все тонкости подхода, ссылка на статью выше. Я опишу, что мы решили сделать по-другому и почему

- Использовать компьютер постоянно. У нас не было дисплея, поэтому писать лог того, что было введено, было не по чему. Поэтому компьютер будет помнить, что вводилось

- Распознавать изображение на мониторе мака. Нам показалось относительно несложным проверять, не взломан ли мак до сих пор, и вводить пароли только если не взломан. Всё равно компьютер используется.

- Проверять, что введено именно четыре символа. Это было самым неожиданным изменением для нас. Обнаружилось, что иногда связка компьютер — ардуино — ардуино — мак вводила не все символы. Иногда пропускался ввод, и это было не очень страшно (можно добавить 3-4 ввода после пароля, они не мешают). Но иногда пропускались символы пароля. Почему — загадка. Решили смотреть на картинку и убеждаться, что все символы введены. Если нет — повторять ввод.

- Перебирать пароли в произвольном порядке. Пароли в статье перебирались от 0000 до 9999, нам это не понравилось. Всего скорее, злоумышленник выбрал пароль, далекий и от 0000, и от 9999, чтобы подбирающий помучался. Поэтому решили сделать рандомизированный перебор. Какую злую шутку это с нами сыграло, читайте дальше.

Давайте же к сути!

Перебираем по такой схеме:

- Компьютер формирует список паролей для перебора

- Компьютер проверяет, что мак всё еще заблокирован

- Компьютер отпарвляет очередной пароль ардуине Uno, которая, фактически, используется как USB SERIAL переходник и имеет простейшую программу, которая ничего не делает

- С Uno данные читает Mega по Serial1. Именно поэтому использовали порядок Uno -> Mega, а не наоборот

- Mega вводит данные в мак, считая себя клавиатурой.

- Компьютер проверяет, что введено 4 символа на экране. Если нет, пароль помечается как невведенный

- По той же схеме нажимается ввод

- Пока поле для ввода пароля не пусто, ничего не делаем

- Как только поле для ввода опустело, переходим на второй шаг.

Передача данных

Данные передавались через USB, становились serial, потом становились нажатиями клавиш. Ничего особенно интересного здесь не было, кроме потрянных символов. Путем отладки определили, что символы теряются на последнем этапе. То есть, символ с клавиатуры уходит, а в маке не регистрируется. Почему, осталось загадкой. Не стали разбираться, просто проверяли, что всё ввелось.

Распознавание замка

Пока мак заблокирован, рисуется замочек. Вот такой:

Давайте его искать с помощью OpenCV! Это же такое подходящее использование для микроскопа (на самом деле нет).

На удивление, OpenCV под .NET завелся с полпинка и двух NuGet пакетов (OpenCV.NET, OpenCV). Дальше немного кода.

Этот простой код ищет изображение замка на экране. Находит отлично:

Зеленый прямоугольник — найденный замок. Никаких сложностей этот раздел не вызвал. OpenCV очень удивил и обрадовал.

Поле для ввода пароля

Если мы нашли замок на экране, можно поискать под ним поле для ввода пароля. Это делается относительно несложно при помощи обычной манипуляции пикселями изображения. Или делалось бы, если бы не камера. Есть две проблемы. Во-первых, разрешение камеры было 640*480, что ужасно для анализа. Во-вторых, при непостоянном освещении камера вела себя совершенно непредсказуемо. То что-то засвечивалось, то что-то пропадало. Вторую проблему решили стабильными условиями освещения, первую — привязкой к размерам в пикселях и фильтрами.

Итак, замок есть, можно найти его центр и пойти вниз, пока не встретим два пика яркости.

На рисунке — яркости пикселов под замком.

Найдя два максимума на достаточном расстоянии, можно взять центр между ними и идти влево (считаем, что поле ввода пароля горизонтально). Когда нашли яркий пиксел, либо закончилось поле ввода, либо наткнулись на звездочку.

Поле ввода. Зеленый — рамка замочка. Белый — линия вниз, по которой ищем два максимума. Красный — найденные максимумы и первый яркий пиксел слева по центру.

Теперь, если первый яркий пиксел слева достаточно «слева», то поле ввода пустое. Если достаточно «справа», то введены 4 символа. Калибровка нужна, однако.

Во время калибровки искалось положение яркого пикселя при пустом поле ввода, потом вводились 4 символа, и искалось положение яркого пикселя. Эти значения сохранялись и дальше использовались как эталонные.

На этом заканчивается часть по работе с изображением, да и вообще пора переходить к результатам.

Результаты

Замочек не найден! После 33 часов работы пароль был подобран. Несмотря на рандомизацию, правильным оказался пароль под номером 35 с конца. Значением пароля было 2605. Вероятность этого события составила 0.35%.

Литература, оборудование и код

В статье использованы:

Apple Mac Air

Lenovo Thinkpad T510

Arduino Uno (compatible)

Arduino Mega 2560 (compatible)

Брутфорсим EFI с Arduino — отсюда взято всё о работе с Ардуино как с клавиатурой и о принципе блокировки мака. Спасибо автору!

Оф. сайт Arduino

Оф. сайт OpenCV

Код. Внимание, код ужасен. Он написан ad hoc и содержит следы экспериментов. Кроме того, он привязан к размерам моей камеры, поэтому может потребоваться модификация.

Вы можете делать с кодом всё, что угодно, если это не запрещено законом.

Источник

Добываем Wi-Fi соседа стандартными средствами MacOS

Я всегда был фанатом багов и уязвимостей «на поверхности», всегда завидовал чувакам, которые пишут эксплойты для самых защищённых ОС, а сам умел только скрипткиддить (термин из нулевых). Однако мой пост про уязвимости в системах контроля версий набрал более 1000 лайков на Хабре и остаётся топ1 постом за всю историю Хабра, несмотря на то, что был написан 9(!) лет назад.

И сегодня я хотел бы на пальцах показать и рассказать про такую штуку, как вардрайвинг. А точнее, как стандартными средствами MacOS можно добыть пароли от Wi-Fi соседей. Нелёгкая забросила меня на очередную квартиру. Как-то исторически сложилось, что я ленивый. Пару лет назад я уже писал, что моя лень, новая квартира и провод Beeline (бывшая Corbina) помогли мне найти багу у Билайна и иметь бесплатно интернет в их сети. «Сегодня» происходит «подобное», я на новой квартире, нет даже провода, но есть много сетей у соседей.

Заколебавшись расходовать мобильный трафик, я решил, что «соседям надо помогать», и под «соседями» я имел введу себя…

Когда-то давно я увлекался вардрайвингом, как раз именно до того момента, пока не обнаружил в старой квартире провод Билайна ) Там тоже было много сетей рядом и первое, что пришло в голову — мне нужен wi-fi. С тех пор прошло много лет. Обновляя свои данные про вардрайвинг, я нашёл в сети упоминание, что 90% работы спец.утилит «сегодня» можно сделать стандартными сервисами MacOS. Забегая вперёд, я хотел бы отметить, что не являюсь автором данного метода, я сам нашёл его в забугорном инете, просто, скажем, это вольный перевод и подробное, художественное описание способа добыть wi-fi пароли стандартными методами макоси, не более.

Принципы добычи паролей соседского Wi-Fi

Надо понимать, что имея Wi-Fi-приёмник, который есть сегодня в любом ноутбуке, ты можешь «снифать» весь беспроводной трафик около себя. Раньше, когда сети были открыты, достаточно было прийти в макдак и за вечер можно было получить 100-200 акков к одноклассникам. Открытая сеть + отсутсвие https делали своё дело.

Сейчас всё интереснее, все переходят на https (пользуясь случаем, хочу передать привет Lets Encypt. Любимый Lets Encypt, я в телевизоре и передаю вам привет, спасибо, что вы есть) и даже про WEP уже все забыли, все роутеры юзают WPA2. Но, как известно, меч был придуман раньше щита, и никакой WPA2 не помеха человеку, голодного до интернета и видящего около себя кучу Wi-Fi.

Продолжим. Имея Wi-Fi карту, т.е. любой современный ноутбук, мы можем снифать трафик возле себя. Но он бесполезен, ибо зашифрован. Единственное, что можно разобрать из него — метаданные, типа название сетей итп и «рукопожатия», handshake, т.е. авторизации пользователей в сети. Они происходят каждый раз, когда пользователь подключается к wi-fi-сети. Например, когда сосед приходит домой и его смартфон в кармане цепляется к домашнему wi-fi.

Если совсем грубо, рукопожатия представляют собой обычный хэш типа md5.

Это правда совсем грубо. Ключ там получается путем 4096 раундов SHA1. Если быть точным, то формула такая: Key = PBKDF2(HMAC−SHA1, passphrase, ssid, 4096, 256)

Кстати, можно заметить, что замешивается название точки, поэтому при уникальном названии предвычисления не помогают. И это аргумент за то, чтобы менять название точки на свое.

И да, я солгал в своём первом абзаце про «дешифрацию», это техническая ошибка и подмена понятий. Конечно, дешифровать хэш невозможно. Это как говорить «лицензия такси», зная, что деятельность такси в РФ не лицензируется. Но просто так удобней )

Так вот. Всё, что нам надо — это найти среди траффика радиосети вокруг себя рукопожатия и «дешифровать» их. И раньше была куча софта для всего это. Кто-то умел грамотно сканировать радиоканал, кто-то отлично его сниффал в дампы, кто-то находил хэши в дампах, кто-то умел их ломать. Сейчас всё стало проще, благодаря Тиму Куку. 90% работы за стороннее ПО делает стандартное приложение «Беспроводная диагностика». Многие его видели — когда проблемы с Wi-Fi, мак предлагает проверить сеть. Бесполезная утилита, которая даёт советы типа «перезагрузите роутер». Ну, т.е. мне так казалось )

Добываем пароли. Соседи вешайтесь 😉

Итак, погнали. Зажимаем Alt и кликаем по логотипу Wi-Fi в верхней панели. Вообще Alt и клик всегда открывает дополнительные опции в MacOS, но это тема отдельного топика.

Помимо прочей доп.инфы, которая порой очень полезная, мы можем запустить программу «Беспроводная диагностика». Думаю, все кто пользуются маком, помнят это окно.

Но нас интересует другое. Кликаем по пункту меню «Окно» и видим набор дополнительных утилит.

И тут прям есть всё, что надо, даже больше ) Конкретно нас интересуют 2 пункта. Сканирование и Анализатор. Первый покажет нам все сети вокруг с доп.инфой, типа на каком канале и на какой частоте работает сеть. Второй пункт позволит сниффать трафик на конкретном канале и частоте.

Нажимая на кнопку «Начать» в Анализаторе, Wi-Fi-карточка переключится в режим приёма и начнёт сканировать радиочастоту вокруг себя, дамп будет писаться в /var/tmp.

Файлы *.wcap это наши дампы, которые содержат бесполезный для нас траффик и нужные нам рукопожатия.

Надо понимать, что нам необходимо поймать именно рукопожатия. Т.е. нам надо поймать и сниффать траффик, когда сосед приходит домой вечером. Либо, если у вас есть ещё одно устройство на макоси, либо любой другой оси, вам помогут нюкеры. Программки, рассылающие поддельные команды деаунтефикации. Например, JamWiFi. Но это если прям совсем не терпится ) На моём опыте, достаточно просто запустить Анализатор в 6 вечера на часок.

«Стоп» скажите вы, «ты же обещал взлом сетей соседа стандартными методами?» ) Ха! И вы мне поверили?! На самом деле мы стандартными методами сделали 90% работы через GUI. У нас уже есть хэши, всё что нам надо — разбить их. Уверен, можно всё сделать и стандартными утилитами, но проще юзать hashcat. Собираем софт через brew или из сорцов. Первым делом нам надо конвертировать наш дамп, оставив в нём только наши хэши. Этим занимается бинарник cap2hccapx из пакета.

…

Мы видим, что успели перехватить 2 рукопожатия, попробуем «сломать их». Для этого нам нужен naive-hashcat:

Кошка пошла работать. В среднем у меня на маке я имею скорость в 2000 хешей в секунду, на скрине 7к, но это только старт. Судя по этому документу, на 1080gtx можно получить скорость в 400к хешей в секунду. Однако у меня всего 2 рукопожатия и не такой уж и большой словарь, поэтому пробежаться по нему не составило проблем. Смотрим файл home-wifi.txt, вуаля:

Вот и всё. К сожалению, эта сеть через несколько квартир от меня и на другом этаже, пинг 7 секунд ) Надо ловить соседа снизу или брать внешнюю wi-fi-карту с нормальной антенной. Но принцип, думаю, понятен.

Удачных сканирований вам, юные подованы вардрайверы. И большое спасибо разработчикам Kali Linux MacOS за такие подарки.

Источник