- 🐉 Как взломать пароль от zip-файла в Kali Linux?

- Как взломать пароль от zip-файла в Kali Linux?

- Взлом пароля zip с помощью fcrackzip

- Заключение

- Взламываем запароленный zip архив в Linux

- Утилита Fcrackzip

- Взламываем утилитой Fcrackzip

- Заключение

- Взламываем запароленный zip архив в Linux

- Утилита Fcrackzip

- Взламываем утилитой Fcrackzip

- Заключение

- Kali linux: Подбираем пароль от архива с помощью fcrackzip

- перебор пароля 7zip

- аналогичная проблема с хешем 7zip

🐉 Как взломать пароль от zip-файла в Kali Linux?

Как взломать пароль от zip-файла в Kali Linux?

Цель этой статьи – показать, как взломать пароль для zip-файла (архива) в Kali Linux. По умолчанию Kali включает инструменты для взлома паролей для этих сжатых архивов, а именно утилиту fcrackzip и словари. Показжем метод взлома взлома пароля к zip-архиву с помощью fcrackzip

Из этой статье вы узнаете:

Какие инструменты используются для взлома zip-файлов, защищенных пароль?

Как взломать zip-пароль с помощью fcrackzip?

Утилиту fcrackzip можно использовать для взлома zip-файлов, защищенных паролем . Эта утилита может использовать словари паролей для атаки брута на запароленный zip-архив.

Указанные утилиты уже должны быть установлены в вашей системе, но вы можете установить если используете не Kali или обновить необходимые пакеты с помощью следующих команд

Можно использовать словари по умолчанию. Однако мы всегда можете использовать другой словарик например, собственный. Как создать свой словарь мы писали:

или другой файл из Kali. Чтобы быстро найти все словари для брута в вашей системе, используйте следующую команду

Мы будем использовать свой заранее подготовленный файл с паролями, а также подготовим архив, защищеный паролем

Для этого создадим файл secret.txt и запакуем его в zip с палолем используя команды:

Взлом пароля zip с помощью fcrackzip

Чтобы использовать fcrackzip со списком слов secret.txt, используйте следующий синтаксис команды.

Fcrackzip нашел пароль ‘1234567899’. Если это не помогло для вашего пароля, вы можете попробовать дополнительные списки слов, найденные в Kali, или загрузить дополнительные списки из Интернете, чтобы попробовать снова

Заключение

В этом руководстве мы рассмотрели инструмент в Kali Linux, который можно использовать для взлома защищенных паролем zip-файлов. Мы также узнали о том, как использовать различные списки слов с этим инструментом, что может ускорить процесс. Сильный пароль все равно будет трудно взломать, и вашей системе может потребоваться много времени, чтобы наконец-то подобрать пароль. Более слабые пароли обычно можно взломать за короткое время с помощью fcrackzip.

Источник

Взламываем запароленный zip архив в Linux

Наверняка все сталкивались с запароленныыми zip архивами, при этом может случится так, что пароль не известен. На моей памяти за нужную мне информацию в zip архиве даже просили заплатить. Но, не это сподвигло меня на написание данной статьи. Когда то я создавал запароленный zip архив, и честно говоря, пароль не помню – забыл. А в этом архиве находилась ценная для меня информация в единственном экземпляре. Так получилось, что благодаря одному известному журналу я стал изучать Kali Linux, и это привело меня к тому, что имея определенные знания, я прибег к взлому своего же zip архива. Этот факт и подвиг меня написать данную статью, хотя, принципиально избегаю в статьях данную тематику. Ладно, хватит предысторий, переходим к практике.

Утилита Fcrackzip

Прибегнем к помощи утилиты Fcrackzip для нашей задачи, она схожа с ее родственными утилитами zc и zipcrack. Первым делом мы установим Fcrackzip в нашу систему. Для этого переходим в терминал и вводим команду:

Debian/Ubuntu

Fedora

Для дистрибутива Fedora Fcrackzip можно скачать с сайта pkgs.org, после чего его установить.

Arch/Manjaro

Когда утилита Fcrackzip установлена, переходим к самой процедуре взлома. Для эксперимента вы можете создать zip архив командой:

Выделенным жирным название вашего файла, который хотите запаковать в запароленный zip архив. Поясню вкратце атрибуты с которыми мы запускаем zip, атрибут “-r” означает рекурсивный, а атрибут “-e” означает задать пароль. После запуска данной команды, нужно будет ввести пароль дважды, сам пароль при вводе отображаться не будет.

Взламываем утилитой Fcrackzip

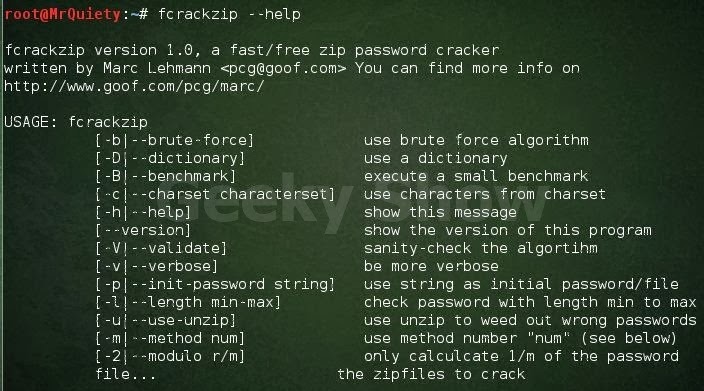

Для того что бы взломать zip архив утилитой Fcrackzip переходим в терминал, так как это консольная утилита. Fcrackzip необходимо запускать от root пользователя с атрибутами, необходимыми для взлома zip архива. Поясню некоторые атрибуты, которые можно использовать при запуске Fcrackzip:

- -h – help.

- -l – минимальная – максимальная длинна пароля.

- -v – подробный режим.

- -u – использования команды unzip для проверки паролей.

- -D – использования словаря.

- -b – перебор паролей по средством brute-force.

- -c – указывает из чего состоит пароль. Например из заглавных и строчных букв и цифр – Aa1

Более подробно можно узнать набрав команду: fcrzckzip -h:

И так, продолжаем, запускать fcrackkzip будем со следующими атрибутами: -b означает что будем использовать метод brute-force. Словарь для brute-force в утилите fcrackzip имеется свой, так что нет необходимости его создавать или скачивать из сети. Далее указываем атрибут: -c, а затем задаем символы из которых будет состоять пароль, например: Aa1!. Теперь укажем длину пароля, например от 1 до 10 символов, для этого будем использовать атрибут: -l, а затем вводим: 1-10. Ну и последний атрибут: -u, который отобразит пароль на нашем экране. После чего вводим путь до файла, так как у меня файл “text.zip” лежит в домашней директории, то путь вводить не обязательно. Запускаем fcrackzip с необходимыми атрибутами и жмем Enter:

После подбора пароля он выведется в строке: PASSWORD FOUND. pw ==:

Как видно на скриншоте, пароль от архива zip. Теперь можно пробовать его распаковать зная подобранный пароль.

Заключение

На самом деле, пароль для архивов редко бывает какой то замудренный, чаще всего он состоит либо из цифр с буквами, либо просто из цифр. Напоследок хотелось бы сказать, что это лишь один из способов взломать пароль на zip архиве, как по мне, так один из самым простых способов это реализовать. Не используйте данную инструкцию в корыстных целях, помните, что знания необходимо применять только в благих целях. Собственно по этой причине я и не пишу подобные статьи, стараясь избегать тематику взлома. Но, парой все же приходится прибегать к данной практике, как например в описываемом случае. Для тех кто хочет узнать больше о тематике взлома, рекомендую журнал “Xakep“, который лично я почитываю периодически и даже приобрел их книгу.

А на этом сегодня все. Надеюсь данная статья будет вам полезна.

С уважением Cyber-X

Источник

Взламываем запароленный zip архив в Linux

Наверняка все сталкивались с запароленныыми zip архивами, при этом может случится так, что пароль не известен. На моей памяти за нужную мне информацию в zip архиве даже просили заплатить. Но, не это сподвигло меня на написание данной статьи. Когда то я создавал запароленный zip архив, и честно говоря, пароль не помню – забыл. А в этом архиве находилась ценная для меня информация в единственном экземпляре. Так получилось, что благодаря одному известному журналу я стал изучать Kali Linux, и это привело меня к тому, что имея определенные знания, я прибег к взлому своего же zip архива. Этот факт и подвиг меня написать данную статью, хотя, принципиально избегаю в статьях данную тематику. Ладно, хватит предысторий, переходим к практике.

Утилита Fcrackzip

Прибегнем к помощи утилиты Fcrackzip для нашей задачи, она схожа с ее родственными утилитами zc и zipcrack. Первым делом мы установим Fcrackzip в нашу систему. Для этого переходим в терминал и вводим команду:

sudo apt install fcrackzip

Для дистрибутива Fedora Fcrackzip можно скачать с сайта pkgs.org , после чего его установить.

sudo pacman -S fcrackzip

Когда утилита Fcrackzip установлена, переходим к самой процедуре взлома. Для эксперимента вы можете создать zip архив командой:

zip -r -e text .zip text

Выделенным жирным название вашего файла, который хотите запаковать в запароленный zip архив. Поясню вкратце атрибуты с которыми мы запускаем zip, атрибут “-r” означает рекурсивный, а атрибут “-e” означает задать пароль. После запуска данной команды, нужно будет ввести пароль дважды, сам пароль при вводе отображаться не будет.

Взламываем утилитой Fcrackzip

Для того что бы взломать zip архив утилитой Fcrackzip переходим в терминал, так как это консольная утилита. Fcrackzip необходимо запускать от root пользователя с атрибутами, необходимыми для взлома zip архива. Поясню некоторые атрибуты, которые можно использовать при запуске Fcrackzip:

- -h – help.

- -l – минимальная – максимальная длинна пароля.

- -v – подробный режим.

- -u – использования команды unzip для проверки паролей.

- -D – использования словаря.

- -b – перебор паролей по средством brute-force.

- -c – указывает из чего состоит пароль. Например из заглавных и строчных букв и цифр – Aa1

Более подробно можно узнать набрав команду: fcrzckzip -h:

И так, продолжаем, запускать fcrackkzip будем со следующими атрибутами: -b означает что будем использовать метод brute-force. Словарь для brute-force в утилите fcrackzip имеется свой, так что нет необходимости его создавать или скачивать из сети. Далее указываем атрибут: -c, а затем задаем символы из которых будет состоять пароль, например: Aa1!. Теперь укажем длину пароля, например от 1 до 10 символов, для этого будем использовать атрибут: -l, а затем вводим: 1-10. Ну и последний атрибут: -u, который отобразит пароль на нашем экране. После чего вводим путь до файла, так как у меня файл “text.zip” лежит в домашней директории, то путь вводить не обязательно. Запускаем fcrackzip с необходимыми атрибутами и жмем Enter:

sudo fcrackzip -b -c Aa1! -l 1-8 -u text.zip

После подбора пароля он выведется в строке: PASSWORD FOUND. pw ==:

Как видно на скриншоте, пароль от архива zip. Теперь можно пробовать его распаковать зная подобранный пароль.

Заключение

На самом деле, пароль для архивов редко бывает какой то замудренный, чаще всего он состоит либо из цифр с буквами, либо просто из цифр. Напоследок хотелось бы сказать, что это лишь один из способов взломать пароль на zip архиве, как по мне, так один из самым простых способов это реализовать. Не используйте данную инструкцию в корыстных целях, помните, что знания необходимо применять только в благих целях. Собственно по этой причине я и не пишу подобные статьи, стараясь избегать тематику взлома. Но, парой все же приходится прибегать к данной практике, как например в описываемом случае. Для тех кто хочет узнать больше о тематике взлома, рекомендую журнал “ Xakep “, который лично я почитываю периодически и даже приобрел их книгу .

А на этом сегодня все. Надеюсь данная статья будет вам полезна.

С уважением Cyber-X

Источник

Kali linux: Подбираем пароль от архива с помощью fcrackzip

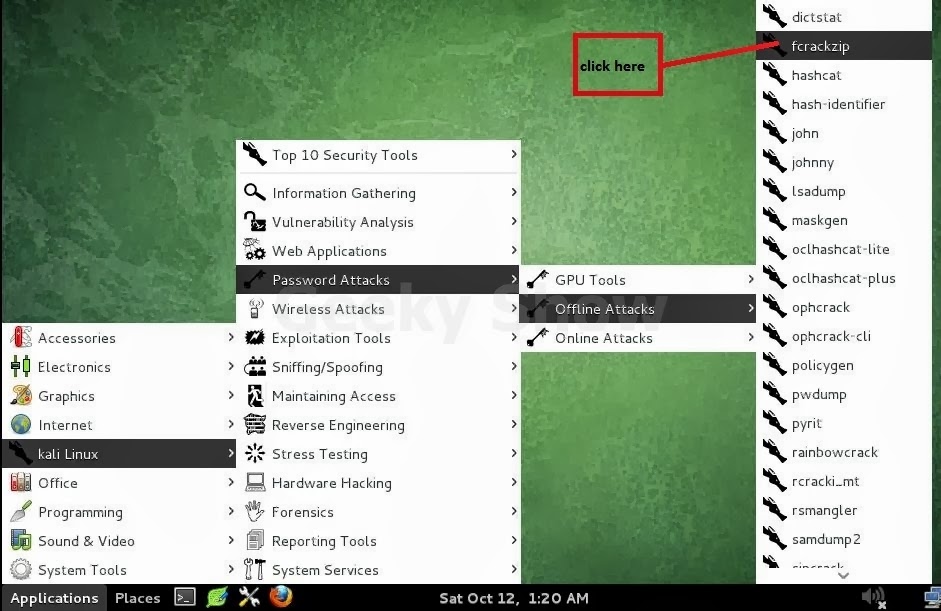

Наверняка бывало с вами такое — сделал архив с важными данными, а пароль от него забыл. Что делать? В этом случае, очень пригодится утилита fcrackzip которая входит в состав Kali Linux.

Запускается утилита очень просто, вводим в терминал fcrackzip и готово. Перед началом работы рекомендую ознакомиться с кратким перечнем возможностей запустив fcrackzip —help

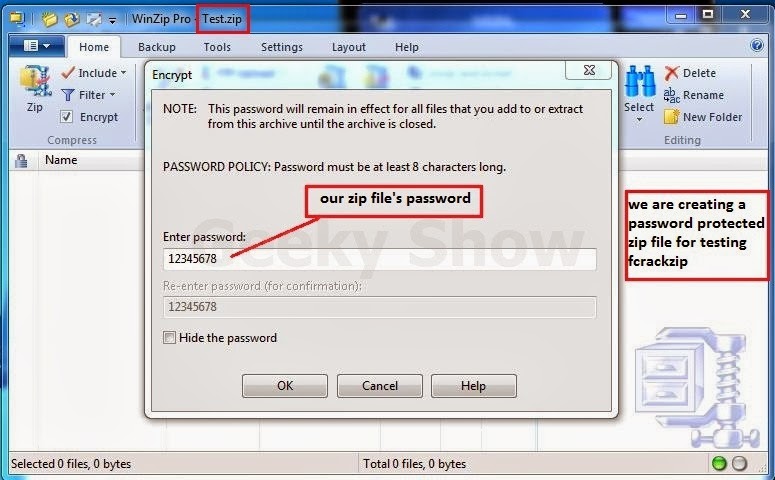

Подготовим пробный архив с паролем 12345678 в Windows 7

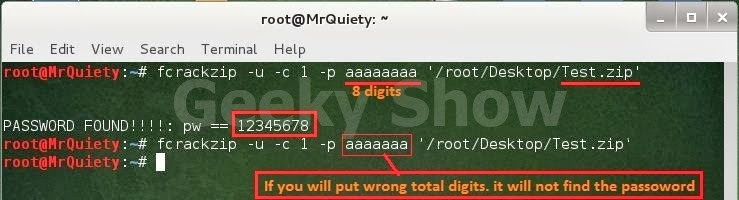

Теперь приступим к подбору пароля. Нам известно, что пароль состоит из цифр, и их 8. Чем больше нам известно о пароле, тем лучше, так как его подбор может существенно затянуться, а время это деньги.

Синтаксис команды получается такой — fcrackzip –u –c –p

Пример: fcrackzip –u –c 1 –p aaaaaaaa ‘/root/Desktop/Test.zip’

- Ключ -u говорит о том, что нужно использовать команду unzip для проверки пароля

- Клюс -c указывает на то, что пароль состоит исключительно из цифр

- Ключ -p aaaaaaaa указывает шаблон для подбора пароля, в нашем случае мы таким образом сообщили, что пароль состоит из 8 цифр.

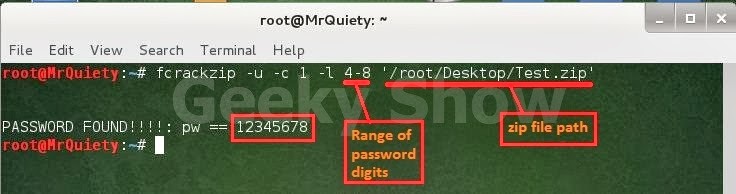

Если бы мы знали, что пароль состоит из цифр, но не знали их точное количество, мы могли бы указать промежуток, например так — fcrackzip –u –c 1 –l 4-8 ‘/root/Desktop/Test.zip’ здесь мы указываем, что цифр в пароле от 4 до 8.

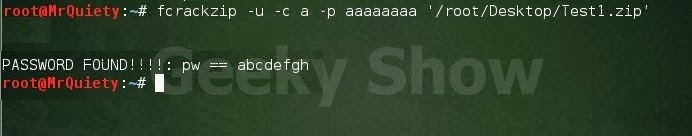

Если бы наш пароль состоял из 8 прописных букв, мы бы использовали ключ -c a, пример — fcrackzip –u –c a –p aaaaaaaa ‘/root/Desktop/Test1.zip’

Вот более сложный пример, в нем пароль состоит из заглавных и прописных букв, а также цифр и специальных символов — fcrackzip –u –c Aa1! –p aaaaaaaa ‘/root/Desktop/Test1.zip’

Восклицательный знак говорит, что в пароле присутствуют спецсимволы — !:$%&/()=?<[]>+*

В случае если мы знаем, что в пароле использован символ @ то команда будет выглядеть так — fcrackzip –u –c Aa1:@ –p aaaaaaaa ‘/root/Desktop/Test1.zip’

И конечно же есть возможность подбора пароля из словаря — fcrackzip –u –D –p

Источник

перебор пароля 7zip

можете посоветовать софт для перебора паролей? нашел это https://sourceforge.net/projects/jpassrecovery/ но похоже тут нет словаря а я помню только половину пароля или кусок пароля

hashcat. Сам недавно рекаверил забытый пароль от архива с приложениями к диплому. На гпу понаберал 50к в секунду. За неделю восстановил таки.

отлично, для манджаро он ставится в 2 клика, если не трудно но можете подсказать простейшую строку для запуска?

К сожалению, программа за вас всю работу не сделает. Как минимум, вам придется тем или иным способом извлечь хэш пароля из архива, а затем запустить перебор с нужными параметрами маски пароля, которую вам придется подобрать самому индивидуально для вашего файла исходя из ваших знаний о структуре возможного пароля. Если вы частично помните пароль, то это должно сильно облегчить перебор.

По ссылкам инструкция для ос windows, но это ничего принципиально не меняет.

спасибо за ссылки, трудно старому гуманитарию, а вы сами пробовали эту пограмму? тудности возникли сопеделением хэша, так в инструкции на хабре предложено с помощью 7z2hashcat64 вытащить хэш из архива, создал текстовый архив —

WARNING: the file ‘test.7z’ unfortunately can’t be used with hashcat since the data length in this particular case is too long (800672 of the maximum allowed 327528 bytes).

пробовал другой архив и на нем уже в текст сохраняется очень много символов, где то 5000 в одну строку, хэшкат его не принимает так как наверно неправильно указан тип хэша, как его узнать?

А это вообще законно?

Нет, конечно. За топикстартером и всеми отметившимися тащмайор уже отправил ОМОН. Посмотри в окно, автозак припаркованный рядом видишь? Жди — это для тебя.

Да, если архив твой. Но все мамкины хакеры уже научились говорить, что просто забыли пароль. Так что будем надеяться, что полиция разберётся.

если я правильно понял то с помощью 7z2hashcat вытаскиваем из архива 7z захешированный пароль а уже потом hashcat генерирует хэши для разных паролей и сравнивает их с хэшем из архива?

кому не лень то подскажите как создать маску, сам никак не разберусь, на данный момент поставил гуи для hashcat и запустил удалив все маски, вроде как перебирает по порядку

пароль на архиве примерно был таким — n(n — число от трех до 20 максимум) раз слово pass и в конце слово qwerty или n раз pass а в конце 123456 или n раз qwerty а в конце pass

был довольно легкий пароль, поэтому даже не записал, даже подумал зачем это, все равно вспомню и даже если не вспомню то вручную угадаю перебором

вот кстати запустил хэшкат с минимум 1 и максимум 15 символов, несколько часов наверно проработал но после перебора 4значных паролей останавливается, текстового файла с паролем конечно же нет, поэтому потом уже поставил минимум 5 знаком максимум 15 и дальше запустил

Судя по всему, вы уже решили проблему и перешли непосредственно к подбору пароля.

пароль на архиве примерно был таким — n(n — число от трех до 20 максимум) раз слово pass и в конце слово qwerty или n раз pass а в конце 123456 или n раз qwerty а в конце pass

Наверное, в этом случае проще будет самому нагенерировать любым удобным способом словарь и подбирать по нему.

Если ближе к позднему вечеру/ночи не найдете как это сделать, то я вам его сгенерирую.

пока эксперементирую с тестовыми архивами и судя по всему остается ждать прихода квантовых компьютеров

или я неправильно понял или же 6-7значные пароли на 7зип архивах довольно легко вскрывать получается? даже грубым перебором имея мощное железо..

или я неправильно понял или же 6-7значные пароли на 7зип архивах довольно легко вскрывать получается?

вы процитировали или или) ваш ответ ко второй части вопроса?

Ответ ко второй части вопроса. Но хочу уточнить, что это справедливо только если речь идет о числах, латинских буквах и других основных символах в пароле. Расширение набора используемых в пароле символов, например добавление кириллических букв, усложняет подбор.

А как в этом плане стойкость rar архивов? Или от типа архива это не зависит?

От шифрования зависит, а не типа архива.

Я эту ночь проведу не дома, так что генерация словаря откладывается как минимум на один день. Но я верю, что вы и без меня справитесь.

«Если ближе к позднему вечеру/ночи не найдете как это сделать, то я вам его сгенерирую.» — спасибо за предложение но думаю это лишнее и к тому же я не смогу сообщить вам составные куски пароля так как там есть личные данные

пока что я сделал словарь в формате .txt куда понаписал различные куски текста, из двух элементов оттуда сделал пароль и заархивировал архив, делаю перебор по типу атаки — «Combination — комбинирует слова из словаря в разные комбинации;» но пароль не находится, хотя по идее должен, буду дальше эксперементировать

«справедливо только если речь идет о числах, латинских буквах» — пароль содержал лишь латинские символы(мелкие большие) и цифры

аналогичная проблема с хешем 7zip

столкнулся с аналогичной проблемой , при попытке отработать архив 7z2hashcat выдаёт ошибку WARNING: the file ‘/home/kali/Desktop/myfile.7z’ unfortunately can’t be used with hashcat since the data length in this particular case is too long (2321872 of the maximum allowed 327528 bytes).

отработал этот же архив через 7z2john.pl и получил хеш нереально громадного размера который hashcat невоспринимает: hashcat (v6.1.1) starting…

Minimum password length supported by kernel: 0

Maximum password length supported by kernel: 256

Counted lines in /home/kali/Desktop/myfile.txt… Oversized line detected! Truncated 3922934 bytes

Oversized line detected! Truncated 3922934 bytes Hashfile ‘/home/kali/Desktop/myfile.txt’ on line 1 ($7z$2$…bc8a5be10e6ba83f0e8cf044ee96acaa): Token length exception No hashes loaded.

Started: Thu Nov 19 10:08:36 2020 Stopped: Thu Nov 19 10:08:36 2020 root@kali:

помогите пожалуйста, возможно ли разшифровывать такие архивы? или же я просто получаю неправильный хеш?,если так то посоветуйте как можно достать хеш еще. заранее благодарю.

Источник