- Software access point

- Contents

- Requirements

- Wi-Fi device must support AP mode

- Wireless client and software AP with a single Wi-Fi device

- Configuration

- Wi-Fi link layer

- Network configuration

- Bridge setup

- NAT setup

- Tools

- linux-wifi-hotspot

- RADIUS

- Troubleshooting

- WLAN is very slow

- NetworkManager is interfering

- Cannot start AP mode in 5Ghz band

- Беспроводная точка доступа, используя Linux

- Программная точка доступа

- Содержание

- [WiFi Hostapd AP] Программа для создания точки доступа WiFi

- Возможности программы

- Установка программы

- Настройка программы

- Проблемы с Network Manager

- Старый способ

- Краткое описание руководства

- Прежде чем начать

- Совместимость оборудования

- Network Manager

- Другие интерфейсы

- Скорость передачи данных

- Установка необходимых пакетов и обновление

- Настройка интерфейсов

- Настройка беспроводного интерфейса

- Настройка моста

- Итоговый interfaces

- Настройка hostapd

- Настройка общего доступа

- Настройка iptables и ip форвардинга

- Настройка dnsmasq

- Как улучшить эту статью

Software access point

A software access point, also called virtual router or virtual Wi-Fi, enables a computer to turn its wireless interface into a Wi-Fi access point. It saves the trouble of getting a separate wireless router.

Contents

Requirements

Wi-Fi device must support AP mode

You need a nl80211 compatible wireless device, which supports the AP operating mode. This can be verified by running the iw list command, under the Supported interface modes block there should be AP listed:

Wireless client and software AP with a single Wi-Fi device

Creating a software AP is independent from your own network connection (Ethernet, wireless, . ). Many wireless devices even support simultaneous operation both as AP and as wireless «client» at the same time. Using that capability you can create a software AP acting as a «wireless repeater» for an existing network, using a single wireless device. The capability is listed in the following section in the output of iw list :

The constraint #channels means that your software AP must operate on the same channel as your Wi-Fi client connection; see the channel setting in hostapd.conf below.

If you want to use the capability/feature, perhaps because an Ethernet connection is not available, you need to create two separate virtual interfaces for using it. Virtual interfaces for a physical device wlan0 can be created as follows: The virtual interfaces with unique MAC address are created for the network connection ( wlan0_sta ) itself and for the software AP/hostapd «wireless repeater»:

Random MAC address can be generated using macchanger.

Configuration

Setting up an access point consists of two main parts:

- Setting up the Wi-Fi link layer, so that wireless clients can associate to your computer’s software access point and exchange IP packets with it.

- Setting up the network configuration on your computer, so that it properly relays IP packets between its own internet connection and the wireless clients.

Wi-Fi link layer

The actual Wi-Fi link is established via the hostapd package, which has WPA2 support.

Adjust the options in hostapd configuration file if necessary. Especially, change the ssid and the wpa_passphrase . See hostapd Linux documentation page for more information.

For automatically starting hostapd on boot, enable the hostapd.service .

If you are starting hostapd on boot, make sure the wireless network interface is brought up first, otherwise it will fail. To ensure your wireless interface is ready, edit the unit configuration file and state that it is bound to and should start after your network interface:

Also make sure that the interface is not managed by other network managers. If you are using NetworkManager, see NetworkManager#Ignore specific devices.

Network configuration

There are two basic ways for implementing this:

- bridge: creates a network bridge on your computer, wireless clients will appear to access the same network interface and the same subnet that is used by your computer.

- NAT: with IP forwarding/masquerading and DHCP service, wireless clients will use a dedicated subnet, data from/to that subnet is NAT-ted. This is similar to a normal Wi-Fi router which is connected to the internet.

The bridge approach is simpler, but it requires that any service that is needed by the wireless clients, in particular DHCP, is available on the computer’s external interface. This means it will not work if the external modem which assigns IP addresses, supplies the same one to different clients.

The NAT approach is more versatile, as it clearly separates Wi-Fi clients from your computer and it is completely transparent to the outside world. It will work with any kind of network connection, and (if needed) traffic policies can be introduced using the usual iptables approach.

It is possible to combine these two approaches: for example having a bridge that contains both an ethernet device and the wireless device with a static ip, offering DHCP and setting NAT configured to relay the traffic to an additional network device connected to the WAN.

Bridge setup

You need to create a network bridge and add your network interface (e.g. eth0 ) to it. You should not add the wireless device (e.g. wlan0 ) to the bridge; hostapd will add it on its own.

NAT setup

In that article, the device connected to the LAN is net0 . That device would be in this case your wireless device (e.g. wlan0 ).

Tools

linux-wifi-hotspot

The linux-wifi-hotspot AUR package provides a script that can create either a bridged or a NATed access point for internet sharing. It combines hostapd, dnsmasq and iptables for the good functioning of the access point. Includes both command line and gui. The basic syntax to create a NATed virtual network is the following:

Alternatively, the template configuration provided in /etc/create_ap.conf can be adapted to ones need and the script run with:

To use the GUI, run in terminal:

Enable/start the create_ap.service to run the script at boot time with the configuration specified in /etc/create_ap.conf .

RADIUS

See [1] for instructions to run a FreeRADIUS server for WPA2 Enterprise.

Troubleshooting

WLAN is very slow

Frequent causes for a lower than expected throughput include

- An improper choice of operation mode with a hw_mode lower than the one supported can limit the router artificially. Check that a modern operating mode is selected.

- A crowded or otherwise noise afflicted channel can severely degrade performance especially in densely populated areas. Try changing to a different channel or even switch frequencies.

- The availability of too little entropy can lead to poor performance. Consider installing haveged.

NetworkManager is interfering

hostapd may not work, if the device is managed by NetworkManager. You can mask the device using MAC:

Or interface name:

Cannot start AP mode in 5Ghz band

Apparently with the special country code 00 (global), all usable frequencies in the 5Ghz band will have the no-ir (no-initiating-radiation) flag set, which will prevent hostapd from using them. You will need to have crda installed and have your country code set to make frequencies allowed in your country available for hostapd.

Источник

Беспроводная точка доступа, используя Linux

Самый первый шаг, конечно же:

Мда, в исходниках уже есть 2.0. Такой он, Debian stable. Но на самом деле это нам не особо помешает — версия 1.0 у меня работает достаточно стабильно.

Настройка:

Отредактировать файл /etc/default/hostapd.conf. В нём раскомментировать строку вида Это путь к файлу конфигурации демона hostapd.

Затем идем дальше — редактировать /etc/hostapd/hostapd.conf. Предоставлю содержимое моего файла конфигурации. Предупреждаю, парсер конфигурационных опций у этого демона очень чувствителен и ругается даже на пустые строки с пробелом. На комментарии не ругается.

Сетевой интерфейс беспроводной карты

Драйвер сетевой карты — обычно для hostapd отлично работает nl80211, не вижу смысла менять, да и говорят, что он работает в большинстве случаев.

Название точки доступа, т.н. SSID

Режим работы сетевой карты — 801.11b/g/n. На самом деле — там всегда должно оставаться g, даже если карта способна на n, для настройки режима n придётся кое-что поменять, смотрите дальше:

Беспроводной канал — от 1 до 13. Для лучшей производительности рекомендуются 1, 6 или 11 канал.

Версия WPA

Пароль беспроводной точки

Дополнительные настройки WPA2:

Следующая опция устанавливает блокировку MAC-адресов. Пока не знаю, как это настроить, да и штука довольно бесполезная, но все говорят, что без блокировки эту опцию нужно выставить в ноль — что я и сделал:

Конфиг автоматически проверяется перед запуском, так что — смело пробуйте запустить hostapd. Команды управления:

Напомню — также в Debian можно использовать команды вида service hostapd start, что легче в написании.

Пару шагов для устойчивости:

- Нельзя забывать, что для шифрования WPA/WPA2 пароль должен быть не короче 8 символов. Если поменять пароль на лету, используя SSH сессию через беспроводной канал, можно внезапно отрезать себя от сервера — hostapd не захочет запускаться и единственное средство связи с сервером будет потеряно. Работает — не трогай, ну а если трогаешь — трогай осторожно.

- В случае многопользовательской системы советую поставить права чтения файлов вида 700, чтобы простые пользователи не могли узнать пароль для точки доступа — если вас это волнует, конечно.

Что ещё могу сказать? С мобильными устройствами проблем нет, с ноутбуком под Windows 7 — крайне редко (примерно раз-два в месяц) не получается подключиться к точке. Лечится командой service hostapd restart, велика вероятность, что в новых релизах эта проблема убрана — есть версия hostapd 2.0.0, но компилировать и ставить её я пока что не пытался.

Пока всё. К точке можно попробовать подключиться, но… Для успешного подключения к точке доступа нужен DHCP сервер, без него к точке полноценно не подключишься — те же операционные системы не дадут этого сделать, поскольку без получения адреса само подключение не имеет особого смысла. Вот его и настроим!

Когда я только начинал учиться настраивать сервера под свои нужды, первое, на что я тогда я наткнулся — это пакет isc-dhcp-server, его я и планировал предложить, и статья уже была готова, но… Я нашёл dnsmasq, и моя жизнь изменилась в лучшую сторону. Dnsmasq — это и кэширующий DNS, и DHCP сервер со своим набором различных фич. Как только я заглянул в его конфиг, мое зрение улучшилось, все мысли в мозгу внезапно стали упорядоченными и я достиг просветления. Реально, конфиг очень простой и понятный. Но пока подготавливаем площадку для работы dnsmasq. Что же делать?

1) Придумать, как будут выглядеть адреса в нашей локальной сети. Я выбрал адреса типа 192.168.51.x.

2) Настроить сетевой интерфейс, на котором будет работать dnsmasq. На самом деле — очень важный шаг, который пропускают многие в своих мануалах по настройке DHCP-серверов. Дело в том, что компьютеру, на котором работает DHCP-сервер, необходимо прописать статический адрес — кто выдаст адрес DHCP-серверу, если он сам не может запуститься без адреса, а адрес себе он выдать не может, потому что не запущен?

Итак, открываем для редактирования файл /etc/network/interfaces и добавляем туда абзац вида:

Сохраняем и перезапускаем наш сетевой интерфейс, на котором настроен DHCP:

Проверяем состояние, сверяем настройки с теми, что должны быть:

3) Нужно удалить любые DNS и DHCP серверы, чтобы dnsmasq мог спокойно запуститься — иначе выдаёт ошибку. У меня были установлены bind9 и isc-dhcp-server, пришлось избавиться от них. Если работаем по SSH из сети, в которой раньше адреса раздавал покойный DHCP-сервер, не перезагружаемся — выдавать адреса уже некому.

4) Нужно создать условия для работы сервера — создать пользователя для того, чтобы под ним запускать dnsmasq, прописать в системных настройках DNS-сервера, к которым dnsmasq будет обращаться и ещё пару мелочей.

Прописываем DNS сервера Гугла. Правда, первой строчкой у нас будет localhost. Это сделано для того, чтобы остальные системные приложения на нашем же сервере, когда им надо получить адрес от DNS-сервера, обращались сначала к dnsmasq, а не к Гуглу. Ну а dnsmasq достаточно умён, чтобы игнорировать эту строчку:

Нужно защитить это файл от перезаписи при каждом запуске системы. Перезаписывает его dhclient, если что. Честно говоря, блокировка от записи — лишь один из способов того, как не допустить перезапись =) Есть и другие, но этот самый простой:

Что же, если вы по каким-либо причинам считаете блокирование файла неверным путём или также хотите использовать DNS, которые столь настойчиво предлагает dhclient? Тогда, как советует merlin-vrn, нужно использовать программу resolvconf.

Если пакет resolvconf ещё не установлен, устанавливаем. Единственное, что нужно для того, чтобы прописать статический адрес DNS для системы — отредактировать /etc/resolvconf/resolv.conf.d/base, вписав туда всё, что мы бы вписали в /etc/resolv.conf:

service resolvconf reload — готово!

Добавляем группу и пользователя:

5) Ставим Dnsmasq, он запускается и готов к работе, но мы его отключаем — ещё не настроен, нечего ему тут делать:

6) Чистим оригинальный файл от стандартного конфига:

Ну а теперь мы готовы настраивать. Скажу сразу — у dnsmasq много разных опций, которые я при написании статьи подробно описывал в комментариях… Пока не понял, что топик раздулся до неприличных и нечитаемых размеров, как будто недостаточно того, что статья и так переполнена текстом и отформатирована, как кусок незнамо чего. Поэтому — я оставлю конфиг с самыми важными без длинных комментариев и всяких дополнительных опций, а конфиг с дополнительными опциями будет под спойлером.

Источник

Программная точка доступа

Содержание

[WiFi Hostapd AP] Программа для создания точки доступа WiFi

Эта программа создана с целью облегчить создание точки доступа WiFi на основе Hostapd и DNSMASQ.

Возможности программы

В данный момент актуальна версия 1.1

Установка программы

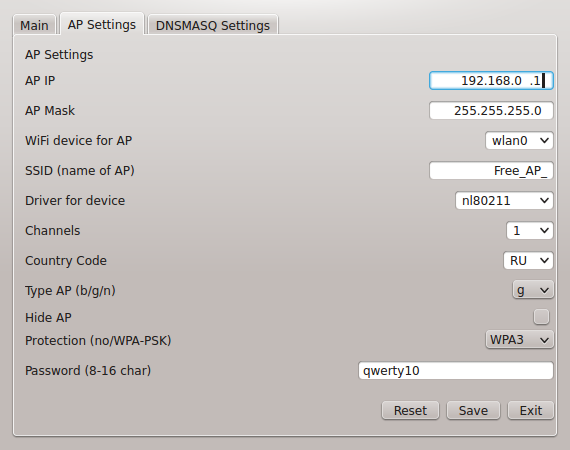

Настройка программы

У меня заработало с такими параметрами:

Также в настройках DNSMASQ’a выберите правильный интерфейс подключения к интернету, иначе у вас его не будет.

Проблемы с Network Manager

Обнаружилось, что довольно часто Network Manager мешает нормальному запуску программной точки доступа. Есть два варианта решения данной проблемы: 1) отключить Network Manager, как это сделать описано ниже в этой статье 2) запретить ему управлять WI-FI модулем. Дя этого потребуется добавить в конфигурационный файл /etc/NetworkManager/NetworkManager.conf следующие строки:

После этого выполняем

Теперь NetworkManager не управляет wi-fi модулем и не мешает нормально работать hostapd

Старый способ

Краткое описание руководства

В данном руководстве объясняется, как организовать программный Wi-Fi-роутер на основе Wi-Fi адаптера и компьютера под управлением Ubuntu. Все действия описаны для CLI интерфейса и подходят к воспроизведению на серверной версии дистрибутива. Если вы используете desktop версию с GUI — просто выполняйте все в терминале. Подразумевается, что вы имеете уже настроенное интернет-соединение, доступ к которому вы хотите предоставить некой локальной сети, в которую входят клиенты подключенные как через ethernet (проводная сеть), так и через Wi-Fi .

Прежде чем начать

Совместимость оборудования

В качестве точки доступа 1) в данном примере выступает обыкновенная Wi-Fi плата, которая может быть встроенной в вашу материнскую плату, или быть подключена через PCI или USB. За программную часть ТД отвечает специальный демон hostapd и драйвер самого Wi-Fi адаптера. Несмотря на достаточно хорошую поддержку беспроводного оборудования в linux, некоторые свободные реализации драйверов не обеспечивают стопроцентной поддержки своих устройств. И если в случае, когда Wi-Fi адаптер выступает в качестве клиента, большинство устройств работают хорошо, то в случае с AP-режимом 2) некоторые устройства вообще невозможно использовать в режиме точки доступа. Поэтому прежде чем начать — убедитесь, что вы настраиваете устройство, поддерживающее AP-Mode. Для этого нужно сначала узнать что это за устройство. Сделать это можно так:

Вывод должен быть примерно таким:

В моем случае это Atheros Communications Inc. AR5001 Wireless Network Adapter [168c:001c] (rev 01) . Теперь зная название устройства, можно посмотреть на используемый драйвер:

Ответ должен быть примерно таким:

Где ath5k и есть используемый драйвер. Далее нужно обратиться к ресурсу wireless.kernel.org и узнать, что работает для вашего устройства, а что нет. Продолжая пример про ath5k мне нужно перейти wireless.kernel.org по вкладкам: Users → Devices → PCI devices…. и в списке Device list найти и выбрать ath5k. Затем нужно обратиться к таблице «Currently supported PCI ID list with respective status report on basic-testing as defined above» в которой по своему значению PCI ID 3) узнать, что ваш адаптер может, а что нет. Если вы обнаружили, что по той или иной причине ваш драйвер не поддерживает режим ТД — не стоит отчаиваться. В некоторых случаях, например, в случае с адаптерами от Atheros, вы можете использовать другой драйвер, например Madwifi, который скорее всего будет нормально работать в режиме ТД, но имеет ряд особенностей в настройке с hostapd .

Network Manager

На десктопных системах по умолчанию установлен менеджер сетевых соединений — NetworkManager. Его автоматическая работа может помешать процедуре настройки, поэтому настоятельно рекомендуется его отключить. Как это сделать — описано в статье Отключение Network Manager’а.

Другие интерфейсы

Перед началом настройки, убедитесь, что все остальные сетевые интерфейсы подключены и работают нормально. Если вы еще не настроили интерфейс, отвечающий за интернет соединение — самое время сделать это сейчас. Более подробно про настройку сетевых интерфейсов можно почитать тут.

Скорость передачи данных

Реальная скорость передачи данных по каналу WiFi значительно отличается от заявленных производителем, кроме того- чем больше устройств работает на одной точке доступа- тем меньше пропускная способность (канал делится на количество клиентов). Ниже приведена таблица, отображающая технические характеристики различных протоколов передачи данных интерфейса WiFi, для одного устройства.

| Протокол | Используемая частота | Максимальная теоретическая скорость | Типичная скорость на практике | Дальность связи в помещении | Дальность связи на открытой местности |

|---|---|---|---|---|---|

| 802.11b | 2.4ГГц | 11Мбит/сек | 0.4Мбайт/сек | 38 | 140 |

| 802.11a | 5ГГц | 54Мбит/сек | 2.3Мбайт/сек | 35 | 120 |

| 802.11g | 2.4ГГц | 54Мбит/сек | 1.9Мбайт/сек | 38 | 140 |

| 802.11n | 2.4ГГц,5ГГц | 600Мбит/сек | 7.4Мбайт/сек | 70 | 250 |

Установка необходимых пакетов и обновление

И ставим необходимые пакеты:

Настройка интерфейсов

Настройка беспроводного интерфейса

Прежде всего вам нужно перевести беспроводной адаптер в режим точки доступа. В зависимости от драйвера вам нужно попробовать несколько способов. В принципе — адаптер переводится в режим ТД командой:

Где wlan0 — имя вашего беспроводного интерфейса.

Однако, в некоторых случаях, этот способ не сработает, тогда вам нужно сначала «удалить» старый интерфейс и «создать» новый, с режимом ТД. Для этого вам понадобится утилита iw установить которую можно например так:

Где wlan0 — имя вашего интерфейса. Обратите внимание на конец второй строчки приведенной команды — _ _ a p — перед символами ap два символа подчеркивания.

Если у вас madwifi перевод адаптера в режим ТД выглядит так:

В любом случае, после этих действий, команда iwconfig , запущенная без параметров, должна выдать примерно следующее:

Обратите внимание на значение Mode:Master — это значит, что адаптер работает в режиме точки доступа.

Для закрепления результата необходимо внести изменения в файл /etc/network/interfaces 5) и добавить настройки вашего беспроводного интерфейса:

Настройка моста

Для того, чтобы объединить вашу проводную локальную сеть с беспроводной 6) в одну — вам нужно создать сетевой мост между ними. Таким образом вы сможете подключать компьютеры-клиенты к общей сети как через Wi-Fi, так и через обычный Ethernet 7) .

Для этого вам нужно отредактировать файл /etc/network/interfaces и внести в него следующие настройки:

Где: br0 — имя интерфейса-моста, eth1 — интерфейс, «смотрящий» в локальную сеть, wlan0 — беспроводной интерфейс, а самой локальной сети назначается адресация 192.168.0.0/24.

Стоит заметить, что интерфейс eth1 не нужно дополнительно описывать в файле interfaces , т.к. ifupdown разберется с ним автоматически, при включении интерфейса br0.

Итоговый interfaces

В итоге, после всех приведенных выше манипуляций вы должны были получить файл /etc/network/interfaces примерно такого содержания:

Теперь вы можете перезапустить сеть командой:

И посмотреть, что из этого получилось при помощи ifconfig . Если вы нигде не ошиблись — вы увидите все свои интерфейсы, в том числе не описанный в interfaces eth1 и br0. Для просмотра информации о сетевом мосте можно использовать:

Настройка hostapd

Теперь, когда все подготовительные действия выполнены нужно настроить собственно точку доступа — hostapd . Основной файл настроек hostapd — /etc/hostapd/hostapd.conf . Лучше сразу создать его резервную копию, т.к. сам файл содержит большое количество подробных комментариев о настройке, и в случае, если вы что-то удалите — вы всегда сможете обратиться к оригиналу:

Файл hostapd.conf содержит в себе список опций, которые принимают то или иное значения и все вместе влияют на конфигурацию hostapd . Каждая опция снабжена достаточно подробным комментарием 8) . Вот некоторые основные опции:

| Параметр | Описание | Значение по умолчанию |

|---|---|---|

| interface | Устройство точки доступа. Т.е. то сетевое устройство, которое является Wi-Fi адаптером. Например, wlan0 или, например, ath0 в случае madwifi. | n/a |

| bridge | Если используются madwifi, atheros, или nl80211 — может быть использован дополнительный параметр — bridge. С его помощью можно сказать hostapd что используемый интерфейс включен в сетевой мост. Если параметр не задан — драйверы автоматически определят интерфейс моста. | n/a |

| driver | Тип драйвера. (hostap/wired/madwifi/test/none/nl80211/bsd). nl80211 для всех «Linux mac80211 drivers». madwifi для madwifi (кто бы мог подумать?) Если задать none — hostapd будет работать как выделенный RADIUS сервер, не управляя каким либо интерфейсом. | hostap |

| logger_syslog logger_syslog_level logger_stdout logger_stdout_level | Опции журналирования. Два метода вывода сообщений: syslog и stdout (последний полезен только в случае простого запуска hostapd — не в режиме демона). Возможные значения: -1 = все модули. 0 = IEEE 802.11 1 = IEEE 802.1X 2 = RADIUS 3 = WPA 4 = driver interface 5 = IAPP 6 = MLME Уровни журналов: 0 = verbose debugging 1 = debugging 2 = informational messages 3 = notification 4 = warning | logger_syslog=-1 logger_syslog_level=2 logger_stdout=-1 logger_stdout_level=2 |

| ssid | SSID (имя точки доступа) | test |

| country_code | Country code (ISO /IEC 3166-1). Используется для установки региональных ограничений. Задает страну, в которой работает точка доступа. В зависимости от выбранной страны может влиять на количество и номера доспупных каналов и мощность сигнала. | US |

| ieee80211d | Включить IEEE 802.11d (Интернациональные роуминговые расширения (2001)). В зависимости от параметра country_code задает список доступных каналов и устанавливает мощность сигнала на основе ограничений, действующих в этой стране. | 0 = выключено |

| hw_mode | Режим работы. (a = IEEE 802.11a, b = IEEE 802.11b, g = IEEE 802.11g) | b |

| channel | Номер канала (IEEE 802.11). Стоит заметить, что некоторые драйверы (например madwifi) не используют это значение из hostapd и в таком случае канал должен быть задан отдельно через утилиту iwconfig. | 0, т.е. не задан |

| macaddr_acl accept_mac_file deny_mac_file | Аутентификация на основе MAC адресов клиентских станций. Cтоит заметить, что подобный вид аутентификации требует драйвер, использующий hostapd для управления обработки кадров, т.е. это может быть использовано с driver=hostap или driver=nl80211, но не с driver=madwifi. 0 = принимать клиента, если его нет в «черном списке» 1 = отклонять клиента, если его нет в «белом списке» 2 = использовать внешний RADIUS сервер. (черные/белые списки обрабатываются первыми). Черные/белые списки читаются из отдельных файлов (которые содержат MAC адреса — по одному на строку). Необходимо указывать абсолютный путь. | macaddr_acl=0 accept_mac_file=/etc/hostapd.accept deny_mac_file=/etc/hostapd.deny |

| auth_algs | IEEE 802.11 описывает 2 алгоритма аутентификации. hostapd может работать с обоими. «Открытая система» (Open system authentication) должна быть использована с IEEE 802.1X. Значения: 0 = Open System Authentication 1 = Shared Key Authentication (требуется WEP) | 3 |

| ignore_broadcast_ssid | Посылать пустое поле SSID в широковещательных сообщениях и игнорировать запросы от клиентов, запрашивающие имя ТД. Т.е. то, что в Wi-Fi роутерах называется «скрывать точку доступа» — клиент должен знать SSID для соединения. 1 = посылать пустой (length=0) SSID и игнорировать probe запросы на имя ТД. 2 = очистить SSID (ASCII 0), но сохранить оригинальную длину поля (требуется для некоторых клиентов, которые не поддерживают пустой SSID) и игнорировать probe запросы. | выключено (0) |

| ap_max_inactivity | Лимит неактивности клиентской станции. Если клиент ничего не передает в течение времени, указанном в ap_max_inactivity (секунды), посылается пустой дата-фрейм клиенту с целью проверки «А доступен ли он еще?» (Например, клиент мог покинуть зону покрытия ТД). Если на запрос на было ответа (ACK), станция клиента отключается (сначала деассоциируется, затем деаутентифицируется). Эта функция используется для очистки таблицы активных станций от старых («мертвых») записей. | 300 (т.е., 5 минут) |

| wpa | Опции WPA. Указание этого параметра требуется чтобы заставить ТД требовать от клиентов WPA аутентификации. (WPA-PSK или WPA-RADIUS/EAP). Для WPA-PSK, нужно указать wpa_psk или wpa_passphrase и включить WPA-PSK в wpa_key_mgmt. Для WPA-RADIUS/EAP, дожен быть настроен ieee8021x (без динамических WEP ключей), должен быть сконфигурирован RADIUS сервер и включено WPA-EAP в wpa_key_mgmt. Возможные значения: 0 = без WPA/WPA2 (не рекомендуется) 1 = WPA (не рекомендуется) 2 = IEEE 802.11i/RSN (WPA2) — на сегодня безопаснее всего. 3 = разрешена как WPA, так и WPA2 аутентификация | 1 |

| wpa_psk wpa_passphrase wpa_psk_file | Ключи WPA для WPA-PSK. Могут быть заданы как 256-битным ключем в шестнадцатиричном формате (64 hex digits), так и в виде wpa_psk (в виде ASCII фразы 8..63 символа). В полседнем случае фраза будет сконвертирована в PSK, при этом используется SSID, таким образом, PSK меняется каждый раз когда меняется SSID. Дополнительно, есть возможность счтывать WPA PSK из файла, содержащего список MAC адресов и PSK (по паре MAC — PSK на строку). Таким образом можно настроить несколько PSK. Нужно указывать абсолютный путь до файла с ключами. | n/a n/a /etc/hostapd.wpa_psk |

| wpa_key_mgmt | Список принимаемых алгоритмов управления ключами. (WPA-PSK, WPA-EAP, или оба). Записи разделются проблами. Можно использовать WPA-PSK-SHA256 и WPA-EAP-SHA256 для# более стойких алгоритмов, основанных на SHA256. | WPA-PSK WPA-EAP |

| wpa_pairwise rsn_pairwise | Набор принимаемых алгоритмов шифрования. Разделенный пробелами список алгоритмов: CCMP = AES in Counter mode with CBC-MAC [RFC 3610, IEEE 802.11i/D7.0] TKIP = Temporal Key Integrity Protocol [IEEE 802.11i/D7.0] | Парные алгоритмы шифрования для WPA (v1) (по умолчанию: TKIP) wpa_pairwise=TKIP CCMP Парные алгоритмы шифрования для RSN/WPA2 (по умолчанию: используется значение wpa_pairwise) rsn_pairwise=CCMP |

Пример конфигурационных файлов для точки доступа со скрытым SSID и авторизацией WPA2 на основе MAC адресов клиентских станций:

hostapd.conf

/etc/hostapd/wpa_psk

Теперь, когда мы настроили hostapd самое время установить его на автоматический запуск при загрузке системы. Для этого нужно отредактировать файл /etc/default/hostapd 9) и изменить закомментированные строки на:

Настройка общего доступа

После перезагрузки компьютера мы сможем «увидеть» свою точку доступа, однако вряд ли сможем подключиться к ней, т.к. нам пока никто не может раздать сетевые параметры и доступ к интернету. Поэтому необходимо выпонить ряд общих действий, не связанных в принципе с Wi-Fi, но необходимых для разделения одного интернет-канала на несколько компьютеров.

Настройка iptables и ip форвардинга

В GNU/Linux в общем и в Ubuntu в частности присутствует замечательный программный файерволл, работающий на уровне ядра операционной системы — Netfilter . Существует утилита, под названием iptables , служащая для управления netfilr’ом и позволяющая достаточно тонко настроить правила проходжения пакетов через шлюз. Более подробно см. в соответствующей статье

Далее нужно сделать этот скрипт исполняемым:

И установить его на автоматический запуск при инициализации сетевых служб:

Настройка dnsmasq

Теперь можно перезагрузить шлюз и попытаться соединиться с ним по Wi-Fi или через Ethernet. Если по какой-то причине что-то не работает — внимательно перечитайте руководство и поищите ошибки в ваших конфигурационных файлах. Не забудьте, что если вы используете скрытый SSID вашей точки доступа — она не будет отображаться в списке доступных беспроводных сетей на машинах клиентов — в этом случае вам необходимо вручную указать SSID при подключении.

Как улучшить эту статью

Было бы просто замечательно, если бы кто-то попробовал прогнать это руководство на madwifi устройствах и описал возможные различия в необходимых настройках.

И см. заметку в главе про настройку оборудования.

UPD: А еще было бы неплохо описать различные утилиты внешнего управления hostapd и их настройку.

Прокомментируйте настройку eth0 в /etc/network/interfaces. Какой тип подключения подразумевается под этим интерфейсом? Что делать, если для связи с Интернетом требуется авторизация по VPN?

Источник