- Настройка правил брандмауэра Windows групповыми политиками

- Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

- Включаем Windows Firewall с помощью GPO

- Создаем правило файервола с помощью групповой политики

- Проверка политик брандмаэера Windows на клиентах

- Импорт / экспорт правил Брандмауэра Windows в GPO

- Доменные и локальные правила брандмауэра

- Несколько советов об управлении брандмауэром Windows через GPO

- Пример разработки базовой политики брандмауэра Basic Firewall Policy Design Example

- Требования к проектированию Design requirements

- Сведения о проектировании Design details

Настройка правил брандмауэра Windows групповыми политиками

Брандмауэр Windows позволяет ограничить исходящий / входящий сетевой трафик для определенного приложения или TCP/IP порта, и является популярным средством ограничения сетевого доступа к (от) рабочим станциям пользователей или серверам. Правила Windows Firewall можно настроить индивидуально на каждом компьютере, или, если компьютер пользователя включен в домен Windows, администратор может управлять настройками и правилами брандмауэра Windows с помощью групповых политик.

В крупных организация правила фильтрации портов обычно выносятся на уровень маршрутизатором, L3 коммутаторов или выделенных межсетевых экранах. Однако ничего не мешает вам распространить ваши правила ограничения сетевого доступа Windows Firewall к рабочим станциям или серверам Windows.

Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

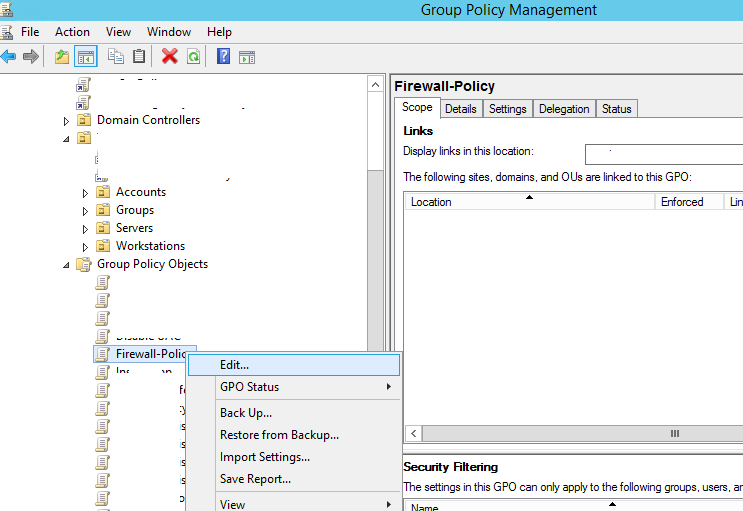

С помощью редактора доменной групповой политики (group Policy Management Console – gpmc.msc) создайте новую политику с именем Firewall-Policy и перейдите в режим редактирования (Edit).

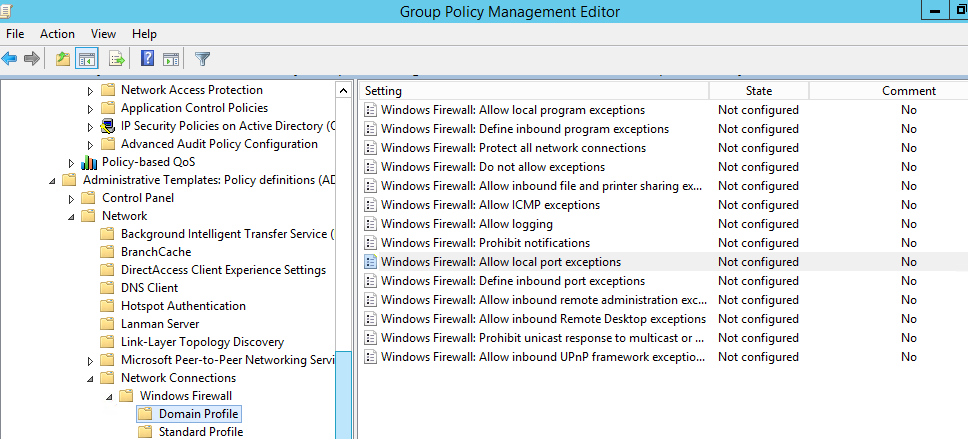

В консоли групповой политики есть две секции, в которых можно управлять настройками брандмауэра:

- Computer Configuration -> Administrative Templates -> Network -> Network Connections -> Windows Firewall – эта секция GPO использовалась для настройки правил брандмауэра для ОС Vista / Windows Server 2008 и ниже. Если у вас в домене нет компьютеров со старыми ОС, для настройки файервола используется следующая секция.

Network -> Network Connections -> Windows Firewall » width=»609″ height=»276″ srcset=»https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px»/>

- Computer Configuration -> Windows Settings -> Security Settings -> Windows Firewall with Advanced Security – это актуальный раздел для настройки Брандмауэра Windows в современных версиях ОС и по интерфейсу он напоминает интерфейс локальной консоли управления Брандмауэра.

Включаем Windows Firewall с помощью GPO

Чтобы пользователи (даже с правами локального админа) не могли выключить службу брандмауэра, желательно настроить автоматический запуск службы Windows Firewall через GPO. Для этого перейдите в раздел Computer Configuration- > Windows Settings -> Security Settings -> System Services. Найдите в списке служб Windows Firewall и измените тип запуск службы на автоматический (Define this policy setting -> Service startup mode Automatic). Убедитесь, что у пользователей нет прав на остановку службы.

Перейдите в раздел консоли GPO Computer Configuration -> Windows Settings -> Security Settings. Щелкните ПКМ по Windows Firewall with Advanced Security и откройте свойства.

На всех трех вкладках Domain Profile, Private Profile и Public Profile (что такое профиль сети) измените состояние Firewall state на On (recommended). В зависимости от политик безопасности в вашей организации вы можете указать, что все входящие подключения по умолчанию запрещены(Inbound connections -> Block), а исходящие разрешены (Outbound connections -> Allow) и сохраните изменения.

Создаем правило файервола с помощью групповой политики

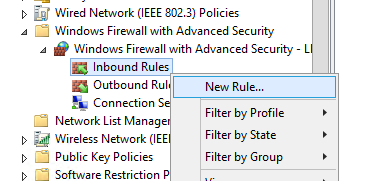

Теперь попробуем создать разрешающее входящее правило файервола для всех. Например, мы хотим разрешить подключение к компьютерам по RDP (порт TCP 3389). Щелкните ПКМ по разделу Inbound Rules и выберите пункт меню New Rule.

Мастер создания правила брандмауэра очень похож на интерфейс локального Windows Firewall на обычном компьютере.

Выберите тип правила. Можно разрешить доступ для:

- Программы (Program) – можно выбрать исполняемый exe программы;

- Порта (Port) – выбрать TCP/UDP порт или диапазон портов;

- Преднастроенное правило (Predefined) – выбрать одно из стандартных правил Windows, в которых уже имеются правила доступа (описаны как исполняемые файлы, так и порты) к типовым службам (например, AD, Http, DFS, BranchCache, удаленная перезагрузка, SNMP, KMS и т.д.);

- Собственное правило (Custom) – здесь можно указать программу, протокол (другие протоколы помимо TCP и UDP, например, ICMP, GRE, L2TP, IGMP и т.д.), IP адреса клиентов или целые IP подсети.

В нашем случае мы выберем правило Port. В качестве протокола укажем TCP, в качестве порта – порт 3389 (RDP порт по-умолчанию, можно изменить).

Далее нужно выбрать что нужно сделать с таким сетевым соединением: разрешить (Allow the connection), разрешить если оно безопасное или заблокировать (Block the connection).

Осталось выбрать профили файервола, которым нужно применить правило. Можно оставить все профили (Domain, Private и Public).

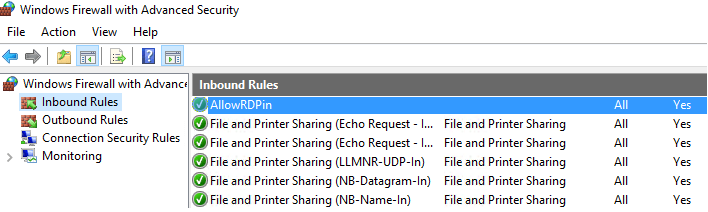

На последнем шаге нужно указать имя правило и его описание. Нажмите кнопку Finish и оно появится в списке правил брандмауэра.

Аналогичным образом вы можете настроить другие правила для входящего трафика, которые должны применятся к вашим клиентам Windows.

Не забываете, что нужно создать правила для входящего и исходящего трафика.

Теперь осталось назначить политику Firewall-Policy на OU с компьютерами пользователей

Проверка политик брандмаэера Windows на клиентах

Обновите политики на клиентах (gpupdate /force). Проверьте, что указанные вами порты доступны на компьютерах пользователей (можно использовать командлет Test-NetConnection или утилиту Portqry).

На ПК пользователя откройте Панель управления\Система и безопасность\Брандмауэр Защитника Windows и убедитесь, что появилась надпись: Для обеспечения безопасности, некоторые параметры управляются групповой политикой (For your security, some settings are controlled by Group Policy), и используются заданные вами настройки брандмаэера.

Пользователь теперь не может изменить настройки брандмауэра, а в списке Inbound Rules должны быть указаны все созданные вами правила.

Также вы можете вывести настройки файервола с помощью команды:

netsh firewall show state

Импорт / экспорт правил Брандмауэра Windows в GPO

Конечно, процесс создания правил для брандмауэра Windows – очень кропотливое и долгое занятие (но результате того стоит). Для упрощения свое задачи можно воспользоваться возможностью импорт и экспорта настроек брандмауэра Windows. Для этого вам достаточно нужным образом настроить локальные правила брандмауэра на обычном рабочей станции. Затем встаньте на корень оснастки брандмауэра (Монитор Брандмауэра Защитника Windows в режиме повышенной безопасности) и выберите пункт Действие -> Экспорт политики.

Политика выгружается в WFW файл, который можно импортировать в редакторе Group Policy Management Editor, выбрав пункт Import Policy и указав путь к файлу wfw (текущие настройки будут перезаписаны).

Доменные и локальные правила брандмауэра

В зависимости от того, хотите ли вы, чтобы локальные администраторы могли создавать на своих компьютерах собственные правила брандмауэра и эти должны быть объединены с правилами, полученными с помощью групповой политики. в групповой политике вы можете выбрать режим объединения правил. Откройте свойства политики и обратите внимание на настройки в разделе Rule merging. По умолчанию режим объединения правил включен. Вы можете принудительно указать, что локальный администратор может создавать собственные правила брандмауэра: в параметре Apply local firewall rules выберите Yes (default).

Несколько советов об управлении брандмауэром Windows через GPO

Конечно, для серверов и рабочих станций нужно создавать отдельные политики управления правилами брандмауэра (для каждой группы одинаковых серверов возможно придется создать собственные политики в зависимости от их роли). Т.е. правила файервола для контроллера домена, почтового Exchange сервера и сервера SQL будут отличаться.

Какие порты нужно открыть для той или иной службы нужно искать в документации на сайте разработчика. Процесс довольно кропотливый и на первый взгляд сложный. Но постепенно вполне реальной придти к работоспособной конфигурации Windows файервола, который разрешает только одобренные подключения и блокирует все остальное. По опыту хочу отметить, что на ПО Microsoft можно довольно быстро найти список используемых TCP/UDP портов.

Пример разработки базовой политики брандмауэра Basic Firewall Policy Design Example

Область применения Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

В этом примере вымышлетельная компания Woodgrove Bank является учреждением финансовых услуг. In this example, the fictitious company Woodgrove Bank is a financial services institution.

Банк Woodgrove Bank имеет домен Active Directory, который обеспечивает управление на основе групповой политики для всех устройств с Windows. Woodgrove Bank has an Active Directory domain that provides Group Policy-based management for all their Windows devices. Контроллеры домена Active Directory также могут использовать службу доменных имен (DNS) для разрешения имен хостов. The Active Directory domain controllers also host Domain Name System (DNS) for host name resolution. На отдельных устройствах работает служба windows Internet Name Service (WINS) для разрешения имен базовой системы ввода-вывода (NetBIOS). Separate devices host Windows Internet Name Service (WINS) for network basic input/output system (NetBIOS) name resolution. Набор устройств, работающих под управлением UNIX для автоматического IP-адреса, предоставляет службы протокола DHCP. A set of devices that are running UNIX provide the Dynamic Host Configuration Protocol (DHCP) services for automatic IP addressing.

Банк Woodgrove Bank находится в процессе переноса своих устройств из Windows Vista и Windows Server 2008 в Windows 10 и Windows Server 2016. Woodgrove Bank is in the process of migrating their devices from Windows Vista and Windows Server 2008 to Windows 10 and Windows Server 2016. На значительном количестве устройств банка Woodgrove Bank по-прежнему работают Windows Vista и Windows Server 2008. A significant number of the devices at Woodgrove Bank continue to run Windows Vista and Windows Server 2008. Необходимо поддерживать взаимодействия между предыдущими и новыми операционными системами. Interoperability between the previous and newer operating systems must be maintained. По возможности функции безопасности, применяемые к более новым операционным системам, также должны применяться к предыдущим операционным системам. Wherever possible, security features applied to the newer operating systems must also be applied to the previous operating systems.

Ключевая бизнес-программа под названием WGBank состоит из клиентской программы, запущенной на большинстве настольных устройств в организации. A key line-of-business program called WGBank consists of a client program running on most of the desktop devices in the organization. Эта программа имеет доступ к нескольким устройствам переднего сервера, на которые работает серверная часть WGBank. This program accesses several front-end server devices that run the server-side part of WGBank. Эти серверы переднего сервера только обрабатывают данные, они не хранят данные. These front-end servers only do the processing — they do not store the data. Данные хранятся на нескольких устройствах с базами данных, на Microsoft SQL Server. The data is stored in several back-end database devices that are running Microsoft SQL Server.

Требования к проектированию Design requirements

Сетевые администраторы хотят реализовать брандмауэр Защитник Windows с дополнительной безопасностью в своей организации, чтобы обеспечить дополнительный уровень безопасности для общей стратегии безопасности. The network administrators want to implement Windows Defender Firewall with Advanced Security throughout their organization to provide an additional security layer to their overall security strategy. Они хотят создать правила брандмауэра, которые позволяют бизнес-программам работать, блокируя сетевой трафик, который не нужен. They want to create firewall rules that allow their business programs to operate, while blocking network traffic that is not wanted.

На следующем рисунке показаны потребности в защите трафика для этого примера проекта. The following illustration shows the traffic protection needs for this design example.

Серверы сетевой инфраструктуры, на которые работают службы, такие как Active Directory, DNS, DHCP или WINS, могут получать нежелательные входящие запросы от сетевых клиентов. The network infrastructure servers that are running services, such as Active Directory, DNS, DHCP, or WINS, can receive unsolicited inbound requests from network clients. Сетевые клиенты могут получать ответы от серверов инфраструктуры. The network clients can receive the responses from the infrastructure servers.

Серверы переднего сервера WGBank могут получать незапрошенный входящий трафик с клиентских устройств и партнерских серверов WGBank. The WGBank front-end servers can receive unsolicited inbound traffic from the client devices and the WGBank partner servers. Клиентские устройства WGBank и партнерские серверы могут получить ответ. The WGBank client devices and partner servers can receive the response.

Серверы переднего сервера WGBank могут отправлять обновленные сведения на клиентские устройства для поддержки отображения в режиме реального времени. The WGBank front-end servers can send updated information to the client devices to support real-time display. Клиенты не опылают этот незапрошенный трафик, но должны иметь возможность получить его. The clients do not poll for this unsolicited traffic, but must be able to receive it.

Серверы WGBank могут получать SQL запросов от серверов переднего плана WGBank. The WGBank back-end servers can receive SQL query requests from the WGBank front-end servers. Серверы переднего сервера WGBank могут получать соответствующие ответы. The WGBank front-end servers can receive the corresponding responses.

Прямая связь между клиентских устройствами и тылами WGBank не существует. There is no direct communications between the client devices and the WGBank back-end devices.

Незапрошенный трафик от серверных устройств WGBank на серверы переднего сервера WGBank не существует. There is no unsolicited traffic from the WGBank back-end devices to the WGBank front-end servers.

Политика компании запрещает использование программного обеспечения одноранговой передачи файлов. Company policy prohibits the use of peer-to-peer file transfer software. В ходе недавней проверки ИТ-персоналом было обнаружено, что хотя брандмауэр периметра не позволяет работать большинству программ в этой категории, сотрудники используют две программы, не требуя внешнего сервера. A recent review by the IT staff found that although the perimeter firewall does prevent most of the programs in this category from working, two programs are being used by staff members that do not require an outside server. Правила брандмауэра должны блокировать сетевой трафик, созданный этими программами. Firewall rules must block the network traffic created by these programs.

Партнерские серверы WGBank могут получать входящие запросы от партнерских устройств через Интернет. The WGBank partner servers can receive inbound requests from partner devices through the Internet.

Другие примечания к трафику: Other traffic notes:

Устройства не должны получать нежелательный трафик с любого компьютера, кроме специально разрешенного выше. Devices are not to receive any unsolicited traffic from any computer other than specifically allowed above.

Разрешен другой исходящие сетевые трафик с клиентских устройств, которые не определены в этом примере. Other outbound network traffic from the client devices not specifically identified in this example is permitted.

Сведения о проектировании Design details

Банк Woodgrove Bank использует группы Active Directory и объекты групповой политики для развертывания параметров и правил брандмауэра на устройствах в их сети. Woodgrove Bank uses Active Directory groups and Group Policy Objects to deploy the firewall settings and rules to the devices on their network. Они знают, что они должны развертывать политики на следующих коллекциях устройств: They know that they must deploy policies to the following collections of devices:

Клиентские устройства с Windows 10, Windows 8 или Windows 7 Client devices that run Windows 10, Windows 8, or Windows 7

Серверы WGBank с Windows Server 2016, Windows Server 2012 R2, Windows Server 2012 или Windows Server 2008 R2 (их пока нет, но их решение должно поддерживать их добавление) WGBank front-end servers that run Windows Server 2016, Windows Server 2012 R2, Windows Server 2012 or Windows Server 2008 R2 (there are none in place yet, but their solution must support adding them)

Партнерские серверы WGBank, на которые работает Windows Server 2008 WGBank partner servers that run Windows Server 2008

Серверные устройства WGBank SQL Server с Windows Server 2008 (их еще нет, но их решение должно поддерживать их добавление) WGBank back-end SQL Server devices that run Windows Server 2008 (there are none in place yet, but their solution must support adding them)

Серверы инфраструктуры с Windows Server 2008 Infrastructure servers that run Windows Server 2008

Контроллеры домена Active Directory, на Windows Server 2008 R2 или Windows Server 2012 Active Directory domain controllers that run Windows Server 2008 R2 or Windows Server 2012

DHCP-серверы, на UNIX операционной системы DHCP servers that run the UNIX operating system

Оценив эти наборы устройств и сравнив их со структурой подразделения Active Directory, администраторы сети банка Woodgrove Bank определили, что между подразделениями и наборами не было хорошего совпадения «один к одному». After evaluating these sets of devices, and comparing them to the Active Directory organizational unit (OU) structure, Woodgrove Bank network administrators determined that there was not a good one-to-one match between the OUs and the sets. Поэтому GGPOs брандмауэра не будут напрямую связаны с соответствующими устройствами. Therefore the firewall GPOs will not be linked directly to OUs that hold the relevant devices. Вместо этого GPO связываются с контейнером домена в Active Directory, а затем WMI и групповые фильтры присоединяются к GPO, чтобы убедиться, что они применяются к правильным устройствам. Instead, the GPOs are linked to the domain container in Active Directory, and then WMI and group filters are attached to the GPO to ensure that it is applied to the correct devices.

Настройка групп, как описано здесь, гарантирует, что вам не нужно знать, какая операционная система запущена на компьютере, прежде чем назначать ее группе. Setting up groups as described here ensures that you do not have to know what operating system a computer is running before assigning it to a group. Сочетание фильтров WMI и фильтров групп безопасности позволяет гарантировать, что участники группы получат GPO, соответствующий версии Windows, запущенной на этом компьютере. A combination of WMI filters and security group filters are used to ensure that members of the group receive the GPO appropriate for the version of Windows running on that computer. Для некоторых групп может быть четыре или даже пять GGPOs. For some groups, you might have four or even five GPOs.

Следующие группы были созданы с помощью оснастки «Пользователи и компьютеры Active Directory» консоли управления (MMC), а все устройства под управлением Windows были добавлены в правильные группы: The following groups were created by using the Active Directory Users and Computers Microsoft Management Console (MMC) snap-in, and all devices that run Windows were added to the correct groups:

CG_FIREWALL_ALLCOMPUTERS. CG_FIREWALL_ALLCOMPUTERS. Добавьте предопределяемую и системную группу компьютеров домена в качестве члена этой группы. Add the predefined and system managed Domain computers group as a member of this group. Все члены группы FIREWALL_ALLCOMPUTERS получают GPO для операционной системы с общими правилами брандмауэра, применяемыми ко всем устройствам. All members of the FIREWALL_ALLCOMPUTERS group receive an operating system-specific GPO with the common firewall rules applied to all devices.

Два типа устройств (клиент и сервер) различаются с помощью фильтров WMI, чтобы гарантировать, что только политика, предназначенная для устройств с клиентской версией Windows, может применяться к этому компьютеру. The two device types (client and server) are distinguished by using a WMI filters to ensure that only the policy intended for devices that are running a client version of Windows can be applied to that computer. Аналогичный фильтр WMI на сервере GPO гарантирует, что только устройства под управлением серверных версий Windows могут применять этот GPO. A similar WMI filter on the server GPO ensures that only devices that are running server versions of Windows can apply that GPO. Каждая из этих групп групповой защиты также имеет фильтры групп безопасности, чтобы запретить членам группы FIREWALL_NO_DEFAULT получать любой из этих двух GGPOs. Each of the GPOs also have security group filters to prevent members of the group FIREWALL_NO_DEFAULT from receiving either of these two GPOs.

Клиентские устройства получают GPO, который настраивает брандмауэр Защитник Windows для применения Защитник Windows брандмауэра по умолчанию (разрешить исходящие и блокировать нежелательные входящие). Client devices receive a GPO that configures Windows Defender Firewall to enforce the default Windows Defender Firewall behavior (allow outbound, block unsolicited inbound). Клиентский GPO по умолчанию также включает встроенные правила брандмауэра, включающие основные сетевые сети и общий доступ к файлам и принтерам. The client default GPO also includes the built-in firewall rule groups Core Networking and File and Printer Sharing. Группа основных сетей включена для всех профилей, а группа общего доступа к файлам и принтерам — только для профилей «Домен» и «Частный». The Core Networking group is enabled for all profiles, whereas the File and Printer Sharing group is enabled for only the Domain and Private profiles. Кроме того, В GPO включены правила брандмауэра для входящие, чтобы разрешить трафик обновления панели мониторинга сервера переднего сервера WGBank, а также правила для предотвращения отправки и получения сетевого трафика программ, запрещенных компанией, как входящий, так и исходящие. The GPO also includes inbound firewall rules to allow the WGBank front-end server dashboard update traffic, and rules to prevent company-prohibited programs from sending or receiving network traffic, both inbound and outbound.

Серверные устройства получают GPO, который включает аналогичную конфигурацию брандмауэра с GPO клиентского компьютера. Server devices receive a GPO that includes similar firewall configuration to the client computer GPO. Основное различие состоит в том, что правила включены для всех профилей (а не только для доменов и частных). The primary difference is that the rules are enabled for all profiles (not just domain and private). Кроме того, правила обновления панели мониторинга WGBank не включаются, так как оно не требуется на серверных устройствах. Also, the rules for WGBank dashboard update are not included, because it is not needed on server devices.

Все правила имеют область действия, разрешая сетевой трафик только с устройств в корпоративной сети банка Woodgrove Bank. All rules are scoped to allow network traffic only from devices on Woodgrove Bank’s corporate network.

CG_FIREWALL_NO_DEFAULT. CG_FIREWALL_NO_DEFAULT. Участники этой группы не получают групповой групповой проект брандмауэра по умолчанию. Members of this group do not receive the default firewall GPO. Устройства добавляются в эту группу, если существует бизнес-требование об исключении из брандмауэра по умолчанию. Devices are added to this group if there is a business requirement for it to be exempted from the default firewall behavior. Использование группы для представления исключений, а не членов группы напрямую упрощает поддержку динамической природы клиентского компьютера. The use of a group to represent the exceptions instead of the group members directly makes it easier to support the dynamic nature of the client computer population. Новому компьютеру, который присоединяется к домену, автоматически предоставляется соответствующий групповой проект брандмауэра по умолчанию, если он не входит в эту группу. A new computer joined to the domain is automatically given the appropriate default firewall GPO, unless it is a member of this group.

CG_FIREWALL_WGB_FE. CG_FIREWALL_WGB_FE. Эта группа содержит учетные записи компьютеров для всех устройств переднего сервера WGBank. This group contains the computer accounts for all the WGBank front-end server devices. Участники этой группы получают GPO, который настраивает брандмауэр Защитник Windows с правилами брандмауэра для входящие, чтобы разрешить нежелательный клиентский трафик WGBank. Members of this group receive a GPO that configures Windows Defender Firewall with inbound firewall rules to allow unsolicited WGBank client traffic. Устройства в этой группе также получают групповой групповой проект брандмауэра по умолчанию. Devices in this group also receive the default firewall GPO.

CG_FIREWALL_WGB_SQL. CG_FIREWALL_WGB_SQL. Эта группа содержит учетные записи компьютеров для всех устройств WGBank, на SQL Server. This group contains the computer accounts for all the WGBank back-end devices that run SQL Server. Члены этой группы получают GPO, который настраивает брандмауэр Защитник Windows с правилами брандмауэра для входящие, чтобы разрешить программе SQL Server получать нежелательные запросы только от серверов переднего сервера WGBank. Members of this group receive a GPO that configures Windows Defender Firewall with inbound firewall rules to allow the SQL Server program to receive unsolicited queries only from the WGBank front-end servers. Устройства в этой группе также получают групповой групповой проект брандмауэра по умолчанию. Devices in this group also receive the default firewall GPO.

CG_FIREWALL_BOUNDARY_WGBANKFE. CG_FIREWALL_BOUNDARY_WGBANKFE. Эта группа содержит учетные записи компьютеров для серверов, на которые размещены веб-службы, к ним можно получить доступ из Интернета. This group contains the computer accounts for the servers that host Web services that can be accessed from the Internet. Участники этой группы получают групповой групповой проект, который добавляет правило брандмауэра для входящий трафик HTTP и HTTPS с любого адреса, включая Интернет. Members of this group receive a GPO that adds an inbound firewall rule to allow inbound HTTP and HTTPS network traffic from any address, including the Internet. Устройства в этой группе также получают групповой групповой проект брандмауэра по умолчанию. Devices in this group also receive the default firewall GPO.

CG_FIREWALL_WINS. CG_FIREWALL_WINS. Эта группа содержит учетные записи компьютеров для всех серверных устройств WINS. This group contains the computer accounts for all the WINS server devices. Участники этой группы получают GPO, который настраивает брандмауэр Защитник Windows с правилом брандмауэра для входящие, чтобы разрешить нежелательные входящие запросы от клиентов WINS. Members of this group receive a GPO that configures Windows Defender Firewall with an inbound firewall rule to allow unsolicited inbound requests from WINS clients. Устройства в этой группе также получают групповой групповой проект брандмауэра по умолчанию. Devices in this group also receive the default firewall GPO.

CG_FIREWALL_ADDC. CG_FIREWALL_ADDC. Эта группа содержит все учетные записи компьютеров для устройств контроллера домена Active Directory. This group contains all the computer accounts for the Active Directory domain controller server devices. Члены этой группы получают GPO, который настраивает брандмауэр Защитник Windows с правилами брандмауэра для входящие, чтобы разрешить нежелательный трафик клиента и сервера Active Directory. Members of this group receive a GPO that configures Windows Defender Firewall with inbound firewall rules to allow unsolicited Active Directory client and server-to-server traffic. Устройства в этой группе также получают групповой групповой проект брандмауэра по умолчанию. Devices in this group also receive the default firewall GPO.

В своем собственном проекте создайте группу для каждой роли компьютера в организации, для которых требуются разные или дополнительные правила брандмауэра. In your own design, create a group for each computer role in your organization that requires different or additional firewall rules. Например, файловые серверы и серверы печати требуют дополнительных правил, чтобы разрешить входящий сетевой трафик для этих функций. For example, file servers and print servers require additional rules to allow the incoming network traffic for those functions. Если функция обычно выполняется на большинстве устройств в сети, вы можете добавить устройства, которые выполняют эти роли, в общий набор GPO брандмауэра по умолчанию, если нет причин для безопасности, чтобы не включить ее в нее. If a function is ordinarily performed on most devices on the network, you might consider adding devices performing those roles to the common default firewall GPO set, unless there is a security reason not to include it there.

Network -> Network Connections -> Windows Firewall » width=»609″ height=»276″ srcset=»https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px»/>

Network -> Network Connections -> Windows Firewall » width=»609″ height=»276″ srcset=»https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px»/>