- Название папки пользователя в «Users»

- «Локальные пользователи и группы» в Windows 10

- Запуск «Локальных пользователей и групп»

- «Пользователи»

- «Группы»

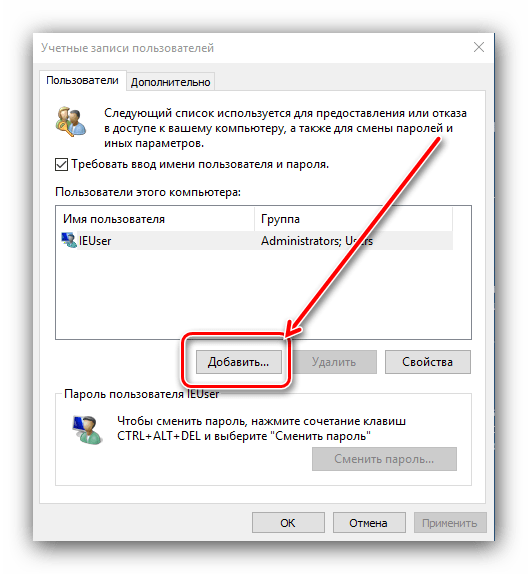

- Добавление нового пользователя

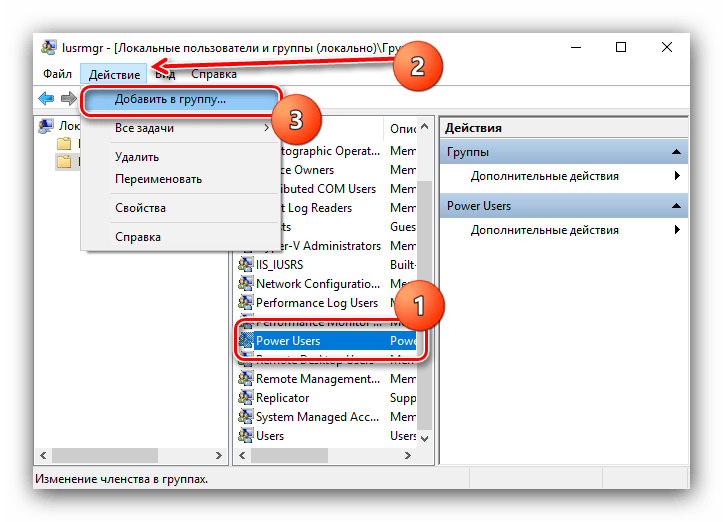

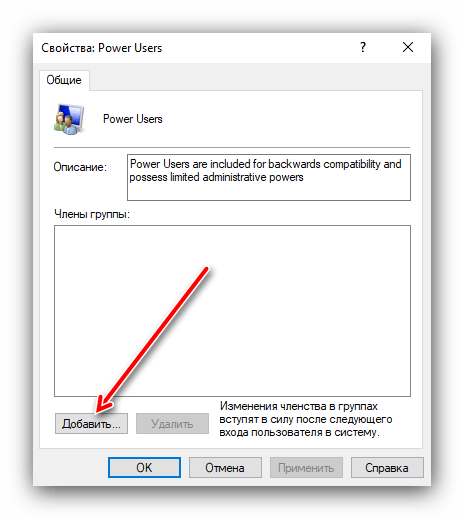

- Присоединение пользователя к группе

- Как узнать имя текущего пользователя компьютера на Windows?

- Первый способ

- Второй способ

- Третий способ

- Четвертый способ

- Локальные учетные записи Local Accounts

- О локальных учетных записях пользователей About local user accounts

- Учетные записи локальных пользователей по умолчанию Default local user accounts

- Учетная запись администратора Administrator account

- Гостевая учетная запись Guest account

- Учетная запись HelpAssistant (установленная с сеансом удаленной помощи) HelpAssistant account (installed with a Remote Assistance session)

- DefaultAccount DefaultAccount

- Использование Windows defaultAccount How Windows uses the DefaultAccount

- Как создается defaultAccount на контроллерах домена How the DefaultAccount gets created on domain controllers

- Рекомендации по управлению учетной записью по умолчанию (DSMA) Recommendations for managing the Default Account (DSMA)

- Учетные записи локальной системы по умолчанию Default local system accounts

- SYSTEM SYSTEM

- NETWORK SERVICE NETWORK SERVICE

- ЛОКАЛИЗОВАННАЯ СЛУЖБА LOCAL SERVICE

- Управление учетной записью локальных пользователей How to manage local user accounts

- Ограничение и защита локальных учетных записей с помощью административных прав Restrict and protect local accounts with administrative rights

- Соблюдение локальных ограничений учетной записи для удаленного доступа Enforce local account restrictions for remote access

- Отказ от логотипа сети для всех учетных записей локального администратора Deny network logon to all local Administrator accounts

- Создание уникальных паролей для локальных учетных записей с административными правами Create unique passwords for local accounts with administrative rights

- См. также See also

Название папки пользователя в «Users»

Появление профиля пользователя с именем «defaultuser0» — это тоже распространенная проблема, которая часто появляется после полного восстановления или установки Windows 10. Удалять этот профиль нужно следующим способом:

- Откройте Командная строка (администратор), напечатайте

net user defaultuser0 /delete, нажмите «ВВОД».

Откройте последовательно Панель управления —> Система —> Дополнительные параметры системы —> «Параметры» напротив «Профили пользователей». Выделите профиль «defaultuser0» и выберите «Удалить».

Нажмите сочетание клавиш WIN+R, в открывшемся диалоге «Выполнить» напечатайте regedit и нажмите «OK». В результате откроется редактор реестра. В редакторе реестра перейдите к разделу HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\ProfileList. В этом разделе среди нескольких подразделов с похожими названиями, начинающимися, как S-1-5-21. найдите тот, в котором для параметра с названием «ProfileImagePath» указан путь к профилю «C:\Users\defaultuser0». Удалите именно этот подраздел S-1-5-21.

Предупреждение . Предложенный способ содержит действия связанные с изменением реестра. При неправильном изменении реестра могут возникнуть серьезные неполадки, поэтому выполняйте указанные действия внимательно. В качестве дополнительной меры предосторожности перед изменением реестра создайте его резервную копию. Это поможет его восстановить, если возникнут какие-либо проблемы. Чтобы узнать дополнительные сведения о резервном копировании и восстановлении реестра, щелкните следующий номер статьи базы знаний Майкрософт: 322756 .

2 польз. нашли этот ответ полезным

Был ли этот ответ полезным?

К сожалению, это не помогло.

Отлично! Благодарим за отзыв.

Насколько Вы удовлетворены этим ответом?

Благодарим за отзыв, он поможет улучшить наш сайт.

Насколько Вы удовлетворены этим ответом?

Благодарим за отзыв.

Искажение названия папки пользователя, при котором используется только пять первых букв имени пользователя — это известная проблема. Чтобы избежать этого, необходимо во время восстановления или установки Windows на этапе настройки параметров аккаунта пропустить шаг входа в учетную запись Microcoft и вместо этого создать локальную учетную запись. В результате имя папки пользователя будет совпадать с именем учетной записи. После этого без последствий вы можете изменить тип своей учетной записи, а иными словами переключиться на учетную запись Microsoft используя приложение Параметры. При этом имя папки останется таким же, как оно было в локальной учетной записи.

Для исправления названия папки вам нужно вновь выполнить возвращение компьютера в исходное состояние и затем пропустить вход в учетную запись Microsoft при первой настройке, т. е. еще до появления рабочего стола, или же находясь в учетной записи с неправильным именем папки пользователя создать новую локальную учетную запись, относящейся к типу «Администратор» и удалить первоначальную. Из новой локальной учетной записи впоследствии вы сможете переключиться на имеющуюся у вас учетную запись Microsoft.

Способ переименования папки пользователя при помощи изменения реестра обычно не рекомендуется, поскольку может вызвать непредсказуемые последствия и различные неисправности.

«Локальные пользователи и группы» в Windows 10

Важно! Рассматриваемая оснастка присутствует только в редакциях Pro и Enterprise!

Запуск «Локальных пользователей и групп»

Доступ к рассматриваемому элементу можно получить следующим образом:

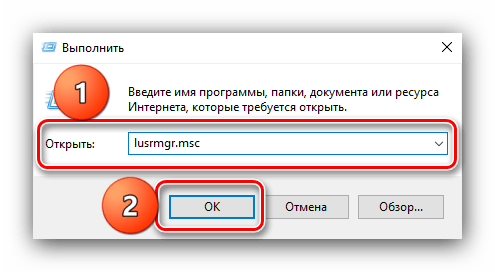

- Вызовите инструмент «Выполнить» сочетанием клавиш Win+R, введите в нём запрос lusrmgr.msc и щёлкните «ОК».

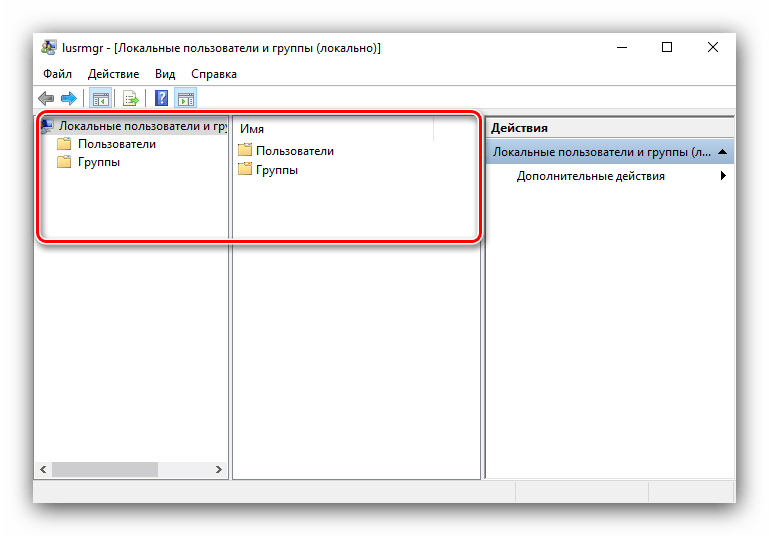

Запустится нужный инструмент.

Теперь взглянем подробнее на особенности приложения.

«Пользователи»

В данном каталоге присутствуют такие категории:

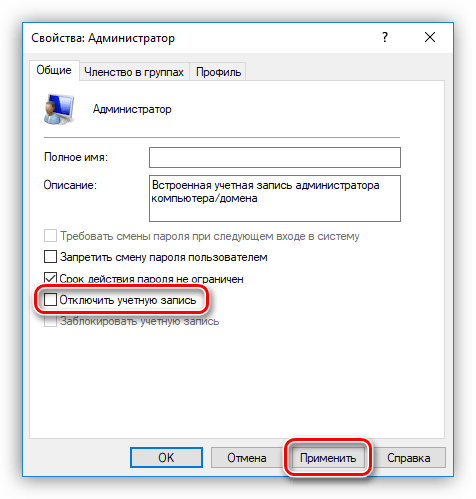

- «Администратор» – встроенный аккаунт, который используется в процессе инсталляции ОС перед тем, как юзер создаст свой собственный. Полномочия данной учётки весьма обширны, плюс её нельзя никаким образом удалить. Она пригодится в случае, когда в систему необходимо внести серьёзные изменения, но обычного пользователя-администратора для этой цели недостаточно.

Читайте также: Использование встроенной учётной записи администратора Windows 10

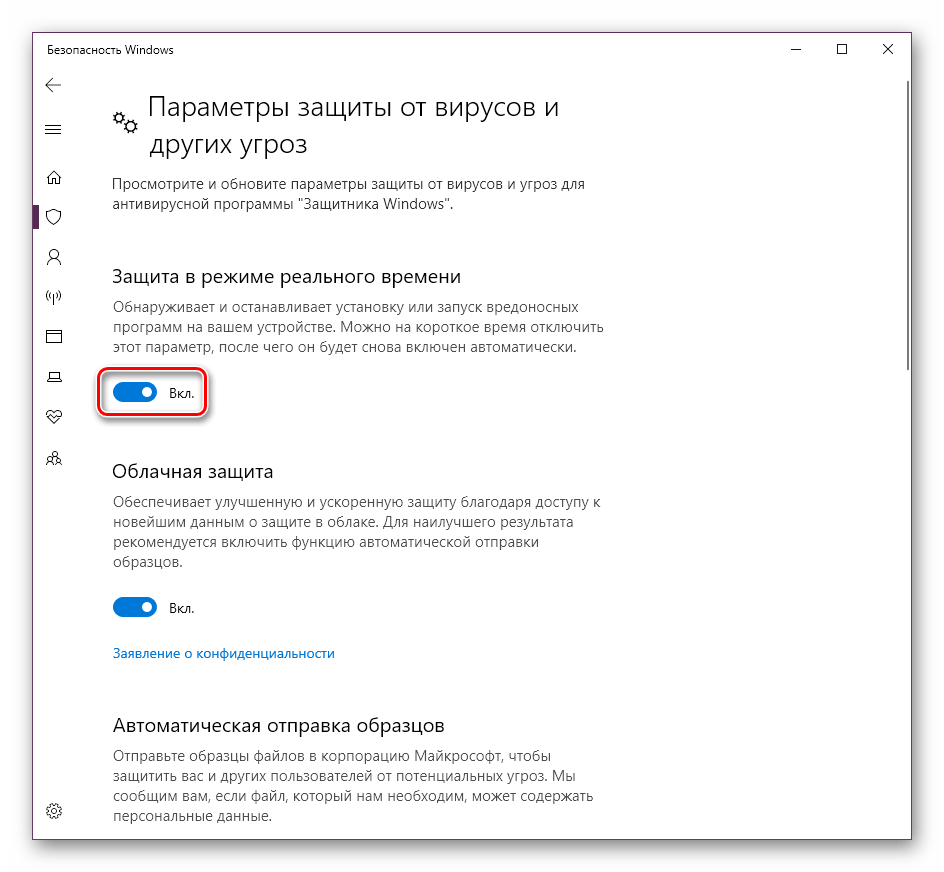

Читайте также: Отключение Защитника в Windows 10

«Группы»

В каталоге «Группы» записей намного больше – они обозначают категории, разграниченные в правах и выполняемых функциях. В этой директории обычно присутствуют следующие элементы:

- «Администраторы» – основная группа, члены которой имеют полный доступ к управлению операционной системой, соответственно, добавлять к ней новые учётки стоит с осторожностью.

- «Администраторы Hyper-V» – здесь находятся записи, которым разрешен доступ к виртуальной машине Hyper-V.

Читайте также: Виртуальная машина в Windows 10

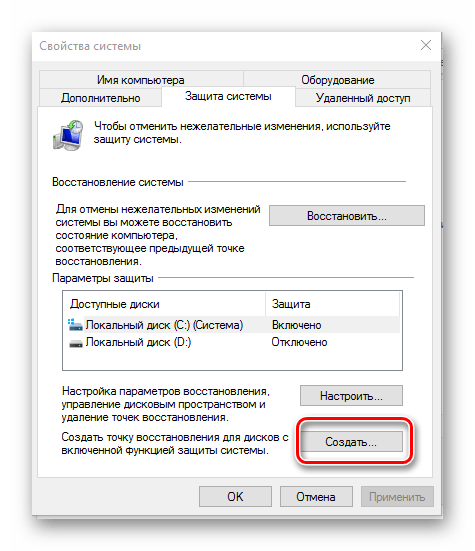

Читайте также: Создание точек восстановления Windows 10

Остальные позиции представляют собой системные категории, с которыми рядовой юзер навряд ли столкнётся.

Добавление нового пользователя

Посредством рассматриваемой оснастки можно добавить новую учётную запись. Процедура описана одним из наших авторов, рекомендуем прочитать статью по ссылке далее.

Присоединение пользователя к группе

Редактирование группы происходит по похожему алгоритму:

- Выделите одиночным кликом ЛКМ категорию, после чего воспользуйтесь вариантами «Действие» – «Добавить пользователя в группу».

В окне свойств группы кликните по кнопке «Добавить».

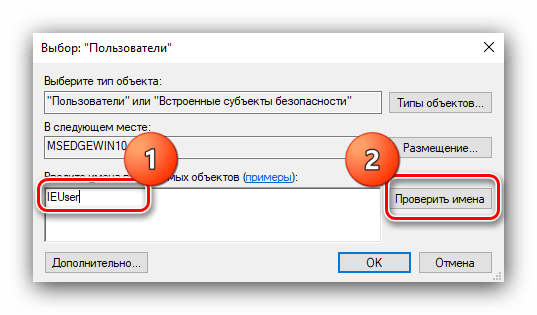

Укажите имя аккаунта в блоке «Введите имена выбираемых объектов», после чего щёлкните «Проверить имена».

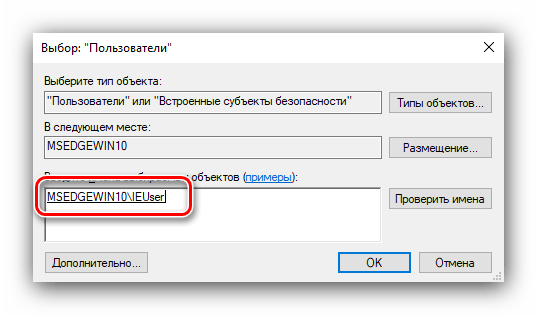

Под названием должно появиться подчёркивание – это означает, что объект распознан и будет присоединён.

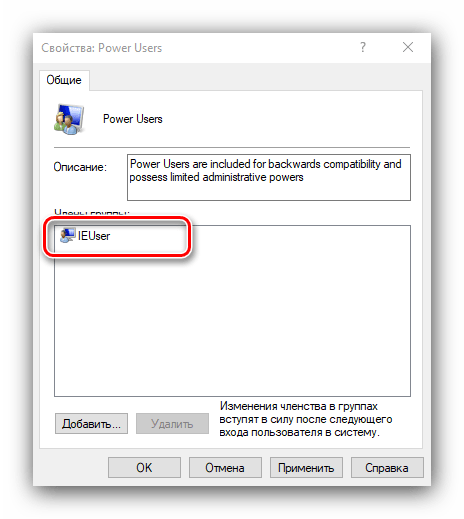

По возвращении в окно свойств вы увидите имя добавленной учётки.

Как видим, действительно ничего сложного.

Теперь вам известно, что собой представляет оснастка «Локальные пользователи и группы» в Windows 10.

Как узнать имя текущего пользователя компьютера на Windows?

Когда вы устанавливаете операционную систему Windows, можете задать имя пользователя. В дальнейшем, при необходимости, можете это имя изменить. А как можно узнать имя текущего пользователя, если это, к примеру, чужой компьютер? Да очень просто, для этого существует сразу несколько способов.

Первый способ

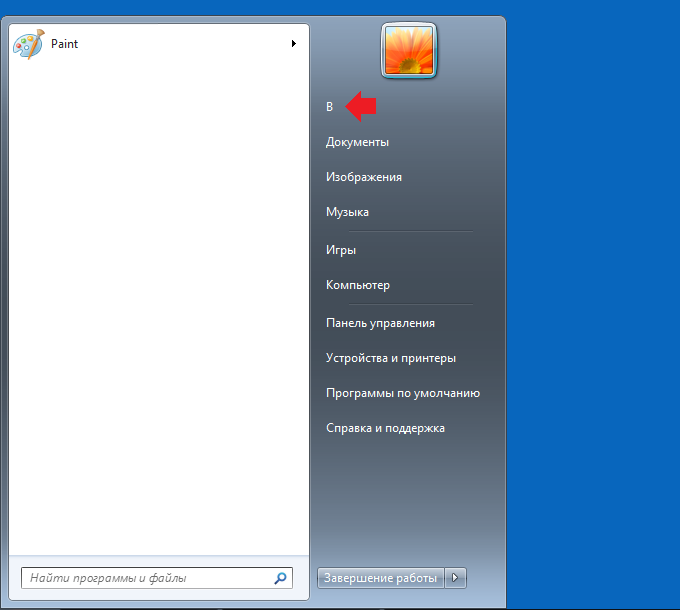

Нажмите на кнопку «Пуск».

В верхней части меню указано имя пользователя.

Второй способ

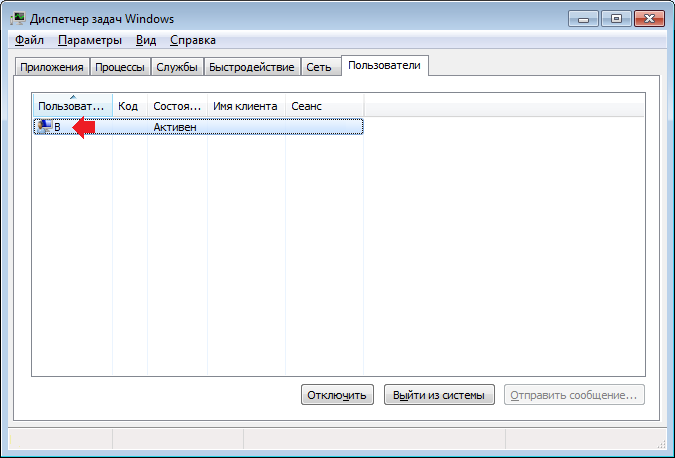

Необходимо вызвать диспетчер задач. Это можно сделать, нажав на клавиши Ctrl+Shift+Esc.

Откройте вкладку «Пользователи», где указано имя текущего пользователя компьютера.

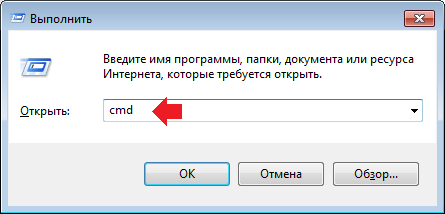

Третий способ

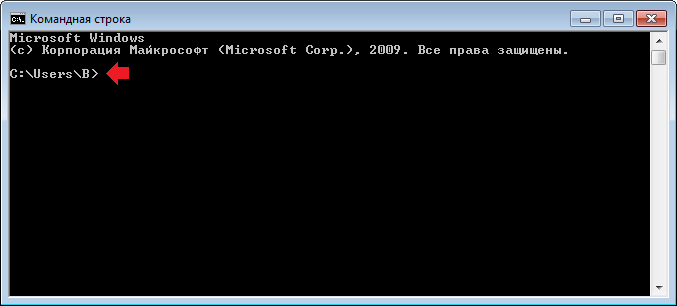

Запустите командную строку. Для этого нажмите клавиши Win+R на клавиатуре, чтобы вызвать окно «Выполнить». Добавьте команду cmd и нажмите ОК.

Командная строка запущена. Имя пользователя вы можете увидеть сразу же.

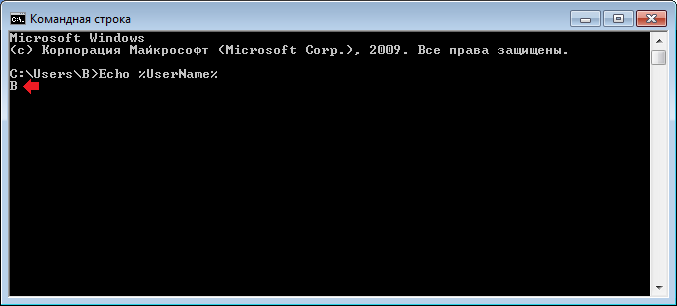

Если что-то пошло не так и вы почему-то не видите имя пользователя, введите команду Echo %UserName%, затем нажмите Enter.

Четвертый способ

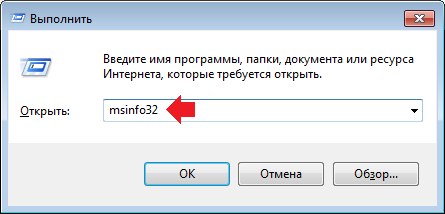

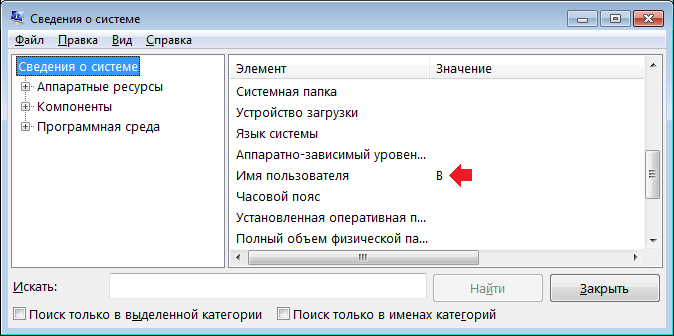

Вызовите окно «Выполнить», нажав Win+R, введите команду msinfo32, нажмите ОК.

Откроется окно «Сведения о системе». Найдите строку «Имя пользователя».

Уважаемые пользователи! Если наш сайт вам помог или что-то в нем не понравилось, будем рады, если вы оставите комментарий. Заранее большое спасибо.

Локальные учетные записи Local Accounts

Относится к: Applies to

- Windows 10 Windows 10

- WindowsServer2019 Windows Server 2019

- WindowsServer2016 Windows Server 2016

Эта справочная тема для ИТ-специалистов описывает локальные учетные записи пользователей по умолчанию для серверов, в том числе управление этими встроенными учетных записями на сервере-члене или автономных серверах. This reference topic for IT professionals describes the default local user accounts for servers, including how to manage these built-in accounts on a member or standalone server.

О локальных учетных записях пользователей About local user accounts

Локальные учетные записи пользователей хранятся локально на сервере. Local user accounts are stored locally on the server. Этим учетным записям могут быть назначены права и разрешения на определенном сервере, но только на этом сервере. These accounts can be assigned rights and permissions on a particular server, but on that server only. Локальные учетные записи пользователей — это принципы безопасности, которые используются для обеспечения и управления доступом к ресурсам на автономных или серверных членах служб или пользователей. Local user accounts are security principals that are used to secure and manage access to the resources on a standalone or member server for services or users.

В этом разделе описывается следующее: This topic describes the following:

Сведения о главных задачах безопасности см. в см. в руб. For information about security principals, see Security Principals.

Учетные записи локальных пользователей по умолчанию Default local user accounts

Локальные учетные записи по умолчанию — это встроенные учетные записи, созданные автоматически при установке Windows. The default local user accounts are built-in accounts that are created automatically when you install Windows.

После установки Windows локальные учетные записи пользователей по умолчанию не могут быть удалены или удалены. After Windows is installed, the default local user accounts cannot be removed or deleted. Кроме того, локальные учетные записи пользователей по умолчанию не предоставляют доступ к сетевым ресурсам. In addition, default local user accounts do not provide access to network resources.

Локальные учетные записи по умолчанию используются для управления доступом к ресурсам локального сервера на основе прав и разрешений, которые назначены учетной записи. Default local user accounts are used to manage access to the local server’s resources based on the rights and permissions that are assigned to the account. Локальные учетные записи пользователей по умолчанию и локальные учетные записи пользователей, которые вы создаете, находятся в папке «Пользователи». The default local user accounts, and the local user accounts that you create, are located in the Users folder. Папка «Пользователи» расположена в локальной папке «Пользователи и группы» в локальной консоли управления компьютерами Microsoft Management Console (MMC). The Users folder is located in the Local Users and Groups folder in the local Computer Management Microsoft Management Console (MMC). Управление компьютером — это набор административных средств, которые можно использовать для управления одним локальным или удаленным компьютером. Computer Management is a collection of administrative tools that you can use to manage a single local or remote computer. Дополнительные сведения см. в разделе How to manage local accounts later in this topic. For more information, see How to manage local accounts later in this topic.

Локальные учетные записи пользователей по умолчанию описаны в следующих разделах. Default local user accounts are described in the following sections.

Учетная запись администратора Administrator account

Учетная запись локального администратора по умолчанию — это учетная запись пользователя для системного администратора. The default local Administrator account is a user account for the system administrator. На каждом компьютере есть учетная запись администратора**(SID S-1-5-domain -500, отображение имени Администратора). Every computer has an Administrator account (SID S-1-5-domain-500, display name Administrator). Учетная запись администратора — это первая учетная запись, созданная во время установки Windows. The Administrator account is the first account that is created during the Windows installation.

Учетная запись администратора полностью контролирует файлы, каталоги, службы и другие ресурсы на локальном компьютере. The Administrator account has full control of the files, directories, services, and other resources on the local computer. Учетная запись администратора может создавать других локальных пользователей, назначать права пользователей и назначать разрешения. The Administrator account can create other local users, assign user rights, and assign permissions. Учетная запись администратора может контролировать локальные ресурсы в любое время, просто изменяя права и разрешения пользователей. The Administrator account can take control of local resources at any time simply by changing the user rights and permissions.

Учетная запись администратора по умолчанию не может быть удалена или заблокирована, но ее можно переименовать или отключить. The default Administrator account cannot be deleted or locked out, but it can be renamed or disabled.

В Windows 10 и Windows Server 2016 настройка Windows отключает встроенную учетную запись администратора и создает еще одну локализованную учетную запись, которая входит в группу администраторов. In Windows 10 and Windows Server 2016, Windows setup disables the built-in Administrator account and creates another local account that is a member of the Administrators group. Члены групп Администраторы могут запускать приложения с повышенными разрешениями без использования параметра Run as Administrator. Members of the Administrators groups can run apps with elevated permissions without using the Run as Administrator option. Быстрая переключение пользователей является более безопасной, чем использование Runas или высоты для разных пользователей. Fast User Switching is more secure than using Runas or different-user elevation.

Членство в группе учетных записей Account group membership

По умолчанию учетная запись администратора устанавливается в качестве члена группы администраторов на сервере. By default, the Administrator account is installed as a member of the Administrators group on the server. Ограничение числа пользователей в группе Администраторов является наиболее оптимальным, поскольку члены группы Администраторы на локальном сервере имеют разрешения на полный контроль на этом компьютере. It is a best practice to limit the number of users in the Administrators group because members of the Administrators group on a local server have Full Control permissions on that computer.

Учетная запись администратора не может быть удалена или удалена из группы администраторов, но ее можно переименовать. The Administrator account cannot be deleted or removed from the Administrators group, but it can be renamed.

Вопросы безопасности Security considerations

Так как известно, что учетная запись администратора существует во многих версиях операционной системы Windows, лучше отключить учетную запись администратора, если это возможно, чтобы злоумышленникам было труднее получить доступ к серверу или клиенту. Because the Administrator account is known to exist on many versions of the Windows operating system, it is a best practice to disable the Administrator account when possible to make it more difficult for malicious users to gain access to the server or client computer.

Можно переименовать учетную запись Администратора. You can rename the Administrator account. Однако переименованная учетная запись администратора продолжает использовать тот же автоматически назначенный идентификатор безопасности (SID), который может быть обнаружен вредоносными пользователями. However, a renamed Administrator account continues to use the same automatically assigned security identifier (SID), which can be discovered by malicious users. Дополнительные сведения о том, как переименовать или отключить учетную запись пользователя, см. в записи Отключение или активация учетной записи локального пользователя и переименование учетной записи локального пользователя. For more information about how to rename or disable a user account, see Disable or activate a local user account and Rename a local user account.

В качестве наилучшей практики безопасности используйте локализованную (не администратор) учетную запись для регистрации, а затем используйте Run в качестве администратора для выполнения задач, которые требуют более высокого уровня прав, чем стандартная учетная запись пользователя. As a security best practice, use your local (non-Administrator) account to sign in and then use Run as administrator to accomplish tasks that require a higher level of rights than a standard user account. Не используйте учетную запись администратора для регистрации на компьютере, если это не является полностью необходимым. Do not use the Administrator account to sign in to your computer unless it is entirely necessary. Дополнительные сведения см. в программе Run a program with administrative credentials. For more information, see Run a program with administrative credentials.

Для сравнения, в клиентской операционной системе Windows пользователь с локальной учетной записью пользователя, которая имеет права администратора, считается системным администратором клиентского компьютера. In comparison, on the Windows client operating system, a user with a local user account that has Administrator rights is considered the system administrator of the client computer. Первая локализованная учетная запись пользователя, созданная во время установки, помещается в локализованную группу администраторов. The first local user account that is created during installation is placed in the local Administrators group. Однако, когда несколько пользователей работают в качестве локальных администраторов, ИТ-сотрудники не могут контролировать этих пользователей или их клиентские компьютеры. However, when multiple users run as local administrators, the IT staff has no control over these users or their client computers.

В этом случае групповая политика может использоваться для обеспечения безопасных параметров, которые могут автоматически контролировать использование локальной группы администраторов на каждом сервере или клиентских компьютерах. In this case, Group Policy can be used to enable secure settings that can control the use of the local Administrators group automatically on every server or client computer. Дополнительные сведения о групповой политике см. в обзоре групповой политики. For more information about Group Policy, see Group Policy Overview.

Примечание. Note

Пустые пароли не допускаются в версиях, указанных в списке Applies To в начале этой темы. Blank passwords are not allowed in the versions designated in the Applies To list at the beginning of this topic.

Важно. Important

Даже если учетная запись администратора отключена, ее можно использовать для получения доступа к компьютеру с помощью безопасного режима. Even when the Administrator account has been disabled, it can still be used to gain access to a computer by using safe mode. В консоли восстановления или в безопасном режиме учетная запись администратора автоматически включена. In the Recovery Console or in safe mode, the Administrator account is automatically enabled. При возобновлении обычных операций он отключается. When normal operations are resumed, it is disabled.

Гостевая учетная запись Guest account

Учетная запись Гостевой по умолчанию отключена при установке. The Guest account is disabled by default on installation. Учетная запись Гостевой позволяет случайным или разовым пользователям, у которых нет учетной записи на компьютере, временно войти на локальный сервер или клиентский компьютер с ограниченными правами пользователя. The Guest account lets occasional or one-time users, who do not have an account on the computer, temporarily sign in to the local server or client computer with limited user rights. По умолчанию у гостевой учетной записи есть пустой пароль. By default, the Guest account has a blank password. Поскольку учетная запись Гостевой может предоставлять анонимный доступ, это риск безопасности. Because the Guest account can provide anonymous access, it is a security risk. По этой причине следует оставить учетную запись Гостевой учетной записи отключенной, если ее использование не является полностью необходимым. For this reason, it is a best practice to leave the Guest account disabled, unless its use is entirely necessary.

Членство в группе учетных записей Account group membership

По умолчанию гостевая учетная запись является единственным членом группы гостей по умолчанию (SID S-1-5-32-546), которая позволяет пользователю войти на сервер. By default, the Guest account is the only member of the default Guests group (SID S-1-5-32-546), which lets a user sign in to a server. Иногда администратор, в который входит группа администраторов, может настроить пользователя с учетной записью «Гость» на одном или нескольких компьютерах. On occasion, an administrator who is a member of the Administrators group can set up a user with a Guest account on one or more computers.

Вопросы безопасности Security considerations

При включив учетную запись «Гость», выдайте только ограниченные права и разрешения. When enabling the Guest account, only grant limited rights and permissions. По соображениям безопасности учетная запись Гостевой не должна использоваться по сети и быть доступной для других компьютеров. For security reasons, the Guest account should not be used over the network and made accessible to other computers.

Кроме того, гостевой пользователь учетной записи «Гость» не должен просматривать журналы событий. In addition, the guest user in the Guest account should not be able to view the event logs. После включения учетной записи «Гость» необходимо часто отслеживать учетную запись «Гость», чтобы убедиться, что другие пользователи не могут использовать службы и другие ресурсы, например ресурсы, которые были непреднамеренно доступны предыдущему пользователю. After the Guest account is enabled, it is a best practice to monitor the Guest account frequently to ensure that other users cannot use services and other resources, such as resources that were unintentionally left available by a previous user.

Учетная запись HelpAssistant (установленная с сеансом удаленной помощи) HelpAssistant account (installed with a Remote Assistance session)

Учетная запись HelpAssistant — это локализованная учетная запись по умолчанию, включенная при запуске сеанса удаленной помощи. The HelpAssistant account is a default local account that is enabled when a Remote Assistance session is run. Эта учетная запись автоматически отключена, если не ожидается никаких запросов на удаленную помощь. This account is automatically disabled when no Remote Assistance requests are pending.

HelpAssistant — это основная учетная запись, используемая для создания сеанса удаленной помощи. HelpAssistant is the primary account that is used to establish a Remote Assistance session. Сеанс удаленной помощи используется для подключения к другому компьютеру под управлением операционной системы Windows, и он инициировался по приглашению. The Remote Assistance session is used to connect to another computer running the Windows operating system, and it is initiated by invitation. Для получения удаленной помощи пользователь отправляет приглашение с компьютера по электронной почте или в файле лицу, который может оказать помощь. For solicited remote assistance, a user sends an invitation from their computer, through e-mail or as a file, to a person who can provide assistance. После того, как приглашение пользователя на сеанс удаленной помощи будет принято, автоматически создается учетная запись HelpAssistant по умолчанию, чтобы предоставить человеку, который предоставляет помощь, ограниченный доступ к компьютеру. After the user’s invitation for a Remote Assistance session is accepted, the default HelpAssistant account is automatically created to give the person who provides assistance limited access to the computer. Учетная запись HelpAssistant управляется службой диспетчера сеансов помощи удаленным рабочим столам. The HelpAssistant account is managed by the Remote Desktop Help Session Manager service.

Вопросы безопасности Security considerations

К siD-данным, которые относятся к учетной записи HelpAssistant по умолчанию, относятся: The SIDs that pertain to the default HelpAssistant account include:

SID: S-1-5-domain -13, отображение имени Пользователя терминала сервера. SID: S-1-5- -13, display name Terminal Server User. В эту группу входят все пользователи, входившие на сервер с включенной службой удаленного рабочего стола. This group includes all users who sign in to a server with Remote Desktop Services enabled. Обратите внимание, что в Windows Server 2008 службы удаленного рабочего стола называются службами терминалов. Note that, in Windows Server 2008, Remote Desktop Services are called Terminal Services.

SID: S-1-5-domain -14, отображает имя удаленного интерактивного логотипа. SID: S-1-5- -14, display name Remote Interactive Logon. В эту группу входят все пользователи, которые подключаются к компьютеру с помощью удаленного подключения к рабочему столу. This group includes all users who connect to the computer by using a remote desktop connection. Эта группа — подмножество интерактивной группы. This group is a subset of the Interactive group. Маркеры доступа, содержащие удаленный интерактивный sid logon, также содержат интерактивный SID. Access tokens that contain the Remote Interactive Logon SID also contain the Interactive SID.

Для операционной системы Windows Server удаленная помощь является необязательным компонентом, который не устанавливается по умолчанию. For the Windows Server operating system, Remote Assistance is an optional component that is not installed by default. Необходимо установить удаленную помощь, прежде чем она может быть использована. You must install Remote Assistance before it can be used.

Сведения о атрибутах учетной записи HelpAssistant см. в следующей таблице. For details about the HelpAssistant account attributes, see the following table.

Атрибуты учетной записи HelpAssistant HelpAssistant account attributes

Well-Known SID/RID Well-Known SID/RID

S-1-5- -13 (пользователь терминала server), S-1-5- -14 (удаленный интерактивный логотип) S-1-5- -13 (Terminal Server User), S-1-5- -14 (Remote Interactive Logon)

Контейнер по умолчанию Default container

CN=Users, DC= , DC= CN=Users, DC= , DC=

Участники по умолчанию Default members

Участник по умолчанию Default member of

Гости домена Domain Guests

Защищено ADMINSDHOLDER? Protected by ADMINSDHOLDER?

Безопасное перемещение из контейнера по умолчанию? Safe to move out of default container?

Может быть перемещен, но мы не рекомендуем его. Can be moved out, but we do not recommend it.

Безопасно делегировать управление этой группой администраторам, не внося службы? Safe to delegate management of this group to non-Service admins?

DefaultAccount DefaultAccount

DefaultAccount, также известная как учетная запись системы по умолчанию (DSMA), — встроенная учетная запись, представленная в Windows 10 версии 1607 и Windows Server 2016. The DefaultAccount, also known as the Default System Managed Account (DSMA), is a built-in account introduced in Windows 10 version 1607 and Windows Server 2016. DSMA — это хорошо известный тип учетной записи пользователя. The DSMA is a well-known user account type. Это нейтральная учетная запись пользователя, которая может быть использована для запуска процессов, которые являются либо несколькими пользователями известно или пользователь агностик. It is a user neutral account that can be used to run processes that are either multi-user aware or user-agnostic. DSMA отключена по умолчанию на настольных skUs (полные windows SKUs) и WS 2016 с настольным компьютером. The DSMA is disabled by default on the desktop SKUs (full windows SKUs) and WS 2016 with the Desktop.

DSMA имеет хорошо известные RID 503. The DSMA has a well-known RID of 503. Таким образом, идентификатор безопасности (SID) DSMA будет иметь хорошо известный SID в следующем формате: S-1-5-21- -503 The security identifier (SID) of the DSMA will thus have a well-known SID in the following format: S-1-5-21- -503

DSMA является членом известной группы system Managed Accounts Group, которая имеет хорошо известный SID S-1-5-32-581. The DSMA is a member of the well-known group System Managed Accounts Group, which has a well-known SID of S-1-5-32-581.

Псевдоним DSMA можно получить доступ к ресурсам во время автономной постановки еще до создания самой учетной записи. The DSMA alias can be granted access to resources during offline staging even before the account itself has been created. Учетная запись и группа создаются во время первой загрузки компьютера в диспетчере учетных записей безопасности (SAM). The account and the group are created during first boot of the machine within the Security Accounts Manager (SAM).

Использование Windows defaultAccount How Windows uses the DefaultAccount

С точки зрения разрешений defaultAccount — это стандартная учетная запись пользователя. From a permission perspective, the DefaultAccount is a standard user account. DefaultAccount необходим для запуска приложений с несколькими манифестами пользователей (приложения MUMA). The DefaultAccount is needed to run multi-user-manifested-apps (MUMA apps). Приложения MUMA запускают все время и реагируют на вход и вход пользователей с устройств. MUMA apps run all the time and react to users signing in and signing out of the devices. В отличие от Windows Desktop, где приложения работают в контексте пользователя и прекращаются при отключе, приложения MUMA запускаются с помощью DSMA. Unlike Windows Desktop where apps run in context of the user and get terminated when the user signs off, MUMA apps run by using the DSMA.

Приложения MUMA функциональны в общих сеансах skUs, таких как Xbox. MUMA apps are functional in shared session SKUs such as Xbox. Например, оболочка Xbox — это приложение MUMA. For example, Xbox shell is a MUMA app. Сегодня Xbox автоматически включит учетную запись в качестве гостевой учетной записи и все приложения будут работать в этом контексте. Today, Xbox automatically signs in as Guest account and all apps run in this context. Все приложения хорошо осведомлены о пользователях и реагируют на события, запускаемые менеджером пользователя. All the apps are multi-user-aware and respond to events fired by user manager. Приложения работают в качестве учетной записи «Гость». The apps run as the Guest account.

Кроме того, автомобильный телефон входит в систему как учетная запись «DefApps», которая схожа со стандартной учетной записью пользователя в Windows, но с несколькими дополнительными привилегиями. Similarly, Phone auto logs in as a “DefApps” account which is akin to the standard user account in Windows but with a few extra privileges. В качестве этой учетной записи работают брокеры, некоторые службы и приложения. Brokers, some services and apps run as this account.

В модели сходящихся пользователей приложения и брокеры, осведомленные о нескольких пользователях, должны будут работать в контексте, отличаемом от контекста пользователей. In the converged user model, the multi-user-aware apps and multi-user-aware brokers will need to run in a context different from that of the users. Для этого система создает DSMA. For this purpose, the system creates DSMA.

Как создается defaultAccount на контроллерах домена How the DefaultAccount gets created on domain controllers

Если домен был создан с контроллерами домена, которые запускают Windows Server 2016, defaultAccount будет существовать на всех контроллерах домена в домене. If the domain was created with domain controllers that run Windows Server 2016, the DefaultAccount will exist on all domain controllers in the domain. Если домен был создан с контроллерами домена, которые работают с более ранней версией Windows Server, defaultAccount будет создан после того, как роль эмулятора PDC будет передана контроллеру домена, который выполняет Windows Server 2016. If the domain was created with domain controllers that run an earlier version of Windows Server, the DefaultAccount will be created after the PDC Emulator role is transferred to a domain controller that runs Windows Server 2016. После этого defaultAccount будет реплицироваться ко всем другим контроллерам домена в домене. The DefaultAccount will then be replicated to all other domain controllers in the domain.

Рекомендации по управлению учетной записью по умолчанию (DSMA) Recommendations for managing the Default Account (DSMA)

Корпорация Майкрософт не рекомендует изменять конфигурацию по умолчанию, в которой учетная запись отключена. Microsoft does not recommend changing the default configuration, where the account is disabled. Угрозы безопасности при найме учетной записи в состоянии отключения не существует. There is no security risk with having the account in the disabled state. Изменение конфигурации по умолчанию может помешать будущим сценариям, которые зависят от этой учетной записи. Changing the default configuration could hinder future scenarios that rely on this account.

Учетные записи локальной системы по умолчанию Default local system accounts

SYSTEM SYSTEM

Учетная запись SYSTEM используется операционной системой и службами, работающими под Windows. The SYSTEM account is used by the operating system and by services that run under Windows. В операционной системе Windows существует множество служб и процессов, которые требуют возможности для внутреннего входов, например во время установки Windows. There are many services and processes in the Windows operating system that need the capability to sign in internally, such as during a Windows installation. Учетная запись SYSTEM была разработана для этих целей, и Windows управляет правами пользователей учетной записи SYSTEM. The SYSTEM account was designed for that purpose, and Windows manages the SYSTEM account’s user rights. Это внутренняя учетная запись, которая не показывается в диспетчере пользователей и не может быть добавлена в группы. It is an internal account that does not show up in User Manager, and it cannot be added to any groups.

С другой стороны, учетная запись SYSTEM действительно появляется в томе файловой системы NTFS в файлоуправлении в части Permissions меню Security. On the other hand, the SYSTEM account does appear on an NTFS file system volume in File Manager in the Permissions portion of the Security menu. По умолчанию учетная запись SYSTEM предоставляет разрешения на полный контроль для всех файлов в томе NTFS. By default, the SYSTEM account is granted Full Control permissions to all files on an NTFS volume. Здесь учетная запись SYSTEM имеет те же функциональные права и разрешения, что и учетная запись администратора. Here the SYSTEM account has the same functional rights and permissions as the Administrator account.

Примечание. Note

Предоставление разрешений на групповые файлы администраторов учетных записей не дает неявно разрешения учетной записи SYSTEM. To grant the account Administrators group file permissions does not implicitly give permission to the SYSTEM account. Разрешения учетной записи SYSTEM можно удалить из файла, но мы не рекомендуем удалять их. The SYSTEM account’s permissions can be removed from a file, but we do not recommend removing them.

NETWORK SERVICE NETWORK SERVICE

Учетная запись NETWORK SERVICE — это предопределяемая локализованная учетная запись, используемая диспетчером управления службами (SCM). The NETWORK SERVICE account is a predefined local account used by the service control manager (SCM). Служба, которая работает в контексте учетной записи NETWORK SERVICE, представляет учетные данные компьютера удаленным серверам. A service that runs in the context of the NETWORK SERVICE account presents the computer’s credentials to remote servers. Дополнительные сведения см. в записи NetworkService. For more information, see NetworkService Account.

ЛОКАЛИЗОВАННАЯ СЛУЖБА LOCAL SERVICE

Учетная запись LOCAL SERVICE — это предопределяемая локализованная учетная запись, используемая диспетчером управления службой. The LOCAL SERVICE account is a predefined local account used by the service control manager. Он имеет минимальные привилегии на локальном компьютере и представляет анонимные учетные данные в сети. It has minimum privileges on the local computer and presents anonymous credentials on the network. Дополнительные сведения см. в записи LocalService. For more information, see LocalService Account.

Управление учетной записью локальных пользователей How to manage local user accounts

Локальные учетные записи пользователей по умолчанию и локальные учетные записи пользователей, которые вы создаете, находятся в папке «Пользователи». The default local user accounts, and the local user accounts that you create, are located in the Users folder. Папка Пользователи расположена в локальных пользователях и группах. The Users folder is located in Local Users and Groups. Дополнительные сведения о создании и управлении учетной записью локальных пользователей см. в рублях Управление локальными пользователями. For more information about creating and managing local user accounts, see Manage Local Users.

Вы можете использовать локальные пользователи и группы для назначения прав и разрешений на локальном сервере и только на этом сервере, чтобы ограничить возможности локальных пользователей и групп выполнять определенные действия. You can use Local Users and Groups to assign rights and permissions on the local server, and that server only, to limit the ability of local users and groups to perform certain actions. Право разрешает пользователю выполнять определенные действия на сервере, такие как архивирование файлов и папок или закрытие сервера. A right authorizes a user to perform certain actions on a server, such as backing up files and folders or shutting down a server. Разрешение доступа — это правило, связанное с объектом, как правило, файлом, папкой или принтером. An access permission is a rule that is associated with an object, usually a file, folder, or printer. Он регулирует, какие пользователи могут иметь доступ к объекту на сервере и каким образом. It regulates which users can have access to an object on the server and in what manner.

Вы не можете использовать локальные пользователи и группы в контроллере домена. You cannot use Local Users and Groups on a domain controller. Однако для удаленных компьютеров, которые не являются контроллерами домена в сети, можно использовать локальные пользователи и группы на контроллере домена. However, you can use Local Users and Groups on a domain controller to target remote computers that are not domain controllers on the network.

Примечание. Note

Пользователи и компьютеры Active Directory используются для управления пользователями и группами в Active Directory. You use Active Directory Users and Computers to manage users and groups in Active Directory.

Вы также можете управлять локальными пользователями, NET.EXE пользовательскими группами и управлять локальными группами с помощью NET.EXE LOCALGROUP или с помощью различных cmdlets PowerShell и других технологий скриптов. You can also manage local users by using NET.EXE USER and manage local groups by using NET.EXE LOCALGROUP, or by using a variety of PowerShell cmdlets and other scripting technologies.

Ограничение и защита локальных учетных записей с помощью административных прав Restrict and protect local accounts with administrative rights

Администратор может использовать ряд подходов, чтобы предотвратить использование злоумышленниками украденных учетных данных, таких как украденный пароль или hash паролей, для использования локальной учетной записи на одном компьютере для проверки подлинности на другом компьютере с административными правами; это также называется «lateral movement». An administrator can use a number of approaches to prevent malicious users from using stolen credentials, such as a stolen password or password hash, for a local account on one computer from being used to authenticate on another computer with administrative rights; this is also called «lateral movement».

Самый простой подход заключается в входе на компьютер со стандартной учетной записью пользователя вместо использования учетной записи администратора для выполнения задач, например для просмотра Интернета, отправки электронной почты или использования текстовых процессоров. The simplest approach is to sign in to your computer with a standard user account, instead of using the Administrator account for tasks, for example, to browse the Internet, send email, or use a word processor. Если вы хотите выполнить административную задачу, например установить новую программу или изменить параметр, влияющий на других пользователей, вам не нужно переключаться на учетную запись администратора. When you want to perform an administrative task, for example, to install a new program or to change a setting that affects other users, you don’t have to switch to an Administrator account. Вы можете использовать управление учетной записью пользователя (UAC) для запроса разрешения или пароля администратора перед выполнением задачи, как описано в следующем разделе. You can use User Account Control (UAC) to prompt you for permission or an administrator password before performing the task, as described in the next section.

Другие подходы, которые можно использовать для ограничения и защиты учетных записей пользователей с помощью административных прав: The other approaches that can be used to restrict and protect user accounts with administrative rights include:

Соблюдение локальных ограничений учетной записи для удаленного доступа. Enforce local account restrictions for remote access.

Запретить логотип сети для всех учетных записей администратора. Deny network logon to all local Administrator accounts.

Создание уникальных паролей для локальных учетных записей с административными правами. Create unique passwords for local accounts with administrative rights.

Каждый из этих подходов описан в следующих разделах. Each of these approaches is described in the following sections.

Примечание. Note

Эти подходы не применяются, если отключены все административные локальные учетные записи. These approaches do not apply if all administrative local accounts are disabled.

Соблюдение локальных ограничений учетной записи для удаленного доступа Enforce local account restrictions for remote access

Управление учетной записью пользователя (UAC) — это функция безопасности в Windows, которая используется в Windows Server 2008 и в Windows Vista, а также в операционных системах, к которым относится список Applies To. The User Account Control (UAC) is a security feature in Windows that has been in use in Windows Server 2008 and in Windows Vista, and the operating systems to which the Applies To list refers. UAC позволяет управлять компьютером, информируя о том, когда программа вносит изменения, которые требуют разрешения администратора. UAC enables you to stay in control of your computer by informing you when a program makes a change that requires administrator-level permission. UAC работает путем настройки уровня разрешений учетной записи пользователя. UAC works by adjusting the permission level of your user account. По умолчанию UAC должен уведомлять вас, когда приложения пытаются внести изменения на компьютер, но вы можете изменить, как часто UAC уведомляет вас. By default, UAC is set to notify you when applications try to make changes to your computer, but you can change how often UAC notifies you.

UAC позволяет рассматривать учетную запись с административными правами как стандартную учетную запись пользователя без администратора, пока не будут запрашиваться и утверждены полные права, также называемые высотой. UAC makes it possible for an account with administrative rights to be treated as a standard user non-administrator account until full rights, also called elevation, is requested and approved. Например, UAC позволяет администратору вводить учетные данные во время сеанса пользователей, не имеющих администратора, для выполнения случайных административных задач без необходимости переключать пользователей, выходить или использовать run в качестве команды. For example, UAC lets an administrator enter credentials during a non-administrator’s user session to perform occasional administrative tasks without having to switch users, sign out, or use the Run as command.

Кроме того, UAC может потребовать от администраторов специально утверждать приложения, которые внося изменения в систему до получения разрешения на запуск этих приложений, даже в сеансе пользователя администратора. In addition, UAC can require administrators to specifically approve applications that make system-wide changes before those applications are granted permission to run, even in the administrator’s user session.

Например, функция UAC по умолчанию отображается при висении локальной учетной записи с удаленного компьютера с помощью логотипа Network (например, с помощью NET.EXE USE). For example, a default feature of UAC is shown when a local account signs in from a remote computer by using Network logon (for example, by using NET.EXE USE). В этом случае ему выдан стандартный маркер пользователя без административных прав, но без возможности запрашивать или получать высоту. In this instance, it is issued a standard user token with no administrative rights, but without the ability to request or receive elevation. Следовательно, локальные учетные записи, входив с помощью логотипа Сети, не могут получить доступ к административным акциям, таким как C$, ИЛИ ADMIN$, или выполнять любое удаленное администрирование. Consequently, local accounts that sign in by using Network logon cannot access administrative shares such as C$, or ADMIN$, or perform any remote administration.

Дополнительные сведения об UAC см. в см. в twitter.ru. For more information about UAC, see User Account Control.

В следующей таблице показаны параметры групповой политики и реестра, которые используются для применения локальных ограничений учетной записи для удаленного доступа. The following table shows the Group Policy and registry settings that are used to enforce local account restrictions for remote access.

Подробное описание Detailed Description

Расположение политики Policy location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

Имя политики Policy name

Параметр политики Policy setting

Расположение политики Policy location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

Имя политики Policy name

Параметр политики Policy setting

Раздел реестра Registry key

Имя значения реестра Registry value name

Тип значения реестра Registry value type

Данные о значении реестра Registry value data

Вы также можете применить по умолчанию для LocalAccountTokenFilterPolicy с помощью настраиваемой ADMX в шаблонах безопасности. You can also enforce the default for LocalAccountTokenFilterPolicy by using the custom ADMX in Security Templates.

Выполнение локальных ограничений учетной записи для удаленного доступа To enforce local account restrictions for remote access

Запустите консоль управления групповой политикой (GPMC). Start the Group Policy Management Console (GPMC).

В дереве консоли расширь forest \Domains\ Domain, ** **** ** а затем объекты групповой политики, где лес — это имя леса, а домен — это имя домена, в котором необходимо установить объект групповой политики (GPO). In the console tree, expand \Domains\ , and then Group Policy Objects where forest is the name of the forest, and domain is the name of the domain where you want to set the Group Policy Object (GPO).

В дереве консоли правой кнопкой мыши объекты групповой политикии > New. In the console tree, right-click Group Policy Objects, and > New.

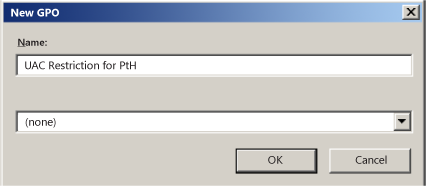

В диалоговом окне New GPO и > ОК, где gpo_name является именем нового GPO. In the New GPO dialog box, type , and > OK where gpo_name is the name of the new GPO. Имя GPO указывает на то, что GPO используется для ограничения прав местного администратора, которые не будут перенаправлены на другой компьютер. The GPO name indicates that the GPO is used to restrict local administrator rights from being carried over to another computer.

В области сведений правой кнопкой и > изменить. In the details pane, right-click , and > Edit.

Убедитесь, что UAC включен и что ограничения UAC применяются к учетной записи администратора по умолчанию, делая следующее: Ensure that UAC is enabled and that UAC restrictions apply to the default Administrator account by doing the following:

Перейдите к конфигурации компьютера\Windows Settings\\Security Settings\\Local Policies\\and > Security Options. Navigate to the Computer Configuration\Windows Settings\Security Settings\Local Policies\, and > Security Options.

Дважды щелкните управление учетной записью пользователя: запустите всех администраторов в режиме утверждения администратора > включен > ОК. Double-click User Account Control: Run all administrators in Admin Approval Mode > Enabled > OK.

Дважды щелкните управление учетной записью пользователя: режим утверждения администратора для встроенной учетной записи администратора > **** > Включено ОК. Double-click User Account Control: Admin Approval Mode for the Built-in Administrator account > Enabled > OK.

Убедитесь, что локальные ограничения учетной записи применяются к сетевым интерфейсам, делая следующее: Ensure that the local account restrictions are applied to network interfaces by doing the following:

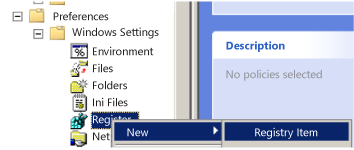

Перейдите к конфигурации компьютера\Настройки и параметры Windows и > реестру. Navigate to Computer Configuration\Preferences and Windows Settings, and > Registry.

Правой кнопкоймыши Реестр и > новый > элемент реестра. Right-click Registry, and > New > Registry Item.

В диалоговом окне New Registry Properties на вкладке General измените параметр в поле Действия на Замену. In the New Registry Properties dialog box, on the General tab, change the setting in the Action box to Replace.

Убедитесь, что поле Hive задает HKEY_LOCAL_MACHINE. Ensure that the Hive box is set to HKEY_LOCAL_MACHINE.

Нажмите кнопку (. ), просмотрите следующее расположение для выбора пути ключа **** > **** для: SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System. Click (…), browse to the following location for Key Path > Select for: SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System.

В области имя значения введите LocalAccountTokenFilterPolicy. In the Value name area, type LocalAccountTokenFilterPolicy.

В поле Тип значения из выпадаемого списка выберите REG_DWORD для изменения значения. In the Value type box, from the drop-down list, select REG_DWORD to change the value.

В поле Значение данных убедитесь, что значение за установлено до 0. In the Value data box, ensure that the value is set to 0.

Проверьте эту конфигурацию и > ОК. Verify this configuration, and > OK.

Привяжете GPO к первому организационному подразделению Workstations( OU), выполнив следующее: Link the GPO to the first Workstations organizational unit (OU) by doing the following:

Перейдите по \Domains\ \OU. Navigate to the \Domains\ \OU path.

Щелкните правой кнопкой мыши OU рабочих станций и > щелкните ссылку на существующий GPO. Right-click the Workstations OU, and > Link an existing GPO.

Выберите только что созданный GPO и > ОК. Select the GPO that you just created, and > OK.

Проверьте функциональные возможности корпоративных приложений на рабочих станциях в этом первом OU и уладить все проблемы, вызванные новой политикой. Test the functionality of enterprise applications on the workstations in that first OU and resolve any issues caused by the new policy.

Создайте ссылки на все другие OUs, содержащие рабочие станции. Create links to all other OUs that contain workstations.

Создайте ссылки на все другие OUs, содержащие серверы. Create links to all other OUs that contain servers.

Отказ от логотипа сети для всех учетных записей локального администратора Deny network logon to all local Administrator accounts

Отказ локальным учетным записям в возможности выполнять сетевые логонсы может помочь предотвратить повторное повторное распространение локального пароля учетной записи во время вредоносной атаки. Denying local accounts the ability to perform network logons can help prevent a local account password hash from being reused in a malicious attack. Эта процедура помогает предотвратить дальнейшее перемещение, гарантируя, что учетные данные локальных учетных записей, украденных из скомпрометированной операционной системы, не могут использоваться для компрометации дополнительных компьютеров, которые используют те же учетные данные. This procedure helps to prevent lateral movement by ensuring that the credentials for local accounts that are stolen from a compromised operating system cannot be used to compromise additional computers that use the same credentials.

Примечание. Note

Чтобы выполнить эту процедуру, сначала необходимо определить имя локальной учетной записи администратора по умолчанию, которая не может быть по умолчанию имя пользователя «Администратор», а также любые другие учетные записи, которые являются членами локальной группы администраторов. In order to perform this procedure, you must first identify the name of the local, default Administrator account, which might not be the default user name «Administrator», and any other accounts that are members of the local Administrators group.

В следующей таблице показаны параметры групповой политики, используемые для отказа в логотипе сети для всех локальных учетных записей администратора. The following table shows the Group Policy settings that are used to deny network logon for all local Administrator accounts.

Подробное описание Detailed Description

Расположение политики Policy location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Назначение прав пользователей Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Имя политики Policy name

Параметр политики Policy setting

Локализованная учетная запись и член группы Администраторы Local account and member of Administrators group

Расположение политики Policy location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Назначение прав пользователей Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Имя политики Policy name

Параметр политики Policy setting

Локализованная учетная запись и член группы Администраторы Local account and member of Administrators group

Отказ от логотипа сети для всех учетных записей локального администратора To deny network logon to all local administrator accounts

Запустите консоль управления групповой политикой (GPMC). Start the Group Policy Management Console (GPMC).

В дереве консоли расширь forest \Domains\ **** ** ** а затем объекты групповой политики, где лес — это имя леса, а домен — это имя домена, в котором необходимо установить объект групповой политики (GPO). In the console tree, expand \Domains\ , and then Group Policy Objects, where forest is the name of the forest, and domain is the name of the domain where you want to set the Group Policy Object (GPO).

В дереве консоли правой кнопкой мыши объекты групповой политикии > New. In the console tree, right-click Group Policy Objects, and > New.

В диалоговом окне New GPO > **** gpo_name является именем нового GPO, указывает на то, что он используется для ограничения использования локальных административных учетных записей от интерактивной регистрации на компьютер. In the New GPO dialog box, type , and then > OK where gpo_name is the name of the new GPO indicates that it is being used to restrict the local administrative accounts from interactively signing in to the computer.

В области сведений правой кнопкой и > изменить. In the details pane, right-click , and > Edit.

Настройте права пользователей на отказ от сетевых логотипов для административных локальных учетных записей следующим образом: Configure the user rights to deny network logons for administrative local accounts as follows:

Перейдите к конфигурации компьютера\Windows Settings\\Security Settings\\и > назначению прав пользователей. Navigate to the Computer Configuration\Windows Settings\Security Settings\, and > User Rights Assignment.

Дважды щелкните Запретить доступ к этому компьютеру из сети. Double-click Deny access to this computer from the network.

Щелкните Добавить пользователя или группу, введите локализованную учетную запись и членагруппы администраторов и > ОК. Click Add User or Group, type Local account and member of Administrators group, and > OK.

Настройте права пользователей на отказ от логотипов удаленного рабочего стола (Remote Interactive) для административных локальных учетных записей следующим образом: Configure the user rights to deny Remote Desktop (Remote Interactive) logons for administrative local accounts as follows:

Перейдите к конфигурации компьютера\Политики\Параметры Windows и локальные политики, а затем нажмите кнопку Назначение прав пользователей. Navigate to Computer Configuration\Policies\Windows Settings and Local Policies, and then click User Rights Assignment.

Дважды нажмите кнопку Запретить вход через удаленные службы настольных компьютеров. Double-click Deny log on through Remote Desktop Services.

Щелкните Добавить пользователя или группу, введите локализованную учетную запись и членагруппы администраторов и > ОК. Click Add User or Group, type Local account and member of Administrators group, and > OK.

Увязка GPO с первым OU рабочих станций следующим образом: Link the GPO to the first Workstations OU as follows:

Перейдите по \Domains\ \OU. Navigate to the \Domains\ \OU path.

Щелкните правой кнопкой мыши OU рабочих станций и > щелкните ссылку на существующий GPO. Right-click the Workstations OU, and > Link an existing GPO.

Выберите только что созданный GPO и > ОК. Select the GPO that you just created, and > OK.

Проверьте функциональные возможности корпоративных приложений на рабочих станциях в этом первом OU и уладить все проблемы, вызванные новой политикой. Test the functionality of enterprise applications on the workstations in that first OU and resolve any issues caused by the new policy.

Создайте ссылки на все другие OUs, содержащие рабочие станции. Create links to all other OUs that contain workstations.

Создайте ссылки на все другие OUs, содержащие серверы. Create links to all other OUs that contain servers.

Примечание. Note

Возможно, вам придется создать отдельное GPO, если имя пользователя учетной записи администратора по умолчанию отличается на рабочих станциях и серверах. You might have to create a separate GPO if the user name of the default Administrator account is different on workstations and servers.

Создание уникальных паролей для локальных учетных записей с административными правами Create unique passwords for local accounts with administrative rights

Пароли должны быть уникальными для каждой учетной записи. Passwords should be unique per individual account. Хотя это обычно верно для отдельных учетных записей пользователей, многие предприятия имеют одинаковые пароли для общих локальных учетных записей, таких как учетная запись администратора по умолчанию. While this is generally true for individual user accounts, many enterprises have identical passwords for common local accounts, such as the default Administrator account. Это также происходит, когда одинаковые пароли используются для локальных учетных записей во время развертывания операционной системы. This also occurs when the same passwords are used for local accounts during operating system deployments.

Пароли, которые синхронно остаются неизменными или изменяются синхронно, чтобы сохранить их идентичными, добавляют значительный риск для организаций. Passwords that are left unchanged or changed synchronously to keep them identical add a significant risk for organizations. Рандомизация паролей смягчает атаки «pass-the-hash» с помощью различных паролей для локальных учетных записей, что затрудняет возможность вредоносных пользователей использовать хеши паролей этих учетных записей для компрометации других компьютеров. Randomizing the passwords mitigates «pass-the-hash» attacks by using different passwords for local accounts, which hampers the ability of malicious users to use password hashes of those accounts to compromise other computers.

Пароли можно рандомизировать по: Passwords can be randomized by:

Приобретение и реализация корпоративного средства для выполнения этой задачи. Purchasing and implementing an enterprise tool to accomplish this task. Эти средства обычно называются «привилегированным управление паролями». These tools are commonly referred to as «privileged password management» tools.

Настройка решения локального пароля администратора (LAPS) для выполнения этой задачи. Configuring Local Administrator Password Solution (LAPS) to accomplish this task.

Создание и реализация настраиваемой скрипта или решения для рандомизации локальных паролей учетных записей. Creating and implementing a custom script or solution to randomize local account passwords.

См. также See also

Следующие ресурсы предоставляют дополнительные сведения о технологиях, связанных с локальными учетной записью. The following resources provide additional information about technologies that are related to local accounts.

| Атрибут Attribute | Значение Value |

|---|---|