- Цифровые сертификаты: Как посмотреть и удалить их в Windows 10

- Как посмотреть установленные цифровые сертификаты в Windows 10

- Как удалить сертификат в Windows 10

- Microsoft подтверждает ошибку сертификата в Windows 10

- Microsoft подтвердила проблему с потерей сертификатов в Windows 10

- Исправление уже разрабатывается

- Обходное решение

- Как посмотреть установленные сертификаты windows 10

- Как посмотреть установленные цифровые сертификаты в Windows 10

- Как удалить сертификат в Windows 10

- Где хранятся сертификаты в windows системах

- Где хранятся сертификаты в windows системах

- Для чего знать где хранятся сертификаты в windows

- Сертификаты – текущий пользователь

Цифровые сертификаты: Как посмотреть и удалить их в Windows 10

Цифровые сертификаты — это небольшие файлы, которые содержат ряд личной и частной информации, как наши данные, учетные данные для доступа и т. п. Цифровые сертификаты используется для идентификации нас через Интернет, чтобы мы могли подтвердить свою личность и выполнять все виды запросов и Интернет-менеджменте. Когда мы устанавливаем сертификат в Windows 10, он устанавливается в защищенном разделе операционной системы, и когда приложение будет нуждаться в каком-либо сертификате, то оно будет запрашивать доступ к нему, чтобы использовать его.

Одним из наиболее распространенных применений этих сертификатов является их использование в Google Chrome. К примеру, на государственных сайтов для личного доступа к базам данным нужен сертификат. Этот сертификат вам выдает гос. сайт и его нужно будет установить. Без него вы не сможете получить доступ к базе, функциям, или даже к самому сайту. Многие приложения устанавливают собственные сертификаты для внесения изменений в оборудование. Они служат для обеспечения того, чтобы приложение было законным и надежным. Они также используются для подписи трафика, которым обмениваются серверы. Даже Windows имеет свои собственные корневые сертификаты, которые обеспечивают нормальную работу операционной системы, и такие функции, как Центр обновления Windows, можно безопасно использовать.

Как посмотреть установленные цифровые сертификаты в Windows 10

1. Посмотрим сертификаты для оборудования, сгенерированными Microsoft и другими разработчиками для правильного функционирования компьютера. Они доступны для всех пользователей.

Нажмите сочетание клавиш Win + R и введите certlm.msc, чтобы открыть сертификаты.

Далее вы увидите сертификаты и разные категории. В зависимости от назначения каждого сертификата они будут храниться в том или ином каталоге.

2. Если вы хотите просмотреть личные сертификаты, которые доступны только текущему пользователю на данной учетной записи, то нажмите Win + R и введите certmgr.msc, чтобы открыть этот персональный менеджер сертификатов. Мы найдем все личные сертификаты, которые являются эксклюзивными для нашего пользователя. В частности, в папке «Личное» мы найдем все это.

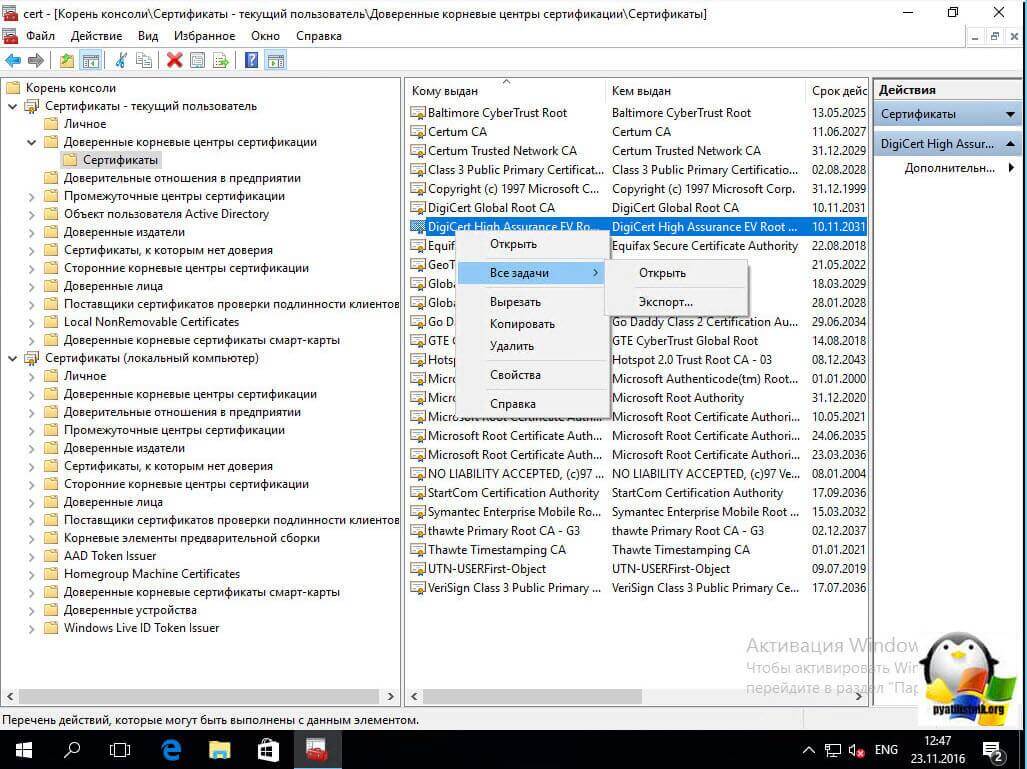

Как удалить сертификат в Windows 10

Если вам нужно удалить какой-либо сертификат, что я не рекомендую, то просто найдите его и нажмите на нем правой кнопкой мыши, после чего «Удалить». Иногда бывает так, что сертификаты становятся криво или повреждаются, в этом случае нужно будет удалить и заново установить.

Microsoft подтверждает ошибку сертификата в Windows 10

Microsoft недавно признала новую ошибку в Windows 10, и компания заявляет, что единственное, что можно сделать, – это просто вернуться к предыдущей версии операционной системы.

В частности, софтверный гигант из Редмонда заявляет, что сертификаты могут отсутствовать после обновления до более новой версии Windows 10.

И, судя по всему, все вызвано последними кумулятивными обновлениями, выпущенными компанией. Проблему вызывают обновления от сентября 2020 года и более новые, поэтому устройства могут остаться без системных и пользовательских сертификатов, если юзеры обновят операционную систему с помощью этих накопительных обновлений.

«Системные и пользовательские сертификаты могут быть потеряны при обновлении устройства с Windows 10 версии 1809 или новее до более поздней версии Windows 10», – поясняет компания.

«Устройства будут затронуты только в том случае, если они уже установили какое-либо последнее накопительное обновление (LCU), выпущенное 16 сентября 2020 года, а затем перейдут к обновлению до более поздней версии Windows 10, для версии которой не был выпущен LCU. В первую очередь это происходит, когда управляемые устройства обновляются с использованием устаревших пакетов с помощью инструмента управления обновлениями, такого как Windows Server Update Services (WSUS) или Microsoft Endpoint Configuration Manager. Это также может произойти при использовании устаревших физических носителей или образов ISO, в которые не интегрированы последние обновления».

Интересно, что затронуты были не все, и Microsoft заявляет, что устройства, которые подключаются напрямую к Центру обновления Windows, или устройства, использующие Центр обновления Windows для бизнеса, не увидят эту ошибку просто потому, что они всегда получают последнее накопительное обновление, которое также включает самые последние исправления.

Проблема затрагивает все версии Windows 10, выпущенные после обновления October 2018 Update, а именно:

• Windows 10 версии 1903

• Windows 10 версии 1909

• Windows 10 версии 2004

• Windows 10 версии 20H2

• Windows Server версии 1903

• Windows Server версии 1909

• Windows Server версии 2004

• Windows Server версии 20H2

Интересно, что Microsoft заявляет, что уже работает над исправлением, но пока что единственный способ избежать ошибки – это просто перейти на предыдущую версию Windows 10, которую вы использовали до обновления. Очевидно, что если эта опция все еще доступна, то переход на более раннюю версию разрешен только в первые 10 или 30 дней после установки нового обновления функций, в зависимости от ваших настроек. Для потребителей, например, стандартный крайний срок составляет 10 дней после установки обновления новой функции, если предыдущие файлы ОС не были удалены с устройства.

Microsoft заявляет, что она уже начала работу по исправлению этой ошибки, и как только патч будет доступен, компания опубликует новые кумулятивные обновления, которые позволят пользователям устанавливать новые версии Windows 10 без риска потери своих сертификатов.

Microsoft подтвердила проблему с потерей сертификатов в Windows 10

Проблема наблюдается при использовании инструментов управления обновления, физических носителей или ISO-образов.

Проблема не затрагивает процедуры обновления через Центр обновления Windows или Центр обновления Windows для бизнеса, потому что они получают новейшие обновления функций.

Исправление уже разрабатывается

Потеря сертификатов наблюдается как в клиентских (Windows 10, версия 1903, 1909 и 2004), так и в серверных (Windows Server, версия 1903, 1909 и 2004) версиях Windows с централизованным управлением.

Системные и пользовательские сертификаты могут быть потеряны при обновлении устройств под управлением Windows 10, версия 1809 до более свежей версии Windows 10.

Проблема затрагивает только устройства, получившие накопительное обновление от 16 сентября 2020 года или более поздние накопительные обновления. Потеря сертификатов происходит, если такие системы обновляются до более поздней версии Windows 10 с носителя или источника установки, которые не содержат накопительное обновление от 13 октября 2020 года.

Проблемы возникают, когда устройства обновляются с использованием устаревших пакетов с помощью инструментов управления обновлениями (например службы обновления Windows Server или Microsoft Endpoint Configuration Manager), образов ISO или физических носителей.

Microsoft сообщает, что предоставит обновленные установочные носители в ближайшие недели, как только будет доступно решение новой известной проблемы.

Обходное решение

Исправление данной проблемы пока недоступно, потому что Microsoft только приступила к ее изучению, но вы можете использовать обходное решение — возврат к предыдущей версии Windows 10.

Временное окно для возврата к предыдущей версии Windows может составлять 10 или 30 дней в зависимости от конфигурации вашей среды и версии, до которой вы выполняете обновление.

После решения проблемы вам нужно будет обновиться до новейшей версии Windows.

Чтобы увеличить количество дней, в течение которых доступен откат к предыдущей версии Windows 10, вы можете использовать следующую команду DISM: (выполнять команду нужно до того, как истечет ранее настроенное временное окно)

Вы можете выбрать любой промежуток времени от 2 до 60 дней. Если задано значение вне данного интервала, то будет установлено значение по умолчанию — 10 дней.

Как посмотреть установленные сертификаты windows 10

Цифровые сертификаты – это небольшие файлы, которые содержат ряд личной и частной информации, как наши данные, учетные данные для доступа и т. п. Цифровые сертификаты используется для идентификации нас через Интернет, чтобы мы могли подтвердить свою личность и выполнять все виды запросов и Интернет-менеджменте. Когда мы устанавливаем сертификат в Windows 10, он устанавливается в защищенном разделе операционной системы, и когда приложение будет нуждаться в каком-либо сертификате, то оно будет запрашивать доступ к нему, чтобы использовать его.

Одним из наиболее распространенных применений этих сертификатов является их использование в Google Chrome. К примеру, на государственных сайтов для личного доступа к базам данным нужен сертификат. Этот сертификат вам выдает гос. сайт и его нужно будет установить. Без него вы не сможете получить доступ к базе, функциям, или даже к самому сайту. Многие приложения устанавливают собственные сертификаты для внесения изменений в оборудование. Они служат для обеспечения того, чтобы приложение было законным и надежным. Они также используются для подписи трафика, которым обмениваются серверы. Даже Windows имеет свои собственные корневые сертификаты, которые обеспечивают нормальную работу операционной системы, и такие функции, как Центр обновления Windows, можно безопасно использовать.

Как посмотреть установленные цифровые сертификаты в Windows 10

1. Посмотрим сертификаты для оборудования, сгенерированными Microsoft и другими разработчиками для правильного функционирования компьютера. Они доступны для всех пользователей.

Нажмите сочетание клавиш Win + R и введите certlm.msc, чтобы открыть сертификаты.

Далее вы увидите сертификаты и разные категории. В зависимости от назначения каждого сертификата они будут храниться в том или ином каталоге.

2. Если вы хотите просмотреть личные сертификаты, которые доступны только текущему пользователю на данной учетной записи, то нажмите Win + R и введите certmgr.msc, чтобы открыть этот персональный менеджер сертификатов. Мы найдем все личные сертификаты, которые являются эксклюзивными для нашего пользователя. В частности, в папке «Личное» мы найдем все это.

Как удалить сертификат в Windows 10

Если вам нужно удалить какой-либо сертификат, что я не рекомендую, то просто найдите его и нажмите на нем правой кнопкой мыши, после чего «Удалить». Иногда бывает так, что сертификаты становятся криво или повреждаются, в этом случае нужно будет удалить и заново установить.

Где хранятся сертификаты в windows системах

Где хранятся сертификаты в windows системах

Добрый день уважаемые читатели блога Pyatilistnik.org, меня уже на протяжении этого месяца, несколько раз спрашивали в электронной почте, где хранятся сертификаты в windows системах, ниже я подробнейшим образом вам расскажу про этот вопрос, рассмотрим структуру хранилища, как находить сертификаты и где вы это можете использовать на практике, особенно это интересно будет для тех людей, кто часто пользуется ЭЦП (электронно цифровой подписью)

Для чего знать где хранятся сертификаты в windows

Давайте я вам приведу основные причины, по которым вы захотите обладать этим знанием:

- Вам необходимо посмотреть или установить корневой сертификат

- Вам необходимо посмотреть или установить личный сертификат

- Любознательность

Ранее я вам рассказывал какие бывают сертификаты и где вы их можете получить и применять, советую ознакомиться с данной статьей, так как информация изложенная в ней является фундаментальной в этой теме.

Во всех операционных системах начиная с Windows Vista и вплоть до Windows 10 Redstone 2 сертификаты хранятся в одном месте, неком таком контейнере, который разбит на две части, один для пользователя, а второй для компьютера.

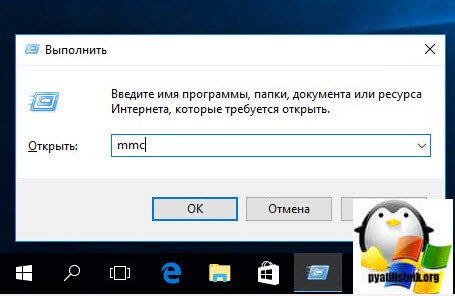

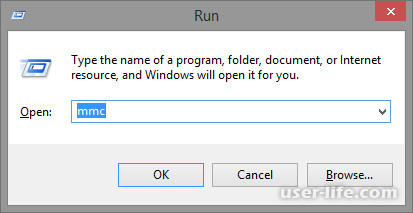

В большинстве случаев в Windows поменять те или иные настройки вы можете через mmc оснастки, и хранилище сертификатов не исключение. И так нажимаем комбинацию клавиш WIN+R и в открывшемся окне выполнить, пишем mmc.

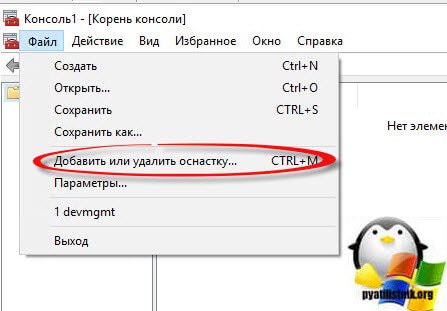

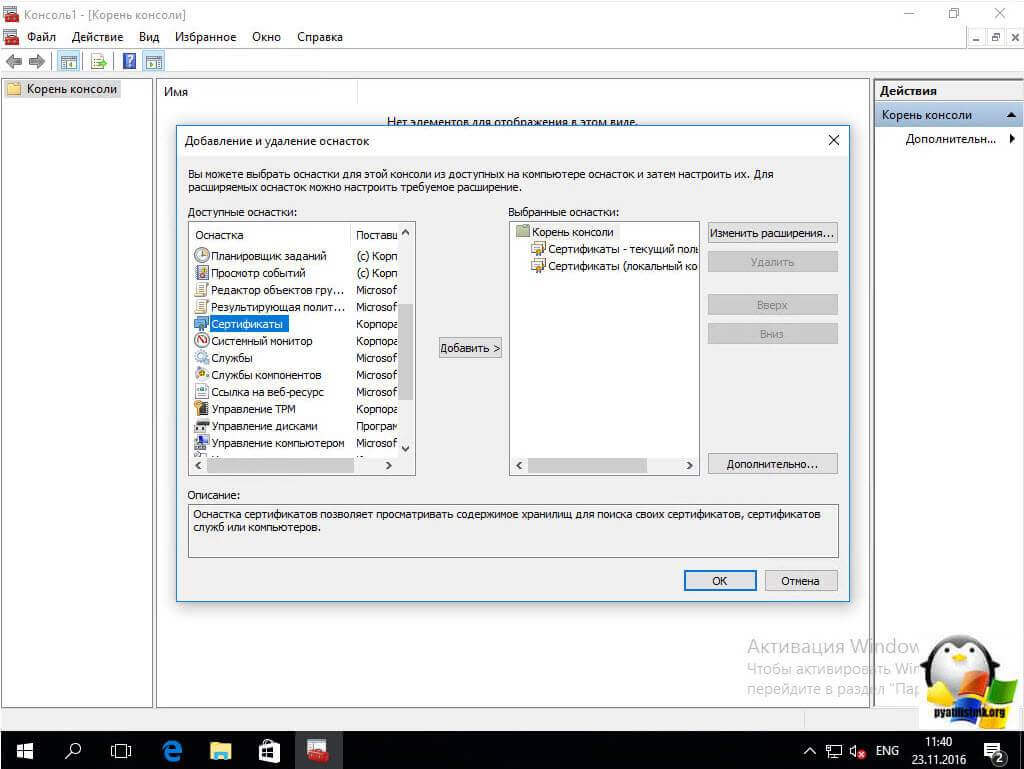

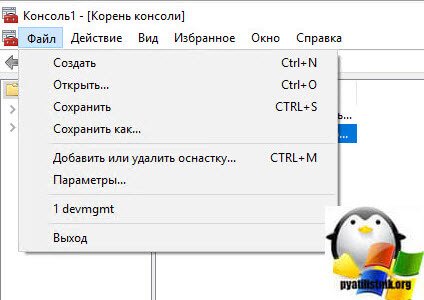

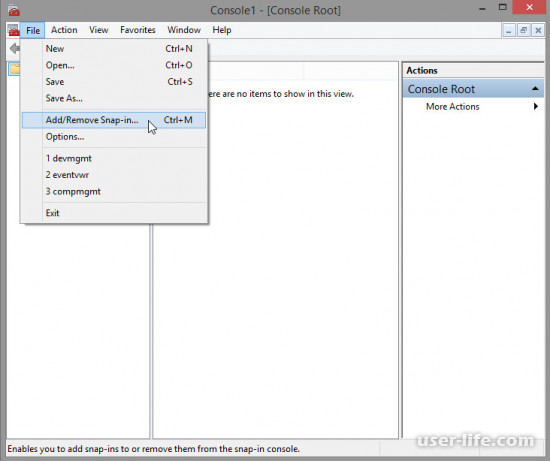

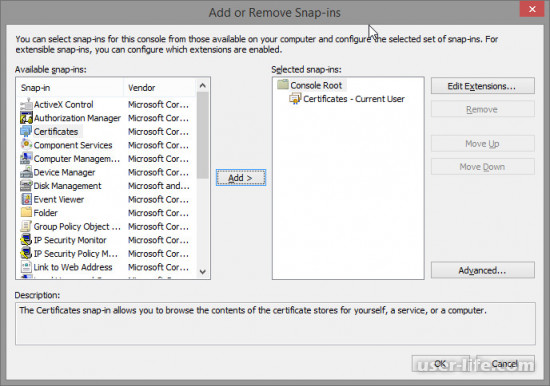

Теперь в пустой mmc оснастке, вы нажимаете меню Файл и выбираете Добавить или удалить оснастку (сочетание клавиш CTRL+M)

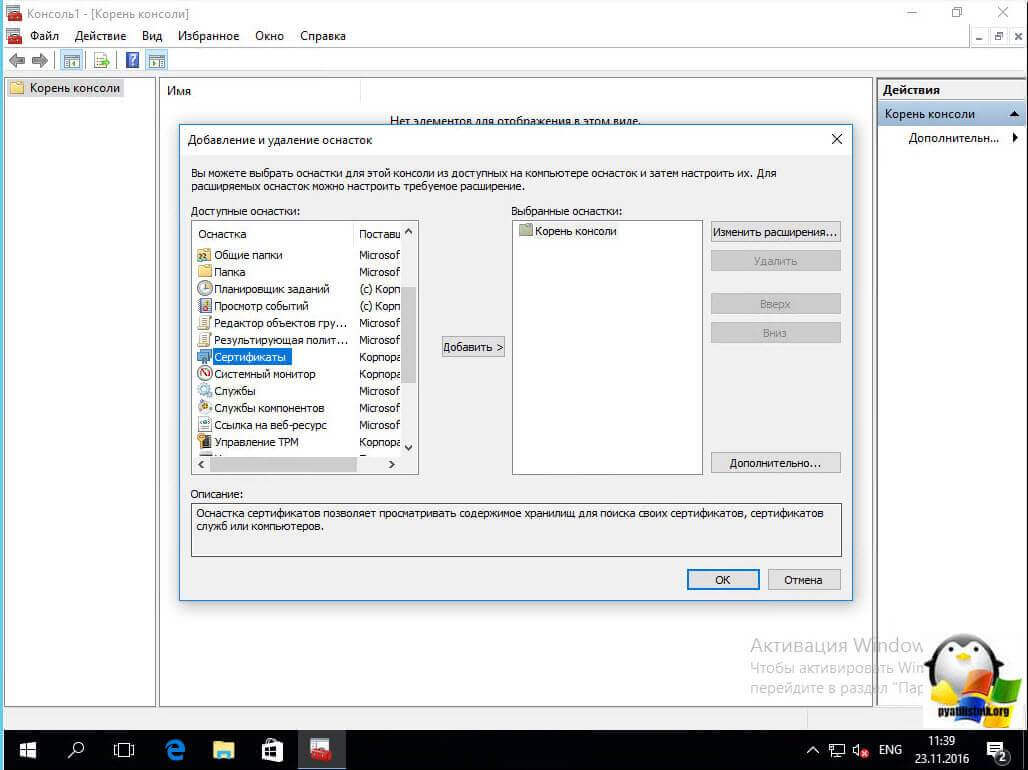

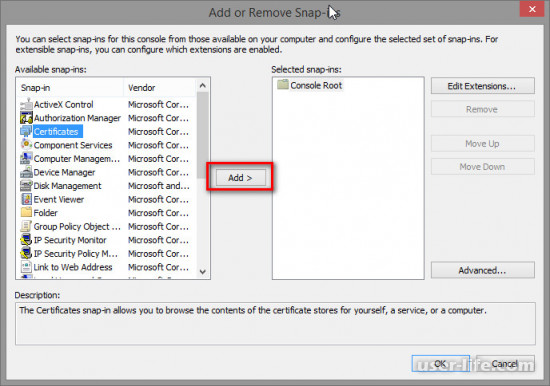

В окне Добавление и удаление оснасток, в поле Доступные оснастки ищем Сертификаты и жмем кнопку Добавить.

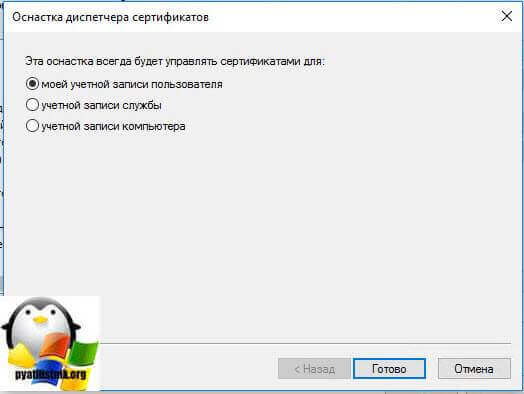

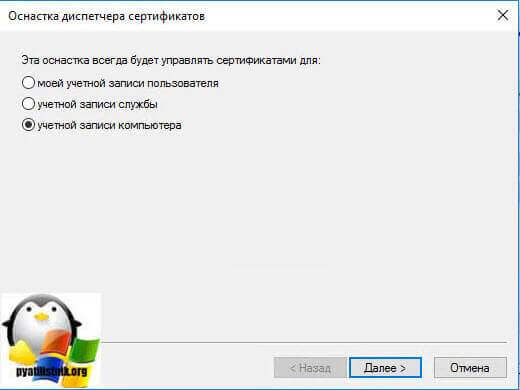

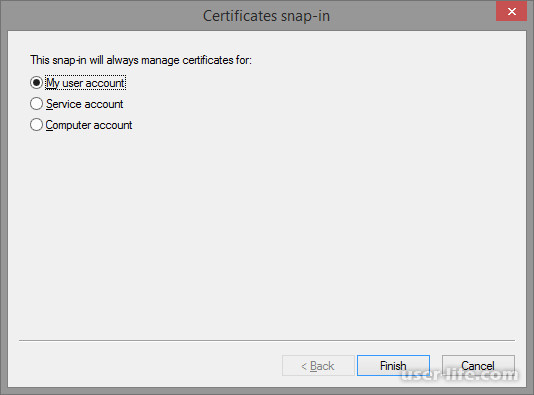

Тут в диспетчере сертификатов, вы можете добавить оснастки для:

- моей учетной записи пользователя

- учетной записи службы

- учетной записи компьютера

Я обычно добавляю для учетной записи пользователя

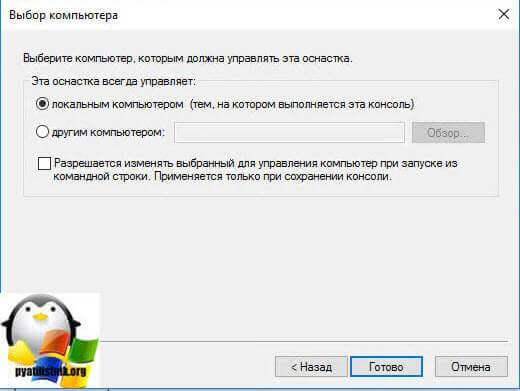

У компьютера есть еще дополнительные настройки, это либо локальный компьютер либо удаленный (в сети), выбираем текущий и жмем готово.

В итоге у меня получилось вот такая картина.

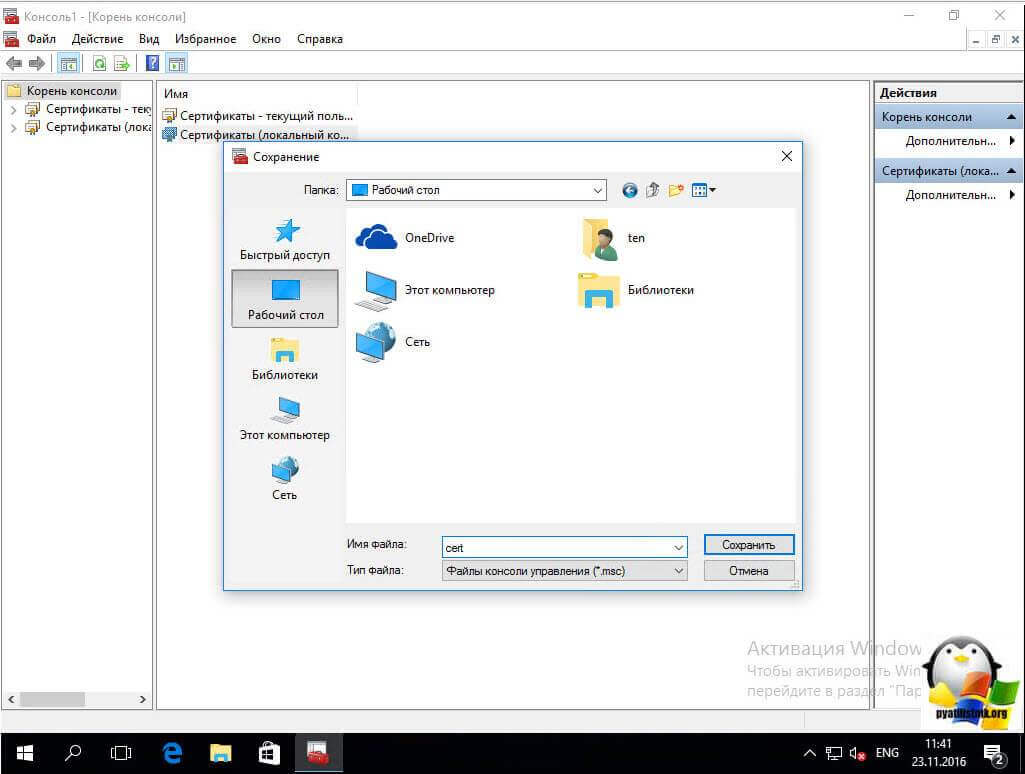

Сразу сохраним созданную оснастку, чтобы в следующий раз не делать эти шаги. Идем в меню Файл > Сохранить как.

Задаем место сохранения и все.

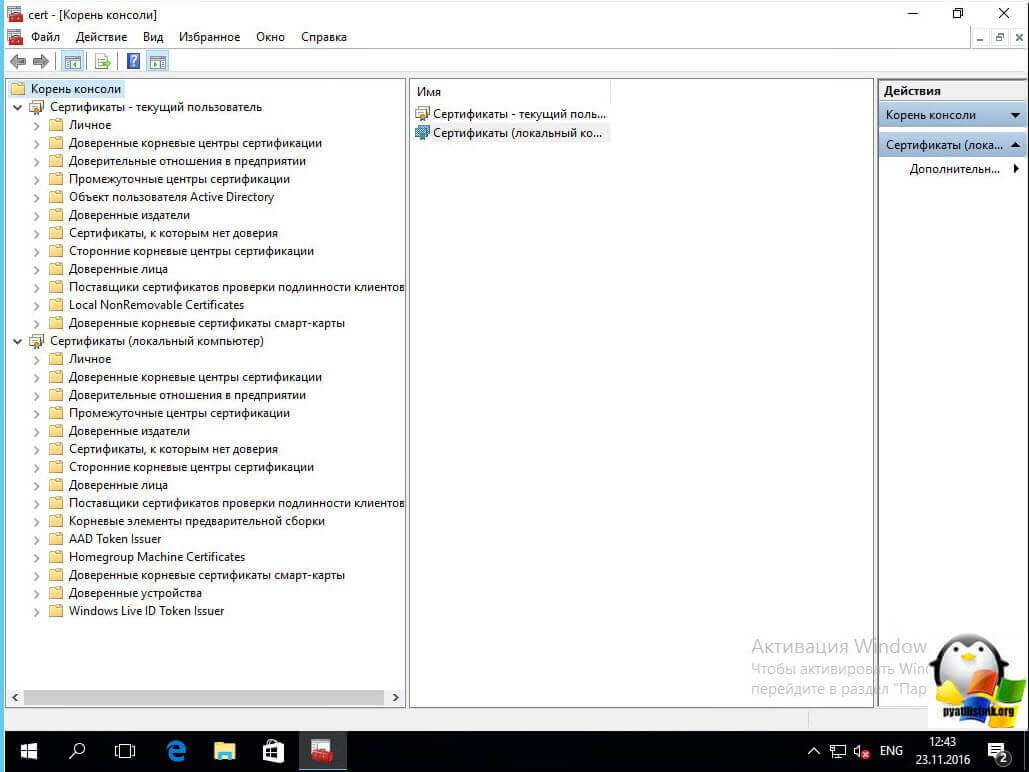

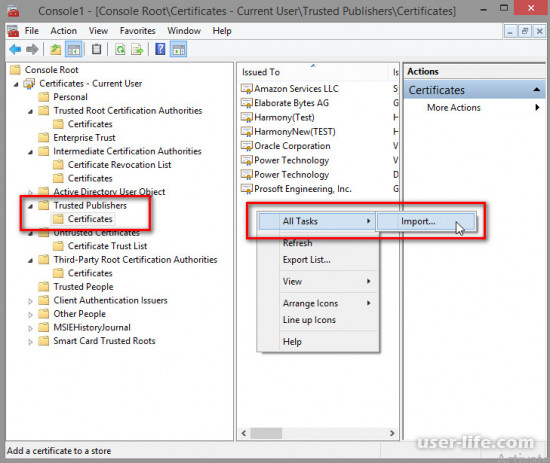

Как вы видите консоль хранилище сертификатов, я в своем примере вам показываю на Windows 10 Redstone, уверяю вас интерфейс окна везде одинаковый. Как я ранее писал тут две области Сертификаты – текущий пользователь и Сертификаты (локальный компьютер)

Сертификаты – текущий пользователь

Данная область содержит вот такие папки:

- Личное > сюда попадают личные сертификаты (открытые или закрытые ключи), которые вы устанавливаете с различных рутокенов или etoken

- Доверительные корневые центры сертификации > это сертификаты центров сертификации, доверяя им вы автоматически доверяете всем выпущенным ими сертификатам, нужны для автоматической проверки большинства сертификатов в мире. Данный список используется при цепочках построения доверительных отношений между CA, обновляется он в месте с обновлениями Windows.

- Доверительные отношения в предприятии

- Промежуточные центры сертификации

- Объект пользователя Active Directory

- Доверительные издатели

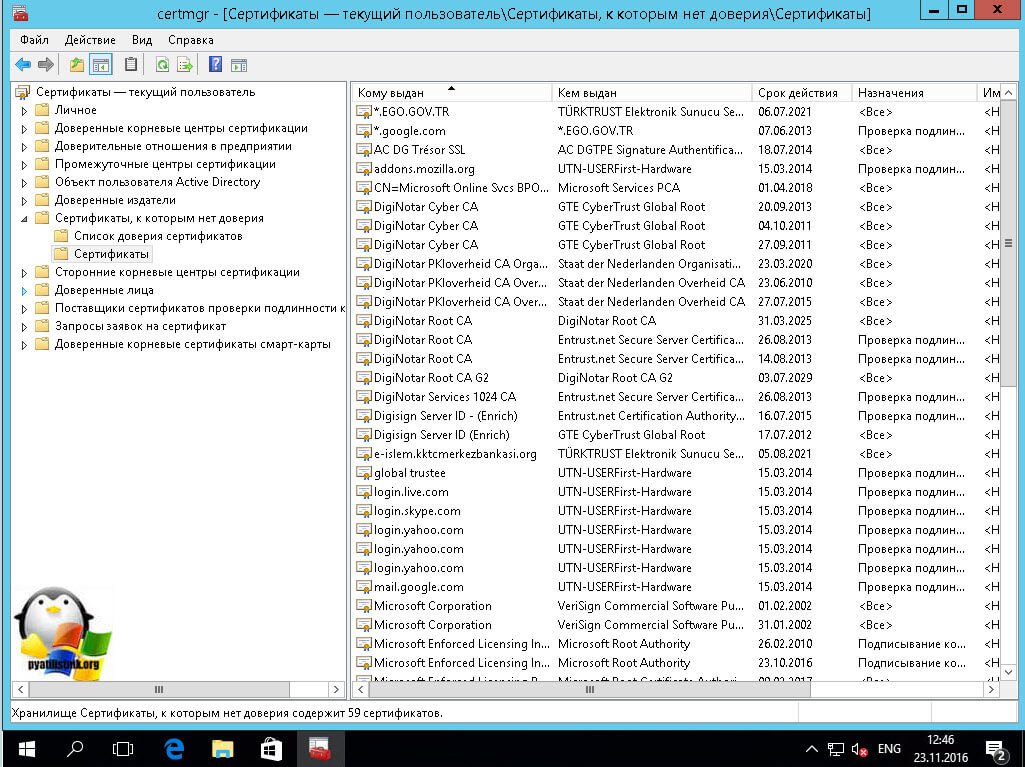

- Сертификаты, к которым нет доверия

- Сторонние корневые центры сертификации

- Доверенные лица

- Поставщики сертификатов проверки подлинности клиентов

- Local NonRemovable Certificates

- Доверительные корневые сертификаты смарт-карты

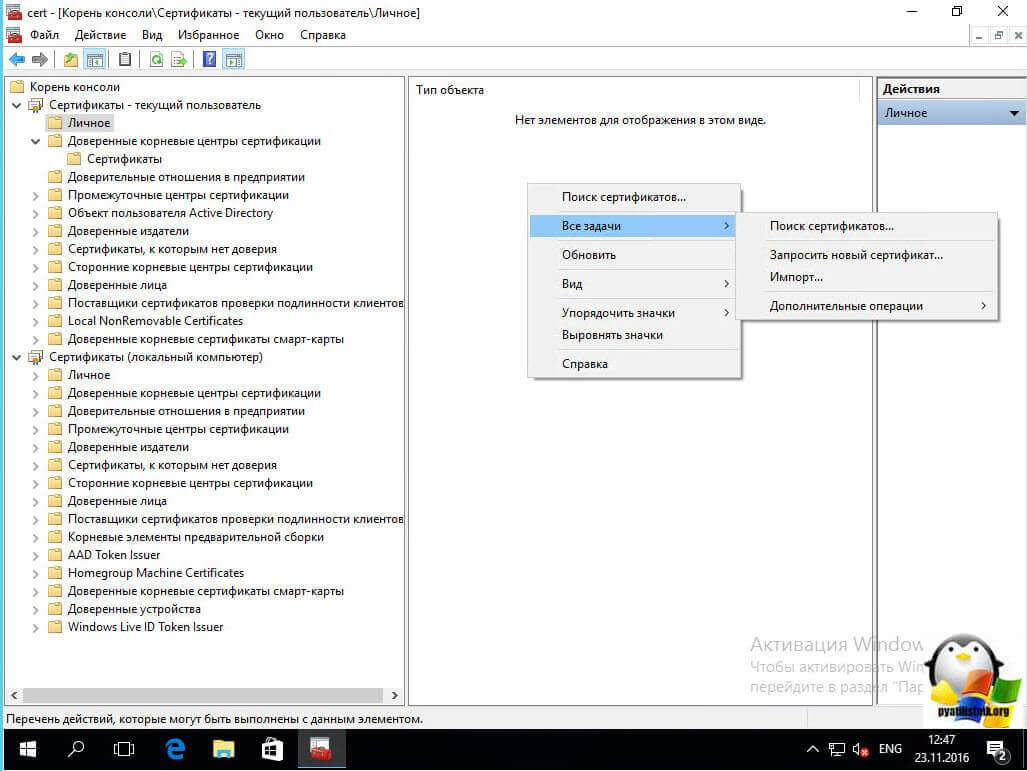

В папке личное, по умолчанию сертификатов нет, если вы только их не установили. Установка может быть как с токена или путем запроса или импорта сертификата.

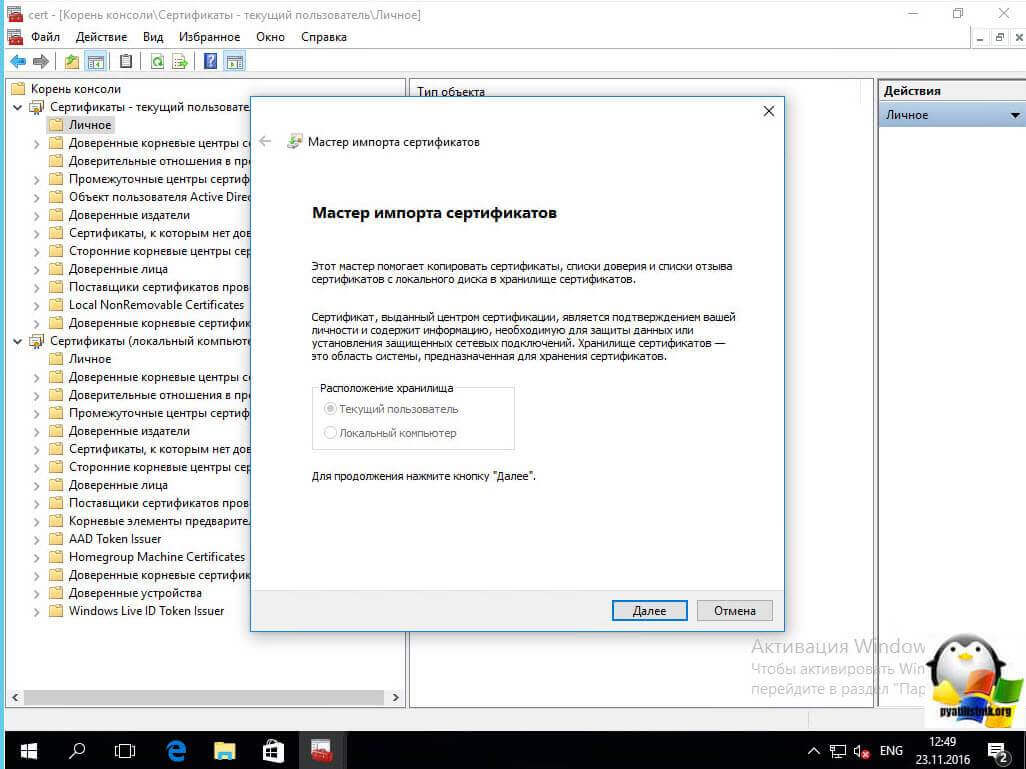

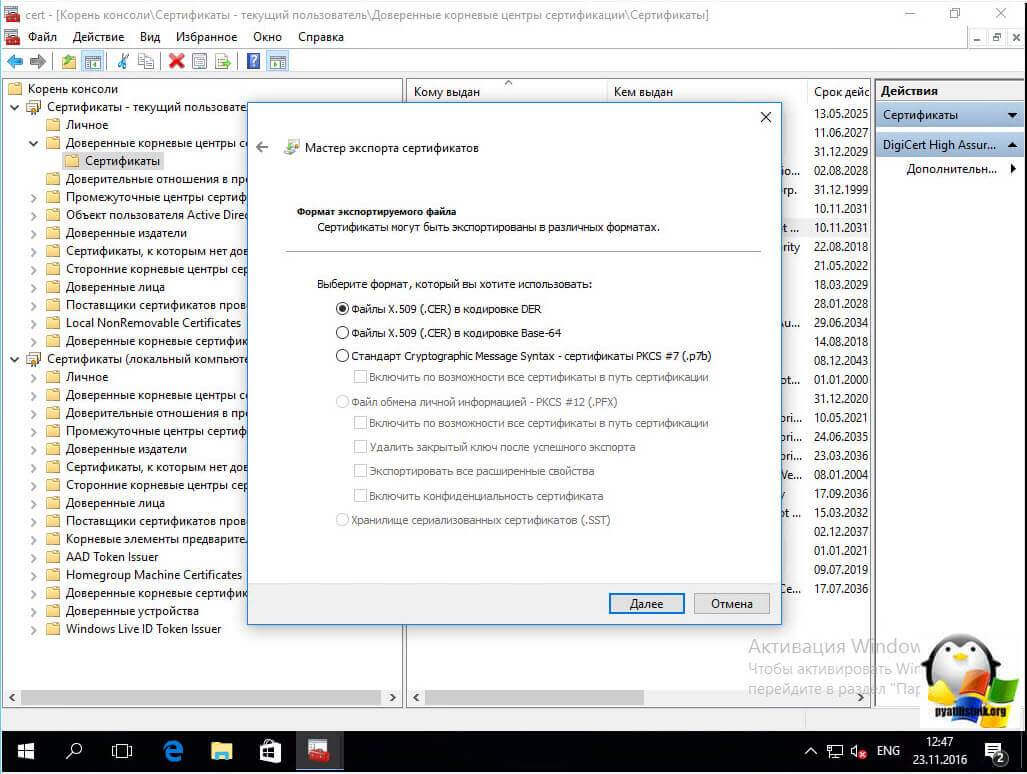

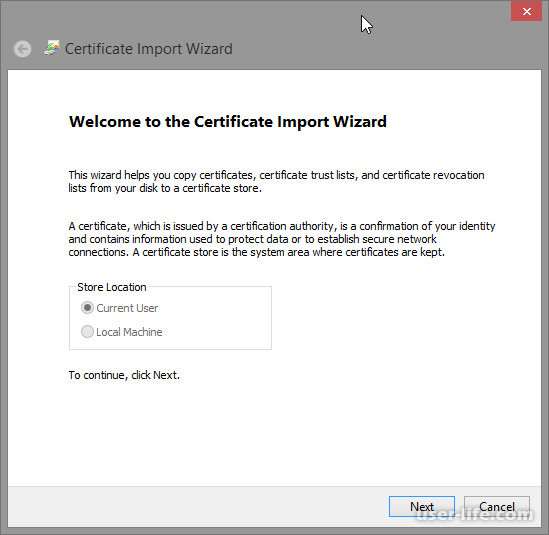

В мастере импортирования вы жмете далее.

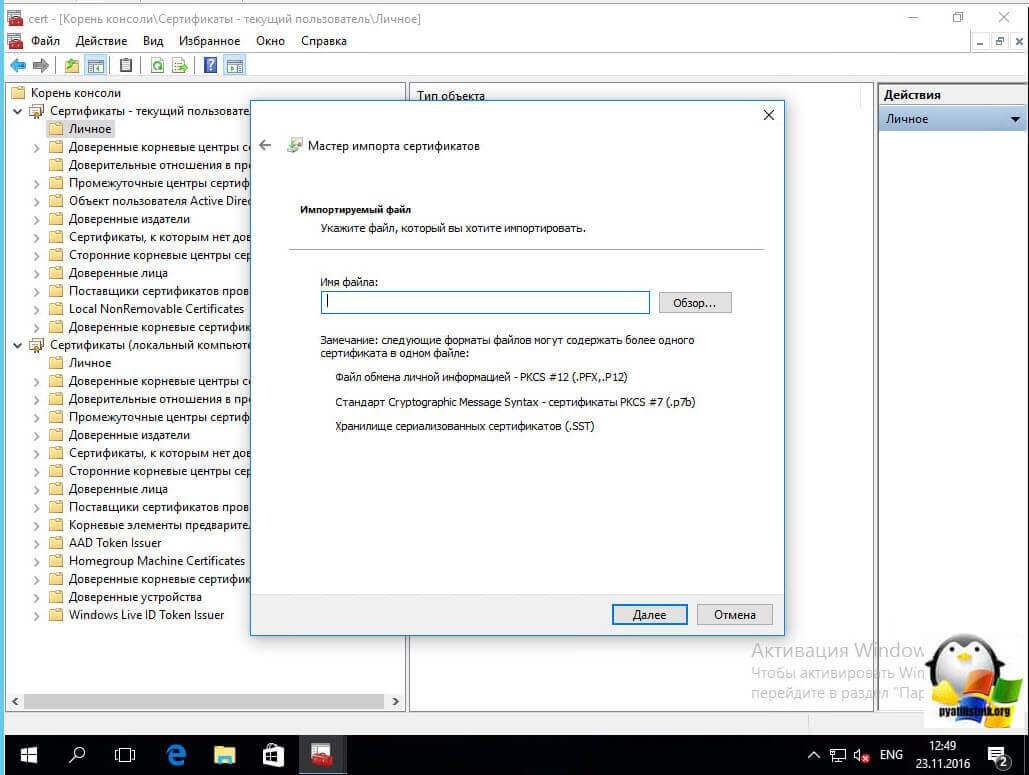

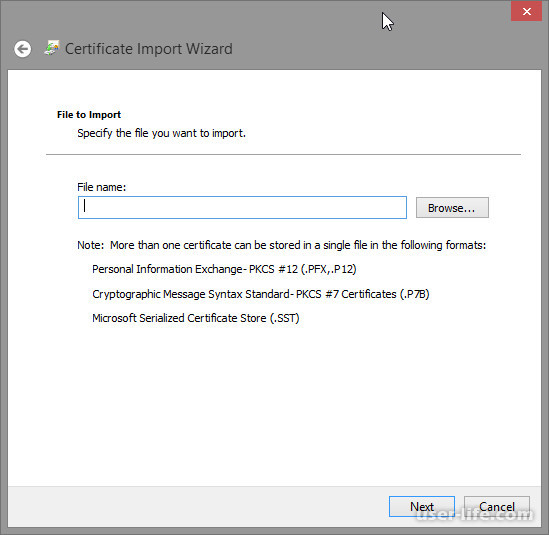

далее у вас должен быть сертификат в формате:

- PKCS # 12 (.PFX, .P12)

- Стандарт Cryprograhic Message Syntax – сертификаты PKCS #7 (.p7b)

- Хранилище сериализованных сертификатов (.SST)

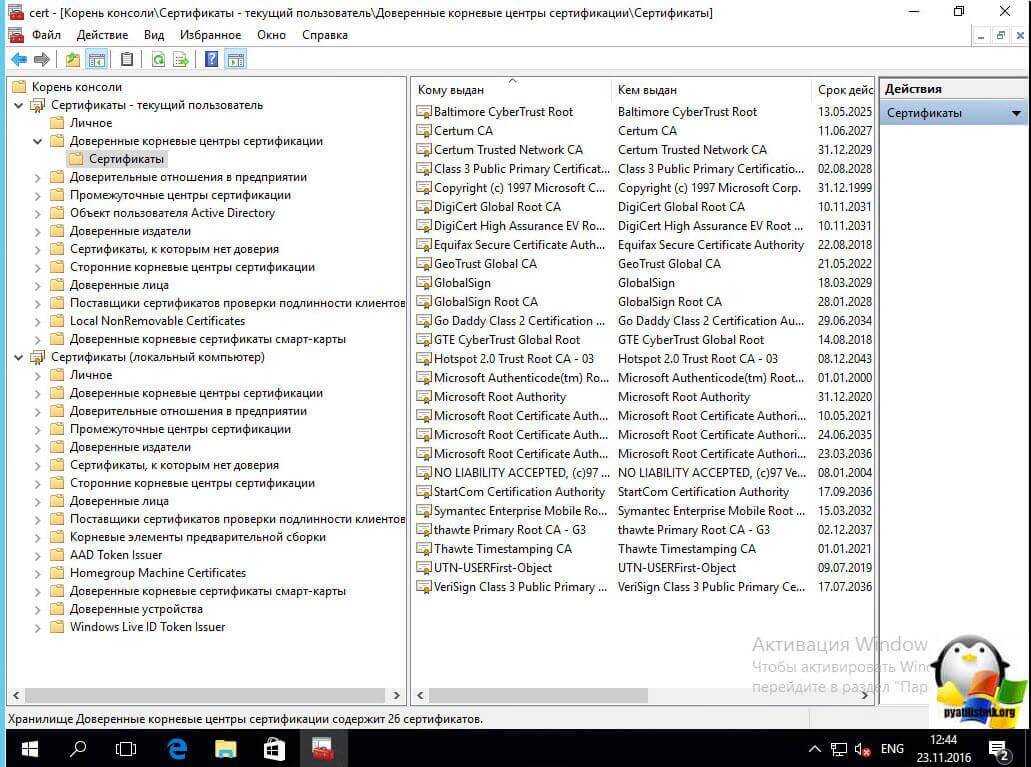

На вкладке доверенные центры сертификации, вы увидите внушительный список корневых сертификатов крупнейших издателей, благодаря им ваш браузер доверяет большинству сертификатов на сайтах, так как если вы доверяете корневому, значит и всем кому она выдал.

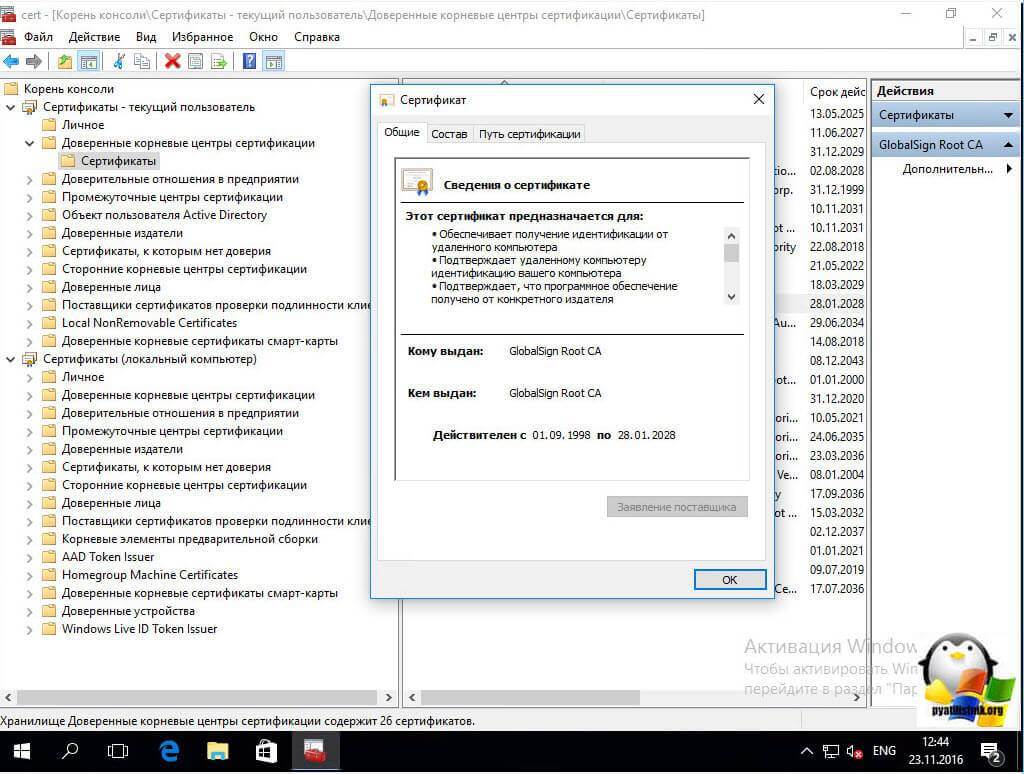

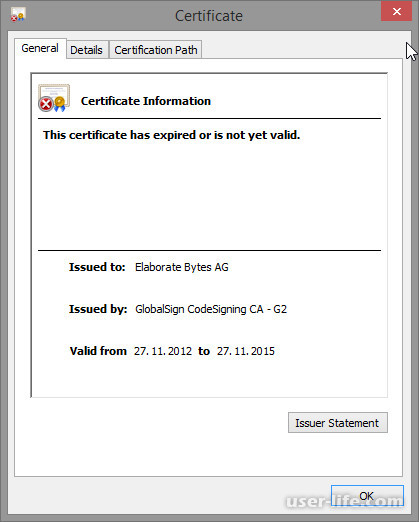

Двойным щелчком вы можете посмотреть состав сертификата.

Из действий вы их можете только экспортировать, чтобы потом переустановить на другом компьютере.

Экспорт идет в самые распространенные форматы.

Еще интересным будет список сертификатов, которые уже отозвали или они просочились.

Список пунктов у сертификатов для компьютера, слегка отличается и имеет вот такие дополнительные пункты:

Думаю у вас теперь не встанет вопрос, где хранятся сертификаты в windows и вы легко сможете найти и корневые сертификаты и открытые ключи.

При обмене электронной информацией на разных уровнях (открытие сайта в браузере, сообщение в Messenger, запуск программного обеспечения для подключения к другой рабочей станции, передача документов в системах подачи электронной отчетности и т.п.) разработана система цифровых сертификатов.

Эта инфраструктура проверяет подлинность источника и приемника пакета данных, являются ли они доверенными для проведения электронной транзакции.

В операционных системах семейства Microsoft Windows сертификаты сохраняются в хранилищах, которые бывают двух типов:

– Certificate store локального компьютера – содержит сертификаты, необходимые в проверке подлинности сервера для клиентских станций;

– Certificate store для пользователя – содержит сертификаты приложений, которые запускает определенный пользователь.

При открытии некоторых сайтов, удаленного подключения к персональному компьютеру или ноутбуку, приложений для обеспечения безопасного соединения (например, Cisco AnyConnect) и т.п., может открываться запрос о проверки сертификата.

В зависимости от выбранного ответа (доверять, не доверять), сертификат попадает в соответствующий раздел хранилища. От этого зависит выполнение дальнейшего взаимодействия.

Сертификаты подразделяются на корневые и личные. Корневые сертификаты (CA) выдают центры сертификации для подписания SSL-сертификатов (используются для шифрования персональных данных), т.е. являются частью секретного ключа.

Личные сертификаты необходимы пользователям для их идентификации при обмене электронными пакетами информации.

Чтобы ознакомиться с доверенными корневыми сертификатами, личными сертификатами и сертификатами, к которым нет доверия, нужно воспользоваться стандартной консоли управления Windows MMC.

Для ее запуска открывается окно выполнения программ с помощью сочетания клавиш Win+R.

В меню «Файл» выбирается пункт «Добавить/удалить оснастку» (Add/Remove Snap-in).

Перечень возможных оснасток содержит «Сертификаты» (Certificates), которые включаются кнопкой «Добавить» (Add).

На дальнейшем шаге необходимо указать тип аккаунта, для которого будет использоваться оснастка.

Завершение операции осуществляется кнопкой «ОК».

Чтобы данные настройки отображались для последующих запусков консоли, в меню «Файл» выбираются пункты «Сохранить» (Save) или «Сохранить как» (Save as).

Если в подхранилище не хватает сертификатов, то через контекстное меню можно выполнить импорт.

Возможен импорт трех видов сертификатов:

– Personal Information Exchange – PKCS #12 (.PFX, .P12)

– Cryptographic Message Syntax Standard – PKCS #7 Certificates (.P7B)

– Microsoft Serialized Certificate Store (.SST)

Для загрузки необходимо выбрать файл соответствующего формата.

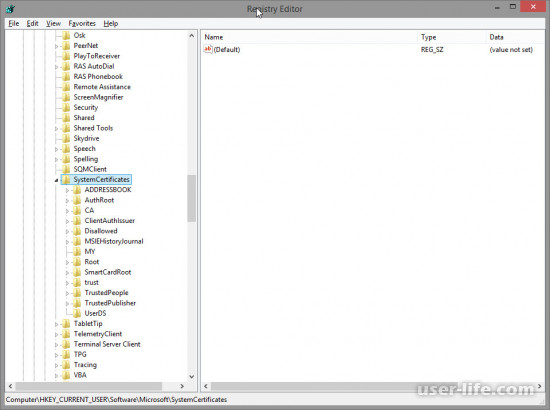

Большинство сертификатов сохраняются только в реестре операционной системы, некоторые – в специальных директориях.

Для текущего пользователя сертификаты настроек расположены в ветке

Для сертификатов групповых политик текущего пользователя ветка другая

Отдельные пользовательские сертификаты расположены в ветке с идентификатором безопасности

На уровне компьютера используются две ветки реестра:

Для настроек служб HKEY_LOCAL_MACHINESoftwareMicrosoftCryptographyServicesServiceNameSystemCertificates

Если компьютер включен в Active Directory, то нужен раздел

Пользовательские сертификаты сохранены в форме файлов в каталогах:

%USERPROFILE%AppDataRoamingMicrosoftProtectSID

%USERPROFILE%AppDataRoamingMicrosoftCredentials

%USERPROFILE%AppDataRoamingMicrosoftCryptoRSASID

%APPDATA%MicrosoftSystemCertificatesMyCertificates

Окно «Выполнить»

При помощи нажатия комбинации клавиш «Win+R» попадаем в окошко «Выполнить». Вводим в командную строку certmgr.msc.

Цифровые подписи хранятся в папке, которая находятся в директории «Сертификаты – текущий пользователь». Здесь сертификаты находятся в логических хранилищах, которые разделены по свойствам.

В папках «Доверенные корневые центры сертификации» и «Промежуточные центры сертификации» находится основной массив сертификатов Виндовс 7.

Доверенные центры сертификации Windows 7

Чтобы посмотреть информацию о каждом цифровом документе, наводим на него и кликаем ПКМ. В открывшемся меню выбираем «Открыть».

Переходим во вкладку «Общие». В разделе «Сведения о сертификате» будет отображено предназначение каждой цифровой подписи. Также представлена информация «Кому выдан», «Кем выдан» и сроки действия.

Также есть возможность посмотреть сертификаты в Windows 7 через «Панель управления».

Открываем «Пуск» и переходим в «Панель управления».

Открываем элемент «Свойства обозревателя».

В открывшемся окне переходим во вкладку «Содержание» и щелкаем по надписи «Сертификаты».

В открывшемся окошке предоставлен перечень различных сертификатов. Чтобы посмотреть подробную информацию об определённой цифровой подписи, жмём по кнопке «Просмотр».

Сертификаты Виндовс 10

Как я ранее писал тут две области Сертификаты – текущий пользователь и Сертификаты (локальный компьютер)

Сертификаты – текущий пользователь

Данная область содержит вот такие папки:

Личное > сюда попадают личные сертификаты (открытые или закрытые ключи), которые вы устанавливаете с различных рутокенов или etoken

Доверительные корневые центры сертификации > это сертификаты центров сертификации, доверяя им вы автоматически доверяете всем выпущенным ими сертификатам, нужны для автоматической проверки большинства сертификатов в мире. Данный список используется при цепочках построения доверительных отношений между CA, обновляется он в месте с обновлениями Windows.

Доверительные отношения в предприятии

Промежуточные центры сертификации

Объект пользователя Active Directory

Доверительные издатели

Сертификаты, к которым нет доверия

Сторонние корневые центры сертификации

Доверенные лица

Поставщики сертификатов проверки подлинности клиентов

Local NonRemovable Certificates

Доверительные корневые сертификаты смарт-карты

В папке личное, по умолчанию сертификатов нет, если вы только их не установили. Установка может быть как с токена или путем запроса или импорта сертификата.

В мастере импортирования вы жмете далее.

далее у вас должен быть сертификат в формате:

PKCS # 12 (.PFX, .P12)

Стандарт Cryprograhic Message Syntax – сертификаты PKCS #7 (.p7b)

Хранилище сериализованных сертификатов (.SST)

На вкладке доверенные центры сертификации, вы увидите внушительный список корневых сертификатов крупнейших издателей, благодаря им ваш браузер доверяет большинству сертификатов на сайтах, так как если вы доверяете корневому, значит и всем кому она выдал.

Двойным щелчком вы можете посмотреть состав сертификата.

Из действий вы их можете только экспортировать, чтобы потом переустановить на другом компьютере.

Экспорт идет в самые распространенные форматы.

Еще интересным будет список сертификатов, которые уже отозвали или они просочились.

Список пунктов у сертификатов для компьютера, слегка отличается и имеет вот такие дополнительные пункты:

AAD Token Issue

Windows Live ID Token

Доверенные устройства

Homegroup Machine Certificates

ЕЩЕ РАЗ Как открыть хранилище сертификатов Windows 7: способ первый

Что же касается доступа, во всех последних системах, начиная как раз с седьмой модификации, он может и должен производиться исключительно от имени администратора, причем, даже несмотря на то, что учетная запись суперпользователя может быть отключена. Способов осуществления доступа можно выделить три (как минимум).

Доступ к хранилищу сертификатов через свойства браузера

Самым простым считается вызов из «Панели управления» свойств обозревателя, где на вкладке содержимого для просмотра необходимых сведений можно использовать либо кнопку сертификатов, либо кнопку отображения издателей. В первом случае обычно в списке ничего представлено не будет, поэтому нужно использовать кнопку «Дополнительно», чтобы просмотреть все доступные элементы. При просмотре издателей сразу будут показаны программные продукты, имеющие соответствующие цифровые подписи и сертификаты. Но вот неудобство такого метода доступа состоит в том, что в хранилище сертификатов Windows 7 будут показаны только те данные программ и издателей, которые в своей работе могут затребовать обращение к интернету через встроенный в систему браузер.

Доступ к сертификатам: способ второй

Для просмотра абсолютно всех сведений следует использовать специализированное средство доступа, которое вызывается из консоли «Выполнить» командой certmgr.msc, после чего запускается своеобразный менеджер.

Вызов хранилища сертификатов через консоль «Выполнить»

Цифровые подписи представлены в соответствующем локальному пользователю разделе, а основной массив отображается в корневых и промежуточных центрах сертификации. Как уже, наверное, понятно, данный инструмент как раз и может выступать не только в роли средства обеспечения безопасности системы, но и сертифицировать неподписанные программные продукты.

Как удалить сертификаты из хранилища Windows 7?

Некоторые сертификаты и ЭПЦ могут устаревать. Именно поэтому их следует удалять. Естественно, без крайней необходимости рядовым пользователям заниматься такими вещами самостоятельно не нужно. Однако при выявлении конфликтов программного обеспечения иногда ничего другого просто не остается (например, если проверку подписей драйверов полностью отключить не удается). Для удаления любого компонента, представленного в менеджере, описанном для второй методики доступа, используется меню ПКМ на выбранном сертификате с последующей активацией пункта удаления.

Удаление ненужного сертификата

Например, в личных сертификатах может храниться подпись Apple, хотя программное обеспечение или подключение «яблочного» девайса больше не используется. Так зачем хранить такие записи, если при повторной установке драйвера или приложения сертификат и подпись будут внесены в реестр автоматически? Очевидно, что из-за наличия таких компонентов частично как раз и засоряется системный реестр, а большинство программ-оптимизаторов такие данные не удаляют. И чем сильнее раздувается реестр, тем медленнее загружается и работает вся операционная система.

Добавление сертификата или ЭЦП

Если же речь идет о добавлении сертификатов, импорт можно выполнить при доступе к хранилищу с использованием первых двух способов. Но в случае с пользовательскими цифровыми подписями локального уровня (да еще и для установки автоматизации процесса) лучше всего воспользоваться добавлением оснастки в консоли MMC, которая вызывается из меню «Выполнить» одноименной командой.

Добавление сертификатов с созданием новой оснастки MMC

Через файловое меню следует выбрать добавление или удаление оснастки, после этого найти пункт сертификатов в меню слева, добавить пункт в текущие оснастки нажатием кнопки правее, указать тип (для пользователя, службы или учетной записи компьютера), после чего при желании новую оснастку можно сохранить удобном месте. После вызова сохраненной настройки можно будет производить импорт сертификатов и подписей, осуществлять управление ними, изменять политики безопасности без непосредственного доступа к соответствующему разделу и т. д. без необходимости выполнения предварительных действий по добавлению оснасток в разные ветки