- Посмотреть журнала аудит windows

- Кто пытался войти в систему Windows

- Как использовать «Аудит входа в систему»

- Смотрим, кто пытался войти в систему

- В Windows 10 с помощью реестра

- Аудит безопасности в Windows

- Что такое аудит безопасности в Windows?

- Как установить и настроить аудит безопасности в Windows?

- Как контролировать события входа в Windows?

- Как контролировать события доступа к файлам?

- Настройка аудита в Windows для полноценного SOC-мониторинга

- Введение

- Знакомство с расширенным аудитом Windows

- Настройка политик аудита

- Усиление цифровой обороны

- Выводы

Посмотреть журнала аудит windows

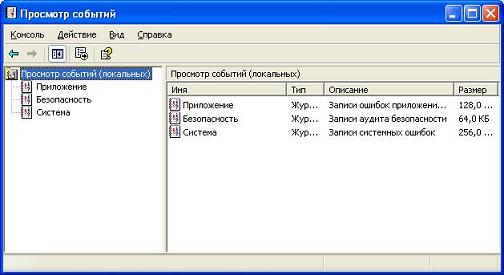

Как уже упоминалось ранее, Windows XP Professional регистрирует в журналах происходящие события, которые отслеживаются политикой аудита. Пользуясь информацией журналов событий, можно получить сведения о неполадках аппаратного и программного обеспечения, а также наблюдать за событиями безопасности Windows. Управлять и просматривать содержимое журналов событий можно с помощью утилиты Просмотр событий (Event Viewer).

Чтобы открыть окно Просмотр событий, нажмите кнопку Пуск, выберите команду Панель управления, дважды щелкните значок Администрирование, затем дважды щелкните значок Просмотр событий.

Утилита просмотра событий позволяет просматривать три журнала:

- Журнал приложений. Регистрирует сообщения об ошибках, предупреждения или информацию, которые возникают при работе различных приложений.

- Журнал безопасности. Содержит записи об успешных или неудачных попытках выполнения операций, обозначенных политикой аудита.

- Системный журнал. Регистрирует сообщения об ошибках, предупреждения и данные, выдаваемые операционной системой Windows XP Professional.

Дополнительные журналы могут быть добавлены при установке дополнительных служб.

Просмотр журналов аудита.

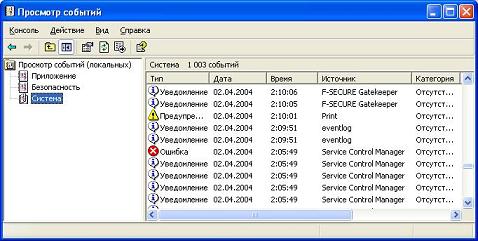

Чтобы просмотреть содержимое журнала, нужно в левой части окна Просмотр событий, в дереве консоли, установить указатель мышки на один из журналов.

В правой части окна отобразится список событий с кратким описанием каждого события. В левом столбце указан тип сообщения, далее дата и время регистрации. Кроме того указан источник, от которого поступило сообщение, категория события, его идентификационный номер, и другие данные.

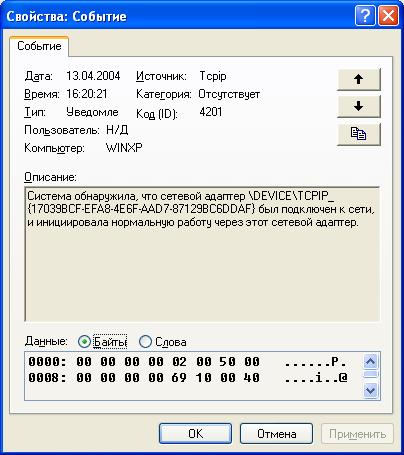

Чтобы посмотреть более полную информацию о любом событии, щелкните правой кнопкой мышки по строке с названием события и из контекстного меню выберите Свойства. Также можно воспользоваться меню, выбрав в разделе Действия пункт Свойства.

Кнопки с изображением стрелок позволяют перемещаться по записям открытого журнала и не закрывая окна свойств события, просматривать другие записи журнала.

Windows XP регистрирует события, происходящие на данном локальном компьютере. Журнал событий можно просматривать с любого компьютера локальной сети, при наличии прав администратора на компьютере, где расположен журнал.

Что бы просмотреть журнал другого компьютера, откройте консоль MMC и выберите просмотр событий удаленного компьютера.

Управление журналами аудита.

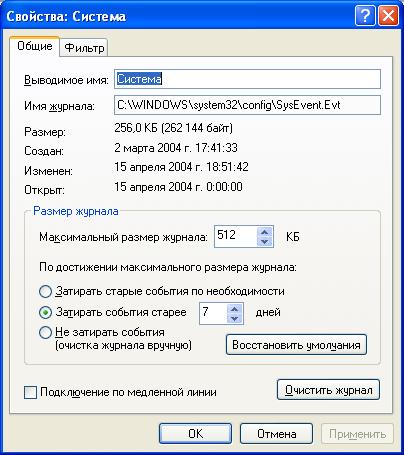

Windows XP Professional позволяет изменять различные параметры журналов, принятые по умолчанию. Параметры каждого журнала можно настраивать в отдельности. Для изменения параметров журнала, в левой части окна Просмотр событий, Щелкните правой кнопкой мышки по названию журнала и в контекстном меню выберите Свойства (можно также воспользоваться разделом Действие строчного меню, выбрав пункт Свойства).

Вкладка Общие содержит информацию о журнале: название журнала, место хранения, размер, дату создания, дату последнего изменения. В разделе Размер журнала можно изменить максимальный размер журнала, который может изменяться от 64 Кбайт до 4 Гбайт (по умолчанию 512 Кбайт).

С помощью переключателя можно определить действие, которое будет выполняться по достижении максимального размера журнала.

| Действие | Описание |

| Затирать старые события по необходимости | При переполнении журнала самые старые (по дате регистрации) события автоматически удаляются, освобождая место для новых событий. |

| Затирать события старее X дней | Автоматически удаляется информация, поступившая более X дней назад, где X — число дней. По умолчанию X =7. |

| Не затирать события | При заполнении журнала, Windows XP Professional прекращает регистрацию новых событий и выдает на экран предупреждение о заполнении журнала. Журнал нужно очистить вручную или перевести в другой режим. |

При использовании сетевого подключения к журналу можно установить флажок Подключение по медленной линии, если чтение журнала с другого компьютера происходит слишком медленно.

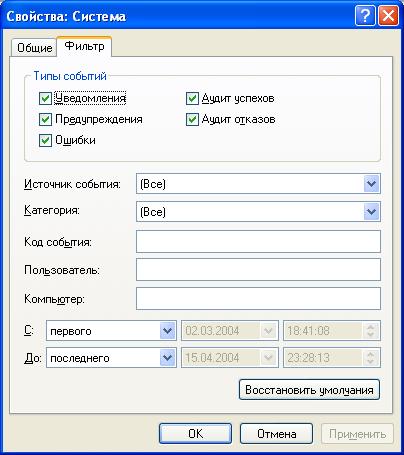

На вкладке Фильтр можно установить параметры вывода информации на экран.

Например, чтобы просмотреть только сообщения об ошибках, не выводя на экран остальные сообщения, установите флажок Ошибки, и отключите все остальные. Также можно вывести сообщения, поступившие только от определенного приложения или службы. Можно просматривать сообщения за определенный промежуток времени.

Чтобы иметь возможность просматривать содержимое журналов за длительный промежуток времени, рекомендуется периодически архивировать текущие журналы. Утилита Просмотр событий позволяет производить архивацию журналов, очистку и просмотр архивных журналов. Для этого выберите нужный журнал и выполните одно из действий меню Действия:

- Открыть файл журнала. Загрузить для просмотра архивный журнал.

- Сохранить файл журнала как. Сохранить текущий журнал в файл (архив).

- Создать вид журнала. Сделать в текущем окне копию журнала.

- Стереть все события. Очистить текущий журнал.

Кто пытался войти в систему Windows

Это небольшая статья призвана показать пользователям способ, которым он узнает, кто пытался войти в систему без его ведома. Если компьютер находится в офисе и к нему имеют доступ не один человек, тогда способ может пригодиться. Советую ознакомиться со статьей – кто пытался войти через вашу учетную запись. Там говориться об учетной записи Microsoft, в которую могут войти любые злоумышленники.

Один из способов имеет название «Аудит входа в систему». Опция показываем время захода и его тип. Давайте уже разбираться.

Как использовать «Аудит входа в систему»

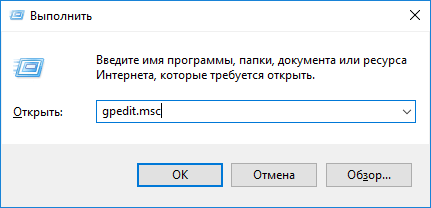

Данная функция доступна только в PRO версии Windows, где есть функция локальных групповых политик, в домашней или корпоративной её нет. Но в ниже есть другие варианты для вашей версии. Итак, откройте окно «Выполнить» и впишем команду:

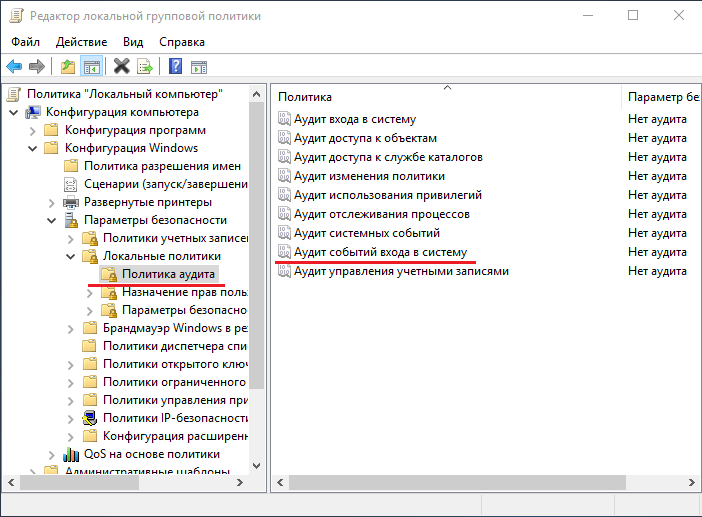

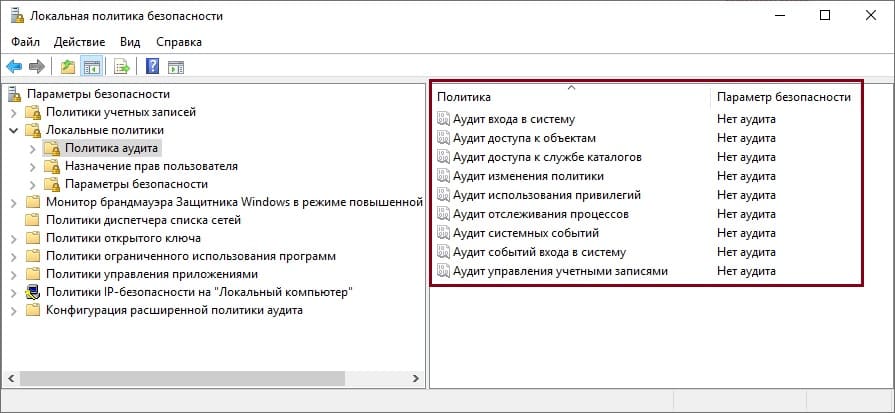

Так мы запустим утилиту групповых политик. С левой стороны окошка открываем вкладки «Конфигурация компьютера», далее «Конфигурация Windows», «Параметры безопасности», «Локальные политики» и «Политика аудита». Нажмите на этот раздел, чтобы правее от окна появились нужные опции.

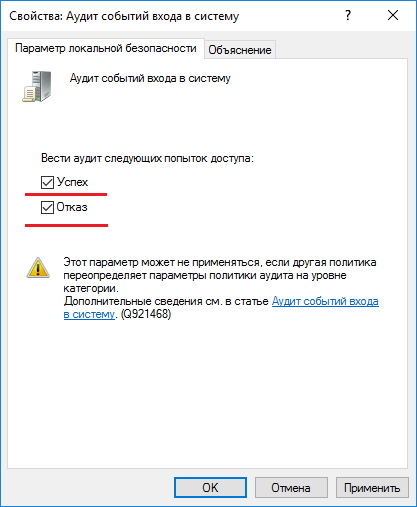

Теперь выбираем пункт «Аудит событий входа в систему» (Нажимаем на него правой кнопкой мышки дважды). Появится окно свойств, где выделяем галкой пункт «Успех». Таким образом, появится возможность отслеживать все входы в Windows. Отметив галкой «Отказ», будут отслеживаться неудачные входы в Windows.

Смотрим, кто пытался войти в систему

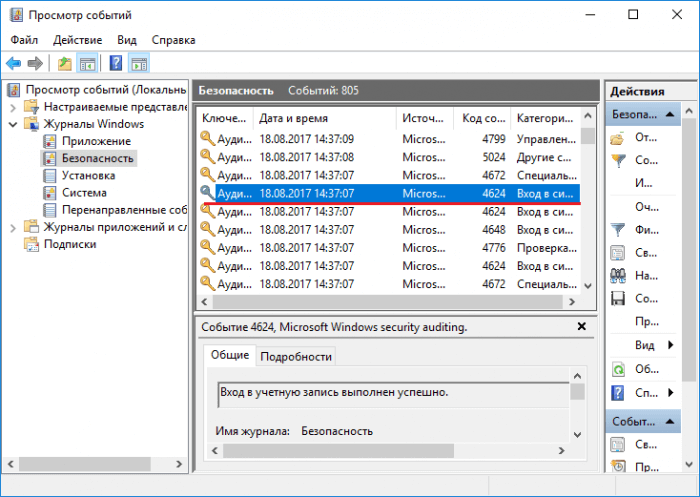

Активировав функцию, можно заново войти в систему. Давайте проверим, кто же входил в неё. Для этого дела нам понадобиться утилита «Просмотр событий». В поиске введите эти два слова.

В утилите перейдите в раздел «Журналы Windows» и подраздел «Безопасность». Справа находим ключевое событие «Аудит успеха», также смотрите по номеру события, он должен быть «4624».

Откройте событие, чтобы узнать его свойства. Там вы найдете время входа, имя пользователя и другие сведения.

В окне просмотра событий можно применить фильтр, чтобы было легче ориентироваться среди большого количества задач. Фильтровать можно по ключевым фразам, кодам, или категориям.

В Windows 10 с помощью реестра

Если у вас не профессиональная редакция Windows, то воспользуемся реактором реестра. Снова откроем окошко «Выполнить» при помощи комбинации «Win+R» и запишем команду:

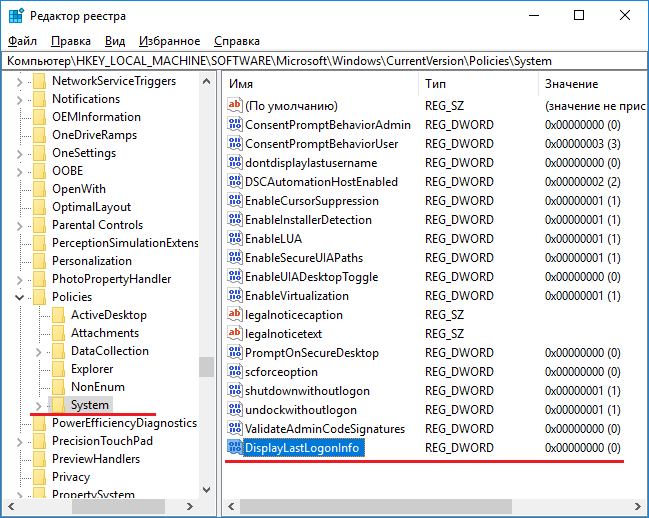

Открывшееся окно реестра слева имеет кучу разделов, с вложенными подразделами. Вам нужно дойти до самого последнего:

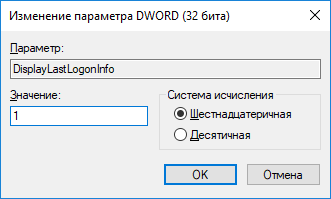

Выбрав последний раздел, в правой части окошка создаем параметр DWORD 32 бит. Дадим ему название DisplayLastLogonInfo. Нажимаем по нему два раза и ставим в качестве значения единицу.

Закрываем окна и перезагружаем ПК. После загрузки системы на экране появится окно с успешным входом. Там будет время, имя пользователя и дата.

Надеюсь этот небольшой материал поможет вам узнать, кто входил в систему при вашем отсутствии.

Аудит безопасности в Windows

Что такое аудит безопасности в Windows?

Аудит безопасности Windows — это технические средства и мероприятия, направленные на регистрацию и систематический регулярный анализ событий, влияющих на безопасность информационных систем предприятия. Технически, аудит безопасности в Windows реализуется через настройку политик аудита и настройку аудита объектов. Политика аудита определяет какие события и для каких объектов будут генерироваться в журнал событий Безопасность. Регулярный анализ данных журнала безопасности относится к организационным мерам, для поддержки которых может применяться различное программное обеспечение. В самом простом случае можно обходиться приложением Просмотр событий. Для автоматизации задач анализа событий безопасности могут применяться более продвинутые программы и системы управления событиями безопасности (SIEM), обеспечивающие постоянный контроль журналов безопасности, обнаружение новых событий, их классификацию, оповещение специалистов при обнаружении критических событий. Наша программа Event Log Explorer также содержит набор функций для автоматизации мониторинга событий для любых журналов событий.

Как установить и настроить аудит безопасности в Windows?

Аудит безопасности Windows включается через Групповую политику (Group Policy) в Active Directory или Локальную политику безопасности. Чтобы настроить аудит на отдельном компьютере, без Active Directory, выполните следующие шаги:

- Откройте Панель управления Windows, выберите Администрирование (Administrative Tools), и затем запустите Локальная политика безопасности (Local Security Policy)

- Откройте ветвь Локальные политики и выберите Политика Аудита

- В правой панели окна Локальная политика безопасности (Local Security Policy) вы увидите список политик аудита. Двойным кликом на интересующей вас политике откройте параметры и установите флажки Аудит успехов или Аудит отказов (Success or Failure).

Так настраиваются базовые политики аудита.

Начиная с Windows 2008 R2/Windows 7, вы можете использовать Расширенные политики (Advanced Security Audit Policy):

Local Security Policy -> Advanced Audit Policy Configuration -> System Audit Policies.

Подробная информация про расширенные политики (Advanced Security Audit Policy) доступна тут https://technet.microsoft.com/en-us/library/dn319056.aspx

Как контролировать события входа в Windows?

Аудит безопасности Windows позволяет контроллировать события входа в систему и обнаруживать неудачные попытки входа. Система Windows генерирует такие события не только при непосредственной попытке входа в систему, но и при удаленном доступе с другого компьютера к ресурсам с общим доступом. Аудит событий входа помогает обнаруживать подозрительную активность или потенциальные атаки при администрировании и расследовании инцидентов

Для отдельного компьютера (без Active Directory) аудит событий входа настраивается так:

- Откройте ветвь Локальные политики (Local Policies) в Локальная политика безопасности (Local Security Policy)

- Выберите Audit Policy.

- Двойным кликом откройте Аудит событий входа (Audit logon events) и включите опции аудита успехов и отказов (Success и Failure).

После этого все попытки входа — успешные и неудачные будут протоколироваться в журнал событий Безопасность

Список кодов важных событий входа в систему

| Event ID | Текст описания события |

|---|---|

| 4624 | Вход с учетной записью выполнен успешно |

| 4625 | Не удалось выполнить вход с учетной записью |

| 4648 | Попытка входа в систему, используя явные учетные данные |

| 4675 | Идентификаторы безопасности были отфильтрованы |

Подробнее с кодами событий безопасности можно ознакомиться тут https://support.microsoft.com/ru-ru/kb/977519

Как контролировать события доступа к файлам?

Средства Аудита безопасности Windows позволяют контролировать доступ к файлам, папкам, ключам реестра и другим объектам и другим системным объектам у которых есть SACL. Мониторинг доступа к файлам для файл-сервера может быть важной задачей и средства аудита безопасности Windows помогают администраторам в этом. Аудит доступа к файлам и реестру позволяет обнаруживать попытки несанкционированного доступа к файлам и предотвращать или отслеживать изменения конфигураций системы и программ.

Настройка аудита в Windows для полноценного SOC-мониторинга

Как настроить политики аудита Windows таким образом, чтобы охват мониторинга SOC был полноценным? Рассмотрим оптимальный список политик, а также выделим самое необходимое, отсеяв лишнее.

Введение

Все мы любим заворожённо читать про очередное расследование инцидента, где шаг за шагом распутывается клубок: как проник злоумышленник, какие инструменты он использовал и когда, что за процессы создавались на скомпрометированном хосте, что происходило в сети и, конечно же, кто виноват и что делать.

На практике ответы на эти вопросы находятся не всегда. Зачастую при расследовании специалисты отделов ИБ сталкиваются с тем, что аудит не настроен, логи перезаписались, отсутствует единая система хранения и анализа журналов, «перезалит» заражённый хост (популярное решение всех проблем).

Ниже мы разберём один из самых важных этапов, который нужен для того, чтобы расследование не завершилось ещё в самом начале: сбор и хранение журналов аудита. Будут рассмотрены возможности расширенного аудита ОС Windows и его настройка.

Знакомство с расширенным аудитом Windows

Речь пойдёт о настройках для систем Microsoft Windows Vista / Server 2008 и выше. Начиная с указанных операционных систем компания Microsoft сделала шаг вперёд в понимании аудита и управления им. Так появился расширенный аудит. Теперь администраторы и специалисты по информационной безопасности могут управлять аудитом на уровне не только категорий, но и подкатегорий.

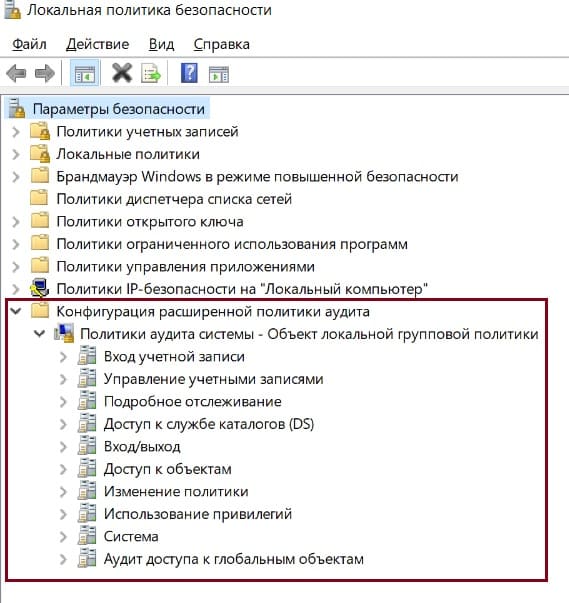

Давайте подробнее остановимся на них. Откроем оснастку локальной групповой политики, используя команду «gpedit.msc» (или через «secpol.msc»). Для групповых политик всё будет аналогично, только все действия будут выполняться через «gpmc.msc».

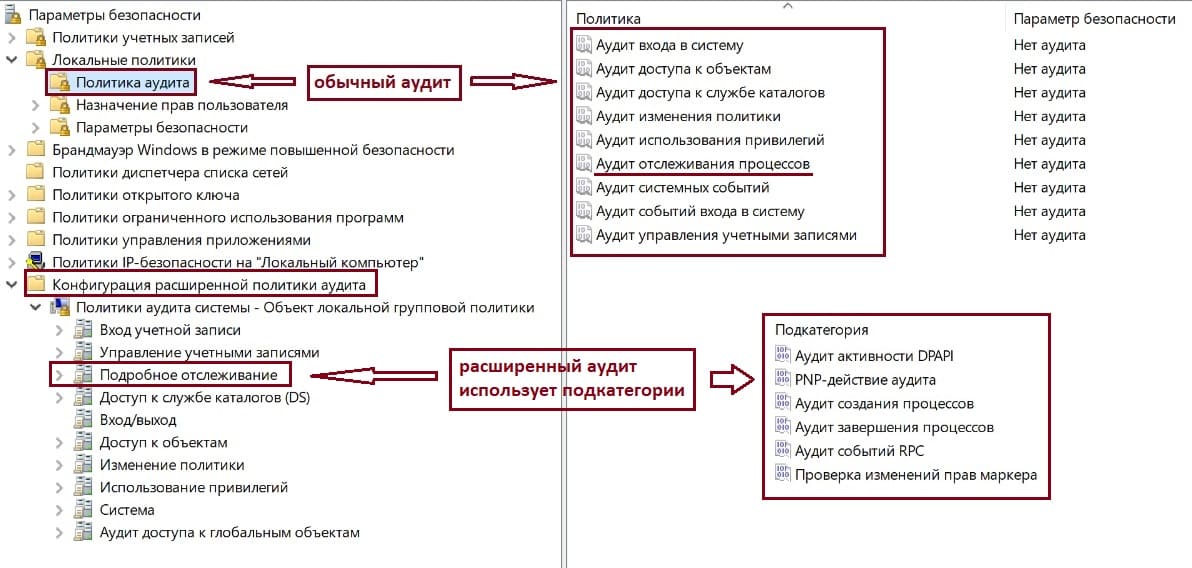

Полный путь к настройкам аудита выглядит следующим образом: Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Локальные политики / Политика аудита (Computer Configuration / Windows Settings / Security Settings / Local Policies / Audit Policy).

Рисунок 1. Политика аудита

Расширенный аудит, в свою очередь, находится здесь: Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Конфигурация расширенной политики аудита (Computer Configuration / Windows Settings / Security Settings / Advanced Audit Policy Configuration).

Рисунок 2. Конфигурация расширенной политики аудита

Ниже на рисунке видно, как они коррелируют между собой.

Рисунок 3. Корреляция аудита и расширенного аудита

В общей сложности нам доступны 10 политик и 60 подкатегорий.

Таблица 1. Категории и подкатегории аудита

| Категория (Category) | Подкатегория (Subcategory) |

| Вход учётной записи (Account Logon) | Аудит проверки учётных данных (Audit Credential Validation) |

| Аудит службы проверки подлинности Kerberos (Audit Kerberos Authentication Service) | |

| Аудит операций с билетами службы Kerberos (Audit Kerberos Service Ticket Operations) | |

| Аудит других событий входа учётных записей (Audit Other Account Logon Events) | |

| Управление учётными записями (Account Management) | Аудит управления группами приложений (Audit Application Group Management) |

| Аудит управления учётными записями компьютеров (Audit Computer Account Management) | |

| Аудит управления группами распространения (Audit Distribution Group Management) | |

| Аудит других событий управления учётными записями (Audit Other Account Management Events) | |

| Аудит управления группами безопасности (Audit Security Group Management) | |

| Аудит управления учётными записями пользователей (Audit User Account Management) | |

| Подробное отслеживание (Detailed Tracking) | Аудит активности DPAPI (Audit DPAPI Activity) |

| PNP-действие аудита (Audit PNP Activity) | |

| Аудит создания процессов (Audit Process Creation) | |

| Аудит завершения процессов (Audit Process Termination) | |

| Аудит событий RPC (Audit RPC Events) | |

| Проверка изменений прав маркера (Audit Token Right Adjusted) [Windows 10 / Server 2016 и выше] | |

| Доступ к службе каталогов DS (DS Access) | Аудит подробной репликации службы каталогов (Audit Detailed Directory Service Replication) |

| Аудит доступа к службе каталогов (Audit Directory Service Access) | |

| Аудит изменения службы каталогов (Audit Directory Services Changes) | |

| Аудит репликации службы каталогов (Audit Directory Service Replication) | |

| Вход / выход (Logon / Logoff) | Аудит блокировки учётных записей (Audit Account Lockout) |

| Аудит заявок пользователей или устройств на доступ (Audit User / Device Claims) | |

| Аудит расширенного режима IPsec (Audit IPsec Extended Mode) | |

| Аудит основного режима IPsec (Audit IPsec Main Mode) | |

| Аудит быстрого режима IPsec (Audit IPsec Quick Mode) | |

| Аудит выхода из системы (Audit Logoff) | |

| Аудит входа в систему (Audit Logon) | |

| Аудит сервера политики сети (Audit Network Policy Server) | |

| Аудит других событий входа и выхода (Audit Other Logon / Logoff Events) | |

| Аудит специального входа (Audit Special Logon) | |

| Доступ к объектам (Object Access) | Аудит событий, создаваемых приложениями (Audit Application Generated) |

| Аудит служб сертификации (Audit Certification Services) | |

| Аудит сведений об общем файловом ресурсе (Audit Detailed File Share) | |

| Аудит общего файлового ресурса (Audit File Share) | |

| Аудит файловой системы (Audit File System) | |

| Аудит подключения платформы фильтрации (Audit Filtering Platform Connection) | |

| Аудит отбрасывания пакетов платформой фильтрации (Audit Filtering Platform Packet Drop) | |

| Аудит работы с дескрипторами (Audit Handle Manipulation) | |

| Аудит объектов ядра (Audit Kernel Object) | |

| Аудит других событий доступа к объектам (Audit Other Object Access Events) | |

| Аудит реестра (Audit Registry) | |

| Аудит съёмного носителя (Audit Removable Storage) | |

| Аудит диспетчера учётных записей безопасности (Audit SAM) | |

| Аудит сверки с централизованной политикой доступа (Audit Central Access Policy Staging) | |

| Изменение политики (Policy Change) | Аудит изменения политики аудита (Audit Policy Change) |

| Аудит изменения политики проверки подлинности (Audit Authentication Policy Change) | |

| Аудит изменения политики авторизации (Audit Authorization Policy Change) | |

| Аудит изменения политики платформы фильтрации (Audit Filtering Platform Policy Change) | |

| Аудит изменения политики на уровне правил MPSSVC (Audit MPSSVC Rule-Level Policy Change) | |

| Аудит других событий изменения политики (Audit Other Policy Change Events) | |

| Использование привилегий (Privilege Use) | Аудит использования привилегий, не затрагивающих конфиденциальные данные (Audit Non Sensitive Privilege Use) |

| Аудит других событий использования привилегий (Audit Other Privilege Use Events) | |

| Аудит использования привилегий, затрагивающих конфиденциальные данные (Audit Sensitive Privilege Use) | |

| Система (System) | Аудит драйвера IPsec (Audit IPsec Driver) |

| Аудит других системных событий (Audit Other System Events) | |

| Аудит изменения состояния безопасности (Audit Security State Change) | |

| Аудит расширения системы безопасности (Audit Security System Extension) | |

| Аудит целостности системы (Audit System Integrity) | |

| Аудит доступа к глобальным объектам (Global Object Access Auditing) | Файловая система (File system) |

| Реестр (Registry) |

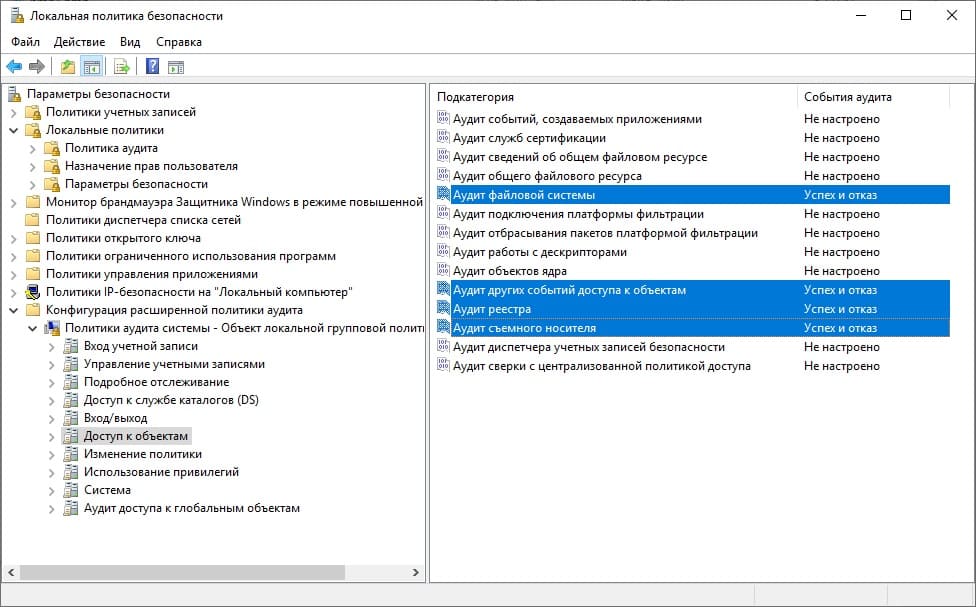

Теперь вместо включения аудита «Доступ к объектам» мы можем очень тонко настроить его по подкатегориям. Например, мы не будем включать аудит событий «платформы фильтрации Windows», потому что он генерирует крайне большое количество событий (всё сетевое взаимодействие хоста), которые к тому же лучше отслеживать на специализированном оборудовании, таком как межсетевые экраны, маршрутизаторы, прокси- и DNS-серверы.

Включим аудит файловой системы, реестра, съёмного носителя и других событий доступа к объектам, а всё остальное оставим в выключенном состоянии (параметр «Не настроено»).

Рисунок 4. Пример настройки аудита доступа к объектам через подкатегории

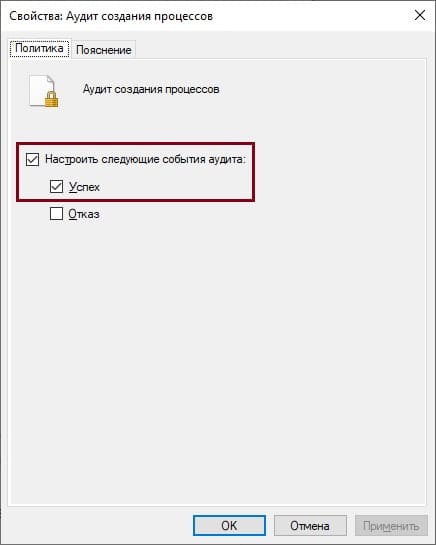

События аудита могут иметь значение «Успех и отказ», изображённое на рис. 4, или поддерживать только одно из двух состояний. Например, аудит создания процессов (Event ID 4688: A new process has been created) может быть только «успешным» (рис. 5).

Рисунок 5. Аудит создания процессов регистрирует успешные события

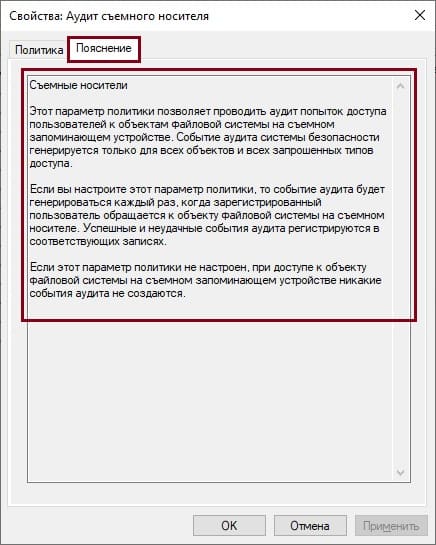

Если вы не знаете, нужна ли вам та или иная политика аудита, то ознакомиться с их описанием тоже очень легко. Оно есть на вкладке «Пояснение» соответствующей политики.

Рисунок 6. Вкладка с описанием политики

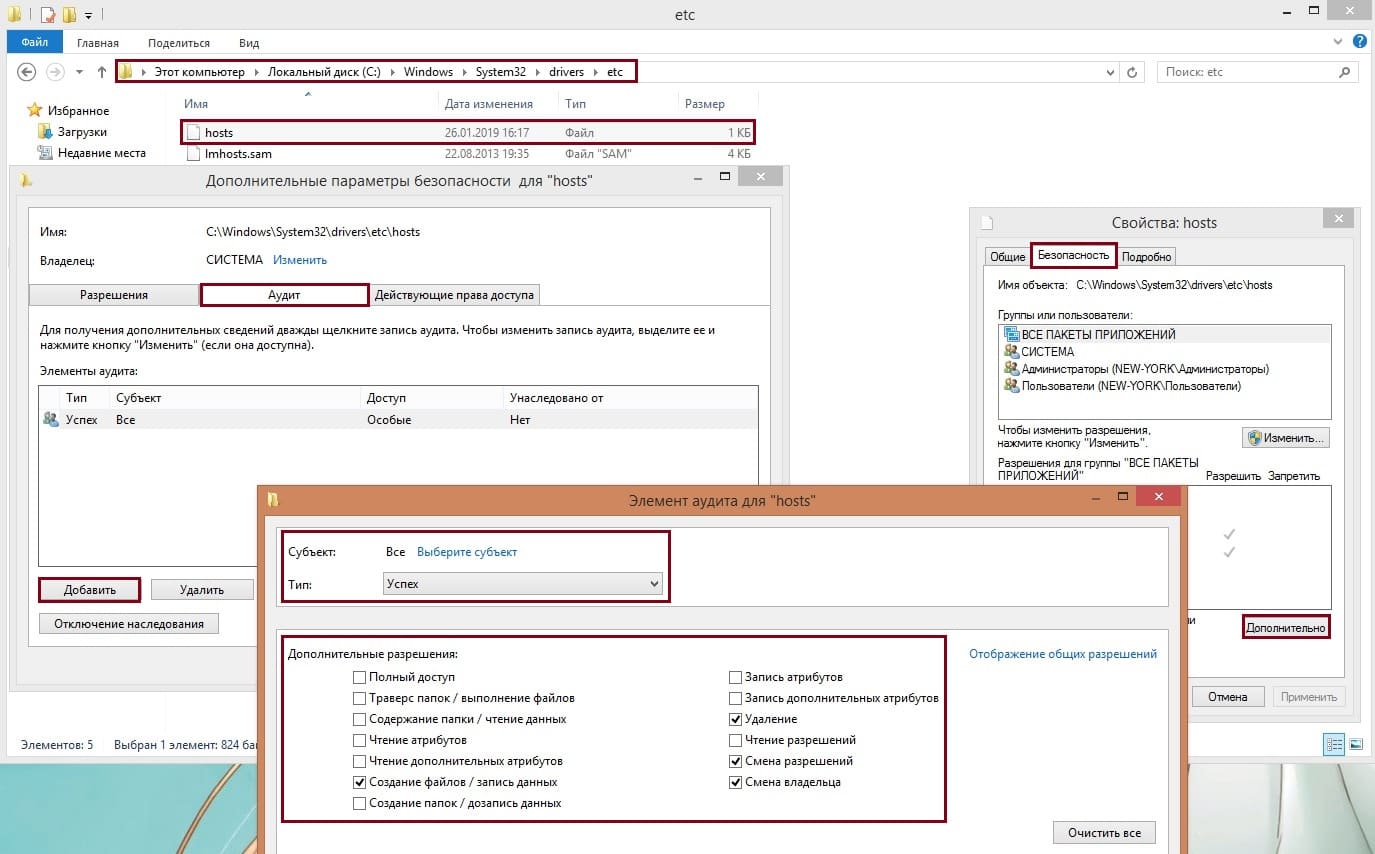

Для некоторых политик аудита дополнительно нужно настраивать системные списки управления доступом (SACL). Это в первую очередь касается файлового аудита и аудита реестра (альтернатива — использовать весьма специфичную политику «Аудит доступа к глобальным объектам»).

Например, чтобы отслеживать изменения в файле «hosts», откроем его свойства и перейдём в настройки аудита: «Безопасность» -> «Дополнительно» -> «Аудит». Добавим субъект аудита: выбираем группу «Все». Тип аудита — «Успех». Ставим галочки напротив записи данных, удаления, смены разрешений и смены владельца.

Рисунок 7. Настройка SACL

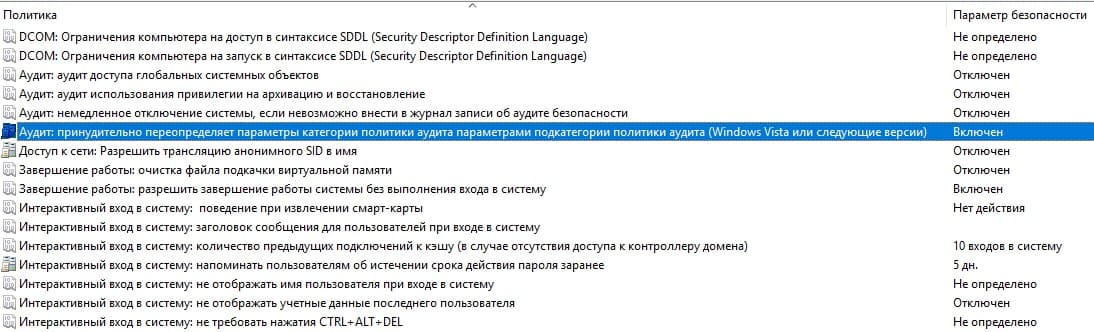

Если в вашей компании уже существуют различные групповые политики с настройками аудита, но вы хотите начать использовать расширенный аудит и подкатегории, то для этого случая Microsoft учла и ввела новую политику, которая называется «Аудит: принудительно переопределяет параметры категории политики аудита параметрами подкатегории политики аудита (Windows Vista или следующие версии)» (Audit: Force audit policy subcategory settings (Windows Vista or later) to override audit policy category settings). По умолчанию она включена. Проверить состояние политики можно здесь: Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Локальные политики / Параметры безопасности (Computer Configuration / Windows Settings / Security Settings / Local Policies / Security Options).

Рисунок 8. Принудительное переопределение параметров политики аудита

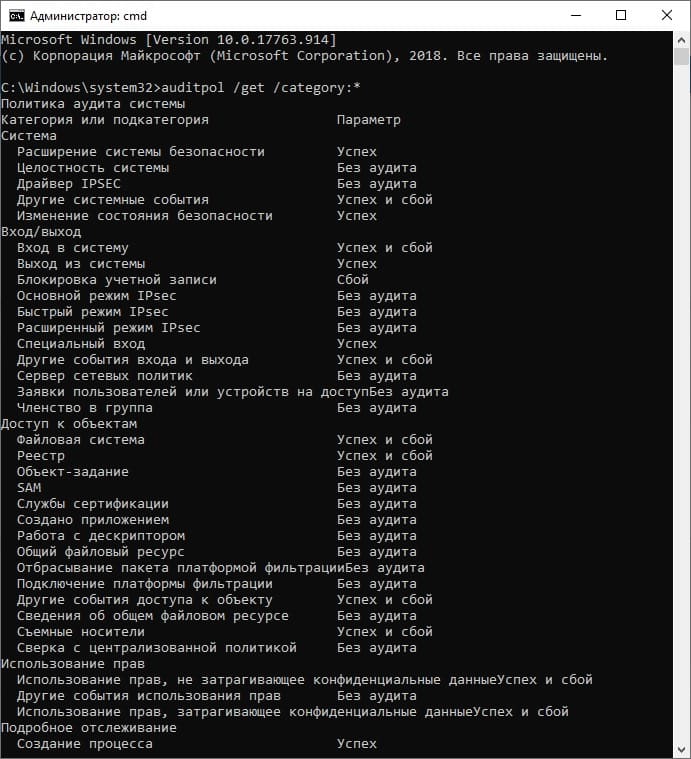

Дополнительно вы можете управлять политиками аудита через инструмент командной строки «auditpol.exe».

Рисунок 9. Использование инструмента auditpol

Настройка политик аудита

Очень часто можно услышать совет: «давайте включим все политики». Это, конечно, — «путь джедая», но, как показывает практика, не все джедаи добрались до финала.

Для большинства сценариев мониторинга нет острой необходимости включать всё. Это излишне. Включая все политики, вы можете получить гигантский поток событий, в котором очень легко «утонуть». В большой инфраструктуре с несколькими тысячами Windows-хостов поток событий может исчисляться десятками тысяч EPS (событий в секунду). Это порождает другую, не менее сложную задачу: как этим управлять, где это хранить, как обрабатывать.

Предлагаем рассмотреть оптимальный список политик, который может вам понадобиться. Также стоит обратить внимание на то, что фактически настроек две (и, соответственно, существуют две различные GPO). Первая — исключительно для контроллеров домена, так как часть событий (например, ID 4768: A Kerberos authentication ticket (TGT) was requested) фиксируется исключительно на них. Вторая — для рядовых серверов и АРМ пользователей.

Таблица 2. Рекомендуемые настройки аудита Windows

| Категория | Подкатегория | Включить | Хост (DC, сервер, АРМ) | Категория (успех / отказ) |

| Account Logon | Audit Credential Validation | + | DC, сервер, АРМ | Успех и отказ |

| Audit Kerberos Authentication Service | + | DC | Успех и отказ | |

| Audit Kerberos Service Ticket Operations | + | DC | Успех и отказ | |

| Audit Other Account Logon Events | — | |||

| Account Management | Audit Application Group Management | + | DC | Успех и отказ |

| Audit Computer Account Management | + | DC | Успех | |

| Audit Distribution Group Management | + | DC | Успех | |

| Audit Other Account Management Events | + | DC, сервер, АРМ | Успех | |

| Audit Security Group Management | + | DC, сервер, АРМ | Успех | |

| Audit User Account Management | + | DC, сервер, АРМ | Успех и отказ | |

| Detailed Tracking | Audit DPAPI Activity | + | DC, сервер, АРМ | Успех и отказ |

| Audit PNP Activity | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Process Creation | + | DC, сервер, АРМ | Успех | |

| Audit Process Termination | — | |||

| Audit RPC Events | — | |||

| Audit Token Right Adjusted | — | |||

| DS Access | Audit Detailed Directory Service Replication | + | DC | Успех и отказ |

| Audit Directory Service Access | + | DC | Успех и отказ | |

| Audit Directory Services Changes | + | DC | Успех и отказ | |

| Audit Directory Service Replication | + | DC | Успех и отказ | |

| Logon/Logoff | Audit Account Lockout | + | DC, сервер, АРМ | Отказ |

| Audit User / Device Claims | — | |||

| Audit IPsec Extended Mode | — | |||

| Audit IPsec Main Mode | — | |||

| Audit IPsec Quick Mode | — | |||

| Audit Logoff | + | DC, сервер, АРМ | Успех | |

| Audit Logon | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Network Policy Server | — | |||

| Audit Other Logon / Logoff Events | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Special Logon | + | DC, сервер, АРМ | Успех | |

| Object Access | Audit Application Generated | — | ||

| Audit Certification Services | — | |||

| Audit Detailed File Share | — | |||

| Audit File Share | — | |||

| Audit File System | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Filtering Platform Connection | — | |||

| Audit Filtering Platform Packet Drop | — | |||

| Audit Handle Manipulation | — | |||

| Audit Kernel Object | — | |||

| Audit Other Object Access Events | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Registry | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Removable Storage | + | DC, сервер, АРМ | Успех и отказ | |

| Audit SAM | — | |||

| Audit Central Access Policy Staging | — | |||

| Policy Change | Audit Policy Change | + | DC, сервер, АРМ | Успех |

| Audit Authentication Policy Change | + | DC, сервер, АРМ | Успех | |

| Audit Authorization Policy Change | + | DC, сервер, АРМ | Успех | |

| Audit Filtering Platform Policy Change | — | |||

| Audit MPSSVC Rule-Level Policy Change | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Other Policy Change Events | — | |||

| Privilege Use | Audit Non Sensitive Privilege Use | + | DC, сервер, АРМ | Успех и отказ |

| Audit Other Privilege Use Events | — | |||

| Audit Sensitive Privilege Use | + | DC, сервер, АРМ | Успех и отказ | |

| System | Audit IPsec Driver | — | ||

| Audit Other System Events | + | DC, сервер, АРМ | Успех и отказ | |

| Audit Security State Change | + | DC, сервер, АРМ | Успех | |

| Audit Security System Extension | + | DC, сервер, АРМ | Успех | |

| Audit System Integrity | — | |||

| Global Object Access Auditing | File system | — | ||

| Registry | — |

После включения описанных политик у вас будут все необходимые события для мониторинга и расследования инцидентов.

Усиление цифровой обороны

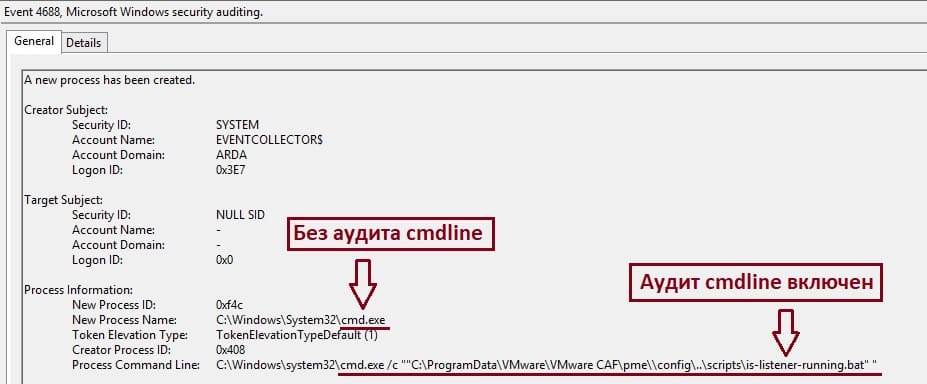

Для максимальной отдачи необходимо выполнить ещё одну настройку — включить логирование «командной строки процесса». Тогда на рабочих станциях и серверах, к которым применяется этот параметр политики, сведения из командной строки будут заноситься в журнал событий «Безопасность» (Security) с ID 4688.

Рисунок 10. Журналирование командной строки процесса

Требования к версии ОС: не ниже Windows Server 2012 R2, Windows 8.1. Данная функциональность также доступна и на ОС Windows 7, Windows Server 2008 R2, Windows 8, Windows Server 2012 после установки обновления KB 3004375.

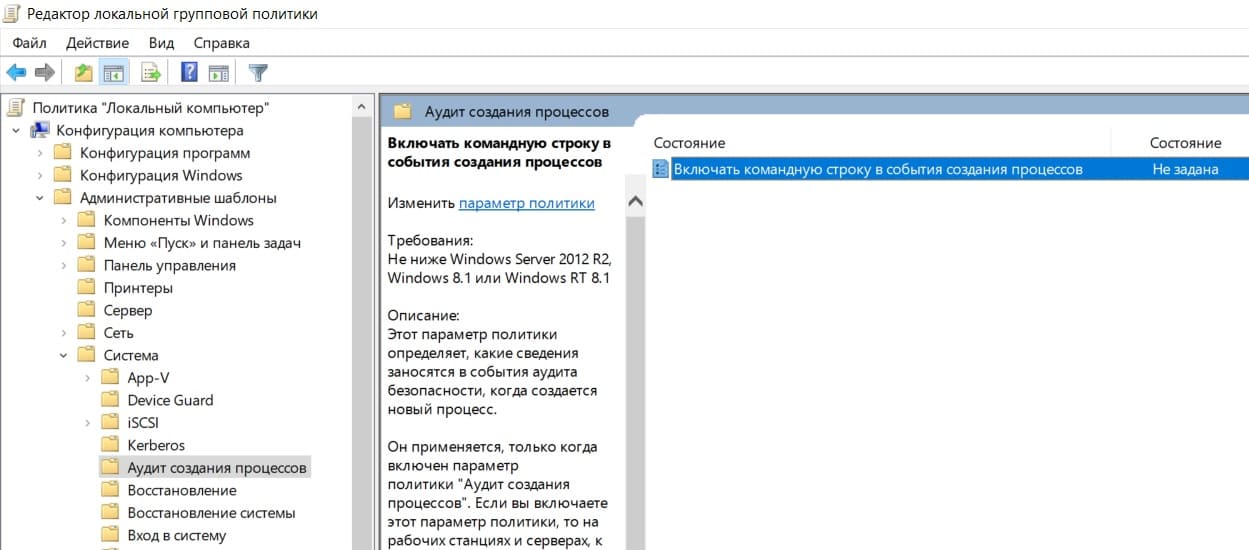

Путь к политике: Конфигурация компьютера / Административные шаблоны / Система / Аудит создания процессов (Computer Configuration / Administrative Templates / System / Audit Process Creation). Имя: «Включать командную строку в события создания процессов» (Include command line in process creation events).

Рисунок 11. Путь к аудиту создания процессов

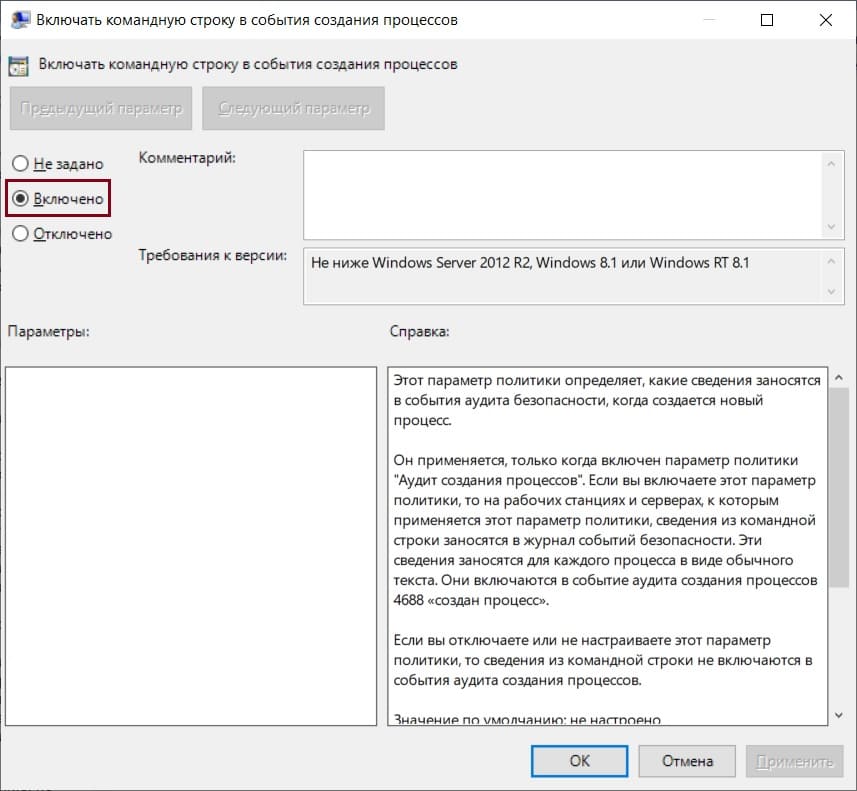

Включаем политику, выставив соответствующее значение, и нажимаем «Применить» (Apply).

Рисунок 12. Настройка «Включать командную строку в события создания процессов»

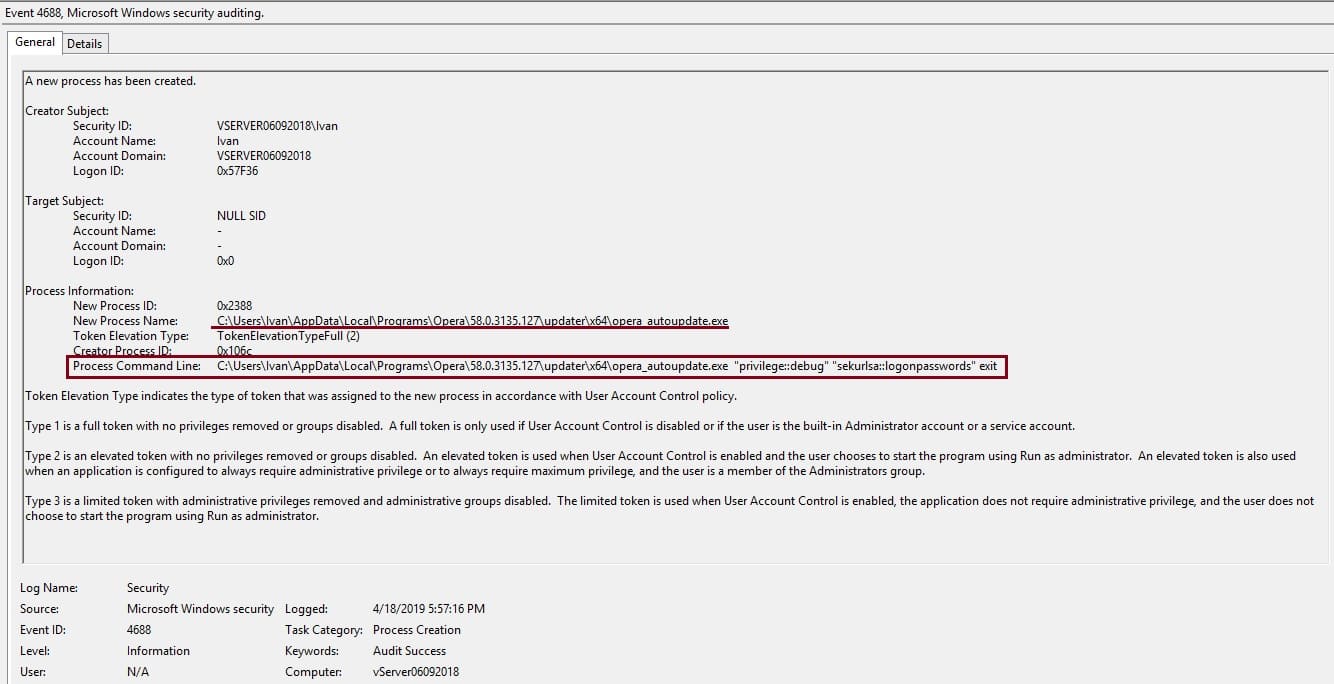

После включения этой политики в журнале событий «Безопасность» (Security) в событиях с кодом 4688 появится дополнительное значение «Командная строка процесса» (Process Command Line), где будет отображаться тело исполняемой команды.

В примере ниже демонстрируется, как это поможет заглянуть чуть глубже. На первый взгляд в событии происходит запуск легитимного процесса «opera_autoupdate.exe», но вот строка «Process Command Line» больше похожа на запуск утилиты «mimikatz». Без активированной политики «Включать командную строку в события создания процессов» мы этого не зафиксируем.

Рисунок 13. Детектирование mimikatz

Укрепим нашу оборону и полным журналированием работы самого мощного инструмента ОС Windows — PowerShell. Для этого необходима версия PowerShell 5.0 или выше.

PowerShell 5.0 / 5.1 предустановлен в Windows 10, Windows Server 2016 и Windows Server 2019. Для остальных операционных систем необходимо обновить модуль Windows Management Framework.

Список поддерживаемых ОС:

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2 SP1

- Windows 8.1

- Windows 8

- Windows 7 SP1

Скачайте с сайта Microsoft соответствующую версию, выполните установку и перезагрузку хоста. Также обязательным требованием является наличие Microsoft .NET Framework 4.5 или выше.

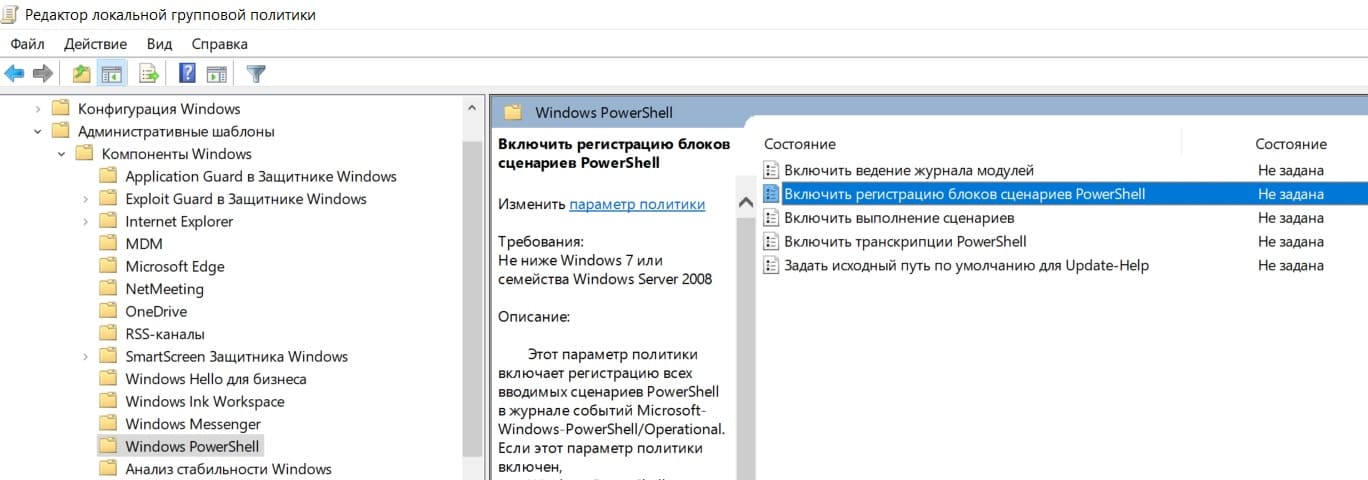

Включим регистрацию блоков сценариев PowerShell через соответствующую политику. Она находится по следующему пути: Административные шаблоны / Компоненты Windows / Windows PowerShell (Administrative Templates / Windows Components / Windows PowerShell). Имя: «Включить регистрацию блоков сценариев PowerShell» (Turn on PowerShell Script Block Logging)

Рисунок 14. Путь к аудиту Windows PowerShell

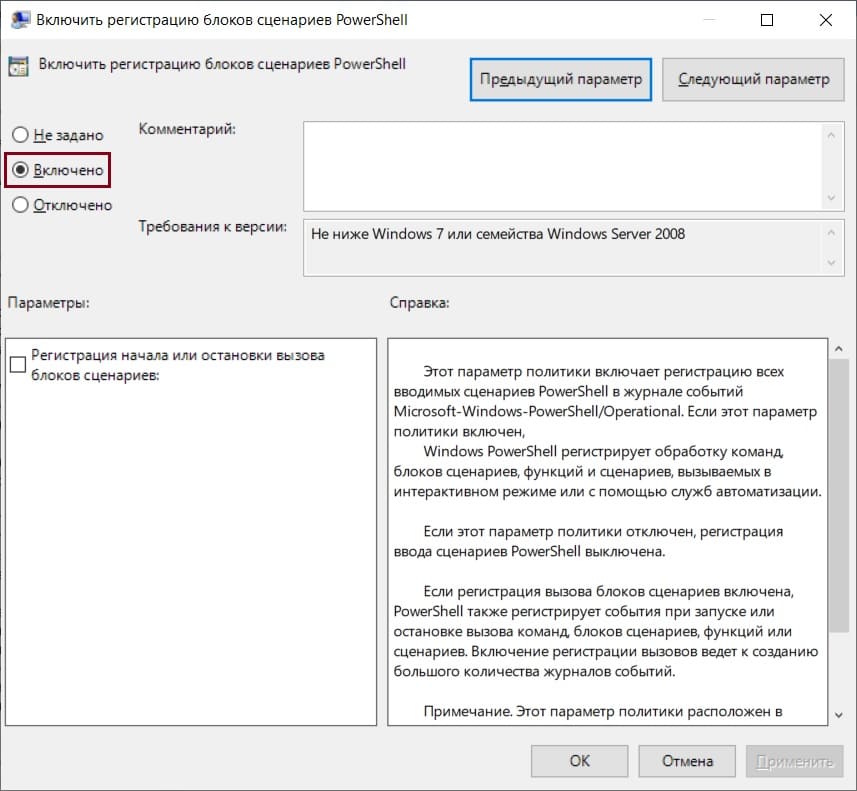

Включаем политику и нажимаем «Применить» (Apply). При этом устанавливать галочку напротив поля «Регистрация начала или остановки вызова блоков сценариев» (Log script block invocation start / stop events) не нужно. Данная функция увеличивает количество регистрируемых событий, которые не несут полезной информации.

Рисунок 15. Включить регистрацию блоков сценариев PowerShell

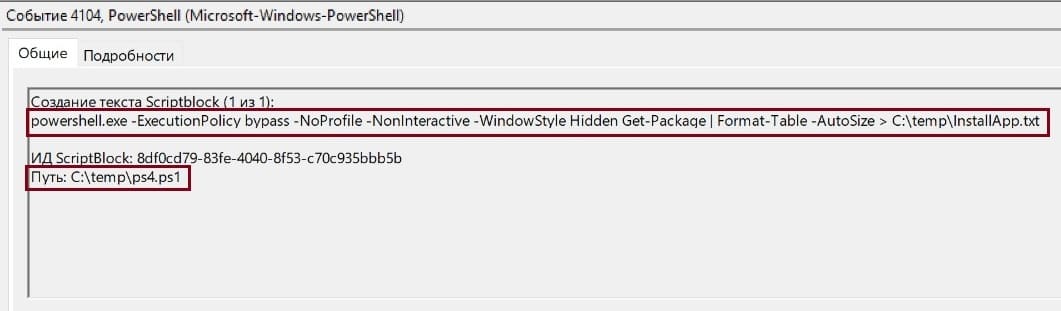

После включения этой политики PowerShell будет регистрировать в журнале событий трассировки Microsoft-Windows-PowerShell/Operational с кодом события 4104 все блоки сценариев, в том числе — путь, тело скрипта и все используемые командлеты.

Рисунок 16. Пример регистрируемого события 4104

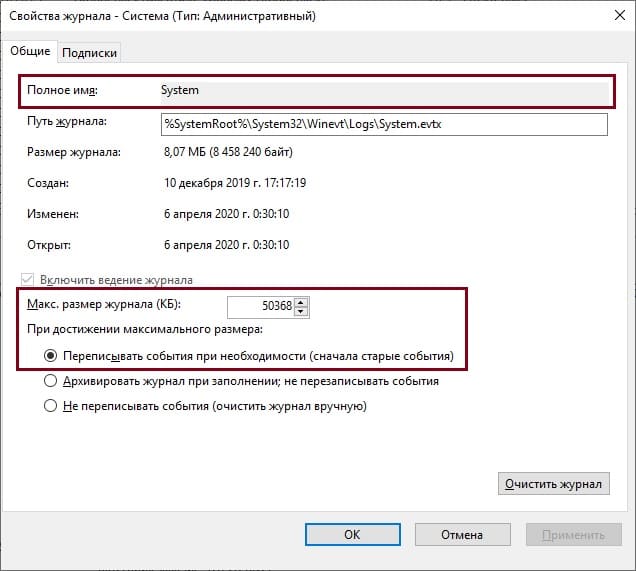

Хорошей практикой является увеличение размера самих журналов, даже если вы используете SIEM или сервер сборщика событий (Windows Event Collector). Например, журнал «Безопасность» (Security) по умолчанию имеет размер 20 МБ. При настроенном аудите на типичном АРМ этого объёма хватит на журналирование нескольких дней, на сервере — нескольких часов, а на контроллере домена 20 МБ не хватит ни на что.

Рекомендуем для всех основных журналов следующие объёмы:

- журнал «Установка» (Setup) — не менее 10 МБ,

- журнал «Система» (System) — не менее 50 МБ,

- журнал «Приложение» (Application) — не менее 50 МБ,

- журнал «Безопасность» (Security) — не менее 200 МБ (для контроллера домена — не менее 500 МБ).

При этом оставляем функцию перезаписи старых событий (по умолчанию она активирована).

Рисунок 17. Настройка хранения журналов аудита

Выводы

Настройка необходимых для мониторинга политик аудита, локальное долговременное хранение журналов, протоколирование запуска процессов и команд PowerShell позволит не упустить важные события безопасности и тщательно расследовать инциденты. Это — один из ключевых этапов в построении процессов непрерывного мониторинга, снижения рисков ИБ и повышения уровня защищённости.

В дальнейшем важно будет обеспечить централизованный сбор и хранение журналов в SIEM-системе, настройку корреляционных правил, киберразведку (Threat Intelligence), проведение активных испытаний безопасности в формате Red / Blue Team.