- Как дать пользователям домена права локального администратора через групповые политики (GPO)

- Настройка прав через GPO: Restricted Groups

- Новая группа доменных пользователей в Restricted Groups (пункт 6): ввод имени группы или выбор через поиск?

- Добавление доменной группы в локальные группы пользователей (пункт 9): ввод имён групп вручную или выбор через поиск в AD?

- Настройка Restricted Groups для предоставления доменным пользователям прав локального администратора: как указывать локальные группы пользователей

- Добавление группы доменных пользователей в группу локальных администраторов на АНГЛОязычной версии Windows

- Добавление группы доменных пользователей в группу локальных администраторов на РУССКОязычной версии Windows

- Добавление группы доменных пользователей в группу локальных администраторов на АНГЛОязычной и РУССКОязычной версии Windows

- Права локального администратора группе доменных пользователей в любой версии Windows (для любого языка): используем SID для локальных групп

- Способ 1. Выбор локальных групп из AD

- Способ 2. Правка конфига групповой политики

- Приложение З. Защита учетных записей и групп локальных администраторов Appendix H: Securing Local Administrator Accounts and Groups

- Приложение З. Защита учетных записей и групп локальных администраторов Appendix H: Securing Local Administrator Accounts and Groups

- Элементы управления для учетных записей локального администратора Controls for Local Administrator Accounts

- Пошаговые инструкции по обеспечению безопасности групп локальных администраторов Step-by-Step Instructions to Secure Local Administrators Groups

- Этапы проверки Verification Steps

Как дать пользователям домена права локального администратора через групповые политики (GPO)

Вы, вероятно, уже знаете, как на дать права локального администратора доменным пользователям на отдельном компьютере (просто добавьте доменные учетки в группу локальных администраторов).

А когда таких компьютеров 10? 100? 1000? Как добавить доменных юзеров в локальную группу (администраторов) через групповую политику?

А когда у Вас разные версии Windows? Разные языки: английская, русская, украинская, испанская версия windows? В этом случае главное — добавлять доменных пользователей в локальные группы, используя SID локальных групп, а не их имена. О том, что такое SID, зачем он здесь нужен и главное — как указать SID группы там, где можно вписать только имя — читайте в этой статье.

Настройка прав через GPO: Restricted Groups

- Подключитесь к контроллеру домена.

- Создайте новую групповую политику (например, с помощью gpmc.msc => Group Policy Objects => New).

- Откройте созданную групповую политику на редактирование.

- Выберите пункт «Computer Configuration» => «Policies» => «Windows Settings» => «Security Settings» => «Restricted Groups».

- Нажмите правой кнопкой мыши на «Restricted Groups» и выберите «Add Group. «

- Выполните один из 2 вариантов (обратите внимание — важно сделать правильный выбор, почему — см. ниже):

- Впишите имя группы доменных юзеров (это может быть имя пользователя, но обычно это все-таки группа).

- Нажмите «Browse. » и выберите группу пользователей домена.

- После добавления группы пользователей домена откроются свойства добавленной Вами группы (Вы также можете открыть свойства самостоятельно двойным щелчком мыши на добавленной группе).

- В окне свойств добавленной группы Вы можете задать членов этой доменной группы, либо (что используется намного чаще) указать, в какие локальные группы на компьютере должна входить данная группа доменных пользователей.

- Для указания того, в какие локальные группы компьютеров должна входить добавленная группа пользователей домена, в части окна «This group is a member of» нажмите кнопку «Add. » и выполните один из двух вариантов (обратите внимание — важно сделать правильный выбор, почему — см. ниже):

- Впишите имя локальной группы, в которую должна входить добавленная Вами группа доменных пользователей.

- Нажмите «Browse. » и выберите группу пользователей (да, локальную группу из AD).

- Обратите внимание, что Вы можете указать несколько локальных групп, членом которых Вы хотите сделать доменную группу. Для этого каждый раз необходимо нажимать кнопку «Add..» (и выполнять пункт 9).

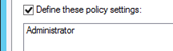

- После внесения всех необходимых доменнных (и локальных) групп закройте групповую политику и назначьте (link) её к нужной Вам организационной единице (Organizational Unit).

- Переместите в эту организационную единицу компьютеры, при необходимости сделайте на компьютерах принудительное обновление групповой политики:

gpupdate /force - Для того, чтобы узнать, применилась ли (и каким образом применилась) созданная Вами групповая политика, Вы можете посмотреть в логи на клиентских компьютерах:

%SYSTEMROOT%\Security\Logs\winlogon.log

%SYSTEMROOT%\Debug\UserMode\Userenv.log

А также в журнал событий Event Viewer (eventvwr) в разделе «Applications and Services Logs» => «Microsoft» => «Windows» => «Applications and Services Logs» => «Group Policy» => «Operational».

Новая группа доменных пользователей в Restricted Groups (пункт 6): ввод имени группы или выбор через поиск?

При добавлении новой группы доменных пользователей в «Restricted Groups» в Windows работают 2 разных механизма: ввод имени группы вручную или выбор ее из имеющегося списка доменных групп. Если совсем кратко, то при вводе имени группы вручную в конфигурацию групповой политики попадет (как правило) имя группы, а при выборе из списка доменных групп (через поиск в AD) — будет использован SID.

Дело в том, что при указании названия группы вручную windows не всегда проверяет это название на валидность и не всегда пытается сопоставить этой группе реально существующую группу доменных пользователей — SID.

Что такое SID?

У каждой группы (и пользователя) как доменных, так и локальных, есть уникальный идентификатор — SID (иначе мы не смогли бы переименовывать группы, при этом терялись бы все права на папки, принадлежащие этой группе). Так вот, при сопоставлении имён Windows понимает, что эта группа — не «Друзья Васи», а SID S-123-456-7890-49439535. И даже переименовав группу, мы не потеряем групповых политик, связанных с ней.

Если же название группы введено вручную, то скорее всего, Windows запишет группу по её названию. И если мы (например) дали группе «Друзья Васи» админские права на всех компьютерах, мы потеряем эти права, если переименуем группу, например в «Лучшие друзья Васи». Более того: поскольку сопоставление будет выполняться по имени группы, то переименовав группу «Друзья Васи» в «Лучшие друзья Васи», и создав (новую, никак с предыдущей группой не связанную) группу «Друзья Васи» (может, уже другого Васи) — мы дадим этим новым друзьям нового Васи админские права на компах!

И самое обидное: обратите внимание, что через интерфейс редактирования групповых политик мы (скорее всего) никак не сможем установить, введено ли название группы вручную или выбрано из имеющихся групп (и вместо имени там фактически используется SID).

Вывод: всегда добавляйте группы, делая выбор из имеющихся доменных групп (через поиск в AD), чтобы использовался SID группы.

Добавление доменной группы в локальные группы пользователей (пункт 9):

ввод имён групп вручную или выбор через поиск в AD?

При указании того, членом каких локальных групп компьютера должна быть нужная Вам доменная группа обратите внимание: в Windows работают 2 разных механизма: ввод имён групп вручную или выбор их из имеющегося списка. Если совсем кратко, то при вводе имени группы вручную в конфигурацию групповой политики попадет (как правило) имя группы, а при выборе из списка доменных групп (через поиск в AD) — будет использован SID. О том, почему это так важно — читайте ниже.

С SID мы разберемся чуть позже, но еще вопрос в том, как выбрать локальную группу там, где отображается только Active Directory (AD). Об этом также читайте далее.

Обратите внимание, что через интерфейс редактирования групповых политик мы (скорее всего) никак не сможем установить, введено ли название группы вручную — или выбрано из имеющихся групп (и вместо имени там фактически используется SID).

Настройка Restricted Groups для предоставления доменным пользователям прав локального администратора: как указывать локальные группы пользователей

Рассмотрим, в чем у нас состоит задача: добавить доменного пользователя (а правильнее — группу доменных пользователей, даже если в этой группе только 1 пользователь) в локальные администраторы на всех компьютерах (можно — домена, можно — организационной единицы).

Механизм добавления ясен: берем имеющуюся доменную группу (например domain\IT) и нам необходимо её добавить в локальные администраторы. Казалось бы, всё просто? Ан нет.

Добавление группы доменных пользователей в группу локальных администраторов на АНГЛОязычной версии Windows

Для этого добавляем в Restricted Groups новую группу: domain\IT, а в её свойствах, в разделе «This group is a member of» вписываем группу «Administrators». Всё просто, но в русскоязычных версиях Windows это не работает: группа IT не становится администраторами компьютеров, а в логах русской винды — ошибки применения нашей групповой политики.

Добавление группы доменных пользователей в группу локальных администраторов на РУССКОязычной версии Windows

Для этого добавляем в Restricted Groups новую группу: domain\IT, а в её свойствах, в разделе «This group is a member of» вписываем группу «Администраторы». Всё просто, но в англоязычных версиях Windows это не работает: группа IT не становится администраторами компьютеров, а в логах английской винды — ошибки применения нашей групповой политики.

Добавление группы доменных пользователей в группу локальных администраторов на АНГЛОязычной и РУССКОязычной версии Windows

Для этого добавляем в Restricted Groups новую группу: domain\IT, а в её свойствах, в разделе «This group is a member of» вписываем группу «Администраторы», а также группу «Administrators». Всё просто, группа IT становится администраторами русской и английской версий Windows, но в логах на всех windows — ошибки применения нашей групповой политики (потому что где-то нет группы «Администраторы», а где-то — «Administrators»).

А что, если (вдруг) у Вас украинская версия Windows? Испанская версия Windows? А если злобные администраторы переименовали на компьютере группу локальных администраторов, назвав ее например. «Админы»?

Права локального администратора группе доменных пользователей в любой версии Windows (для любого языка): используем SID для локальных групп

Способ очень простой: для локальных групп, членом которых будет наша доменная группа, необходимо указывать SID. Разумеется, Вы не можете указать SID напрямую (это будет воспринято как имя группы), но есть целых 2 способа заставить Windows подставить SID вместо имен локальных групп.

Прежде всего: почему SID? Это будет работать?

Да! Потому что независимо от версии, разрядности, языка(!) и других параметров Windows, у стандартных групп (таких как «Пользователи» — «Users», «Администраторы» — «Administrators» и так далее) есть заранее зарезервированные (так сказать «широко известные идентификаторы безопасности SID» — «well-known SIDs»). Для группы локальных администраторов SID всегда один и тот же, независимо от языка: S-1-5-32-544.

Способ 1. Выбор локальных групп из AD

Итак, Вы уже добавили в Restricted Groups доменную группу, открыли её свойства, нажали кнопку «Add..» и думаете, как вписать название группы локальных администраторов, чтобы Windows подставила её SID? Всё просто: нажимаете «Browse. » и ищете (в зависимости от языка Вашей AD — именно самой AD!) либо «Administrators», либо «Администраторы» (либо другое название — зависит от языка самой AD!). Эта группа располагается в AD в разделе (это не совсем OU, хотя выглядит так же) под названием «Builtin». При поиске можно также открыть настройки поиска: «Object types. » и оставить отмеченным только пункт «Built-in security principials».

Если Вы выберете локальную группу таким образом (т.е. через поиск в домене, раздел builtin), то хотя после поиска будет отображено только название группы («Administrators», «Администраторы», . ), в Windows будет записан SID группы локальных администраторов, независимо от текстового названия группы локальных админов!

Способ 2. Правка конфига групповой политики

Итак, Вы уже добавили в Restricted Groups доменную группу, открыли её свойства, нажали кнопку «Add..» и думаете, как вписать название группы локальных администраторов, чтобы Windows подставила её SID? Всё просто:

- Впишите любое уникальное название: например «testtesttest».

- Теперь откройте свойства групповой политики (правой кнопкой по имени политики) и скопируйте/запишите/запомните ее «Unique name» (т.е. GUID).

- Не забудьте закрыть групповую политику!

- Откройте папку групповой политики.

Для этого откройте шару:

\\domain.local\sysvol\Policies\ - Перейдите в папку:

Machine\Microsoft\Windows NT\SecEdit - Откройте файл:

GptTmpl.inf - В разделе [Group Membership]

В одной из строчек Вы увидите Ваше уникальное название, перед которым стоит какой-то длинный текст из букв и цифр:

*S-1-5-21-488169584-1945689841-2750668826-1126__Memberof = testtesttest - Удалите Ваше уникальное название и впишите SID группы локальных администраторов. Звездочка (программисты на С/С++ знают, что это вызов значения по указателю) указывает, что нужно использовать не само название, а содержимое того, что стоит за этим названием, так что пишем:

*S-1-5-21-488169584-1945689841-2750668826-1126__Memberof = *S-1-5-32-544

Итак, алгоритм действий:- Находите в файле GptTmpl.inf строку с уникальным текстом, который Вы вписали в качестве имени локальной группы

- Удаляете в этой строке всё СПРАВА от знака «=» (т.е. Ваш текст)

- Вписываете СПРАВА от знака «=» (не забудьте после «=» поставить пробел!):

. = *S-1-5-32-544 - Сохраняете файл GptTmpl.inf

- Всё.

Обязательно проверьте, как работает эта схема, применив групповую политику к одному или нескольким компьютерам, и проанализировав результат! Ищите добавленную Вами группу доменных пользователей не только в панели управления => учетные записи пользователей, но и в управлении компьютером, просмотрев членов локальной группы администраторов!

При подготовке статьи использовались следующие материалы:

Статья опубликована: 26.07.2017, обновлена: 16.08.2017

Приложение З. Защита учетных записей и групп локальных администраторов Appendix H: Securing Local Administrator Accounts and Groups

Область применения. Windows Server 2016, Windows Server 2012 R2, Windows Server 2012 Applies To: Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Приложение З. Защита учетных записей и групп локальных администраторов Appendix H: Securing Local Administrator Accounts and Groups

Во всех версиях Windows, в настоящее время включенной в основную поддержку, учетная запись локального администратора по умолчанию отключена, что делает учетную запись непригодной для атак Pass-The-hash и других злоумышленников по краже учетных данных. On all versions of Windows currently in mainstream support, the local Administrator account is disabled by default, which makes the account unusable for pass-the-hash and other credential theft attacks. Однако в средах, содержащих устаревшие операционные системы или в которых включены учетные записи локального администратора, эти учетные записи можно использовать, как описано выше, для распространения компромисса между рядовыми серверами и рабочими станциями. However, in environments that contain legacy operating systems or in which local Administrator accounts have been enabled, these accounts can be used as previously described to propagate compromise across member servers and workstations. Каждая учетная запись локального администратора и группа должны быть защищены, как описано в следующих пошаговых инструкциях. Each local Administrator account and group should be secured as described in the step-by-step instructions that follow.

Подробные сведения о защите встроенных групп администраторов (BA) см. в статье реализация Least-Privilege административных моделей. For detailed information about considerations in securing Built-in Administrator (BA) groups, see Implementing Least-Privilege Administrative Models.

Элементы управления для учетных записей локального администратора Controls for Local Administrator Accounts

Для учетной записи локального администратора в каждом домене леса необходимо настроить следующие параметры. For the local Administrator account in each domain in your forest, you should configure the following settings:

- Настройка объектов групповой политики для ограничения использования учетной записи администратора домена в системах, присоединенных к домену Configure GPOs to restrict the domain’s Administrator account’s use on domain-joined systems

В одном или нескольких объектах групповой политики, которые вы создаете и связываете с подразделениями рабочей станции и рядового сервера в каждом домене, добавьте учетную запись администратора к следующим правам пользователя в Computer \ политики \ параметры безопасности \ локальные политики Policies\User назначения прав: In one or more GPOs that you create and link to workstation and member server OUs in each domain, add the Administrator account to the following user rights in Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\User Rights Assignments:

Запретить сетевой доступ к этому компьютеру. Deny access to this computer from the network

Отказ во входе в качестве пакетного задания Deny log on as a batch job

Отказать во входе в качестве службы Deny log on as a service

Запретить вход в систему через службу удаленных рабочих столов Deny log on through Remote Desktop Services

Пошаговые инструкции по обеспечению безопасности групп локальных администраторов Step-by-Step Instructions to Secure Local Administrators Groups

Настройка объектов групповой политики для ограничения учетной записи администратора в Domain-Joinedных системах Configuring GPOs to Restrict Administrator Account on Domain-Joined Systems

В Диспетчер сервера щелкните средства и выберите Групповая политика управление. In Server Manager, click Tools, and click Group Policy Management.

В дереве консоли разверните узел \домаинс \ , а затем Групповая политика объекты (где — имя леса, а — имя домена, в котором вы хотите задать групповая политика). In the console tree, expand \Domains\ , and then Group Policy Objects (where is the name of the forest and is the name of the domain where you want to set the Group Policy).

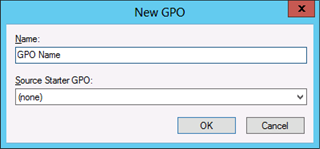

В дереве консоли щелкните правой кнопкой мыши элемент Групповая политика объекты и выберите команду создать. In the console tree, right-click Group Policy Objects, and click New.

В диалоговом окне Создание объекта групповой политики введите и нажмите кнопку ОК (где — это имя этого объекта групповой политики). In the New GPO dialog box, type , and click OK (where is the name of this GPO).

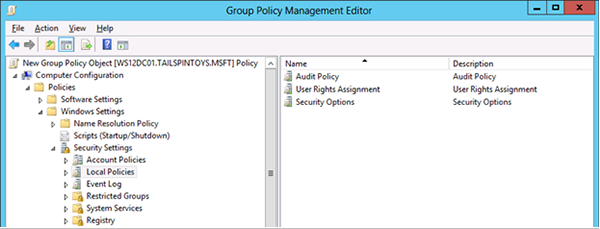

В области сведений щелкните правой кнопкой мыши и выберите команду изменить. In the details pane, right-click , and click Edit.

Перейдите к компьютеру \ политики \ Параметры безопасности Локальные политики и щелкните Назначение прав пользователя. Navigate to Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies, and click User Rights Assignment.

Настройте права пользователя, чтобы запретить учетной записи локального администратора доступ к серверам и рабочим станциям в сети, выполнив следующие действия. Configure the user rights to prevent the local Administrator account from accessing members servers and workstations over the network by doing the following:

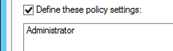

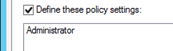

Дважды щелкните » запретить доступ к этому компьютеру из сети» и выберите » определить параметры политики«. Double-click Deny access to this computer from the network and select Define these policy settings.

Нажмите кнопку Добавить пользователя или группу, введите имя пользователя учетной записи локального администратора и нажмите кнопку ОК. Click Add User or Group, type the user name of the local Administrator account, and click OK. Это имя пользователя будет администратором по умолчанию при установке Windows. This user name will be Administrator, the default when Windows is installed.

Щелкните ОК. Click OK.

При добавлении учетной записи администратора к этим параметрам указывается, выполняется ли настройка учетной записи локального администратора или администратора домена с помощью метки учетных записей. When you add the Administrator account to these settings, you specify whether you are configuring a local Administrator account or a domain Administrator account by how you label the accounts. Например, чтобы добавить учетную запись администратора домена ТАИЛСПИНТОЙС к этим отклонениям прав, перейдите к учетной записи администратора домена ТАИЛСПИНТОЙС, который будет выглядеть как Таилспинтойс\администратор. For example, to add the TAILSPINTOYS domain’s Administrator account to these deny rights, you would browse to the Administrator account for the TAILSPINTOYS domain, which would appear as TAILSPINTOYS\Administrator. При вводе права администратора в этих параметрах прав пользователя в редактор объектов групповой политики будет ограничена учетная запись локального администратора на каждом компьютере, к которому применяется объект групповой политики, как описано выше. If you type Administrator in these user rights settings in the Group Policy Object Editor, you will restrict the local Administrator account on each computer to which the GPO is applied, as described earlier.

Настройте права пользователя, чтобы предотвратить вход учетной записи локального администратора в качестве пакетного задания, выполнив следующие действия. Configure the user rights to prevent the local Administrator account from logging on as a batch job by doing the following:

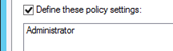

Дважды щелкните отклонить вход в качестве пакетного задания и выберите определить эти параметры политики. Double-click Deny log on as a batch job and select Define these policy settings.

Нажмите кнопку Добавить пользователя или группу, введите имя пользователя учетной записи локального администратора и нажмите кнопку ОК. Click Add User or Group, type the user name of the local Administrator account, and click OK. Это имя пользователя будет администратором по умолчанию при установке Windows. This user name will be Administrator, the default when Windows is installed.

Нажмите кнопку ОК. Click OK.

При добавлении учетной записи администратора к этим параметрам вы указываете, следует ли настраивать учетную запись локального администратора или администратора домена с помощью метки учетных записей. When you add the Administrator account to these settings, you specify whether you are configuring local Administrator account or domain Administrator account by how you label the accounts. Например, чтобы добавить учетную запись администратора домена ТАИЛСПИНТОЙС к этим отклонениям прав, перейдите к учетной записи администратора домена ТАИЛСПИНТОЙС, который будет выглядеть как Таилспинтойс\администратор. For example, to add the TAILSPINTOYS domain’s Administrator account to these deny rights, you would browse to the Administrator account for the TAILSPINTOYS domain, which would appear as TAILSPINTOYS\Administrator. При вводе права администратора в этих параметрах прав пользователя в редактор объектов групповой политики будет ограничена учетная запись локального администратора на каждом компьютере, к которому применяется объект групповой политики, как описано выше. If you type Administrator in these user rights settings in the Group Policy Object Editor, you will restrict the local Administrator account on each computer to which the GPO is applied, as described earlier.

Настройте права пользователя, чтобы запретить вход в систему в качестве службы с учетной записью локального администратора, выполнив следующие действия. Configure the user rights to prevent the local Administrator account from logging on as a service by doing the following:

Дважды щелкните запретить вход в качестве службы и выберите определить эти параметры политики. Double-click Deny log on as a service and select Define these policy settings.

Нажмите кнопку Добавить пользователя или группу, введите имя пользователя учетной записи локального администратора и нажмите кнопку ОК. Click Add User or Group, type the user name of the local Administrator account, and click OK. Это имя пользователя будет администратором по умолчанию при установке Windows. This user name will be Administrator, the default when Windows is installed.

Нажмите кнопку ОК. Click OK.

При добавлении учетной записи администратора к этим параметрам вы указываете, следует ли настраивать учетную запись локального администратора или администратора домена с помощью метки учетных записей. When you add the Administrator account to these settings, you specify whether you are configuring local Administrator account or domain Administrator account by how you label the accounts. Например, чтобы добавить учетную запись администратора домена ТАИЛСПИНТОЙС к этим отклонениям прав, перейдите к учетной записи администратора домена ТАИЛСПИНТОЙС, который будет выглядеть как Таилспинтойс\администратор. For example, to add the TAILSPINTOYS domain’s Administrator account to these deny rights, you would browse to the Administrator account for the TAILSPINTOYS domain, which would appear as TAILSPINTOYS\Administrator. При вводе права администратора в этих параметрах прав пользователя в редактор объектов групповой политики будет ограничена учетная запись локального администратора на каждом компьютере, к которому применяется объект групповой политики, как описано выше. If you type Administrator in these user rights settings in the Group Policy Object Editor, you will restrict the local Administrator account on each computer to which the GPO is applied, as described earlier.

Настройте права пользователя, чтобы запретить учетной записи локального администратора доступ к рядовым серверам и рабочим станциям с помощью службы удаленных рабочих столов, выполнив следующие действия. Configure the user rights to prevent the local Administrator account from accessing member servers and workstations via Remote Desktop Services by doing the following:

Дважды щелкните элемент запретить вход через службы удаленных рабочих столов и выберите определить эти параметры политики. Double-click Deny log on through Remote Desktop Services and select Define these policy settings.

Нажмите кнопку Добавить пользователя или группу, введите имя пользователя учетной записи локального администратора и нажмите кнопку ОК. Click Add User or Group, type the user name of the local Administrator account, and click OK. Это имя пользователя будет администратором по умолчанию при установке Windows. This user name will be Administrator, the default when Windows is installed.

Нажмите кнопку ОК. Click OK.

При добавлении учетной записи администратора к этим параметрам вы указываете, следует ли настраивать учетную запись локального администратора или администратора домена с помощью метки учетных записей. When you add the Administrator account to these settings, you specify whether you are configuring local Administrator account or domain Administrator account by how you label the accounts. Например, чтобы добавить учетную запись администратора домена ТАИЛСПИНТОЙС к этим отклонениям прав, перейдите к учетной записи администратора домена ТАИЛСПИНТОЙС, который будет выглядеть как Таилспинтойс\администратор. For example, to add the TAILSPINTOYS domain’s Administrator account to these deny rights, you would browse to the Administrator account for the TAILSPINTOYS domain, which would appear as TAILSPINTOYS\Administrator. При вводе права администратора в этих параметрах прав пользователя в редактор объектов групповой политики будет ограничена учетная запись локального администратора на каждом компьютере, к которому применяется объект групповой политики, как описано выше. If you type Administrator in these user rights settings in the Group Policy Object Editor, you will restrict the local Administrator account on each computer to which the GPO is applied, as described earlier.

Чтобы выйти из редактор «Управление групповыми политиками», в меню файл выберите команду выход. To exit Group Policy Management Editor, click File, and click Exit.

В Групповая политика управления свяжите объект групповой политики с подразделениями рядового сервера и рабочей станции, выполнив следующие действия. In Group Policy Management, link the GPO to the member server and workstation OUs by doing the following:

Перейдите в домен \домаинс \<> (где — имя леса, а — имя домена, в котором нужно задать групповая политика). Navigate to the \Domains\ (where is the name of the forest and is the name of the domain where you want to set the Group Policy).

Щелкните правой кнопкой мыши подразделение, к которому будет применен объект GPO, и выберите команду связать существующий объект GPO. Right-click the OU that the GPO will be applied to and click Link an existing GPO.

Выберите созданный объект групповой политики и нажмите кнопку ОК. Select the GPO that you created and click OK.

Создайте ссылки на все подразделения, содержащие рабочие станции. Create links to all other OUs that contain workstations.

Создайте ссылки на все подразделения, содержащие рядовые серверы. Create links to all other OUs that contain member servers.

Этапы проверки Verification Steps

Проверьте параметры объекта групповой политики «запретить доступ к этому компьютеру из сети» Verify «Deny access to this computer from the network» GPO Settings

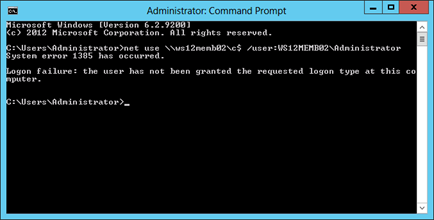

С любого рядового сервера или рабочей станции, на который не влияют изменения объекта групповой политики (например, сервер переходов), попытайтесь получить доступ к рядовому серверу или рабочей станции по сети, на которую влияет изменение объекта групповой политики. From any member server or workstation that is not affected by the GPO changes (such as a jump server), attempt to access a member server or workstation over the network that is affected by the GPO changes. Чтобы проверить параметры объекта групповой политики, попытайтесь выполнить сопоставление системного диска с помощью команды net use . To verify the GPO settings, attempt to map the system drive by using the NET USE command.

Локальный вход на любой рядовой сервер или рабочую станцию, на которые не влияют изменения объекта групповой политики. Log on locally to any member server or workstation that is not affected by the GPO changes.

С помощью мыши переместите указатель в правый верхний или правый нижний угол экрана. With the mouse, move the pointer into the upper-right or lower-right corner of the screen. Когда появится панель чудо , нажмите кнопку Поиск. When the Charms bar appears, click Search.

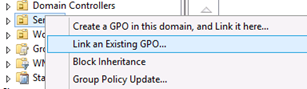

В поле поиска введите командную строку, щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора , чтобы открыть командную строку с повышенными привилегиями. In the Search box, type command prompt, right-click Command Prompt, and then click Run as administrator to open an elevated command prompt.

При появлении запроса на подтверждение повышения прав нажмите кнопку Да. When prompted to approve the elevation, click Yes.

В окне командной строки введите net use \\ \c$ /user: \Administrator , где — имя рядового сервера или рабочей станции, к которой вы пытаетесь получить доступ по сети. In the Command Prompt window, type net use \\ \c$ /user: \Administrator , where is the name of the member server or workstation you’re attempting to access over the network.

Учетные данные локального администратора должны находиться в той же системе, к которой вы пытаетесь получить доступ по сети. The local Administrator credentials must be from the same system you’re attempting to access over the network.

На следующем снимке экрана показано сообщение об ошибке, которое должно появиться. The following screenshot shows the error message that should appear.

Проверка параметров объекта групповой политики «запретить вход в систему в качестве пакетного задания» Verify «Deny log on as a batch job» GPO Settings

Войдите в систему с любого рядового сервера или рабочей станции, затронутой изменением объектов групповой политики. From any member server or workstation affected by the GPO changes, log on locally.

Создание пакетного файла Create a Batch File

С помощью мыши переместите указатель в правый верхний или правый нижний угол экрана. With the mouse, move the pointer into the upper-right or lower-right corner of the screen. Когда появится панель чудо , нажмите кнопку Поиск. When the Charms bar appears, click Search.

В поле поиска введите Блокнот и щелкните Блокнот. In the Search box, type notepad, and click Notepad.

В блокноте введите dir c:. In Notepad, type dir c:.

Щелкните файл и выберите Сохранить как. Click File, and click Save As.

В поле имя файла введите .bat (где — имя нового пакетного файла). In the File name box, type .bat (where is the name of the new batch file).

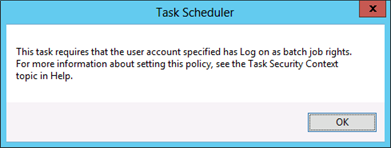

Планирование задачи Schedule a Task

С помощью мыши переместите указатель в правый верхний или правый нижний угол экрана. With the mouse, move the pointer into the upper-right or lower-right corner of the screen. Когда появится панель чудо , нажмите кнопку Поиск. When the Charms bar appears, click Search.

В поле поиска введите Task Scheduler (планировщик заданий) и нажмите кнопку планировщик задач. In the Search box, type task scheduler, and click Task Scheduler.

На компьютерах под управлением Windows 8 в поле поиска введите Schedule Tasks (расписание задач) и щелкните Schedule Tasks (планирование задач). On computers running Windows 8, in the Search box, type schedule tasks, and click Schedule tasks.

Щелкните действие и выберите создать задачу. Click Action, and click Create Task.

В диалоговом окне Создание задачи введите (где — имя новой задачи). In the Create Task dialog box, type (where is the name of the new task).

Перейдите на вкладку действия и нажмите кнопку создать. Click the Actions tab, and click New.

В поле действие щелкните запустить программу. In the Action field, click Start a program.

В поле Программа/сценарий нажмите кнопку Обзор, найдите и выберите пакетный файл, созданный в разделе Создание пакетного файла , и нажмите кнопку Открыть. In the Program/script field, click Browse, locate and select the batch file created in the Create a Batch File section, and click Open.

Нажмите кнопку ОК. Click OK.

Перейдите на вкладку Общие . Click the General tab.

В поле Параметры безопасности щелкните изменить пользователя или группу. In the Security options field, click Change User or Group.

Введите имя учетной записи локального администратора системы, нажмите кнопку Проверить имена и нажмите кнопку ОК. Type the name of the system’s local Administrator account, click Check Names, and click OK.

Выберите выполнить, если пользователь вошел в систему или не хранит пароль. Select Run whether the user is logged on or not and Do not store password. Задача будет иметь доступ только к локальным ресурсам компьютера. The task will only have access to local computer resources.

Нажмите кнопку ОК. Click OK.

Появится диалоговое окно, запрашивающее учетные данные пользователя для выполнения задачи. A dialog box should appear, requesting user account credentials to run the task.

После ввода учетных данных нажмите кнопку ОК. After entering the credentials, click OK.

Появится диалоговое окно, похожее на следующее. A dialog box similar to the following should appear.

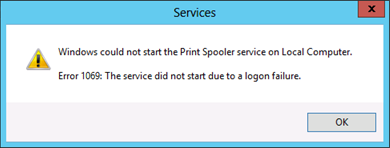

Проверка параметров объекта групповой политики «запретить вход в качестве службы» Verify «Deny log on as a service» GPO Settings

Войдите в систему с любого рядового сервера или рабочей станции, затронутой изменением объектов групповой политики. From any member server or workstation affected by the GPO changes, log on locally.

С помощью мыши переместите указатель в правый верхний или правый нижний угол экрана. With the mouse, move the pointer into the upper-right or lower-right corner of the screen. Когда появится панель чудо , нажмите кнопку Поиск. When the Charms bar appears, click Search.

В поле поиска введите Services и щелкните службы. In the Search box, type services, and click Services.

Выберите и дважды щелкните Диспетчер очереди печати. Locate and double-click Print Spooler.

Перейдите на вкладку Вход в систему. Click the Log On tab.

В поле Вход в качестве щелкните эту учетную запись. In Log on as field, click This account.

Нажмите кнопку Обзор, введите учетную запись локального администратора системы, нажмите кнопку Проверить имена и нажмите кнопку ОК. Click Browse, type the system’s local Administrator account, click Check Names, and click OK.

В полях пароль и Подтверждение пароля введите пароль выбранной учетной записи и нажмите кнопку ОК. In the Password and Confirm password fields, type the selected account’s password, and click OK.

Еще три раза нажмите кнопку ОК . Click OK three more times.

Щелкните правой кнопкой мыши Диспетчер очереди печати и выберите команду перезапустить. Right-click Print Spooler and click Restart.

При перезапуске службы появится диалоговое окно, похожее на следующее. When the service is restarted, a dialog box similar to the following should appear.

Отмена изменений в службе диспетчера очереди печати Revert Changes to the Printer Spooler Service

Войдите в систему с любого рядового сервера или рабочей станции, затронутой изменением объектов групповой политики. From any member server or workstation affected by the GPO changes, log on locally.

С помощью мыши переместите указатель в правый верхний или правый нижний угол экрана. With the mouse, move the pointer into the upper-right or lower-right corner of the screen. Когда появится панель чудо , нажмите кнопку Поиск. When the Charms bar appears, click Search.

В поле поиска введите Services и щелкните службы. In the Search box, type services, and click Services.

Выберите и дважды щелкните Диспетчер очереди печати. Locate and double-click Print Spooler.

Перейдите на вкладку Вход в систему. Click the Log On tab.

В поле вход как: выберите Локальная системная учетная запись и нажмите кнопку ОК. In the Log on as: field, select Local System Account, and click OK.

Проверка параметров объекта групповой политики «запретить вход в систему с помощью службы удаленных рабочих столов» Verify «Deny log on through Remote Desktop Services» GPO Settings

С помощью мыши переместите указатель в правый верхний или правый нижний угол экрана. With the mouse, move the pointer into the upper-right or lower-right corner of the screen. Когда появится панель чудо , нажмите кнопку Поиск. When the Charms bar appears, click Search.

В поле поиска введите Подключение к удаленному рабочему столу и нажмите кнопку Подключение к удаленному рабочему столу. In the Search box, type remote desktop connection, and click Remote Desktop Connection.

В поле компьютер введите имя компьютера, к которому требуется подключиться, и нажмите кнопку подключить. In the Computer field, type the name of the computer that you want to connect to, and click Connect. (Можно также ввести IP-адрес вместо имени компьютера.) (You can also type the IP address instead of the computer name.)

При появлении запроса укажите учетные данные для учетной записи локального администратора системы. When prompted, provide credentials for the system’s local Administrator account.

Появится диалоговое окно, похожее на следующее. A dialog box similar to the following should appear.