- Включение стандартных правил для входящего трафика Enable Predefined Inbound Rules

- Создайте правила программы или службы для входящего трафика Create an Inbound Program or Service Rule

- Руководство по настройке брандмауэра в Windows 10

- Настройка брандмауэра

- Типы сетей

- Включение и отключение, блокировка, уведомления

- Сброс настроек

- Взаимодействие с программами

- Правила

- Профили

- Практика

- Создание правил для программ

- Работа с исключениями

- Правила для портов

- Заключение

Включение стандартных правил для входящего трафика Enable Predefined Inbound Rules

Область применения Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Защитник Windows брандмауэра с расширенными функциями безопасности включает множество предопределяющих правил для общих сетевых ролей и функций. Windows Defender Firewall with Advanced Security includes many predefined rules for common networking roles and functions. Когда вы устанавливаете новую роль сервера на устройстве или включаете функцию сети на клиентских устройствах, установщик обычно включает правила, необходимые для этой роли, а не создает новые. When you install a new server role on a device or enable a network feature on a client device, the installer typically enables the rules required for that role instead of creating new ones. При развертывании правил брандмауэра на устройствах в сети можно использовать эти предопределяющие правила, а не создавать новые. When deploying firewall rules to the devices on the network, you can take advantage of these predefined rules instead of creating new ones. Это помогает обеспечить согласованность и точность, так как правила были тщательно протестированы и готовы к использованию. Doing this helps to ensure consistency and accuracy, because the rules have been thoroughly tested and are ready for use.

Учетные данные администратора Administrative credentials

Для выполнения этих процедур необходимо быть членом группы «Администраторы домена» или получить другие делегирование разрешений на изменение таких групп. To complete these procedures, you must be a member of the Domain Administrators group, or otherwise be delegated permissions to modify the GPOs.

Развертывание предопределных правил брандмауэра, которые позволяют входящий сетевой трафик для общих сетевых функций To deploy predefined firewall rules that allow inbound network traffic for common network functions

Откройте консоль управления групповыми политиками для Защитник Windows брандмауэра с расширенными мерами безопасности. Open the Group Policy Management Console to Windows Defender Firewall with Advanced Security.

В области навигации щелкните «Правила для входящие». In the navigation pane, click Inbound Rules.

Щелкните «Действие» и выберите «Новое правило». Click Action, and then click New rule.

На странице «Тип правила» мастера «Новые правила для входящие» щелкните «Предопределен», **** выберите категорию правил из списка и нажмите кнопку «Далее». On the Rule Type page of the New Inbound Rule Wizard, click Predefined, select the rule category from the list, and then click Next.

На странице «Предварительно определенные правила» отображается список правил, определенных в группе. On the Predefined Rules page, the list of rules defined in the group is displayed. По умолчанию все они выбраны. By default, they are all selected. Для правил, которые не нужно развертывать, сделайте флажки рядом с правилами и нажмите кнопку «Далее». For rules that you do not want to deploy, clear the check boxes next to the rules, and then click Next.

На странице действий выберите «Разрешить подключение» и нажмите кнопку «Готово». On the Action page, select Allow the connection, and then click Finish.

Создайте правила программы или службы для входящего трафика Create an Inbound Program or Service Rule

Область применения Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Чтобы разрешить входящий сетевой трафик указанной программе или службе, используйте брандмауэр Защитник Windows с расширенным securitynode в оснастке MMC управления групповой политикой для создания правил брандмауэра. To allow inbound network traffic to a specified program or service, use the Windows Defender Firewall with Advanced Securitynode in the Group Policy Management MMC snap-in to create firewall rules. Этот тип правила позволяет программе прослушивать и получать входящий сетевой трафик в любом порту. This type of rule allows the program to listen and receive inbound network traffic on any port.

Примечание: Этот тип правила часто сочетается с правилом программы или службы. Note: This type of rule is often combined with a program or service rule. Если вы объедините типы правил, вы получите правило брандмауэра, которое ограничивает трафик указанного порта и разрешает трафик только при запуске указанной программы. If you combine the rule types, you get a firewall rule that limits traffic to a specified port and allows the traffic only when the specified program is running. Программа не может получать сетевой трафик в других портах, а другие программы не могут получать сетевой трафик в указанном порту. The program cannot receive network traffic on other ports, and other programs cannot receive network traffic on the specified port. Чтобы объединить типы правил программы и порта в одно правило, выполните действия в процедуре Создать правило входящие порты в дополнение к шагам в этой процедуре. To combine the program and port rule types into a single rule, follow the steps in the Create an Inbound Port Rule procedure in addition to the steps in this procedure.

Учетные данные администрирования Administrative credentials

Чтобы выполнить эти процедуры, необходимо быть членом группы администраторов домена или иным образом делегировать разрешения на изменение GPOs. To complete these procedures, you must be a member of the Domain Administrators group, or otherwise be delegated permissions to modify the GPOs.

Создание правила входящий брандмауэр для программы или службы To create an inbound firewall rule for a program or service

В области навигации щелкните Правила входящие. In the navigation pane, click Inbound Rules.

Нажмите кнопку Действие, а затем нажмите новое правило. Click Action, and then click New rule.

На странице Тип правила мастера нового входящие правила щелкните Настраиваемый, а затем нажмите кнопку Далее. On the Rule Type page of the New Inbound Rule Wizard, click Custom, and then click Next.

Примечание: Хотя вы можете создавать правила, выбрав программу или порт, эти варианты ограничивают количество страниц, представленных мастером. Note: Although you can create rules by selecting Program or Port, those choices limit the number of pages presented by the wizard. Если выбрать Настраиваемый, вы увидите все страницы и наиболее гибки в создании правил. If you select Custom, you see all of the pages, and have the most flexibility in creating your rules.

На странице Программа щелкните Этот путь программы. On the Program page, click This program path.

Введите путь к программе в текстовом окне. Type the path to the program in the text box. Используйте переменные среды, если это применимо, чтобы убедиться, что программы, установленные в разных расположениях на разных компьютерах, работают правильно. Use environment variables, where applicable, to ensure that programs installed in different locations on different computers work correctly.

Выполните одно из следующих действий. Do one of the following:

Если исполняемый файл содержит одну программу, нажмите кнопку Далее. If the executable file contains a single program, click Next.

Если исполняемый файл является контейнером для нескольких служб, которые должны быть разрешены для получения входящий сетевой трафик, нажмите кнопку Настройка, выберите Применитьтолько к службам, нажмите кнопку ОК, а затем нажмите кнопку Далее. If the executable file is a container for multiple services that must all be allowed to receive inbound network traffic, click Customize, select Apply to services only, click OK, and then click Next.

Если исполняемый файл является контейнером для одной службы или содержит несколько служб, но правило применяется только к одной из них, нажмите кнопку Настроить, выберите Применитьк этой службе, а затем выберите службу из списка. If the executable file is a container for a single service or contains multiple services but the rule only applies to one of them, click Customize, select Apply to this service, and then select the service from the list. Если служба не появится в списке, щелкните Применитьк службе с этим коротким именем службы, а затем введите короткое имя службы в текстовом окне. If the service does not appear in the list, click Apply to service with this service short name, and then type the short name for the service in the text box. Нажмите кнопку ОК, а затем нажмите кнопку Далее. Click OK, and then click Next.

Важно. Important

Чтобы использовать службу Apply to this service или Apply to service with this service short name options, служба должна быть настроена с идентификатором безопасности (SID) с типом RESTRICTED или UNRESTRICTED. To use the Apply to this service or Apply to service with this service short name options, the service must be configured with a security identifier (SID) with a type of RESTRICTED or UNRESTRICTED. Чтобы проверить тип службы SID, запустите следующую команду: To check the SID type of a service, run the following command:

sc qsidtype * * sc qsidtype

Если результат none, то правило брандмауэра не может быть применено к этой службе. If the result is NONE, then a firewall rule cannot be applied to that service.

Чтобы установить тип SID в службе, запустите следующую команду: To set a SID type on a service, run the following command:

тип sc sidtype * ServiceName* sc sidtype

В предыдущей команде значение * * может **** быть НЕОГРАНИЧЕННЫМ или ОГРАНИЧЕННЫМ. In the preceding command, the value of can be UNRESTRICTED or RESTRICTED. Хотя команда также позволяет значение NONE, этот параметр означает, что служба не может использоваться в правиле брандмауэра, как описано здесь. Although the command also permits the value of NONE, that setting means the service cannot be used in a firewall rule as described here. По умолчанию большинство служб в Windows настроены как НЕОГРАНИЧЕННЫЕ. By default, most services in Windows are configured as UNRESTRICTED. Если изменить тип SID на RESTRICTED, служба может не запуститься. If you change the SID type to RESTRICTED, the service might fail to start. Рекомендуется изменить тип SID только для служб, которые вы хотите использовать в правилах брандмауэра, и изменить тип SID на НЕОГРАНИЧЕННЫЙ. We recommend that you change the SID type only on services that you want to use in firewall rules, and that you change the SID type to UNRESTRICTED.

Правило брандмауэра для программы следует ограничить только портами, которые ей необходимы. It is a best practice to restrict the firewall rule for the program to only the ports it needs to operate. На странице Протоколы и Порты можно указать номера портов для разрешенного трафика. On the Protocols and Ports page, you can specify the port numbers for the allowed traffic. Если программа пытается прослушивать порт, который отличается от указанного здесь, она блокируется. If the program tries to listen on a port different from the one specified here, it is blocked. Дополнительные сведения о параметрах протокола и порта см. в примере Create an Inbound Port Rule. For more information about protocol and port options, see Create an Inbound Port Rule. После настройки параметров протокола и порта нажмите кнопку Далее. After you have configured the protocol and port options, click Next.

На странице Область можно указать, что правило применяется только к сетевому трафику или с IP-адресов, вступив на эту страницу. On the Scope page, you can specify that the rule applies only to network traffic to or from the IP addresses entered on this page. Настройка, как подходит для вашего дизайна, а затем нажмите кнопку Далее. Configure as appropriate for your design, and then click Next.

На странице Действие выберите Разрешить подключение, а затем нажмите кнопку Далее. On the Action page, select Allow the connection, and then click Next.

На странице Profile выберите типы расположения сети, к которым применяется это правило, и нажмите кнопку Далее. On the Profile page, select the network location types to which this rule applies, and then click Next.

На странице Имя введите имя и описание правила, а затем нажмите кнопку Готово. On the Name page, type a name and description for your rule, and then click Finish.

Руководство по настройке брандмауэра в Windows 10

Настройка брандмауэра

Многие пользователи пренебрежительно относятся к встроенному файерволу, считая его неэффективным. Вместе с тем, данный инструмент позволяет значительно повысить уровень безопасности ПК с помощью простых инструментов. В отличие от сторонних (особенно бесплатных) программ, брандмауэр довольно легок в управлении, имеет дружественный интерфейс и понятные настройки.

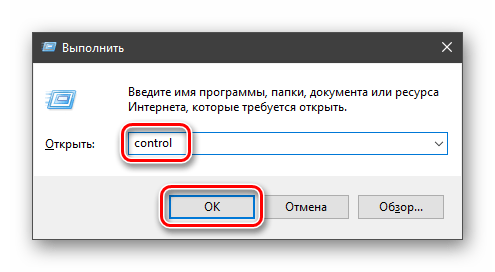

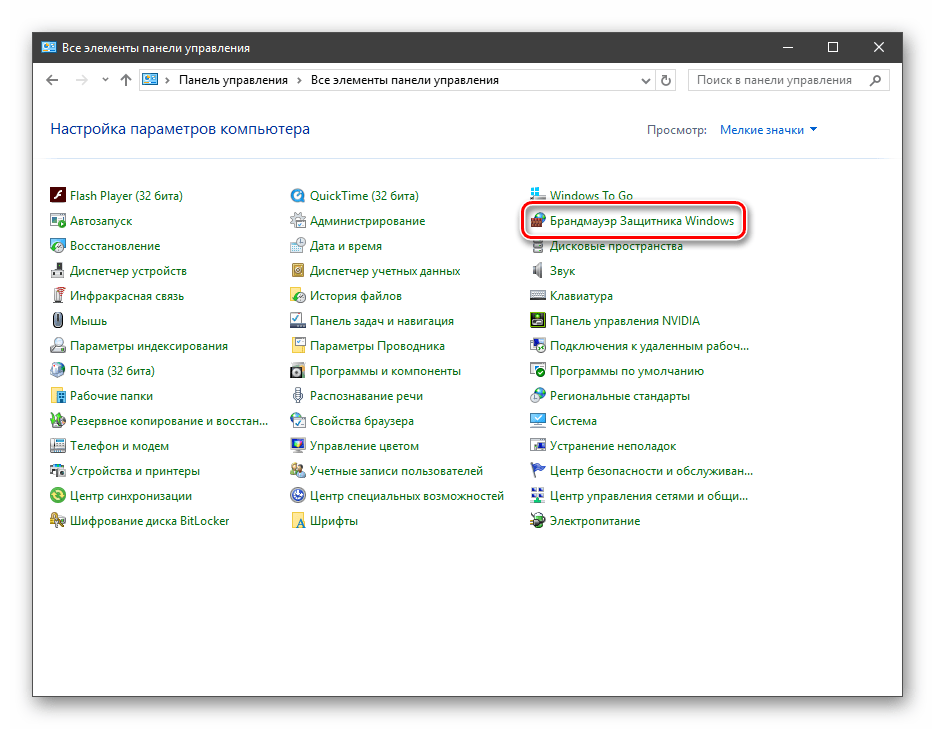

Добраться до раздела опций можно из классической «Панели управления» Windows.

- Вызываем меню «Выполнить» комбинацией клавиш Windows+R и вводим команду

Переключаемся на режим просмотра «Мелкие значки» и находим апплет «Брандмауэр защитника Windows».

Типы сетей

Различают два типа сетей: частные и общественные. Первыми считаются доверенные подключения к устройствам, например, дома или в офисе, когда все узлы известны и безопасны. Вторыми – соединения с внешними источниками через проводные или беспроводные адаптеры. По умолчанию общественные сети считаются небезопасными, и к ним применяются более строгие правила.

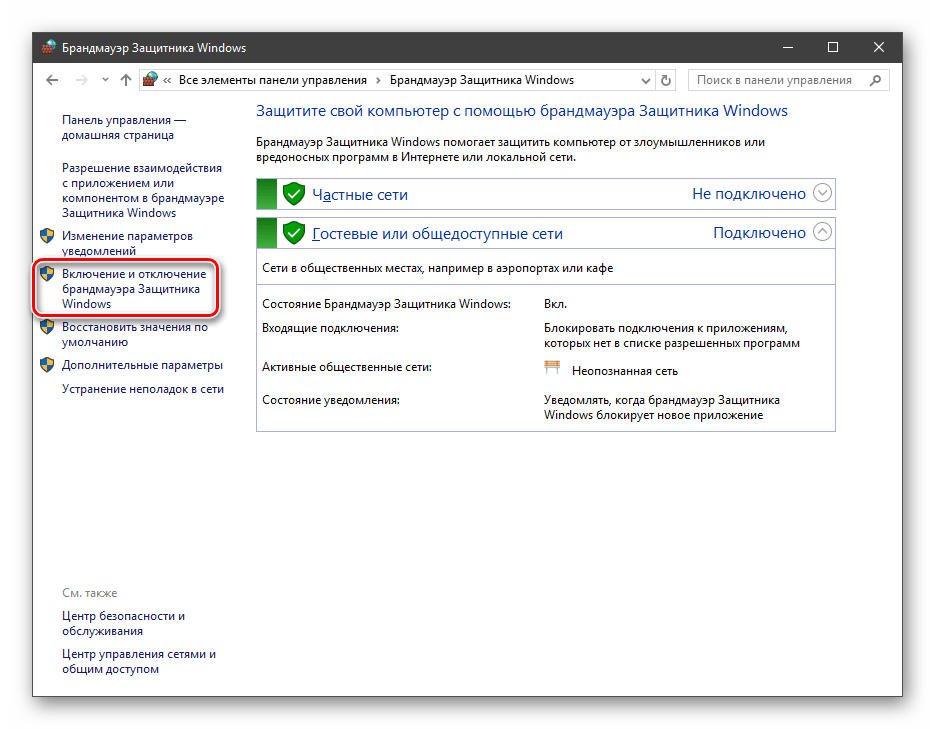

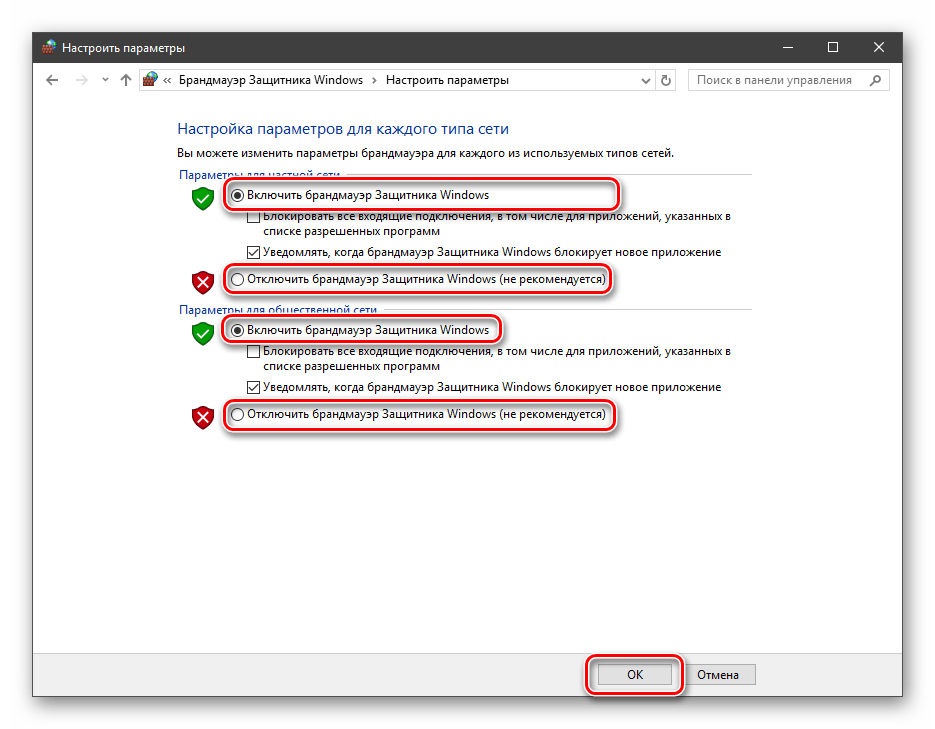

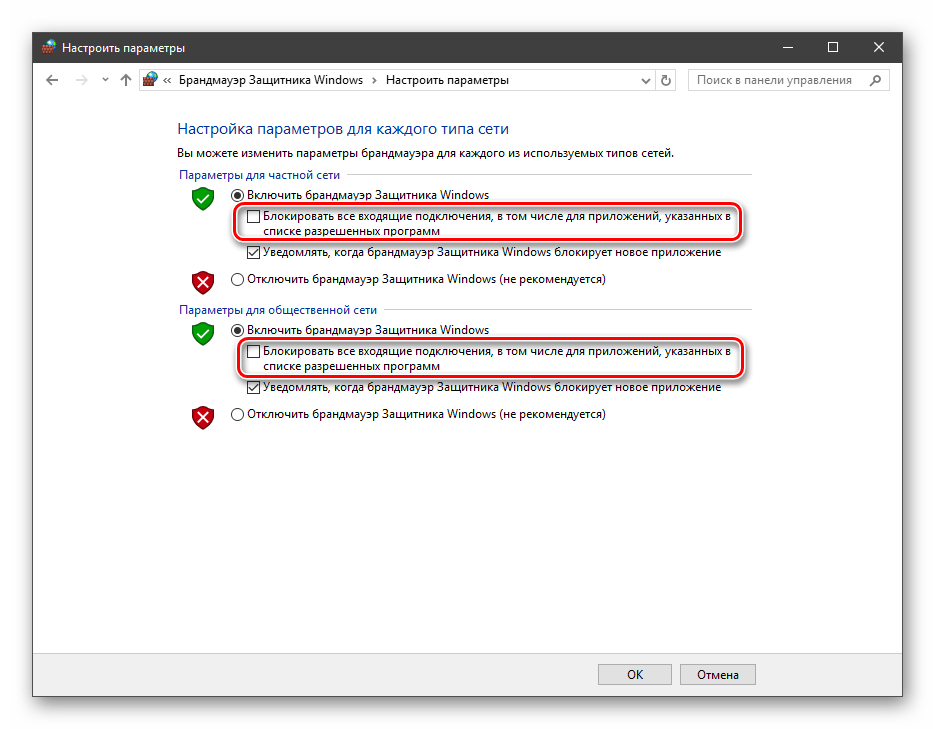

Включение и отключение, блокировка, уведомления

Активировать брандмауэр или отключить его можно, перейдя по соответствующей ссылке в разделе настроек:

Здесь достаточно поставить переключатель в нужное положение и нажать ОК.

Блокировка подразумевает запрет всех входящих подключений, то есть любые приложения, в том числе и браузер, не смогут загружать данные из сети.

Уведомления представляют собой особые окна, возникающие при попытках подозрительных программ выйти в интернет или локальную сеть.

Функция отключается снятием флажков в указанных чекбоксах.

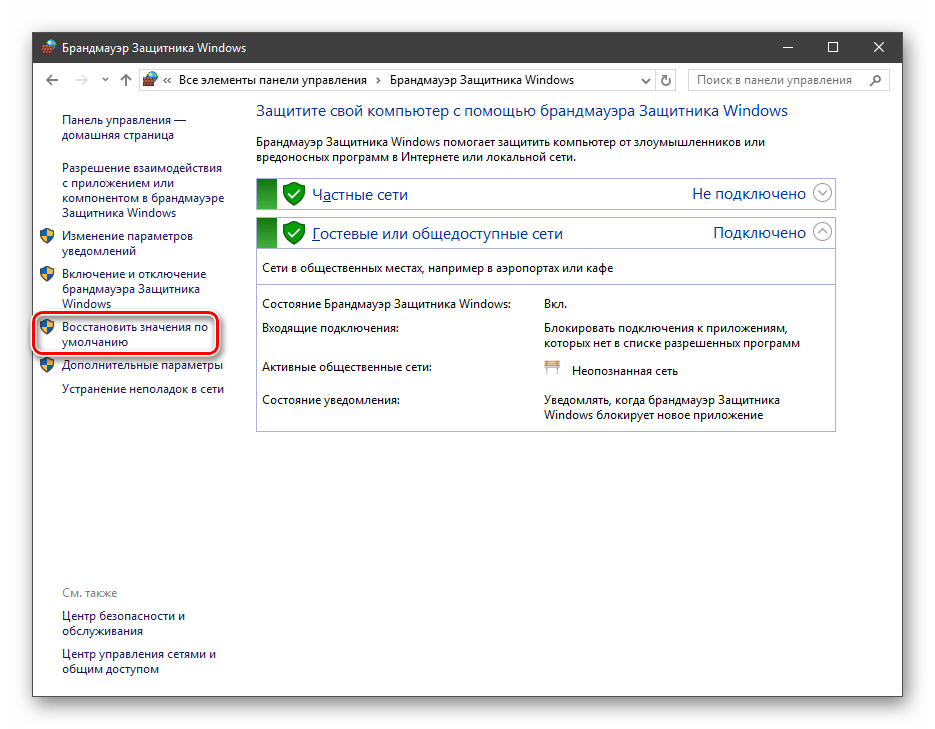

Сброс настроек

Данная процедура удаляет все пользовательские правила и приводит параметры к значениям по умолчанию.

Сброс обычно производится при сбоях в работе брандмауэра в силу различных причин, а также после неудачных экспериментов с настройками безопасности. Следует понимать, что и «правильные» опции также будут сброшены, что может привести к неработоспособности приложений, требующих подключения к сети.

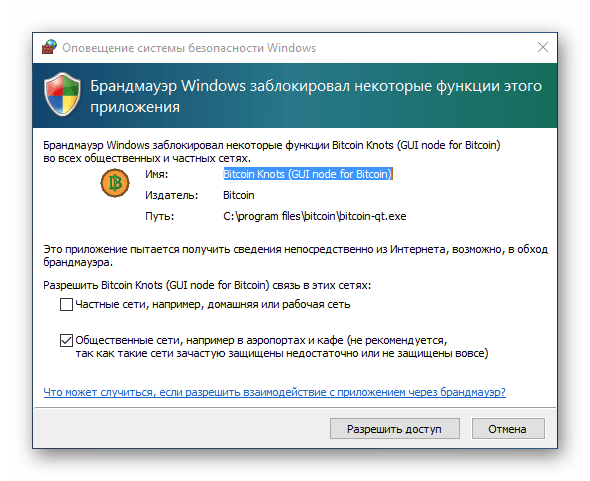

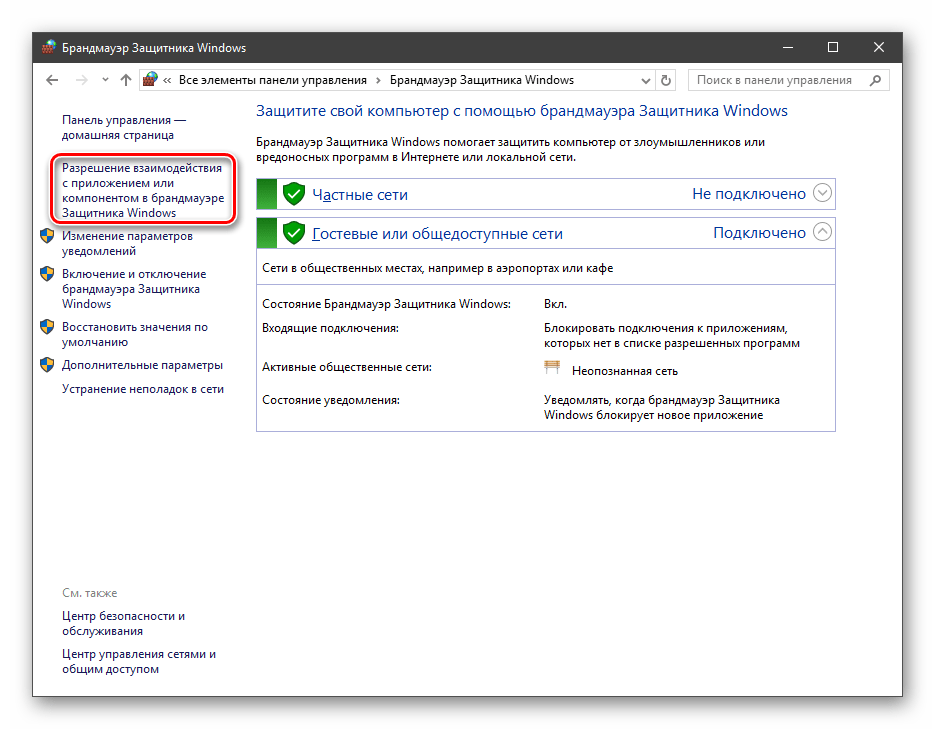

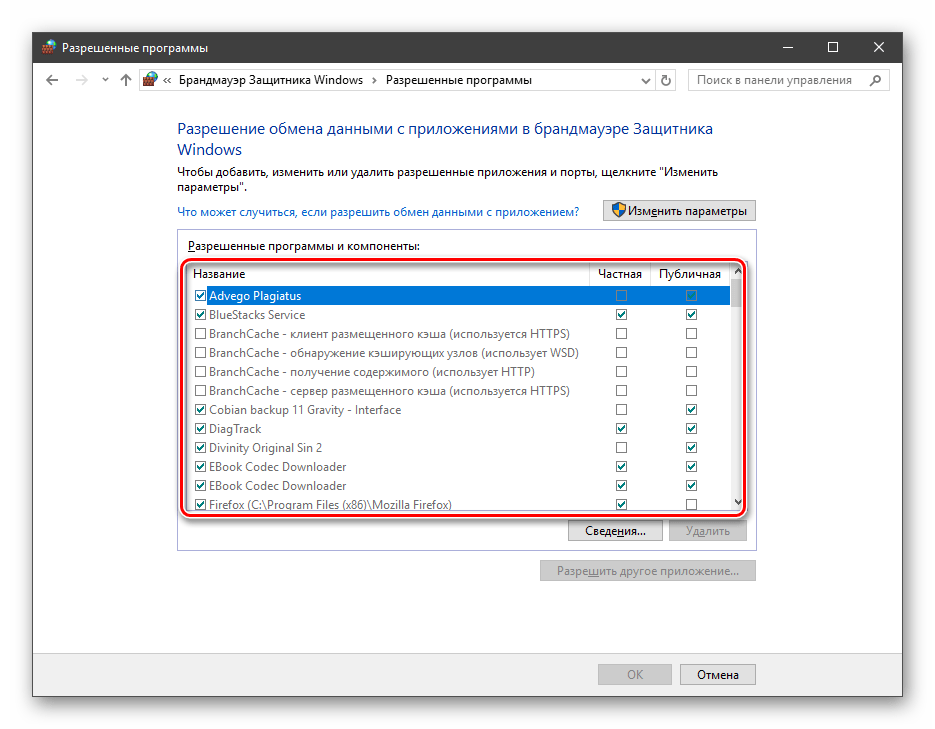

Взаимодействие с программами

Данная функция позволяет разрешить определенным программам подключение к сети для обмена данными.

Этот список еще называют «исключениями». Как с ним работать, поговорим в практической части статьи.

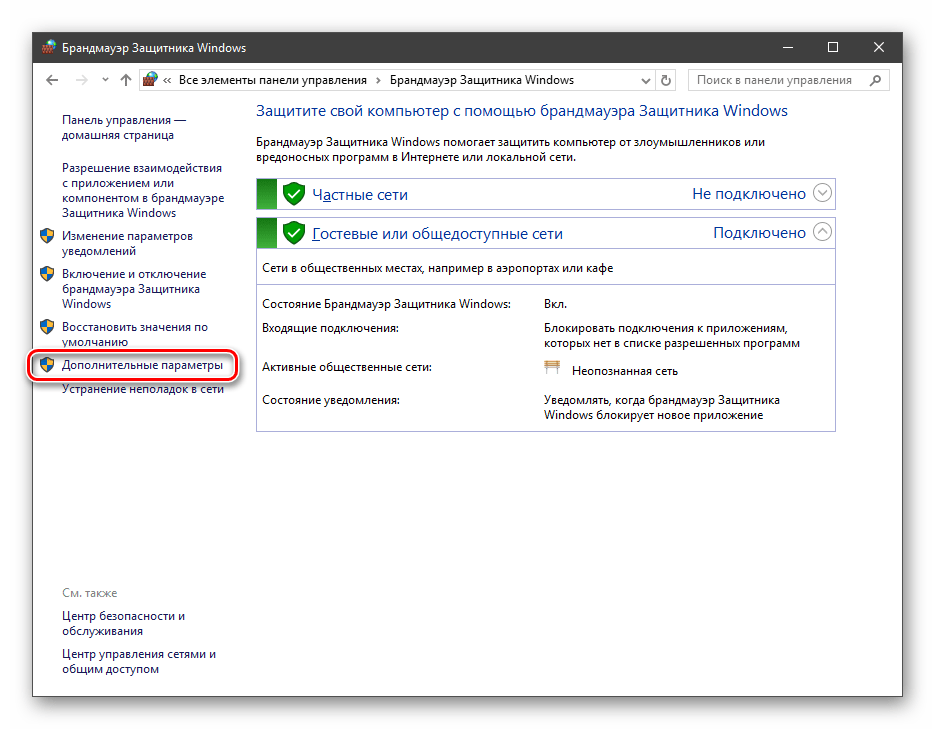

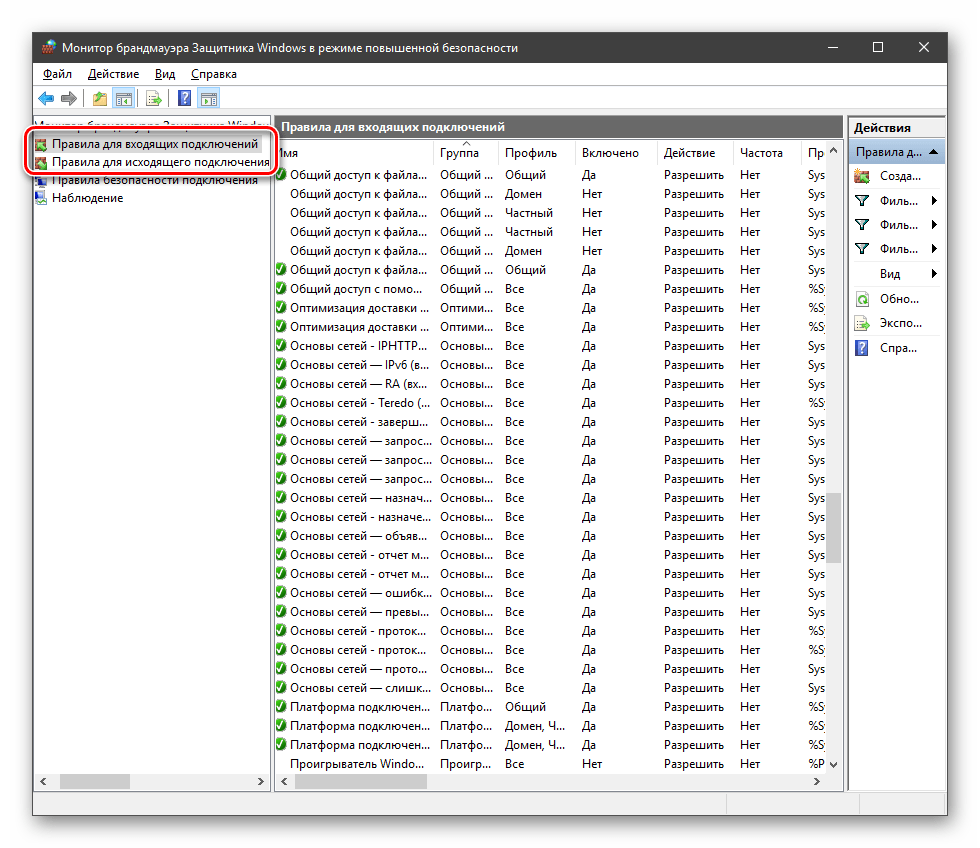

Правила

Правила – это основной инструмент брандмауэра для обеспечения безопасности. С их помощью можно запрещать или разрешать сетевые подключения. Эти опции располагаются в разделе дополнительных параметров.

Входящие правила содержат условия для получения данных извне, то есть загрузки информации из сети (download). Позиции можно создавать для любых программ, компонентов системы и портов. Настройка исходящих правил подразумевает запрет или разрешение отправки запросов на сервера и контроль процесса «отдачи» (upload).

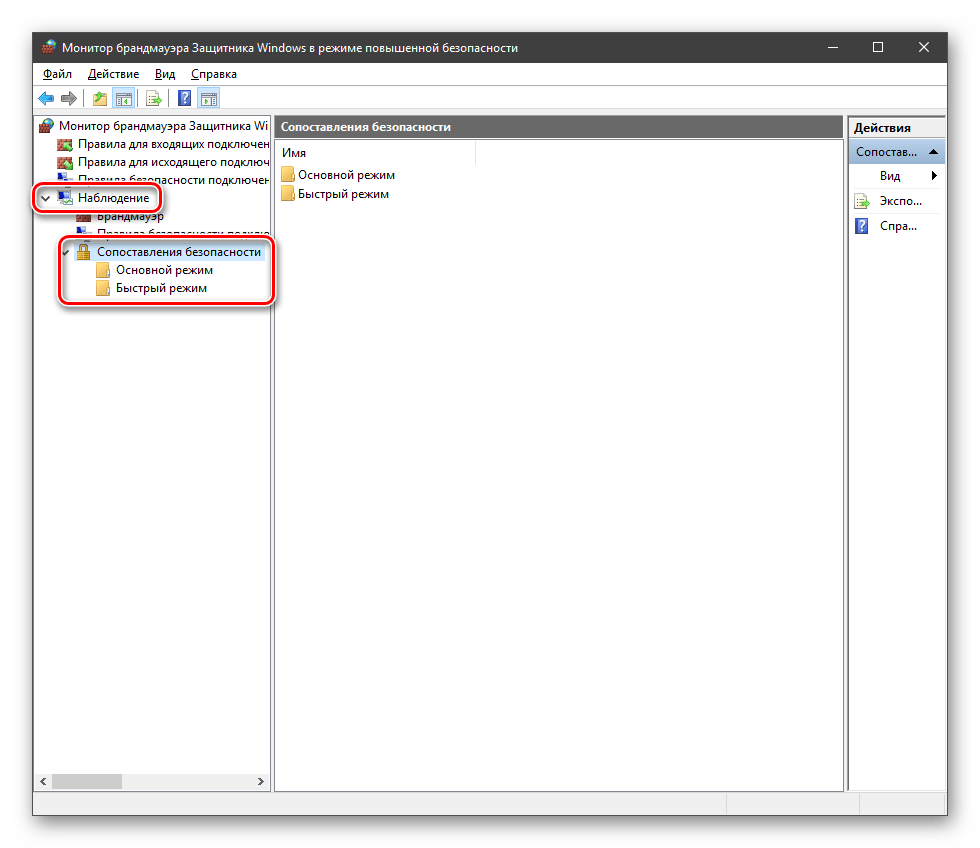

Правила безопасности позволяют производить подключения с использованием IPSec – набора специальных протоколов, согласно которым проводится аутентификация, получение и проверка целостности полученных данных и их шифрование, а также защищенная передача ключей через глобальную сеть.

В ветке «Наблюдение», в разделе сопоставления, можно просматривать информацию о тех подключениях, для которых настроены правила безопасности.

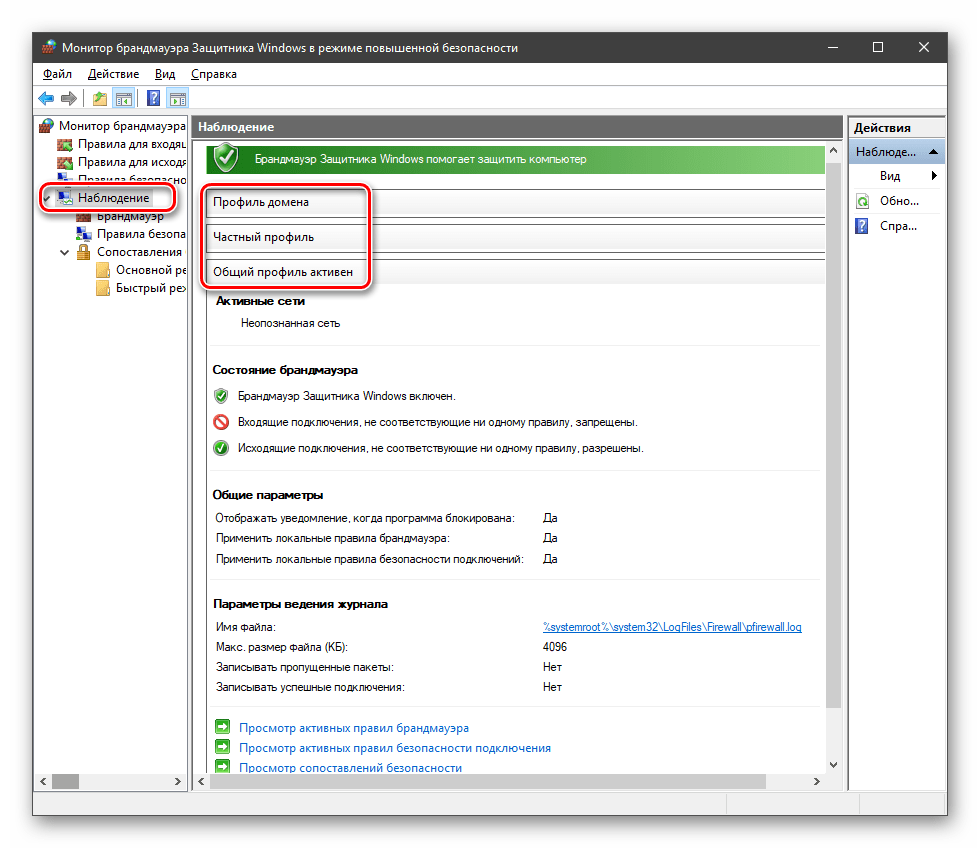

Профили

Профили представляют собой набор параметров для разных типов подключений. Существуют три их типа: «Общий», «Частный» и «Профиль домена». Мы их расположили в порядке убывания «строгости», то есть уровня защиты.

При обычной работе эти наборы активируются автоматически при соединении с определенным типом сети (выбирается при создании нового подключения или подсоединении адаптера – сетевой карты).

Практика

Мы разобрали основные функции брандмауэра, теперь перейдем к практической части, в которой научимся создавать правила, открывать порты и работать с исключениями.

Создание правил для программ

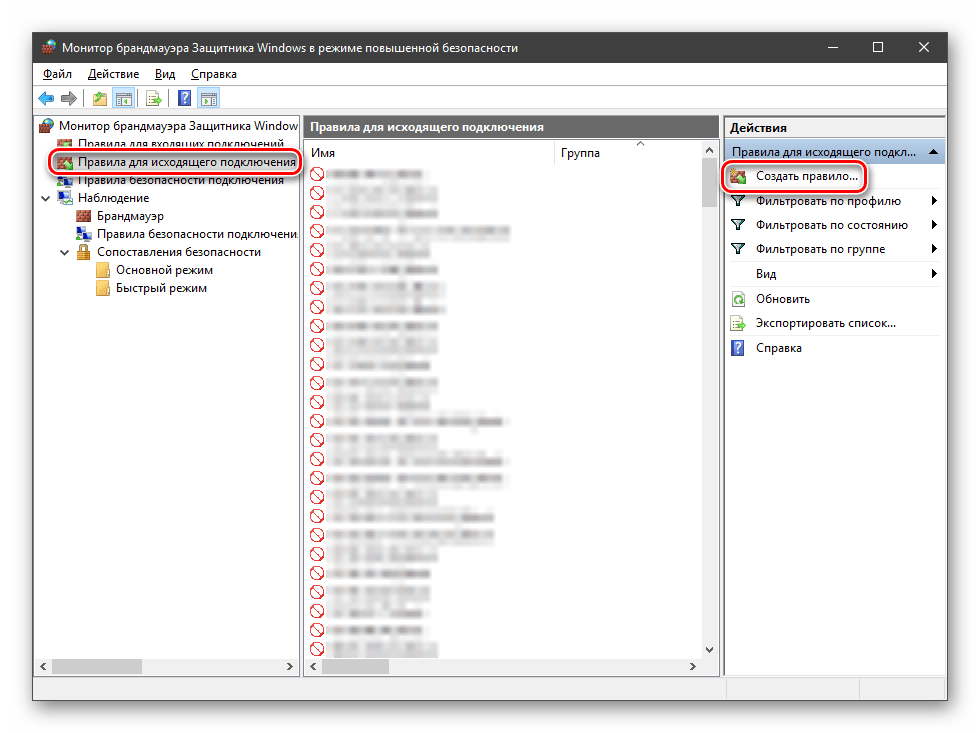

Как мы уже знаем, правила бывают входящие и исходящие. С помощью первых настраиваются условия получения трафика от программ, а вторые определяют, смогут ли они передавать данные в сеть.

- В окне «Монитора» («Дополнительные параметры») кликаем по пункту «Правила для входящих подключений» и в правом блоке выбираем «Создать правило».

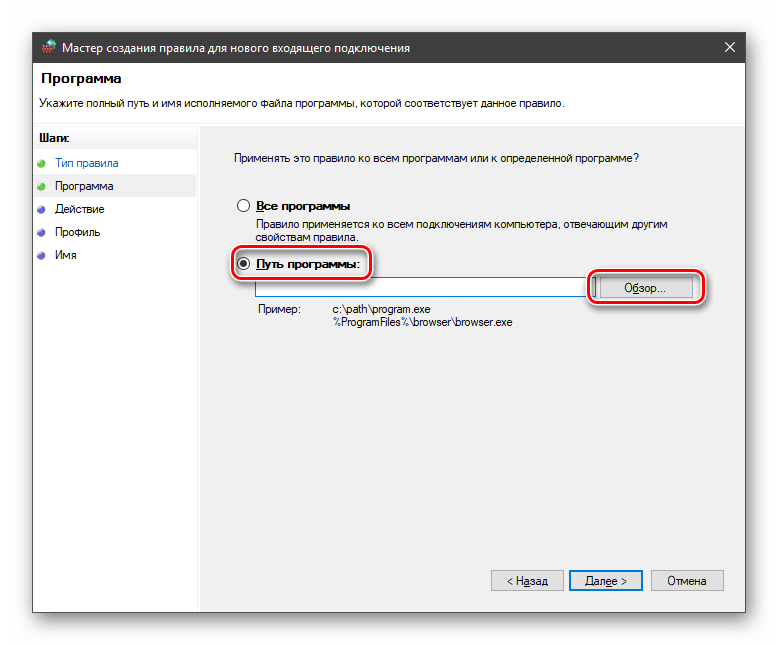

Оставляем переключатель в положении «Для программы» и жмем «Далее».

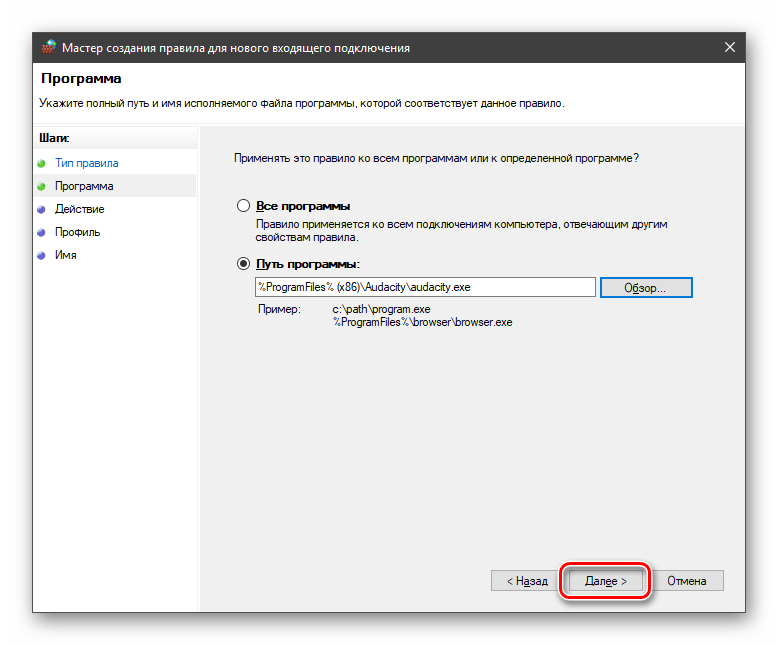

Переключаемся на «Путь программы» и жмем кнопку «Обзор».

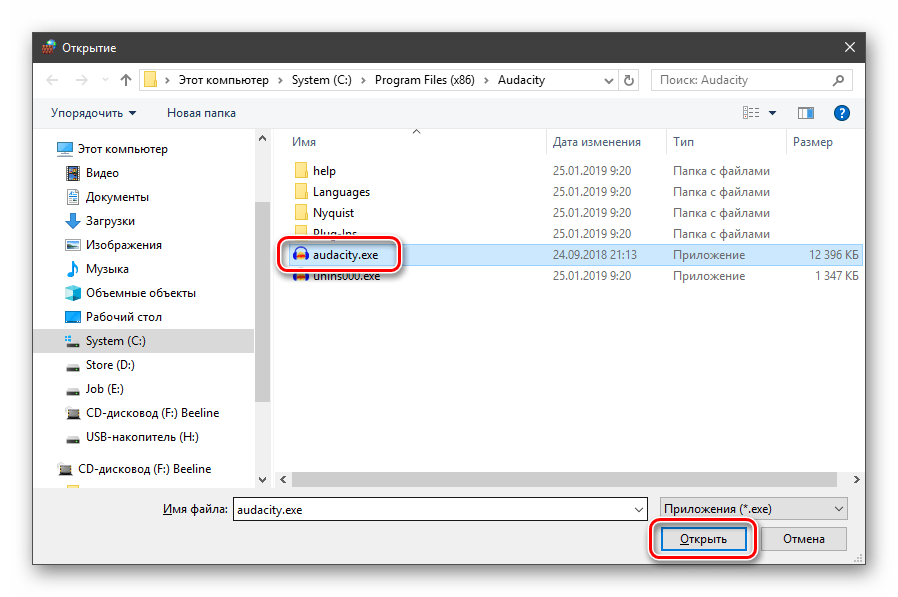

С помощью «Проводника» ищем исполняемый файл целевого приложения, кликаем по нему и нажимаем «Открыть».

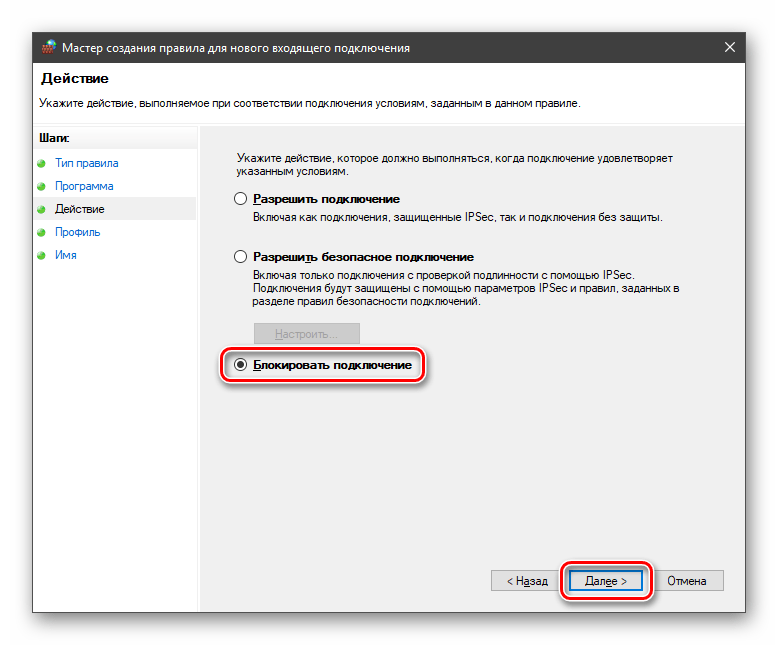

В следующем окне видим варианты действия. Здесь можно разрешить или запретить подключение, а также предоставить доступ через IPSec. Выберем третий пункт.

Определяем, для каких профилей будет работать наше новое правило. Сделаем так, чтобы программа не могла подключаться только к общественным сетям (напрямую к интернету), а в домашнем окружении работала бы в штатном режиме.

Даем имя правилу, под которым оно будет отображаться в списке, и, по желанию, создаем описание. После нажатия кнопки «Готово» правило будет создано и немедленно применено.

Исходящие правила создаются аналогично на соответствующей вкладке.

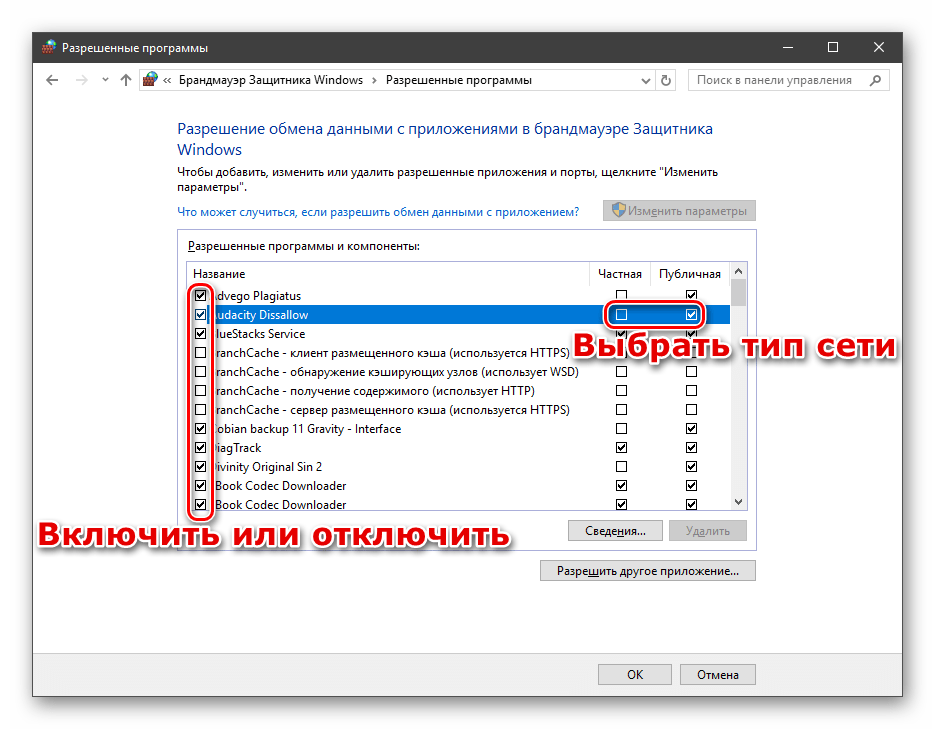

Работа с исключениями

Добавление программы в исключения брандмауэра позволяет быстро создать разрешающее правило. Также в этом списке можно настроить некоторые параметры – включить или отключить позицию и выбрать тип сети, в которой она действует.

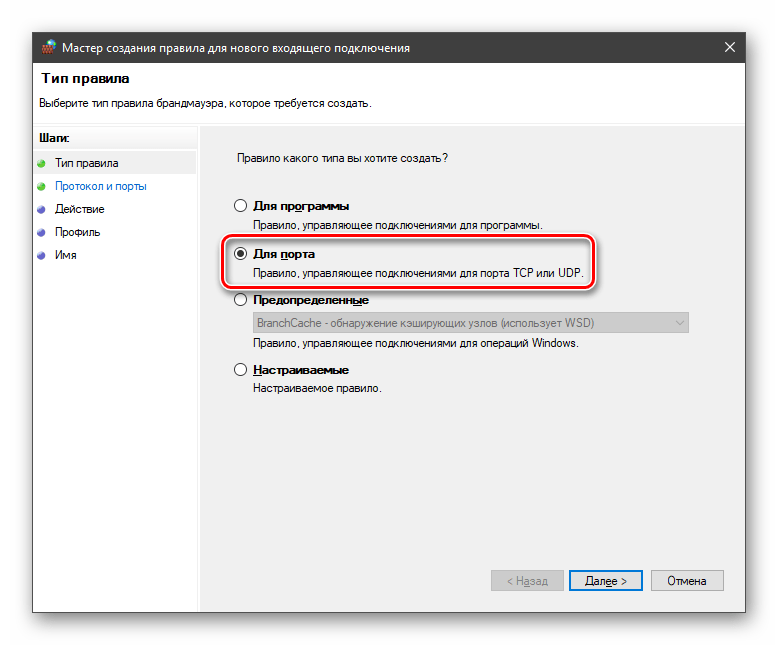

Правила для портов

Такие правила создаются точно так же, как входящие и исходящие позиции для программ с той лишь разницей, что на этапе определения типа выбирается пункт «Для порта».

Наиболее распространенный вариант применения – взаимодействие с игровыми серверами, почтовыми клиентами и мессенджерами.

Заключение

Сегодня мы познакомились с брандмауэром Windows и научились использовать его основные функции. При настройке следует помнить о том, что изменения в существующих (установленных по умолчанию) правилах могут привести к снижению уровня безопасности системы, а излишние ограничения – к сбоям в работе некоторых приложений и компонентов, не функционирующих без доступа к сети.