- Руководство по настройке брандмауэра в Windows 10

- Настройка брандмауэра

- Типы сетей

- Включение и отключение, блокировка, уведомления

- Сброс настроек

- Взаимодействие с программами

- Правила

- Профили

- Практика

- Создание правил для программ

- Работа с исключениями

- Правила для портов

- Заключение

- Используем брандмауэр Windows: правила для правил

- Открытие порта для удаленного рабочего стола

- Некоторые правила допускают групповое управление

Руководство по настройке брандмауэра в Windows 10

Настройка брандмауэра

Многие пользователи пренебрежительно относятся к встроенному файерволу, считая его неэффективным. Вместе с тем, данный инструмент позволяет значительно повысить уровень безопасности ПК с помощью простых инструментов. В отличие от сторонних (особенно бесплатных) программ, брандмауэр довольно легок в управлении, имеет дружественный интерфейс и понятные настройки.

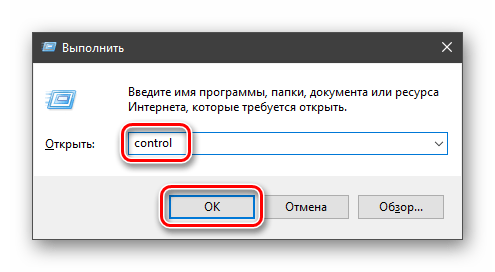

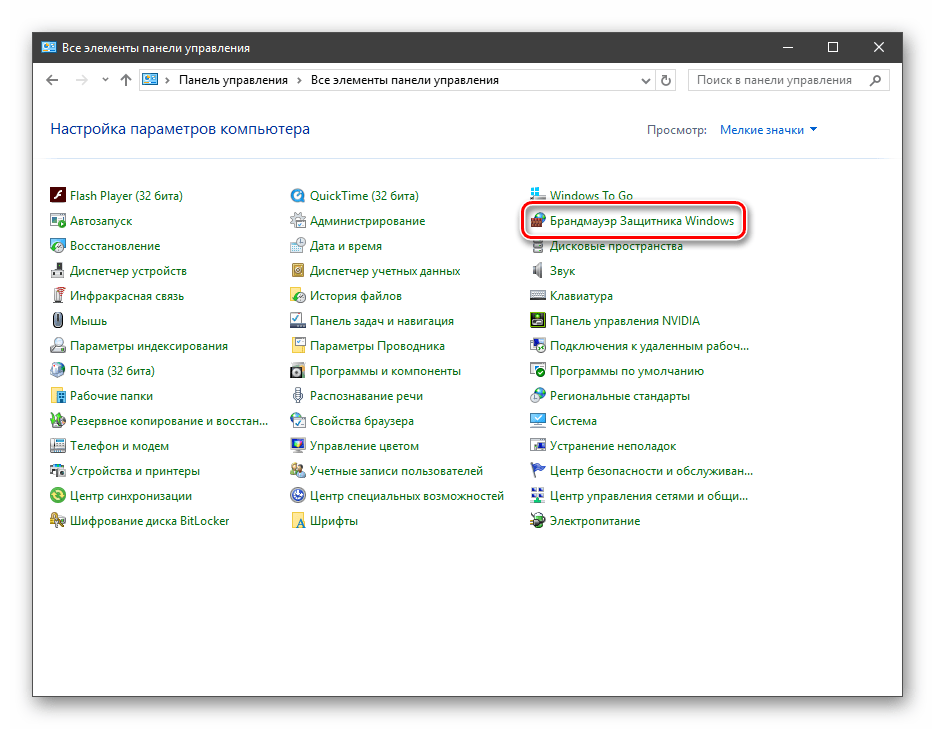

Добраться до раздела опций можно из классической «Панели управления» Windows.

- Вызываем меню «Выполнить» комбинацией клавиш Windows+R и вводим команду

Переключаемся на режим просмотра «Мелкие значки» и находим апплет «Брандмауэр защитника Windows».

Типы сетей

Различают два типа сетей: частные и общественные. Первыми считаются доверенные подключения к устройствам, например, дома или в офисе, когда все узлы известны и безопасны. Вторыми – соединения с внешними источниками через проводные или беспроводные адаптеры. По умолчанию общественные сети считаются небезопасными, и к ним применяются более строгие правила.

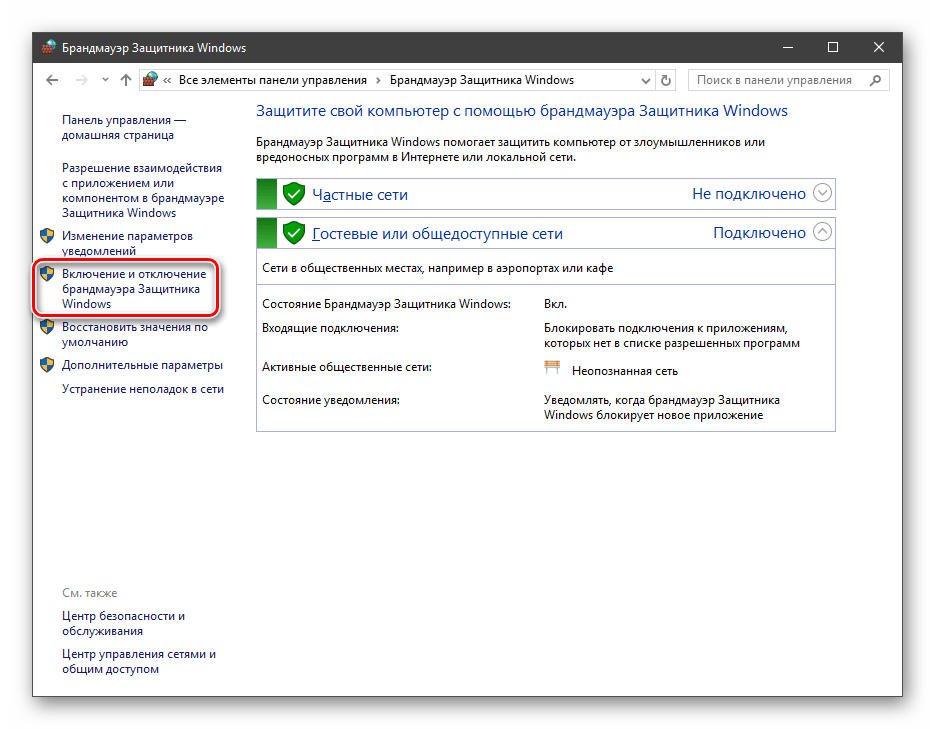

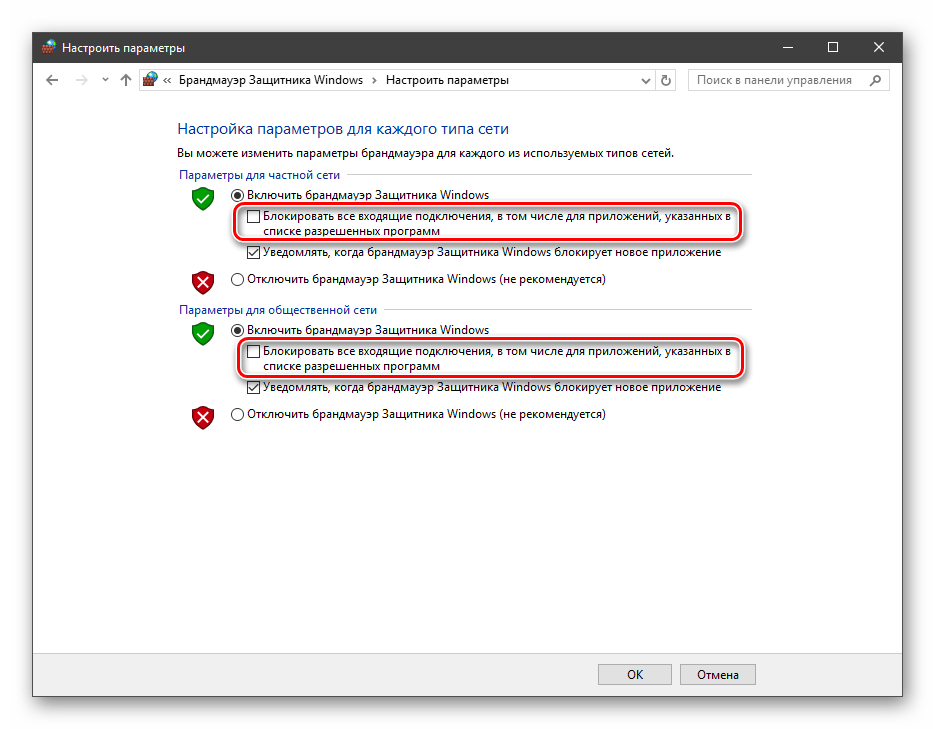

Включение и отключение, блокировка, уведомления

Активировать брандмауэр или отключить его можно, перейдя по соответствующей ссылке в разделе настроек:

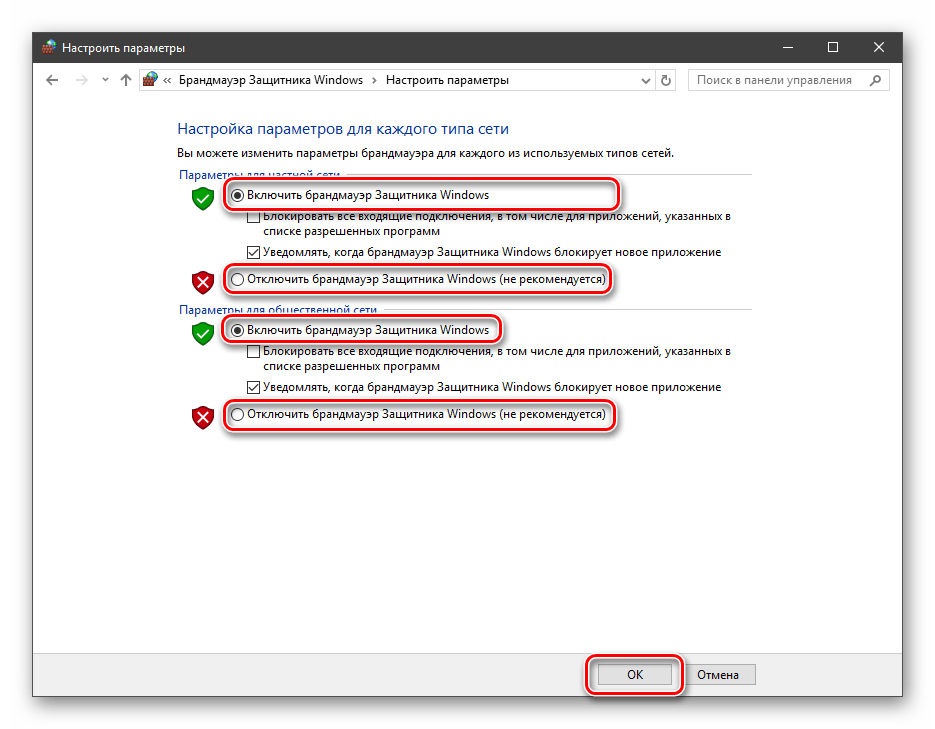

Здесь достаточно поставить переключатель в нужное положение и нажать ОК.

Блокировка подразумевает запрет всех входящих подключений, то есть любые приложения, в том числе и браузер, не смогут загружать данные из сети.

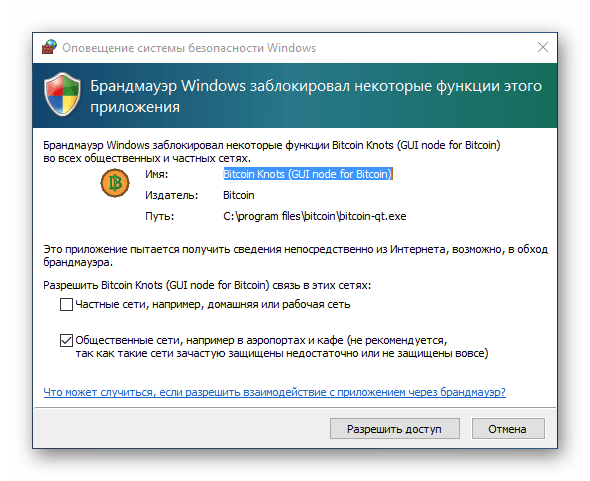

Уведомления представляют собой особые окна, возникающие при попытках подозрительных программ выйти в интернет или локальную сеть.

Функция отключается снятием флажков в указанных чекбоксах.

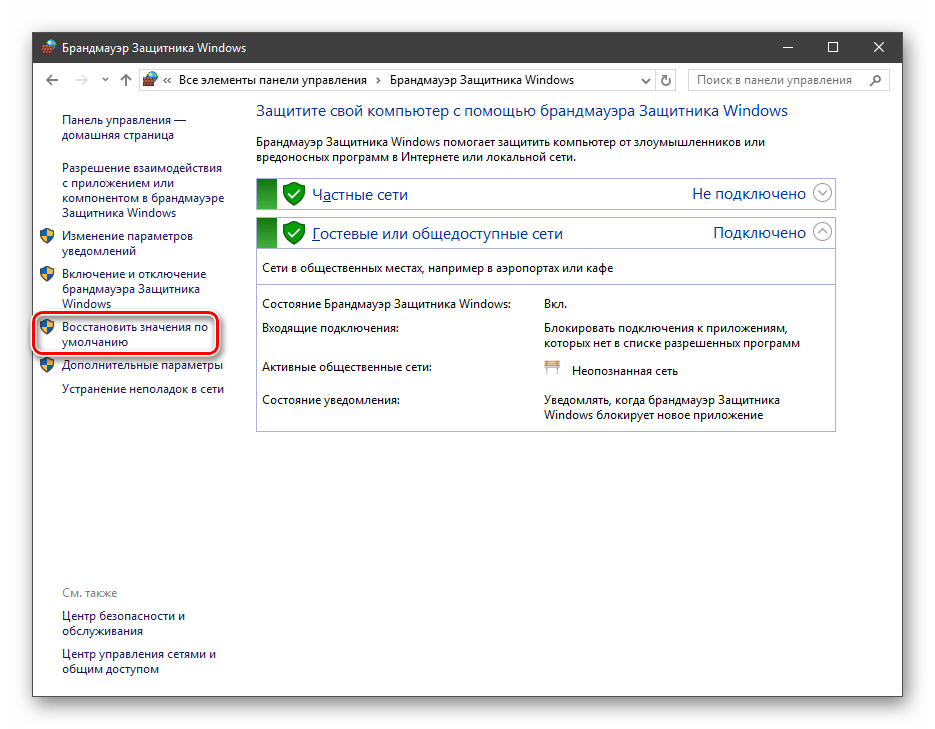

Сброс настроек

Данная процедура удаляет все пользовательские правила и приводит параметры к значениям по умолчанию.

Сброс обычно производится при сбоях в работе брандмауэра в силу различных причин, а также после неудачных экспериментов с настройками безопасности. Следует понимать, что и «правильные» опции также будут сброшены, что может привести к неработоспособности приложений, требующих подключения к сети.

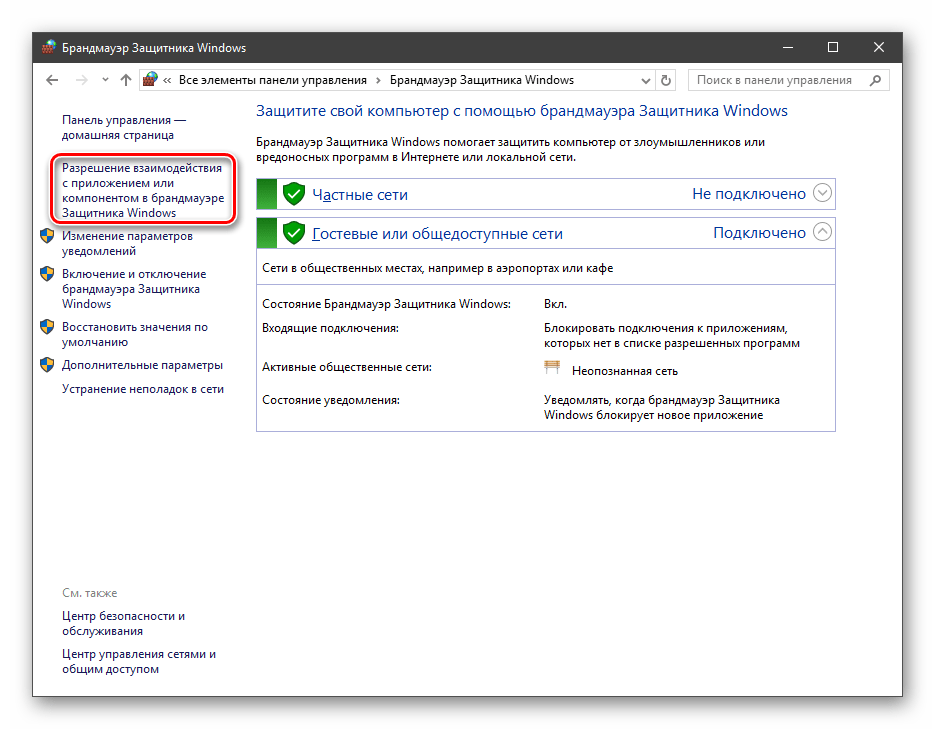

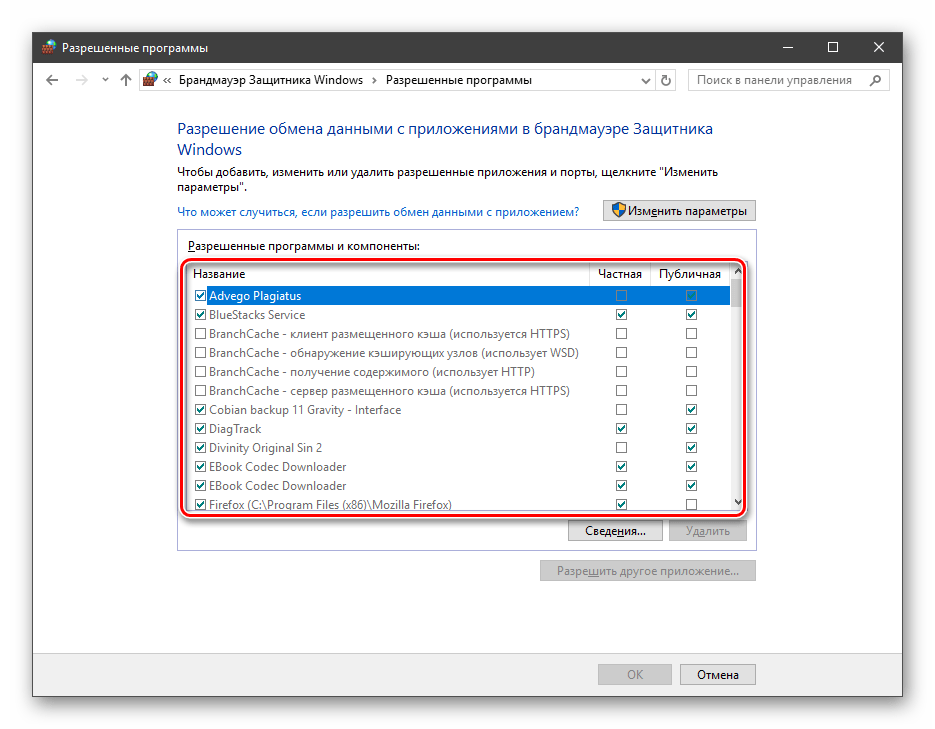

Взаимодействие с программами

Данная функция позволяет разрешить определенным программам подключение к сети для обмена данными.

Этот список еще называют «исключениями». Как с ним работать, поговорим в практической части статьи.

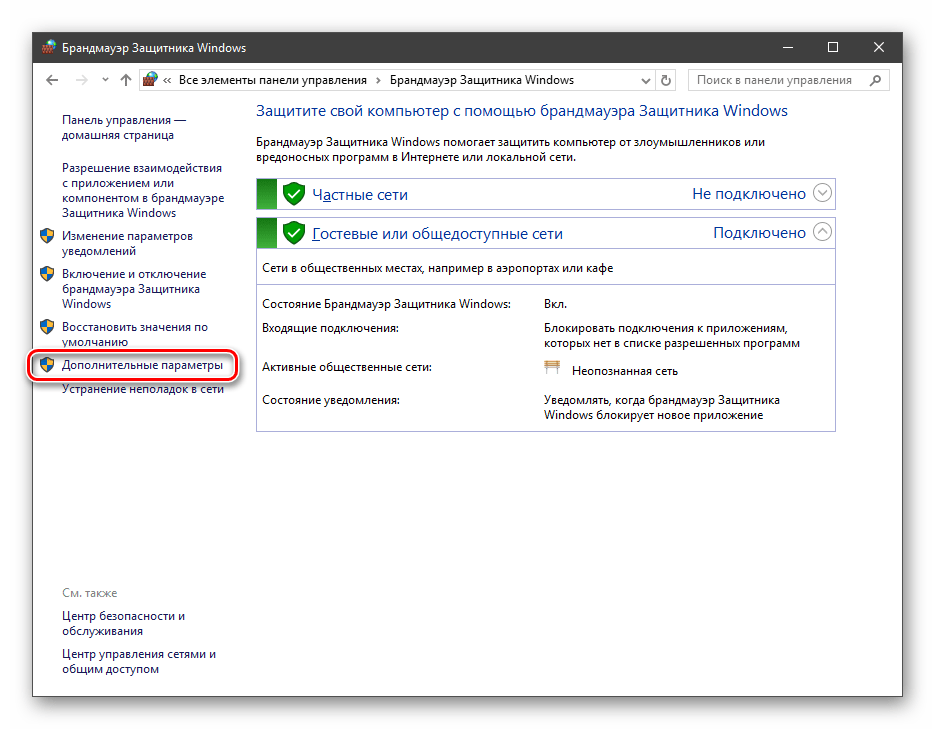

Правила

Правила – это основной инструмент брандмауэра для обеспечения безопасности. С их помощью можно запрещать или разрешать сетевые подключения. Эти опции располагаются в разделе дополнительных параметров.

Входящие правила содержат условия для получения данных извне, то есть загрузки информации из сети (download). Позиции можно создавать для любых программ, компонентов системы и портов. Настройка исходящих правил подразумевает запрет или разрешение отправки запросов на сервера и контроль процесса «отдачи» (upload).

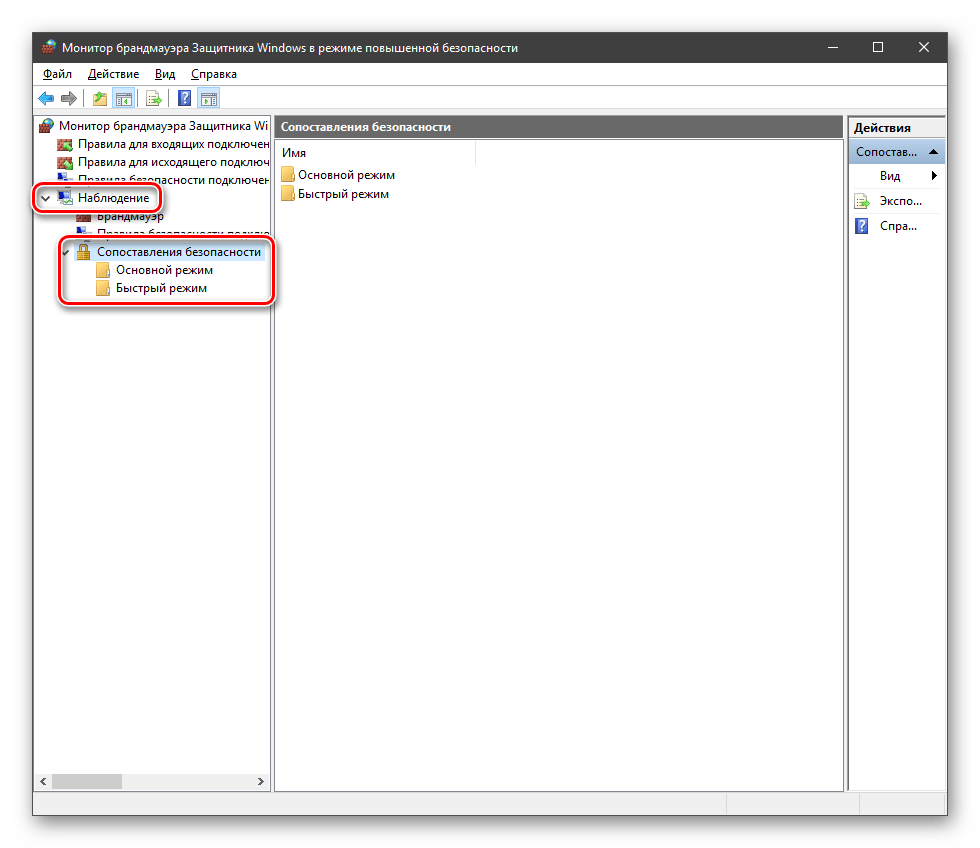

Правила безопасности позволяют производить подключения с использованием IPSec – набора специальных протоколов, согласно которым проводится аутентификация, получение и проверка целостности полученных данных и их шифрование, а также защищенная передача ключей через глобальную сеть.

В ветке «Наблюдение», в разделе сопоставления, можно просматривать информацию о тех подключениях, для которых настроены правила безопасности.

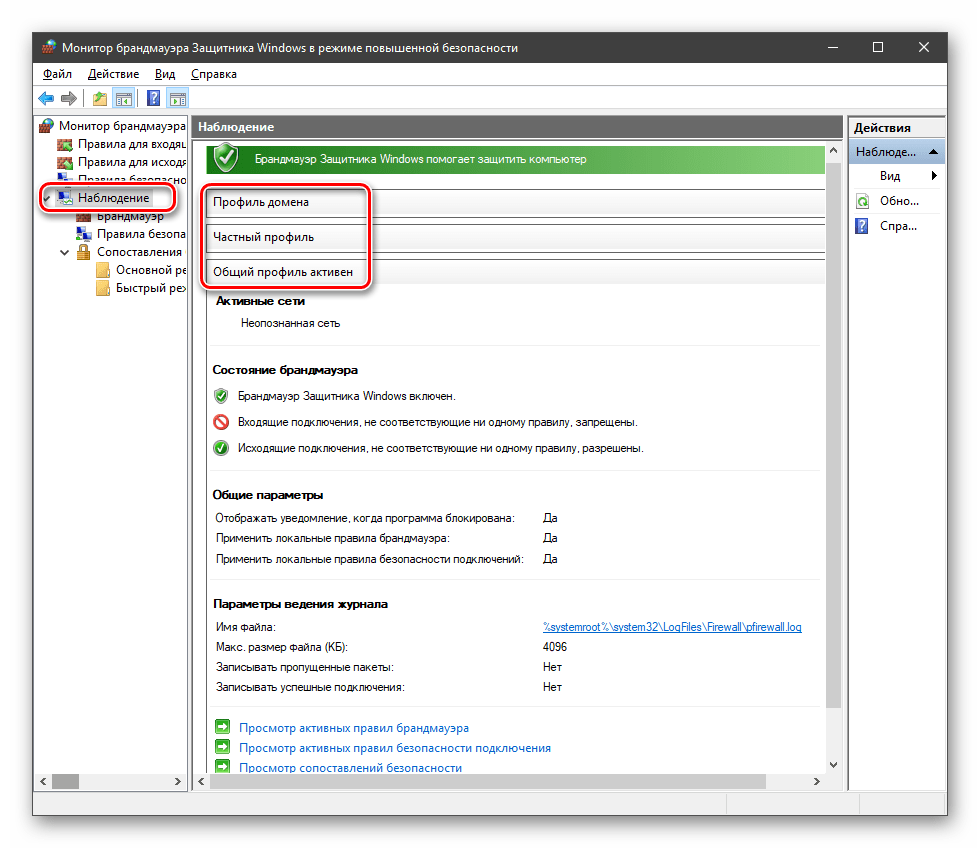

Профили

Профили представляют собой набор параметров для разных типов подключений. Существуют три их типа: «Общий», «Частный» и «Профиль домена». Мы их расположили в порядке убывания «строгости», то есть уровня защиты.

При обычной работе эти наборы активируются автоматически при соединении с определенным типом сети (выбирается при создании нового подключения или подсоединении адаптера – сетевой карты).

Практика

Мы разобрали основные функции брандмауэра, теперь перейдем к практической части, в которой научимся создавать правила, открывать порты и работать с исключениями.

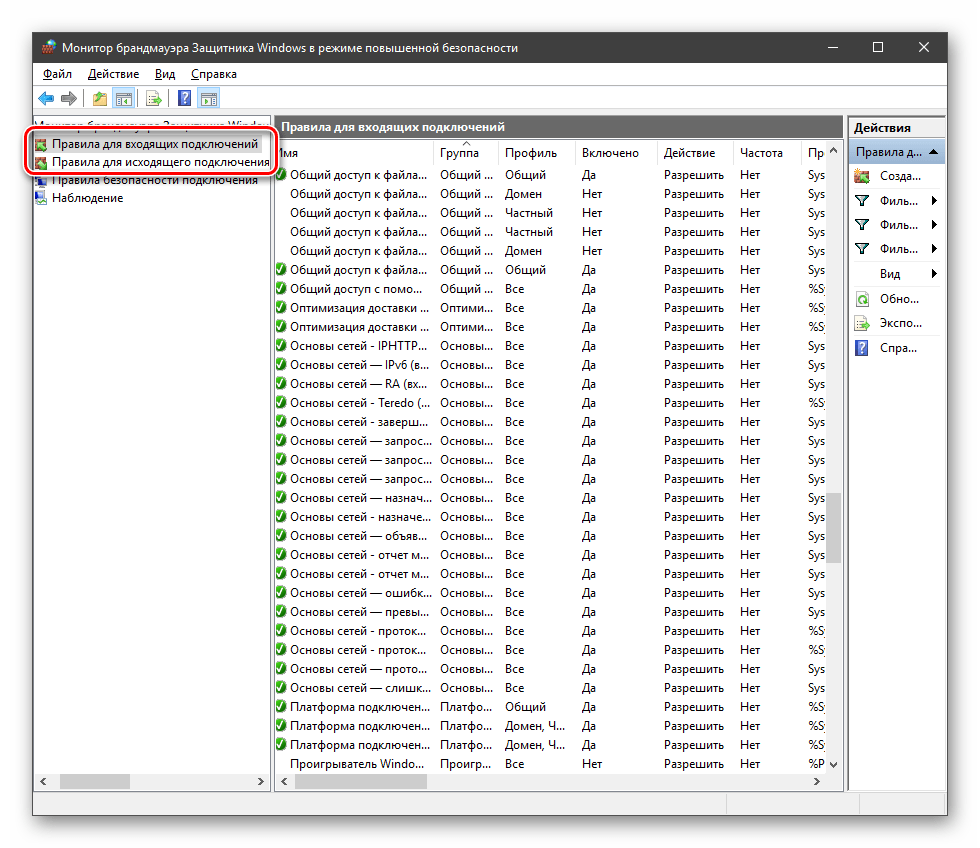

Создание правил для программ

Как мы уже знаем, правила бывают входящие и исходящие. С помощью первых настраиваются условия получения трафика от программ, а вторые определяют, смогут ли они передавать данные в сеть.

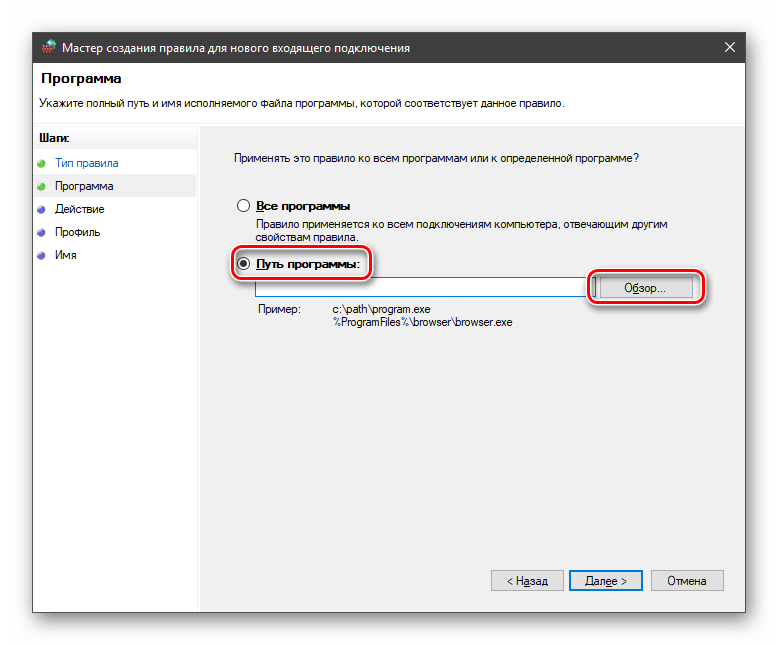

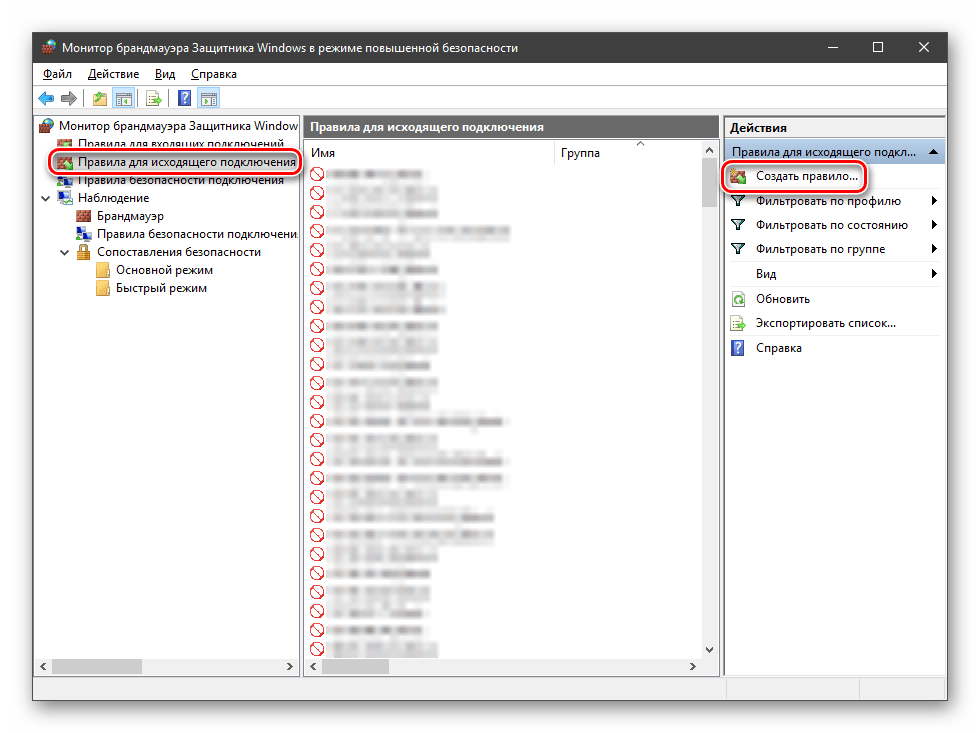

- В окне «Монитора» («Дополнительные параметры») кликаем по пункту «Правила для входящих подключений» и в правом блоке выбираем «Создать правило».

Оставляем переключатель в положении «Для программы» и жмем «Далее».

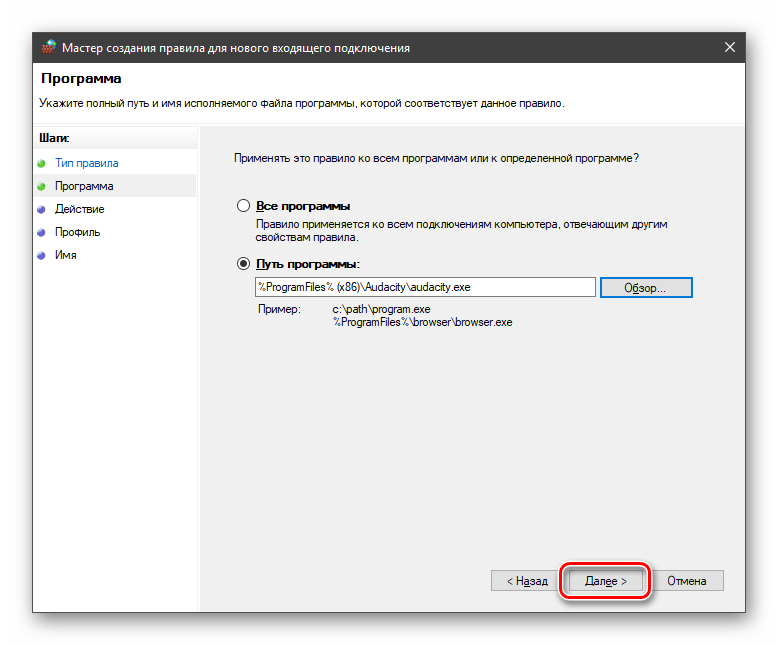

Переключаемся на «Путь программы» и жмем кнопку «Обзор».

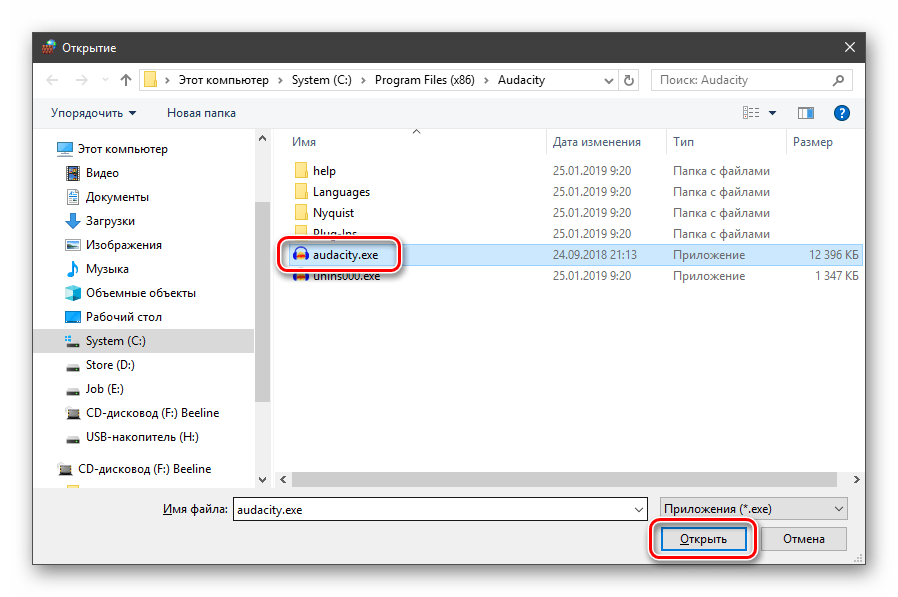

С помощью «Проводника» ищем исполняемый файл целевого приложения, кликаем по нему и нажимаем «Открыть».

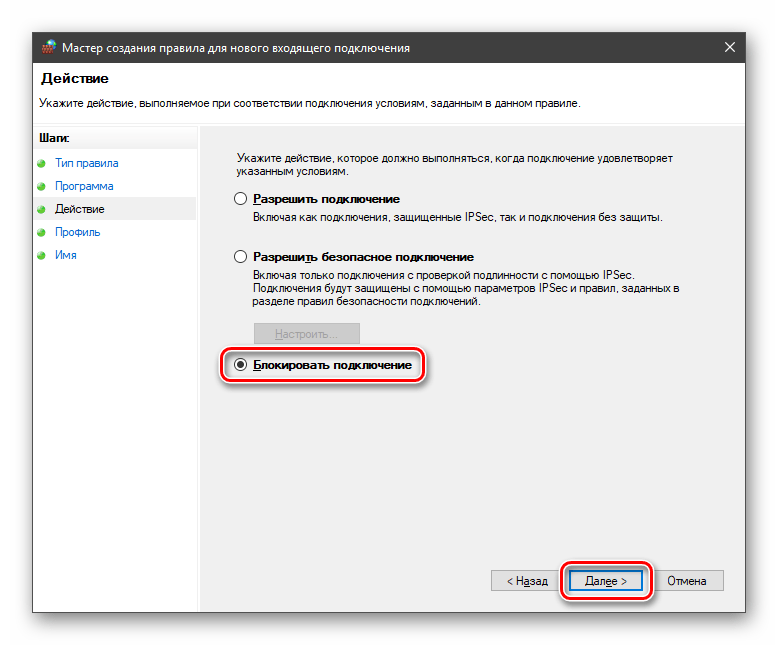

В следующем окне видим варианты действия. Здесь можно разрешить или запретить подключение, а также предоставить доступ через IPSec. Выберем третий пункт.

Определяем, для каких профилей будет работать наше новое правило. Сделаем так, чтобы программа не могла подключаться только к общественным сетям (напрямую к интернету), а в домашнем окружении работала бы в штатном режиме.

Даем имя правилу, под которым оно будет отображаться в списке, и, по желанию, создаем описание. После нажатия кнопки «Готово» правило будет создано и немедленно применено.

Исходящие правила создаются аналогично на соответствующей вкладке.

Работа с исключениями

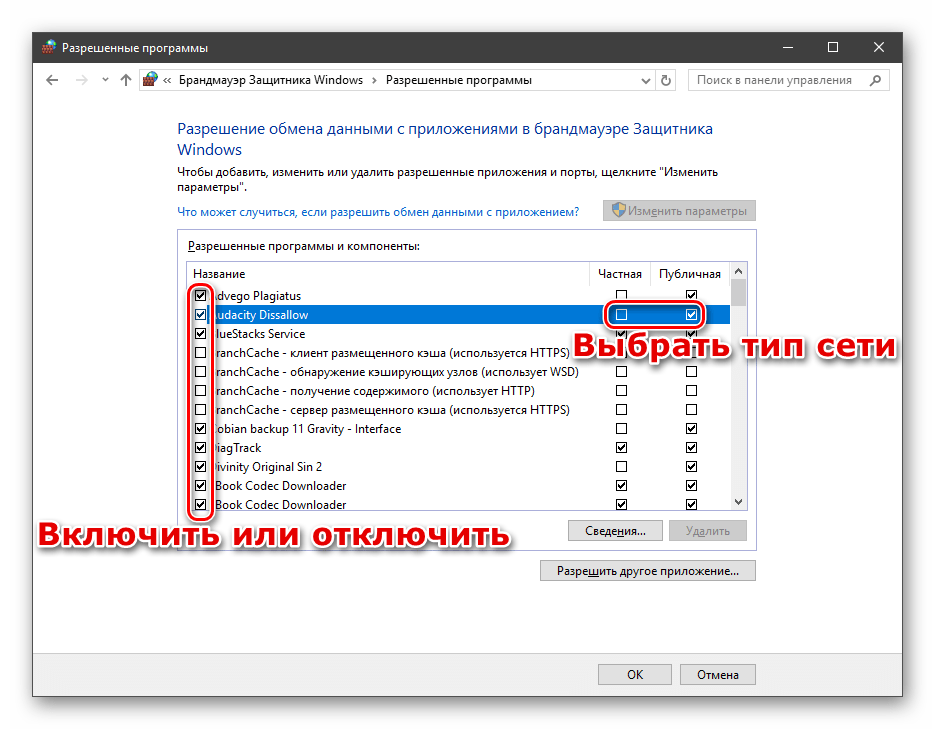

Добавление программы в исключения брандмауэра позволяет быстро создать разрешающее правило. Также в этом списке можно настроить некоторые параметры – включить или отключить позицию и выбрать тип сети, в которой она действует.

Правила для портов

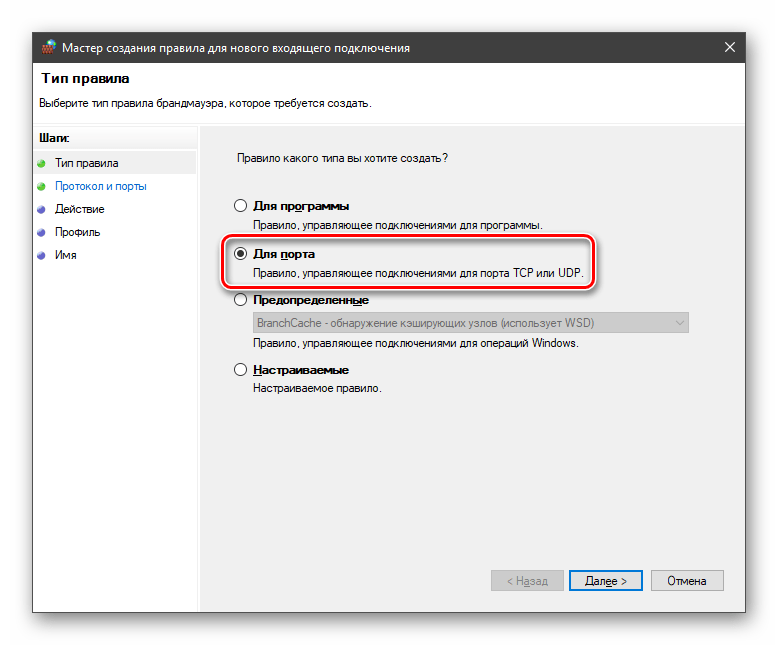

Такие правила создаются точно так же, как входящие и исходящие позиции для программ с той лишь разницей, что на этапе определения типа выбирается пункт «Для порта».

Наиболее распространенный вариант применения – взаимодействие с игровыми серверами, почтовыми клиентами и мессенджерами.

Заключение

Сегодня мы познакомились с брандмауэром Windows и научились использовать его основные функции. При настройке следует помнить о том, что изменения в существующих (установленных по умолчанию) правилах могут привести к снижению уровня безопасности системы, а излишние ограничения – к сбоям в работе некоторых приложений и компонентов, не функционирующих без доступа к сети.

Используем брандмауэр Windows: правила для правил

Как создавать исключения

В статье «Управление брандмауэром Windows с помощью PowerShell» (опубликованной в предыдущем номере) я сетовал на то, что слишком многие отключают брандмауэр Windows просто потому, что плохо его знают. В незнании брандмауэра Windows нет ничего удивительного: хоть это и качественный программный продукт, чтобы оценить его достоинства, необходимо преодолеть определенные трудности. Вот почему я хочу продолжить эту тему.

В предыдущей статье я рассказал о том, что брандмауэр Windows хранит три набора правил, или профиля, с именами Domain, Private и Public. Каждой сетевой плате системы можно назначить один из этих трех профилей. Кроме того, было показано, как с помощью команды get-NetConnectionProfile можно узнать, какие профили назначены сетевым платам, а с помощью set-NetConnectionProfile – изменить назначенный профиль сетевой платы, если ее текущим профилем является Private или Public. Профиль Domain сетевым платам в Windows назначается автоматически. Наконец, мы рассмотрели, как с помощью get-NetworkProfile и set-NetworkProfile можно включить или выключить конкретный профиль, а также блокировать или разрешить весь входящий или исходящий трафик для компьютера, если отсутствуют исключения. На этот раз мы поговорим о том, как создавать такие исключения.

Открытие порта для удаленного рабочего стола

В качестве примера мы вновь рассмотрим задачу открытия портов для удаленного рабочего стола. В зависимости от конкретной ситуации и версии, для подключения удаленного рабочего стола требуется входящий порт UDP или TCP номер 3389. В предыдущей статье говорилось о применении команды Netsh для открытия портов для удаленного рабочего стола, но так как Netsh –малоэффективный инструмент, мы прибегнем к средствам PowerShell.

Чтобы открыть порт (или порты) с помощью PowerShell, сначала найдем подходящее «правило брандмауэра», действующее в отношении существующей задачи, затем включим его с помощью команды enable-NetFirewallRule. Как определить, существует ли подходящее правило? Если вы привыкли пользоваться графическим интерфейсом, откройте консоль управления Microsoft (MMC) и добавьте оснастку Windows Firewall with Advanced Security. В верхней части левой панели MMC вы увидите папки, обозначенные как Inbound Rules и Outbound Rules. В окне указаны «отображаемые имена» (DisplayName) правил, например Remote Desktop – User Mode (UDP-In). Каждое правило также имеет некое внутреннее имя (это может быть строка без пробелов или идентификатор GUID). Дополнительные сведения о правиле можно извлечь с помощью get-NetFirewallRule:

В ответ на данный запрос выдается имя, описание, информация о том, включено ли это правило, какие профили оно имеет, применяется к входящему или исходящему трафику, группа отображения DisplayGroup (об этом говорится ниже) и другие сведения. Правило включается ссылкой на отображаемое имя DisplayName посредством параметра -DisplayName или с использованием его имени Name без параметра. Каждая из приведенных ниже команд разрешает входящий трафик RDP по протоколу TCP для удаленного рабочего стола:

Кстати, если в системе действует групповая политика Group Policy, предусматривающая некое конкретное правило брандмауэра Windows, то все манипуляции с enable-NetFireWallRule не будут иметь результата. В этом случае правила устанавливают через объект групповой политики GPO.

Некоторые правила допускают групповое управление

Я упомянул о группе отображения DisplayGroup в связи с тем, что во многих случаях настройка брандмауэра в соответствии с ролью Windows или приложением требует открытия нескольких портов. Например, Windows Server 2012 R2 имеет группу брандмауэра под названием Active Directory Domain Services, и в ответ на запрос

вы увидите 17 исключений брандмауэра, от включения ответа на ping-запросы для трафика LDAP до служб синхронизации сетевого времени Network Time Services. Благодаря этому, если вам потребуется подготовить брандмауэр к выходу из-под контроля Active Directory (AD), эти 17 служб не придется включать по отдельности. Вместо этого можно просто ввести команду

Следует, однако, отметить, что вам, скорее всего, никогда не придется применять эту команду, так как включение роли AD DS на сервере автоматически заставляет диспетчер серверов включить данную группу.

Логично предположить, что авторы команд PowerShell для брандмауэра должны были бы создать некое существительное, такое как NetFirewallRuleGroup – ведь было бы очень удобно иметь возможность вывести все группы правил с помощью команды get-netfirewallrulegroup. Однако это не так. Чтобы узнать все имена групп правил, необходимо их извлечь. Приведенная ниже однострочная команда по очереди извлекает каждое правило брандмауэра, а затем получает имя группы, которой это правило принадлежит (если таковая имеется). Имя группы Name и отображаемое имя DisplayName далее передается на сортировку, в ходе которой удаляются дубликаты с помощью параметра – unique:

Я узнал, что на моем контроллере домена (DC) имеется 46 групп. А что получилось у вас? Продолжим в следующем номере.

Поделитесь материалом с коллегами и друзьями