- Linux Process Explorer – equivalent to Microsoft’s Process Explorer

- Process Explorer v16.43

- Introduction

- Related Links

- Download

- Installation

- Note on use of symbols

- Learn More

- Process Explorer. Обзор некоторых возможностей

- Колонки в главном окне

- Сервисы внутри svchost

- Суммарные графики активности, процесс с максимальной активностью

- Суммарные графики активности в трее, процесс с максимальной активностью

- Сетевые соединения процесса

- Потоки процесса, их активность, стек потока с загрузкой символов

- Информация по использованию памяти в системе

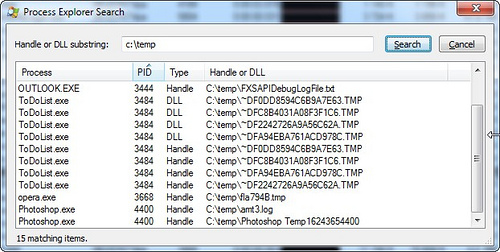

- Handles и DLL процесса

- Поиск handles и DLL

Linux Process Explorer – equivalent to Microsoft’s Process Explorer

Linux Process Explorer (procexp) is a graphical equivalent to the venerable top utility. This application enables fine grained examination of processes, threads, resource usage per process and figures about IO and TCP/IP traffic usage per process.

procexp also provides information about system resources that are available. It aims to mimic Windows procexp from sysinternals, and aims to be more usable than top and ps, especially for advanced users.

The utility is targeted at advanced system administrators trying to analyze on a process level what is going on in a production server, and software developers analyzing the throughput of their processes.

- Graphical performance figures.

- Hierarchical process tree, showing creation and destruction of processes.

- Per process TCP/IP UDP connection and throughput monitoring.

- Environment variable display.

- Easy process tree kill using popup menu.

- Set affinity.

- Set priority.

- Update frequency.

- Depth.

- System information:

- CPU usage graphical charts.

- CPU usage (for kernel and user space).

- Graphical physical memory history.

- System usage: Last 1,5,10 minutes. Running/total number of processes, Last used PID.

- Network information:

- TCO throughput.

- TCP/IP usage in bytes per second.

- IO usage graph.

- Errors.

- Drops.

- Collisions.

Website: github.com/wolfc01/procexp

Support:

Developer: wolfc01

License: GNU GPL v2

procexp is written in Python. Learn Python with our recommended free books and free tutorials.

Источник

Process Explorer v16.43

By Mark Russinovich

Published: August 18, 2021

Run now from Sysinternals Live.

Introduction

Ever wondered which program has a particular file or directory open? Now you can find out. Process Explorer shows you information about which handles and DLLs processes have opened or loaded.

The Process Explorer display consists of two sub-windows. The top window always shows a list of the currently active processes, including the names of their owning accounts, whereas the information displayed in the bottom window depends on the mode that Process Explorer is in: if it is in handle mode you’ll see the handles that the process selected in the top window has opened; if Process Explorer is in DLL mode you’ll see the DLLs and memory-mapped files that the process has loaded. Process Explorer also has a powerful search capability that will quickly show you which processes have particular handles opened or DLLs loaded.

The unique capabilities of Process Explorer make it useful for tracking down DLL-version problems or handle leaks, and provide insight into the way Windows and applications work.

Related Links

- Windows Internals Book The official updates and errata page for the definitive book on Windows internals, by Mark Russinovich and David Solomon.

- Windows Sysinternals Administrator’s Reference The official guide to the Sysinternals utilities by Mark Russinovich and Aaron Margosis, including descriptions of all the tools, their features, how to use them for troubleshooting, and example real-world cases of their use.

Download

Run now from Sysinternals Live.

Runs on:

- Client: Windows 8.1 and higher.

- Server: Windows Server 2012 and higher.

Installation

Simply run Process Explorer (procexp.exe).

The help file describes Process Explorer operation and usage. If you have problems or questions please visit the Process Explorer section on Microsoft Q&A.

Note on use of symbols

When you configure the path to DBGHELP.DLL and the symbol path uses the symbol server, the location of DBGHELP.DLL also has to contain the SYMSRV.DLL supporting the server paths used. See SymSrv documentation or more information on how to use symbol servers.

Learn More

Here are some other handle and DLL viewing tools and information available at Sysinternals:

- The case of the Unexplained. In this video, Mark describes how he has solved seemingly unsolvable system and application problems on Windows.

- Handle — a command-line handle viewer

- ListDLLs — a command-line DLL viewer

- PsList — local/remote command-line process lister

- PsKill — local/remote command-line process killer

- Defrag Tools: #2 — Process Explorer In this episode of Defrag Tools, Andrew Richards and Larry Larsen show how to use Process Explorer to view the details of processes, both at a point in time and historically.

- Windows Sysinternals Primer: Process Explorer, Process Monitor and More Process Explorer gets a lot of attention in the first Sysinternals Primer delivered by Aaron Margosis and Tim Reckmeyer at TechEd 2010.

—>

Источник

Process Explorer. Обзор некоторых возможностей

Process Explorer – альтернатива стандартному Task Manager-у. Эта утилита, как и многие другие утилиты Sysinternals, здорово расширяет возможности контроля и управления системой. Главное новшество только что вышедшей 14-ой версии — возможность мониторить сетевую активность процессов. Далее небольшой обзор возможностей этой утилиты, которые считаю наиболее полезными для себя.

Для справки. С 2006 года Sysinternals была приобретена Microsoft, а ключевая фигура этой компании – Марк Руссинович с тех пор работает в Microsoft. Марк известен своими утилитами, книгой Windows Internals, блогом и является признанным специалистом по архитектуре Windows.

Содержание:

- Колонки в главном окне

- Сервисы внутри svchost

- Суммарные графики активности, процесс с максимальной активностью

- Суммарные графики активности в трее, процесс с максимальной активностью

- Сетевые соединения процесса

- Потоки процесса, их активность, стек потока с загрузкой символов

- Информация по использованию памяти в системе

- Handles и DLL процесса

- Поиск handles и DLL

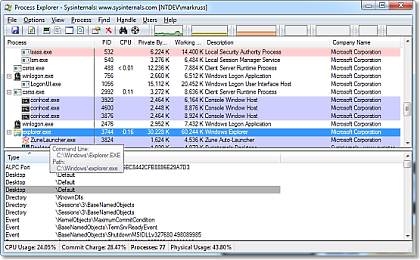

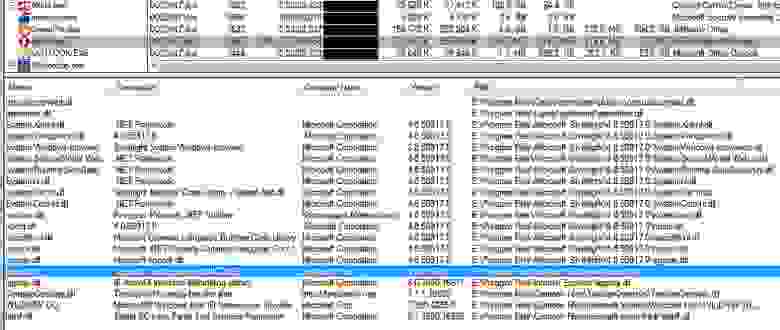

Колонки в главном окне

Для каждого процесса:

- Имя процесса

- Владелец процесса, я использую сортировку по этому полю, чтобы первыми шли пользовательские процессы, потом системные

- Загрузка CPU процессом

- Суммарное затраченное время CPU, интересно иногда обращать на это внимание, полезен для таймирования

- Private bytes — объем занимаемой процессом памяти (реально выделенные страницы, исключая shared)

- Peak private bytes — пиковое значение Private bytes, интересно иногда взглянуть до чего дело доходило

- I/O read bytes — суммарный объем считанных с диска данных, по изменению видна активность

- I/O write bytes — суммарный объем записанных на диск данных, по изменению видна активность

- Network receive bytes — суммарный объем считанных из сети данных, по изменению видна активность

- Network send bytes — суммарный объем переданных в сеть данных, по изменению видна активность

- Описание процесса

- Название компании

- Полный путь к образу процесса (тут можно точно понять откуда стартовал процесс)

- Командная строка запуска процесса

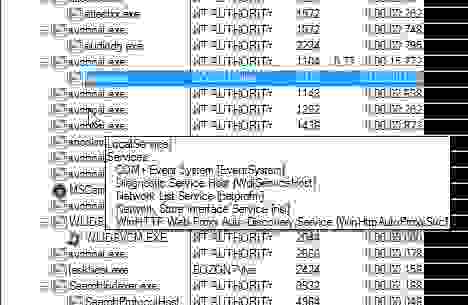

Сервисы внутри svchost

При наведении курсора на svchost (процесс который хостит в себе сервисы) можно видеть перечень сервисов – довольно полезная фича.

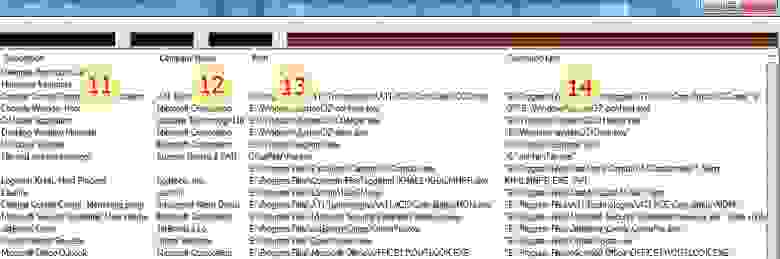

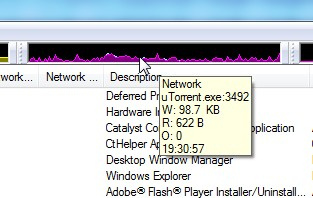

Суммарные графики активности, процесс с максимальной активностью

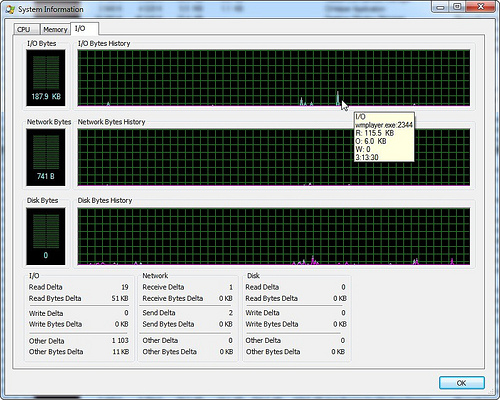

Сверху основного окна расположены графики основных суммарных параметров – память, дисковая, сетевая и CPU активность. При перемещении курсора по истории параметра, показан процесс который дал максимальный вклад в это значение в данный момент времени. Кроме того в тултипе есть информация о мгновенном значении параметра (зависит от частоты обновления). На следующей картинке — график сетевой активности.

В окне «system information» графики собраны вместе, здесь удобнее смотреть корреляцию параметров.

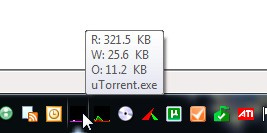

Суммарные графики активности в трее, процесс с максимальной активностью

Очень удобная фича – выведение в трей иконок с графиками суммарной активности. Там могут быть графики дисковой активности, CPU и память. Я использую первые два – поглядываю туда, при возникновении вопросов достаточно навести курсор и узнать какой процесс дает максимальный вклад в параметр. К сожалению сетевую активность туда нельзя выставить, я надеюсь это вопрос времени.

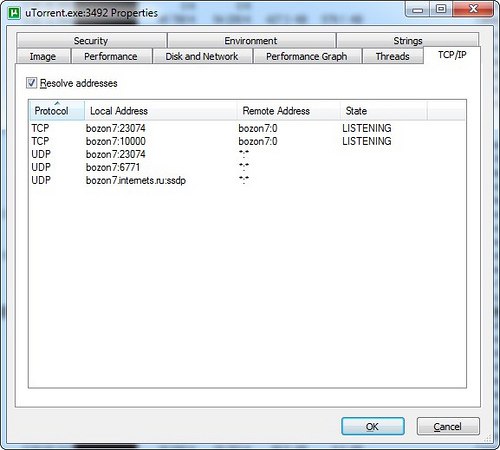

Сетевые соединения процесса

В свойствах процесса в закладке TCP/IP можно посмотреть текущие активные соединения. К сожалению сетевая активность по ним не видна, эта функциональность пока доступна в другой утилите – tcpview.

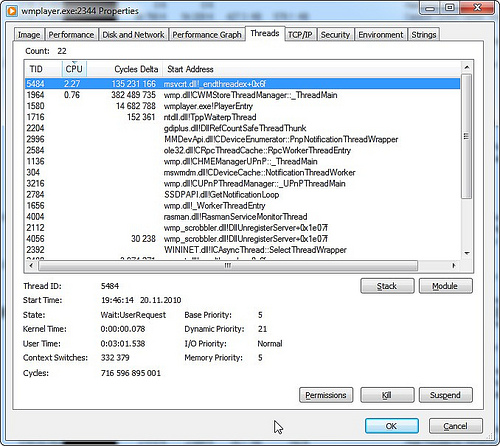

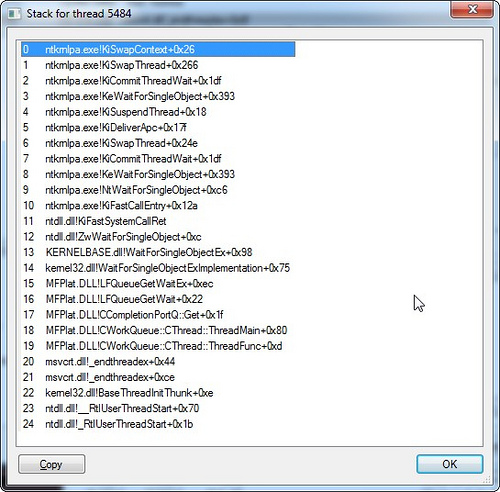

Потоки процесса, их активность, стек потока с загрузкой символов

В свойствах процесса в закладке threads видны все его потоки и загрузка CPU по потокам. Допустим хочется рассмотреть стек потока, который интенсивно что-то делает или висит. Для этого сперва надо его распознать, допустим по загрузке CPU, потом полезно приостановить процесс, чтобы спокойно рассмотреть его состояние — это можно сделать прямо в этом окне по кнопке “suspend”. Далее выделяем поток и нажимаем “stack”. В большинстве случаев стек будет начинаться в недрах системы и обрываться не совсем понятным образом. Дело в том, что не имея отладочной информации по системным библиотекам не удастся корректно развернуть стек и разобраться в нем. Есть решение – нужно сконфигурировать доступ с символьной информации с сайта Microsoft. Надо проделать несколько шагов:

- Установить Debugging Tools. Из приведенной ссылки надо пойти по ссылке “Debugging Tools for Windows 32-bit Versions” или “Debugging Tools for Windows 64-bit Versions”. Далее выбрать для скачивания последнюю версию не интегрированную в SDK, иначе это выльется в скачивание огромного объема SDK, а так всего несколько Mb.

- Настроить доступ к символам в Process Explorer. Options –> Configure Symbols. В одном поле задаем путь к dbghelp.dll, которая находится внутри установленного продукта из шага 1. Во втором настраиваем такую хитрую строку: “srv*C:\Symbols*http://msdl.microsoft.com/download/symbols”. Часть строки указывает на локальный кэш для PDB файлов, вторая часть на путь к серверу для скачивания.

- Теперь список потоков и стек будут более информативны. При открытии этих окон может происходить задержка на время подкачки PDB файлов с сервера Microsoft, но делается это один раз для каждой версии модуля, результат кэшируется в выбранной папке.

Информация по использованию памяти в системе

В окне «system information» закладка «memory». Здесь есть два графика – commit и physical. Physical – использование физической памяти без учета файлового кэша, под который уходит все что остается. Commit – сколько памяти выделено для процессов включая используемую виртуальную память. Под графиками в разделе «Commit Charge» есть поля Limit и Peak. Limit определяется суммой физической и виртуальной памяти, т.е. это максимальный суммарный объем памяти, который может выделить система. Peak – это максимум графика Commit за время работы утилиты. Процентные соотношения Current/Limit и Peak/Limit удобны для быстрой оценки насколько состояние системы приближалось к критическому лимиту по доступной памяти.

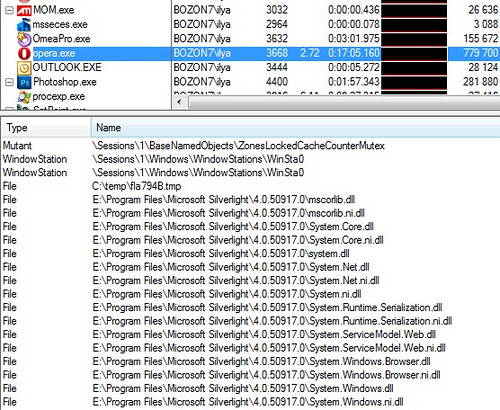

Handles и DLL процесса

В главном окне можно включить разделитель и снизу отображать DLL или handles выделенного процесса. При борьбе с вирусами и отладке программ это бывает очень полезно. На картинке — список handles для opera, первый handle файловой системы – это flash ролик в временном каталоге.

Для DLL можно добавить колонку с полным путем к образу, отсортировав по нему, проанализировать нет ли каких подозрительных модулей. На картинке видно, что подключен модуль от Logitech, есть подозрение что это что-то типа хука внедряющегося во все процессы. Следующим пунктом посмотрим где он еще встречается.

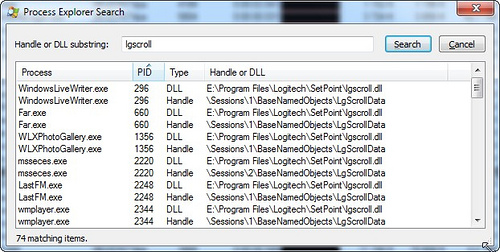

Поиск handles и DLL

Поиск по имени handle или DLL во всех процессах. Вводим имя DLL от Logitech из предыдущего пункта и убеждаемся что подключается он почти везде.

Другой пример – надо понять, кто блокирует файл или работает с папкой. Вводим часть пути и находим все процессы, которые открыли подобные объекты системы. Можно щелкнуть на элементе из списка и перейти к процессу, при этом будет подсвечен соответствующий handle или DLL.

PS Для отображения некоторых полей (например сетевая статистика) требуются административные привилегии. Повысить привилегии в уже запущенном Process Explorer можно с помощью команды в меню File. Только при наличии таких привилегий есть возможность добавить такие колонки. Я считаю такое поведение неверным, т.к. скрывает потенциальные возможности приложения от пользователя. Если поля добавлены и при следующем запуске нет административных прав, то они будут пустыми. Можно задать ключ «/e» в командной строке, чтобы форсировать поднятие привилегий при старте Process Explorer.

Источник