- Сканирование сетевых портов в Linux – команда nmap

- Зачем нужна команда nmap?

- Синтаксис команды nmap и особенности её работы

- Использование nmap

- Заключение

- Linuxoid.pro

- Топ-10 лучших сканеров портов Linux для сетевых администраторов

- Лучшие сканеры портов Linux для сетевых администраторов

- 1. Nmap

- 2. Unicornscan

- 3. Zenmap

- 4. Angry IP Scanner

- 5. Netcat

- 6. Knocker

- 7. Vault

- 8. UMIT

- 9. NmapSi4

- 10. Sandmap

- Наши рекомендация

- Последние мысли

Сканирование сетевых портов в Linux – команда nmap

Системы Linux и UNIX являются сетевыми операционными системами (ОС). Поэтому их эксплуатация неразрывно связана с администрированием и обслуживанием сетей. Независимо от сложности и масштабов сети необходимо проводить постоянный мониторинг окружения сети на предмет качества связи и соединений. А также для определения признаков или даже фактов вредительства в ней или несанкционированных атак. Одним из эффективных инструментов для выполнения подобных задач является команда nmap.

Зачем нужна команда nmap?

Основная задача команды nmap – сканирование сетевых портов указанных компьютеров для определения, какие из них используются (прослушиваются) программами-серверами. Для подавляющего числа сетевых демонов (служб) определены их стандартные порты по-умолчаню, которые они используют для своей работы. По этому признаку можно делать выводы, о том какие серверные программы запущены на том или ином компьютере в сети.

Также команда nmap – это самый доступный инструмент в руках злоумышленников для организации подготовки хакерской атаки на сеть. Ведь с помощью этой команды очень легко получить информацию, на основе которой можно судить о слабых и уязвимых местах в атакуемой системе.

Синтаксис команды nmap и особенности её работы

Команда nmap довольно проста в использовании и каким-то сложным синтаксисом не отличается:

Чего нельзя сказать о количестве, функциональности её ключей и неисчерпаемых возможностях их применения. Официальная документация, доступная на страницах man-руководства (команда man nmap), кроме того, что очень подробная (трудно встретить ещё подробнее), так ещё и имеет качественный перевод (локализации, в том числе и на русском языке) в большинстве Linux-дистрибутивов.

Не всегда утилита nmap предустановлена в системе, поэтому для её использования требуется установка соответствующего пакета, который обычно имеет имя nmap:

Или в Centos/Redhat

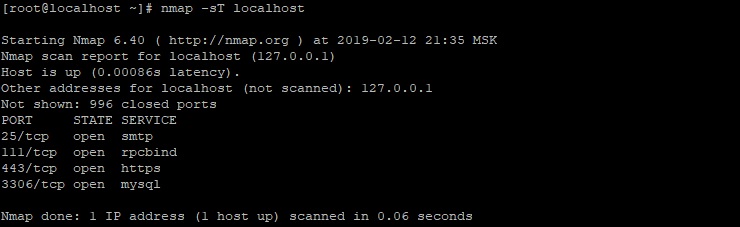

Столбец STATE показывает состояние порта: он может быть открыт (open), когда связан с использующими его службами (соединениями), закрыт (closed), когда порт не используется ни одним сервером. Также доступны состояния: unfiltered, когда nmap не смогла определить состояние порта. А также filtered – когда порт защищён (или заблокирован) брандмауэром.

Для задания хоста можно также использовать цифровую запись в виде IP-адреса. Отчёт из данного примера сформирован для самого обычного компьютера, для которого не была сконфигурирована какая-то защита. Как можно видеть, для прослушивания 80 и 443 портов для работы протоколов HTTP и HTTPS соответственно, запущен веб-сервер. Сервер баз данных (БД) MySQL также работает по стандартному порту.

Использование nmap

Если посмотреть на отчёт команды nmap для более защищённого узла, то он будет выглядеть примерно так:

Как можно видеть, на сканируемом узле (компьютере) скорее всего работает брандмауэр. Который блокирует все порты кроме тех, что отведены для работы почтового и веб- серверов. Таким образом, можно сделать вывод о том, что компьютер по указанному адресу настроен специально для работы с электронной почтой и обработкой HTTP-запросов.

Однако, одна из особенностей nmap заключается в том, что эту команду можно использовать в «хакерском» режиме. Другими словами она позволяет сканировать порты без установки реальных соединений. Это достигается путём использования неквитирующих пакетов, т. е. тех, которые похожи на имеющиеся в существующих соединениях. Но в ответ на такие пакеты можно получать пакеты диагностические. Т. е. получать информацию о соединении, при этом не быть «замеченным» брандмауэром или другим сетевым фильтром. Которые следят за «сканировщиками» портов.

Помимо всего прочего nmap умеет распознавать, какая ОС используется на проверяемом узле. Путём анализа некоторых особенностей, характерных для реализации стека TCP/IP для разных ОС. Для использования этой возможности существует ключ -O:

Как можно видеть, компьютер с IP-адресом 192.186.0.101 работает под управлением ОС Windows, предположительно Windows 7. Информация в отчёте довольно подробная, определён даже MAC-адрес сканируемого сетевого устройства.

Стоит рассмотреть некоторые примеры для команды nmap, которые могут пригодиться администраторам в их работе. Сканирование нескольких адресов:

Определение активных узлов в сети:

В этой команде используется формат записи, для обозначения подсети. В качестве параметров можно также указывать данные из файла:

Записи адресов в файле указываются также, как и в командной строке. И разделяться должны одним или несколькими пробелами или символами перевода строки. Для сканирования определённых портов:

или диапазона портов:

Сканирование всех портов:

Сканирование определённых типов портов (TCP или UDP):

Соответственно для указания UDP-портов следует указывать опцию -U. Для объединённого сканирования портов:

Для скрытого сканирования:

Сохранение результатов сканирования в файл:

Определить (с высокой степенью вероятности), работает ли на сканируемом узле брандмауэр или другой пакетный фильтр:

Определение только открытых портов:

Определение версии ОС, а также трассировки маршрутов:

Чтобы исключить из сканирования определённые адреса или подсети нужно использовать опцию —exclude:

Чтобы использовать для этой цели данные из файла, применяется опция —excludefile:

Заключение

Как можно видеть, nmap – это действительно мощный инструмент для мониторинга и анализа безопасности сетевого окружения. Следует также всегда помнить, что с помощью одной только команды nmap система или сеть могут быть досконально изучены «посторонними» или не совсем добросовестными людьми. Поэтому системные администраторы всегда должны учитывать этот фактор для обеспечения безопасности вверенных им систем.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Linuxoid.pro

Сообщество разработчиков программного обеспечения и IT-специалистов

Топ-10 лучших сканеров портов Linux для сетевых администраторов

Сканирование портов — важная вещь в мире сетей. Фактически, сетевой трафик отправляется и принимается через порты IP-адреса. Итак, чтобы узнать открытые порты, способные отправлять и получать данные, вам нужно использовать программное обеспечение для сканирования портов.

В любом случае, я не читаю здесь лекцию «Основы сетевых технологий». Я предполагаю, что вы знакомы с основами сканирования портов, поскольку ищете сканеры портов для своей системы Linux.

Инструменты сканера портов используются в основном администраторами сети или сервера. Но есть и случаи личного использования. Иногда геймеры и этики используют этот метод, чтобы найти лазейки в сети в исследовательских целях. Независимо от того, почему вы его используете, хороший сканер портов может значительно облегчить вашу работу. К счастью, в Linux есть множество пакетов сканеров портов для установки, и мы собираемся поговорить о них.

Лучшие сканеры портов Linux для сетевых администраторов

Дистрибутивы Linux в основном используются в серверных приложениях. Вот почему в Linux вы найдете больше и более качественных сетевых инструментов, чем в любой другой операционной системе. Как я уже сказал ранее, существует приличное количество сканеров портов Linux. Но большинство из них слишком сложные и для опытных пользователей. Вот почему вы не найдете достаточно ресурсов о них в Интернете. Итак, я решил составить список лучших сканеров портов, доступных для платформы Linux.

1. Nmap

Nmap — наиболее широко используемый сканер портов, доступный для системы Linux. Вы будете удивлены, узнав, что он может выполнять различные сетевые задачи и доступен для нескольких платформ. И инструмент с открытым исходным кодом, который можно использовать совершенно бесплатно. Его предпочитают все, от обычных игроков до профессиональных администраторов серверов. Вы можете получить доступ к инструменту, используя как командную строку, так и графический интерфейс пользователя.

- Даже командные строки разработаны для новичков, а синтаксис очень прост.

- Вы можете получить множество параметров, связанных с хостом, таких как информация об ОС, тип системы и т. Д.

- Их веб-сайт предоставляет подробное руководство по сканированию портов с помощью этого инструмента.

- Он имеет встроенную библиотеку, указанную как наиболее популярные TCP-порты, которые вы можете использовать для быстрого сканирования.

- Вы получите результат в удобочитаемом формате, а также можете экспортировать отчет, если хотите.

Плюсы: существует большая база пользователей этого инструмента, и если вы столкнетесь с какой-либо проблемой, вы найдете множество ресурсов в Интернете для ее решения.

Минусы: некоторые дополнительные функции заставят новичков потеряться в толпе функций.

2. Unicornscan

Unicornscan также является очень популярным сканером портов Linux. Он не предлагает такой гибкости, как Nmap. Но это действительно достойный конкурент Nmap, и его намного проще использовать для обычных пользователей. Этот инструмент также обладает некоторыми эксклюзивными функциями и преимуществами, которые недоступны даже для платных инструментов. Он поддерживает протоколы TCP и UDP для сканирования портов. Вы можете использовать любой из них и некоторые другие специальные протоколы в зависимости от сценариев использования.

- Он может обнаруживать активную операционную систему и запущенные в данный момент приложения.

- Вы можете сохранить результаты сканирования в базе данных в удобочитаемом формате.

- Пакет прост в установке, и он поставляется с предустановленными дистрибутивами, наиболее ориентированными на безопасность.

- Вы можете расположить цели в последовательности, чтобы выполнить многократное сканирование.

- Захваченные пакеты также можно сохранить в формате файла PCAP для дальнейшего анализа.

Плюсы: Асинхронное сканирование портов TCP и UDP — уникальная функция этого инструмента, которая полезна для большинства пользователей.

Минусы: на официальном сайте не так много ресурсов о том, как работать с этим инструментом.

3. Zenmap

В Zenmap нет ничего нового в плане сканирования портов. Фактически, вы получите все возможности Nmap, потому что он использует преимущества открытого исходного кода Nmap и построен на его основе. Что вы получаете дополнительно, так это графический интерфейс пользователя. Это палочка-выручалочка для тех, кто не очень хорошо знаком с инструментами командной строки. Если вы новичок в сетевых технологиях, вам это понравится из-за простого в использовании интерфейса.

- Пользовательский интерфейс немного устаревший, но чистый и аккуратно оформленный.

- Вы можете получить доступ к мастеру команд прямо из главного меню.

- Есть возможность открыть предыдущие результаты сканирования и сохранить результаты сканирования.

- Вы можете создавать шаблоны сканирования на основе наиболее часто используемых команд и настроек.

- В большинстве случаев он идет в комплекте с Nmap, и это здорово.

Плюсы: Zenmap упростил сканирование портов для неопытных людей. Вдобавок ко всему, некоторые изящные функции, такие как предустановки, делают его отличным компаньоном.

Минусы: разработчики должны обновить пользовательский интерфейс, используя современный язык дизайна.

4. Angry IP Scanner

Это еще один сканер портов Linux. Не путайте и его агрессивное именование. Этот инструмент работает как оберег, и я гарантирую, что он никогда вас не рассердит. Самым интересным фактом об этом инструменте является то, что он работает быстрее, чем что-либо на рынке прямо сейчас. Этот кроссплатформенный IP-сканер имеет довольно простые функции, но также имеет большое преимущество. Он очень удобен и прост в использовании, что делает его самым удобным инструментом в легкой упаковке.

- Его можно использовать без установки, как переносной инструмент.

- Вы можете сохранять отсканированные результаты в файлах различных форматов, таких как CSV, TXT, XML.

- Некоторые плагины могут расширять свою функциональность, что является большим преимуществом.

- Вы получите информацию NetBIOS с целевого IP-адреса с расширенной метаинформацией.

- Пользователи могут создавать собственные плагины, используя язык программирования Java.

Плюсы: инструмент очень гибкий, с возможностью расширения функций путем написания кодов и использования сторонних плагинов.

Минусы: он предлагает меньше возможностей с точки зрения ванильной установки, чем популярные конкуренты.

5. Netcat

Netcat — это полноценный инструмент для работы в сети и безопасности, выпущенный под лицензией GNU. Эта вещь работает как фреймворк в фоновом режиме и может работать вместе с другими сетевыми инструментами. С момента первоначального выпуска в 2004 году базовая версия больше не обновлялась. Но есть несколько инструментов, основанных на исходном коде Netcat с расширенными функциями. Но, тем не менее, этот инструмент считается пионером в области сканирования IP-адресов и прочего.

- Этот инструмент поддерживает как исходящие, так и входящие соединения по протоколам UDP и TCP.

- Сканер портов поддерживает рандомизатор, который упрощает поиск открытых портов.

- Вы можете легко установить его из официальных репозиториев любого дистрибутива.

- Netcat поддерживает буферизованный режим отправки, шестнадцатеричный дамп и некоторые другие расширенные функции.

- Его можно использовать как инструмент сетевой отладки, а также с некоторыми дополнительными преимуществами.

Плюсы: будучи устаревшим инструментом, он очень надежен и стабилен. С ним совместимы практически все дистрибутивы.

Минусы: у него нет современного графического интерфейса с современными функциями, что определенно является недостатком.

6. Knocker

Knocker — это простой, но мощный сканер портов Linux. Инструмент написан на языке программирования C, и его функции довольно просты. Фактически, он не делает ничего, кроме простого сканирования портов. Но что меня привлекло, так это простой в использовании интерфейс этого инструмента. Если вы человек, которому не нужно много функций и которому нужен легкий инструмент, это стоит попробовать.

- Этот инструмент доступен для нескольких платформ, кроме Linux.

- Доступны как терминальные версии, так и версии графического интерфейса на основе GTK.

- Он поддерживает протокол TCP для сканирования IP, который является наиболее распространенным.

- Knocker может предоставить отчет о службах, работающих на определенном порту.

- Инструмент находится в активной разработке, и группа разработчиков очень отзывчива.

Плюсы: Knocker не оказывает особой нагрузки на систему, поскольку он очень легкий и имеет только основные функции.

Минусы: у него нет функции сканирования UDP, что немного досадно.

7. Vault

Не путайте с этим именем. Это не запирающий инструмент или что-то в этом роде. Vault — это полноценный инструмент для проверки на проникновение для вашей системы Linux. Он может выполнять различные задачи с точки зрения сети. Встроенный сканер портов может выполнять расширенное сканирование портов различными методами. Он поддерживает протоколы TCP и UDP. Вы будете удивлены, узнав, что этот инструмент на основе Python может сканировать веб-страницы.

- Он может сканировать TCP-порты и получать различную информацию, кроме этого открытого порта.

- Этот инструмент без проблем совместим со всеми операционными системами Unix.

- Не требует никаких зависимостей, кроме комплекта разработчика Python.

- В Vault включены некоторые функции безопасности, которые могут помочь вам в анализе бэкдора.

- Вы можете получить его бесплатно и можете использовать форк для повышения удобства использования и расширенных функций.

Плюсы: он хорошо конкурирует с продвинутыми инструментами, такими как Nmap, с многочисленными функциями.

Минусы: он не будет работать в вашей системе без Python, что следует учитывать.

8. UMIT

UMIT — это интерфейсная оболочка для популярного сканера портов Linux, Nmap. Это означает, что разработчики с открытым исходным кодом создали UMIT поверх кода Nmap с графическим пользовательским интерфейсом, чтобы новички могли использовать его без какой-либо командной строки. Он работает так же, как Zenmap, который также является популярным форком Nmap. Пользовательский интерфейс и язык дизайна этого инструмента превосходны с чистыми и оптимизированными механизмами. Большую часть времени я предпочитаю использовать его на своей Linux-машине.

- Этот инструмент может сравнивать результаты различных результатов сканирования портов.

- В него встроены некоторые расширенные инструменты фильтрации для гибкого сканирования.

- Он использует структуру GTK + для графического интерфейса пользователя и без проблем работает в любой среде рабочего стола.

- Существует экспертный режим, который предоставит вам больше возможностей с точки зрения отладки.

- Сохранение результатов сканирования в базе данных — очень удобная функция для сетевых администраторов.

Плюсы: UMIT работает на том же алгоритме Nmap с некоторыми улучшениями на стороне пользовательского интерфейса. Вот почему на это можно слепо положиться.

Минусы: последняя версия появилась почти 6 лет назад, и разработчики не заинтересованы в дальнейшем развитии.

9. NmapSi4

Этот инструмент также построен на Nmap для проверки стабильности большинства функций. В отличие от оригинального Nmap, он имеет функциональный графический интерфейс на основе GTK, который упрощает работу. NmapSi4 очень популярен среди сетевых администраторов Linux. Кроме того, есть несколько неофициальных портов с некоторыми дополнительными функциями и функциями. Самое приятное то, что NmapSi4 имеет один из самых функциональных пользовательских интерфейсов с лучшим дизайном и удобством использования.

- Вы можете искать хосты и IP-адреса с помощью инструмента Network Discover.

- Пользователи могут создать свой собственный профиль сканирования для более быстрого доступа.

- Есть специальный браузер для обнаружения сетевых уязвимостей.

- Пользовательский интерфейс разделен на вкладки, чтобы вы могли легко найти нужные функции.

- Вы получаете полную поддержку Nmap NSE с Traceroute.

Плюсы: этот форк Nmap очень стабилен, и я не обнаружил ни одной проблемы при его использовании в моей системе Debian.

Минусы: для установки нужны обходные пути, и это может беспокоить новичков.

10. Sandmap

Sandmap — еще один ангел-хранитель для системных администраторов, которым приходится работать с сетями. Этот сканер портов Linux использует тот же старый Nmap на бэкэнде для обнаружения сети. Этот инструмент не предлагает графический интерфейс. Но вы будете поражены, увидев его интерфейс командной строки. Синтаксис выделен цветами, а общий вид не позволит вам пропустить графический интерфейс. Вы также можете использовать простые коды для выполнения различных задач, связанных со сканированием портов.

- Есть несколько предустановок с некоторыми предопределенными параметрами, которые вы можете использовать для быстрого сканирования.

- Он поддерживает NSE для написания сценариев для реализации сложных задач.

- Вы можете выполнять несколько сканирований, и для этого нет ограничений программного обеспечения.

- В настоящее время для этого инструмента доступно более 30 модулей.

- Вы можете прочитать документацию для быстрого обучения, даже если вы новичок.

Плюсы: у него стилизованный интерфейс командной строки, который доставит удовольствие таким любителям терминалов, как я.

Минусы: некоторым людям все еще может не хватать полноценного графического пользовательского интерфейса.

Наши рекомендация

На самом деле, все вышеупомянутые инструменты великолепны, и я думаю, что вы можете начать работать, установив любой из них. Но если вам все еще нужно предложение, я настоятельно рекомендую вам использовать любой инструмент на основе Nmap. Это потому, что Nmap имеет большую популярность и большую базу пользователей. Вы получите решения, если обнаружите какие-либо проблемы. И, если вам неудобно работать с командными строками, Zenmap — более безопасный выбор.

Последние мысли

Сканирование портов — это сложная сетевая задача. Его можно использовать как в хороших, так и в плохих целях. Если вы используете это для проверки уязвимости, то ничего страшного. Вы должны быть осторожны при его использовании, чтобы не использовать его для незаконных действий, таких как взлом. Я надеюсь, что эта статья помогла вам узнать о лучших сканерах портов Linux. Пожалуйста, поделитесь этим с друзьями, потому что это побуждает нас писать лучшие статьи.

Источник