- Windows: Как узнать пароли пользователей авторизованных в системе.

- Вариант 1. Достаём пароли из памяти.

- Вариант 2. Достаем пароли из дампа процесса lsass.exe.

- Вариант 3. Достаём пароли из файла гибернации (hyberfile.sys).

- Утилиты для работы с паролями / Password Tools

- Еще записи по теме

- PingInfoView — утилита для массового пинга

- ProduKey — восстановление ключа product key Windows и Office

- CredentialsFileView — пароли Windows

- Просмотр пароля Службы

Windows: Как узнать пароли пользователей авторизованных в системе.

Как известно windows хранит пароли пользователей в виде хеша в файле C:\windows\system32\config\sam. Но c пользователями залогиненными в системе дело обстоит немножко по другому. Штука в том, что некоторые системные процессы в своих служебных целях все-таки используют пароли пользователей в открытом (или зашифрованном) виде, а не их хэши. C помощью утилиты mimikatz при наличии прав администратора можно выцепить пароли авторизованных пользователей.

Вариант 1. Достаём пароли из памяти.

Для этого нам понадобятся пользователь с правом на отладку (привилегиями SeDebugPrivilege) и утилита Mimikatz (скачать можно с оф.сайта или отсюда пароль: tmie.ru). Так как права на отладку есть как и локального так и у доменного администраторов, локальный админ может узнать пароль доменного.

Запускаем Mimikatz с правами администратора, включаем отладку:

сохраняем пароли в файл:

В итоге получаем файлик с паролями пользователей в открытом виде.

Вариант 2. Достаем пароли из дампа процесса lsass.exe.

Если на нужном сервере или рабочей станции утилиту блокирует антивирусник, или вы физически не можете работать одновременно с пользователями, можно снять дамп памяти процесса lass.exe ручками или планировщиком.

Снять дамп памяти процесса можно с помощью модуля: Out-Minidump.ps1 (скачать можно отсюда или отсюда)

Импортируем модуль в powershell:

Снимаем дамп процесса lsass.exe.

Получаем файл дампа памяти процесса. Файл лежит либо в system32, либо в папке откуда запускалась команда. Имя файла выглядит lsass_ .dmp.

Запускаем mimikatz и натравливаем его на наш дамп:

Дальше всё так же как и в первом варианте:

Вариант 3. Достаём пароли из файла гибернации (hyberfile.sys).

При желании можно скопировать файл гибернации, конвертнуть его в dmp, и распарсить дебагером. Детально расписано здесь: (Хабр).

Windows memory toolkit community edition (скачать).

Утилиты для работы с паролями / Password Tools

- Если вы хотите скачать пакет всех утилит для восстановления паролей в одном ZIP архиве, воспользуйтесь прямой ссылкой. Пароль для распаковки архива — nirsoft123!

- Если вам требуются консольные версии (для командной строки) утилит для работы с паролями, то их можно скачать отдельным архивом. С основного сайта они были убраны по причинам безопасности. Подробнее читайте в блоге Нира. Чтобы скачать консольные утилиты, перейдите по прямой ссылке, используйте логин download и пароль nirsoft123! для скачивания. Пароль для распаковки архива — nirsoft123!

| MessenPass | Восстанавливает пароли от наиболее популярных мессенджеров в Windows: MSN Messenger, Windows Messenger, Windows Live Messenger, Yahoo Messenger, ICQ Lite 4.x/2003, AOL Instant Messenger provided with Netscape 7, Trillian, Miranda, and GAIM. |

| Mail PassView | Восстанавливает пароли от почтовых программ: Windows Live Mail, Windows Mail, Outlook Express, Microsoft Outlook 2000 (POP3 and SMTP Accounts only), Microsoft Outlook 2002/2003 (POP3, IMAP, HTTP and SMTP Accounts), IncrediMail, Eudora, Netscape Mail, Mozilla Thunderbird. Mail PassView также может восстановить пароли от почтовых Web-based аккаунтов (HotMail, Yahoo!, Gmail), если вы используете программы, с этими аккаунтами. |

| IE PassView | IE PassView — маленькая утилита, которая выдергивает пароли, сохраненные в Internet Explorer. Поддерживает все версии. |

| Protected Storage PassView | Восстанавливает все пароли, сохраненные в защищенном хранилище Windows (Windows Vault), включая пароли от Internet Exlorer и сайтов, защищенных паролем, пароли от MSN Explorer. |

| Dialupass | Восстанавливает пароли от dial-up (модемных и VPN) соединений в Windows. Утилита работает во всех версиях Windows. |

| BulletsPassView | BulletsPassView – это уникальная утилита, которая показывает пароли за звездочками в любых текстовых полях ввода в Windows и Internet Explorer. После их обнаружения, можно их сохранить в text/html/csv/xml файл. Эту утилиту можно использовтаь для восстановления паролей от различных программ Windows таких как CuteFTP, Filezilla, VNC и других. |

| Network Password Recovery | Восстанавливает пароли к сетевым шарам в Windows XP, Windows Vista, Windows 7, and Windows Server 2003/2008. |

| SniffPass Password Sniffer | Уникальная программа сниффер, которая перехватывает пароли. Которые проходят через ваш сетевой адаптер и мгновенно показывает их на экране. Эту утилиту можно использовать для восстановления Web/FTP/Email паролей. |

| RouterPassView | Эта утилита восстанавливает пароли из файлов конфигурации роутера, сохраненных локально. Эта работает не со всеми роутерами, утилита восстановит пароль только если конфигурационный файл сохранен в нужном формате, который RouterPassView может определить и расшифровать. |

| PstPassword | Восстанавливает утерянные пароли от Outlook PST архивов. |

| PasswordFox | Маленькая утилита, которая позволяет посмотреть пароли, сохраненные в браузере Mozilla Firefox По умолчанию PasswordFox показывает пароли, сохраненные в вашем текущем профиле, но можно указать и другие Firefox профили. Для каждой записи отображаются: Record Index, Web Site, User Name, Password, User Name Field, Password Field и Signons filename. |

| ChromePass | ChromePass – это маленькая утилита, которая позволяет посмотреть логины и пароли, сохраненные в Google Chrome. Для каждой записи отображаются: Origin URL, Action URL, User Name Field, Password Field, User Name, Password и Created Time. Любые записи можно экспортировать в text/html/xml file или скопировать в буфер обмена. |

| OperaPassView | OperaPassView – это маленькая утилита, которая дешифрует содержимое файла паролей браузера Opera (wand.dat) и отображате список всех сохраненных паролей. Можно выбрать один или несколько паролей и сохранить их в буфер обмена или экспортировать в файл text/html/csv/xml. |

| WebBrowserPassView | WebBrowserPassView – это утилита для восстановления паролей из браузеров: Internet Explorer, Mozilla Firefox, Google Chrome, and Opera. Эта утилита может быть использована для восстановления забытого пароля от любого сайта, если пароль был сохранен в браузере. После восстановления паролей, их можно сохранить в файл text/html/csv/xml file, используя опцию ‘Save Selected Items’ (Ctrl+S). |

| WirelessKeyView | WirelessKeyView восстанавливает все ключи от беспроводных сетей (WEP/WPA) сохраненные в компьютере сервисом ‘Wireless Zero Configuration’ ОС Windows XP и сервисом ‘WLAN AutoConfig’ of Windows 7 и более новых ОС. Она позволяет легко сохранить все ключи в файл text/html/xml или скопировать отдельный ключ в буфер обмена. |

| Remote Desktop PassView | Remote Desktop PassView – это маленькая утилита, которая вытаскивает пароли, сохраненные приложением Microsoft Remote Desktop Connection в .rdp файлах. |

| VNCPassView | VNCPassView – это маленькая утилита, которая восстанавливает пароли, сохраненные клиентом VNC. Она может восстановить 2 типа паролей: сохраненные в ветке реестра текущего пользователя (HKEY_CURRENT_USER) и пароли сохраненные для всех пользователей. |

| PocketAsteriskRemotePocketAsterisk | Открывает пароли за звёздочками в устройствах Pocket PC. |

Еще записи по теме

- Новости 3

Новости проекта - Скачать 1

- Утилиты 1

- Аудио-видео утилиты 1

- Браузерные утилиты 1

Работа с браузерами: история, cookies, cache, favorites, downloads - Дисковые утилиты 1

- Сетевые утилиты 1

Работа с сетью: порты, снифферы, трафик, ping, DNS - Системные утилиты 3

Работа с Windows: реестр, BSOD, драйверы, библиотеки, журналы событий - Утилиты для работы с паролями 2

Утилиты для восстановления паролей

- ProduKey — восстановление ключа product key Windows и Office 14

- Утилиты для работы с паролями / Password Tools 6

- PingInfoView — утилита для массового пинга 5

- Дисковые утилиты / Disk Utilities 4

- Об авторе 3

- CredentialsFileView — пароли Windows 2

- Утилиты для браузеров / Web Browser Tools 2

- Системные утилиты / System Tools for Windows 2

- TOP утилит 2

- О сайте 2

PingInfoView — утилита для массового пинга

Системные требования Эта утилита работает под Windows 2000, Windows XP, Windows Server 2003, Windows Server 2008, .

ProduKey — восстановление ключа product key Windows и Office

История версий Текущая версия — 1.92 Добавлена колонка ‘Build Number’ (для Windows). Известные проблемы При запуске produkey.exe, некоторые антивирусы .

CredentialsFileView — пароли Windows

Системные требования Утилита работает на любой версии Windows от Windows XP и до Windows 10. Существует .

Просмотр пароля Службы

Доброго времени суток, друзья!

Из этого руководства вы узнаете, как извлечь пароли из учетных записей служб и как внедрить gMSA (групповые учетные записи управляемых служб) для правильного управления идентификацией служб. Неправильно настроенные учетные записи служб случаются в каждой компании, и не многие администраторы компании знают о том, насколько опасным может быть неправильная настройка учетных записей.

Так уж сложилось исторически, что все известные мне админы систем не всегда осознают опасности запуска сервисов под доменными администраторами. Как правило существуют различные приложения, наподобии Acronis Backup или к примеру службы SQL Server, а зачастую и службы кластера 1С, службы Параграф, которые необходимо запускать под своими учетными записями. В тот или иной момент времени по различным причинам возникает необходимость просмотра пароля сервисов, ну к примеру неадекватный уход предыдущего системного администратора. Правда, я лично сталкивался с такими случаями неоднократно и представляете себе, практически всем приходится переустанавливать сервис для получения контроля над службой приложения.

Есть способ, который позволяет узнать пароль администратора в случае, если какая-либо служба запускается от его имени.

Пароли учетных записей, от которых запускаются службы Windows, хранятся в зашифрованном виде в реестре (LSA Secrets) по пути:

HKEY_LOCAL_MACHINE/Security/Policy/Secrets

Существуют способы, которые позволяют извлечь пароли из LSA Secrets:

- Скопировать путь реестра во временный путь, а затем расшифровать зашифрованные пароли

- Использовать теневые копии

- Использовать специальные утилиты для работы с процессом lsass.exe

Прежде всего, вам нужно скачать 2 приложения:

PsExec / PsExec64

Инструмент, написанный Марком Руссиновичем, который вы можете скачать с sysinternals.com. Нам понадобится этот инструмент для повышения уровня учетной записи локальной системы.

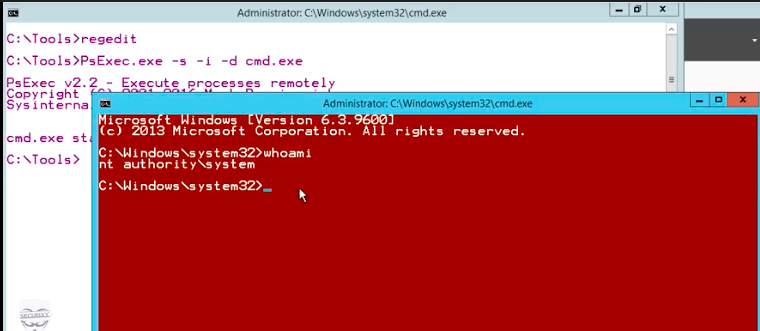

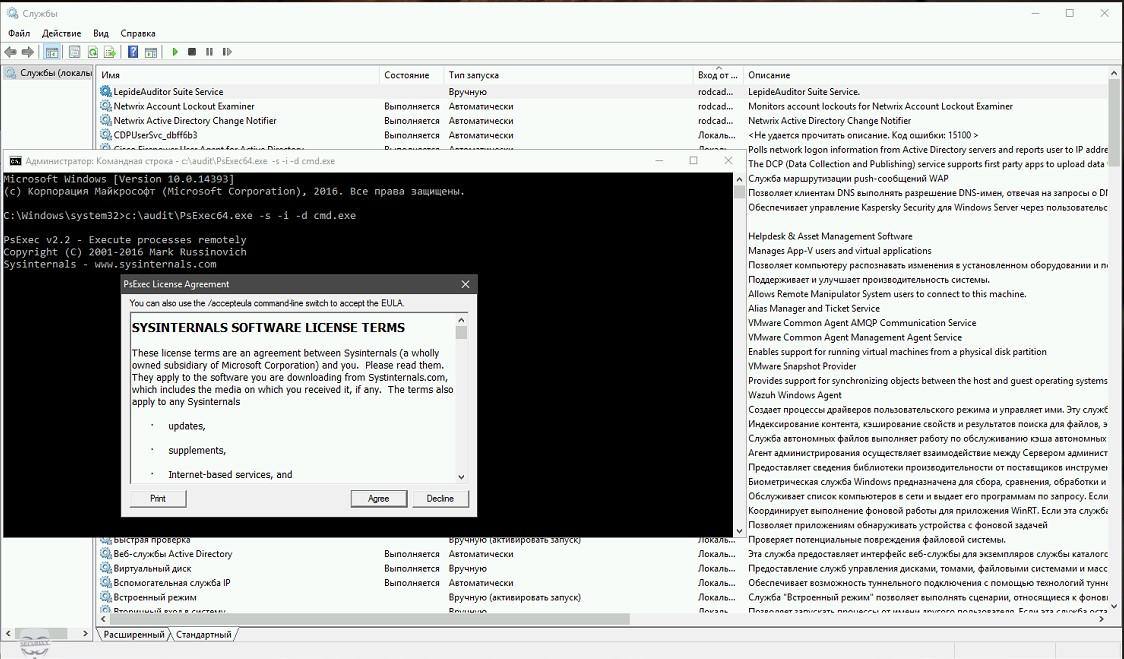

Попав в систему под локальным администратором (как конкретно это сделать и какими средствами пользоваться можете найти в нашем блоге), Вам необходимо запустить командную строку с правами Системы (не запустить от имени Администратора, а именно NT Authority\System) по причине отсутсвия прав к определенным веткам реестра даже у локальных или доменных администоров.

Для этого воспользуемся утилитой Марка PsExec или PsExec64 в зависимости от битности Вашей системы, запустив ее через командную строку запущенную от имени Администратора.

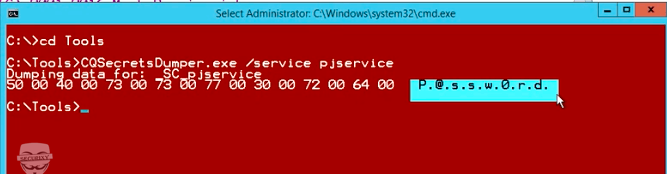

Затем, нам всего лишь необходимо воспользоваться второй утилитой CQSecretsDumper для извлечения информации о необходимой для нас службы:

Если не убедительно, то давайте замарочимся без стилиты, который мы получили пароль в 2 шага:

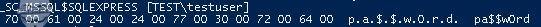

Попробуем получить пароль от учетной записи под которой запускается служба SQL Server.

Имеется:

Контроллер домена на Windows Server 2012 R2

SQL Server Express 2012

При установке SQL Server, для запуска службы, специально укажем существующую доменную учётную запись (пароль тот самый).

Воспользуемся утилитой gsecdump для извлечения паролей (!Внимание данная утилита в отличии от предыдущих попадает под прицел антивирусных продуктов).

Запустим PowerShell от имени администратора и выполним команду:

Ужасаемся и думаем, что с этим делать и как себя и свою компанию обезопасить. Об этом ниже и нам необходимо воспользоваться gMSA (group Managed Service Accounts) в нормальной поднятом уровне леса домена до Windows Server 2012 ну или на худой конец до Windows Server 2008R2.

Теперь Вы можете проверить это в рамкой своей организации на обслуживаемых серверах и если найдете службы запускаемые не от Локальной системы или не от Сетевой службы (отсортируйте по Входу от…):

– знайте, любой получивший права локального администратора может воспользоваться этим недочетом.

Этот метод активно демонстрирует знаменитая Паула Янушкевич со своей командой CQURE:

Как обезопасить:

На самом деле, чтобы не изобретать колесо, мы воспользуемся очень старой статьей с хабра.

Чтобы защититься от такого рода атак начиная с Windows Server 2008 R2 был придуман механизм Managed Service Accounts или MSA в Server 2012 – gMSA.

Managed Service Accounts являются управляемыми учетными записями в домене, которые обеспечивают автоматическое управление паролями и упрощенное управление именами служб-участников, включая делегирование управления другим администраторам.

Преимущества управляемых учетных записей служб:

- Автоматическая смена паролей. По умолчанию смена пароля – раз в 30 дней

- Сложный пароль. Используется комплексный автоматически генерируемый пароль из 240 символов в случайном порядке (первая половина — буквы английского алфавита, вторая половина — цифры и другие символы)

- Отсутствие избыточных прав

- Возможность использования одного MSA на нескольких серверах (gMSA). В случае, когда требуется, чтобы все экземпляры служб использовали один и тот же субъект, например для использования в службе NLB

- Управление SPN

Автоматическое обновление SPN при переименовании

— учетной записи сервера

— свойства dnshostname учетной записи сервера

— изменении свойства addition¬aldnshostname учетной записи сервера

— изменении свойства additionalsam¬accountname учетной записи сервера

Сервисы и службы, которые поддерживают MSA:

- IIS

- AD LDS

- SQL Server 2008 R2 SP1, 2012

- MS Exchange 2010, 2013

Требования MSA:

- Уровень домена и леса – Windows Server 2008 R2

- Windows Server 2008 R2, Windows 7 (Professional, Enterprise, Ultimate)

- .Net Framework 3.5x

- Модуль администрирования Active Directory для PowerShell

- Установленный патч 2494158

Если лес и домен не имеют уровень 2008 R2 (MSA) и 2012 (gMSA) нужно поднять уровень леса командой:

И уровень домена, командой:

в каждом домене, в котором необходимо создать и использовать управляемые учетные записи службы.

Включение MSA в PowerShell

1) Выполнить командлет: Import-Module ActiveDirectory

2) Чтобы создать учётную запись MSA нужно выполнить командлет:

где serviceaccount – имя учетной записи MSA

RestrictToSingleComputer – параметр означает, что MSA будет привязан только к одному серверу.

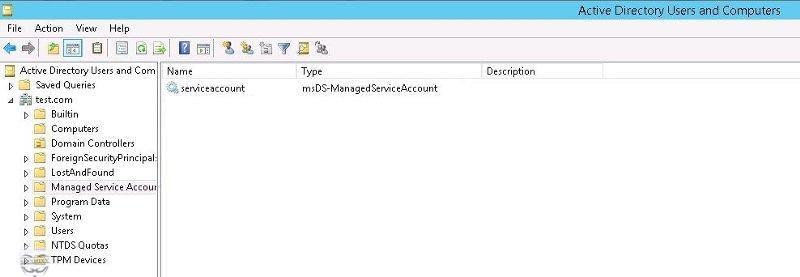

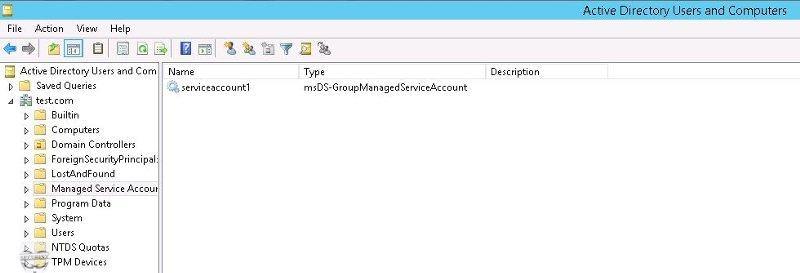

Можно зайти в Active Directory Users and Computers и убедиться, что MSA был создан (чтобы появился раздел Managed Service Accounts, нужно включить в оснастке View — Advanced Features).

3) Чтобы привязать MSA к серверу нужно выполнить командлет:

где server – имя сервера, который будет соотнесён с MSA

serviceaccount – имя учетной записи MSA

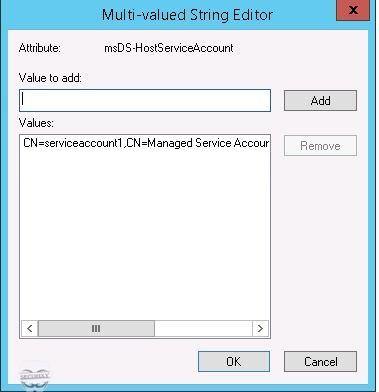

Чтобы проверить, что операция выполнена успешно, нужно зайти в оснастку Active Directory Users and Computers, перейти в свойства сервера и посмотреть атрибут msDS-HostServiceAccount

4) Установка управляемой учетной записи службы на локальном компьютере

Нужно выполнить командлет:

где serviceaccount – имя учетной записи MSA

5) Тестирование MSA (Windows 8.1, Windows PowerShell 4.0, Windows Server 2012 R2)

Нужно выполнить командлет:

где serviceaccount – имя учетной записи MSA

Вернёт значение True или False

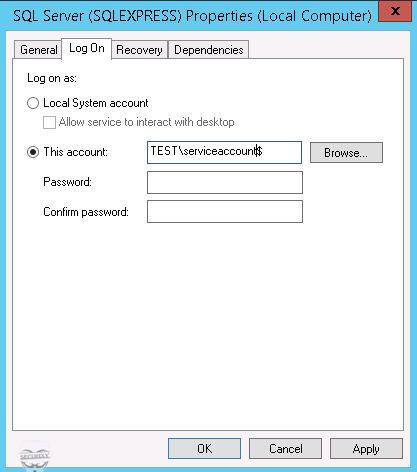

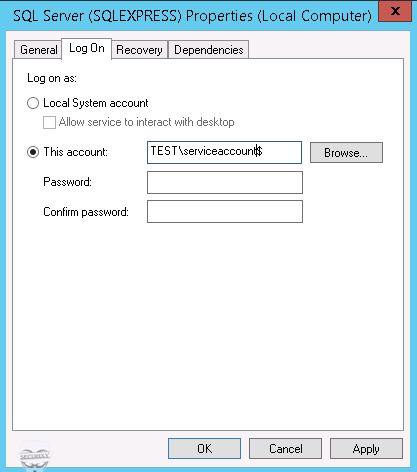

6) Установить для службы Windows запуск от имени MSA и перезапустить службу.

В конце имени MSA не забудьте указать знак $

Поле пароль нужно оставить пустым.

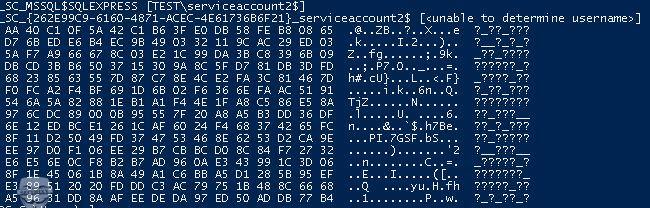

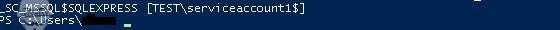

Проверим с помощью утилиты gsecdump пароль для учётной записи службы:

В Windows Server 2012 появились Групповые управляемые учетные записи служб (Group Managed Service Accounts).

Они позволяют привязывать управляемую учетную запись не к одному серверу, а к нескольким.

Это может потребоваться, например, для использования в службе балансировки сетевой нагрузки.

Требования:

- Уровень схемы – Windows Server 2012

- Контроллер домена Windows Server 2012 (R2) на котором запущена служба Microsoft Key Distribution Service

- Windows Server 2012, 2012 R2, 8, 8.1

- Модуль администрирования Active Directory для PowerShell

Включение gMSA в PowerShell

1) Проверить, что включена служба Microsoft Key Distribution Services

“Служба распространения ключей использует общий секрет для создания ключей учетной записи. Эти ключи периодически изменяются. В дополнение к прочим атрибутам групповых управляемых учетных записей служб контроллер домена Windows Server 2012 вычисляет пароль для ключа, предоставленного службами распространения ключей. Обратившись к контроллеру домена Windows Server 2012, узлы Windows Server 2012 и Windows 8 могут получить текущий и предыдущий пароль.”

2) Создать Root Key

За создание Root Key отвечает командлет:

Чтобы создать новый Root Key нужно выполнить командлет:

В таком случае ключ будет доступен через 10 часов, пока не среплицируется.

Мы также можем использовать небольшую хитрость для нашей тестовой среды, где мы укажем, что время будет десять часов назад или как я называю Назад в прошлое. Кто помнит, таким методом в свое время обходили некоторые активаторы приложений или временные ограничения приложений (Time bomb)

Можно выполнить командлет:

В таком случае, ключ будет доступен сразу (-10 часов начала работы)

3) Создать gMSA

Выполнить командлет:

где serviceaccount – имя учетной записи gMSA

test.test.com – имя сервера, на котором был создан Root Key

$test – имя сервера, который может обращаться к KDS для получения информации

Можно зайти в Active Directory Users and Computers и убедиться, что gMSA был создан (чтобы появился раздел Managed Service Accounts, нужно включить в оснастке View — Advanced Features).

4) Установка управляемой учетной записи службы на локальном компьютере

Нужно выполнить командлет:

где serviceaccount – имя учетной записи gMSA

5) Тестирование MSA (Windows 8.1, Windows PowerShell 4.0, Windows Server 2012 R2)

Нужно выполнить командлет:

где serviceaccount – имя учетной записи MSA

Вернёт значение True или False

6) Установить для службы Windows запуск от имени gMSA и перезапустить службу.

В конце имени gMSA не забудьте указать знак $

Поле пароль нужно оставить пустым.

Ну и проверим с помощью утилиты gsecdump пароль для учётной записи службы

Удалить MSA/gMSA можно с помощью командлета Uninstall-ADServiceAccount

Задавать параметры MSA/gMSA можно с помощью командлета Set-ADServiceAccount

Задание периода смены пароля:

где serviceaccount – имя учетной записи gMSA

60 – период, через который сменится пароль

Задание криптоалгоритмов Kerberos для использования MSA

Варианты: RC4, AES128, AES256

Задание SPN

Задание NetBIOS имени для сервиса (SAMAccountName)

Если не задано, используется идентификатор Name

Если задано, имя отображения в AD будет из Name, а идентификатор для логина из SAMAccountName

MSA/gMSA – это ещё один способ, который позволяет повысить безопасность. Надеюсь Вам было полезно и интересно.