- Мониторинг активности и статуса подключенных удаленных клиентов. Monitor connected remote clients for activity and status

- Мониторинг активности и состояния удаленных клиентов To monitor remote client activity and status

- Просмотр и анализ логов RDP подключений в Windows

- TCPView — Мониторим TCP/IP подключения

- Читают сейчас

- Редакторский дайджест

- Похожие публикации

- Как протоколы ARPANET повлияли на развитие TCP/IP

- Сетевая подсистема в ОС

- Кроссплатформенный многопоточный TCP/IP сервер на C++

- Средняя зарплата в IT

- Минуточку внимания

- Комментарии 20

Мониторинг активности и статуса подключенных удаленных клиентов. Monitor connected remote clients for activity and status

Область применения. Windows Server (Semi-Annual Channel), Windows Server 2016 Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016

Примечание. Windows Server 2012 объединяет службу DirectAccess и службы удаленного доступа (RAS) в одну роль удаленного доступа. Note: Windows Server 2012 combines DirectAccess and Remote Access Service (RAS) into a single Remote Access role.

Консоль управления на сервере удаленного доступа можно использовать для наблюдения за активностью и состоянием удаленных клиентов. You can use the management console on the Remote Access server to monitor remote client activity and status.

Для выполнения задач, описанных в этом разделе, необходимо войти в систему как член группы «Администраторы домена» или член группы «Администраторы» на каждом компьютере. You must be signed in as a member of the Domain Admins group or a member of the Administrators group on each computer to complete the tasks described in this topic. Если вы не можете выполнить задачу, войдя в учетную запись, которая является членом группы «Администраторы», попробуйте выполнить задачу, войдя в учетную запись, которая является членом группы «Администраторы домена». If you cannot complete a task while you are signed in with an account that is a member of the Administrators group, try performing the task while you are signed in with an account that is a member of the Domain Admins group.

Мониторинг активности и состояния удаленных клиентов To monitor remote client activity and status

В диспетчере серверов щелкните Средства и выберите пункт Управление удаленным доступом. In Server Manager, click Tools, and then click Remote Access Management.

Щелкните отчеты , чтобы перейти к отчетам удаленного доступа в консоли управления удаленным доступом. Click REPORTING to navigate to Remote Access Reporting in the Remote Access Management Console.

Щелкните состояние удаленного клиента , чтобы перейти к пользовательскому интерфейсу активности и состояния удаленных клиентов в консоли управления удаленным доступом. Click Remote Client Status to navigate to the remote client activity and status user interface in the Remote Access Management Console.

Вы увидите список пользователей, подключенных к серверу удаленного доступа, и подробную статистику по ним. You will see the list of users who are connected to the Remote Access server and detailed statistics about them. Щелкните первую строку в списке, соответствующую клиенту. Click the first row in the list that corresponds to a client. При выборе строки на панели предварительного просмотра отображается активность удаленных пользователей. When you select a row, the remote user activity is shown in the preview pane.

Эквивалентные команды в Windows PowerShell Windows PowerShell Windows PowerShell equivalent commands

Следующие командлеты Windows PowerShell выполняют ту же функцию, что и предыдущая процедура. The following Windows PowerShell cmdlet or cmdlets perform the same function as the preceding procedure. Вводите каждый командлет в одной строке, несмотря на то, что здесь они могут отображаться разбитыми на несколько строк из-за ограничений форматирования. Enter each cmdlet on a single line, even though they may appear word-wrapped across several lines here because of formatting constraints.

Статистику пользователя можно фильтровать на основе выбора критериев, используя поля в следующей таблице. The user statistics can be filtered, based on criteria selections, by using the fields in the following table.

Просмотр и анализ логов RDP подключений в Windows

В этой статье мы рассмотрим, особенности аудита / анализа логов RDP подключений в Windows. Как правило, описанные методы могут пригодиться при расследовании различных инцидентов на терминальных / RDS серверах Windows, когда от системного администратора требуется предоставить информацию: какие пользователи входили на RDS сервер, когда авторизовался и завершил сеанс конкретный пользователь, откуда / с какого устройства (имя или IP адрес) подключался RDP-пользователь. Я думаю, эта информация будет полезна как для администраторов корпоративных RDS ферм, так и владельцам RDP серверов в интернете (Windows VPS как оказалось довольно популярны).

Как и другие события, логи RDP подключения в Windows хранятся в журналах событий. Откройте консоль журнала событий (Event Viewer). Есть несколько различных журналов, в которых можно найти информацию, касающуюся RDP подключения.

В журналах Windows содержится большое количество информации, но быстро найти нужное событие бывает довольно сложно. Когда пользователь удаленно подключается к RDS серверу или удаленному столу (RDP) в журналах Windows генерируется много событий. Мы рассмотрим журналы и события на основных этапах RDP подключения, которые могут быть интересны администратору:

- Network Connection

- Authentication

- Logon

- Session Disconnect/Reconnect

- Logoff

Network Connection: – установление сетевого подключение к серверу от RDP клиента пользователя. Событие с EventID – 1149 (Remote Desktop Services: User authentication succeeded). Наличие этого события не свидетельствует об успешной аутентификации пользователя. Этот журнал находится в разделе Applications and Services Logs -> Microsoft -> Windows -> Terminal-Services-RemoteConnectionManager -> Operational. Включите фильтр по данному событию (ПКМ по журналу-> Filter Current Log -> EventId 1149).

В результате у вас получится список с историей всех сетевых RDP подключений к данному серверу. Как вы видите, в логах указывается имя пользователя, домен (используется NLA аутентификация, при отключенном NLA текст события выглядит иначе) и IP адрес компьютера, с которого осуществляется RDP подключение.

Authentication: – успешная или неуспешная аутентификация пользователя на сервере. Журнал Windows -> Security. Соответственно нас могут интересовать события с EventID – 4624 (успешная аутентификация — An account was successfully logged on) или 4625 (ошибка аутентификации — An account failed to log on). Обратите внимание на значение LogonType в событии. При входе через терминальную службу RDP — LogonType = 10 или 3. Если LogonType = 7, значит выполнено переподключение к уже имеющейся RDP сессии.

При этом имя пользователя содержится в описании события в поле Account Name, имя компьютера в Workstation Name, а имя пользователя в Source Network Address.

Вы можете получить список событий успешных авторизаций по RDP (событие 4624) с помощью такой команды PowerShell.

Get-EventLog security -after (Get-date -hour 0 -minute 0 -second 0) | ? <$_.eventid -eq 4624 -and $_.Message -match 'logon type:\s+(10)\s'>| Out-GridView

Logon: – RDP вход в систему, событие появляющееся после успешной аутентификации пользователя. Событие с EventID – 21 (Remote Desktop Services: Session logon succeeded). Этот журнал находится в разделе Applications and Services Logs -> Microsoft -> Windows -> TerminalServices-LocalSessionManager -> Operational. Как вы видите здесь можно узнать идентификатор RDP сессии для пользователя — Session ID.

Событие с EventID – 21 (Remote Desktop Services: Shell start notification received) означает успешный запуск оболочки Explorer (появление окна рабочего стола в RDP сессии).

Session Disconnect/Reconnect – события отключения / переподключения к сессии имеют разные коды в зависимости от того, что вызвало отключение пользователя (отключение по неактивности, выбор пункта Disconnect в сессии, завершение RDP сессии другим пользователем или администратором и т.д.). Эти события находятся в разделе журналов Applications and Services Logs -> Microsoft -> Windows -> TerminalServices-LocalSessionManager -> Operational. Рассмотрим RDP события, которые могут быть интересными:

Событие с EventID – 4778 в журнале Windows -> Security (A session was reconnected to a Window Station). Пользователь переподключился к RDP сессии (пользователю выдается новый LogonID).

Событие с EventID 4799 в журнале Windows -> Security (A session was disconnected from a Window Station). Отключение от RDP сеанса.

Logoff: – выход пользователя из системы. При этом в журнале Applications and Services Logs -> Microsoft -> Windows -> TerminalServices-LocalSessionManager -> Operational фиксируется событие с EventID 23 (Remote Desktop Services: Session logoff succeeded).

При этом в журнале Security нужно смотреть событие EventID 4634 (An account was logged off).

Событие Event 9009 (The Desktop Window Manager has exited with code ( ) в журнале System говорит о том, что пользователь инициировал завершение RDP сессии, и окно и графический shell пользователя был завершен.

Ниже представлен небольшой PowerShell, который выгружает из журналов терминального RDS сервера историю всех RDP подключений за текущий день. В полученной таблице указано время подключения, IP адрес клиента и имя RDP пользователя (при необходимости вы можете включить в отчет другие типы входов).

Иногда бывает удобно с логами в таблице Excel, в этом случае вы можете выгрузить любой журнал Windows в текстовый файл и импортировать в Excel. Экспорт журнала можно выполнить из консоли Event Viewer (конечно, при условии что логи не очищены) или через командную строку:

WEVTUtil query-events Security > c:\ps\security_log.txt

get-winevent -logname «Microsoft-Windows-TerminalServices-LocalSessionManager/Operational» | Export-Csv c:\ps\rdp-log.txt -Encoding UTF8

Список текущих RDP сессий на сервере можно вывести командой:

Команда возвращает как идентификатор сессии (ID), имя пользователя (USERNAME)и состояние (Active/Disconnect). Эту команду удобна использовать, когда нужно определить ID RDP сессии пользователя при теневом подключении.

Список запущенных процессов в конкретной RDP сессии (указывается ID сессии):

На RDP-клиенте логи не такие информационные, основное чем часто пользуются информация об истории RDP подключений в реестре.

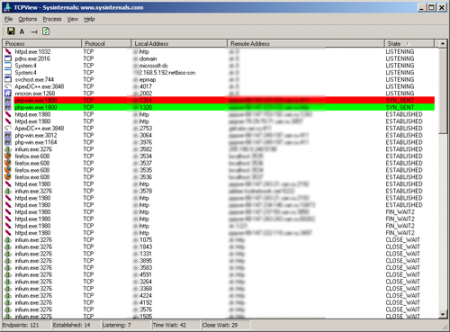

TCPView — Мониторим TCP/IP подключения

TCPView — это маленькая бесплатная программа для мониторинга TCP/IP подключений в Windows, написанная Марком Руссиновичем, известным специалистом по безопасности, работающем сейчас в Microsoft.

Она показывает в реальном времени процессы на вашем компьютере использующие TCP протокол.

Можно увидеть кто слушает порты, к кому вы и кто к вам подключен.

Использую её давно и часто. Программа очень удобна для отлавливания вирусов, выявления сетевой активности разных программ, да и просто для того чтобы выяснить кто куда и зачем к вам подключился. Прямо из её интерфейса можно убивать нехорошие процессы, а можно просто закрывать их подключения.

Читают сейчас

Редакторский дайджест

Присылаем лучшие статьи раз в месяц

Скоро на этот адрес придет письмо. Подтвердите подписку, если всё в силе.

Похожие публикации

Как протоколы ARPANET повлияли на развитие TCP/IP

Сетевая подсистема в ОС

Кроссплатформенный многопоточный TCP/IP сервер на C++

Средняя зарплата в IT

AdBlock похитил этот баннер, но баннеры не зубы — отрастут

Минуточку внимания

Комментарии 20

какой-то странный сегодня день — нормальные темы минусуют.

автору плюс в карму, чтобы не так обидно было =)

$ netstat -ab

netstat: invalid option b

🙂

В *никсах по-другому, наверное 🙂

Под виндой все ок)

Отображение статистики протокола и текущих сетевых подключений TCP/IP.

NETSTAT [-a] [-b] [-e] [-n] [-o] [-p протокол] [-r] [-s] [-v] [интервал]

-a Отображение всех подключений и ожидающих портов.

-b Отображение исполняемого файла, участвующего в создании каждого

подключения, или ожидающего порта. Иногда известные исполняемые

файлы содержат множественные независимые компоненты. Тогда

отображается последовательность компонентов, участвующих в

создании подключения, либо ожидающий порт. В этом случае имя

исполняемого файла находится снизу в скобках [], сверху —

компонент, который им вызывается, и так до тех пор, пока не

достигается TCP/IP. Заметьте, что такой подход может занять

много времени и требует достаточных разрешений.

-e Отображение статистики Ethernet. Он может применяться вместе

с параметром -s.

-n Отображение адресов и номеров портов в числовом формате.

-o Отображение кода (ID) процесса каждого подключения.

-p протокол Отображение подключений для протокола, задаваемых этим

параметром. Допустимые значения: TCP, UDP, TCPv6 или UDPv6.

Используется вместе с параметром -s для отображения статистики

по протоколам. Допустимые значения: IP, IPv6, ICMP, ICMPv6,

TCP, TCPv6, UDP или UDPv6

-r Отображение содержимого таблицы маршрутов.

-s Отображение статистических данных по протоколам. По умолчанию

данные отображаются для IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP

и UDPv6. Параметр -p позволяет указать подмножество выводящихся

данных.

-v При использовании с параметром -b, отображает последовательность

компонентов, участвующих в создании подключения, или ожидающий

порт для всех исполняемых файлов.

интервал Повторный вывод статистических данных через указанный

промежуток времени в секундах. Для прекращения вывода данных

нажмите клавиши CTRL+C. Если параметр не задан, сведения о

текущей конфигурации выводятся один раз.