Иллюстрированный самоучитель по Microsoft Windows 2003

Обзор механизмов маршрутизации Windows Server 2003

Реализованный в Windows Server 2003 механизм маршрутизации может с успехом использоваться для организации межсетевого взаимодействия в вычислительных сетях любого масштаба (в том числе и для интеграции корпоративной сети в Интернет), а также для организации виртуальных частных сетей (Virtual Private Network, VPN).

Рассмотрим функциональные возможности, характерные для службы маршрутизации, реализованной в Windows Server 2003.

- Многопротокольная маршрутизация для IP и AppleTalk. Необходимо обратить особое внимание на то, что в отличие от предыдущих версий Windows, маршрутизация для IPX-трафика больше не поддерживается.

- Статическая и динамическая фильтрация IP-трафика. Фильтры позволяют ограничить сетевой трафик, проходящий через маршрутизатор. Эта мера может быть использована как с целью обеспечения безопасности периметра корпоративной сети, так и с целью повышения производительности сети. Механизмы фильтрации были рассмотрены в главе 14 «Коммуникационные службы».

- Маршрутизация вызовом по требованию через коммутируемые соединения с глобальными сетями. Маршрутизатор может устанавливать коммутируемое соединение с другим маршрутизатором в ситуации, когда ему необходимо передать сообщение. Использование данной схемы маршрутизации может сократить расходы предприятия, связанные с арендой коммутируемых каналов связи.

- Поддержка стандартных одноадресных протоколов маршрутизации IP. В Windows Server 2003 реализована поддержка протоколов OSPF (Open Shortest Path First) и RIP (Routing Information Protocol) версий 1 и 2. Указанные протоколы используются для построения таблиц одноадресной маршрутизации.

- Поддержка агента ретрансляции DHCP (DHCP Relay Agent) для IP. Использование агента ретрансляции позволяет DHCP-серверу обслуживать клиентов, расположенных в различных подсетях.

- Службы группового вещания IP. Маршрутизатор под управлением Windows Server 2003 может функционировать в режимах IGMP-маршрутизатора и IGMP-посредника, что позволяет использовать его для пересылки трафика группового вещания (multicast).

- Поддержка механизма виртуальных частных сетей (Virtual Private Network, VPN). Маршрутизатор Windows Server 2003 может участвовать в процессе создания виртуальной частной сети при помощи протоколов туннелирования РРТР и L2TP. При этом может быть использована конфигурация «маршрутизатор-маршрутизатор VPN». В этой конфигурации два маршрутизатора обмениваются между собой информацией через открытую сеть посредством защищенного канала, созданного с применением протоколов туннелирования.

- Поддержка разнообразных сред передачи данных. Поскольку служба маршрутизации реализована непосредственно в составе Windows Server 2003, она может работать с любым сетевым интерфейсом, поддерживаемым средствами операционной системы, включая 10 – и 100-битный Ethernet. Token Ring, Fiber-optic Distributed Data Interface (Распределенный волоконно-оптический интерфейс данных, FDDI), Asynchronous Transfer Mode (Режим асинхронной передачи, ATM), Integrated Services Digital Network (Цифровая сеть с интегрированными службами, ISDN), Frame Relay (Технология передачи фреймов), Х.25 и модемы.

- Инструменты управления с графическим интерфейсом. Для управления службой маршрутизации используется оснастка Routing and Remote Access.

- Интерфейс командной строки. Для написания сценариев и автоматизации конфигурирования администратор может использовать специальные утилиты командной строки.

- Управление через SNMP. Служба маршрутизации Windows Server 2003 включает в себя поддержку протокола SNMP (Simple Network Management Protocol) версии 1, используемого в качестве средства централизованного управления сетевыми ресурсами.

Настройка маршрутизатора на базе Windows Server 2012 R2

В этой статье посмотрим, как с помощью встроенных средств на базе сервера с Windows Server 2012 R2 организовать простой межсетевой маршрутизатор. И хотя на практике маршрутизаторы на базе компьютеров используются довольно редко (аппаратные маршрутизаторы, как правило, имеют более высокую производительность, надежность и несколько дешевле выделенного компьютера), в тестовых или виртуальных средах, когда нужно срочно настроить маршрутизацию между несколькими подсетями, маршрутизатор на базе Windows Server вполне себе приемлемое решение.

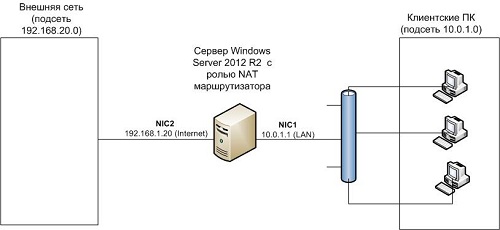

Итак, в роли маршрутизатора будет выступать сервер с ОС Windows Server 2012 R2. Сервер имеет 2 сетевых интерфейса: физических или виртуальных, если сервер запущен на гипервизоре. Каждому интерфейсу сервера назначен выделенный IP адрес из различных подсетей. Для удобства, мы переименовали названия сетевых интерфейсов в Панели управления сетями и общим доступом:

Сетевая карта 1 (сетевая карта подключена во внутреннюю LAN сеть):

Имя: LAN

IP: 10.0.1.1

Сетевая карта 2 (сетевая карта во внешней сети ):

Имя: Internet

IP: 192.168.1.20

Наша задача – организовать маршрутизацию пакетов из локальной подсети 10.0.1.0 во внешнюю подсеть 192.168.1.0 (как правило, такая сеть имеет выход в интернет) через NAT. Такую схему можно реализовать в случае необходимости организации доступа клиентов из внутренней сети в интернет.

Маршрутизация в Windows Server 2012 R2 реализуется на базе роли Remote Access (RRAS). Данная служба появилась еще в Windows Server 2003 и до текущей в версии Windows Server ее интерфейс и процесс настройки практически не изменился.

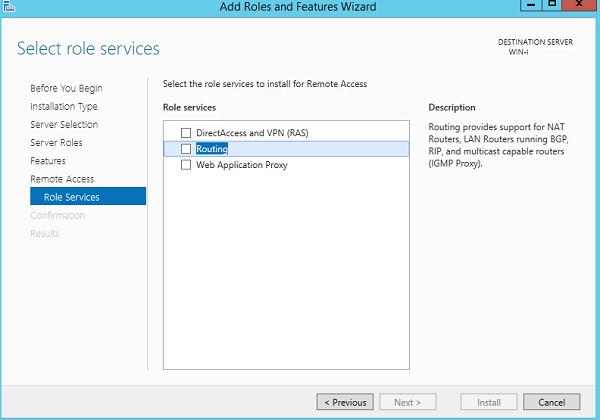

В первую очередь нужно установить роль Remote Access. Для этого откроем консоль Server Manager, выбираем Manage -> Add Roles and Features, находим и отмечаем роль Remote Access, в ее составе выбираем службу Routing, и, соглашаясь со всеми предложенными по умолчанию компонентами, запускаем ее установку (Install).

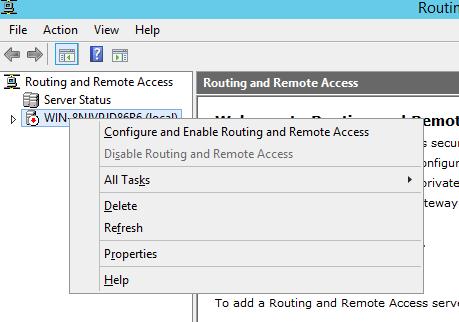

После окончания установки открываем консоль Routing and Remote Access (rrasmgmt.msc), щелкаем по имени сервера (с красной стрелкой) и выбираем Configure and Enable Routing and Remote Access.

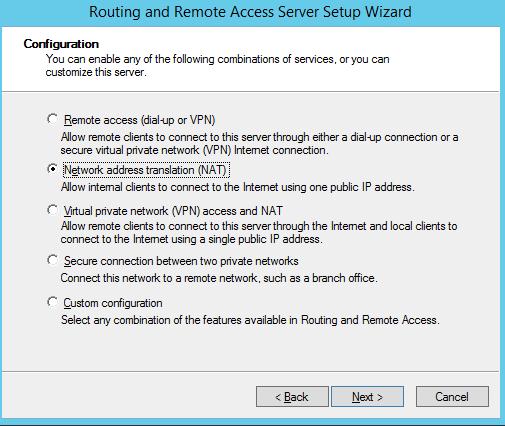

В открывшемся окне выбираем пункт Network Address Translation (NAT).

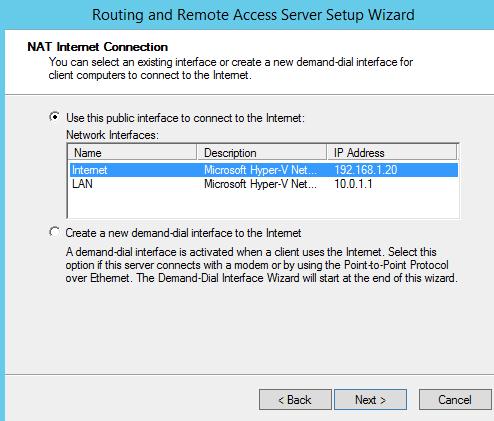

На следующей шаге (NAT Internet Connection) нужно выбрать сетевой интерфейс, подключённый ко внешней сети / Интернету (в нашем примере это интерфейс Internet с ip 192.168.1.20). Этот интерфейс будет «публичным интерфейсом» нашего NAT роутера.

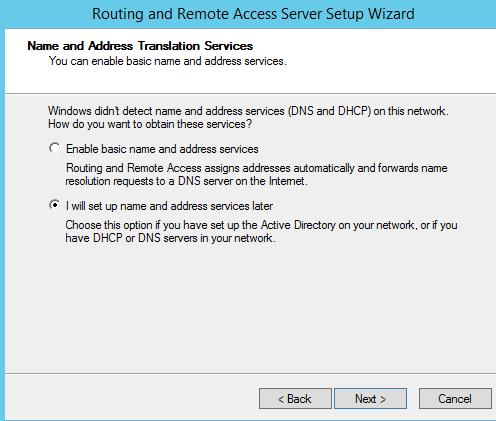

Далее будет предложено указать должен ли NAT роутер обеспечить клиентов внутренней сети сервисами DHCP и DNS. Как правило, этот функционал во внутренней сети уже имеется, поэтому в нем мы не нуждаемся.

На этом базовая настройка маршрутизации на Windows Server 2012 R2 завершена. Сервер уже должен выполнять маршрутизацию пакетов между двумя подключенными сетями и выполнять трансляцию сетевых адресов (NAT).

Чтобы в этом убедиться, в консоли RRAS откройте свойства сервера. На вкладке General показано, что IPv4 маршрутизация включена (т.е. пакеты IPv4 будут пересылаться с одной сетевой карты на другую).

Проверить работу маршрутизации можно, указав на клиентском компьютере во внутренней сети (к которой подключен интерфейс сервера LAN) в качестве шлюза IP-адрес сервера (10.0.1.1), и выполнить ping или трассировку маршрута к ресурсу, расположенному во внешней сети или интернете. Эти попытки должны быть успешными.

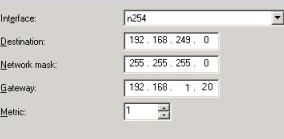

В нашем случае на сервере осуществялется статическая маршрутизация. Если нужно добавить новый маршрут, щелкните ПКМ по Static Routes, выберите пункт меню New static route и создайте новое статическое правило маршрутизации.

—>Я — за павсимесную и всиоблемущюю паддершку Аброзования! —>

Данная служба установленная в Windows Server 2003, позволяющая решать следующие задачи:

- подключение мобильных (или домашних) пользователей к корпоративной сети через коммутируемые телефонные линии и другие средства коммуникаций (например, сети Frame Relay, X.25);

- подключение к сети главного офиса компании удаленных офисов (через телефонные линии и сети

Frame Relay, X.25); - организация защищенных соединений (виртуальные частные сети VPN ) между мобильными пользователями,

подключенными к сетям общего пользования (например, Интернет), и корпоративной сетью; - организация защищенных соединений между офисами компании, подключенными к сетям общего пользования;

- маршрутизация сетевого трафика между различными подсетями корпоративной сети, соединенными как с помощью технологий локальных сетей, так и с помощью различных средств удаленных коммуникаций (например, по коммутируемым телефонным линиям).

Служба RRAS обладает богатым набором функций и возможностей. Здесь же мы рассмотрим только базовые функции и возможности данной службы.

Службы удаленного доступа, реализованные различными производителями, используют два основных коммуникационных протокола, которые работают на канальном уровне. Эти следующие протоколы:

- протокол SLIP (Serial Line Interface Protocol) — старый протокол, работает в основном в системах семейства UNIX (разработан специально для подключения пользователей к сети Интернет);

auto;text-indent:-18.0pt;mso-list:l1 level2 lfo2″> o системы семейства Windows поддерживают данный протокол только на клиентской части. SLIP

позволяет работать только с сетевым стеком TCP/IP, и требует написания

специальных сценариев для подключения клиента к серверу. На базе этого

протокола нельзя построить VPN соединения.

- протокол PPP (Point-to-Point Protocol) — точнее, семейство протоколов, позволяющий пользователям прозрачно подключаться к серверу удаленного доступа, использовать различные сетевые протоколы (TCP/IP, IPX/SPX, NetBEUI, AplleTalk), создавать VPN . Служба удаленного доступа серверов Windows использует только именно этот протокол.

Установка и первоначальная настройка службы RRAS

Служба « Маршрутизации и Удаленного Доступа» RRAS устанавливается при установке системы, но по умолчанию она отключена. Ее необходимо включить и настроить.

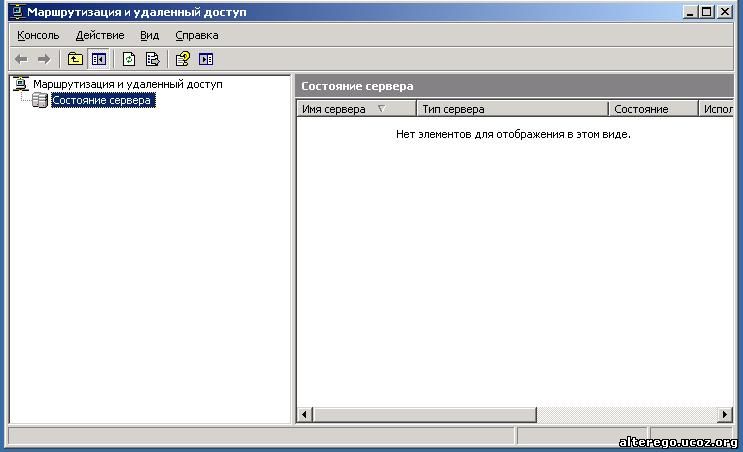

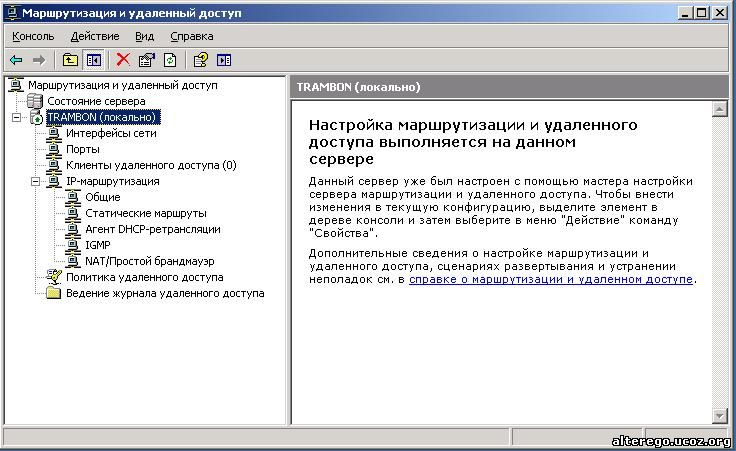

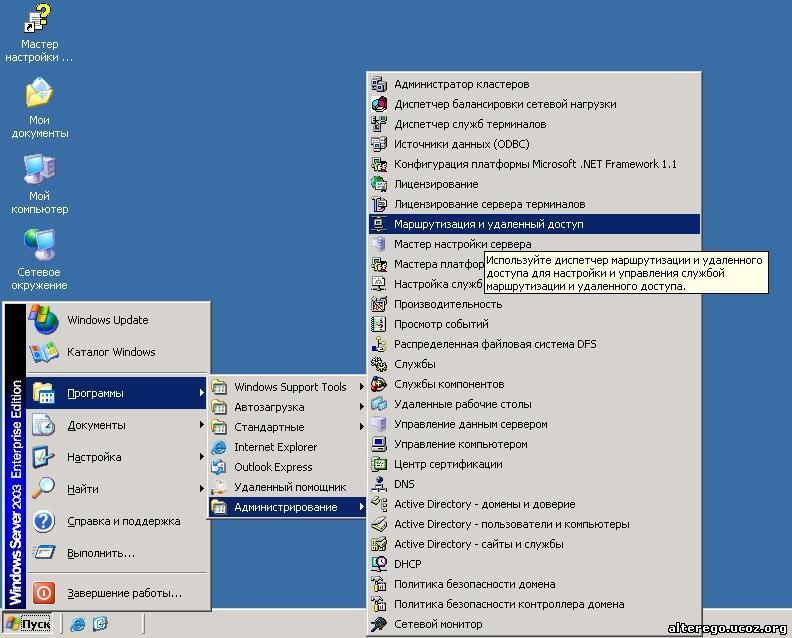

Для этого нажмем кнопку «Пуск», выберем «Все программы» — «Администрирование» — «Маршрутизация и удаленный доступ». Смотрите рисунок 1.

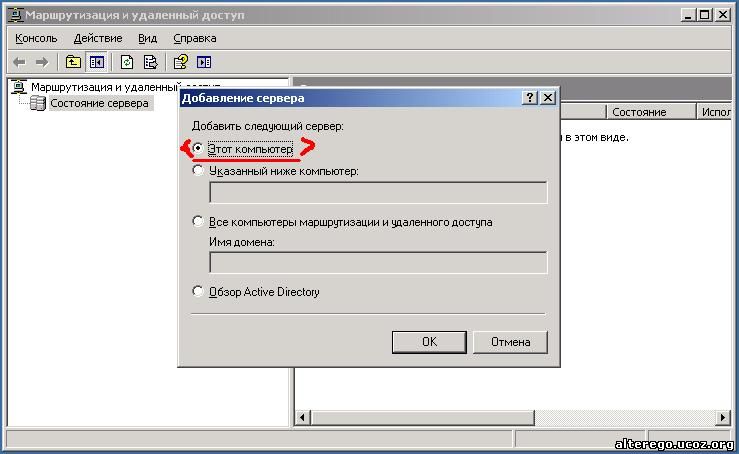

Далее откроется консоль управления службы «Маршрутизации и удаленного доступа». Рисунок 2.

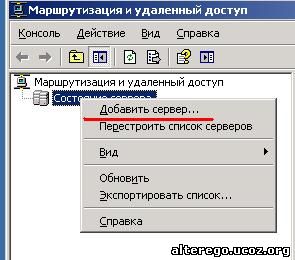

Как мы видим из консоли служба не запущена. Запускаем ее так. Щелкаем правой кнопкой мыши на «состояние сервера» и в открывшимся окне выбираем опцию «Добавить сервер». Рисунок 3.

После выбора этого пункта из меню, у нас откроется следующие окно. Рисунок 4.

Выбираем опцию «этот компьютер» так как пока мы собираемся запустить RASS на данном устройстве. Там есть и другие опции но пока мы их оставим в покое, и нажимаем ОК.

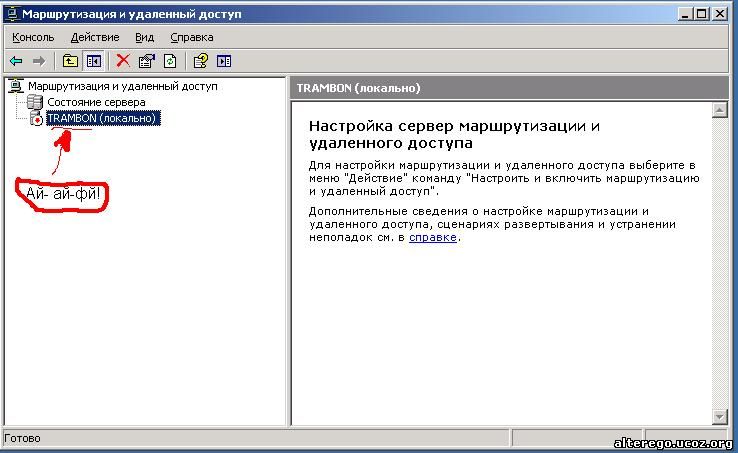

Следующее окно должно быть как на рисунке 5, за исключением имени сервера. У меня сервер назван «TRAMBON» и написан с ошибкой, надо писать «TROMBON» но эта ошибка в данном случае моему серверу абсолютно «индиферентно», а у вас при настройке будет имя вашего сервера. Рисунок 5.

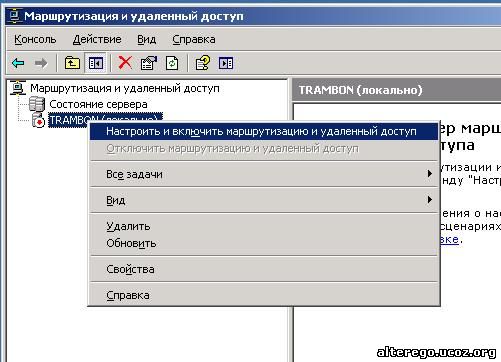

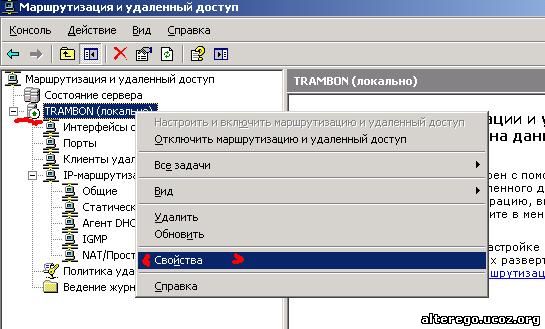

Как мы видим из открывшегося окна(рис. 5), состояние нашего сервера отмечена красным а это говорит что служба RRAS не»включена». Можно прямо в этом окне прочитать что делать дальше, да и справку не мешало бы прочитать, но мы пойдем дальше и щелкая правой клавишей по нашему не активному серверу. Откроется окно как на рисунке 6.

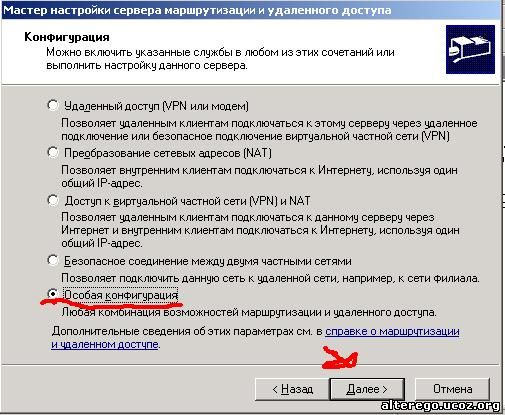

Выбираем в данном меню «Настроит и включить маршрутизацию и удаленный доступ». Запустится «Мастер установки сервера маршрутизации и удаленного доступа». Нажимаем «далее» и у нас откроется такое окно. Рисунок 7.

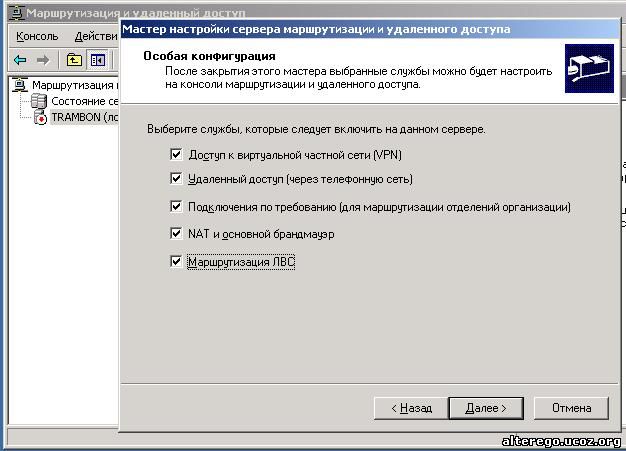

В этом окне мы можем выбрать требуемую конфигурацию нашей службы, но мы выберем «не пьянства ради» а в учебных целях, опцию «Особая конфигурация», и нажимаем «Далее». Откроется следующее окно мастера — рисунок 8.

И тут мы проявим неслыханную жадность, отметим все опции и нажмем далее.

Далее у нас появится окно которое сообщит нам о завершении работы мастера и сводкой выбранных нами параметров.Не буду ее приводить тут. Потом нам зададут вопрос типа -запустить чи нет службу RRAS, и мы ответим гордо «Да»!

В итоге мы получим следующую картину как на рисунке 9.

Теперь давайте настроим сервер. Щелкнем правой клавишей по нашему серверу и в открывшемся меню выберем «свойства». Рисунок 10.

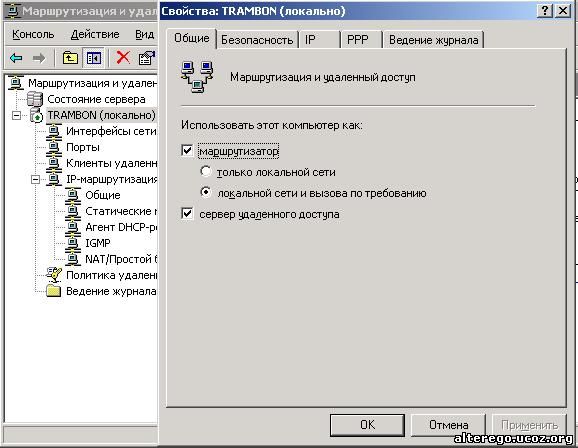

Откроется окно на рисунке 11. И перейдем на вкладку «Общие«

Здесь мы можем изменить работу службы а именно:

-только для локальной сети

-или «локальной сети и вызова по требованию».

- Только «сервер удаленного доступа».

Комбинация и «маршрутизатор» с некоторой опцией и «сервер удаленного доступа», как на рисунке 11.

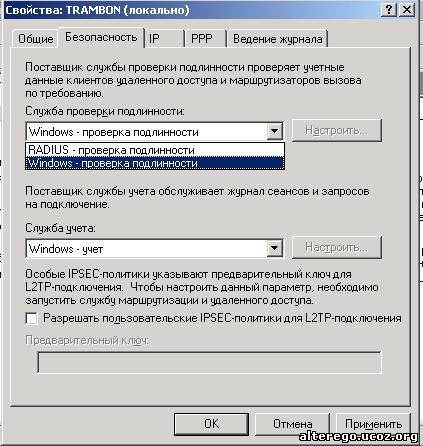

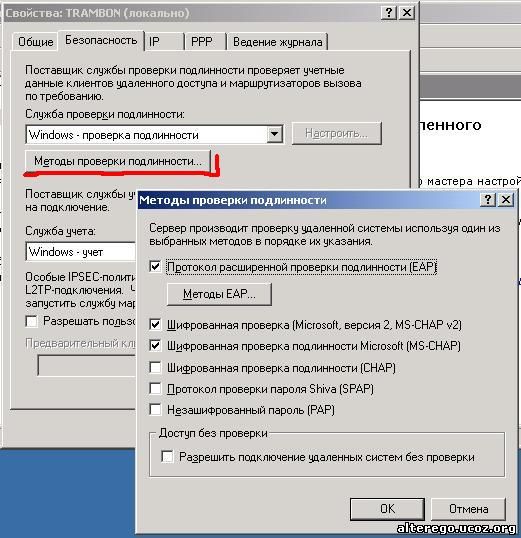

На вкладке «Безопасность» настраивается проверка подлинности (аутентификации) пользователей. Рисунок 12.

Как видим из рисунка 12 в поле «служба проверки пользователей» мы можем выбрать или непосредственно «Windows-проверка», и этим мы возлагаем проверку пользователей на сам сервер. Или если в нашей сети есть сервер «RADIUS» тогда мы можем передать ему эту почетную обязанность. Служба учета ведет журнал сеансов и запросов на подключение и так же как и в случае описанном выше может делаться средствами Windows сервера или Radius сервера.

Если мы нажмем на кнопку «Методы проверки подлинности» (рисунок 13), то увидим методы проверки подлинности (аутентификации) сервера. Методы предоставлены в порядке уменьшения защищенности.

Самый незащищенный метод это «разрешить подключение удаленных систем без проверки». Далее идет «PAP»(Password Authentication Protocol) самый простой протокол аутентификации, унаследованный от старых версий. Далее протокол CHAP (Challenge Handshake Authentication Protocol) — для шифрования пароля используется метод хэширования MD-5 (по сети передается значение хэш-функции пароля), данный протокол является одним из отраслевых стандартов и реализован во многих системах удаленного доступа, его рекомендуется использовать при подключении клиентов, работающих не на платформе Windows, по умолчанию отключен. Потом протокол MS-CHAP (Microsoft Challenge Handshake Authentication Protocol) — версия протокола CHAP, реализованная корпорацией Microsoft с хэш-функцией MD-4. Далее протокол MS-CHAP версии 2 (Microsoft Challenge Handshake Authentication Protocol version 2) — усиленная версия MS CHAP (более длинный ключ шифрования при передаче пароля, вычисление нового ключа при каждом новом сеансе подключения, взаимная аутентификация пользователя и сервера удаленного доступа). И на самом верху «яап» — протокол расширенной проверки подлинности ЕАР (Extensible Authentication Protocol) — позволяет использование смарт-карт при аутентификации пользователя (требуются сертификаты как для сервера RRAS, так и для пользователей). Протокол ЕАР так же имеет некоторые настройки которые мы можем выбрать в зависимости от наших потребностей если нажмем на кнопку «Методы ЕАР».

Клиенты удаленного доступа, при подключении к серверу удаленного доступа всегда начинают использовать самый защищенный метод аутентификации. Если на сервере не установлен запрашиваемый протокол аутентификации, клиент перейдет на менее защищенный протокол. И так до тех пор, пока не будет подобран протокол, поддерживаемый обеими сторонами.

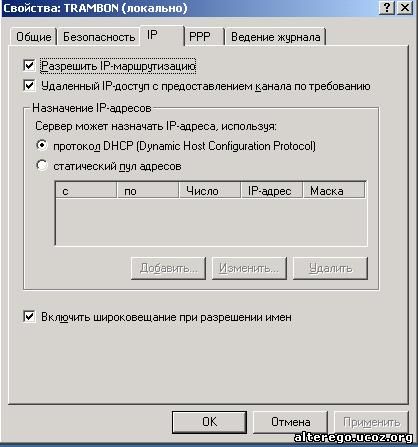

Перейдем на вкладку «IP» рисунок 14.

На закладке «IP» мы можем настроить разрешение на маршрутизации IP-пакетов между компьютером клиента и корпоративной сетью (по умолчанию). Так же здесь мы можем задать способ формирования пула IP-адресов, выдаваемых RRAS-сервером, подключаемым к нему клиентам.

Если в нашей корпоративной сети установлен DHCP сервер, то мы можем задать формирования пула адресов RRAS этому серверу. Тогда формирование пула адресов происходит на самом сервере удаленного доступа, при этом способе первый IP -адрес пула будет присужден интерфейсу «Внутренний» сервера. Остальные IP -адреса будут назначаться удаленным клиентам сервера.

При статистическом способе задания адресов удаленным клиентам мы сами определяем IP – адреса и их количество.

Так же здесь мы можем разрешить широковещание для удаленных клиентов при разрешении имен.

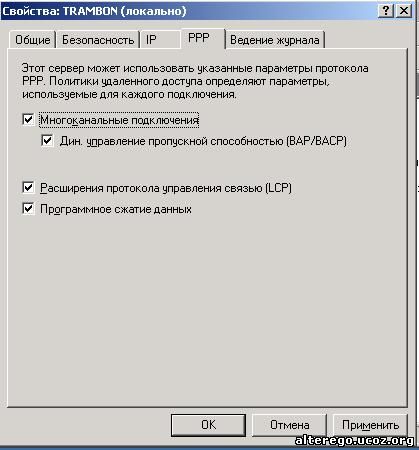

Закладка «PPP», рисунок 15.

На этой вкладке мы можем разрешить или запретить использование многоканальных подключений этого протокола (multilink PPP). Протокол PPP позволяет использовать несколько каналов коммутации, например, несколько коммутируемых телефонных линий и, соответственно, одновременное использование нескольких модемов на серверной и на клиентской стороне, как одно подключение с соответствующим увеличением пропускной способности и назначением по одному IP-адресу на стороне клиента и сервера. При этом возможно использование динамического управления пропускной способностью. Это делается с помощью протоколов BAP/BACP, (Bandwidth Allocation Protocol/ Bandwidth Allocation Control Protocol), которые позволяют при увеличении трафика включать дополнительные телефонные линии из имеющегося пула телефонных линий, а при уменьшении трафика — отключать телефонные линии. Протокол LPC управляет связью.

Следующая и последняя вкладка «Ведение журнала», позволяет нам вести журнал событий и ошибок связанных с сеансами работы удаленных пользователей.

Поговорим о протоколе «RADIUS» (Remote Authentication Dial-in User Service).

Протокол « RADIUS » рассматривается как механизм аутентификации и авторизации удаленных пользователей в условиях распределенной сети, который обеспечивает нам централизованные услуги по проверки подлинности и учету для служб удаленного доступа. « RADIUS » реализован в составе «Службы проверки подлинности в интернете» ( IAS — Internet Authentication Service ), обеспечивающей централизованное управление аутентификации, авторизации, и аудитом доступа на основании информации о пользователях, получаемая от контролера домена Windows Server 2003.

Примечание 1: данная служба не устанавливается по умолчании.

Примечание 2: Под аутентификацией надо понимать вопрос сервера или какой-то сетевой службы – кто такой? На что мы отвечаем логином и паролем. Авторизация это проверка наших прав туда, куда мы получили доступ после аутентификации.

Служба RADIUS работает по следующему сценарию:

- вначале устанавливается телефонное (или другое) соединение между клиентом и сервером удаленного доступа;

- пользователь пересылает серверу RAS запрос на аутентификацию (свое имя и пароль);

- сервер удаленного доступа (являющийся клиентом сервера RADIUS) пересылает данный запрос серверу RADIUS;

- сервер RADIUS проверяет запрос на аутентификацию в службе каталогов (например, в службе Active Directory) и посылает в ответ RAS-серверу разрешение или запрещение данному пользователю на подключение к серверу удаленного доступа;

- сервер удаленного доступа либо подключает пользователя к корпоративной сети, либо выдает отказ в подключении.

Рассмотрим интерфейсы консоли » Маршрутизация и удаленный доступ «

Раздел » Интерфейсы сети «

В данном разделе перечисляются все сетевые интерфейсы, установленные на сервере (сетевые адаптеры, модемы). Интерфейс » Внутренний » — это интерфейс, к которому подключаются все клиенты удаленного доступа, независимо от типа подключения (по коммутируемым телефонным линиям, через виртуальную частную сеть и т.д.).

Раздел » Клиенты удаленного доступа » консоли » Маршрутизация и удаленный доступ «

В этом разделе производится мониторинг в реальном времени клиентов, подключившихся к серверу удаленного доступа.

Раздел » Порты » консоли

В данном разделе «Порты» приводится перечень всех доступных точкек подключения к службе удаленного доступа:

- параллельный порт (для прямого соединения двух компьютеров через порт LPT);

- модемы, доступные для службы удаленного доступа;

- порты, доступные для подключений с помощью виртуальных частных сетей (если администратор при настройке сервера указал, что будут использоваться виртуальные частные сети, то на сервер автоматически добавляются по 128 портов для каждого из протоколов PPTP и L2TP, в дальнейшем администратор может изменить количество портов, доступных для того или иного протокола).

Раздел » IP-маршрутизация » консоли » Маршрутизация и удаленный доступ «

В этом разделе добавляются, и настраиваются статические маршруты и необходимые динамические протоколы маршрутизации:

- Агент ретрансляции DHCP-запросов (DHCP Relay Agent) — связан с сервером DHCP, для ретрансляции DHCP запросов на сервера указанные в настройках «Агента ретрансляции». Данный агент рассматривается в контексте службы DHCP, а настройка его производится именно в данном разделе службы RRAS;

- Протокол IGMP — данный протокол предназначен для маршрутизации multicast-пакетов протокола TCP/IP (данный вид пакетов и адресов используется в основном при передаче мультимедиа-информации);

- Служба трансляции сетевых адресов (NAT, Network Address Translation) — эта служба позволяет локальным сетям с «внутренними» адресами типа 192.168.Х.Х получить доступ к сетями с адресами, зарегистрированными в сети Интернет (упрощенный вариант прокси-сервера);

- Протокол RIP версии 2 для IP — протокол динамической маршрутизации IP-пакетов (будет рассмотрен отдельно в другой статье и здесь будет ссылка);

- Протокол OSPF (Open Shortest Path First) —протокол динамической маршрутизации IP-пакетов, более продвинутый, но более сложный в настройке по сравнению с RIP(будет рассмотрен отдельно в другой статье и здесь будет ссылка);

Настройка прав пользователей для подключения к RRAS

При отсутствии сервера RADIUS разрешения на подключение пользователя к серверам удаленного доступа определяются комбинацией «Свойств пользователя» и «Политик удаленного доступа», настраиваемых индивидуально для каждого сервера удаленного доступа.

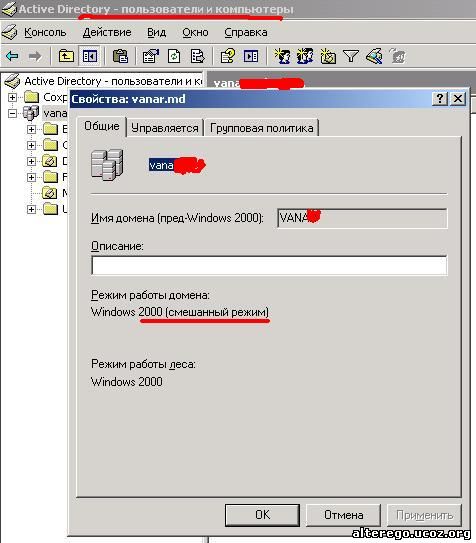

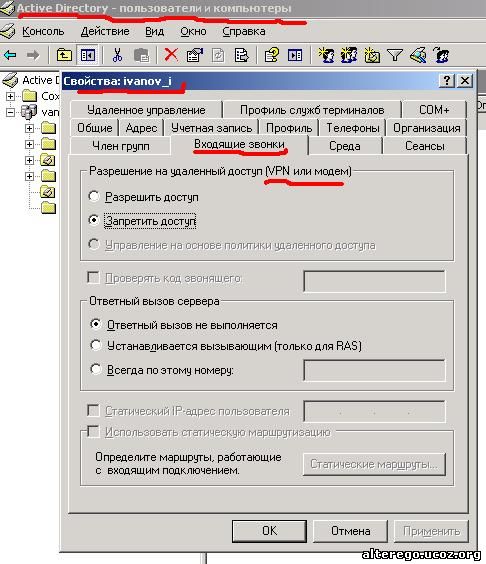

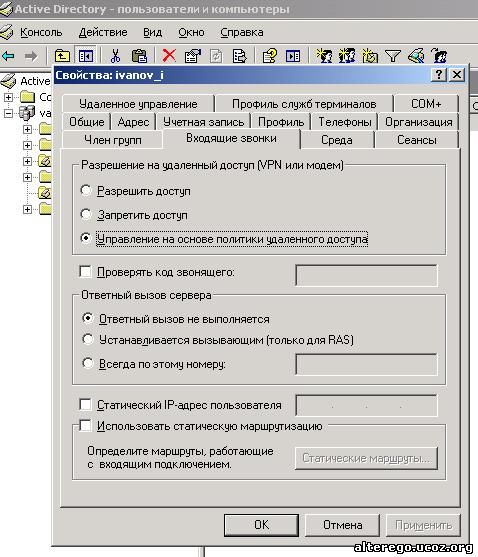

Если домен Active Directory работает в смешанном режиме (рисунок 16), то разрешения на удаленный доступ определяются только в Свойствах пользователя на закладке «Входящие звонки» (Dial-In).

При этом есть только два варианта — разрешить или запретить (рисунок 17), по умолчанию для каждого нового пользователя задается запрещающее правило. Кроме разрешения/запрета можно также настроить Обратный вызов сервера (Call-back). Здесь имеются три варианта:

- «Ответный вызов не выполняется» — при подключении пользователя к серверу удаленного доступа вначале устанавливается телефонное соединение между модемом пользователя и модемом сервера, если доступ разрешен, то устанавливается соединение и пользователь получает доступ к сети;

- «Устанавливается вызывающим» — в этом варианте после установления телефонного соединения между модемами и проверки прав доступа система запросит у клиента ввести номер телефона, с которого подключается данный клиент, после этого сервер разрывает связь и уже самостоятельно производит соединение с клиентом по тому номеру телефона, который сообщил этот пользователь (данный вариант удобен для мобильных пользователей — пользователь экономит на телефонном звонке и повышается защищенность доступа, т.к. в идеале никто, кроме пользователя, не должен знать номер телефона, с которого пользователь инициировал соединение);

- «Всегда по этому номеру» (с указанием номера телефона) — данный вариант похож на предыдущий, только номер телефона уже введен в параметры пользователя и сервер будет перезванивать именно на данный номер (этот вариант будет интересен домашним пользователям — здесь тоже пользователь экономит на телефонном звонке и, кроме того, дополнительная защита — злоумышленнику трудно будет подключиться к серверу, даже если ему известны имя и пароль пользователя).

Если домен работает в основном режиме Windows 2000 или Windows 2003, то можно либо в явном виде разрешать или запрещать доступ к серверам удаленного доступа, причем ко всем сразу, либо настраивать разрешения через Политики удаленного доступа (о Политиках будет рассказано ниже), смотрите рисунок 18.

Примечание: явное разрешения или явный запрет имеют более высокий приоритет, чем Политики удаленного доступа.

В основном режиме в Свойствах пользователя становятся доступны дополнительные параметры:

- «Проверять код звонящего» (Caller ID) — если оператор телефонной связи передает модему номер телефона, с которого был произведен звонок, то сервер будет разрешать подключение только при вызове с данного номера (это еще один уровень защиты от злоумышленников);

- «Статический IP-адрес пользователя» — при установлении соединения пользователю назначается фиксированный IP-адрес;

- «Использовать статическую маршрутизацию» — при установлении соединения пользователю пересылается указанный список маршрутизаторов.

Применение «Политики удаленного доступа».

Когда домен работает в основном режиме (Windows 2000/2003) разрешениями на подключения к службе удаленного доступа можно задавать с помощью политик удаленного доступа. Политики удаленного доступа применяются к учетной записи пользователя при его попытке подключиться к службе удаленного доступа только в том случае, если в Свойствах этой учетной записи явно указано «Управление на основе политики удаленного доступа». Если данная опция не отмечена, а выбраны другие, то политики не проверяются.

Каждая политика состоит из трех частей:

- Условия (Conditions) — определяются условия подключения пользователя . Наиболее часто используемые условия — день недели и время, а также членство в определенной группе;

- Профиль (Profile) — определяются некие параметры подключения (например, тип аутентификации или вид коммуникаций);

- Разрешения (Permissions) — разрешить или запретить подключение.

Проверка политики начинается всегда с проверки условия — если ни одно из условий не совпадает с параметрами учетной записи пользователя, то происходит переход к следующей политике. Если условия совпали, то проверяются параметры профиля подключения, если параметры политики и пользователя не совпадают, то также происходит переход к следующей политике. Если же параметры профиля совпали и данная политика разрешает подключение, то пользователю выдается разрешение на подключение к серверу удаленного доступа. Если же политика запрещает подключение, то пользователю выдается отказ на подключение к серверу .