- Средство проверки безопасности (Майкрософт) Microsoft Safety Scanner

- Важная информация Important information

- Требования к системе System requirements

- Запуск проверки How to run a scan

- Использование средства проверки системных файлов для восстановления отсутствующих или поврежденных системных файлов

- Запуск средства проверки системных файлов (SFC.exe)

- Дополнительная информация

- Общие сведения о проверке подлинности Windows Windows Authentication Overview

- Описание компонента Feature description

- Практическое применение Practical applications

- Требования к программному обеспечению Software requirements

- Сведения о диспетчере сервера Server Manager information

Средство проверки безопасности (Майкрософт) Microsoft Safety Scanner

Средство проверки безопасности (Майкрософт) — это инструмент, дающий возможность проверять компьютеры с Windows на наличие вредоносных программ и удалять обнаруженные вредоносные программы. Microsoft Safety Scanner is a scan tool designed to find and remove malware from Windows computers. Просто скачайте это средство и запустите проверку, чтобы обнаружить вредоносные программы и попытаться вернуть систему в рабочее состояние, устранив изменения, сделанные выявленными вредоносными компонентами. Simply download it and run a scan to find malware and try to reverse changes made by identified threats.

С ноября 2019 года средство проверки безопасности будет использовать только подпись SHA-2. Starting November 2019, Safety Scanner will be SHA-2 signed exclusively. Для запуска средства проверки безопасности необходимо обновить устройства для поддержки SHA-2. Your devices must be updated to support SHA-2 in order to run Safety Scanner. Дополнительные сведения см. в статье Требование поддержки подписи кода SHA-2 в 2019 г. для Windows и WSUS. To learn more, see 2019 SHA-2 Code Signing Support requirement for Windows and WSUS.

Важная информация Important information

Версия обновления механизма обнаружения угроз в средстве проверки безопасности (Майкрософт) совпадает с версией, описанной на этой веб-странице. The security intelligence update version of the Microsoft Safety Scanner matches the version described in this web page.

Средство проверки безопасности выполняет проверку только при запуске в ручную. Использовать средство проверки безопасности можно только в течение 10 дней после скачивания. Safety Scanner only scans when manually triggered and is available for use 10 days after being downloaded. Рекомендуем скачивать последнюю версию этого средства перед каждой проверкой. We recommend that you always download the latest version of this tool before each scan.

Средство проверки безопасности — это переносимое исполняемое приложение, для него не создается элемент в меню «Пуск» в Windows и значок на рабочем столе. Safety scanner is a portable executable and does not appear in the Windows Start menu or as an icon on the desktop. Запомните, в какую папку вы скачали его. Note where you saved this download.

Это средство не заменяет используемый вами продукт для защиты от вредоносных программ. This tool does not replace your antimalware product. Для защиты в режиме реального времени с функцией автоматического обновления используйте антивирусную программу в Microsoft Defender в Windows 10 и Windows 8 или Microsoft Security Essentials в Windows 7. For real-time protection with automatic updates, use Microsoft Defender Antivirus on Windows 10 and Windows 8 or Microsoft Security Essentials on Windows 7. Эти решения для защиты от вредоносных программ также обладают мощными возможностями по удалению вредоносных программ. These antimalware products also provide powerful malware removal capabilities. Если у вас возникают сложности с удалением вредоносных программ при использовании этих продуктов, ознакомьтесь со справкой в разделе Удаление сложных угроз. If you are having difficulties removing malware with these products, you can refer to our help on removing difficult threats.

Требования к системе System requirements

Средство проверки безопасности помогает удалять вредоносные программы с компьютеров под управлением операционных систем Windows 10, Windows 10 Tech Preview, Windows 8.1, Windows 8, Windows 7, Windows Server 2019, Windows Server 2016, Windows Server Tech Preview, Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2 и Windows Server 2008. Safety Scanner helps remove malicious software from computers running Windows 10, Windows 10 Tech Preview, Windows 8.1, Windows 8, Windows 7, Windows Server 2019, Windows Server 2016, Windows Server Tech Preview, Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2, or Windows Server 2008. См. политику жизненного цикла Майкрософт. Please refer to the Microsoft Lifecycle Policy.

Запуск проверки How to run a scan

- Скачайте это средство и откройте его. Download this tool and open it.

- Выберите нужный тип проверки и запустите проверку. Select the type of scan that you want to run and start the scan.

- Просмотрите результаты проверки, показанные на экране. Review the scan results displayed on screen. Подробные результаты обнаружения находятся в файле %SYSTEMROOT%\debug\msert.log. For detailed detection results, view the log at %SYSTEMROOT%\debug\msert.log.

Чтобы удалить это средство, удалите его исполняемый файл (по умолчанию это msert.exe). To remove this tool, delete the executable file (msert.exe by default).

Дополнительные сведения о средстве проверки безопасности см. в статье Устранение неполадок с помощью средства проверки безопасности. For more information about the Safety Scanner, see the support article on how to troubleshoot problems using Safety Scanner.

Использование средства проверки системных файлов для восстановления отсутствующих или поврежденных системных файлов

Если некоторые функции Windows не работают или Windows завершает работу, используйте средство проверки системных файлов для сканирования Windows и восстановления файлов.

Несмотря на то, что приведенные ниже шаги могут показаться сложными на первом этапе, просто выполните их по порядку, и мы попробуем помочь вам.

Запуск средства проверки системных файлов (SFC.exe)

выполнив указанные ниже действия.

Откройте командную строку с повышенными привилегиями. Для этого выполните указанные ниже действия, в зависимости от версии операционной системы:

Пользователям Windows 10, Windows 8.1 или Windows 8 перед запуском средства проверки системных файлов нужно запустить систему обслуживания образов развертывания и управления ими (DISM). (Если на вашем компьютере установлена система Windows 7 или Windows Vista, перейдите сразу к шагу 3.)

Введите следующую команду и нажмите клавишу ВВОД. Выполнение команды может занять несколько минут.

DISM.exe /Online /Cleanup-image /Restorehealth

Важно! При запуске этой команды DISM обращается к Центру обновления Windows, чтобы получить файлы для устранения повреждений. Но если поврежден клиент Центра обновления Windows, используйте работающий экземпляр Windows в качестве источника восстановления либо параллельную папку Windows из сетевого расположения или со съемного носителя, например DVD-диска Windows, в качестве источника файлов. Для этого введите в командной строке такую команду:

DISM.exe /Online /Cleanup-Image /RestoreHealth /Source: C:\RepairSource\Windows /LimitAccess

Примечание. Вместо заполнителя C:\RepairSource\Windows укажите расположение вашего источника восстановления. Дополнительные сведения об использовании средства DISM для восстановления Windows см. в статье Восстановление образа Windows.

Введите в командной строке приведенную ниже команду и нажмите клавишу ВВОД:

Команда sfc /scannow проверит все защищенные системные файлы и заменит поврежденные файлы их кэшированной копией, расположенной в сжатой папке по адресу %WinDir%\System32\dllcache.

Заполнитель %WinDir% представляет собой папку операционной системы Windows. Например, C:\Windows.

Примечание. Не закрывайте это окно командной строки, пока проверка не завершится на 100 %. Результаты проверки будут показаны после завершения данного процесса.

После завершения процесса проверки на экране может появиться одно из приведенных ниже сообщений:

Защита ресурсов Windows не обнаружила нарушений целостности.

Это значит, что отсутствующие и поврежденные системные файлы не обнаружены.

Защита ресурсов Windows не может выполнить запрошенную операцию.

Для устранения этой проблемы выполните сканирование с помощью средства проверки системных файлов в безопасном режиме, убедитесь, что папки PendingDeletes и PendingRenames находятся в папке %WinDir%\WinSxS\Temp.

Защита ресурсов Windows обнаружила поврежденные файлы и успешно их восстановила. Сведения см. в журнале CBS.Log %WinDir%\Logs\CBS\CBS.log.

Для просмотра подробных сведений о сканировании и восстановлении системных файлов перейдите к разделу Как просмотреть подробные сведения процесса работы средства проверки системных файлов.

Защита ресурсов Windows обнаружила поврежденные файлы, но не может восстановить некоторые из них. Сведения см. в журнале CBS.Log %WinDir%\Logs\CBS\CBS.log.

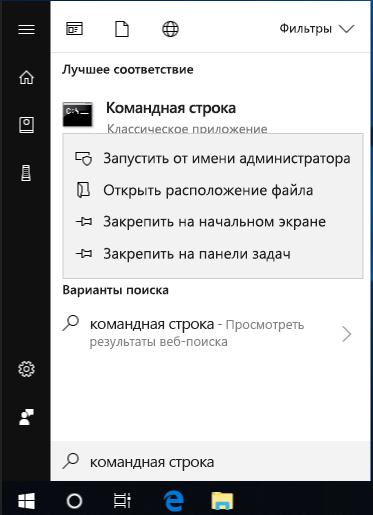

Проведите пальцем от правого края экрана к центру и коснитесь кнопки Поиск. Либо, если вы используете мышь, переместите указатель в правый нижний угол экрана и щелкните кнопку Поиск. Введите запрос Командная строка в поле Поиск, щелкните правой кнопкой мыши элемент Командная строка, затем выберите команду Запуск от имени администратора. Если система запросит пароль администратора или подтверждение, введите пароль или нажмите кнопку Разрешить.

Для этого нажмите кнопку Пуск, введите запрос Командная строка или cmd в поле Поиск, щелкните правой кнопкой мыши элемент Командная строка, а затем выберите команду Запуск от имени администратора. При получении запроса на ввод пароля администратора или подтверждения введите пароль или нажмите кнопку Разрешить.

Дополнительная информация

Чтобы ознакомиться с подробными сведениями, включенными в файл CBS.Log, вы можете скопировать сведения в файл Sfcdetails.txt с помощью команды Findstr, а затем просмотреть их в этом файле. Для этого выполните указанные ниже действия.

Откройте командную строку с повышенными привилегиями, как это описано на шаге 1.

Введите в командной строке приведенную ниже команду и нажмите клавишу ВВОД:

Примечание. В файле Sfcdetails.txt содержатся сведения о каждом запуске средства проверки системных файлов на компьютере. Он также содержит информацию о файлах, которые не были исправлены средством проверки системных файлов. Проверьте дату и время записей, чтобы определить проблемные файлы, обнаруженные при последнем запуске средства проверки системных файлов.

Откройте файл Sfcdetails.txt на рабочем столе.

В файле Sfcdetails.txt используется следующий формат:

Сведения о дате и времени SFC В следующем примере файла журнала содержится запись для одного файла, который не удалось исправить: 2007-01-12 12:10:42, Info CSI 00000008 [SR] Cannot repair member file [l:34<17>]»Accessibility.dll» of Accessibility, Version = 6.0.6000.16386, pA = PROCESSOR_ARCHITECTURE_MSIL (8), Culture neutral, VersionScope neutral, PublicKeyToken =

Как вручную заменить поврежденный системный файл гарантированно работоспособной копией файла.

После определения, какой системный файл поврежден и не может быть восстановлен, с помощью подробных сведений в файле Sfcdetails.txt, выясните расположение поврежденного файла, затем вручную замените поврежденный файл его гарантировано работоспособной копией. Для этого выполните указанные ниже действия.

Примечание. Гарантировано работоспособную копию системного файла можно взять с другого компьютера, на котором установлена такая же, как на вашем компьютере версия Windows. Чтобы убедиться в работоспособности системного файла, который вы планируете скопировать на другом компьютере, можно провести процесс проверки средством проверки системных файлов.

Распространите на поврежденный системный файл права собственности администратора. Для этого скопируйте, а затем вставьте (или введите) в командную строку с повышенными привилегиями приведенную ниже команду, затем нажмите клавишу ВВОД:

takeown /f Путь_и_имя_файла Примечание. Заполнитель Путь_и_имя_файла представляет собой путь и имя файла для поврежденного файла. Например, введите takeown /f C:\windows\system32\jscript.dll.

Предоставьте администраторам полный доступ к поврежденному системному файлу. Для этого скопируйте и вставьте (или введите) приведенную ниже команду и нажмите клавишу ВВОД:

icacls Путь_и_имя_файла /GRANT ADMINISTRATORS:F Примечание. Заполнитель Путь_и_имя_файла представляет собой путь и имя файла для поврежденного файла. Например, введите icacls C:\windows\system32\jscript.dll /grant administrators:F.

Замените поврежденный системный файл гарантировано работоспособной копией файла. Для этого скопируйте и вставьте (или введите) приведенную ниже команду и нажмите клавишу ВВОД:

Copy Исходный_файл Расположение Примечание. Заполнитель Исходный_файл представляет собой путь и имя гарантировано работоспособной копии файла на вашем компьютере, а заполнитель Расположение представляет собой путь и имя поврежденного файла. Например, введите copy E:\temp\jscript.dll C:\windows\system32\jscript.dll.

Если описанные выше действия не помогли, возможно, потребуется переустановить Windows. Дополнительные сведения см . в разделе Варианты восстановления Windows10.

Общие сведения о проверке подлинности Windows Windows Authentication Overview

Область применения. Windows Server (Semi-Annual Channel), Windows Server 2016 Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016

В этом разделе для ИТ-специалистов перечислены источники документации по способам проверки подлинности и входа в систему в Windows, которые включают оценку продукта, руководства по началу работы, процедуры, руководства по разработке и развертыванию, технические справочники и справочники по командам. This navigation topic for the IT professional lists documentation resources for Windows authentication and logon technologies that include product evaluation, getting started guides, procedures, design and deployment guides, technical references, and command references.

Описание компонента Feature description

Проверка подлинности — это процесс проверки удостоверения объекта, службы или пользователя. Authentication is a process for verifying the identity of an object, service or person. Задача проверки подлинности объекта заключается в проверке подлинности объекта. When you authenticate an object, the goal is to verify that the object is genuine. Целью проверки подлинности службы или пользователя является проверка подлинности предоставленных учетных данных. When you authenticate a service or person, the goal is to verify that the credentials presented are authentic.

В контексте сети проверка подлинности — это подтверждение удостоверения сетевого приложения или ресурса. In a networking context, authentication is the act of proving identity to a network application or resource. Как правило, удостоверение удостоверяется в криптографической операции, которая использует либо ключ, либо только пользователь, который знает с помощью шифрования с открытым ключом, либо общий ключ. Typically, identity is proven by a cryptographic operation that uses either a key only the user knows — as with public key cryptography — or a shared key. Во время проверки подлинности на стороне сервера выполняется сравнение подписанных данных с известным криптографическим ключом для проверки попытки проверки подлинности. The server side of the authentication exchange compares the signed data with a known cryptographic key to validate the authentication attempt.

Благодаря тому что криптографические ключи хранятся в безопасном центральном местоположении, процесс проверки подлинности можно масштабировать и поддерживать. Storing the cryptographic keys in a secure central location makes the authentication process scalable and maintainable. Домен Active Directory Services — это рекомендуемая и используемая по умолчанию технология для хранения сведений об удостоверениях ( , включая криптографические ключи, которые являются учетными данными пользователя ) . Active Directory Domain Services is the recommended and default technology for storing identity information (including the cryptographic keys that are the user’s credentials). Служба каталогов Active Directory необходима для реализаций NTLM и Kerberos по умолчанию. Active Directory is required for default NTLM and Kerberos implementations.

Методы проверки подлинности основаны на простом входе в систему, который определяет пользователей на основе чего-то, что только знает пароль, к более мощным механизмам обеспечения безопасности, использующим то, что пользователь имеет в качестве маркеров, а также сертификаты открытого ключа и биометрические данные. Authentication techniques range from a simple logon, which identifies users based on something that only the user knows — like a password, to more powerful security mechanisms that use something that the user has — like tokens, public key certificates, and biometrics. В бизнес-среде службы или пользователи могут открывать множество приложений или ресурсов на различных типах серверов из одного или многих местоположений. In a business environment, services or users might access multiple applications or resources on many types of servers within a single location or across multiple locations. Поэтому проверка подлинности должна поддерживать среды для других платформ и других операционных систем Windows. For these reasons, authentication must support environments for other platforms and for other Windows operating systems.

Операционная система Windows реализует набор протоколов проверки подлинности по умолчанию, включая Kerberos, NTLM, безопасность транспортного уровня / SSL ( TLS / SSL ) и дайджест в составе расширяемой архитектуры. The Windows operating system implements a default set of authentication protocols, including Kerberos, NTLM, Transport Layer Security/Secure Sockets Layer (TLS/SSL), and Digest, as part of an extensible architecture. Кроме того, некоторые протоколы объединены в пакеты проверки подлинности, такие как поставщик поддержки согласования и безопасности учетных данных. In addition, some protocols are combined into authentication packages such as Negotiate and the Credential Security Support Provider. Эти протоколы и пакеты обеспечивают выполнение проверки подлинности пользователей, компьютеров и служб; процесс проверки подлинности, в свою очередь, позволяет авторизованным пользователям и службам осуществлять безопасный доступ к ресурсам. These protocols and packages enable authentication of users, computers, and services; the authentication process, in turn, enables authorized users and services to access resources in a secure manner.

Дополнительные сведения о проверке подлинности Windows, включая: For more information about Windows Authentication including

Практическое применение Practical applications

Проверка подлинности Windows используется для проверки сведений, поступающих от доверенного источника, пользователя или объекта компьютера, например другого компьютера. Windows Authentication is used to verify that the information comes from a trusted source, whether from a person or computer object, such as another computer. Windows предоставляет множество различных способов достижения этой цели, как описано ниже. Windows provides many different methods to achieve this goal as described below.

| Кому. To. | Функция Feature | Описание Description |

|---|---|---|

| Проверка подлинности в домене Active Directory Authenticate within an Active Directory domain | Kerberos Kerberos | Операционные системы Microsoft Windows Server реализуют протокол проверки подлинности Kerberos версии 5 и расширения для проверки подлинности с открытым ключом. The Microsoft Windows Server operating systems implement the Kerberos version 5 authentication protocol and extensions for public key authentication. Клиент проверки подлинности Kerberos реализуется как SSP поставщика поддержки безопасности ( ) и доступен через интерфейс поставщика поддержки безопасности ( SSPI ) . The Kerberos authentication client is implemented as a security support provider (SSP) and can be accessed through the Security Support Provider Interface (SSPI). Начальная проверка подлинности пользователя интегрирована с — архитектурой единого входа Winlogon. Initial user authentication is integrated with the Winlogon single sign-on architecture. Kerberos центр распространения ключей ( KDC ) интегрирован с другими службами безопасности Windows Server, работающими на контроллере домена. The Kerberos Key Distribution Center (KDC) is integrated with other Windows Server security services running on the domain controller. В качестве базы данных учетных записей безопасности в KDC используется база данных службы Active Directory Directory домена. The KDC uses the domain’s Active Directory directory service database as its security account database. Служба каталогов Active Directory необходима для реализаций Kerberos по умолчанию. Active Directory is required for default Kerberos implementations. Дополнительные сведения см. в статье Обзор проверки подлинности Kerberos. For additional resources, see Kerberos Authentication Overview. |

| Безопасная проверка подлинности в сети Secure authentication on the web | /Протокол TLS SSL, реализованный в поставщике поддержки безопасности SChannel TLS/SSL as implemented in the Schannel Security Support Provider | Протоколы ( TLS ) версии 1,0, 1,1 и 1,2, SSL ( ) протоколе SSL, версии 2,0 и 3,0, датаграмма транспорта транспортного уровня версии 1,0 и ( ) протокол шифрования протокола PCT для частного обмена данными, версия 1,0, основаны на криптографии с открытым ключом. The Transport Layer Security (TLS) protocol versions 1.0, 1.1, and 1.2, Secure Sockets Layer (SSL) protocol, versions 2.0 and 3.0, Datagram Transport Layer Security protocol version 1.0, and the Private Communications Transport (PCT) protocol, version 1.0, are based on public key cryptography. ( ) Набор протоколов проверки подлинности поставщика безопасного канала Schannel предоставляет эти протоколы. The Secure Channel (Schannel) provider authentication protocol suite provides these protocols. Все протоколы Schannel используют модель клиента и сервера. All Schannel protocols use a client and server model. Дополнительные ресурсы см. в разделе TLS-SSL ()ного поставщика услуг SChannel. For additional resources, see TLS — SSL (Schannel SSP) Overview. |

| Проверка подлинности веб-службы или приложения Authenticate to a web service or application | Встроенная проверка подлинности Windows Integrated Windows Authentication Дайджест-проверка подлинности Digest Authentication | Дополнительные ресурсы см. в разделах Встроенная проверка подлинности Windows, Дайджест-проверка подлинности и Расширенная дайджест-проверка подлинности. For additional resources, see Integrated Windows Authentication and Digest Authentication, and Advanced Digest Authentication. |

| Проверка подлинности приложений прежних версий Authenticate to legacy applications | NTLM NTLM | NTLM — это — протокол проверки подлинности в стиле ответа на запрос. Помимо проверки подлинности, протокол NTLM обеспечивает безопасность сеанса, в частности, целостность и конфиденциальность сообщений с помощью функций подписания и запечатывания в NTLM. NTLM is a challenge-response style authentication protocol.In addition to authentication, the NTLM protocol optionally provides for session security—specifically message integrity and confidentiality through signing and sealing functions in NTLM. Дополнительные сведения см. в статье Обзор протокола NTLM. For additional resources, see NTLM Overview. |

| Использование многофакторной проверки подлинности Leverage multifactor authentication | Поддержка смарт-карты Smart card support Поддержка биометрии Biometric support | Смарт-карты являются — защищенным и переносимым способом обеспечения безопасности для таких задач, как проверка подлинности клиента, вход в домены, подписывание кода и защита электронной — почты. Smart cards are a tamper-resistant and portable way to provide security solutions for tasks such as client authentication, logging on to domains, code signing, and securing e-mail. Биометрия основывается на измерении неизменных физических характеристик человека для его уникальной идентификации. Biometrics relies on measuring an unchanging physical characteristic of a person to uniquely identify that person. Отпечатки пальцев — наиболее часто используемые биометрические характеристики. Существуют миллионы встроенных в персональные компьютеры и периферийные устройства биометрических устройств для снятия отпечатков пальцев. Fingerprints are one of the most frequently used biometric characteristics, with millions of fingerprint biometric devices that are embedded in personal computers and peripherals. Дополнительные ресурсы см. в статье Технический справочник по смарт-картам. For additional resources, see Smart Card Technical Reference. |

| Осуществление локального управления, хранения и повторного использования учетных данных Provide local management, storage and reuse of credentials | Управление учетными данными Credentials management Локальная система безопасности Local Security Authority Пароли Passwords | Диспетчер учетных данных системы Windows обеспечивает безопасное хранение учетных данных. Credential management in Windows ensures that credentials are stored securely. Учетные данные собираются на защищенном рабочем столе ( для локального доступа или домена ) , через приложения или через веб-сайты, чтобы при каждом доступе к ресурсу преддавались правильные учетные данные. Credentials are collected on the Secure Desktop (for local or domain access), through apps or through websites so that the correct credentials are presented every time a resource is accessed. |

| Расширение современной защиты устаревших систем с помощью проверки подлинности Extend modern authentication protection to legacy systems | Расширенная защита для проверки подлинности Extended Protection for Authentication | Эта функция улучшает защиту и обработку учетных данных при проверке подлинности сетевых подключений с помощью встроенной проверки подлинности Windows ( IWA ) . This feature enhances the protection and handling of credentials when authenticating network connections by using Integrated Windows Authentication (IWA). |

Требования к программному обеспечению Software requirements

Проверка подлинности Windows совместима с более ранними версиями операционной системы Windows. Windows Authentication is designed to be compatible with previous versions of the Windows operating system. Однако это не значит, что усовершенствования новых выпусков будут работать в более ранних версиях. However, improvements with each release are not necessarily applicable to previous versions. Дополнительные сведения см. в документации по определенным функциям. Refer to documentation about specific features for more information.

Сведения о диспетчере сервера Server Manager information

Многие функции проверки подлинности можно настроить с помощью групповой политики, которую можно установить с помощью диспетчера сервера. Many authentication features can be configured using Group Policy, which can be installed using Server Manager. Функция биометрической платформы Windows устанавливается с помощью диспетчера сервера. The Windows Biometric Framework feature is installed using Server Manager. Другие роли сервера, зависящие от методов проверки подлинности, таких как ( IIS ) и службы домен Active Directory, также можно установить с помощью Диспетчер сервера. Other server roles which are dependent upon authentication methods, such as Web Server (IIS) and Active Directory Domain Services, can also be installed using Server Manager.