Что такое User Agent и как его сменить в браузере

Наверное, каждый знает, что сайты и сервисы собирают информацию о пользователях для собственных целей. User Agent — строка, которая содержит информацию о версии операционной системы, браузере и его особых функциях, а также об устройстве, с которого пользователь посещает сайт. Сайты собирают эти сведения для корректного отображения страницы и её содержимого. Раньше, сайты создавались с учётом особенностей разных браузеров, поэтому пользователи изменяли Юзерагент, чтобы просматривать страницы сайтов в том виде, который им нужен. Этим инструментом часто пользуются разработчики, проверяя работоспособность страниц с разных устройств.

Сама по себе информация, которую предоставляет Юзерагент браузера вреда не представляет, однако, некоторые сайты и сервисы используют её для идентификации пользователей. Поэтому, User Agent мешает тем, кто работает с мультиаккаунтами, социальными сетями и торговыми сервисами: smm менеджерам, арбитражникам, вилочникам, и.т.д. С их помощью сайты, сервисы и социальные сети обнаруживают одновременную работу нескольких аккаунтов и блокируют всю сеть, что приводит к потере денег и времени. Чтобы этого не случилось, пользователи изменяют User Agent в браузерах и программах, в которых присутствует встроенный браузер.

Также подмена User Agent поможет просто сохранить анонимность и обеспечить безопасность компьютера и хранимых на нём данных, а также обойти ограничения и посещать сайты, содержимое которых доступно только при использовании определённой платформы или устройства.

Однако, смена User Agent имеет недостатки: некоторые сайты могут отображаться некорректно, а сервисы технической поддержки получат неверную информацию о вашем устройстве и браузере, что затруднит решение проблемы. Поэтому, делайте это с умом и не забывайте откатывать изменения, если этого потребует ситуация.

Как отключить User Agent в браузерах

Способы изменения User Agent отличаются, в зависимости от браузера. Где — то это сделать проще, где — то сложнее, а в отдельных случаях, сменить User Agent без сторонних расширений не представится возможным. Если вы не знаете, как изменить User Agent, то воспользуйтесь инструкциям ниже. В них рассказывается, о изменении User Agent в популярных браузерах.

Изменение User Agent в Mozilla Firefox

В новых версиях Mozilla Firefox изменить User Agent можно через командную строку браузера. Для этого вам потребуется:

- Открыть браузер и в адресную строку ввести: about:config.

- Нажимаем правой кнопкой мыши в окно настроек и выбираем пункт «создать», а затем выбираем «строка».

- После этого, откроется окно, где предлагается назвать строку. Даём ей имя general.User Agent.override и жмём «Ок».

- После этого, появится новое окно, которое потребует ввести значение строки. Вводим в неё нужный вам User Agent и нажимаем «ОК».

Универсальный способ изменения User Agent для браузеров на базе Chromium

Универсальный способ, который подойдёт для всех браузеров на базе Chromium. Замена юзер агента осуществляется прямо через браузер, используя встроенные инструменты разработчика. Для этого нужно:

- Открываем браузер и заходим в его меню. Наводим курсор на пункт «Дополнительные инструменты», затем кликаем на пункт «Инструменты разработчика», либо вызываем меню сочетанием клавиш Ctrl+Shift+L или просто жмём F12.

- В появившемся окне справа нажимаем на три точки, которые расположены на вкладках сверху

- Во всплывающем окне выбираем раздел «More Tools», в нём кликаем на кнопку «Network conditions».

- Снизу справа откроется дополнительная вкладка. В разделе «User Agent» снимаем галочку с пункта «Select automatically».

- После этого, выбираем необходимый User Agent из ползунка, или же вводим нужный в специальное поле, расположенное ниже.

- Данный способ подойдёт для трёх указанных выше браузеров. Если же он не сработал, то попробуйте воспользоваться другими способами, которые перечислены ниже.

Изменение User Agent в Google Chrome

Поменять User Agent в Google Chrome несложно. Если универсальный способ вам не помог, или оказался слишком сложен, то попробуйте этот. Он работает для версий выше 26. Вам потребуется:

- Кликнуть правой кнопкой мыши на ярлык браузера.

- Во всплывающем окне нажать «Свойства.»

- В поле «Объект» добавить следующее содержимое: —user-agent=»(необходимый вам User Agent)”

- После этого, нажмите «ОК».

- Нажмите Win+R. В открывшемся окне «Выполнить», впишите chrome —user-agent=»(нужный User Agent)»

- Нажмите «ОК»

Также можно просто использовать расширение, которое сменит User Agent в пару кликов. Найти их можно в поисковике, или в магазине расширений Chrome. Если вы не знаете, какое расширение использовать, то советуем обратить внимание на User-Agent Switcher для Google Chrome.

Изменение User Agent в Opera

Если универсальный способ, указанный выше, вам не помог, попробуйте воспользоваться дополнительными способами изменения User Agent в опера, которые зависят от версии вашего браузера. Чтобы сменить User Agent в 43 версии Oprea и ниже необходимо:

- Открыть браузер, в адресную строку ввести opera:config#UserPrefs|CustomUser-Agent.

- В открывшемся окне впишите нужный вам User Agent.

В новых версиях такой способ может и не сработать, поэтому придётся воспользоваться сторонними расширениями, которые меняют User Agent браузера, или делают его случайным при каждом входе в браузер. Их легко найти по соответствующему запросу в поисковике. Например, расширение User-Agent Switcher для Opera.

Изменение User Agent в Yandex Browser.

Помимо универсального способа, описанного выше, сменить User Agent в Yandex Browser можно при помощи специального расширения, которое можно найти при помощи поисковика. Мы рекомендуем использовать расширение User-Agent Switcher для Yandex Browser.

Помните, что сменой Юзер агента нужно пользоваться с умом. Не забывайте возвращать исходные параметры после каждого изменения, поскольку неверно установленный User Agent будет некорректно отображать некоторые страницы, а в худшем случае, доступ к нужной вас странице будет полностью заблокирован.

Прокси-агент для Windows

Для пользователей, работающих на операционной системе Windows, существует возможность предоставить доступ в интернет через явно указанный прокси-сервер программам, которые не поддерживают работу через прокси-сервер. Иногда также возникает необходимость предоставить таким программам доступ в интернет в случае, когда UserGate не является шлюзом в интернет по умолчанию для пользовательских компьютеров. Для подобных случаев можно использовать прокси-агент. Прокси-агент пересылает все TCP-запросы, идущие не на локальные адреса, на UserGate, который выступает для них прокси-сервером.

Важно! Прокси-агент не авторизует пользователя на UserGate, таким образом, если необходима авторизация, то потребуется настроить один из способов авторизации пользователей, например, установить агент авторизации для Windows.

Установить прокси-агент возможно вручную либо с использованием политик Active Directory.

Если устанавливаете не политикой, то для настройки агента необходимо создать текстовый файл utmagent.cfg в директории in C :\ Documents and Settings \ All Users \ Application Data \ Entensys \ UTMAgent \ . В файле конфигурации следует указать:

LocalNetwork=192.168.1.0/24; 192.168.0.0/24; 192.168.30.0/24;

ServerName и ServerHttpPort — IP-адрес и порт прокси-сервера на UserGate, по умолчанию это порт 8090.

LocalNetwork — список сетей, которые не нужно направлять в прокси. Сеть интерфейсов машины не направляется в прокси по умолчанию.

После создания или изменения файла конфигурации необходимо перезапустить сервис прокси-агента.

Если вы устанавливаете через GPO, прокси-агент поставляется вместе с административным шаблоном для распространения через политики Active Directory. Используя этот шаблон, администратор может развернуть корректно настроенный агент на большое количество пользовательских компьютеров. Более подробно о развертывании ПО с использованием политик Active Directory вы можете прочитать в документации Microsoft

Все необходимые параметры для корректной работы прокси-агента задаются при настройке групповой политики. При установке параметры вносятся в реестр пользовательского компьютера и имеют приоритет перед файлом .cfg. При удалении агента политикой значения реестра не удаляются, сохраняясь в ветке реестра:

Агент авторизации для Windows

Для пользователей, работающих на операционной системе Windows, входящих в домен Active Directory, существует еще один способ идентификации — использовать специальный агент авторизации. Агент представляет собой сервис, который передает на сервер UserGate информацию о пользователе, его имя и IP-адрес, соответственно, UserGate будет однозначно определять все сетевые подключения данного пользователя, и идентификация другими методами не требуется. Чтобы начать работу с идентификацией пользователей с помощью агента авторизации, необходимо выполнить следующие шаги:

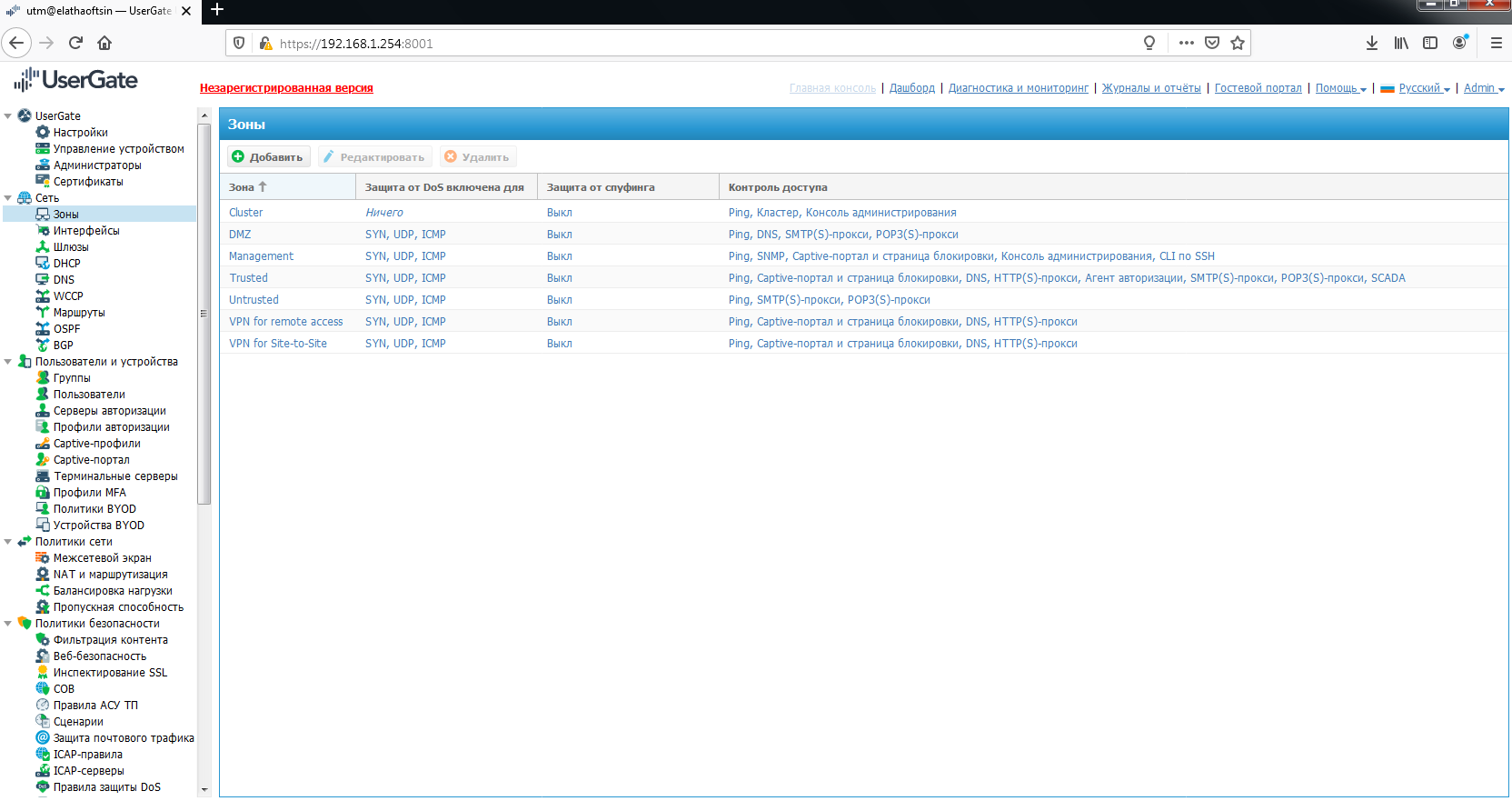

Шаг 1. Разрешить сервис агент авторизации на необходимой зоне

В разделе Сеть—>Зоны разрешить сервис Агент авторизации для той зоны, со стороны которой находятся пользователи

Шаг 2. Задать пароль агентов терминального сервера

В консоли UserGate в разделе Пользователи и устройства—> Терминальные серверы нажать на кнопку Настройки и задать Пароль агентов терминального сервера.

Шаг 3 . Установить агент авторизации

Установить агент авторизации на все компьютеры, для которых необходимо идентифицировать пользователей.

Агент авторизации поставляется вместе с административным шаблоном для распространения через политики Active Directory. Используя этот шаблон, администратор может развернуть корректно настроенный агент на большое количество пользовательских компьютеров. С помощью административного шаблона администратор может задать IP-адрес и порт сервера UserGate, и заданный на предыдущем шаге пароль. Более подробно о развертывании ПО с использованием политик Active Directory вы можете прочитать в документации Microsoft.

Агент может быть установлен и без использования групповых политик. Для этого необходимо установить агент из инсталлятора и указать необходимые параметры для подключения к серверу UserGate в следующих ключах реестра:

[HKEY_CURRENT_USER\Software\Policies\Entensys\Auth Client]

«ServerIP»=»»

«ServerPort»=»1813»

«SharedKey»=»»

UserGate теперь будет получать информацию о пользователях. Если в системе настроен Active Directory коннектор, то в политиках безопасности можно использовать имена пользователей, как они указаны в Active Directory. Если списка пользователей в UserGate нет, то можно использовать пользователей Known и Unknown.

2. UserGate Getting Started. Требования, установка

Здравствуйте, это вторая статья о NGFW решении от компании UserGate. Задача данной статьи заключается в том, чтобы показать, как установить межсетевой экран UserGate на виртуальную систему (буду использовать программное обеспечение виртуализации VMware Workstation) и выполнить его первоначальную настройку (разрешить доступ из локальной сети через шлюз UserGate в интернет).

1. Введение

Для начала я опишу различные способы внедрения данного шлюза в сеть. Хочу заметить, что в зависимости от выбранного варианта подключения определенный функционал шлюза может быть недоступен. Решение UserGate поддерживает следующие режимы подключения:

L2 прозрачный мост

L3 прозрачный мост

Виртуально в разрыв, с применением протокола WCCP

Виртуально в разрыв, с применением Policy Based Routing

Router on a Stick

Явно заданный WEB-прокси

UserGate, как шлюз по умолчанию

UserGate поддерживает 2 типа кластеров:

Кластер конфигурации. Узлы, объединенные в кластер конфигурации, поддерживают единые настройки в рамках кластера.

Кластер отказоустойчивости. До 4-х узлов кластера конфигурации могут быть объединены в кластер отказоустойчивости, поддерживающий работу в режиме Актив-Актив или Актив-Пассив. Возможно собрать несколько кластеров отказоустойчивости.

2. Установка

Как говорилось в предыдущей статье UserGate поставляется в виде программно-аппаратного комплекса или разворачивается в виртуальной среде. Из личного кабинета на сайте UserGate скачиваем образ в формате OVF (Open Virtualization Format), данный формат подходит для вендоров VMWare и Oracle Virtualbox. Для Microsoft Hyper-v и KVM поставляются образы дисков виртуальной машины.

По данным сайта UserGate для корректной работы виртуальной машины рекомендуется использовать минимум 8Gb оперативной памяти и 2-ядерный виртуальный процессор. Гипервизор должен поддерживать работу 64-битных операционных систем.

Установка начинается с импорта образа в выбранный гипервизор (VirtualBox и VMWare). В случае с Microsoft Hyper-v и KVM необходимо создать виртуальную машину и указать в качестве диска скачанный образ, после чего отключить службы интеграции в настройках созданной виртуальной машины.

По умолчанию после импорта в VMWare создается виртуальная машина со следующими настройками:

Как было написано выше, оперативной памяти должно быть, как минимум 8Gb и в дополнении нужно добавить по 1Gb на каждые 100 пользователей. Размер жесткого диска по умолчанию составляет 100Gb, однако этого обычно недостаточно для хранения всех журналов и настроек. Рекомендованный размер – 300Gb или более. Поэтому в свойствах виртуальной машины изменяем размер диска на нужный. Изначально виртуальный UserGate UTM поставляется с четырьмя интерфейсами, назначенными в зоны:

Management — первый интерфейс виртуальной машины, зона для подключения доверенных сетей, из которых разрешено управление UserGate.

Trusted — второй интерфейс виртуальной машины, зона для подключения доверенных сетей, например, LAN-сетей.

Untrusted — третий интерфейс виртуальной машины, зона для интерфейсов, подключенных к не доверенным сетям, например, к интернету.

DMZ — четвертый интерфейс виртуальной машины, зона для интерфейсов, подключенных к сети DMZ.

Далее запускаем виртуальную машины, хоть в руководстве и написано, что нужно выбрать Support Tools и выполнить Factory reset UTM, но как видим есть только один выбор (UTM First Boot). Во время этого шага UTM настраивает сетевые адаптеры и увеличивает размер раздела на жестком диске до полного размера диска:

Для подключения к веб интерфейсу UserGate необходимо заходить через Management зону, за это отвечает интерфейс eth0, который настроен на получение IP-адреса в автоматическом режиме (DHCP). Если нет возможности назначить адрес для Management-интерфейса в автоматическом режиме с помощью DHCP, то его можно явно задать, используя CLI (Command Line Interface). Для этого нужно войти в CLI, используя имя и пароль пользователя с правами Full administrator (по умолчанию Admin с Заглавной буквы). Если устройство UserGate не прошло первоначальную инициализацию, то для доступа к CLI необходимо использовать в качестве имени пользователя Admin, в качестве пароля – utm. И набрать команду на подобии iface config –name eth0 –ipv4 192.168.1.254/24 –enable true –mode static. Позже переходим к веб-консоли UserGate по указанному адресу, он должен выглядеть примерно следующим образом: https://UserGateIPaddress:8001:

В веб-консоли продолжаем установку, нам нужно выбирать язык интерфейса (на данный момент это русский или английский язык), часовой пояс, далее читаем и соглашаемся с лицензионным соглашением. Задаем логин и пароль для входа в веб-интерфейс управления.

3. Настройка

После установки вот так выглядит окно веб интерфейса управления платформой:

Затем необходимо настроить сетевые интерфейсы. Для этого в разделе «Интерфейсы» нужно включить их, установить корректные IP-адреса и назначить соответствующие зоны.

Раздел «Интерфейсы» отображает все физические и виртуальные интерфейсы, имеющиеся в системе, позволяет менять их настройки и добавлять VLAN-интерфейсы. Еще он показывает все интерфейсы каждого узла кластера. Настройки интерфейсов специфичны для каждого из узлов, то есть не глобальны.

В свойствах интерфейса:

Включить или отключить интерфейс

Указать тип интерфейса — Layer 3 или Mirror

Назначить зону интерфейсу

Назначить профиль Netflow для отправки статистических данных на Netflow коллектор

Изменить физические параметры интерфейса — MAC-адрес и размер MTU

Выбрать тип присвоения IP-адреса — без адреса, статический IP-адрес или полученный по DHCP

Настроить работу DHCP-релея на выбранном интерфейсе.

Кнопка «Добавить» позволяет добавить следующие типы логических интерфейсов:

Помимо перечисленных ранее зон, с которыми поставляется образ Usergate, есть еще три типа предопределенных:

Cluster — зона для интерфейсов, используемых для работы кластера

VPN for Site-to-Site — зона, в которую помещаются все клиенты типа Офис-Офис, подключаемые к UserGate по VPN

VPN for remote access — зона, в которую помещаются все мобильные пользователи, подключенные к UserGate по VPN

Администраторы UserGate могут изменять настройки зон, созданных по умолчанию, а также создавать дополнительные зоны, но как сказано в руководстве к версии 5, можно создать не более 15 зон. Для изменения или создания их нужно перейти в раздел зоны. Для каждой зоны можно установить порог отбрасывания пакетов, поддерживается SYN, UDP, ICMP. Также настраивается контроль доступа к сервисам Usergate, и включается защита от спуфинга.

После настройки интерфейсов необходимо в разделе «Шлюзы» настроить маршрут по умолчанию. Т.е. для подключения UserGate к интернету необходимо указать IP-адрес одного или нескольких шлюзов. Если для подключения к интернету используется несколько провайдеров, то необходимо указать несколько шлюзов. Настройка шлюза уникальна для каждого из узлов кластера. Если задано два или более шлюзов возможны 2 варианта работы:

Балансировка трафика между шлюзами.

Основной шлюз с переключением на запасной.

Состояние шлюза (доступен – зеленый, недоступен – красный) определяется следующим образом:

Проверка сети отключена – шлюз считается доступным, если UserGate может получить его MAC-адрес с помощью ARP-запроса. Проверка наличия доступа в интернет через этот шлюз не производится. Если MAC-адрес шлюза не может быть определен, шлюз считается недоступным.

Проверка сети включена — шлюз считается доступным, если:

UserGate может получить его MAC-адрес с помощью ARP-запроса.

Проверка наличия доступа в интернет через этот шлюз завершилась успешно.

В противном случае шлюз считается недоступным.

В разделе «DNS» необходимо добавить DNS сервера, которые будет использовать UserGate. Данная настройка указывается в области Системные DNS-серверы. Ниже находятся настройки по управлению DNS-запросами от пользователей. UserGate позволяет использовать DNS-прокси. Сервис DNS-прокси позволяет перехватывать DNS-запросы от пользователей и изменять их в зависимости от нужд администратора. С помощью правил DNS-прокси можно указать серверы DNS, на которые пересылаются запросы на определенные домены. Кроме этого, с помощью DNS-прокси можно задавать статические записи типа host (A-запись).

В разделе «NAT и Маршрутизация» нужно создать необходимые правила NAT. Для доступа в интернет пользователей сети Trusted правило NAT уже создано — «Trusted—>Untrusted», остается его только включить. Правила применяются сверху вниз в том порядке, в котором они указаны в консоли. Выполняется всегда только первое правило, для которого совпали условия, указанные в правиле. Для срабатывания правила необходимо, чтобы совпали все условия, указанные в параметрах правила. UserGate рекомендует создавать общие правила NAT, например, правило NAT из локальной сети (обычно зона Trusted) в интернет (обычно зона Untrusted), а разграничение доступа по пользователям, сервисам, приложениям осуществлять с помощью правил межсетевого экрана.

Также есть возможность создать правила DNAT, порт-форвардинг, Policy-based routing, Network mapping.

После этого в разделе «Межсетевой экран» необходимо создать правила межсетевого экрана. Для неограниченного доступа в интернет пользователей сети Trusted правило межсетевого экрана так же уже создано — «Internet for Trusted» и его необходимо включить. С помощью правил межсетевого экрана администратор может разрешить или запретить любой тип транзитного сетевого трафика, проходящего через UserGate. В качестве условий правила могут выступать зоны и IP-адреса источника/назначения, пользователи и группы, сервисы и приложения. Правила применяются также как и в разделе «NAT и Маршрутизация», т.е. сверху вниз. Если не создано ни одного правила, то любой транзитный трафик через UserGate запрещен.

4. Заключение

На этом статья подошла к концу. Мы установили межсетевой экран UserGate на виртуальную машину и произвели минимально необходимые настройки для того, чтобы работал интернет в сети Trusted. Дальнейшую настройку будем рассматривать в рамках следующих статей.