- Установка и настройка удалённых приложений RemoteApp в Windows Server 2016

- Оглавление

- Что такое служба удалённых приложений RemoteApp?

- Установка ролей и служб RemoteApp

- Настройка коллекции и добавление удалённых приложений

- Натсройка подключения к RemoteApp приложению

- RemoteApp на Windows Server 2016 без Active Directory.

- Создание файла подключения RDP

- Прописываем опубликованное приложение через реестр

- Как опубликовать через RemoteAPP свое приложение

Установка и настройка удалённых приложений RemoteApp в Windows Server 2016

Оглавление

Что такое служба удалённых приложений RemoteApp?

RemoteApp — это часть роли служб терминального сервера Windows Server 2016 и эта служба даёт доступ к приложениям, работающих на терминальном сервере, таким образом, что как будто вы их запускаете у себя на локальном компьютере. Служба терминального сервера, которая берёт на себя все вычислительные ресурсы приложения, а пользователю отправляет только результат. Ещё и называют удалённым приложением RemoteApp.

Установка ролей и служб RemoteApp

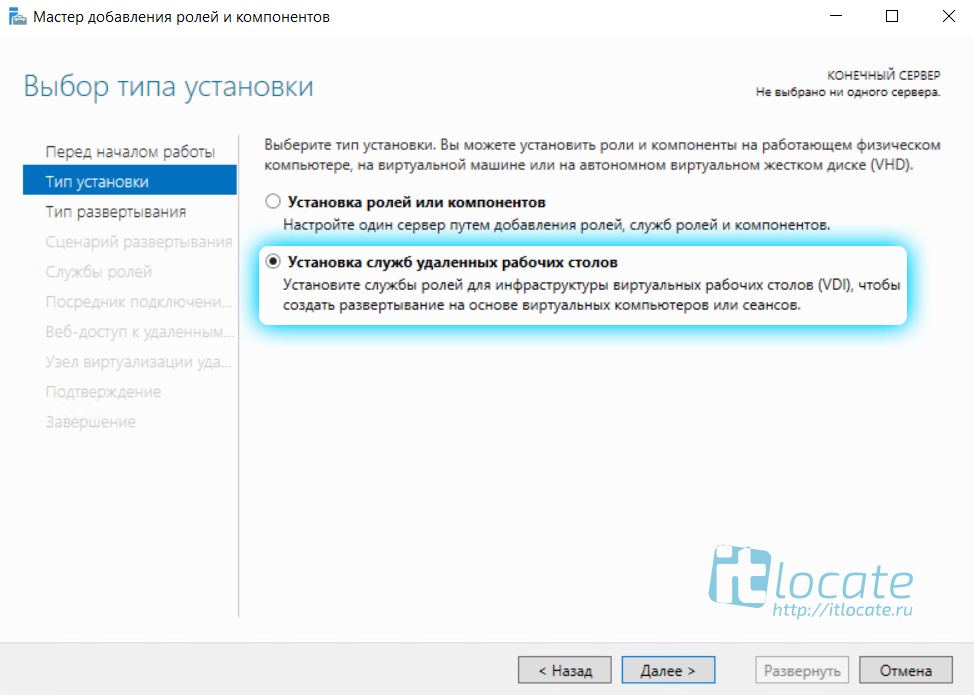

Для установки RemoteApp запускаем Мастер добавления ролей и компонентов и выбираем Тип установки Установка служб удалённых рабочих столов как на скриншоте ниже

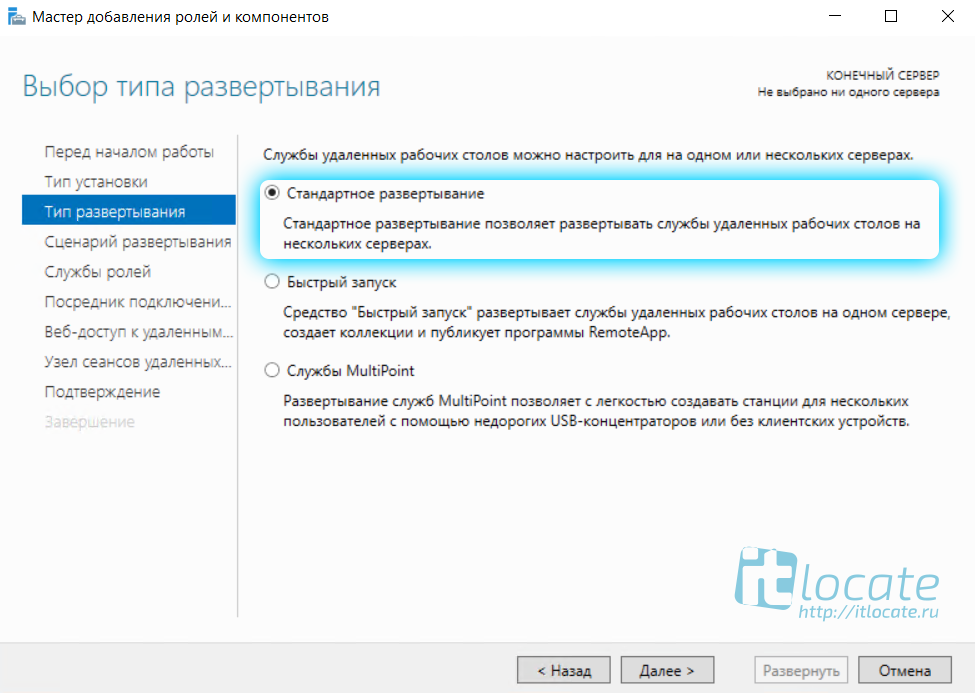

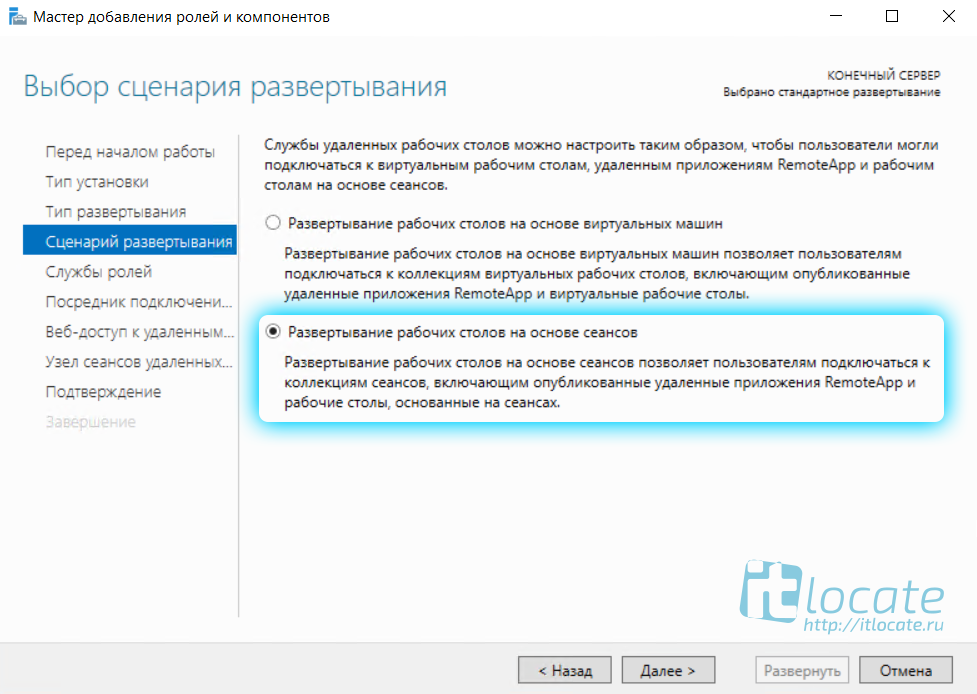

Далее выбираем Стандартное обёртывание xD. И после выбираем Развёртывание рабочих столов на основе сеансов.

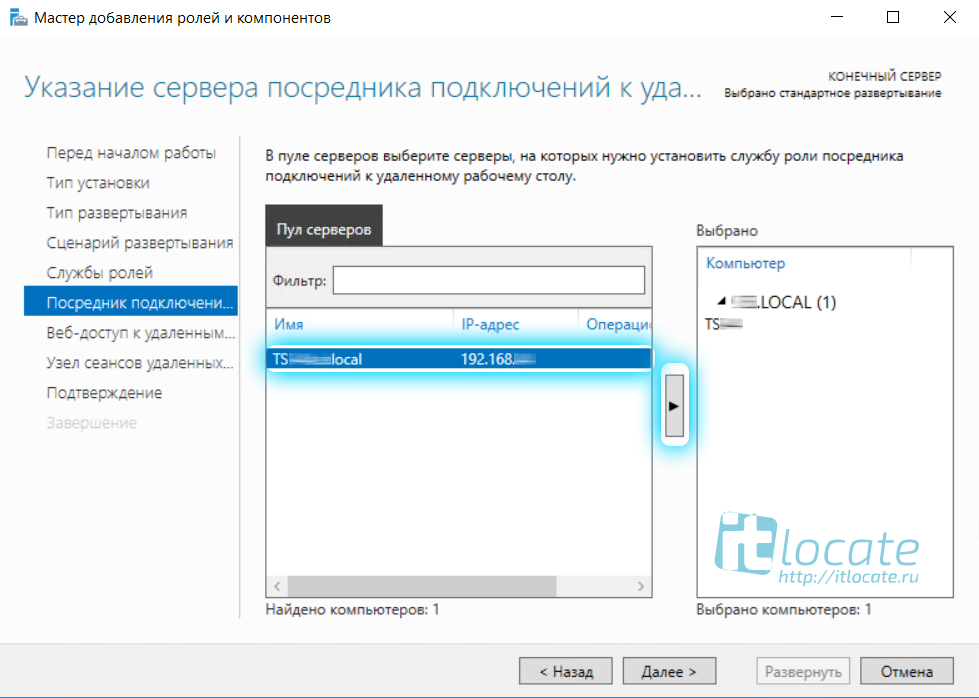

На пункте Посредник подключения выбираем наш сервер из пула серверов и добавляем его в правое поле.

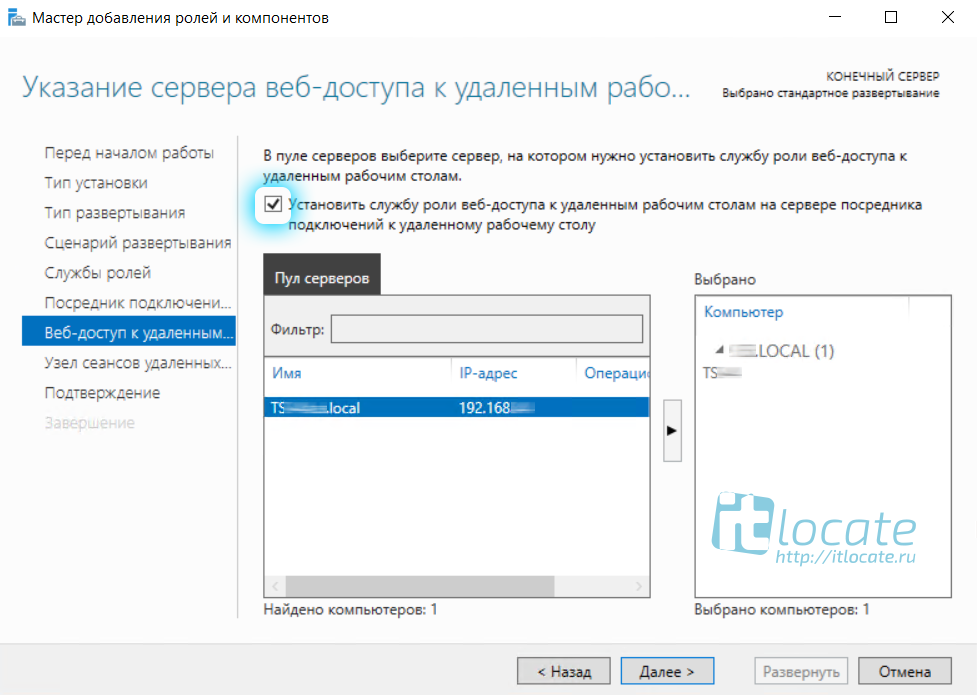

На следующем пункте, обратите внимание, необходимо отметить чекбксом Установить службу роли веб-доступа к удалённым рабочим столам на сервере посредника подключений к удалённому рабочему столу

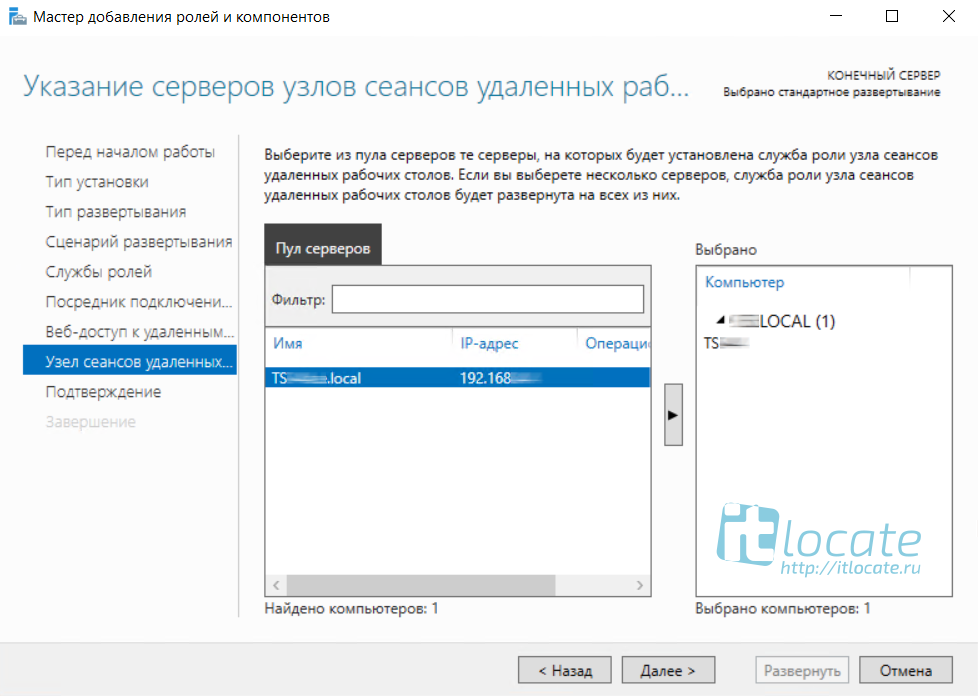

Так же выбираем наш сервер из пула серверов и прожимаем Далее / Развернуть

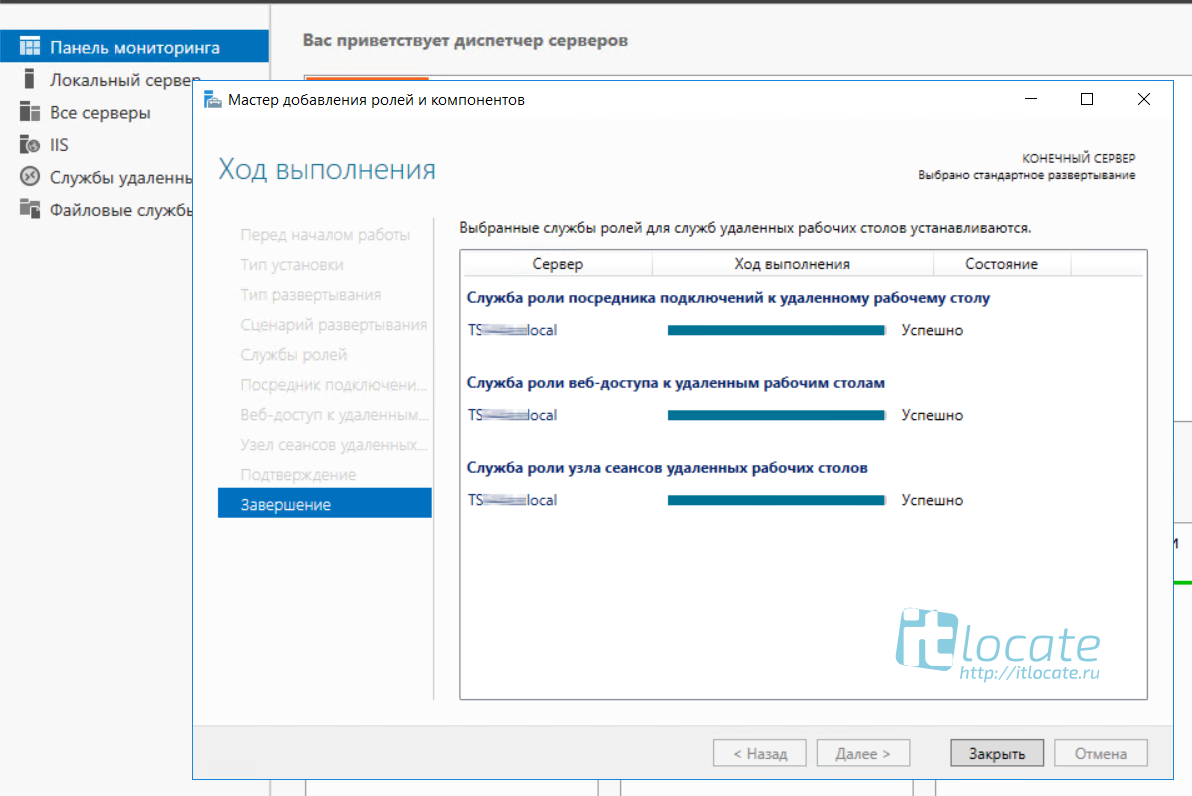

Процесс развёртывания будет отображаться на экране, а по окончанию мы с вами выходим из мастера по нажатию кнопки Закрыть

Настройка коллекции и добавление удалённых приложений

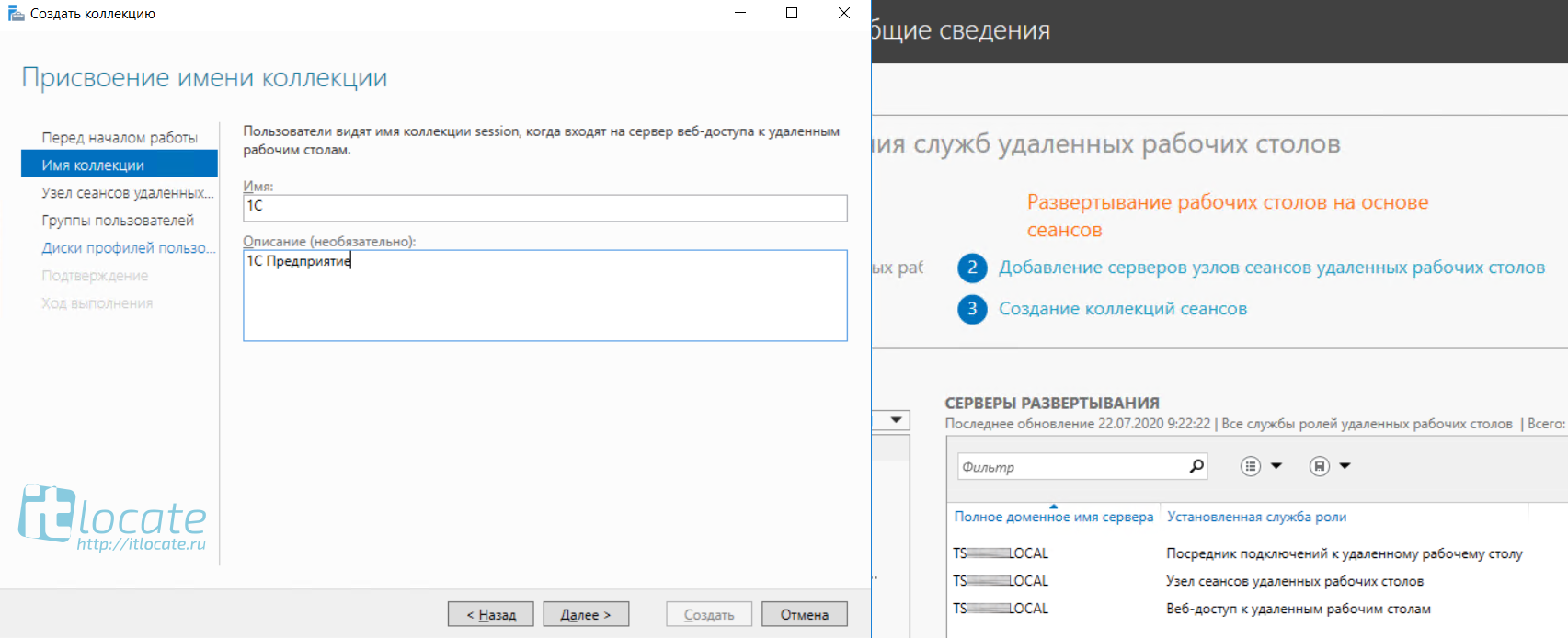

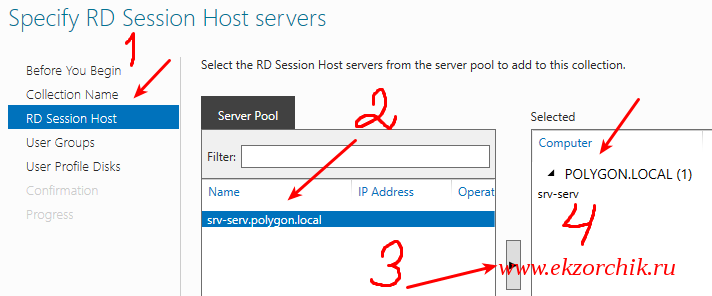

Далее в Диспетчере серверов переходим в Службы удалённых рабочих столов и добавляем коллекцию, присваиваем имя и заполняем описание. Далее

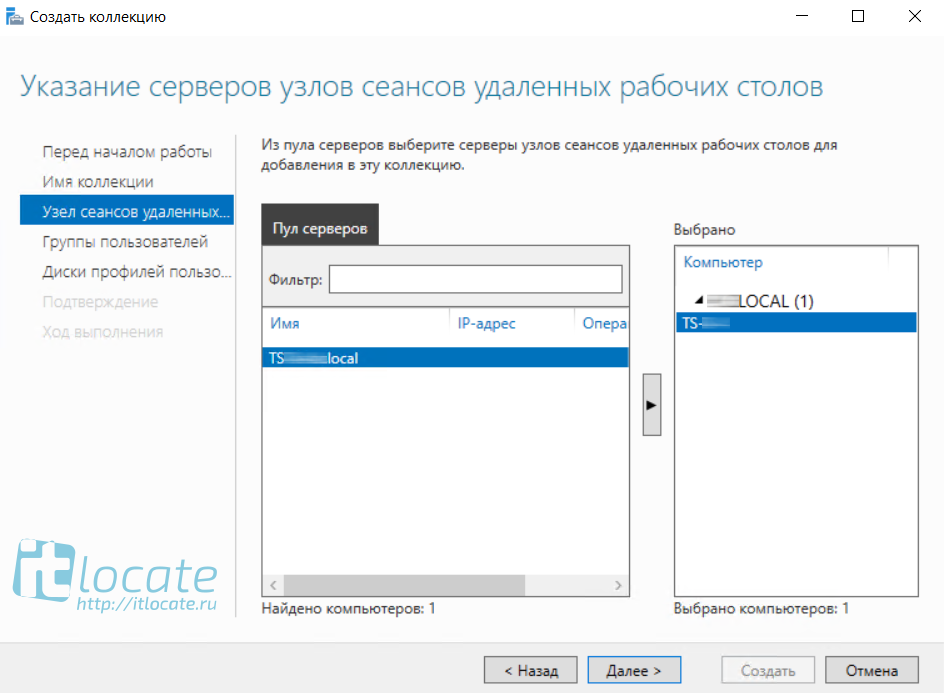

Выбираем сервер из пула. Далее

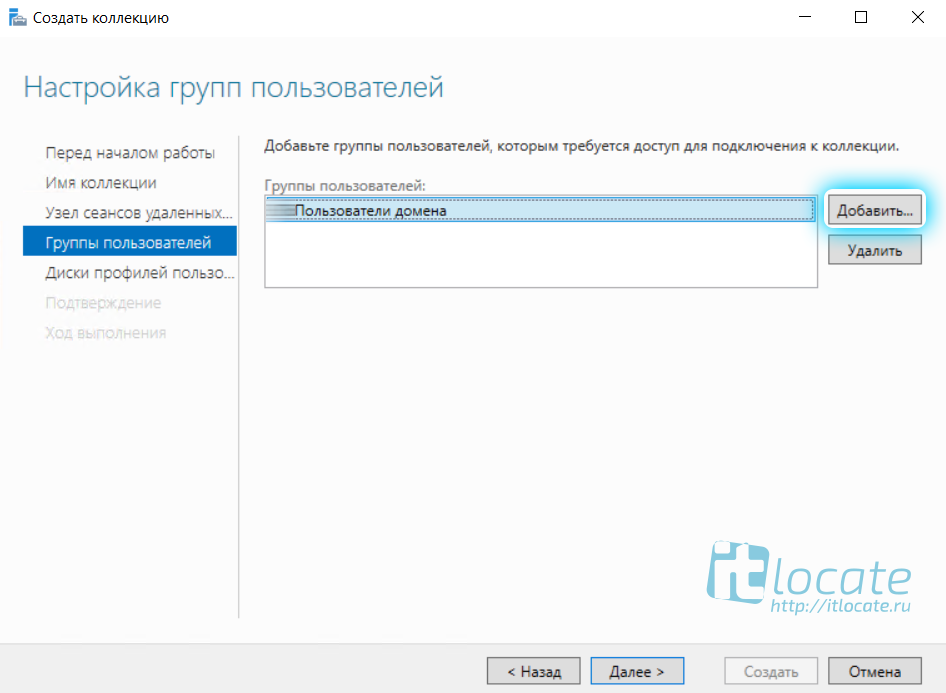

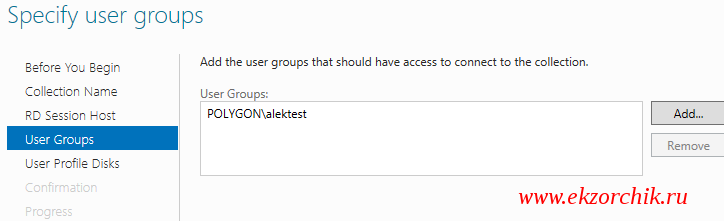

На данном шаге нам необходимо Добавить Группы пользователей, которые будут иметь доступ к данному приложению remoteapp.

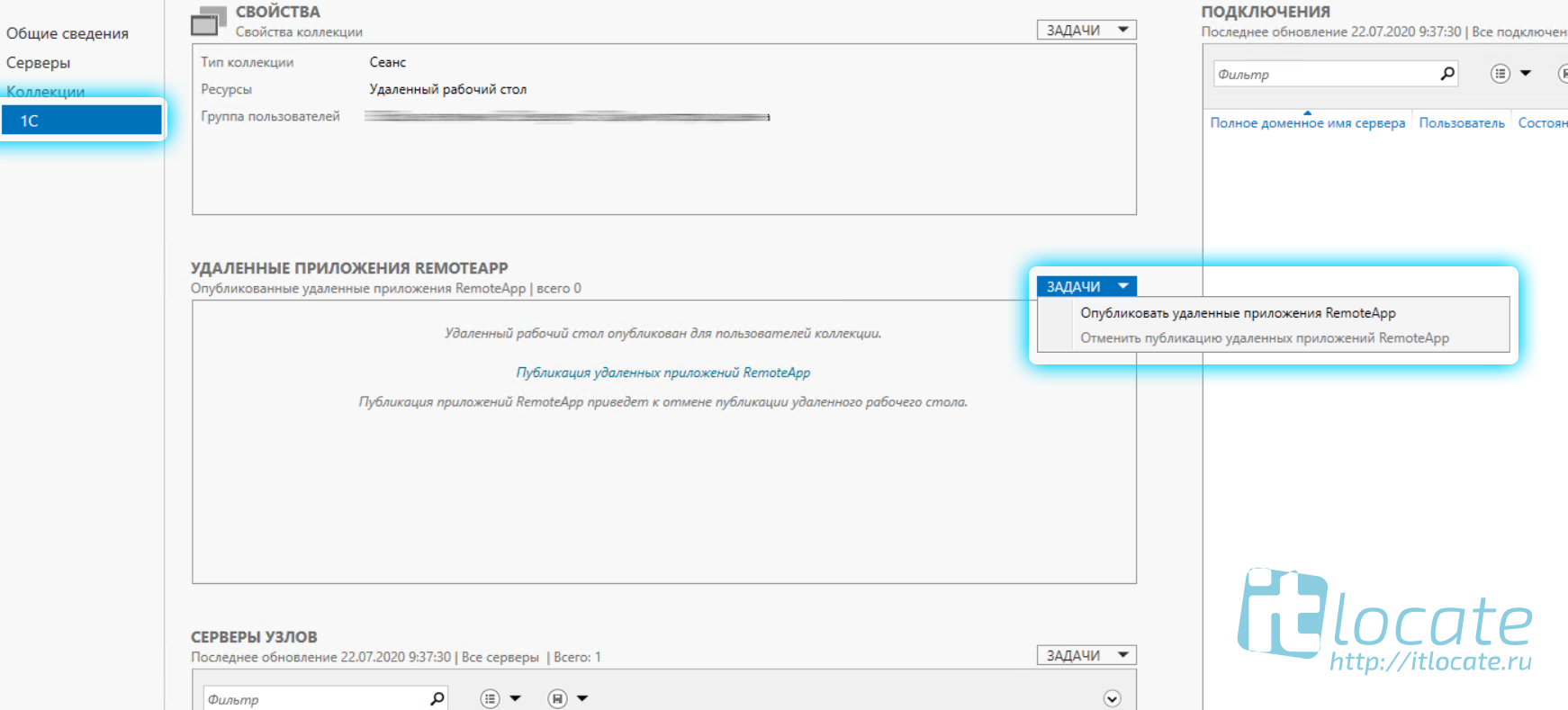

Теперь переходим к завершению настройки удалённого приложения remoteapp, нам нужно зайти в только что созданную нами коллекцию и через Задачи выбрать из выпадающего меню выбрать пункт Опубликовать удалённые приложения RemoteApp

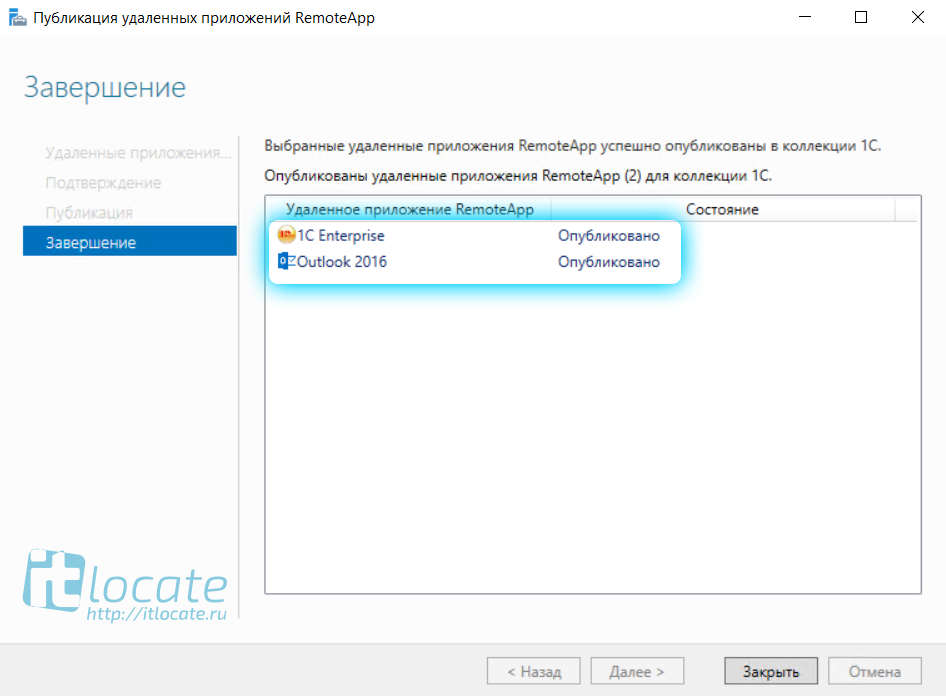

Добавляем нужные нам приложения и финализируем Закрыть

Натсройка подключения к RemoteApp приложению

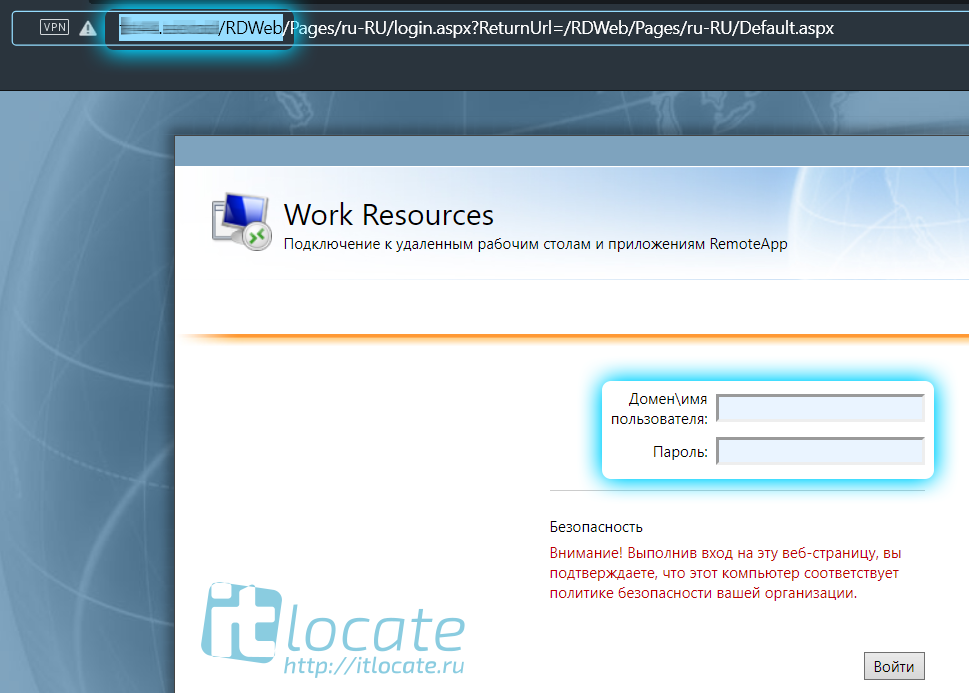

Тут всё ещё проще! Переходим по ссылке http://IP_ADDRES/RDWeb, где указываем имя или ip адрес вашего сервера, логинимся под вашей учётной записью.

Открывается меню Удалённые приложения RemoteApp и рабочие столы, где нам буду доступны только те приложения к которым у нас есть доступ (настраивали ранее). Нажимая на значок приложения начнётся процесс скачивания. После того как вы запустите его вам будет предложено авторизоваться, а уже после чего перед вами откроется уже само приложение 1С RemoteApp или Outlook 2016 RemoteApp.

Приложение RemoteApp будет помечено соответствующим значком

Вот и всё, друзья! Надеюсь я вам смог помочь) Всем спасибо!

RemoteApp на Windows Server 2016 без Active Directory.

Не нашел мануалов по этому поводу в сети. Максимум что было, это вопросы в статьях по 2012r2 — «будет ли это работать на 2016?» Ответ — будет! На мелочах, по типу лицензирования RDS внимание заострять не буду, если Вы дошли до этой статьи, вы как минимум умеете это делать и понимаете для чего это нужно.

- Устанавливаем операционную систему Windows Server 2016, обновления, драйвера и прочий нужный вам софт

- Запускаем Диспетчер серверов — Добавить Роли и компоненты. В типе установки будет выбор Установка ролей и компонентов и Установка служб удаленных рабочих столов. Выбирать необходимо первый пункт, так как службы без домена вы не поставите.

- Жмем Далее, выбираем необходимый сервер из пула серверов, жмем Далее и отмечаем роль Службы удаленных рабочих столов, для установки ставим галочки на Лицензирование удаленных рабочих столов (Remote Desktop Licensing) и Узел сеансов удаленных рабочих столов (Remote Desktop Session Host). Жмем Далее и устанавливаем отмеченные роли.

- Теперь нам необходимо указать сервер и параметры лицензирования. Делается это через Групповые политики. Соответственно запускаем gpedit.msc

— Конфигурация компьютера (Computer Configuration);

— Административные шаблоны (Administrative Templates) —

Компоненты Windows (Windows Components);

— Службы удаленных рабочих столов (Remote Desktop Services) —

Узел сеансов удаленных рабочих столов (Remote Desktop Session Host) —

Лицензирование (Licensing).

Устанавливаем два параметра:

Использовать указанные серверы лицензирования удаленных рабочих столов (Use the specified Remote Desktop license servers) — включена — указываем имя сервера;

Задать режим лицензирования удаленных рабочих столов (Set the Remote licensing mode) — включена — на пользователя. - Далее активируем сервер лицензий стандартными средствами оснастки администрирования и устанавливаем нужное количество лицензий.

Создание файла подключения RDP

Создаем текстовый документ, помещаем туда следующий листинг и сохраняем файл как Application.rdp

redirectclipboard:i:1

redirectposdevices:i:0

redirectprinters:i:1

redirectcomports:i:1

redirectsmartcards:i:1

devicestoredirect:s:*

drivestoredirect:s:*

redirectdrives:i:1

session bpp:i:32

prompt for credentials on client:i:1

span monitors:i:1

use multimon:i:1

remoteapplicationmode:i:1

server port:i:3389

allow font smoothing:i:1

promptcredentialonce:i:1

authentication level:i:2

gatewayusagemethod:i:2

gatewayprofileusagemethod:i:0

gatewaycredentialssource:i:0

full address:s:Srv-Universe

alternate shell:s:||winbox

remoteapplicationprogram:s:||winbox

gatewayhostname:s:

remoteapplicationname:s:Winbox

remoteapplicationcmdline:s:

screen mode id:i:2

desktopwidth:i:800

desktopheight:i:600

winposstr:s:0,3,0,0,800,600

compression:i:1

keyboardhook:i:2

audiocapturemode:i:0

videoplaybackmode:i:1

connection type:i:7

networkautodetect:i:1

bandwidthautodetect:i:1

displayconnectionbar:i:1

enableworkspacereconnect:i:0

disable wallpaper:i:0

allow desktop composition:i:0

disable full window drag:i:1

disable menu anims:i:1

disable themes:i:0

disable cursor setting:i:0

bitmapcachepersistenable:i:1

audiomode:i:0

autoreconnection enabled:i:1

prompt for credentials:i:0

negotiate security layer:i:1

remoteapplicationicon:s:

shell working directory:s:

gatewaybrokeringtype:i:0

use redirection server name:i:0

rdgiskdcproxy:i:0

kdcproxyname:s:

Жирным выделены параметры, которые вы можете поменять на свои. Там указывается Имя сервера и программа. У меня для теста опубликован Winbox.

Прописываем опубликованное приложение через реестр

Запускаем Regedit и идем по следующему пути:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Terminal Server\TSAppAllowList\Applications

Если такой папки нет — создайте ее сами. В ней же создаем еще один раздел с названием приложения и следующими параметрами

Создание RDP файлов и автоматическое прописывание данных в реестр можно делать при помощи программы RemoteApp Tool. Кстати, хорошая программа, которая работает «из коробки» и вообще не требует каких либо настроек и позволяет запускать RemoteApp приложения. Единственный косяк, который в ней есть, при закрытии программы не закрывается RDP сессия, она будет висеть сколь угодно долго не взирая на настройки отключения сессий по таймауту. В диспетчере задач видно, что при закрытии программы сессия пользователя не переходит в режим (Отключен) из-за этого не работает отключение. Есть режим простоя сессии, но его не удалось нормально подстроить под мои задачи.

Сделав все эти настройки, соблюдая все остальные параметры, запустив созданный RDP ярлык у вас уже запустится приложение. Повторюсь, я не описываю всякую мелочь, по типу того, что в файле RDP у нас прописано Netbios имя сервера и ваш днс сервер должен успешно его резолвить в IP, без этих знаний смысла нет куда-либо лезть вообще и читать эту статью. Я пишу ее как памятку для себя и она не является пошаговым мануалом для кого-то другого.

Как сделать так, чтобы при подключении не спрашивались логин и пароль.

По умолчанию сервер не разрешит вам сохранять эти данные, точнее сохранить даст, но подключиться с сохраненными данными не даст. Долго бился с этой хренью, выставление нужных параметров в групповой политике игнорируется сервером и он упорно препятствует подключению с сохраненными данными.

Сделать нужно следующее:

Запускаем gpedit.msc

— Конфигурация компьютера (Computer Configuration);

— Административные шаблоны (Administrative Templates) —

Компоненты Windows (Windows Components);

— Службы удаленных рабочих столов (Remote Desktop Services) —

Узел сеансов удаленных рабочих столов (Remote Desktop Session Host) —

Безопасность (Security).

Параметр «Всегда запрашивать пароль при подключении» — Отключена

Узел сеансов удаленных рабочих столов (Remote Desktop Session Host) —

Ограничение сеансов по времени.

Параметр «Задать ограничение по времени для отключенных сеансов» — Включена, установлена 1 минута.

— Конфигурация компьютера (Computer Configuration);

— Административные шаблоны (Administrative Templates) — Система;

— Передача учетных данных

Параметры:

— Разрешить передачу новых учетных данных — Включена

— Разрешить передачу новых учетных данных с проверкой подлинности сервера «только NTLM» — Включена

— Разрешить передачу сохраненных учетных данных — Включена

Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера «только NTLM»

В этих параметрах прописать значение TERMSRV/*

Далее в Параметре:

-Ограничить делегирование учетных данных удаленным серверам — Включена.

Выставить режим — Предпочтительное использование удаленного Credential Guard.

Далее, это важно! У клиента на Windows 10 жмем пуск, вводим credent или Управление учетными данными Windows. Запускаем диспетчер учетных данных.

Если в Учетных данных Windows есть записи, относящиеся к вашему новому настроенному серверу (Например, вы его настроили, тестировали, ставили галочку сохранить пароль) нужно удалить эти записи и добавить их чуть ниже в «Общие учетные данные». Не забыть в имени сервера прописать TERMSRV/

После этого подключение не запрашивает пароль, а использует сохраненный. Проверено электроникой.

Как опубликовать через RemoteAPP свое приложение

Итого как я начал свое изучение работы системы Server 2012 R2 Std меня пока многое не радует, а именно то что вроде как сложнее стало использование RemoteAPP и разворачивание терминального сервера на этой оси, но отступать ни в коем случае нельзя. Хоть и не удобно работать пока во всяком случае, а изучать нужно — это и повышение квалификации и новые требования к соискателям, да и переходить на новый функционал также необходимо или по крайней мере иметь ввиду. Вот сейчас я для себя разберу как создать свое приложение на терминальном сервере и опубликовать его во всех шагах с которыми мне пришлось столкнуться.

По правильному все нужно настраивать самим чтобы быть уверенным в используемом конечно если Вы такой же как и я ответственный системный администратор.

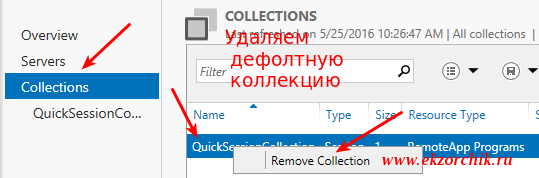

Как Вы уже помните в прошлой заметке когда я знакомился с RemoteAPP по умолчанию для всех пользователей домена создана коллекция с дефолтным именование: QuickSessionCollections, так вот ее нужно будет удалить.

Запускаю оснастку «Server Manager» — Win + X → Control Panel — Administrative Tools, после переходу в апплет Remote Desktop Services — Collections и в правой части через выделение дефолтной коллекции по правом клику нажимаем Remove Collection — Yes

Вот теперь уже лучше ничего дефолтного нет, начну пожалуй с создания своей собственной коллекции. Все также находясь в апплете Remote Desktop Services — Collections — TASKS — Create Session Collection и передвигаюсь за мастером настройки по шагам:

Before You Begin, Next

Collection Name:

- Name: → polygon

- Description: → кто как хочет я же люблю чтобы все было подписано.

И нажимаю Next

RD Session Host:

выделяю текущий сервер и нажатием по стрелочке предопределяю что система выбрана в пуле;

И нажимаю Next

User Groups: нужно указать на кого будет распространена новая коллекция, либо на пользователя и/или же на группу, либо на всех пользователей домена. Лучше будет если только тем кому надо предоставлен доступ, так правильнее.

Add… — ввожу alektest (и себя не забываю ekzorchik) нажимаю Check Names после OK, конечный результат данного шага выглядит так:

И нажимаю Next

User Profile Disks: можно указать местонахождение профиля пользователя и его размер, в моей задачи это пока не требуется, а потому я снимаю галочку Enable user profile disks

И нажимаю Next

Confirmation: проверяю по результирующему выводу настройки сделанные выше и если все OK, то нажимаю Create

Ожидаю когда моя коллекция — polygon создастся

И нажимаю Close

Теперь когда коллекция создана пора переходить к созданию приложения.

Запускаю оснастку «Server Manager» — Win + X → Control Panel — Administrative Tools, после переходу в апплет Remote Desktop Services — Collections — Polygon — Tasks (RemoteAPP Programs) — Publish RemoteApp Programs и идем по шагам за мастером:

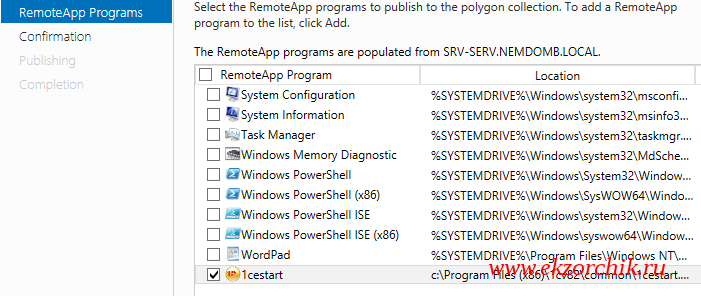

RemoteApp Programs: в правой части будут указаны все приложения которые установлены на данном терминальном сервере если же в списке не оказало того которое необходимо его можно добавить — Add…

(Установил клиент 1С на терминальный сервер версию клиента 8.2.19.121)

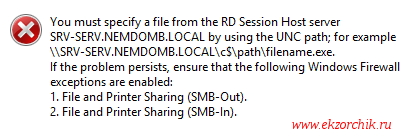

у меня при указании местонахождения исполняемого файла 1С => 1cv8.exe сработал аларм о не возможности :

Дело в том, что я указал путь просто: C:\Program Files (x86)\1cv82\8.2.19.121\bin\1cv8.exe (как я думал наивно что это: 1C Enterprise 8 (thin client), а это не правильный формат об этом как раз ошибка и говорит, нужно указать путь вот в таком вот формате:

\\srv-serv.polygon.local\c$\Program Files (x86)\1cv82\common\1cestart.exe

добавленное приложение будет отмечено в списке как показано на представленном ниже скриншоте

И нажимаю Next

Confirmation: проверяю и после нажимаю Publish

Completion: если Вы как и Я видите надпись: The selected RemoteApp programs were published successfully for the polygon collection , то значит Вы только что опубликовали свое первое приложение.

И нажимаю Close

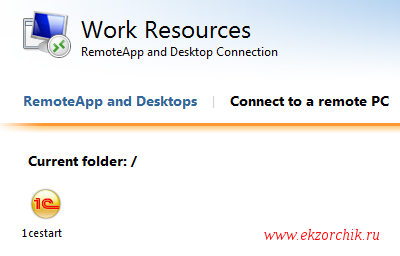

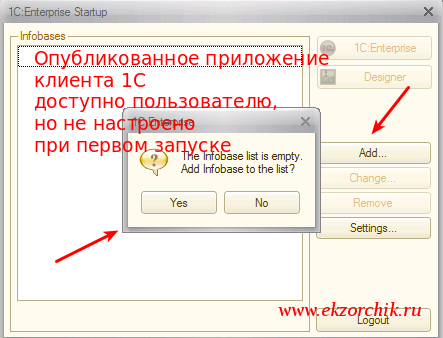

Теперь проверяю с клиентской станции собственно как выглядит подключение к рабочей области (об это я уже говорил в прошлой заметке) и запуск опубликованного приложения в виде 1С клиента):

Windows 7 Professional SP1 (user&pass: alektest&Aa1234567)— IE — https://srv-serv.polygon.local/rdweb после ввода логина и пароля в рабочую область получаем гордо одинокое приложение клиента 1С доступное этому пользователю:

Когда мы запускаем приложение, то в правом нижнем углу экрана возле часов появляется пиктограмма указывающая, что сейчас мы работаем на удаленном терминальном сервере:

И вот оно долгожданное окно первого запуска клиента 1с, раз первый раз пользователь alektest запускает клиент то он не настроен ни на какой кластер 1с, настроив раз больше уже не понадобиться.

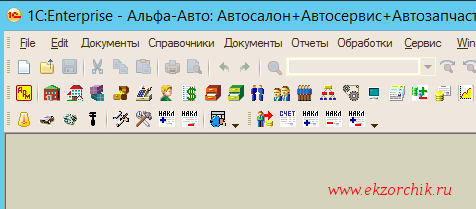

Настроив клиент и авторизовавшись при подключении у кластера 1С получаем запущенное приложение как будто бы оно было запущено локально за одним лишь исключение, что ресурсов на терминальном сервере много больше чем на рабочей станции.

На заметку: первый раз потребуется ввести доменные административные идентификационные данные дабы на сервер прописались ключи и файлы защиты для этого будет выведено специальное окно ввода логина и пароля.

Пример запущенного клиента 1С — он ничем не отличается от локального запуска:

Это конечно все хорошо, а как быть на других рабочих местах, что каждый раз заходить по URL ссылке и оттуда запускать, вот бы как ранее экспортировать приложение в виде rdp или msi файла. Загвоздка вот в чем, в оснастке Server Manager на терминальном сервере данная функциональная возможность не предусмотрена, а потому дальнейшие шаги проделываем на самом сервере:

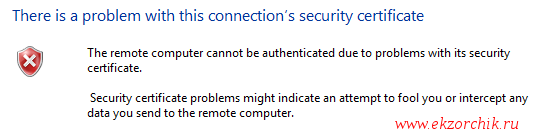

Win + X — Control Panel — RemoteApp and Desktop Connections — Access RemoteApp and desktops — указываю URL подключения вида:

Email address or connection URL: https://srv-serv.polygon.local/RDWeb/Feed/WebFeed.aspx

и нажимаем Next, Next вот только не все так просто как кажется на первый взляд, удаленный компьютер отверг мое подключение:

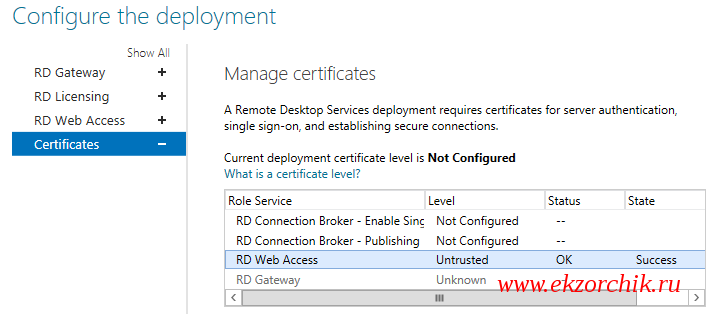

Исправляюсь: — создаю самоподписанный сертификат для текущего сервера:

Запускаю оснастку «Server Manager» — Win + X → Control Panel — Administrative Tools, после переходу в апплет Remote Desktop Services — Collections — TASKS — Edit Deployment Properties — Certificates — выделяю RD Web Access — Create new certificate…

- Certificate name: srv-serv.polygon.local

- Password: 712mbddr@

Allow the certificate to be added to the Trusted Root Certification Authorities certificate store on the destination computers отмечаю галочкой

Store this certificate: Отмечаю галочкой и указываю путь где куда его нужно сохранить на сервере дабы потом распространить на рабочие станции

Certificate path: c:\srv-serv.pfx

По такому же принципу можно создать сертификаты и для остальных ролей сервисов RD

И нажимаю OK — Apply

И нажимаю OK

Win + X — Command Prompt (Admin) — mmc — File — Add/Remove Snap-in… — находим оснастку Certificates — нажимаем Add Computer Account — Next — Finish и OK, здесь нужно перенести текущий сертификат сервера srv-serv.polygon.local из Personal в Trusted Root Certification Authorities\Certificates

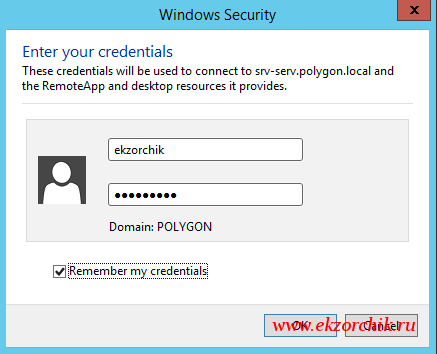

Далее повторяем шаги по подключению через Панель управления на самом сервере к RemoteAPP (Control Panel — RemoteApp and Desktop Connections) и вот уже другое разнообразие запрашивается

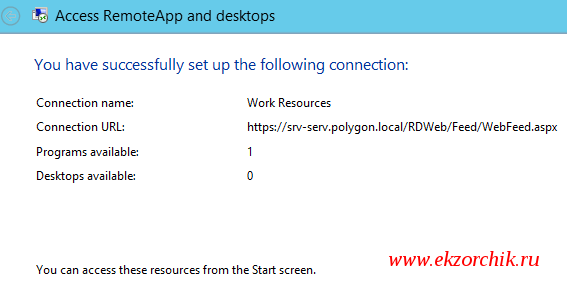

И вуаля все проходит успешно

Нажимаю Finish

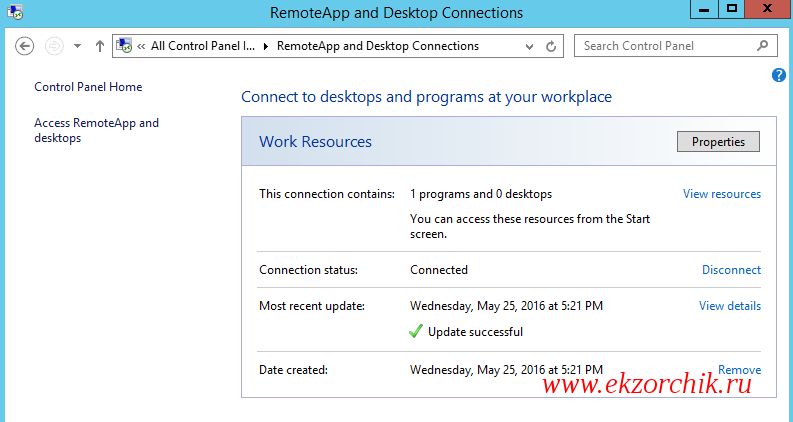

И вот к чему я так стремился:

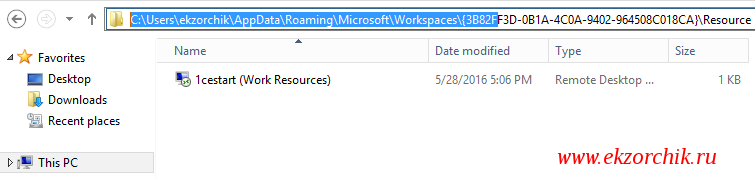

После того, как было настроено удаленное подключение к RemoteAPP в системе становится доступным следующий каталог:

Вот собственно и всё по шагам которые нужно сделать, что опубликовать свое собственное приложение целью которого будет организовать в последствии терминальный сервер с собственным набором приложений которые используют ресурсы самого сервера, а не ресурсы рабочих станций. Да и управлять единым способом намного удобнее чем каждый раз бегать и вручную что-то проделывать. Да интересно, но когда одну и туже операцию проделываешь не один десяток раз хочется добавить в свою жизнь автоматизации. Пока я подведу черту в этой заметке она работоспособна и практична. На этом я прощаюсь и до новых встреч, с уважением автор блога — ekzorchik.

Используйте прокси ((заблокировано роскомнадзором, используйте vpn или proxy)) при использовании Telegram клиента:

Поблагодари автора и новые статьи

будут появляться чаще 🙂

Карта МКБ: 4432-7300-2472-8059

Yandex-деньги: 41001520055047

Большое спасибо тем кто благодарит автора за практические заметки небольшими пожертвованиями. С уважением, Олло Александр aka ekzorchik.