Подключение СХД Qsan к серверам в среде Windows Server и Hyper-V

Мы продолжаем цикл публикаций из серии How To для пользователей СХД Qsan. В данной статье пойдет речь о подключении СХД к серверам на базе Windows Server, в том числе при использовании функционала виртуализации Hyper-V.

В статье мы будем рассматривать подключения СХД Qsan с использованием блочных протоколов доступа iSCSI и Fibre Channel. Сам процесс подключения можно разделить на несколько основных этапов:

- Физическая и логическая коммутация

- Действия на стороне СХД

- Действия на стороне хоста(ов)

В статье приведены скриншоты настройки операционной системы Windows Server 2016/2019 с нелокализованным интерфейсом. Часть описания, не относящаяся напрямую к ОС, взята из нашего предыдущего обзора по настройке ESXi.

Физическая и логическая коммутация

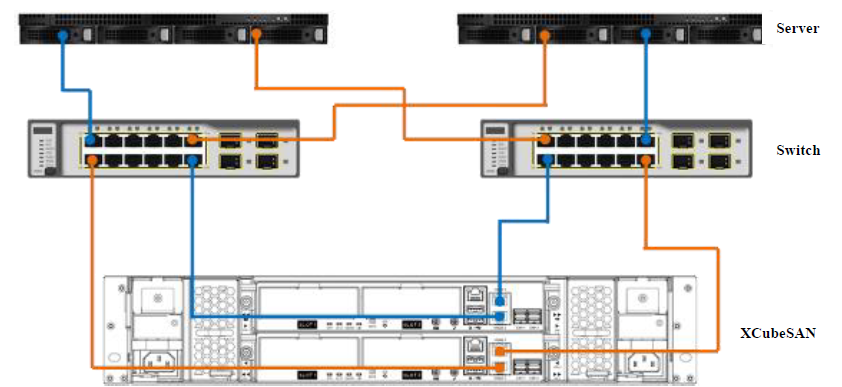

Совокупность оборудования и линий связи между СХД и серверами образуют так называемую SAN сеть. Отказоустойчивое подключение участников SAN сети подразумевает постоянное наличие хотя бы одного пути между инициатором (хост) и таргетом (СХД). Т.к. СХД сейчас практически поголовно имеют минимум два контроллера, каждый сервер должен иметь связь с каждым из них. В простейшем варианте серверы подключаются к СХД напрямую. Такой режим работы называют Direct Attach. СХД Qsan поддерживают такой режим работы. В этом случае каждый сервер должен иметь двухпортовую HBA для соединения с каждым контроллером СХД. Т.е. между сервером и СХД будет 2 пути. При наличии максимального количества опциональных портов в таком режиме к СХД можно подключить до 10 серверов через iSCSI или до 8 серверов через Fibre Channel.

В большинстве случаев серверы соединяются с СХД через коммутаторы. Для большей надежности их должно быть два (в общем случае их, конечно же, может быть больше, но это они все равно делятся на две группы – фабрики). Этим выполняется защита от выхода из строя самого коммутатора, линка и порта контроллера СХД/HBA. В этом случае каждый сервер и каждый контроллер СХД подключается к каждому коммутатору. Т.е. между каждым сервером и СХД будет 4 пути (в случае двух коммутаторов).

- Фабрики между собой не соединяются для изоляции в случае возникновения ошибок в сети;

- Если протокол iSCSI делит использование коммутаторов с другими сервисами, то весь трафик iSCSI должен быть помещен в изолированный VLAN;

- Для протокола Fibre Channel необходимо настроить в коммутаторах зонирование по принципу «один инициатор – один или несколько таргетов» для исключения влияния серверов друг на друга;

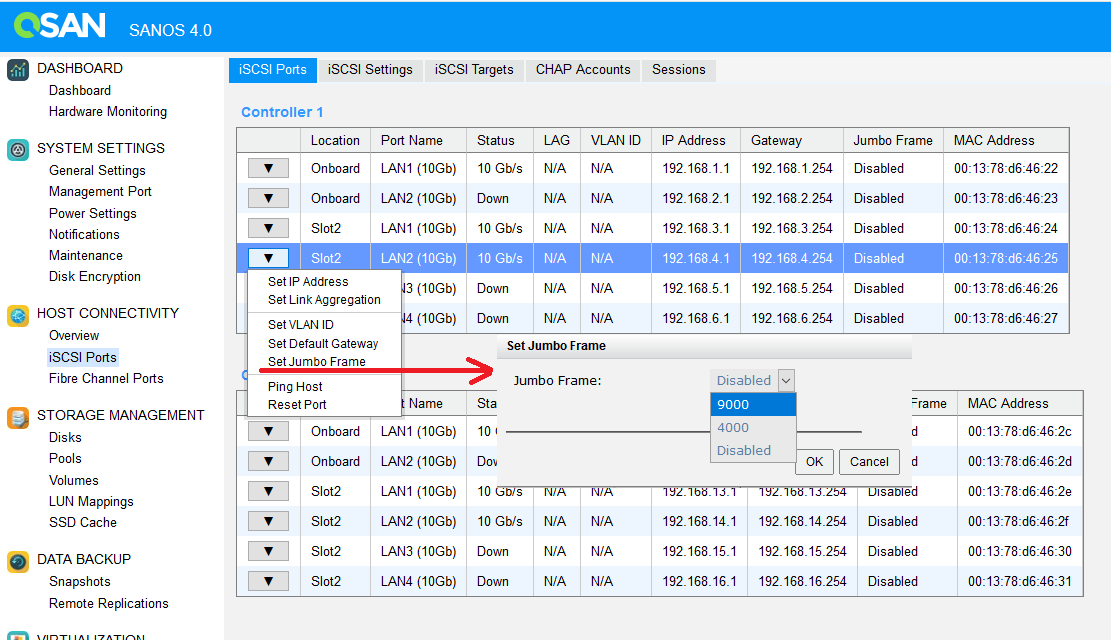

- Для iSCSI соединений со скоростью 10G и выше рекомендуется включить поддержку кадров большого размера (MTU=9000) с целью увеличения производительности. Важно помнить, что необходимо изменить MTU у всех участников сети: порты контроллера СХД, физические коммутаторы, физические и виртуальные порты сетевых карт серверов.

Для Qsan параметр MTU меняется на каждом порту каждого контроллера в меню iSCSI Ports

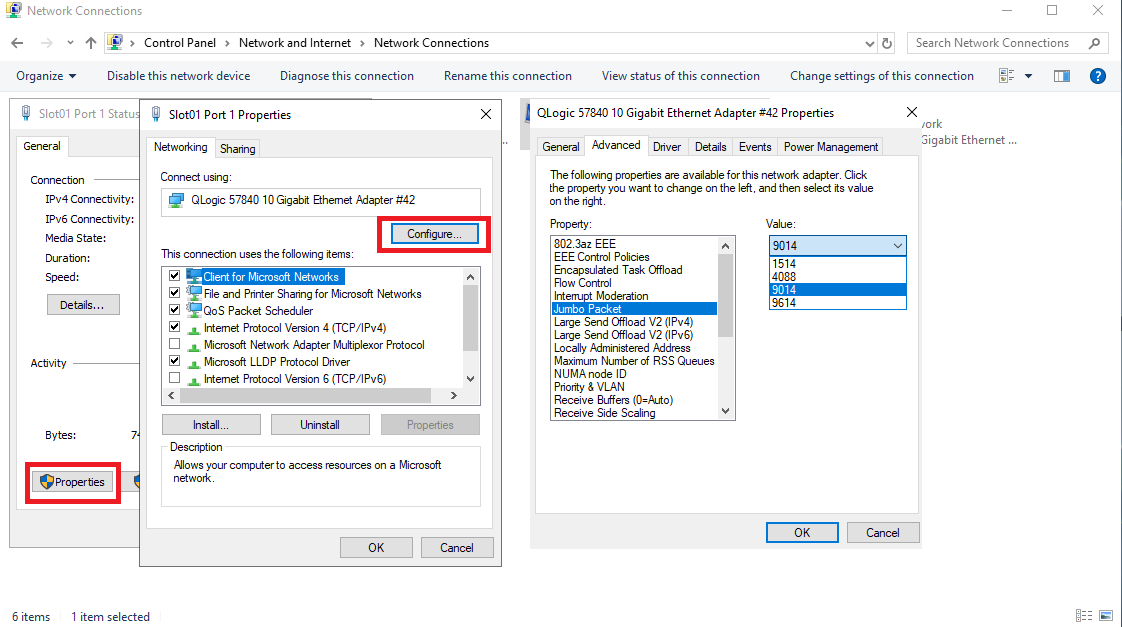

В Windows Server параметр MTU меняется в настройках драйвера адаптера:

Control Panel\Network and Internet\Network Connections → Свойства конкретного адаптера → Configure → Advanced → Jumbo Packet (у некоторых адаптеров этот пункт может называться что-то типа Large Packets)

Для получения инструкций по изменению MTU у физических коммутаторов рекомендуем обратиться к документации конкретного производителя.

Действия на стороне СХД

Необходимые настройки на СХД можно разделить на два этапа:

- Настройка интерфейсов

- Настройка пространства хранения

Настраивать интерфейсы требуется в основном в случае использования протокола iSCSI: необходимо задать IP адреса портов на вкладке iSCSI Ports. IP адреса портов должны быть из разных подсетей, чтобы однозначно маршрутизировался трафик на стороне хоста.

В случае использования интерфейса Fibre Channel ничего настраивать, как правило, не нужно.

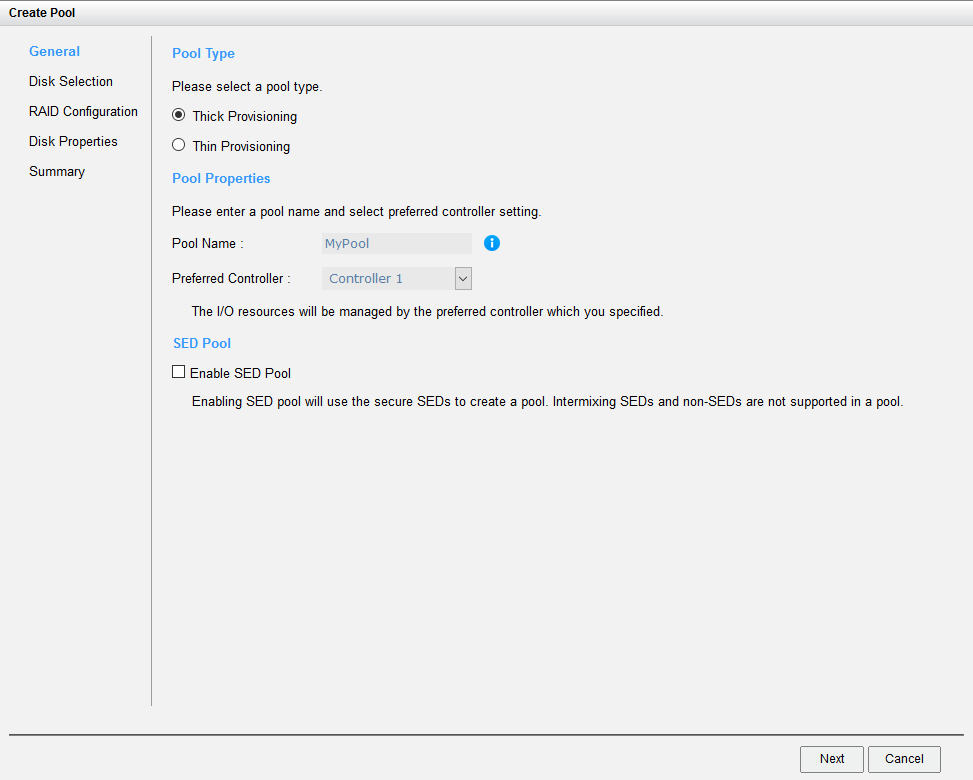

Далее необходимо создать пространство хранения. Сначала создается пул – группа физических накопителей, работающих совместно. Пулов в пределах СХД может быть несколько. Накопители внутри пула объединяются в соответствии с выбранным при его создании уровнем RAID, обеспечивая заданную надежность. Пулы создаются на вкладке Pools → Create Pool, где запускается пошаговый мастер.

- Необходимо выбрать тип пула: thick (место выделяется сразу) или thin (место выделяется по мере заполнения). Отметим, что thick пулы являются более производительными.

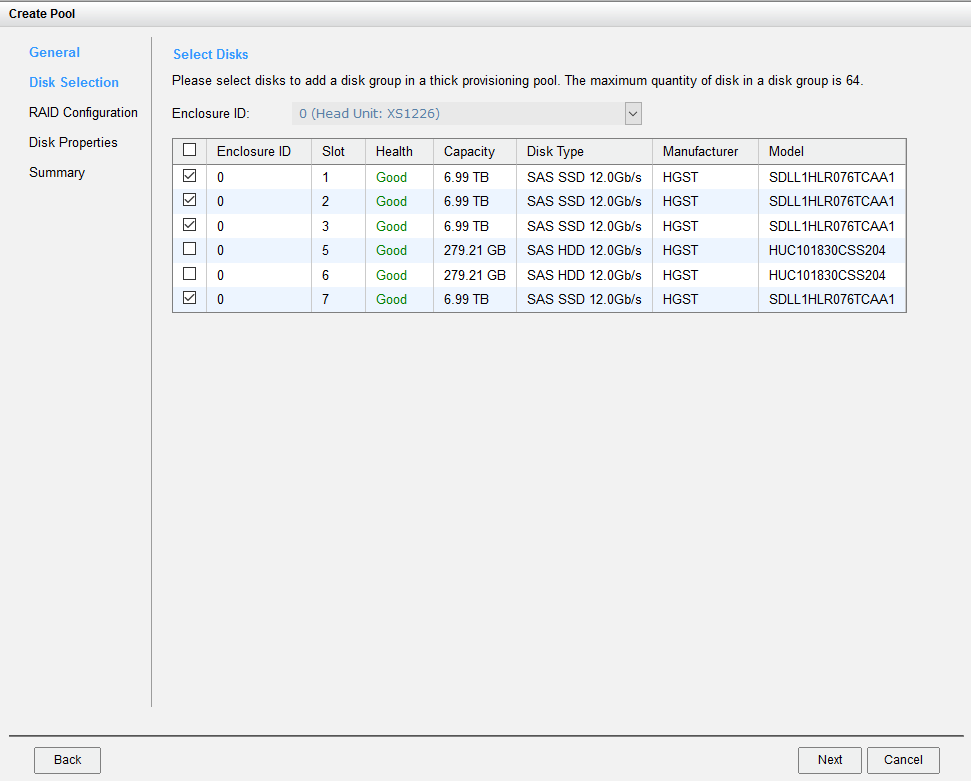

- Выбрать конкретные диски

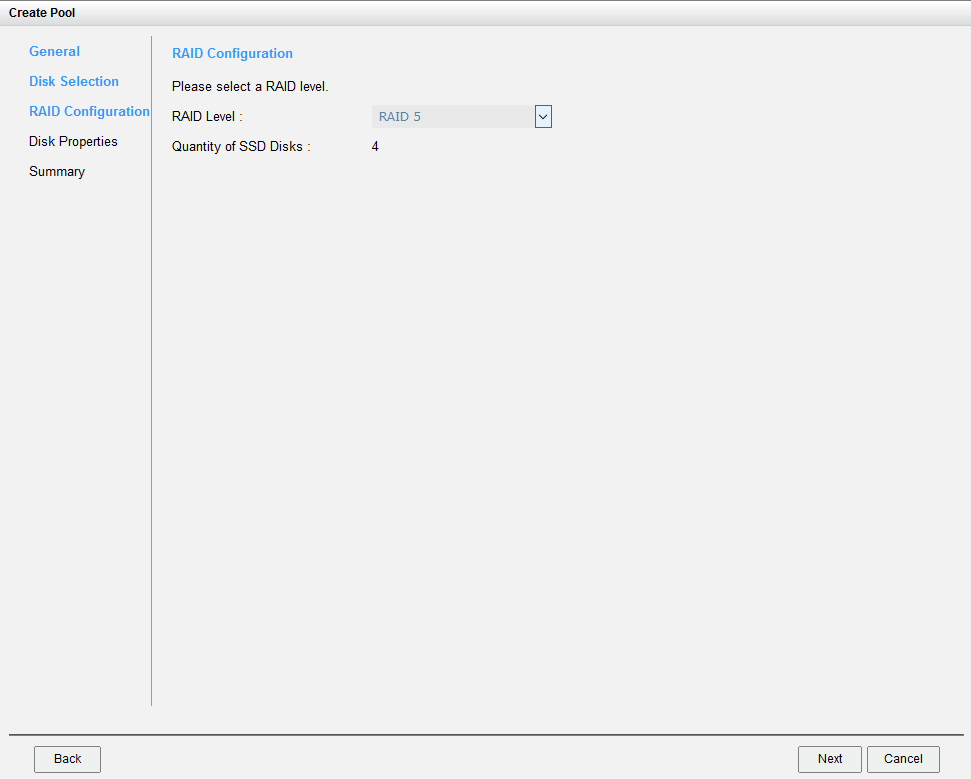

- Уровень RAID

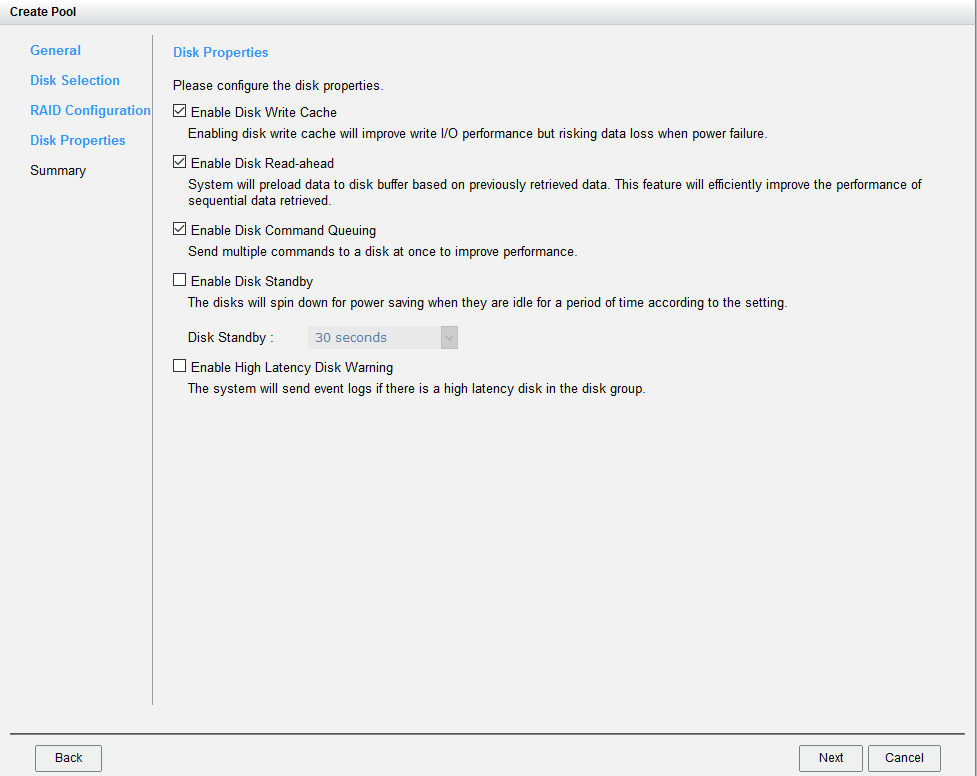

- Указать параметры физических накопителей, влияющие на их производительность.

Рекомендуется использовать установки по умолчанию для максимальной скорости:- Enable Disk Write Cache

- Enable Disk Read-ahead

- Enable Disk Command Queuing

- Disable Disk Standby

Помимо обычных пулов Qsan поддерживает создание AutoTiering пулов при условии активации соответствующей лицензии. С принципом работы таких пулов можно ознакомиться в отдельной статье.

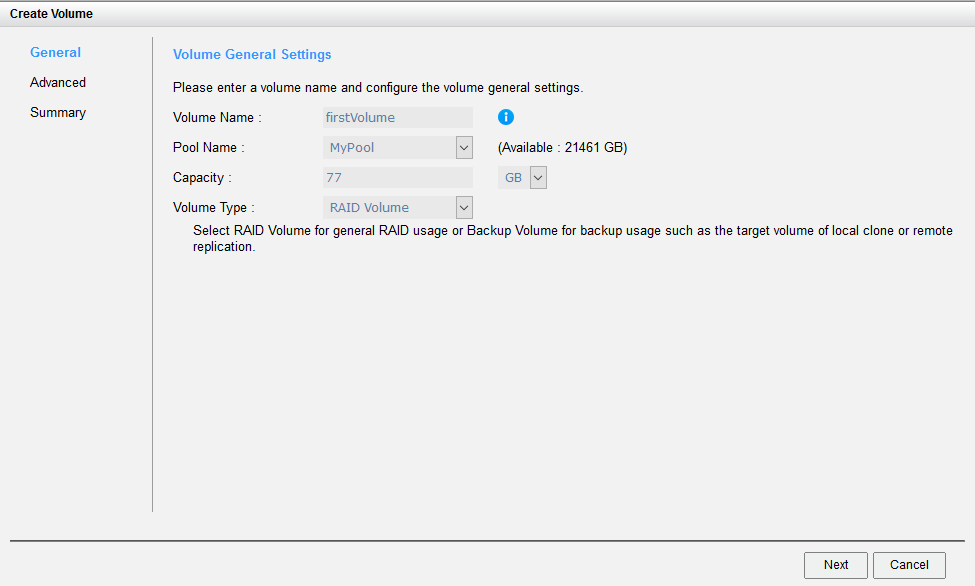

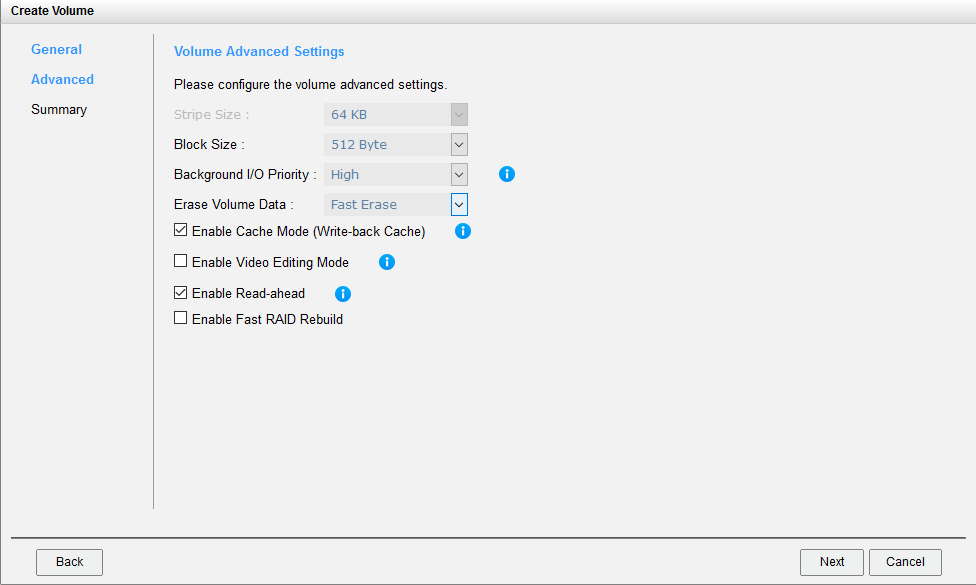

После создания пула(ов) необходимо создать тома (volume): Volumes → Create volumes. Также запустится пошаговый мастер создания тома.

Необходимо задать требуемый размер тома, тип тома выбирается как RAID volume. Рассмотрим их более подробно.

- Block Size – размер блока, который будет эмулироваться для хоста. Для Windows Server рекомендуется задать значение 4КБ как наиболее оптимальное.

- Background I/O Priority – приоритет фоновых задач (расширение, миграция и пр.)

- Erase Volume Data – необходимость зануления создаваемого тома. Значение Fast Erase соответствует записи нулей в первый гигабайт пространства, может быть полезно при повторном использовании дисков с целью удалить остатки предыдущих данных (стереть таблицы размещения). Full Erase – запись нулей по всему объему, полезно для достижения максимальной производительности в случае использования RAID 1/10.

- Enable Cache Mode (Write-back Cache) – включение кэша СХД. Очень сильно влияет на производительность.

- Enable Video Editing Mode – снижение производительности ради более стабильных результатов. Если не предполагается использование тома в системах видеонаблюдения, лучше выключить данный параметр.

- Enable Read-ahead – включение упреждающего чтения. Положительно влияет на производительность.

- Enable Fast RAID Rebuild – при активации данной настройки система будет вести трекинг всех записываемых блоков, чтобы понимать, сколько реальных данных записано на том. В случае выхода из строя диска в составе RAID группы во время ребилда не будут копироваться пустые блоки, что может ускорить данный процесс. Однако стоит помнить, что использование Fast Rebuild снижает производительность при случайном доступе.

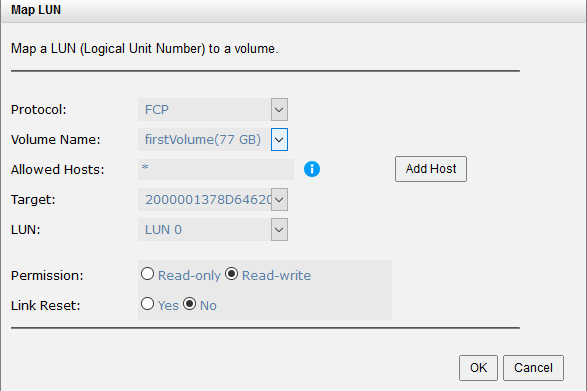

Заключительным этапом в настройке СХД является публикация томов для доступа к ним со стороны хостов через функционал LUN mapping → Map LUN.

- LUN – ID с которым том будет виден хостам. Также по этому идентификатору легко опознать том со стороны сервера. В случае использования Windows Cluster для корректной работы LUN ID должен быть одинаковым для одного и того же тома для всех узлов кластера.

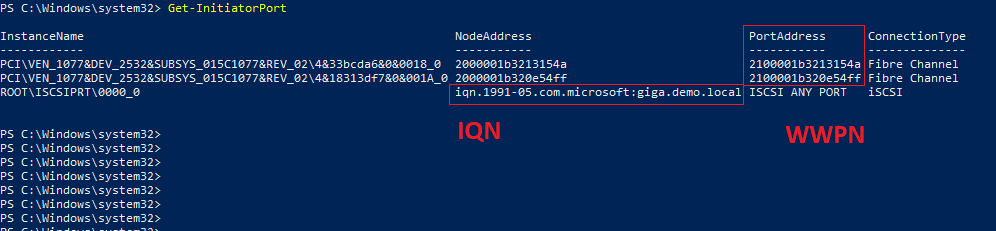

Действия на стороне хоста

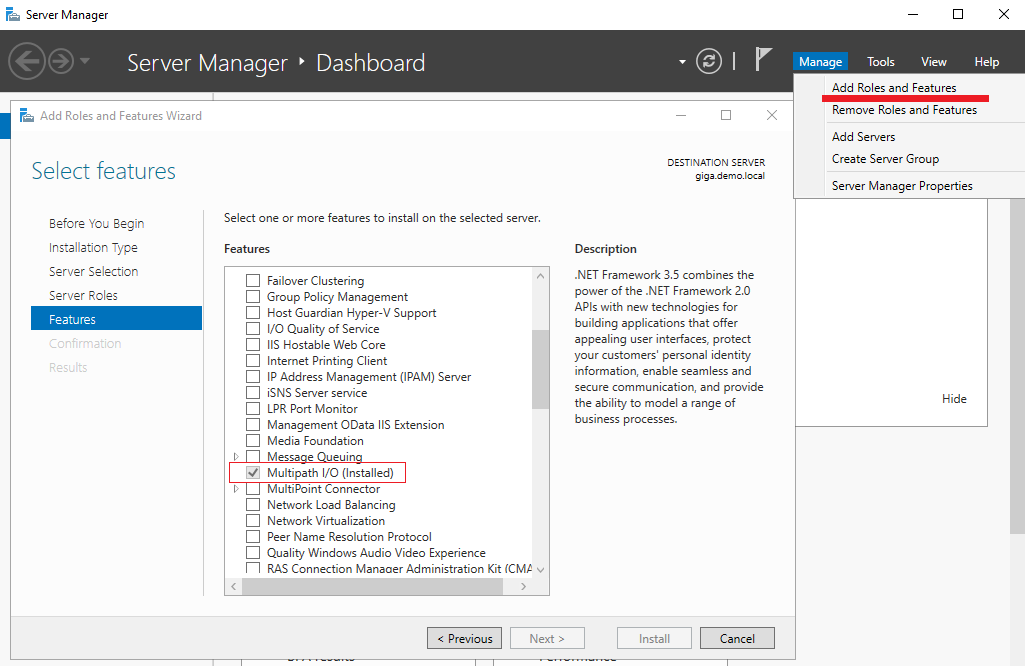

Первоначально необходимо один раз установить на сервере компонент Multipath IO, который обеспечивает работу многопутевого ввода/вывода. Данное действие производится через стандартный диалог Add Roles and Features

При использовании протокола iSCSI необходимо выполнить:

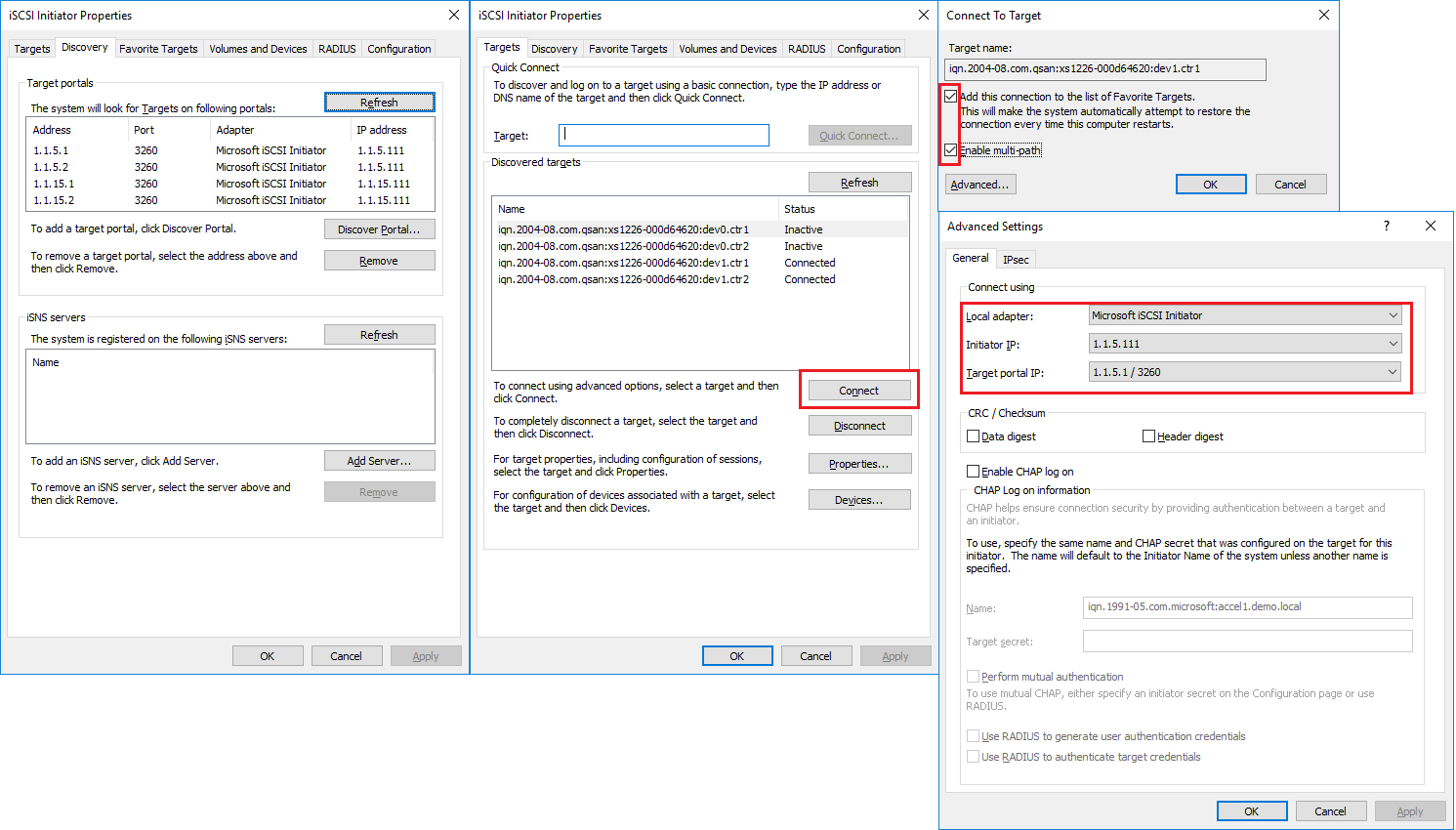

- В свойствах Software iSCSI Initiator необходимо указать адреса таргетов, т.е. СХД на вкладке Discovery должны быть введены все используемые IP адреса контроллеров СХД

- После обнаружение таргетов к ним необходимо подключиться при помощи кнопки Connect. Отметим важные детали:

- Необходимо добавить подключаемые таргеты в список Избранных, чтобы в случае разрыва соединения происходило автоматическое переподключение

- Необходимо включить поддержку MPIO

- Хотя автоматическое определение маршрутизации в большинстве случаев работает корректно, мы все же рекомендуем не пренебрегать явным указанием с какого сетевого интерфейса сервера необходимо подключаться к конкретному таргету (Advanced Settings)

- Если через один и тот же сетевой интерфейс сервера производится работа с нескольким портами СХД, то подключение через Connect нужно проделать для каждого пути

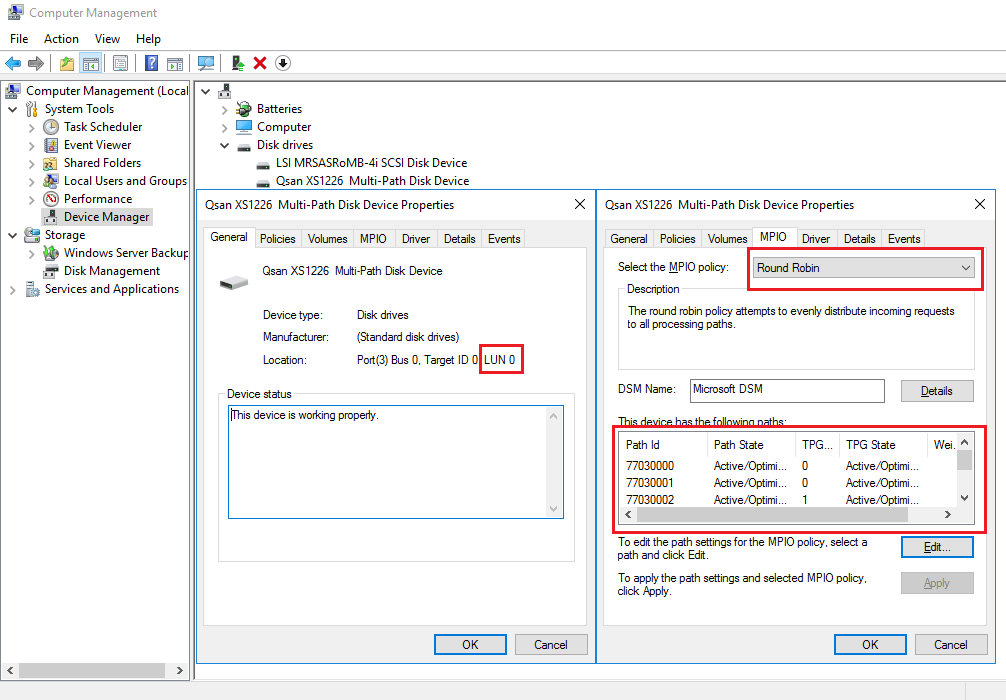

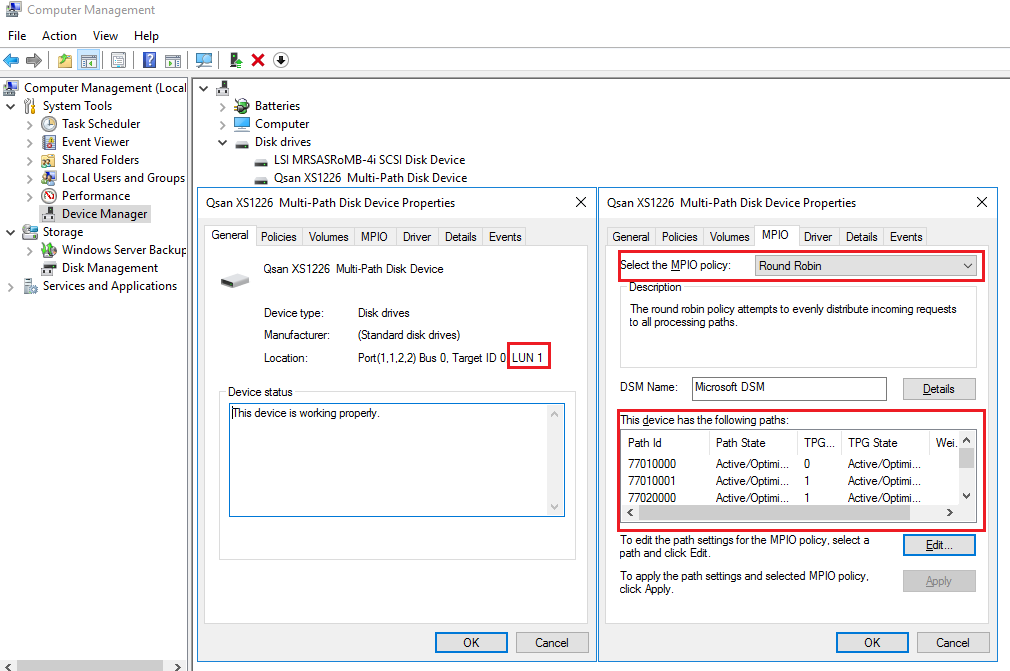

- После любого изменения параметров СХД и SAN сети необходимо выполнить Rescan в стандартной оснастке управления дисками или в Device Manager. Итогом будет появление (т.к. мы добавляем новый том) нового устройства, доступного в нашем конкретном примере по 4 путям (согласно топологии подключения через два коммутатора в Discovery указано 4 IP адреса портов СХД) с LUN как мы и задавали при публикации на СХД. Также следует убедиться, что для диска установлена политика Round Robin, при которой все доступные пути до СХД будут использоваться равномерно.

При использовании протокола Fibre Channel все гораздо проще: достаточно выполнить Rescan для обнаружения нового тома. В нашем примере это том с LUN доступный по 4 путям. Как и в случае с iSCSI следует убедиться, что для диска установлена политика Round Robin, при которой все доступные пути до СХД будут использоваться равномерно.

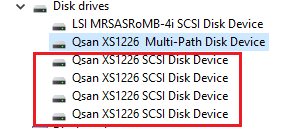

Важное замечание касательно конфигурирования MPIO. По умолчанию Windows видит дисковые устройства по отдельности, т.е. каждый путь к устройству – это отдельный диск.

Чтобы ОС «склеила» все одинаковые диски в единое устройство, необходимо в стандартной оснастке MPIO добавить новое устройство как многопутевое. Для iSCSI устройств устанавливается отдельное разрешение. По окончании настройки потребуется перезагрузить сервер. Данную настройку необходимо произвести однократно для каждой СХД. После чего все вновь презентованные диски будут опознаваться ОС как многопутевые.

В случае использования кластера из нескольких хостов Windows Server, действия, описанные выше, необходимо повторить на каждом из хостов. После чего диски, появившиеся в системе, можно добавлять в дисковые ресурсы кластера.

В рамках этой статьи были рассмотрены преимущественно базовые операции, необходимые для подключения серверов Windows Server к СХД Qsan. Для получения более полной информации настоятельно рекомендуется ознакомиться с руководствами пользователей, предоставляемыми обоими вендорами.

Qnap windows server 2019

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Asked by:

Question

All replies

Please take a screenshot of the error when you try to access the NAS and upload it.

Please try to enable SMB3.0 by the following command in powershell:

Set-SmbServerConfiguration –EnableSMB3Protocol $true

You can add the «Admin» credentials to Windows Server 2019 Credential Manager > Windows Credentials.

Please refer the following link for more information:

Please Note: Since the website is not hosted by Microsoft, the link may change without notice. Microsoft does not guarantee the accuracy of this information.

Hope this can help you.

Have a nice day!

Please remember to mark the replies as answers if they help and unmark them if they provide no help.

Qnap windows server 2019

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Answered by:

Question

please let me know if anyone can help me with this.

i srote this to the german forum already but i got no reply after 2 Weeks so i hope its okay that i ask the same question here.

Ive installed a Windows Server 2019 with the Feature «SMB1.0/CIFs File Sharing Support» plus the Services SSDP Discovery and the UPnP Device Host.

On an other Server i installed a Storage-Software and created a WORM Storage with and SMB Share.

My problem is i cant get on to this share with Windows Server 2019 but with all other OS (Windows Server 2016/2012R2 Windows 7/10) the connection works fine.

Is there anything i can do?

Windows Server 2019 is up to Date.

Answers

Thanks for your update.

Guest access in SMB2 will be disabled by default in Windows Server 2019.

If you want to enable insecure guest access, you can configure the following Group Policy settings:

Computerconfiguration\administrative templates\network\Lanman Workstation

«Enable insecure guest logons»

Note: By enabling insecure guest logons, this setting reduces the security of Windows clients.

Please try to do this and check whether the issue still exist.

You can refer to:

Please remember to mark the replies as answers if they help and unmark them if they provide no help.

If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

- Edited by Eric G.B Microsoft contingent staff Wednesday, December 19, 2018 2:43 AM

- Marked as answer by PvBM Wednesday, December 19, 2018 7:44 AM

All replies

It will be helpful if you provide the Message Error you get

Thanks for your question.

Please make sure that you have installed the SMB/CIFs File Sharing Support on Server 2019.

You can check this in Control Panel->Programs->Features->Turn Windows features on or off

What’s more, you can try to enable smb by powershell command.

Please check whether it can solve the issue.

Please feel free to let me know if you need any assistance.

Please remember to mark the replies as answers if they help and unmark them if they provide no help.

If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

- Edited by Eric G.B Microsoft contingent staff Thursday, December 13, 2018 6:32 AM

Thank you for your answers.

I added a Picture of the error in German. It sais «The IP cant be accessed — Make sure that the Name is entered correctly. Possibly there is an network issue

Errorcode: 0x80004005

Unknown Issue» .

As you can see the Feature is installed and I tried the Powershell Command.

But the problem still consists.

Thanks for your reply.

Could you please tell me your environment? Is it a virtual box?

By default, if your machine connect to an unidentified network, the location type will be public, and it will be many restrictions.

You can try to change the location of network and so your machine will get different security policy.

Open Local Security Policy editor and find «Network List Manager Policies».There you can set the location type.

You can try to change the location type and check whether the issue still exist.

Please remember to mark the replies as answers if they help and unmark them if they provide no help.

If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

Thank your for your answer and sorry for my late reply.

The Server is an Hyper-V Host in an Domainnetwork. This Server is also Part and connected to the Domain and can connect to all other Servers in the Domain without any problems.

I contacted the Vendor of the Storage Software, we checked all Logs and the Supporttechnician said everything is fine it should be a Problem on the Windows 2019 side.

Thanks for your reply.

Let’s check the connectivity of Windows Server 2019 and the Storage first.

Please try to ping the IP address of the storage first.

Please open cmd and type in «ping XXX.XXX.XXX.XXX»

Note: xxx.xxx.xxx.xxx is the ip address of your storage.

Looking forward to your reply.

Please remember to mark the replies as answers if they help and unmark them if they provide no help.

If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

Thank you for your fast replay and support.

Ping is available on all NIC Interfaces, sorry that i didnt wrote that already.

weve got 2 10Gig Ports and 2 1Gig Ports all are connected to the Domain and the ping i successfull to the Adress of the Storage.

When i activate NFS i am able to connect to the Networkshare but in this case this is a WORM Share here is no NFS allowed.The Server can connect to our Windows Fileserver without any problems.

Best Regards and Thank you

Thanks for your update.

Please try to disable IPv6 and restart, then check whether the issue still exist.

What’s more, check whether printer and file sharing has been opened in network and sharing center.

Make sure that Netlogon service are running ,you can check this in Service Management. You can open the MMC by typing «service» in cortana.

Please remember to mark the replies as answers if they help and unmark them if they provide no help.

If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

- Edited by Eric G.B Microsoft contingent staff Monday, December 17, 2018 6:59 AM

Thank you again for your Reply.

I testet the IPv6 Configuration unfortunately without success.

The Service Netlogon is started.

I disabled IPv6 on all 4 NICs

Printer and File sharing are activated in all 4 NICs

Thanks for your update.

Please check SMB log in event viewer. Please check whether there is any error message or information when reproduce this issue.

To access these events:

1. Open Event Viewer and then expand Applications and Services Logs.

2. Expand the Microsoft folder.

3. Expand the Windows folder.

4. Expand the SMBClient or SMBServer folder and then click the channels.

Please remember to mark the replies as answers if they help and unmark them if they provide no help.

If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

Thank you for your help.

I just checked the SMB Logs and they say this:

That means. «Error connecting the SMB Multichannel-Networkconnectivity. Error:

«An unsafe Guest-Registration was rejected

Username:

Servername:\172.16.10.41

This event indicates that the server attempted to log the user in as an unauthenticated guest, which was denied by the client. Guest logins do not support standard security features such as signing and encryption. As a result, guest logins are vulnerable to man-in-the-middle attacks that can expose sensitive data on the network. Insecure guest logins are disabled by default by Windows. The activation of unsafe guest logins is not recommended by Microsoft.»

Clientname: \\172.16.100.45

Clientadress: 172.16.100.45:57993

Session-ID: 0x480018000051

I configured a Guest-Access without any kind authentification in the WORM Storage. But that works fine with all other OS except Windows Server 2019.