РАБОТА С ВНЕШНИМИ УСТРОЙСТВАМИ

Как уже говорилось ранее, модель «Е97» отражает наиболее простые методы обмена с внешними устройствами из тех, что свойственны современным компьютерам.

Как и в реальных микропроцессорах, «общение» с периферийными устройствами осуществляется через порты ввода-вывода. Для учебной ЭВМ принята наиболее простая модель, когда каждому из имеющихся внешних устройств соответству ет два порта —порт данных и порт состояния. Можно считать, что каждый порт представляет собой 16-разрядный регистр, находящийся в контроллере. Через порт данных происходит обмен информацией. Порты состояния позволяют управлять процессом обмена данными, так как предоставляют процессору сведения о текущем состоянии внешнего устройства. Реальная синхронизация ввода-вывода является достаточно сложной проблемой и существенно зависит от типа периферийного устройства. Поэтому в «Е97» регистр состояния устроен максимально просто: в нем имеется единственный используемый бит — бит готовности. В обсуждаемом учебном компьютере бит готовности помещается в седьмом разряде регистра состояния.

Все порты являются 16-разрядными, но реальная информация всегда располагается в их младшем байте. Содержимое битов с 8-го по 15-й в выходные порты формально заносится, но никакого влияния на устройство вывода не оказывает.

Каждому порту соответствует свой номер (адрес). В «Е97»из шестнадцати возможных используются следующие порты:

0 — порт состояния клавиатуры (только чтение);

1 — порт данных клавиатуры (только чтение);

2 — порт состояния дисплея (только чтение);

3 — порт данных дисплея (только запись).

Стандартный алгоритм обмена с использованием портов ввода-вывода выглядит следующим образом. Считывается порт состояния и проверяется значение знакового бита его младшего банта. Эта операция повторяется до тех пор, пока бит готовности не будет установлен внешним устройством в единицу, что является сигналом процессору к началу обмена. Только после него процессор может записать информацию в порт данных, если речь идет об устройстве вывода, или считать их из порта, если это порт ввода.

Вот как может выглядеть правильная программа вывода одиночного символа из R0 на дисплей (именно так она реализована в ПЗУ «Е97»):

Е401 сравнить с 0 R1b

2DFA если ≥ 0, PC — 6 (к повторению проверки)

0В03 R0 => порт 3

Первые три команды считывают и проверяют бит готовности в порту 2, а последняя команда обеспечивает собственно вывод требуемого символа на дисплей.

Обратите внимание на команду с «короткой константой» 0,которая обязательно должна проверять знаковый разряд младшего байта, а не всего слова в целом.

Мы подробно рассмотрели программирование процедуры вывода символа; ввод осуществляется совершенно аналогично.

ПРИМЕРЫ ПРОГРАММ

Пример 1. Вычислить полную поверхность параллелепипеда со сторонами А, В и С. Считать, что исходные значения находятся в ячейках ОЗУ. Результат также поместить в ячейку памяти.

Решение. Полная поверхность параллелепипеда вычисляется по формуле

Для упрощения программы выражение удобно представить в виде S = 2 * [А * (В + С) + В * С]

0000 01ЕО (22) => R0 В => R0

0004 0101 R0 => Rl В => Rl

0006 02Е0 R0 + (24) => R0 В + С

000А 05Е0 R0 * (20) => R0 A * (В + С)

000Е 05Е1 Rl * (24) => Rl В * С

0012 0210 R0 + Rl => R0 A * (В + С) + В * С

0014 0200 R0 + R0 => R0 2 * [A * (В + С) + В * С]

0016 010Е R0 => (26) результат => S

001A 0F00 останов

Примечание. Не забывайте, что ответ 34 в памятиЭВМ представленв шестнадцатеричной системе. В десятичной, как и положено, получится 52.

Пример 2. Организовать ввод латинских букв таким образом: программа принимает латинскую букву и обрабатывает ее так, чтобы она всегда была заглавной.

Решение. Главная «хитрость» решения состоит в том, чтобы понять, чем отличаются заглавные буквы от строчных. Для этого из таблицы ASCII, приведенной в главе 1, выберем наугад одну из букв и выпишем в двоичном виде коды заглавного и строчного символов. Например, для буквы R получим

Повторив аналогичные действия еще для нескольких букв, сделаем вывод, что коды заглавных ч строчных букв отличаются единственным битом — пятым, если считать младший бит за нулевой. Запомним этот факт,поскольку он справедлив для любого современного компьютера.

Итак, для нашей задачи требуется сохранить все биты, кроме пятого, значит потребуется выполнить логическую операцию И с константой

после чего любой код «потеряет» ненужный нам бит, сохраняя все остальные.

Еще одной особенностью решения является активное использование подпрограммиз ПЗУ. Поскольку при вызове подпрограмм обязательно используется стековая память, то должен быть корректно определен указатель стека SP; программа начинает работу с установки указателя стека.

0000 0E6D 26 => SP установка указателя стека

0004 9C0D вызов п/п 40FE ввод символа (без эхо-печати!)

0008 0101 R0 => Rl сохранить введенный символ

000A 07D0 DF and R0 => R0 сделать букву заглавной

000E 9C0D вызов п/п 4088 вывести результат

0012 0F00 останов

Пример 3. Найти максимум из трех чисел, находящихся в регистрах Rl, R2 и R3. Переписать наибольшее из них в R0.

Решение. Сначала максимальное из чисел в Rl и R2 занесем в R0. После этого, если R3 окажется больше R0, «исправим положение», переписав в качестве ответа R3.

0000 0412 сравнить R2 с Rl

0002 3D04 если R0 запомнить R2

0006 1D02 РС=РС+2 обход второй ветви (к 000A)

0008 0110 Rl => R0 запомнить Rl

000A 0403 сравнить R3 с R0

000C 3D02 если R0 запомнить R3

0010 0F00 останов

Пример 4. Найти сумму первых 100 натуральных чисел.

Говорят, такую задачу некогда решил в уме юный Гаусс, когда учился в школе. Мы будем решать задачу «в лоб», т.е. честно суммировть с помощью компьютера. Решение. Поместим в R3 обрабатываемое в данный момент число N (меняется от 1 до 100), а в R0 — результирующую сумму S. Зададим им начальные значения и будем циклически добавлять к S текущее значение N. Признаком окончания цикла будет ситуация, когда N >100.

0000 2113 1 => R3 1 => N

0002 2100 0 => R0 0 => S

0С04 0230 R0 + R3 => R0 S = S + N

0006 2213 R3 + 1 => R3 N=N+1

0008 04D3 сравнить R3 с 100 сравнить N и 100

000C 6DF6 если ≤0, то PC=PC+F6 если N≤100,

к повторению (000E + FFF6 = 0004)

000E 0F00 останов

Пример 5. Вывести на экран весь латинский алфавит от А до Z. Решение. Разместим в RO выводимый латинский символ, первоначальное значение которого будет «А» (код 65 = 41h). Вывод будем осуществлять обращением к соответствующей подпрограмме ПЗУ. Для перехода к следующему символу алфавита достаточно прибавить 1 к коду текущего символа (очень похоже на переход к следующему числу в предыдущем примере). Остается только проверить, не выходит ли вновь полученный символ за латинский алфавит, т.е. не превышает ли его код 5Ah («Z»), и, если ответ будет «да» (превышает), то закончить процедуру.

0000 0E6D 26 => SP установка указателя стека

0004 01D0 41 => R0 код первого символа

0008 9C0D вызов п/п 4088 вывод символа

000С 2210 R0 + 1 => R0 следующий символ

000Е 04D0 сравнитьR0 с 5А его код ≤ «Z»?

0012 6DF4 если ≤0, то PC=PC+F4 к повторению (0008)

0014 0F00 останов

Пример 6. В памяти, начиная с адреса 001А, хранится некоторый текст, длина которого равна 15 (Fh) байтам Определить номер первого, совпадающего с образцом, символа в тексте. При отсутствии требуемого символа результат равен 0 (это практически полный аналог функции POS в Паскале).

Решение Поместим в R1 счетчик символов, в R2 — адрес текущего символа. Затем будем сравнивать каждый символ текста с образцом в R0 и в случае совпадения прервем выполнение цикла. При несовпадении будем продолжать цикл до теx пор, пока счетчик не превысит Fh, т.е. не станет равным 10h Если цикл завершится по выполнении этого условия, то символ-образец найти не удалось и в качестве ответа в R1 следует занести 0.

0000 2111 1 => R1 номер символа

0002 01D2 1А => R2 адрес начала текста

0006 С460 сравнить R0b с (R2)b сравнить символ с образцом

0008 5D0C если = 0, то РC=РС+2 выход при совпадении (к 0016)

000А 2211 R1 + 1 => R1 увеличить номер символа

000С 2212 R2 + 1 => R2 вычислить следующий адрес

000Е 04D1 сравнить R1 с 10 текст не закончился?

0012 4DF2 если ≠ 0, то PC=PC+F4 нет — к повторению (к 0006)

0014 2101 0 => R1 при отсутствии символа — 0

Управление внешними запоминающими устройствами в Windows 7

Содержание

Введение

Мы с вами, увы, живем в печальные времена. Кризис шагает по планете. Что это означает для нас с вами? Это означает то, что с каждым днем армия безработных будет только увеличиваться, все больше сотрудников окажется за воротами. Среди них будут и ИТ-специалисты и менеджеры высокого уровня и т.д. и т.п. Но что это означает для нас, офицеров безопасности? А означает это то, что все больше людей будут терять моральные ценности и устои и заниматься банальным воровством данных. Кто в преддверии увольнения, а кто-то из желания отомстить работодателю. Согласны? Таким образом, все большее значение будет приобретать закрытие каналов утечки информации.

Контроль над информацией, перемещаемой через границы периметра локальной сети компании, является одной из главных задач службы информационной безопасности. С каждым годом эта работа становится все более и более сложной. Резко возросло число всевозможных USB-накопителей. В качестве примера можно привести все возрастающий объем флеш-дисков (диски в 4Гб уже давно не редкость), переносные MP3-плейеры с жестким диском, фотоаппараты, мобильные телефоны с большим объемом памяти. Рынок таких устройств показывает экспоненциальный рост, при этом физические размеры устройств становятся все меньше и меньше, а производительность их и объем переносимых данных – все больше.

Постоянно увеличиваются инвестиции в межсетевые экраны, разрабатываются все новые способы шифрования данных, другие средства и технологии контроля для защиты данных от хищения через Интернет. Однако не стоит забывать, что все эти меры не способны остановить хищение данных со стороны собственных сотрудников, приносящих на работу флеш-диски и скачивающих на них конфиденциальную информацию. Все эти технологии не смогут воспрепятствовать обиженным сотрудникам, которые вполне могут использовать USB-устройства для загрузки злонамеренного ПО в сеть компании.

Наибольшую опасность для информационной безопасности компании представляют именно обиженные внутренние сотрудники.

Все это практически сводит к нулю эффективность административных мер по защите информации в этой области.

Именно поэтому и был разработан целый класс программного обеспечения ля контроля сменных носителей.

Однако начиная с операционной системы Windows Vista, компания Microsoft встраивает в операционные системы возможность управлять использованием внешних запоминающих устройств с помощью локальных (групповых) политик. В данной статье мы с вами попытаемся разобраться, как управлять внешними устройствами с помощью политик.

Установка контроля над использованием сменных носителей в Windows 7

Для использования режима контроля над использованием внешних носителей в Windows 7 администратор должен использовать групповые (локальные) политики. При помощи групповых политик администратор может указать конкретные устройства, использование которых разрешено на данном компьютере.

Способ 1. Управление с помощью ID устройства

Предположим, что сотруднику приказом выделен флеш-диск А, но из дома он может принести еще флеш-диск В. Средствами групповых политик в Windows 7 можно сделать так, что флеш-диск А работать будет, а при включении флеш-диска В сотрудник получит извещение о том, что он нарушает политику безопасности. Давайте рассмотрим подробнее, как это сделать.

Каждое устройство, использующее USB-порт, обладает так называемым уникальным цифровым идентификатором. То есть, для создания списка разрешенных устройств нам вначале нужно получить так называемые идентификаторы (ID) этих устройств.

Получение ID устройства

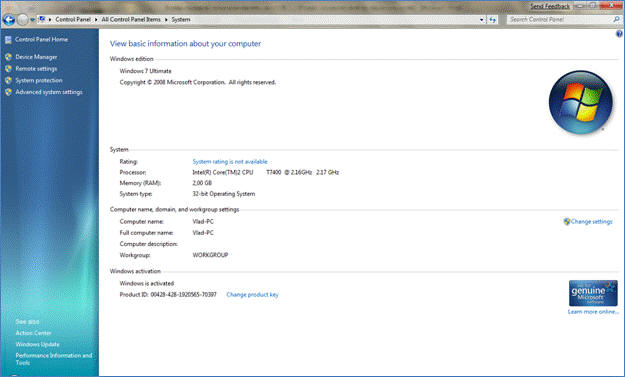

Для получения соответствующего ID устройства подсоедините его к USB-порту, дождитесь пока система его опознает, и войдите в Диспетчер устройств (рис.1)

Рисунок 1 Свойства компьютера

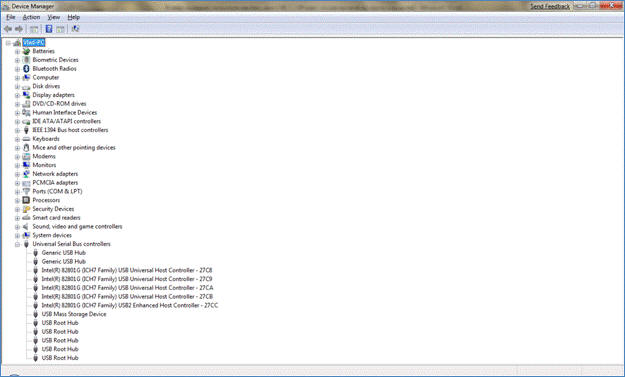

Затем из меню слева выберите Device Manager. В появившемся списке (рис.2) выберите пункт Universal Serial Bus controllers

Рисунок 2 Диспетчер устройств

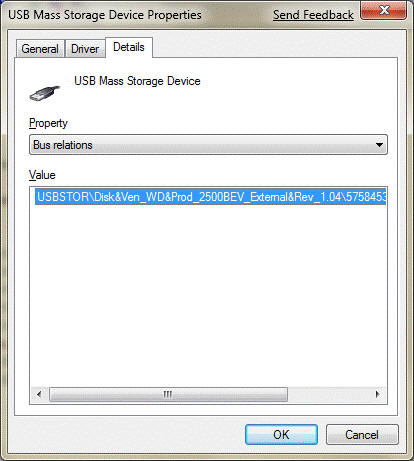

В полученном списке выберите USB Mass Storage Device. Для вызова контекстного меню нажмите правую клавишу и выберите пункт Properties. Затем выберите Details. В выпадающем меню Property выберите пункт Bus relations/ (рис 3)

Рисунок 3 Свойства. Запоминающее устройство USB

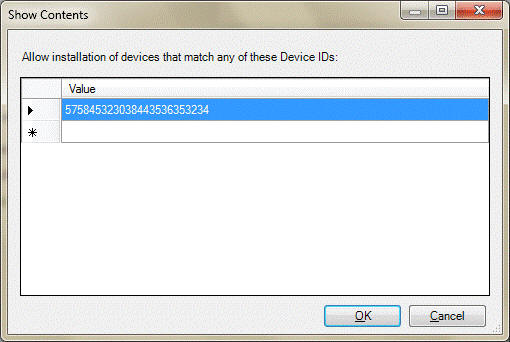

Скопируйте значение параметра в любой текстовый редактор. Вы получите строку типа

Из полученной строки выделите подстроку 575845323038443536353234 от последнего символа \ до &. Это и будет искомое имя устройства.

После получения уникального ID устройства вы можете перейти к настройке групповых политик.

Настройка групповых политик

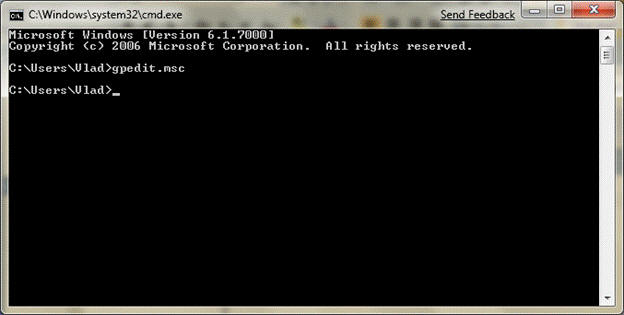

Для настройки групповых политик в режиме командной строки запустите команду gpedit.msc (рис.4).

Рисунок 4 Запуск редактирования групповых политик

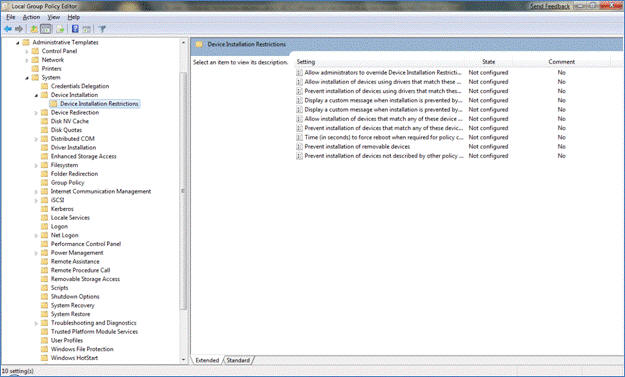

В появившемся окне групповых политик выберите Computer Configuration – Administrative Templates – System – Device Installation (рис.5)

Рисунок 5 Окно групповых политик

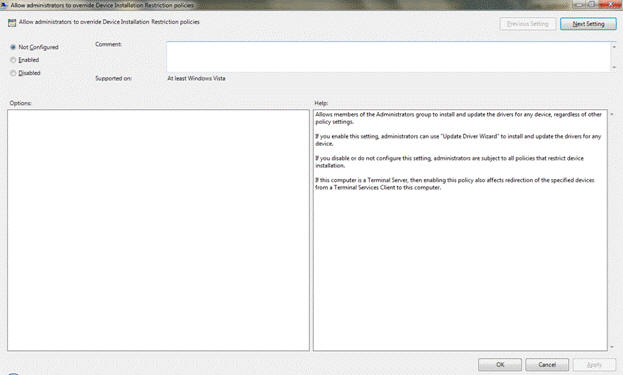

Далее выберите Allow installation of devices that mach any of these device IDs (рис.6)

Рисунок 6 Ограничение на установку устройств

Разрешить установку (рис.7)

Рисунок 7 Введите ID разрешенных устройств или классов устройств

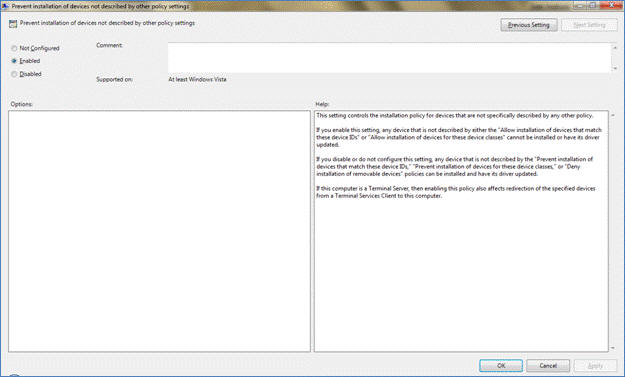

В полученном окне можно добавлять или удалять ID устройств. После создания разрешенного списка, нужно запретить установку всех остальных устройств (рис.8).

Рисунок 8 Запретить установку устройств не описанных в других правилах

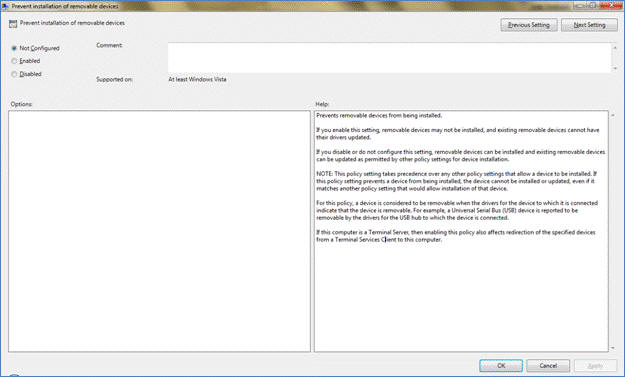

Вместе с тем стоит учесть, что теперь вы сможете запретить установку сменных носителей вообще. Для этого служит следующее правило (рис.9)

Рисунок 9 Запрет установки сменных устройств

Данное правило политики препятствует установке сменных устройств. Существующие сменные устройства не смогут при этом обновить свои драйвера.

Внимание! Данное правило имеет приоритет по отношению к любым другим параметрам настройки политики установки сменных устройств. Для этого правила признаком того, что устройство является сменным, является драйвер устройства, с которым оно связано.

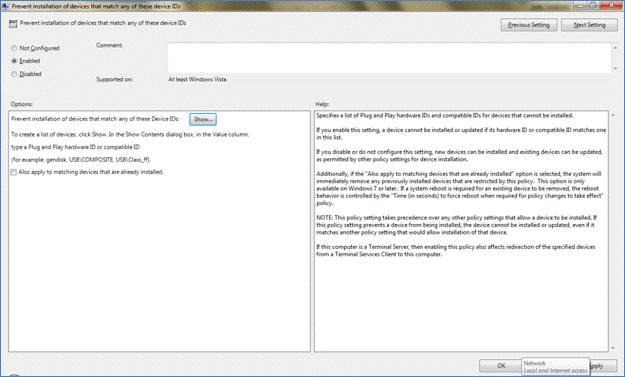

Вместе с тем администратор может создать «черный» список устройств, которые не могут быть установлены на данном компьютере (рис. 10)

Рисунок 10 Создание «черного» списка устройств

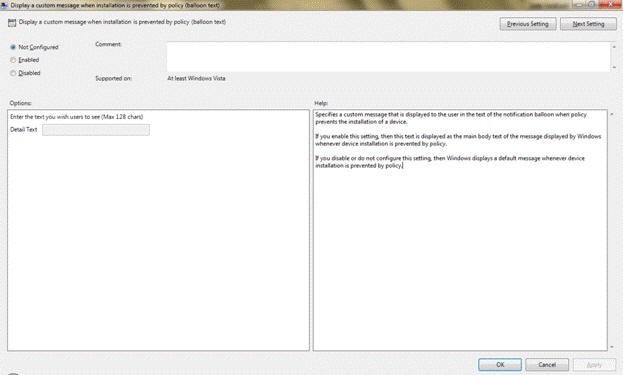

Текст, введенный в окне правила (рис.11) определяет сообщение, отображаемое пользователю в окне уведомления в случае, если политика запрещает установку устройства. Если Вы допускаете этой установке, то этот текст отображен как основной основной текст сообщения, отображенного Windows всякий раз, когда инсталляция устройства предотвращена политикой.

Рисунок 11 Отображение текста в случае запрещения установки устройства политикой

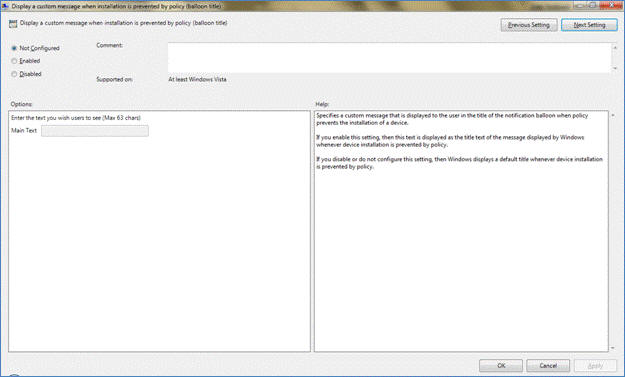

Заголовок окна уведомления может быть настроен также с помощью политики (рис.12)

Рисунок 12 Настройка заголовка окна уведомления

Однако не стоит забывать, что в Windows 7 существуют и другие возможности управления сменными носителями информации, в частности с помощью шифрования.

Шифрование сменных носителей информации

Шифрование сменных носителей в Windows 7 может быть осуществлено несколькими способами. Наиболее простой способ – это шифрование USB-диска в том случае, если он отформатирован под NTFS. В этом случае шифрование осуществляется аналогично шифрованию жесткого диска.

Однако не стоит забывать, что некоторые из правил групповой политики шифрования могут быть использованы именно для управления сменными носителями. Например, с помощью Provide the unique identifiers for your organization вы сможете задать уникальное название вашей организации, а затем использовать это поле для управления сменными носителями.

Provide the unique identifiers for your organization

Данное правило политики позволит вам создавать уникальные идентификаторы для каждого нового диска, принадлежащего организации и защищаемого с помощью BitLocker. Данные идентификаторы хранятся как первое и второе поля идентификатора. Первое поле идентификатора позволит установить уникальный идентификатор организации на диски, защищенные BitLocker. Этот идентификатор будет автоматически добавляться к новым дискам, защищаемым BitLocker и может быть обновлен для существующих дисков, зашифрованных с помощью BitLocker с помощью программного обеспечения командной строки Manage-BDE.

Второе поле идентификатора используется в комбинации с правилом политики «Запрет доступа на сменные носители, не защищенные BitLocker» и может использоваться для управления сменными дисками в вашей компании. В нем хранится список идентифицирующих полей вашей или других внешних организаций.

Комбинация этих полей может использоваться для определения, принадлежит ли диск вашей организации или нет.

В случае если значение данного правила не определено или отключено, поля идентификации не требуются. Поле идентификации может иметь длину до 260 символов.

Как видите, мы с вами можем задать условия, при которых только сменные носители, принадлежащие нашей или другой доверенной организации, смогут быть использованы.

Рассмотрим правила групповой политики, относящиеся к шифрованию сменных дисков.

Removable Data Drives

Control use of BitLocker on removable drives

С помощью данного правила групповой политики вы сможете управлять шифрованием BitLocker на сменных дисках.

Вы можете выбрать с помощью каких параметров настройки пользователи смогут конфигурировать BitLocker.

В частности, для разрешения выполнения мастера установки шифрования BitLocker на сменном диске вы должны выбрать «Allow users to apply BitLocker protection on removable data drives«.

Если вы выберете «Allow users to suspend and decrypt BitLocker on removable data drives«, то пользователь сможет расшифровать ваш сменный диск или приостановить шифрование.

Если данное правило не сконфигурировано, то пользователи могут использовать BitLocker на съемных носителях.

Если данное правило отключено, то пользователи не смогут использовать BitLocker на съемных дисках.

Configure use of smart cards on removable data drives

С помощью данной установки политики вы сможете определить, можно ли использовать смарт-карты для аутентификации пользователя и доступа его к сменным дискам на данном ПК.

Deny write access to removable drives not protected BitLocker

С помощью данного правила политики вы можете запретить запись на сменные диски, не защищенные BitLocker. В таком случае все сменные диски, не защищенные BitLocker будут доступны только для чтения. Если будет выбрана опция «Deny write access to devices configured in another organization«, в таком случае запись будет доступна только на сменные диски, принадлежащие вашей организации. Проверка производится по двум полям идентификации, определенным согласно правила групповой политики «Provide the unique identifiers for your organization».

Если вы отключили данное правило или оно не сконфигурировано, то все сменные диски будут доступны и по чтению и по записи.

Внимание! Это правило можно отменить параметрами настройки политики User Configuration\Administrative Templates\System\Removable Storage Access Если правило «Removable Disks: Deny write access» разрешено, то это правило будет проигнорировано.

Allow access to BitLocker-protected removable data drives from earlier versions of Windows

Это правило определяет, могут ли сменные диски, отформатированные под FAT, быть разблокированы и просмотрены на компьютерах под управлением Windows 2008, Windows Vista, Windows XP SP3 и Windows XP SP2.

Если данное правило разрешено или не сконфигурировано, то сменные диски с файловой системой FAT могут быть разблокированы и просмотрены на компьютерах под управлением Windows 2008, Windows Vista, Windows XP SP3 и Windows XP SP2. При этом эти диски будут доступны только для чтения.

Если это правило заблокировано, то соответствующие сменные диски не могут быть разблокированы и просмотрены на компьютерах под управлением Windows 2008, Windows Vista, Windows XP SP3 и Windows XP SP2.

Данное правило не относится к дискам, отформатированным под NTFS.

Configure password complexity requirements and minimum length

Данное правило политики определяет, должны ли сменные диски, заблокированные с помощью BitLocker, быть разблокированы с помощью пароля. Если же вы позволите использовать пароль, вы сможете установить требования к его сложности и минимальную длину пароля. Стоит учесть, что в этом случае требования сложности должны совпадать с требованиями политики паролей Computer

Configuration\Windows Settings\Security Settings\Account Policies\Password Policy\

Choose how BitLocker-protected removable drives can be recovered

Данное правило позволяет выбрать способ восстановления сменных дисков, защищенных BitLocker.

Кроме того, правила использования сменных носителей могут быть заданы в разделе групповой политики Computer Configuration – Administrative Templates –System – Device Installation — Device Installation Restrictions.

Display a custom message when installation is prevented by policy (balloon text)

Определяет сообщение, отображаемое пользователю в тексте подсказки уведомления, если политика предотвращает инсталляцию устройства.

Если данное правило включено, , то этот текст отображается как основной текст сообщения, отображаемого Windows всякий раз, когда инсталляция устройства предотвращена политикой.

Display a custom message when installation is prevented by policy (balloon title)

Определяет заголовок отображаемого сообщения, если политика предотвращает инсталляцию устройства.

Prevent installation of removable devices

Запрет установки сменных устройств

Внимание! Это правило политики имеет приоритет по отношению к любым другим параметрам настройки политики, которые позволяют устанавливать устройства.

Заключение

Как видите сегодня мы с вами можем не только просто управлять перечнем устройств и классов устройств которые можно подключить к ПК, но и тем, можно ли читать/писать на данные сменные носители. Вместе с тем вы сможете задать законный вопрос. Ну, хорошо, мы определили список сменных носителей, на которые можно осуществить запись, зашифровали эти носители, но кто помешает нашему сотруднику записать информацию на наш же носитель, зашифровать его, а потом вынести за пределы предприятия и продать конкурентам? Ничто? На самом деле здесь помимо всего прочего нужна будет политика использования сменных носителей, в которой должно быть определено, что и кому можно выносить за пределы предприятия, а что нельзя. И если сменные носители не подлежат выносу, то они должны сдаваться перед уходом с работы. А вы как думаете?