- Настраиваем доменную аутентификацию на сетевом оборудовании

- Установка и настройка сервера с ролью Network Policy Server

- Настройка сетевого оборудования для работы с сервером RADUIS

- RADIUS for ASA on Windows Server 2012r2

- Installation

- Configuration

- User Setup

- Permissions Registrations

- Client Setups

- User Policy

- Шаг 4. Step 4. Установка и настройка сервера политики сети (NPS) Install and configure the Network Policy Server (NPS)

- Установка сервера политики сети Install Network Policy Server

- Настройка NPS Configure NPS

- Регистрация сервера NPS в Active Directory Register the NPS Server in Active Directory

- Настройка учета сервера политики сети Configure Network Policy Server Accounting

- Добавление VPN-сервера в качестве RADIUS-клиента Add the VPN Server as a RADIUS Client

- Настройка сервера политики сети в качестве RADIUS для VPN-подключений Configure NPS as a RADIUS for VPN Connections

- Автоматическая регистрация сертификата сервера политики сети Autoenroll the NPS Server Certificate

- Дальнейшие действия Next steps

Настраиваем доменную аутентификацию на сетевом оборудовании

При обслуживании больших сетей системные администраторы часто сталкиваются с проблемами аутентификации на сетевом оборудовании. В частности, довольно сложно организовать нормальную работу нескольких сетевых администраторов под индивидуальными учетными записями на большом количестве оборудования (приходится вести и поддерживать в актуальном состоянии базу локальных учетных записей на каждом устройстве). Логичным решение было бы использовать для авторизации уже существующей базы учетных записей — Active Directory. В этой статье мы разберемся, как настроить доменную (Active Directory) аутентификацию на активном сетевом оборудовании (коммутаторы, маршрутизаторы).

Не все сетевое оборудование популярных вендоров (CISCO, HP, Huawei) поддерживает функционал для непосредственного обращения к каталогу LDAP, и такое решение не будет универсальным. Для решения нашей задачи подойдет протокол AAA (Authentication Authorization and Accounting), фактически ставший стандартом де-факто для сетевого оборудования. Клиент AAA (сетевое устройство) отправляет данные авторизующегося пользователя на сервер RADIUS и на основе его ответа принимает решение о предоставлении / отказе доступа.

Протокол Remote Authentication Dial In User Service (RADIUS) в Windows Server 2012 R2 включен в роль NPS (Network Policy Server). В первой части статьи мы установим и настроим роль Network Policy Server, а во второй покажем типовые конфигурации сетевого устройств с поддержкой RADUIS на примере коммутаторов HP Procurve и оборудования Cisco.

Установка и настройка сервера с ролью Network Policy Server

Как правило, сервер с ролью NPS рекомендуется устанавливать на выделенном сервере (не рекомендуется размещать эту роль на контроллере домена). В данном примере роль NPS мы будем устанавливать на сервере с Windows Server 2012 R2.

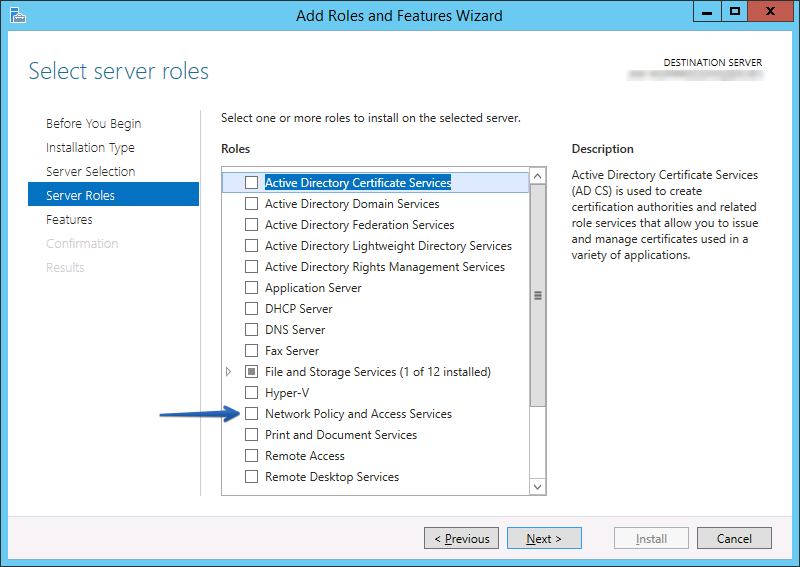

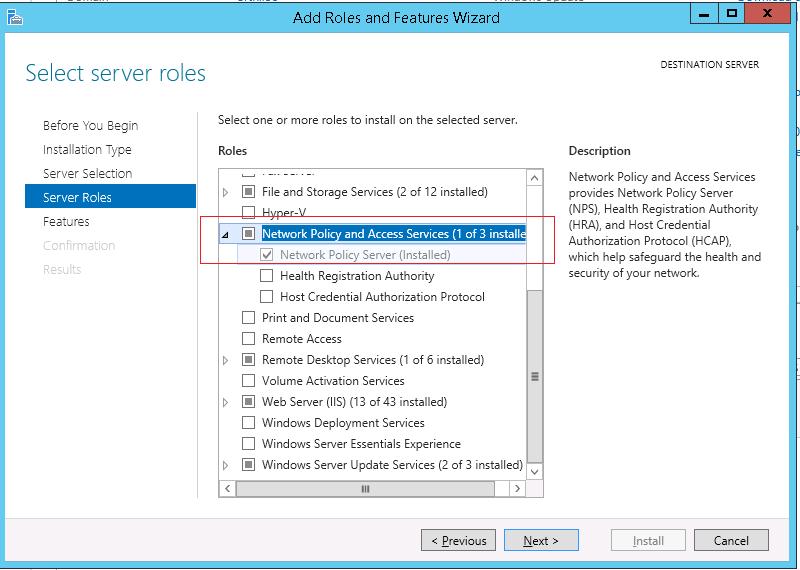

Откройте консоль Server Manager и установите роль Network Policy Server (находится в разделе Network Policy and Access Services).

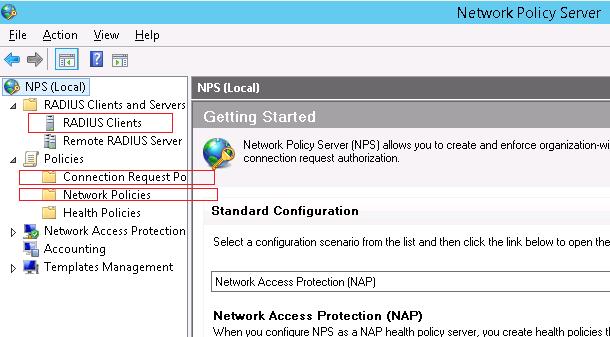

- RADIUS Clients — содержит список устройств, которые могут аутентифицироваться на сервере

- Connection Request Policies – определяет типы устройств, которые могут аутентифицироваться

- Network Polices – правила аутентификации

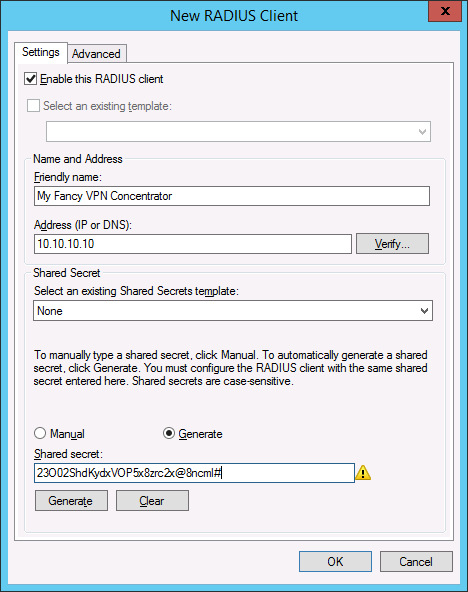

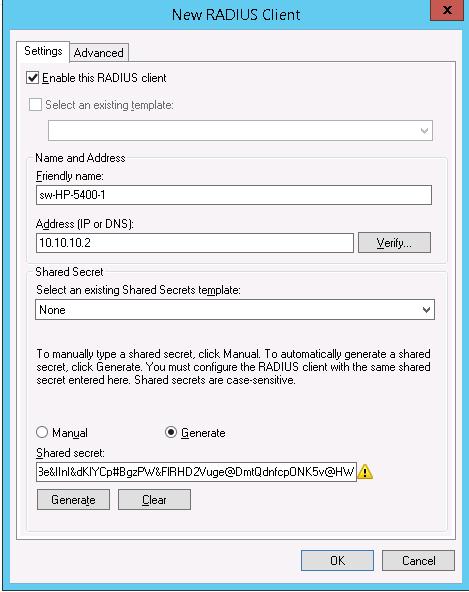

- Friendly Name:sw-HP-5400-1

- Address (IP or DNS): 10.10.10.2

- Shared secret (пароль/секретный ключ): пароль можно указать вручную (он должен быть достаточно сложным), либо сгенерировать с помощью специальной кнопки (сгенерированный пароль необходимо скопировать, т.к. в дальнейшем его придется указать на сетевом устройстве).

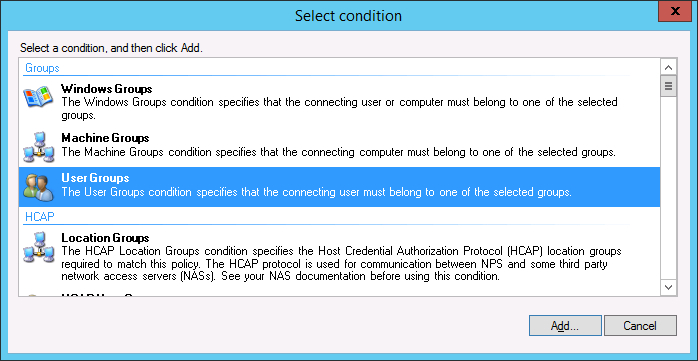

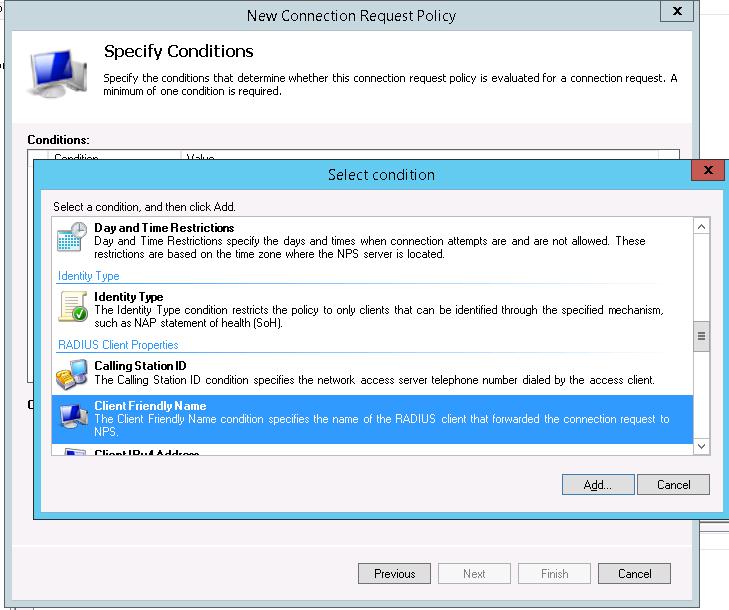

Создадим новую политику с именем Network-Switches-AAA и нажимаем далее. В разделе Сondition создадим новое условие. Ищем раздел RADIUS Client Properites и выбираем Client Friendly Name.

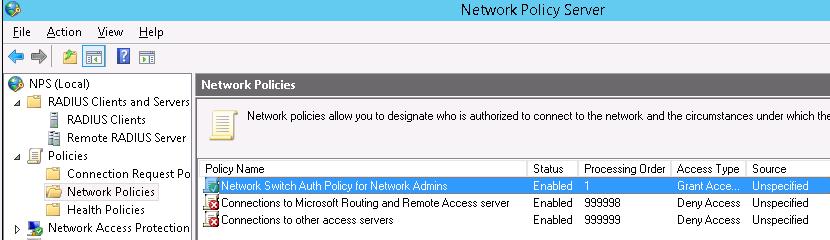

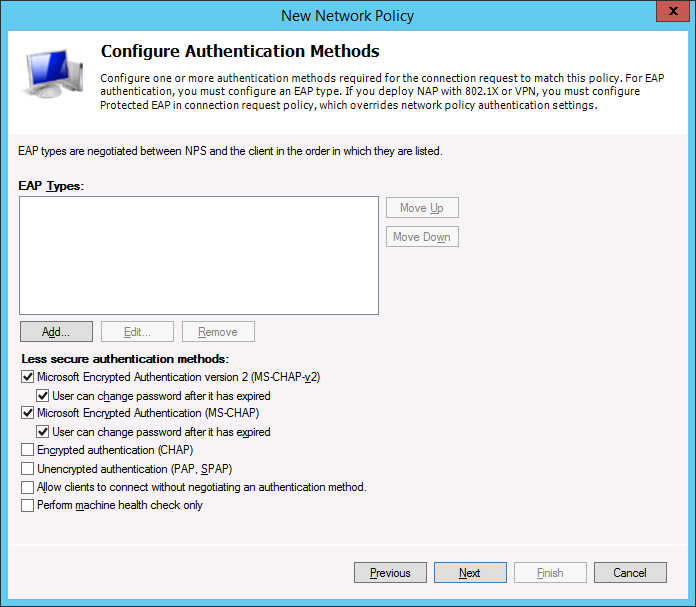

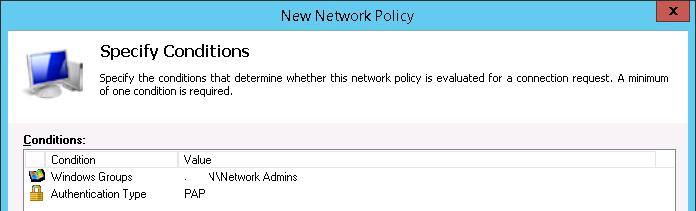

Далее в разделе Network Policies создадим новую политику аутентификации. Укажите ее имя, например Network Switch Auth Policy for Network Admins. Создадим два условия: в первом условии Windows Groups, укажем доменную группу, члены которой могут аутентифицироваться (учетные записи сетевых администраторов в нашем примере включены в группу AD Network Admins) Второе условие Authentication Type, выбрав в качестве протокола аутентификации PAP.

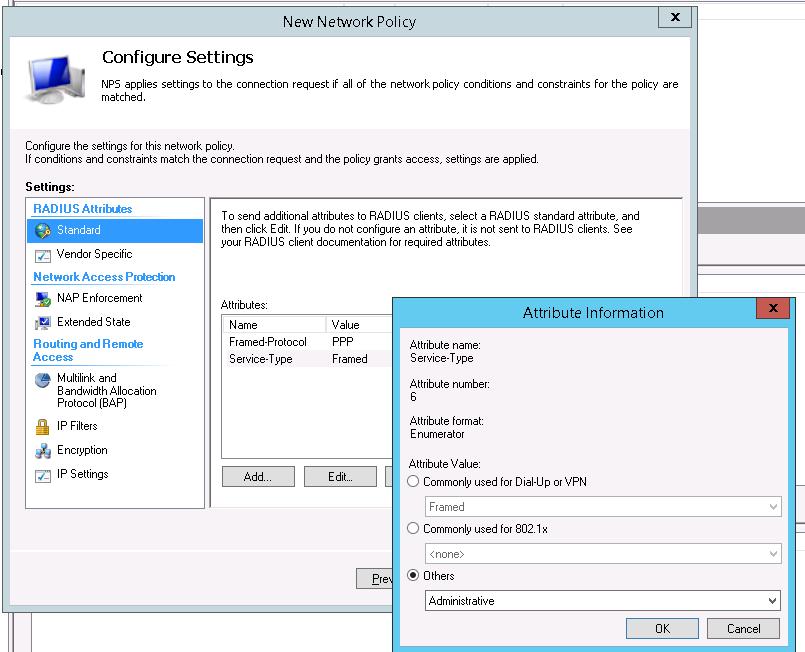

В окне Configure Settings изменим значение атрибута Service-Type на Administrative.

И, напоследок, переместим новую политику на первое место в списке политик.

Настройка сетевого оборудования для работы с сервером RADUIS

Осталось настроить наше сетевое оборудование для работы с сервером Radius. Подключимся к нашему коммутатору HP ProCurve Switch 5400 и внесем следующе изменение в его конфигурацию (измените ip адрес сервера Raduis и пароль на свои).

Совет. Если в целях безопасности вы запретили подключаться к сетевому оборудованию через telnet, эти строки нужно удалить из конфига:

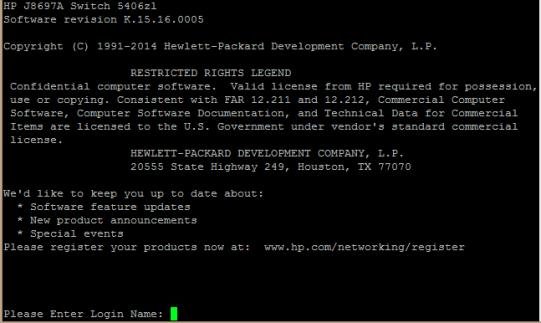

Не закрывая консольное окно коммутатора (это важно!, иначе, если что-то пойдет не так, вы более не сможете подключиться к своему коммутатору), откройте вторую telnet-сессию. Должно появиться новое окно авторизации, в котором будет предложено указать имя и пароль учетной записи. Попробуйте указать данные своей учетной записи в AD (она должна входить в группу Network Admins ). Если подключение установлено – вы все сделали правильно!

Для Cisco ASA конфигурация будет выглядеть так:

Совет. Если что то-не работает, проверьте:

- Совпадают ли секретные ключи на сервере NPS и коммутаторе (для теста можно использоваться простой пароль).

- Указан ли правильный адрес NPS сервера в конфигурации. Пингуется ли он?

- Не блокируют ли межсетевые экраны порты 1645 и 1646 между коммутатором и сервером?

- Внимательно изучите логи NPS сервера

RADIUS for ASA on Windows Server 2012r2

As old as it is RADIUS is still a pretty nice tool for getting non-Windows services to authenticate against Active Directory. It’s pretty natively supported in most all network devices, has well tested PAM modules, and is well understood by infrastructure systems like load balancers. Hell, it’s even the preferred authentication type for some two-factor systems such as Windows Azure Multi-Factor Authentication Server (nГ© PhoneFacter). This long history and strong support makes it a nice intermediary even if you are not using some of the policy based access and accounting mechanisms.

Choosing a RADIUS server can be a bit of an interesting endeavor. There are a number of options, the most well known seeming to be FreeRADIUS, SteelBelted RADIUS, and Windows Network Policy and Access Services. Since my use case is primarily a Windows shop the answer was pretty simple.

I’m going to be making a few assumptions here. The RADIUS server is a domain joined system, you are using an account with (at least) Domain Admins permissions, and you simply want to restrict authentication to a group of users and not do any kind of advanced policy enforcement.

Installation

Let’s assume you’ve already set up a base Windows box, I’m using 2012r2, that’s been joined to your target domain.

- Get into your target system, via RDP or Console or whatever.

- From the main Server Manager Dashboard click ‘Add roles and features’.

- Click ‘Next’ a bunch of times, 3 times for me, until you get to the «Select server roles» screen.

- Click the «Network Policy and Access Services» checkbox.

- On the pop-up make sure «Include management tools» checkbox is checked and click ‘Add Features’.

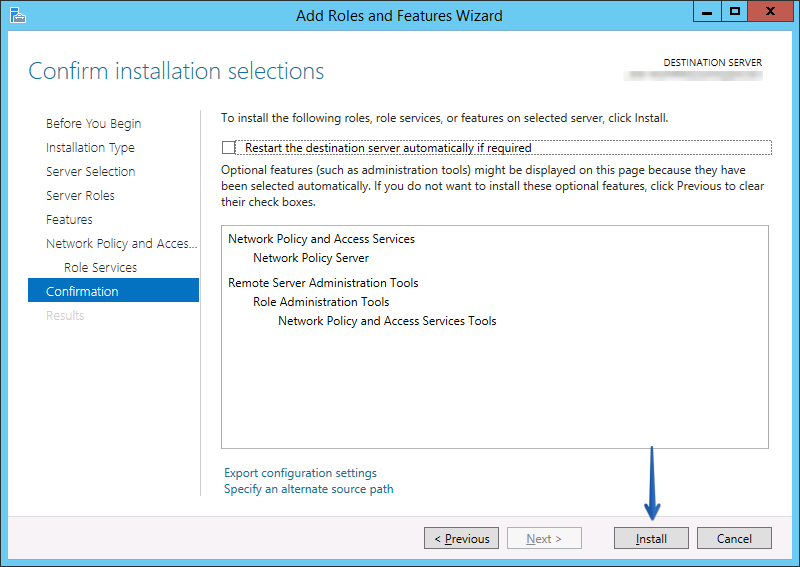

- Click ‘Next’ until you get to the Confirmation page, 4 times for me.

- Click ‘Install’.

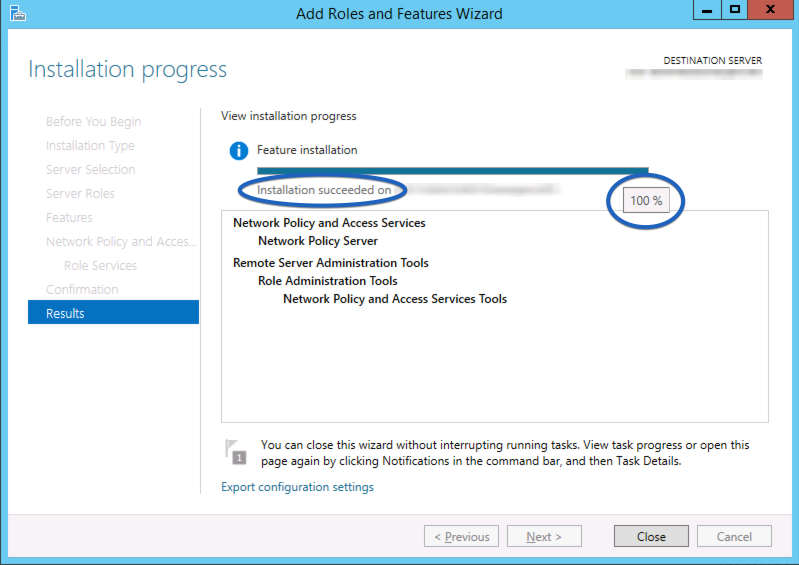

You’ll see a progress meter that will somewhat quickly fill. Completion of the installation is non-obvious but if you hover your cursor over the bar you will see the percentage and the message will subtly change when it has completed. Once it’s finished click ‘Close’.

Configuration

User Setup

Later on we’re going to restrict authentication to group membership. So before we go too far I want to set up a group. If you have a better way to create security groups do so, I’m going to assume the lowest

- Remote into your Domain Controller, or AD management system.

- Launch ‘Active Directory Users and Computers’.

- Browse to the OU that contains your groups.

- Select ‘Action’ -> ‘New’ -> ‘Group’.

- In «Group name:» type ‘VPN Users’. Click ‘OK’.

- Find «VPN Users» in the list, right-click and select ‘Properties’.

- Add an appropriate description.

- Select the ‘Members’ tab and add users as normal.

Permissions Registrations

By default a normal Computer object does not have sufficient permissions to view all of the attributes for users. Specifically it needs access to the credentials and the dial-in properties. Microsoft has a built-in mechanism for enabling this access that they call «registering». There are a number of ways of registering, however the only one that worked for me was using the command line.

- Click the ‘Start’ button.

- Type cmd .

- Right-click on «Command Prompt» and select «Run as administrator». Click ‘Yes’ for the UAC elevation confirmation.

- When the shell comes up type: netsh nps add registeredserver

Client Setups

In order to accept RADIUS connections from an end device we have to configure it in the server as a ‘Client’.

- Click the ‘Start’ button.

- Type nps.msc

- On the left hand sidebar expand ‘RADIUS Clients and Servers’.

- Right-click ‘RADIUS Clients’ and select «New».

- Enter the Display Name and IP address of the device that will be authenticating against your RADIUS server.

- Select a shared secret. 1

- Click ‘OK’.

Now that we’ve defined our client the device is now able to actually talk to RADIUS and perform authentication. However, before users can authenticate, we also have to create a policy to associate with users.

User Policy

- On the left hand sidebar expand ‘Policies’.

- Right-click ‘Network Policies’ and select «New».

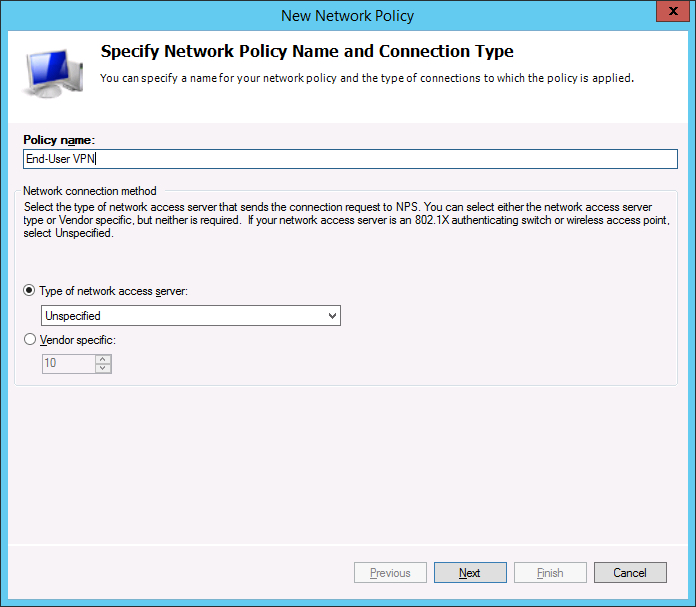

- Type in a name for this connection policy and click ‘Next’.

- In ‘Conditions’ click ‘Add. ‘

- Select the «User Groups» option and click ‘Add. ‘.

- In the ‘User Groups’ popup click ‘Add Group’ and enter the «VPN Users» group we created earlier.

- Click ‘OK’, ‘Next’. Ensure «Access granted» is selected and click ‘Next’.

- The default options should be good. Make sure «MS-CHAPv2» and «MS-CHAP» are selected and click ‘Next’.

- No constraints are necessarily necessary. Click ‘Next’.

- No specific policy settings are necessary. Click ‘Next’.

- Review the final options and click ‘Finish’.

At this point you should be able to edit your client device and add the Windows system as a RADIUS server for authentication. That configuration will depend somewhat heavily on the client device is may, or may not, be a post for another day.

You want this long enough to be awesome but be careful of the length because some devices have issues with overly long secrets. If in doubt pick something about 30 characters long and be prepared to change it if the device doesn’t connect. ↩

Шаг 4. Step 4. Установка и настройка сервера политики сети (NPS) Install and configure the Network Policy Server (NPS)

Область применения: Windows Server 2019, Windows Server (половина ежегодного канала), Windows Server 2016, Windows Server 2012 R2, Windows 10 Applies to: Windows Server 2019, Windows Server (Semi-Annual Channel), Windows Server 2016, Windows Server 2012 R2, Windows 10

На этом шаге вы установите сервер политики сети (NPS) для обработки запросов на подключение, отправленных VPN-сервером: In this step, you’ll install Network Policy Server (NPS) for processing of connection requests that are sent by the VPN server:

- Выполните авторизацию, чтобы убедиться, что у пользователя есть разрешение на подключение. Perform authorization to verify that the user has permission to connect.

- Выполнение проверки подлинности для проверки удостоверения пользователя. Performing authentication to verify the user’s identity.

- Выполнение учета для регистрации аспектов запроса на подключение, выбранного при настройке учета RADIUS в NPS. Performing accounting to log the aspects of the connection request that you chose when you configured RADIUS accounting in NPS.

Действия, описанные в этом разделе, позволяют выполнить следующие операции: The steps in this section allow you to complete the following items:

На компьютере или виртуальной машине, запланированной для сервера политики сети и установленной в организации или корпоративной сети, можно установить NPS. On the computer or VM that planned for the NPS server, and installed on your organization or corporate network, you can install NPS.

Если в сети уже имеется один или несколько серверов NPS, вам не нужно выполнять установку сервера NPS — вместо этого можно использовать этот раздел для обновления конфигурации существующего сервера NPS. If you already have one or more NPS servers on your network, you do not need to perform NPS Server installation — instead, you can use this topic to update the configuration of an existing NPS server.

Вы не можете установить службу сервера политики сети в Windows Server Core. You can not install the Network Policy Server service on Windows Server Core.

- На корпоративном сервере политики Организации или организации сервер политики сети можно настроить на выполнение в качестве сервера RADIUS, который обрабатывает запросы на подключение, получаемые от VPN-сервера. On the organization/corporate NPS server, you can configure NPS to perform as a RADIUS server that processes the connection requests received from the VPN server.

Установка сервера политики сети Install Network Policy Server

В этой процедуре вы устанавливаете NPS с помощью Windows PowerShell или мастера диспетчер сервера добавить роли и компоненты. In this procedure, you install NPS by using either Windows PowerShell or the Server Manager Add Roles and Features Wizard. Сервер политики сети — это служба роли сервера службы политики сети и доступа. NPS is a role service of the Network Policy and Access Services server role.

По умолчанию сервер политики сети прослушивает RADIUS-трафик на портах 1812, 1813, 1645 и 1646 для всех установленных сетевых адаптеров. By default, NPS listens for RADIUS traffic on ports 1812, 1813, 1645, and 1646 on all installed network adapters. При установке NPS и включении брандмауэра Windows в повышенной безопасности исключения брандмауэра для этих портов создаются автоматически для трафика IPv4 и IPv6. When you install NPS, and you enable Windows Firewall with Advanced Security, firewall exceptions for these ports get created automatically for both IPv4 and IPv6 traffic. Если серверы сетевого доступа настроены на отправку трафика RADIUS через порты, отличные от этих значений по умолчанию, удалите исключения, созданные в брандмауэре Windows в процессе установки сервера политики сети, и создайте исключения для портов, используемых для трафика RADIUS. If your network access servers are configured to send RADIUS traffic over ports other than these defaults, remove the exceptions created in Windows Firewall with Advanced Security during NPS installation, and create exceptions for the ports that you do use for RADIUS traffic.

Процедура для Windows PowerShell: Procedure for Windows PowerShell:

Чтобы выполнить эту процедуру с помощью Windows PowerShell, запустите Windows PowerShell от имени администратора и введите следующий командлет: To perform this procedure by using Windows PowerShell, run Windows PowerShell as Administrator, enter the following cmdlet:

Процедура для диспетчер сервера: Procedure for Server Manager:

В диспетчер сервера выберите Управление, а затем выберите Добавить роли и компоненты. In Server Manager, select Manage, then select Add Roles and Features. Откроется мастер добавления ролей и компонентов. The Add Roles and Features Wizard opens.

В окне перед началом нажмите кнопку Далее. In Before You Begin, select Next.

Страница перед началом работы мастера добавления ролей и компонентов не отображается, если ранее был выбран параметр пропустить эту страницу по умолчанию при выполнении мастера добавления ролей и компонентов. The Before You Begin page of the Add Roles and Features Wizard is not displayed if you had previously selected Skip this page by default when the Add Roles and Features Wizard ran.

В списке выберите тип установки убедитесь, что установлен флажок установить на основе ролей или компонентов , и нажмите кнопку Далее. In Select Installation Type, ensure that Role-Based or feature-based installation is selected, and select Next.

Убедитесь, что на странице Выбор целевого сервера выбран параметр выбрать сервер из пула серверов . In Select destination server, ensure that Select a server from the server pool is selected.

В поле пул серверов убедитесь, что выбран локальный компьютер, и нажмите кнопку Далее. In Server Pool, ensure that the local computer is selected and select Next.

В окне Выбор ролей сервера в списке роли выберите пункт службы политики сети и доступа. In Select Server Roles, in Roles, select Network Policy and Access Services. Откроется диалоговое окно с запросом на добавление компонентов, необходимых для сетевой политики и служб доступа. A dialog box opens asking if it should add features required for Network Policy and Access Services.

Выберите Добавить компоненты, а затем нажмите кнопку Далее . Select Add Features, then select Next

В окне Выбор компонентов нажмите кнопку Далее, а затем в окне Службы политики сети и доступа просмотрите указанные сведения, а затем нажмите кнопку Далее. In Select features, select Next, and in Network Policy and Access Services, review the information provided, then select Next.

В окне Выбор служб ролей выберите сервер политики сети. In Select role services, select Network Policy Server.

Для компонентов, необходимых для сервера политики сети, выберите Добавить компоненты, а затем нажмите кнопку Далее. For features required for Network Policy Server, select Add Features, then select Next.

В поле Подтверждение установки установите флажок автоматически перезагружать сервер назначения при необходимости. In Confirm installation selections, select Restart the destination server automatically if required.

Выберите Да для подтверждения выбранного, а затем нажмите кнопку установить. Select Yes to confirm the selected, and then select Install.

На странице Ход выполнения установки отображается состояние в процессе установки. The Installation progress page displays the status during the installation process. По завершении процесса отображается сообщение «Установка выполнена в ComputerName«, где ComputerName — имя компьютера, на котором установлен сервер политики сети. When the process completes, the message «Installation succeeded on ComputerName» is displayed, where ComputerName is the name of the computer upon which you installed Network Policy Server.

Щелкните Закрыть. Select Close.

Настройка NPS Configure NPS

После установки NPS настройте NPS для выполнения всех операций проверки подлинности, авторизации и учета для запроса на подключение, полученного от VPN-сервера. After installing NPS, you configure NPS to handle all authentication, authorization, and accounting duties for connection request it receives from the VPN server.

Регистрация сервера NPS в Active Directory Register the NPS Server in Active Directory

В этой процедуре сервер регистрируется в Active Directory, чтобы он получил разрешение на доступ к сведениям об учетных записях пользователей во время обработки запросов на подключение. In this procedure, you register the server in Active Directory so that it has permission to access user account information while processing connection requests.

PROCEDURE Procedure:

В диспетчере сервера щелкните Средства, а затем щелкните Сервер политики сети. In Server Manager, select Tools, and then select Network Policy Server. Откроется консоль NPS. The NPS console opens.

В консоли NPS щелкните правой кнопкой мыши элемент NPS (локальный) и выберите пункт зарегистрировать сервер в Active Directory. In the NPS console, right-click NPS (Local), then select Register server in Active Directory.

Откроется диалоговое окно Сервер политики сети. The Network Policy Server dialog box opens.

В диалоговом окне сервер политики сети дважды нажмите кнопку ОК . In the Network Policy Server dialog box, select OK twice.

Альтернативные методы регистрации NPS см. в разделе Регистрация сервера NPS в домен Active Directory. For alternate methods of registering NPS, see Register an NPS Server in an Active Directory Domain.

Настройка учета сервера политики сети Configure Network Policy Server Accounting

В этой процедуре необходимо настроить учет сервера политики сети с помощью одного из следующих типов ведения журнала: In this procedure, configure Network Policy Server Accounting using one of the following logging types:

Ведение журнала событий. Event logging. Используется в основном для аудита и устранения неполадок при попытках подключения. Used primarily for auditing and troubleshooting connection attempts. Ведение журнала событий NPS можно настроить, получая свойства NPS Server в консоли NPS. You can configure NPS event logging by obtaining the NPS server properties in the NPS console.

Регистрация запросов проверки подлинности пользователя и учетных данных в локальном файле. Logging user authentication and accounting requests to a local file. Используется в основном для анализа подключений и выставления счетов. Used primarily for connection analysis and billing purposes. Также используется в качестве средства для анализа безопасности, поскольку оно предоставляет метод отслеживания действий злоумышленника после атаки. Also used as a security investigation tool because it provides you with a method of tracking the activity of a malicious user after an attack. Ведение журнала локального файла можно настроить с помощью мастера настройки учета. You can configure local file logging using the Accounting Configuration wizard.

Регистрация запросов проверки подлинности и учетных записей пользователей в базе данных, совместимой с XML Microsoft SQL Server. Logging user authentication and accounting requests to a Microsoft SQL Server XML-compliant database. Используется, чтобы разрешить нескольким серверам службы NPS иметь один источник данных. Used to allow multiple servers running NPS to have one data source. Также предоставляет преимущества использования реляционной базы данных. Also provides the advantages of using a relational database. Вы можете настроить ведение журнала SQL Server с помощью мастера настройки учета. You can configure SQL Server logging by using the Accounting Configuration wizard.

Сведения о настройке учета сервера политики сети см. в разделе Настройка учета сервера политики сети. To configure Network Policy Server Accounting, see Configure Network Policy Server Accounting.

Добавление VPN-сервера в качестве RADIUS-клиента Add the VPN Server as a RADIUS Client

В разделе Настройка сервера удаленного доступа для Always on VPN вы установили и настроили VPN-сервер. In the Configure the Remote Access Server for Always On VPN section, you installed and configured your VPN server. Во время настройки VPN-сервера вы добавили общий секрет RADIUS на VPN-сервере. During VPN server configuration, you added a RADIUS shared secret on the VPN server.

В этой процедуре используется текстовая строка общего секрета для настройки VPN-сервера в качестве RADIUS-клиента в NPS. In this procedure, you use the same shared secret text string to configure the VPN server as a RADIUS client in NPS. Используйте ту же текстовую строку, которая использовалась на VPN-сервере, или происходит сбой связи между сервером NPS и VPN-сервером. Use the same text string that you used on the VPN server, or communication between the NPS server and VPN server fails.

При добавлении нового сервера доступа к сети (VPN-сервера, точки беспроводного доступа, коммутатора с проверкой подлинности или сервера удаленного доступа) в сеть необходимо добавить сервер в качестве RADIUS-клиента на сервере политики сети, чтобы сервер политики сети знал об этом и мог взаимодействовать с сервером доступа к сети. When you add a new network access server (VPN server, wireless access point, authenticating switch, or dial-up server) to your network, you must add the server as a RADIUS client in NPS so that NPS is aware of and can communicate with the network access server.

PROCEDURE Procedure:

На сервере NPS в консоли NPS дважды щелкните RADIUS-клиенты и серверы. On the NPS server, in the NPS console, double-click RADIUS Clients and Servers.

Щелкните правой кнопкой мыши клиенты RADIUS и выберите создать. Right-click RADIUS Clients and select New. Откроется диалоговое окно Новый RADIUS-клиент. The New RADIUS Client dialog box opens.

Убедитесь, что флажок включить этот клиент RADIUS установлен. Verify that the Enable this RADIUS client check box is selected.

В поле понятное имя введите отображаемое имя VPN-сервера. In Friendly name, enter a display name for the VPN server.

В поле адрес (IP или DNS) введите IP-адрес NAS или полное доменное имя. In Address (IP or DNS), enter the NAS IP address or FQDN.

Если вы вводите полное доменное имя, выберите проверить , если вы хотите убедиться в правильности имени и сопоставляется с ДОПУСТИМЫМ IP-адресом. If you enter the FQDN, select Verify if you want to verify that the name is correct and maps to a valid IP address.

В общем секрете выполните следующие действия. In Shared secret, do:

Убедитесь, что выбрано вручную . Ensure that Manual is selected.

Введите строгую текстовую строку, которая также была введена на VPN-сервере. Enter the strong text string that you also entered on the VPN server.

Повторно введите общий секрет в поле Подтверждение общего секрета. Reenter the shared secret in Confirm shared secret.

Нажмите кнопку OK. Select OK. VPN-сервер появится в списке клиентов RADIUS, настроенных на NPS-сервере. The VPN Server appears in the list of RADIUS clients configured on the NPS server.

Настройка сервера политики сети в качестве RADIUS для VPN-подключений Configure NPS as a RADIUS for VPN Connections

В этой процедуре вы настраиваете сервер политики сети в качестве сервера RADIUS в сети Организации. In this procedure, you configure NPS as a RADIUS server on your organization network. На сервере политики сети необходимо определить политику, которая разрешает доступ к Организации или корпоративной сети только пользователям из определенной группы через VPN-сервер, а затем только при использовании действительного сертификата пользователя в запросе проверки подлинности PEAP. On the NPS, you must define a policy that allows only users in a specific group to access the Organization/Corporate network through the VPN Server — and then only when using a valid user certificate in a PEAP authentication request.

PROCEDURE Procedure:

В консоли NPS в стандартной конфигурации убедитесь, что выбран RADIUS-сервер для подключений удаленного доступа или VPN . In the NPS console, in Standard Configuration, ensure that RADIUS server for Dial-Up or VPN Connections is selected.

Выберите Настройка VPN или удаленный доступ. Select Configure VPN or Dial-Up.

Откроется мастер настройки VPN или коммутируемого подключения. The Configure VPN or Dial-Up wizard opens.

Выберите подключения виртуальной частной сети (VPN) и нажмите кнопку Далее. Select Virtual Private Network (VPN) Connections, and select Next.

В поле Укажите сервер удаленного доступа или VPN-клиенты выберите имя VPN-сервера, добавленного на предыдущем шаге. In Specify Dial-Up or VPN Server, in RADIUS clients, select the name of the VPN Server that you added in the previous step. Например, если NetBIOS-имя VPN-сервера — RAS1, выберите RAS1. For example, if your VPN server NetBIOS name is RAS1, select RAS1.

Выберите Далее. Select Next.

В разделе Настройка методов проверки подлинности выполните следующие действия. In Configure Authentication Methods, complete the following steps:

Снимите флажок Microsoft encrypted Authentication версии 2 (MS-CHAPv2) . Clear the Microsoft Encrypted Authentication version 2 (MS-CHAPv2) check box.

Установите флажок Протокол расширенной проверки подлинности , чтобы выбрать его. Select the Extensible Authentication Protocol check box to select it.

В поле Тип (на основе метода доступа и конфигурации сети) выберите Microsoft: Protected EAP (PEAP), а затем щелкните настроить. In Type (based on the method of access and network configuration), select Microsoft: Protected EAP (PEAP), then select Configure.

Откроется диалоговое окно Изменение свойств защищенного EAP. The Edit Protected EAP Properties dialog box opens.

Выберите Удалить , чтобы удалить тип EAP Secure Password (EAP-MSCHAP v2). Select Remove to remove the Secured Password (EAP-MSCHAP v2) EAP type.

Выберите Добавить. Select Add. Откроется диалоговое окно Добавление EAP. The Add EAP dialog box opens.

Выберите смарт-карта или иной сертификат, а затем нажмите кнопку ОК. Select Smart Card or other certificate, then select OK.

Нажмите кнопку ОК , чтобы закрыть диалоговое окно Изменение свойств защищенного EAP. Select OK to close Edit Protected EAP Properties.

Выберите Далее. Select Next.

В разделе Указание групп пользователей выполните следующие действия. In Specify User Groups, complete the following steps:

Выберите Добавить. Select Add. Откроется диалоговое окно Выбор пользователей, компьютеров, учетных записей служб или групп. The Select Users, Computers, Service Accounts, or Groups dialog box opens.

Введите VPN-пользователей, а затем нажмите кнопку ОК. Enter VPN Users, then select OK.

Выберите Далее. Select Next.

В окне укажите IP-фильтры нажмите кнопку Далее. In Specify IP Filters, select Next.

В окне укажите параметры шифрования нажмите кнопку Далее. In Specify Encryption Settings, select Next. Не вносите никаких изменений. Do not make any changes.

Эти параметры применяются только к подключениям шифрования «точка-точка» (MPPE), которые не поддерживаются этим сценарием. These settings apply only to Microsoft Point-to-Point Encryption (MPPE) connections, which this scenario doesn’t support.

В окне укажите имя области нажмите кнопку Далее. In Specify a Realm Name, select Next.

Выберите Готово, чтобы закрыть мастер. Select Finish to close the wizard.

Автоматическая регистрация сертификата сервера политики сети Autoenroll the NPS Server Certificate

В этой процедуре вы вручную обновляете групповая политика на локальном сервере NPS. In this procedure, you refresh Group Policy on the local NPS server manually. Когда групповая политика обновляется, если автоматическая регистрация сертификатов настроена и работает правильно, локальный компьютер автоматически регистрирует сертификат центром сертификации (ЦС). When Group Policy refreshes, if certificate autoenrollment is configured and functioning correctly, the local computer is auto-enrolled a certificate by the certification authority (CA).

Групповая политика обновляется автоматически при перезагрузке компьютера, который является членом домена, или при входе пользователя в систему компьютера, который является членом домена. Group Policy refreshed automatically when you restart the domain member computer, or when a user logs on to a domain member computer. Кроме того, групповая политика периодически обновляет. Also, Group Policy periodically refreshes. По умолчанию это периодическое обновление происходит каждые 90 минут со случайным смещением в течение 30 минут. By default, this periodic refresh happens every 90 minutes with a randomized offset of up to 30 minutes.

Членство в группах « Администраторы» или «эквивалентное» является минимальным требованием для выполнения этой процедуры. Membership in Administrators, or equivalent, is the minimum required to complete this procedure.

PROCEDURE Procedure:

На сервере политики сети откройте Windows PowerShell. On the NPS, open Windows PowerShell.

В командной строке Windows PowerShell введите gpupdate и нажмите клавишу ВВОД. At the Windows PowerShell prompt, type gpupdate, and then press ENTER.

Дальнейшие действия Next steps

Шаг 5. Настройте параметры DNS и брандмауэра для Always On VPN. на этом шаге настройте DNS и параметры брандмауэра для VPN-подключения. Step 5. Configure DNS and firewall settings for Always On VPN: In this step, configure DNS and firewall settings for VPN connectivity.