- Настройка VPN и RADIUS сервера на Windows Server 2008

- Установка ролей сервера для VPN и NPS

- Настройка службы маршрутизации и удаленного доступа для VPN

- Настройка Network Policy Server (NPS)

- Шаг 2. Настройка сервера RADIUS Step 2 Configure the RADIUS Server

- 2,1. Настройка токенов распространения программного обеспечения RADIUS 2.1 Configure the RADIUS software distribution tokens

- 2,2. Настройка сведений о безопасности RADIUS 2.2 Configure the RADIUS security information

- 2,3. Добавление учетной записи пользователя для проверки OTP 2.3 Adding user account for OTP probing

- 2,4 Синхронизация с Active Directory 2.4 Synchronize with Active Directory

- Синхронизация RADIUS-и Active Directory пользователей To synchronize the RADIUS and Active Directory users

- 2,5. Настройка агента проверки подлинности RADIUS 2.5 Configure the RADIUS authentication agent

- Radius сервер для Windows

Настройка VPN и RADIUS сервера на Windows Server 2008

Сегодня речь пойдет об установке и настройке VPN сервера на Windows Server 2008 в связке с Network Policy Server (NPS), который будет выполнять роль RADIUS сервера, а также будет защищать нашу сеть с помощью сетевых политик.

Для начала определимся для чего нам нужно устанавливать и настраивать VPN? Чаще всего VPN используется для предоставления доступа в свою сеть из вне, по защищенному каналу. Но тут нужно подумать, является это для Вас лучшим решением или можно обойтись и без VPN (например «Удаленный рабочий стол»). Но если у Вас нет другого выхода, кроме как настраивать VPN, то давайте приступим.

Для начала расскажу, в каких условиях мы будем все это дело настраивать.

- Во-первых, на базе службы каталогов Active Directory Windows Server 2008;

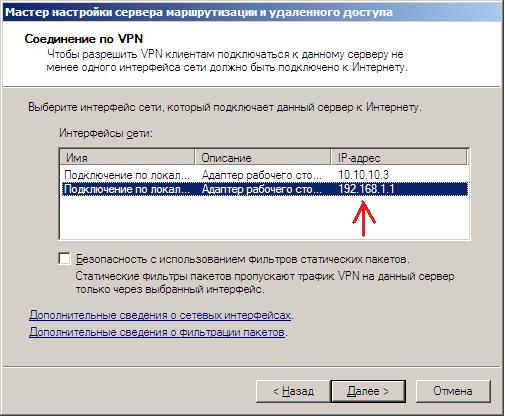

- Во-вторых, обычно второй сетевой интерфейс, который слушает входящие звонки, имеет внешний IP адрес, я для тестов буду использовать просто другую локальную сеть. Предполагается, что у нас на сервере имеется два сетевых интерфейса:

Первый (локальный)

10.10.10.3

255.255.255.0

Второй (как бы выход в инет, т.е. этот интерфейс будет принимать входящие подключения)

192.168.1.1

255.255.255.0

Задача. Настроить VPN сервер и NPS сервер. При этом клиенты VPN сервера должны подключаться только в определенное время (с 20:00 до 21:00) в другое время им запрещено входить в сеть.

Для начала создайте группу безопасности в оснастке Active Directory «Пользователи и компьютеры». Для того чтобы в нее помещать пользователей, которые будут иметь возможность подключаться к сети по VPN.

Установка ролей сервера для VPN и NPS

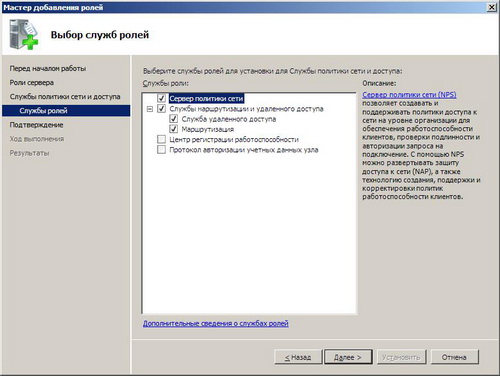

Далее можно переходить к установке необходимых ролей сервера. В качестве VPN сервера у нас будет выступать «Служба маршрутизации и удаленного доступа», а в качестве RADIUS сервера будет выступать «Сервер политики сети». Для установки как обычно зайдите в «Диспетчер сервера» и добавьте роль «Служба политики сети и доступа». На вкладке «Службы ролей» поставьте необходимые галочки (как на картинке).

Настройка службы маршрутизации и удаленного доступа для VPN

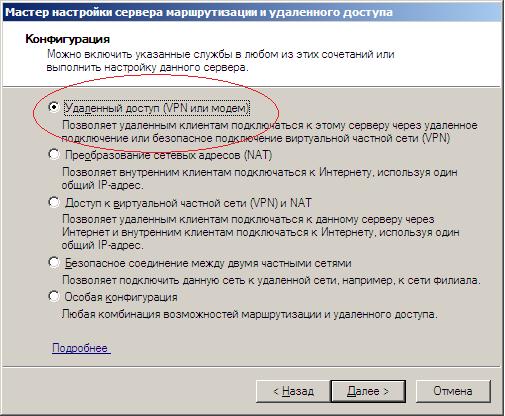

После того как все установилось можно переходить к настройке «Службы маршрутизации и удаленного доступа». Для этого запустите соответствующую оснастку в администрирование. Запускайте мастер настройка сервера (правой кнопкой «Настроить и включить маршрутизацию и удаленный доступ»).

Выбирайте «Удаленный доступ (VPN или модем)» как на картинке (мы сейчас будем настраивать только удаленный доступ, NAT настраивать не будем, у нас нет такой задачи, поэтому выбираем самый первый пункт).

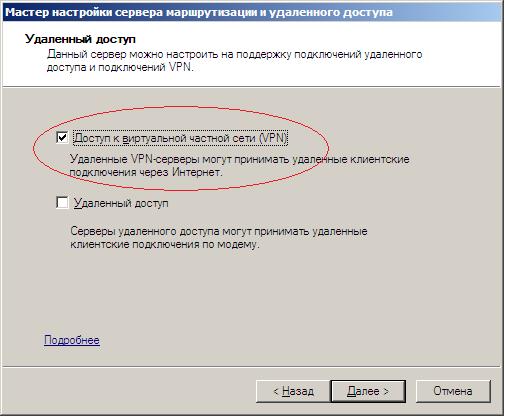

Далее выбираем «Доступ к виртуальной частной сети (VPN)».

На следующем этапе выбирайте интерфейс, который будет слушать входящие звонки, т.е. именно по этому адресу клиенты будут к нам подключаться (в настоящих условиях это интерфейс который смотрит в Интернет).

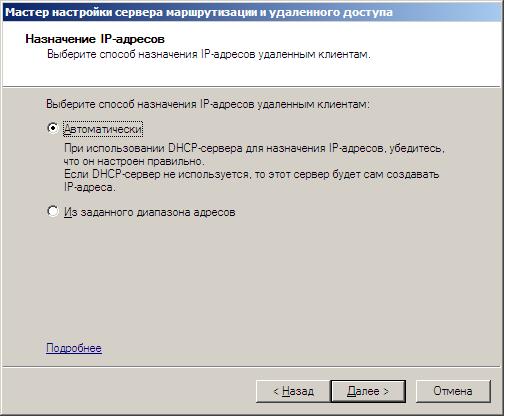

Далее выберете способ раздачи IP адресов клиентам, которые будут подключаться, другими словами, для того чтобы пользователь находился в одной сети, ему необходимо присвоить соответствующий IP адрес. Существует два способа это сделать:

- Раздать через DHCP;

- Задать вручную диапазон.

Первый вариант можно использовать тогда, когда у Вас настроен DHCP сервер в Вашей сети. Весь процесс выглядит так – если Вы выбрали этот вариант «Служба маршрутизации и удаленно доступа» сразу займет на DHCP сервере 10 IP адресов, поэтому не удивляйтесь, почему у Вас на DHCP сервере появились занятые ip-ки с уникальном кодом RAS. Кстати если одновременных подключений будет больше 10, то RAS займет еще 10 и так далее, т.е. занимает сразу по десять штук.

Если Вы не хотите использовать DHCP, то просто на всего выберете соответствующий пункт и задайте диапазон IP адресов.

Примечание! Если Вы решили задать вручную и при этом у Вас работает DHCP сервер, то задавайте тот диапазон, который не будет пересекаться с выдачей DHCP, или просто на DHCP сервере задайте диапазон исключений, IP адреса которого не будут выдаваться, а здесь Вы его укажите для выдачи.

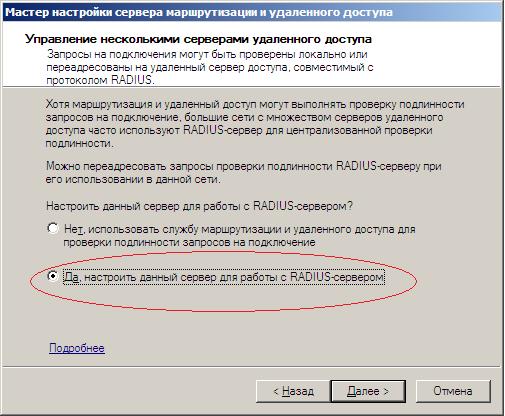

На следующем этапе Вам предложат выбрать способ проверки подлинности запросов на подключение. Здесь у Вас снова два варианта: первый, сама служба будет это делать, а второй RADIUS сервер, как раз второй вариант мы сегодня и рассматриваем.

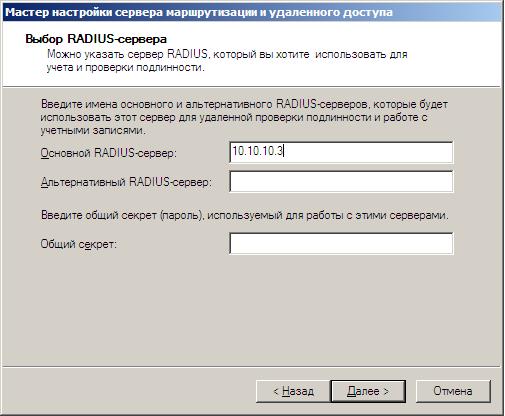

Далее предстоит выбрать адрес основного RADIUS сервера, так как основным сервером являемся мы сами, то и пишем наш IP адрес: 10.10.10.3

Все жмите готово, у Вас при этом настроится DHCP сервер для совместной работы с данной службой.

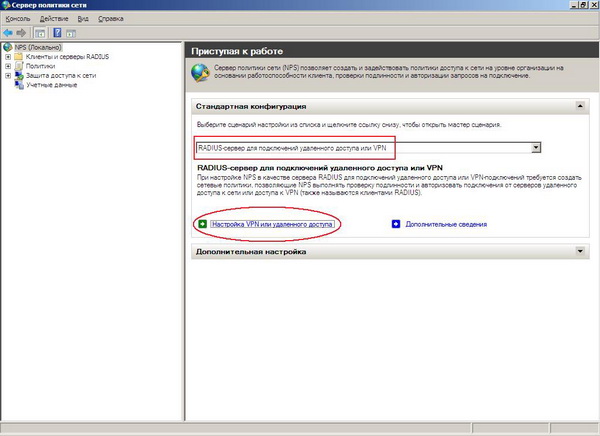

Настройка Network Policy Server (NPS)

Теперь переходим к настройке Network Policy Server (NPS) для этого запускайте оснастку «Сервер политики сети». Для начала зарегистрируйте этот сервер в AD, правой кнопкой «Зарегистрировать сервер в AD». Потом можно выключить политики, которые создались по умолчанию (также легко, правой кнопкой выключить). Затем можете запускать мастер настройки сервера.

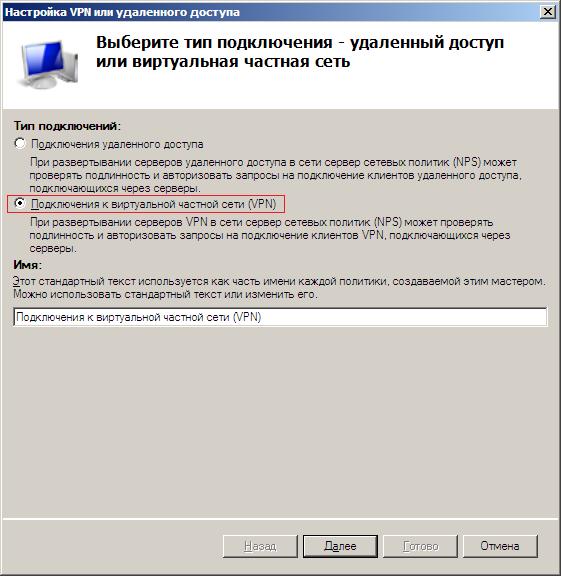

Сначала выбираете тип подключения и можете задать имя Ваших политик, я например не изменял, а оставил все по умолчанию.

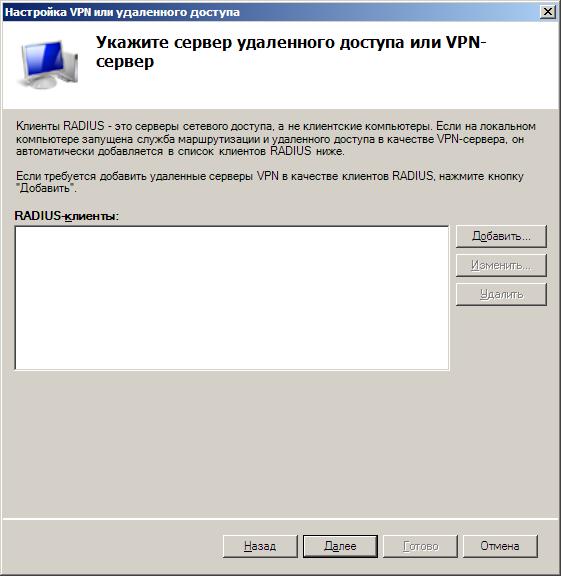

Затем можно указать клиентов RADIUS сервера. Под этим понимается сервера, которым нужны услуги RADIUS сервера, например наш VPN сервер, но так как он находится на нашем локальном компьютере, то здесь можно ничего не заполнять.

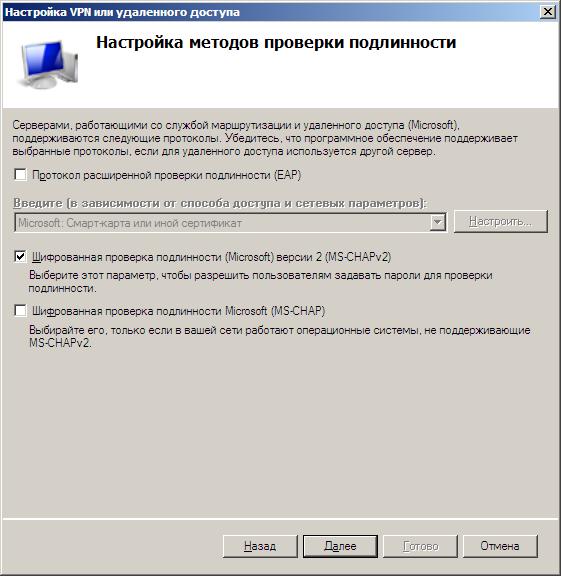

На следующем этапе у Вас спросят, какой метод проверки подлинности Вы хотите использовать, выберите вариант MS-CHAPv2.

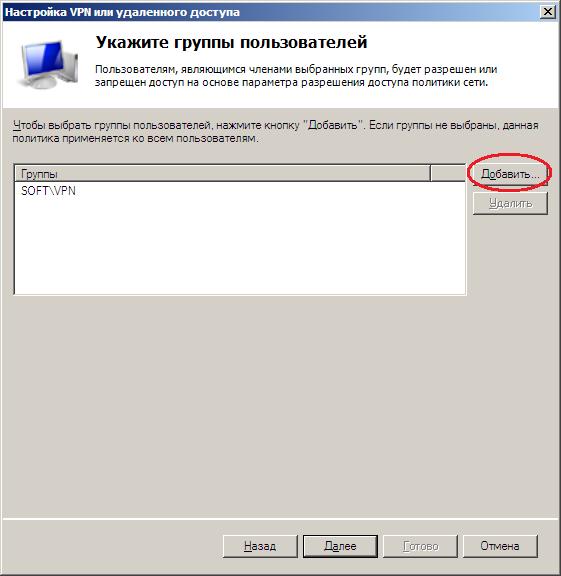

Далее добавьте группу пользователей, которые имеют право на подключения к VPN серверу. Свою группу я назвал VPN.

Потом Вас попросят настроить ip-фильтры, но мы этого делать не будем, жмем далее и попадаем на этап настройки шифрования, здесь опять ничего не меняем (по умолчанию все галочки включены). Переходим к следующему этапу, где необходимо указать «Имя сферы» мы это тоже пропускаем и жмем далее, где нам уже скажут, что настройка прошла успешно. Жмем «Готово».

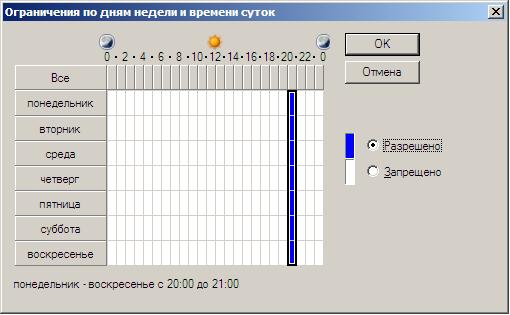

Теперь можете раскрыть политики, выберете «Политики запросов на подключение» нажмите правой кнопку на созданную Вами политику и нажмите свойства, перейдите на вкладку условия и нажмите добавить. Найдите там раздел «Ограничение по дням недели и времени суток» и жмите еще раз добавить. Настройте время так, как Вам нужно, для нашей с Вами тестовой задачи это с 20:00 по 21:00.

Теперь можно переходить к тестированию, в настройках подключения клиента указываем адрес 192.168.1.1 (в реальность внешний IP адрес или DNS имя).

Все, на этом наша с Вами тестовая задача выполнена. Но сразу могу сказать, что возможностей у NPS сервера очень много и Вы можете задавать свои сетевые политики для своей локальной сети, при выполнении некоторых условий. Например, компьютеры должны быть в домене и у них должен быть включен NAP агент. Но об этом и многом другом будем разговаривать в следующих статьях.

Шаг 2. Настройка сервера RADIUS Step 2 Configure the RADIUS Server

Область применения. Windows Server (Semi-Annual Channel), Windows Server 2016 Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016

Перед настройкой сервера удаленного доступа для поддержки DirectAccess с поддержкой OTP необходимо настроить сервер RADIUS. Before you configure the Remote Access server to support DirectAccess with OTP support, you configure the RADIUS server.

| Задача Task | Описание Description |

|---|---|

| 2,1. Настройка токенов распространения программного обеспечения RADIUS 2.1. Configure the RADIUS software distribution tokens | На сервере RADIUS настройте маркеры распространения программного обеспечения. On the RADIUS server configure software distribution tokens. |

| 2,2. Настройка сведений о безопасности RADIUS 2.2. Configure the RADIUS security information | На сервере RADIUS настройте используемые порты и общий секрет. On the RADIUS server configure the ports and shared secret to be used. |

| 2,3. Добавление учетной записи пользователя для проверки OTP 2.3 Adding user account for OTP probing | На сервере RADIUS создайте новую учетную запись пользователя для проверки OTP. On the RADIUS server create a new user account for OTP probing. |

| 2,4 Синхронизация с Active Directory 2.4 Synchronize with Active Directory | На сервере RADIUS создайте учетные записи пользователей, синхронизированные с учетными записями Active Directory. On the RADIUS server create user accounts synchronized with Active Directory accounts. |

| 2,5. Настройка агента проверки подлинности RADIUS 2.5 Configure the RADIUS authentication agent | Настройте сервер удаленного доступа в качестве агента проверки подлинности RADIUS. Configure the Remote Access server as a RADIUS authentication agent. |

2,1. Настройка токенов распространения программного обеспечения RADIUS 2.1 Configure the RADIUS software distribution tokens

Сервер RADIUS должен быть настроен с использованием необходимых лицензий и программного обеспечения и/или маркеров распространения оборудования, которые будут использоваться DirectAccess с OTP. The RADIUS server must be configured with the necessary license and software and/or hardware distribution tokens to be used by DirectAccess with OTP. Этот процесс будет специфичен для каждой реализации поставщика RADIUS. This process will be specific to each RADIUS vendor implementation.

2,2. Настройка сведений о безопасности RADIUS 2.2 Configure the RADIUS security information

Сервер RADIUS использует UDP-порты для связи, и каждый поставщик RADIUS имеет собственные UDP-порты по умолчанию для входящего и исходящего трафика. The RADIUS server uses UDP ports for communication purposes, and each RADIUS vendor has its own default UDP ports for incoming and outgoing communication. Чтобы сервер RADIUS работал с сервером удаленного доступа, убедитесь, что все брандмауэры в окружении настроены таким образом, чтобы разрешить трафик UDP между серверами DirectAccess и OTP через нужные порты. For the RADIUS server to work with the Remote Access server, make sure that all firewalls in the environment are configured to allow UDP traffic between the DirectAccess and OTP servers over the required ports as needed.

Сервер RADIUS использует общий секрет для проверки подлинности. The RADIUS server uses a shared secret for authentication purposes. Настройте сервер RADIUS с помощью надежного пароля для общего секрета и обратите внимание, что это будет использоваться при настройке конфигурации клиентского компьютера сервера DirectAccess для использования с DirectAccess с OTP. Configure the RADIUS server with a strong password for the shared secret, and note that this will be used when configuring the DirectAccess server’s client computer configuration for use with DirectAccess with OTP.

2,3. Добавление учетной записи пользователя для проверки OTP 2.3 Adding user account for OTP probing

На сервере RADIUS создайте новую учетную запись пользователя с именем дапробеусер и присвойте ей пароль дапробепасс. On the RADIUS server create a new user account called DAProbeUser and give it the password DAProbePass.

2,4 Синхронизация с Active Directory 2.4 Synchronize with Active Directory

Сервер RADIUS должен иметь учетные записи пользователей, соответствующие пользователям в Active Directory, которые будут использовать DirectAccess с OTP. The RADIUS server must have user accounts that correspond to the users in Active Directory that will be using DirectAccess with OTP.

Синхронизация RADIUS-и Active Directory пользователей To synchronize the RADIUS and Active Directory users

Запишите сведения о пользователе из Active Directory для всех пользователей DirectAccess с OTP. Record the user information from Active Directory for all DirectAccess with OTP users.

Используйте процедуру, определенную поставщиком, для создания идентичных учетных записей пользователей в формате » домен \ имя_пользователя » на сервере RADIUS, который был записан. Use the vendor specific procedure to create identical user domain\username accounts in the RADIUS server that were recorded.

2,5. Настройка агента проверки подлинности RADIUS 2.5 Configure the RADIUS authentication agent

Сервер удаленного доступа должен быть настроен в качестве агента аутентификации RADIUS для реализации DirectAccess с OTP. The Remote Access server must be configured as a RADIUS authentication agent for the DirectAccess with OTP implementation. Следуйте инструкциям поставщика RADIUS, чтобы настроить сервер удаленного доступа в качестве агента проверки подлинности RADIUS. Follow the RADIUS vendor instructions to configure the Remote Access server as a RADIUS authentication agent.

Radius сервер для Windows

MultiFactor Radius Adapter — программный компонент, RADIUS сервер для Windows.

Компонент доступен вместе с исходным кодом, распространяется бесплатно. Актуальная версия находится на GitHub: код и сборка.

Обратите внимание на лицензию. Она не дает вам право вносить изменения в исходный код Компонента и создавать производные продукты на его основе. Исходный код предоставляется в ознакомительных целях.

Требования для установки компонента

- Компонент устанавливается на любой Windows сервер начиная с версии 2008 R2;

- Минимальные требования для сервера: 2 CPU, 4 GB RAM, 40 GB HDD (обеспечивают работу ОС и адаптера для 100 одновременных подключений — примерно 1500 пользователей);

- На сервере должен быть открыт порт 1812 (UDP) для приема запросов от Radius клиентов;

- Серверу с установленным компонентом необходим доступ к хосту api.multifactor.ru по TCP порту 443 (TLS) напрямую или через HTTP proxy;

- Для взаимодействия с Active Directory, компоненту нужен доступ к серверу домена по TCP порту 389;

- Для взаимодействия с Network Policy Server, компоненту нужен доступ к NPS по UDP порту 1812;

- Для записи журналов в Syslog, необходим доступ к Syslog серверу.

Для Windows Server версии младше 2016 необходимо установить Microsoft .NET Framework 4.6.2.

Параметры работы компонента хранятся в файле MultiFactor.Radius.Adapter.exe.config в формате XML.

Параметры подключения к Active Directory

Для проверки первого фактора в домене применимы следующие параметры:

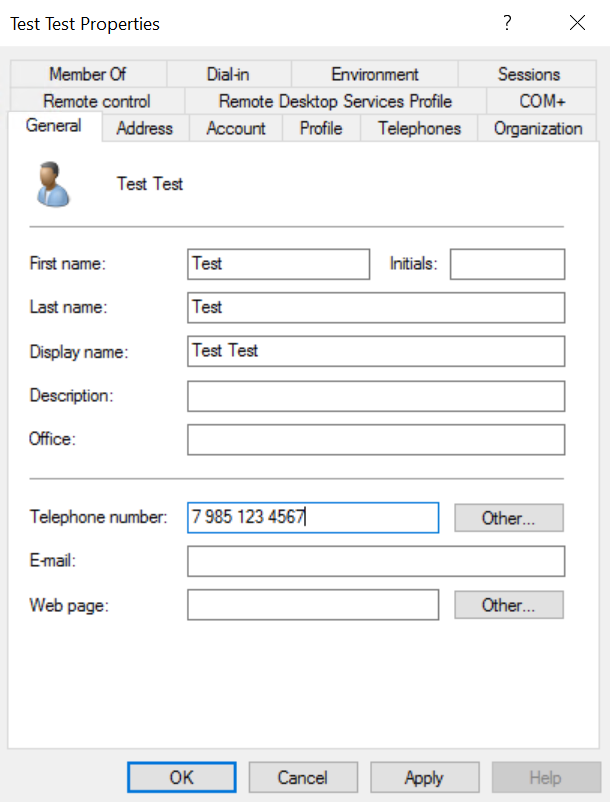

При включении параметра use-active-directory-user-phone компонент будет использовать телефон, записанный на вкладке General. Формат телефона может быть любым.

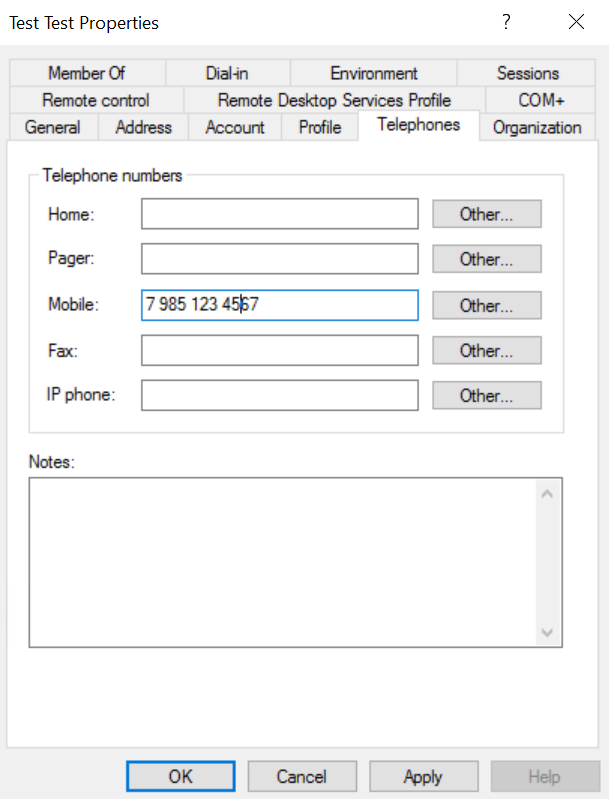

При включении параметра use-active-directory-mobile-user-phone компонент будет использовать телефон, записанный на вкладке Telephones в поле Mobile. Формат телефона также может быть любым.

Параметры подключения к внешнему RADIUS серверу

Для проверки первого фактора в RADIUS, например, в Network Policy Server применимы следующие параметры:

Дополнительные RADIUS атрибуты

Можно указать, какие атрибуты будет передавать компонент при успешной аутентификации, в том числе с проверкой вхождения пользователя в группу безопасности

Компонент может работать в консольном режиме или в качестве службы Windows. Для запуска в консольном режиме достаточно запустить приложение.

Для установки в качестве Windows Service выполните команду с ключом /i от имени Администратора

Компонент устанавливается в режиме автоматического запуска от имени Network Service .

Для удаления Windows Service выполните команду с ключом /u от имени Администратора

Журналы работы компонента находятся в папке Logs . Если их нет, удостоверьтесь, что папка доступна для записи пользователю Network Service .

Для записи журналов в Syslog сервер или SIEM систему, добавьте в конфигурацию следующие параметры: