- Исправляем проблемы с VPN подключением в Windows 10 1903

- Не появляется запрос пароля для L2TP VPN подключения

- Ошибка RASMAN для Always on VPN

- При одключении от VPN пропадает Интернет

- IKEv2 средствами системы

- Очень важно сделать это именно следующим способом и никак иначе.

- Настройка VPN-сервера IKEv2 на MikroTik

- 1. Настройка VPN-сервера (Site-1)

- 2. Настройка клиента Windows.

- 3. Настройка MikroTik по схеме Site 2 Site (Site-2).

- Нюансы Windows 10

- Нюансы Windows 7

Исправляем проблемы с VPN подключением в Windows 10 1903

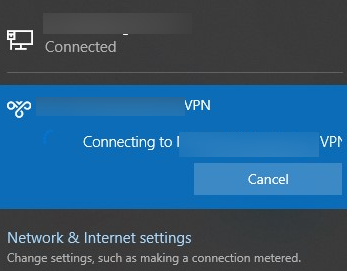

В Windows 10 1903 обнаружил несколько странных багов с настроенными VPN подключениями. Первая проблема: при попытке подключиться к удаленному VPN L2TP серверу окно с VPN-подключением замирает в состоянии “connecting”. При этом не появляется даже запрос логина и пароля, а подключение через какое-то время разрывается без сообщения об ошибке.

Не появляется запрос пароля для L2TP VPN подключения

Такое ощущение, что в этом диалоге VPN подключения почему-то блокируется вывод окна с запросом данных пользователя. В результате VPN подключение никак не может завершиться

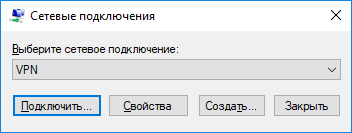

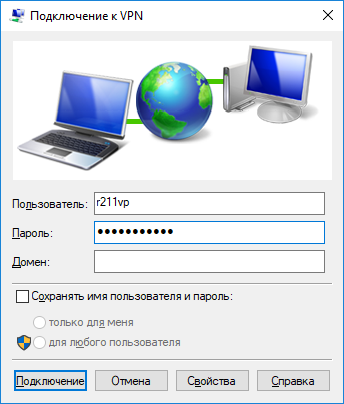

Есть обходное решение этой проблемы. Попробуйте использовать для установления VPN подключения старую-добрую Windows утилиту rasphone.exe, которая все еще присутствует в современных версиях Windows 10 (эта утилита должна быть знакома всем тем, кто пользовался dial-up подключением в Windows).

- Запустите утилиту: Win+R -> C:\Windows\System32\rasphone.exe

- Выберите ваше VPN подключение и нажмите кнопку “Подключить”;

- После этого появится стандартное окно с указанием имени пользователя и пароля для VPN подключения;

- VPN туннель должен успешно подняться.

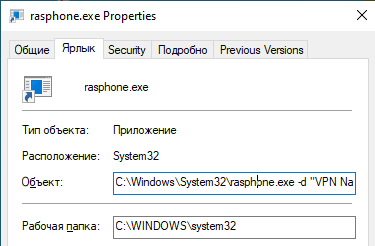

Для удобства пользователей вы можете вынести ярлык на rasphone.exe на рабочий стол. Для автоматического подключения вы можете указать в настройках ярлыка имя вашего VPN подключения так: C:\WINDOWS\system32\rasphone.exe -d «VPN Name» (название VPN подключения можно взять из Control Panel -> Network Adapters и взять его в кавычки, если оно содержит пробелы в имени).

Что интересно, проблема возникает только c L2TP подключением (даже при включенном настроенном параметре реестра AssumeUDPEncapsulationContextOnSendRule = 2). Другое VPN подключение на этом же компьютере, но с протоколом PPTP и типом аутентификации MS-CHAP v2 работает нормально

Ошибка RASMAN для Always on VPN

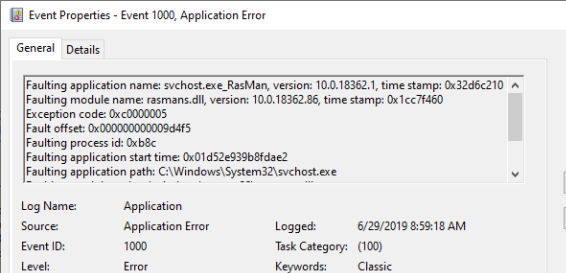

Другая проблема возникает с VPN подключением к корпоративной сети в режиме Always on VPN (AOVPN). При инициализации такого VPN подключения служба RASMAN (Remote Access Connections Manager) останавливается, а в журнале событий Application появляется событие с Event ID 1000 и текстом:

Эта проблема признана Microsoft и по последним данным исправлена в октябрьском обновлении для Windows 10 1903 — KB4522355 (https://support.microsoft.com/en-us/help/4522355/windows-10-update-kb4522355). Вы можете скачать и установить данное обновление вручную или через Windows Update/WSUS.

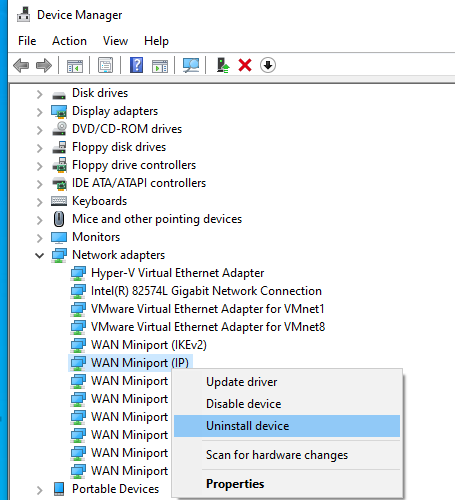

Если обновление не исправило проблему, попробуйте переустановите виртуальные адаптеры WAN miniports в диспетчере устройств.

- Запустите Device manager (devmgmt.msc);

- Разверните секцию Network Adapters

- Последовательно щелкните правой кнопкой по следующим адаптерам и удалите их (Uninstall device): WAN Miniport (IP), WAN Miniport(IPv6) и WAN Miniport (PPTP).

- После удаления выберите в меню Action -> Scan for Hardware changes и дождитесь, пока Windows не обнаружит и не установит драйвера для этих виртуальных устройств;

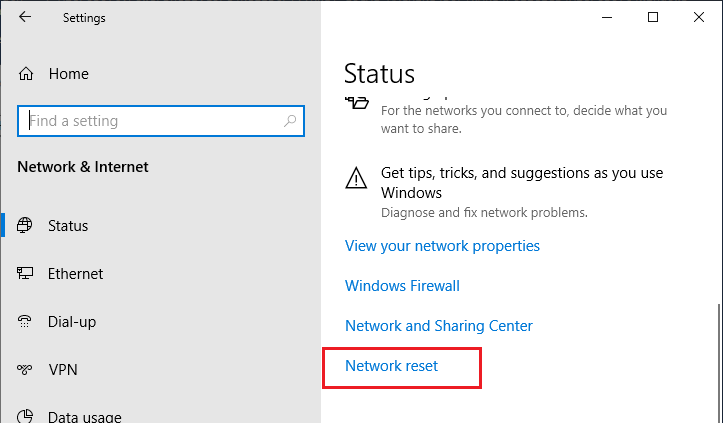

- После этого сбросьте сетевые настройки Windows 10 : Settings -> Network & Internet -> Network Reset ->Reset now;

- Теперь вам нужно пересоздать ваши VPN подключения (Руководство по VPN для начинающих) и проверить подключение.

Изначально проблема с режимом Always on VPN подключением была связана с тем, что пользователь отключил на компьютере телеметрию (эх, Microsoft). Для корректной работы Always on VPN подключения вам придется временного включить телеметрию на компьютере. Для включения телеметрии вы можете воспользоваться одним из способов, описанных ниже.

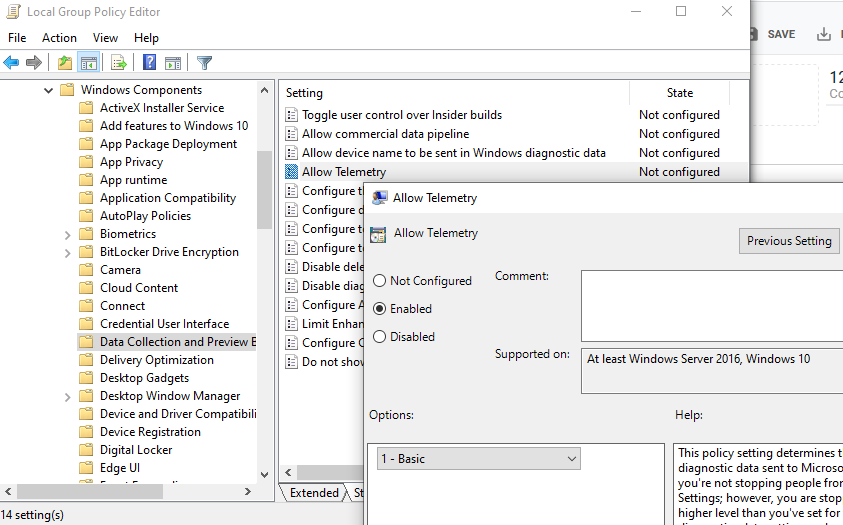

Способ 1. Откройте редактор локальных политики (gpedit.msc) и перейдте в секцию Computer Configuration -> Administrative Templates –> Windows Components -> Data Collection and Preview Builds.

Найдите и включите политику Allow Telemetry = Enabled. Установите один из следующих режимов: 1 (Basic), 2 (Enhanced) или 3 (Full).

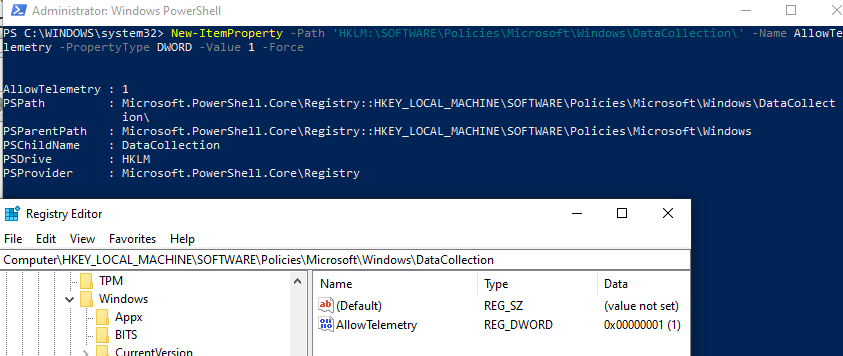

Способ 2. Того же самого эффекта можно добиться, вручную изменив параметр реестра AllowTelemetry (тип REG_DWORD) в ветке HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DataCollection. Здесь также нужно установить одно из трех значение: 1, 2 или 3.

Вы можете изменить этот параметр с помощью редактора реестра (regedit.exe) или с помощью PowerShell-командлета New-ItemProperty:

New-ItemProperty -Path ‘HKLM:\SOFTWARE\Policies\Microsoft\Windows\DataCollection\’ -Name AllowTelemetry -PropertyType DWORD -Value 1 –Force

После этого нужно перезапустить службу Remote Access Connection Manager (RasMan) через консоль services.msc или с помощью командлета Restart-Service:

Restart-Service RasMan -PassThru

При одключении от VPN пропадает Интернет

Также в Windows 10 был другой баг, когда после отключения от VPN переставал работать доступ в Интернет. Проблема решалась созданием маршрута по-умолчанию или отключением/включением виртуального адаптера WAN Miniport (IP).

IKEv2 средствами системы

IKEv2 — современный и надёжный протокол. Поддерживается операционной системой Windows по умолчанию, но только начиная с версии Windows 7.

Настройка значительно сложнее, чем L2TP и PPTP, но если строго следовать пошаговой инструкции, всё получится.

Для начала скачайте необходимые ключи и сертификаты для подключения.

Очень важно сделать это именно следующим способом и никак иначе.

1. Распакуйте архив с сертификатами IKEv2.

2. Нажмите Пуск → Служебные → Windows → Командная строка, введите mmc, нажмите Enter.

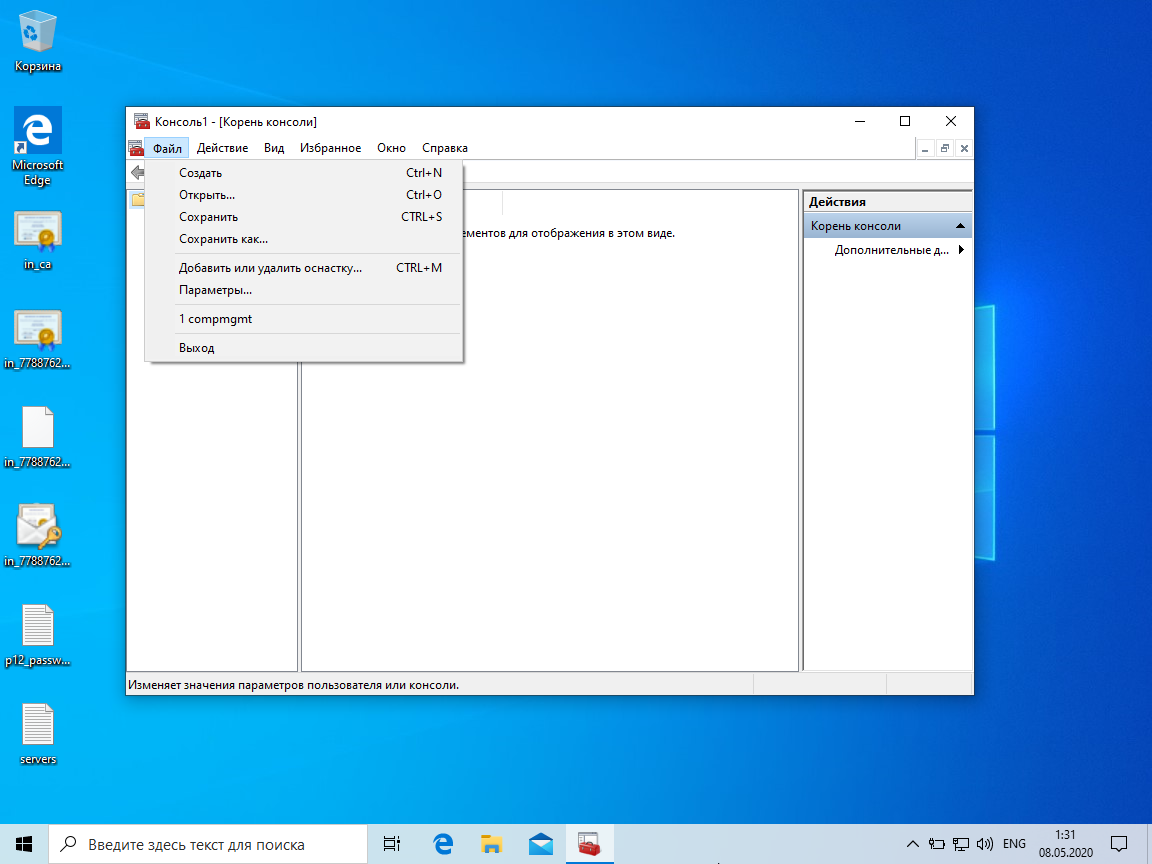

3. Нажмите Файл → Добавить или удалить оснастку (или Ctrl+M).

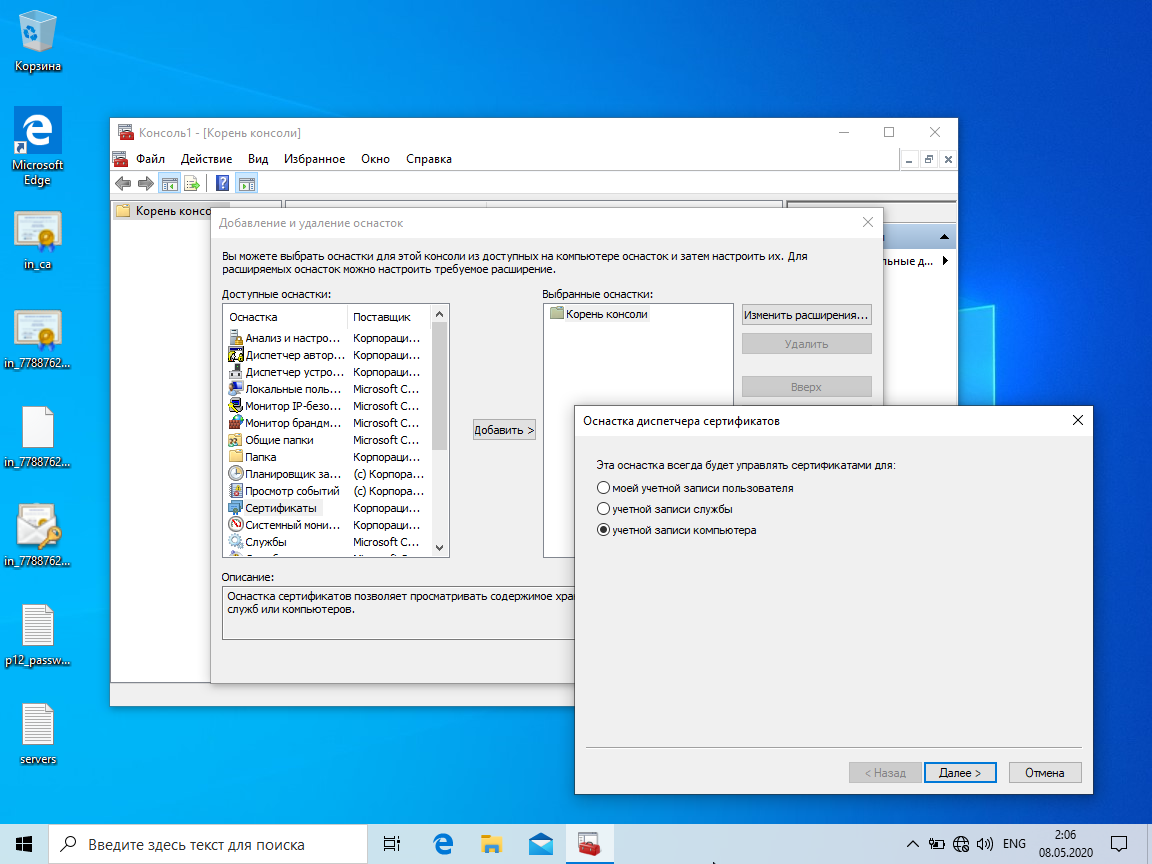

4. Выберите «Сертификаты», затем кнопку Добавить, «учетной записи компьютера».

Далее, «локальным компьютером», Готово.

6. В появившемся списке разверните категорию Сертификаты.

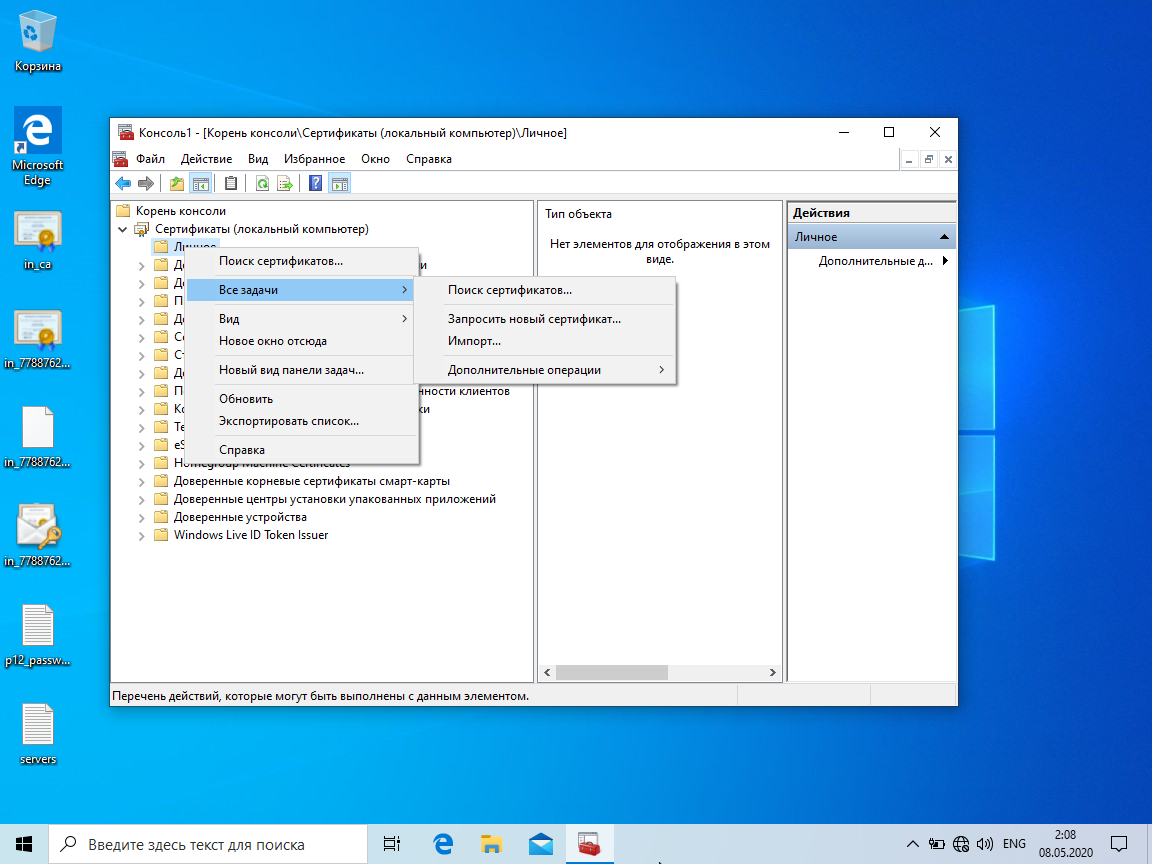

7. Правой кнопкой по Личное → Все задачи → Импорт.

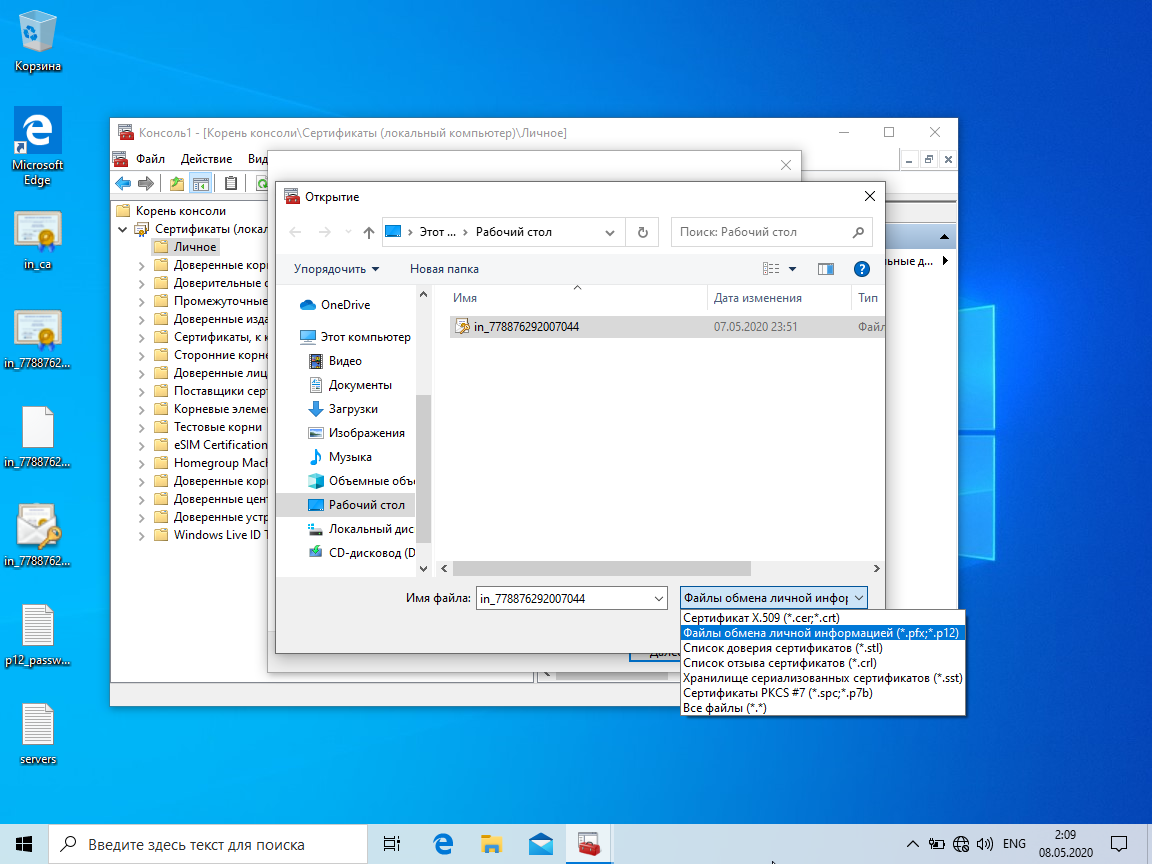

8. Далее — Обзор — выберите формат *.p12 — укажите *.p12 файл из архива.

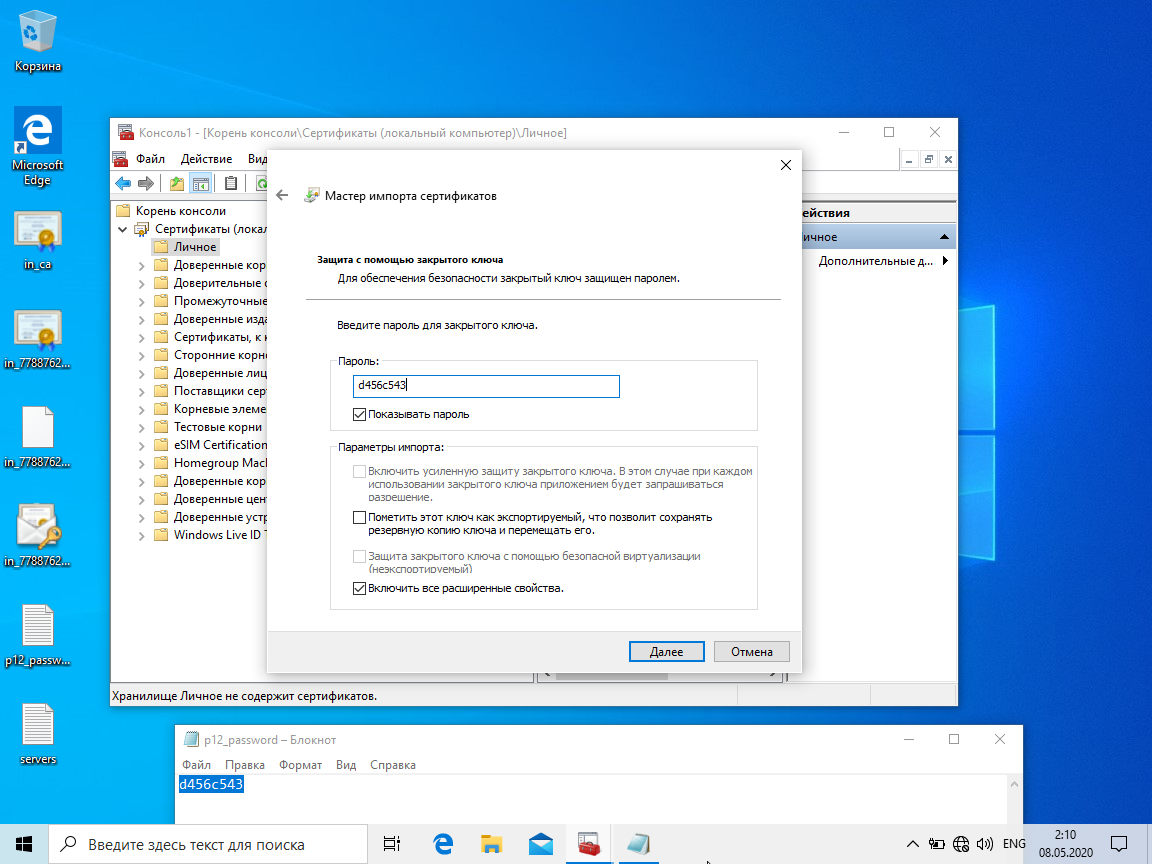

10. Введите пароль из файла p12_password.txt из архива.

11. Далее → Далее → Готово → ОК.

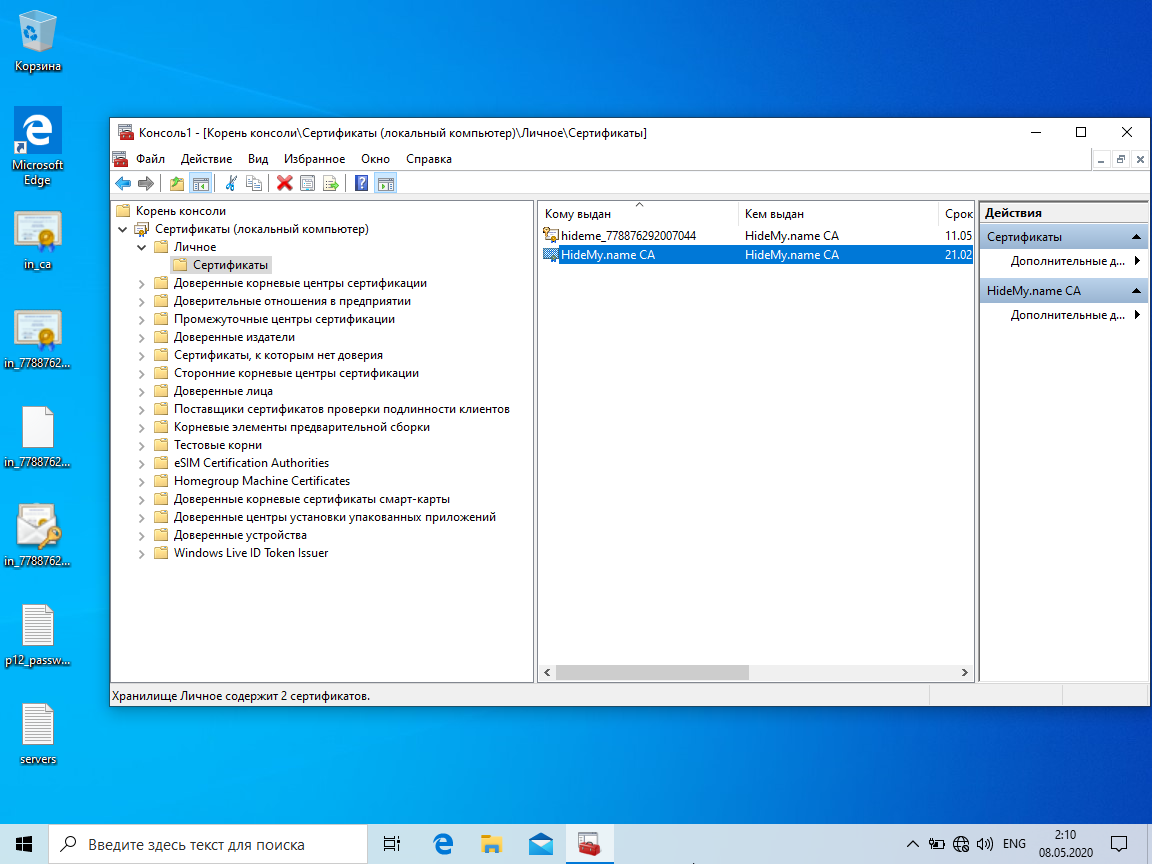

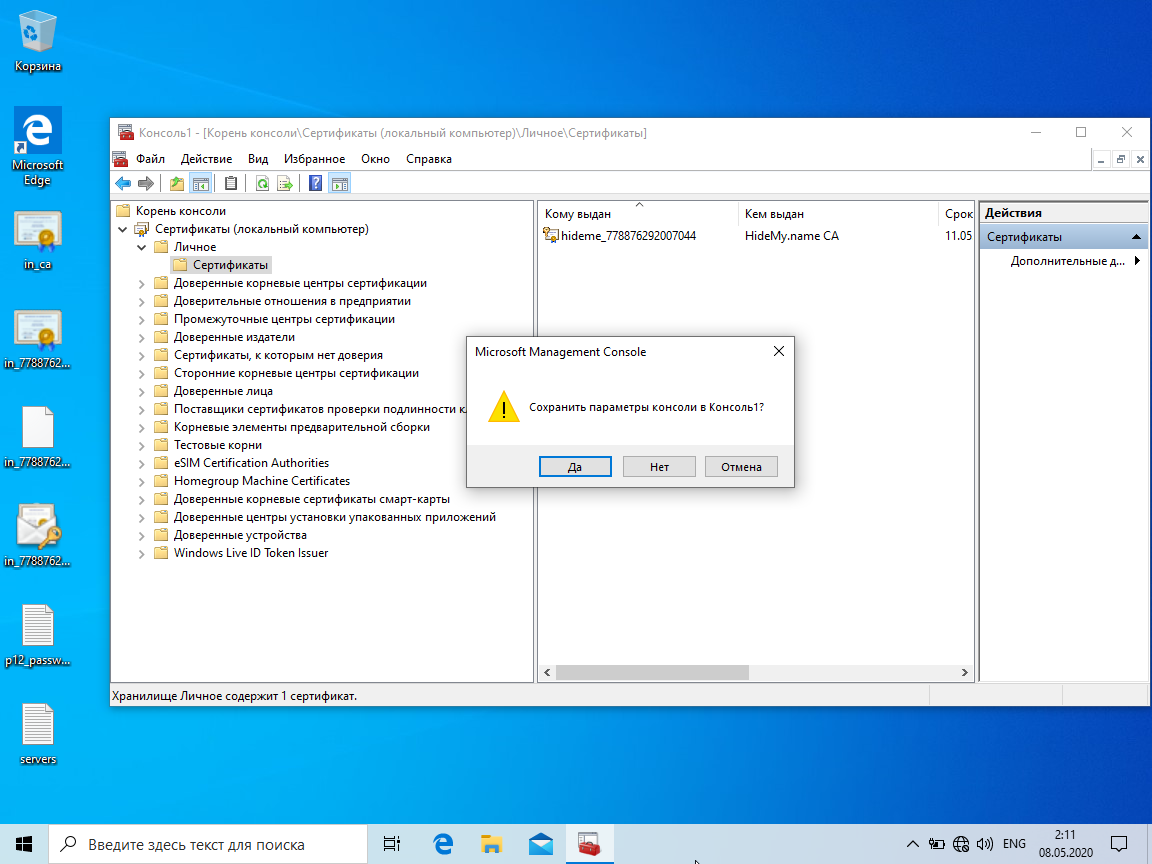

12. В списке разверните категорию Личное → Сертификаты.

13. Найдите HideMy.name CA, перетащите его в раздел Доверенные корневые центры сертификации.

14. На этом Консоль можно закрыть, на предложение сохранять текущий вид нажмите Нет.

Создать сразу IKEv2 нельзя, поэтому сначала создадим PPTP, а затем отредактируем. Так у нас появится новое IKEv2 подключение.

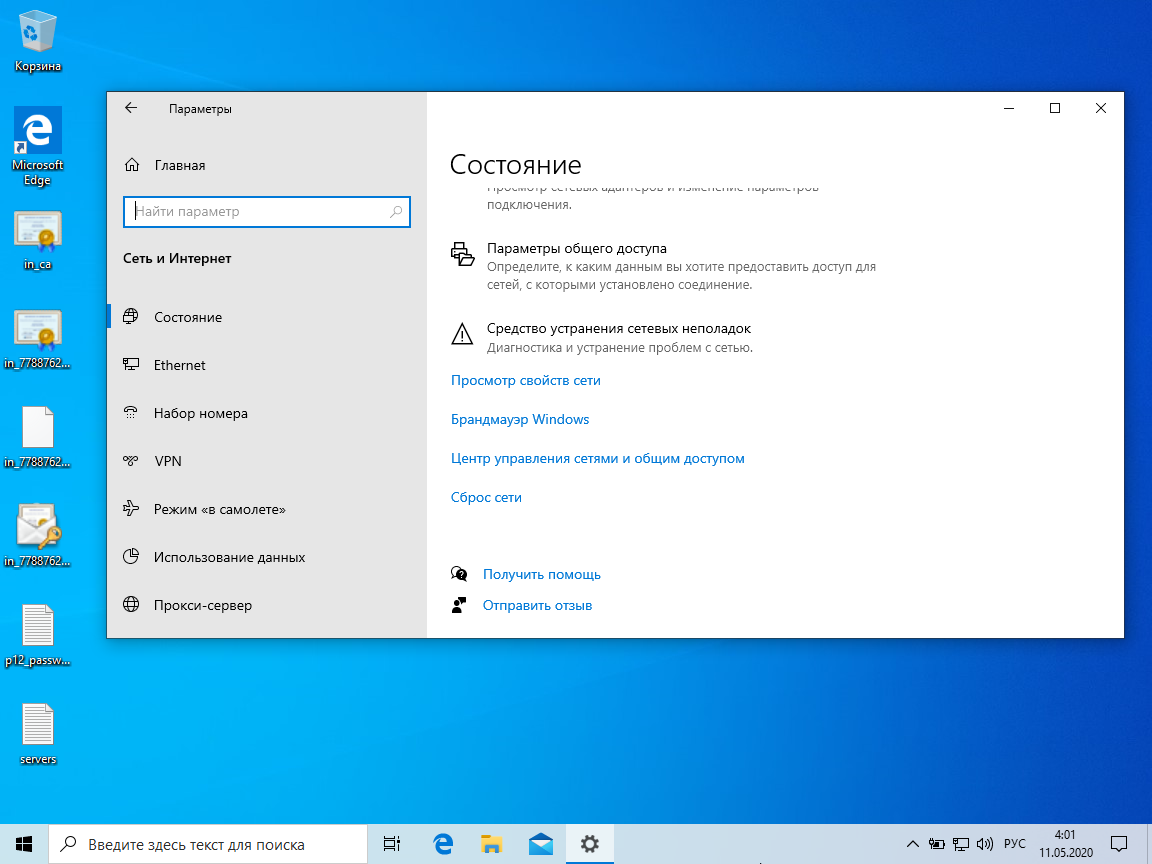

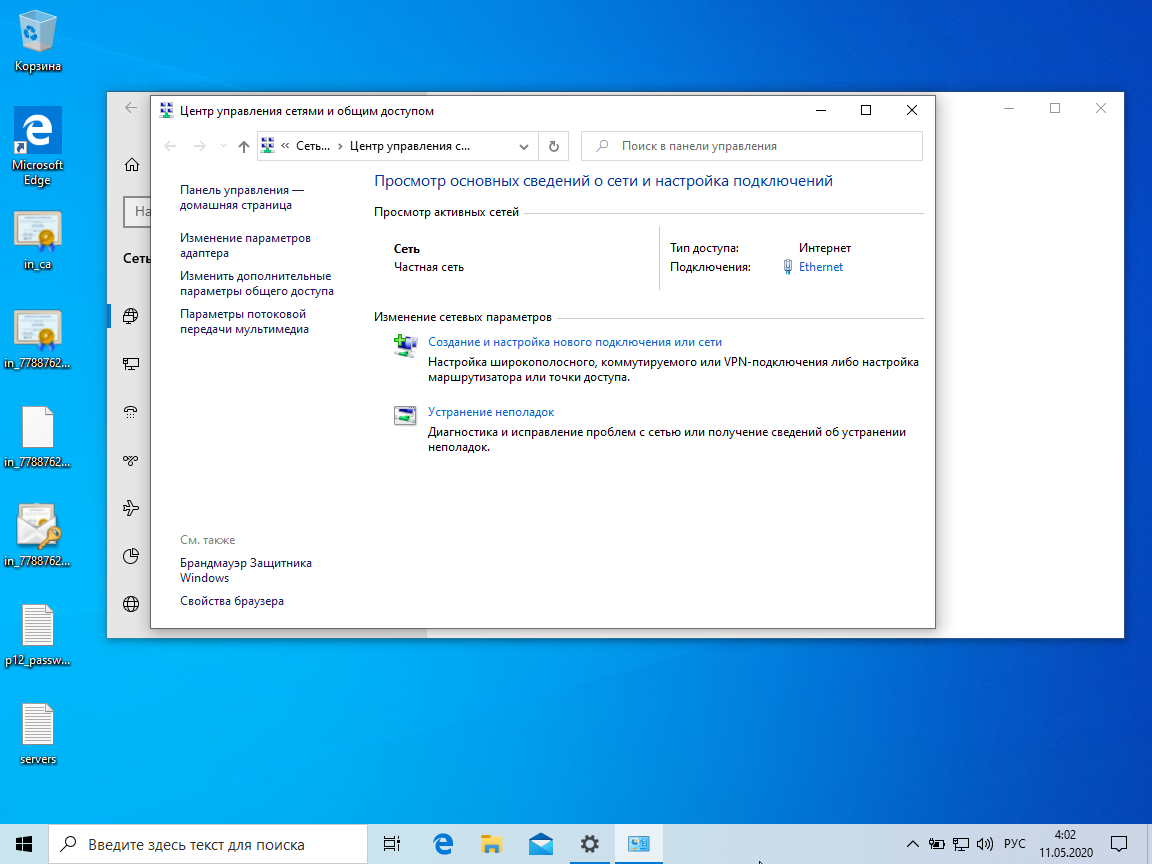

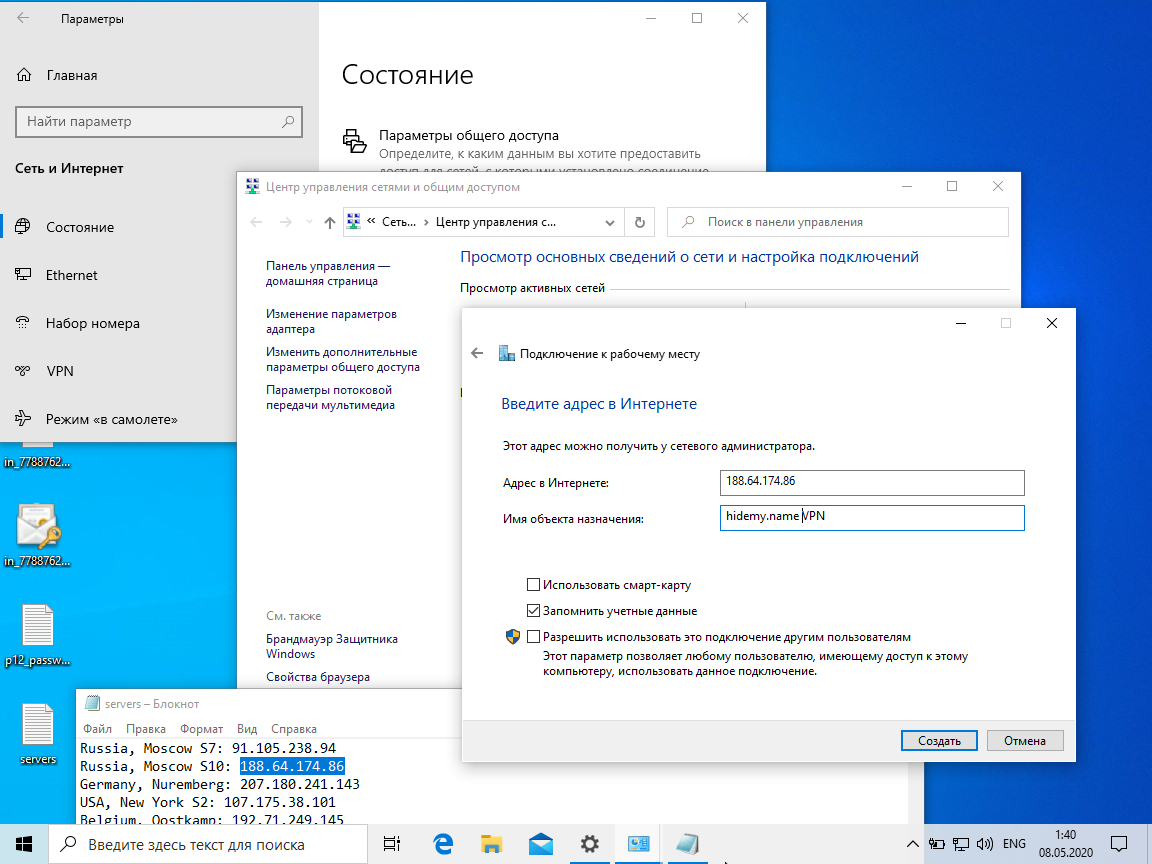

1. Откройте Панель управления → Центр управления сетями и общим доступом

2. Нажмите Настройка нового подключения или сети

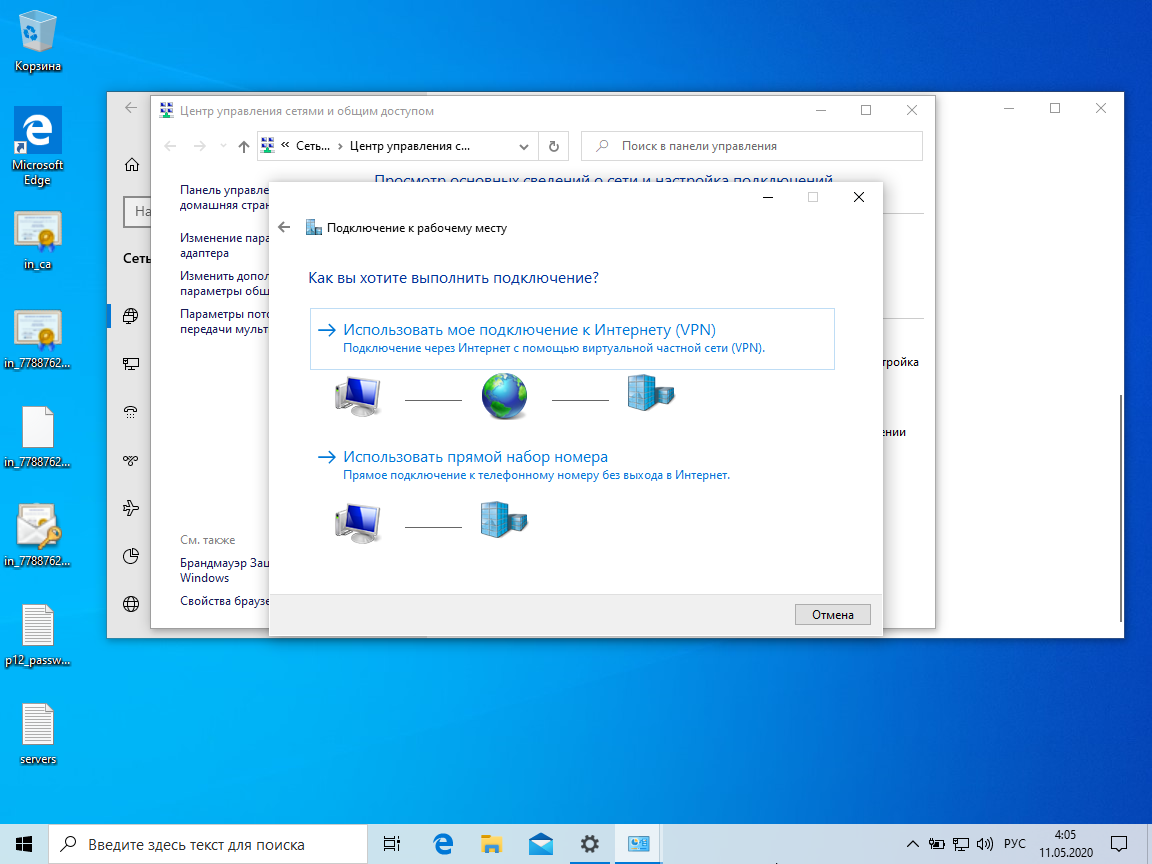

3. Выберите Подключение к рабочему месту → Создать новое подключение → Использовать мое подключение к Интернету (VPN)

4. В поле Интернет-адрес впишите IP адрес выбранного сервера. Список серверов есть в архиве в файле servers.txt

5. В поле Имя можно ввести любое название для соединения

6. Установите галочку Не подключаться сейчас, и нажмите Далее

7. Ничего не заполняя, нажмите Создать, затем Закрыть

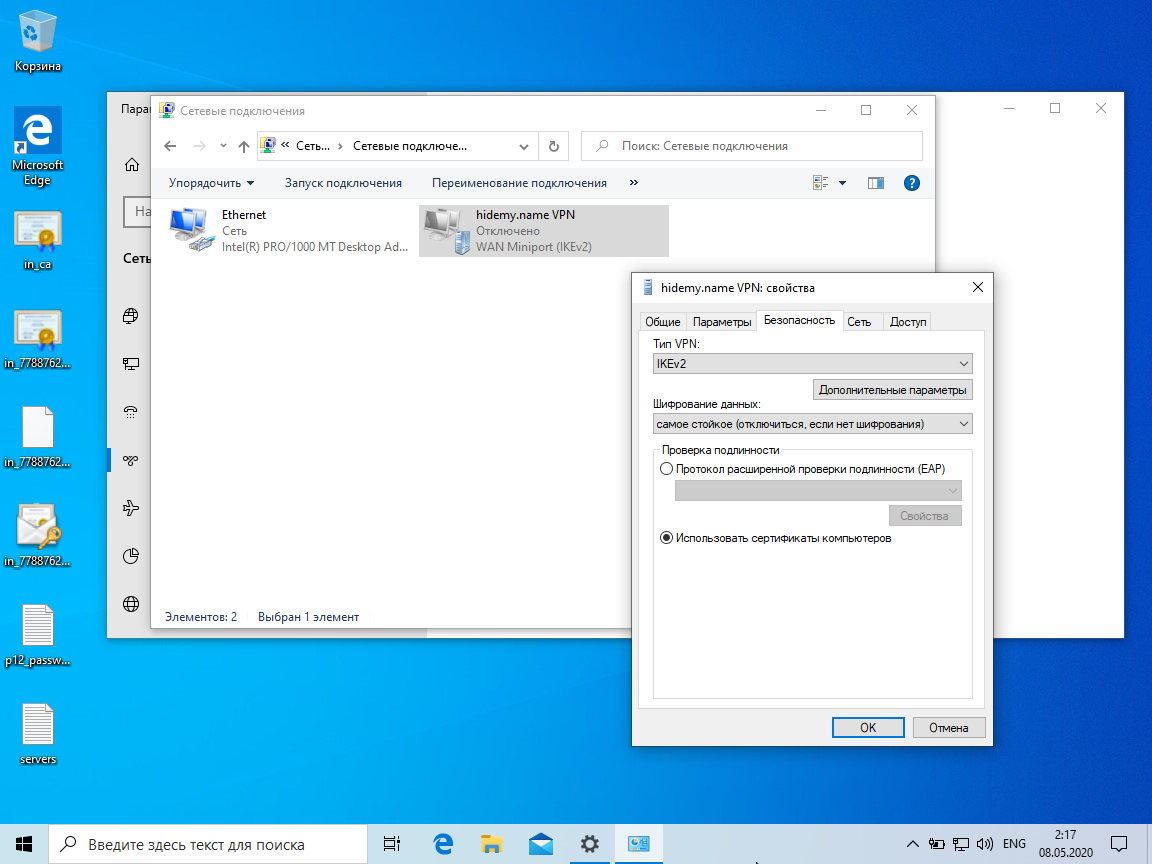

8. В Центре управления сетями и общим доступом слева нажмите Изменение параметров адаптера

9. Найдите созданное подключение, правой кнопкой → Свойства

10. Вкладка Безопасность, Тип VPN → IKEv2, Проверка подлинности → Использовать сертификаты компьютера

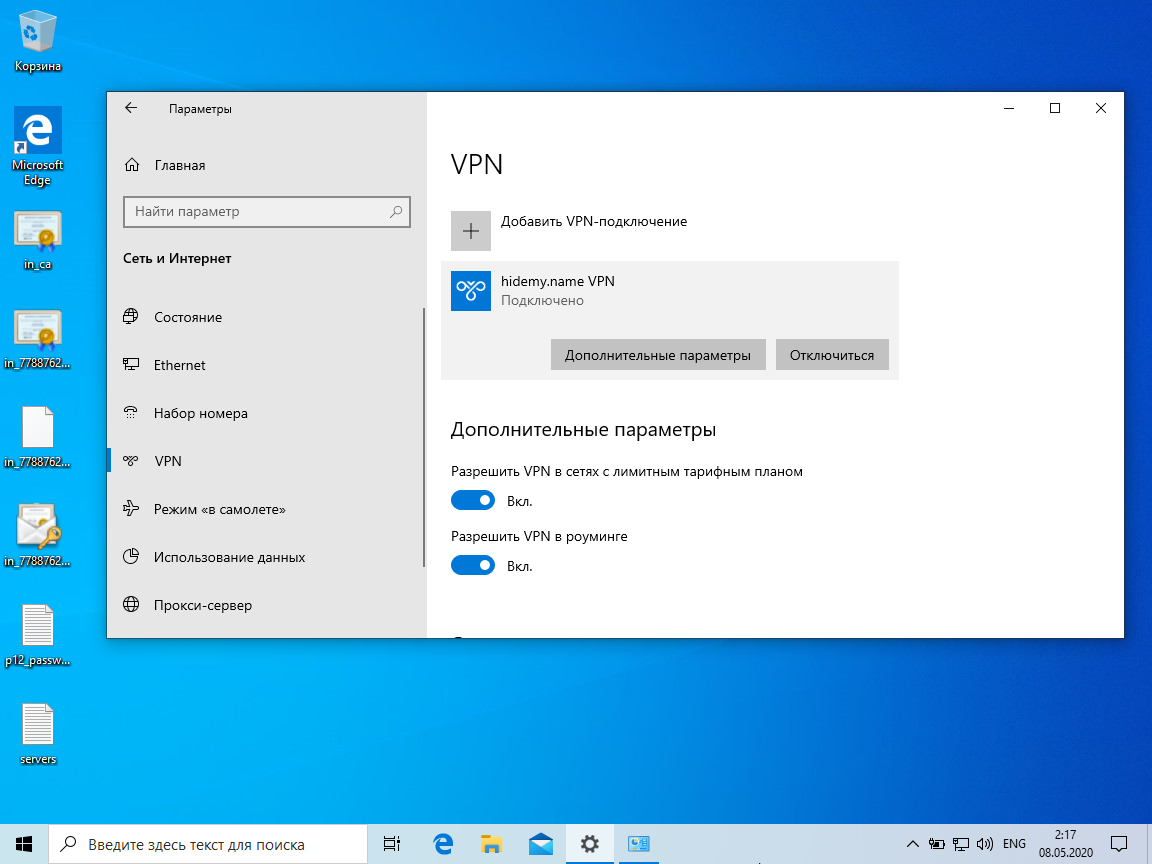

12. Снова правой кнопкой по соединению → Подключить

Если подключилось — поздравляем, вы всё сделали правильно 🙂

Можно как создавать новые подключения с другими серверами, так и редактировать уже созданное подключение просто вписывая другие IP-адреса серверов.

Для этого отключитесь, зайдите в свойства соединения, вставьте IP-адрес требуемого сервера и подключитесь снова.

Настройка VPN-сервера IKEv2 на MikroTik

Доброго времени суток, коллеги. Сегодня пишу заметку по настройке VPN-сервер IKEv2 на MikroTik. По окончании настройки к нему смогут подключиться клиенты с Windows, Android, Apple а также получим рабочий туннель для объединения 2-х офисов по схеме Site 2 Site в ситуации, когда белый IP-адрес лишь у одного микрота (сервера) либо когда он пингуется по DNS-имени. Авторизовываться будем по сертификатам, которые сгенерируем на Site-1.

Я ни в коем случае не претендую на звание ГУРУ. То, что я здесь излагаю является не более, чем записной книжкой и пособием по настройке оборудования. Если это послужит кому-нибудь подспорьем, то добро пожаловать

В создании данной статьи я руководствовался официальной документацией и выступлениями Никиты Тарикина в Малазии, Москве и Индонезии, за которые огромное ему СПАСИБО!

После написания 3-х предыдущих заметок вся настройка будет происходит в терминале с минимумом комментариев и картинок.

Настраивал схему подключения на версии RouterOS 6.45.1. Имеем удалённый микрот (далее Site-1), который пингуется по DNS-имени vpn.dnsname.ru с белым IP-адресом 66.66.66.66

Локальная сеть за Site-1 — 192.168.0.0/22

Второй микрот (далее Site-2) с серым адресом на WAN-интерфейсе.

Локальная сеть за Site-2 — 10.10.10.0/24

Адресация для IKEv2 туннеля будет 10.0.100.0/24

Перед тем, как вставить скопированную команду в терминал убедитесь, что IP-адрес 66.66.66.66 изменен на ВАШ , и домен vpn.dnsname.ru на нужный. Ну и конечно же не забудьте сменить IP-адреса внутренних сетей ( 10.10.10.0/24 и 192.168.0.0/22 ) на ваши.

1. Настройка VPN-сервера (Site-1)

Настраиваем часовой пояс, NTP-клиента.

Добавляем бридж и вешаем пул адресов на него же

Настройку DNS вам нужно провести самостоятельно в зависимости от вашей специфики, но в итоге нам нужно, чтобы по адресу vpn.dnsname.ru пинговался IP-адрес настраиваемого VPN-сервера 66.66.66.66.

Следующий шаг — генерация сертификатов. Я разбил команды на блоки не случайно. Ошибки при генерации сертификатов нам не нужны. Выполняем по порядку, дожидаясь завершения процесса подписания, не прерывать.

Генерируем корневой сертификат:

Генерируем сертификат VPN-сервера:

Создаём шаблон для дальнейшего создания сертификатов через копирование с шаблона:

Сертификат для схемы Site 2 Site (для микротика Site-2):

Для первого клиента:

Для второго клиента, а остальные по той же схеме:

Далее экспортируем сгенерированные ключи, но обратите внимание, что сертификаты экспортируются в разных форматах (pem и pkcs12). Обязательно установите пароль при экспорте, т.к. при его отсутствии ошибок не будет, но работать VPN тоже не будет. Ни в коем случае не экспортируйте CA-сертификат с паролем, т.к. тогда экспортируется и закрытый ключ.

Скачиваем экспортированные сертификаты и сохраняем в одну папку. Я еще и переименовал скаченные сертификаты для удобства, удалив начало cert_export_.

Чуть настроим FireWall и изменим MSS. Правила размещайте перед запрещающими. Я расположу их в самом начале списка (place-before=0)

Добавим правила NAT и поместим их над правилом основного маскарада:

Настраиваем параметры IPSec. Настройка едина как для конфигурации Client 2 Site, так и для Site 2 Site:

Сразу добавим GRE-туннель, который в дальнейшем позволит нам легко настроить маршрутизацию между офисами:

На этом настройку VPN-сервера можно считать законченной и пора переходить на сторону клиента.

2. Настройка клиента Windows.

Первым на очереди комп с установленной Windows 10 Pro x64 версия 1903.

В винде кликаем правой кнопкой мыши на значок сетевого подключения и выбираем пункт ОТКРЫТЬ ПАРАМЕТРЫ СЕТИ И ИНТЕРНЕТ.

Слева выбираем раздел VPN и справа ДОБАВИТЬ VPN ПОДКЛЮЧЕНИЕ:

Поставщик — Windows (встроенные)

Имя подключения — произвольно

Имя или адрес сервера — vpn.dnsname.ru

Тип VPN — IKEv2

и нажимаем сохранить.

Далее кликаем правой кнопкой мыши на значок сетевого подключения и выбираем пункт ОТКРЫТЬ ПАРАМЕТРЫ СЕТИ И ИНТЕРНЕТ. В правой части левый клик на пункте НАСТРОЙКА ПАРАМЕТРОВ АДАПТЕРА и в открывшемся окне правый клик на созданном VPN-подключении -> СВОЙСТВА. В разделе БЕЗОПАСНОСТЬ пункт ШИФРОВАНИЕ ДАННЫХ — самое стойкое (отключиться, если нет шифрования) ПРОВЕРКА ПОДЛИННОСТИ — выбираем ИСПОЛЬЗОВАТЬ СЕРТИФИКАТЫ КОМПЬЮТЕРА.

В случае если вам нужно выходить в интернет через шлюз подключенной через VPN сети, то выбираем вкладку СЕТЬ, двойной левый клик на IP версии 4, в открытом окне ДОПОЛНИТЕЛЬНО и далее во вкладке ПАРАМЕТРЫ IP ставьте галку ИСПОЛЬЗОВАТЬ ОСНОВНОЙ ШЛЮЗ В УДАЛЕННОЙ СЕТИ.

Далее импортируем сертификаты, которые экспортировали на предыдущем этапе:

- CA@vpn.dnsname.ru. Двойной левый клик по сохраненному серту, установить и в пункте РАСПОЛОЖЕНИЕ ХРАНИЛИЩА выбираем ЛОКАЛЬНЫЙ КОМПЬЮТЕР, а в пункте ХРАНИЛИЩЕ СЕРТИФИКАТОВ выбираем ПОМЕСТИТЬ ВСЕ СЕРТИФИКАТЫ В ВЫБРАННОЕ ХРАНИЛИЩЕ и по кнопке выбираем хранилище ДОВЕРЕННЫЕ КОРНЕВЫЕ ЦЕНТРЫ СЕРТИФИКАЦИИ. Остальное по схеме далее -> далее -> готово.

- client-1@vpn.dnsname.ru. Здесь также нужно выбрать хранилище ЛОКАЛЬНЫЙ КОМПЬЮТЕР, а в пункте ХРАНИЛИЩЕ СЕРТИФИКАТОВ выбираем ПОМЕСТИТЬ ВСЕ СЕРТИФИКАТЫ В ВЫБРАННОЕ ХРАНИЛИЩЕ и по кнопке выбираем хранилище ЛИЧНОЕ. Не забываем ввести пароль, который использовали при экспорте (в этой заметке пароль passwordforexport). Далее -> далее -> готово.

3. Настройка MikroTik по схеме Site 2 Site (Site-2).

Настраиваем часовой пояс, NTP-клиента.

Заходим на МикроТик Site-2 и перекидываем на него скаченные сертификаты CA, VPN и S2S. В сумме у вас должно быть 6 файлов:

- CA.vpn.dnsname.ru.crt

- CA.vpn.dnsname.ru.key

- s2s@vpn.dnsname.ru.crt

- s2s@vpn.dnsname.ru.key

- vpn@vpn.dnsname.ru.crt

- vpn@vpn.dnsname.ru.key

и импортируем их по порядку. Обратите внимание, что импортировать нужно сначала CRT, а затем KEY.

Настроим FireWall, параметры IPsec, добавим GRE-туннель и добавим маршрут в сеть Site-1:

Если вы всё сделали по инструкции, то на данном этапе туннель должен заработать! Если же это не так, то попробуйте отключить запрещающие правила на FireWall на обоих маршрутизаторах.

Для настройки клиента на устройствах под управлением Android и и продуктов фирмы Apple предлагаю проследовать на сайт официальной документации, дублировать которую просто не вижу смысла.

Нюансы Windows 10

Небольшое дополнение: При подключении с ПК под управлением Windows (в моем случае Windows10 x64 1903) к разным микротам VPN-подключение непонятным образом выбирает CA-сертификат. Решение подсказали на форуме и состоит оно в принудительном указании соответствия сертификата подключению, используя powerShell.

Также случается, что на винде не получается автоматически маршрут к удаленной сети. Эта проблема также решается через powerShell добавлением маршрута после подключения определенного VPN.

Нюансы Windows 7

Настройка VPN-подключения в Windows 7 ничем не отличается от Windows 10 кроме процесса импорта сертификатов в хранилище.

Итак: нажимаете Windows + R и в строке пишем mmc и нажимаем Enter.

Меню Файл — > Добавить или удалить оснастку.

В левой части открывшегося окна ищем пункт Сертификаты и нажимаем кнопку Добавить .

В следующем окне нужно выбрать учетной записи компьютера

И жмём Далее -> Готово -> ОК .

Перед нами откроется окно и здесь уже нужно импортировать сертификаты.

Сертификаты -> Правой кнопкой мыши по Личное -> Все задачи -> Импорт -> и выбираем наш сертификат p12 .

После импорта настоятельно рекомендую проверить, чтобы клиентский серт был в личном, а СА в доверенных.

Надеюсь, что у вас всё получилось.

Если же нет, то добро пожаловать в раздел КОНТАКТЫ