- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- badKarma

- Описание badKarma

- Справка по badKarma

- Руководство по badKarma

- Примеры запуска badKarma

- Установка badKarma

- Скриншоты badKarma

- Лучшие инструменты Kali Linux

- 1. John The Ripper

- 2. Aircrack-ng

- 3. THC Hydra

- 4. Burp Suite

- 5. WireShark

- 6. OWASP Zed

- 7. Maltego

- 8. Metasploit

- 9. Nmap

- 10. Nikto Website Vulnerability Scanner

- 11. Social-Engineer Toolkit

- 12. Hashcat

- Выводы

- 10 вещей, которые нужно сделать после установки Kali Linux

- 1. Установите Git

- 2. Назначьте Bash-алиасы

- 3. Создайте непривилегированного пользователя

- 4. Установите терминальный мультиплексор

- 5. Установите любимые инструменты

- 6. Установите свежий Tor

- 7. Установите Syncthing для хранения данных

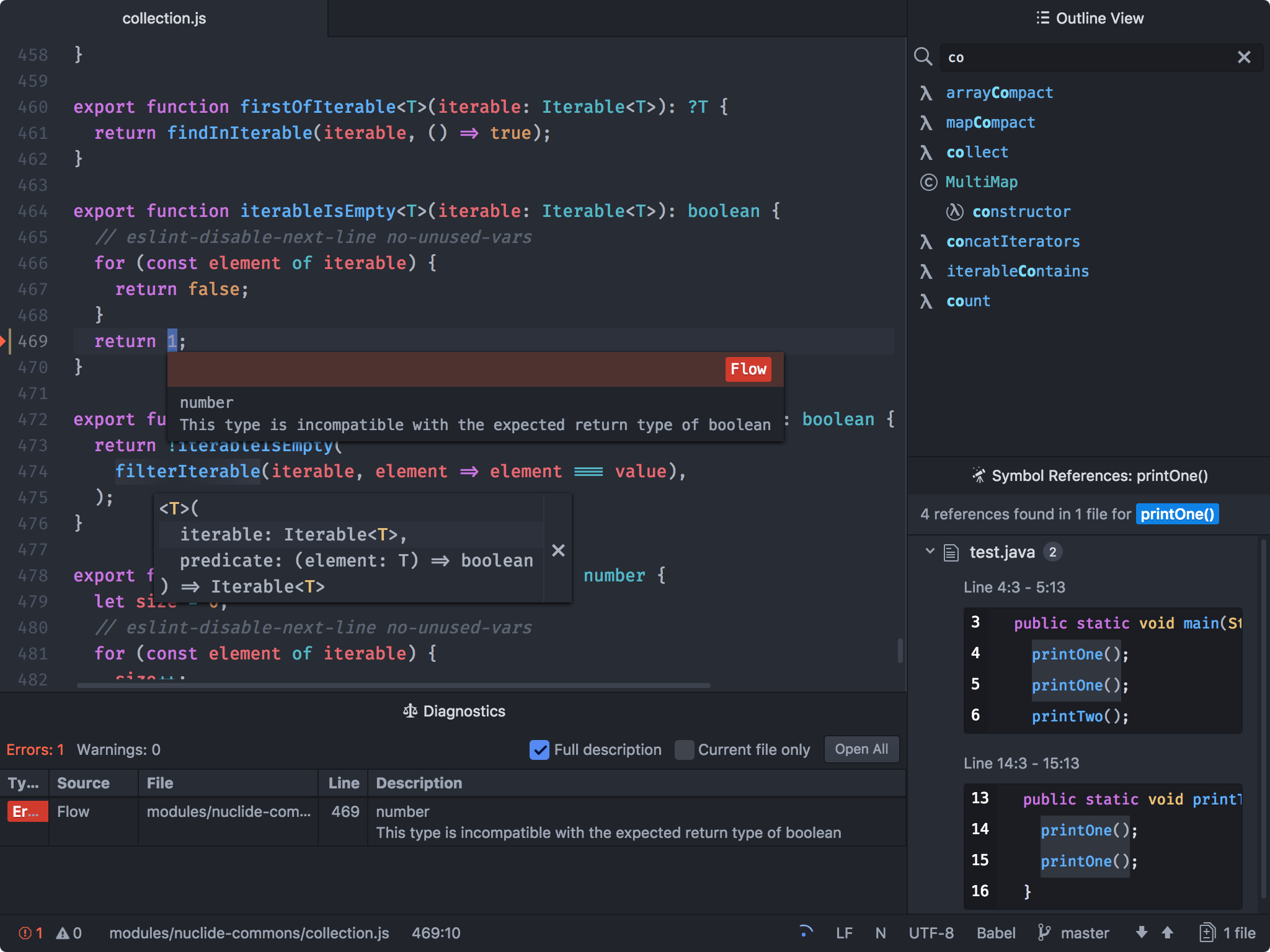

- 8. Установите редактор кода

- 9. Установите OpenVAS

- 10. Поменяйте ключи и пароль SSH

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

badKarma

Описание badKarma

badKarma это набор инструментов на python3 с графическим интерфейсом GTK+ для ассистирования тестерам на проникновения во время всех фаз активности при тестировании на проникновение сетевой инфраструктуры. Он позволяет тестерам сберечь время, собрав их инструменты в одном месте и сделав их доступными по одному щелчку мыши. Запускайте их по одной цели или сразу по нескольким, и взаимодействуйте с инструментами через упрощённый графический интерфейс или терминалы.

Ведётся журнал вывода каждой задачи в файле сессии, чтобы помочь во время стадии составления отчёта или в сценарии возможного реагирования на инциденты. Также имеется переключатель на proxychains, который позволит все действия делать через прокси. И, наконец, каждая команда может быть подправлена перед выполнением, для этого снимите галочку с «auto-execute».

Автор: Giuseppe Corti

Справка по badKarma

Руководство по badKarma

Страница man отсутствует.

Файл сессии

Файл сессии это просто sqlite база данных, он содержит всю информацию, собранную во время активности. Он обновляется в режиме реального времени. Может быть экспортирован или/и импортирован в графическом интерфейсе badKarma. По умолчанию эта база данных размещена внутри директории «/tmp«, это означает, что вы должны пересохранить его в другое место перед перезагрузкой компьютера.

Внутри базы данных четы таблицы: hosts, ports, activity_log и notes (хосты, порты, журнал активности и примечания).

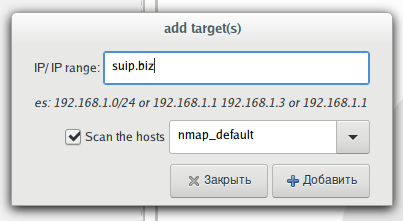

Цели

Можно добавить цели и сканировать их с помощью nmap и/или masscan из графического интерфейса. В нём по умолчанию уже доступно несколько профилей сканирования. Из главного меню можно импортировать результаты сканирований в формате XML.

Имеется также скрипт, который использует API shodan (smap.py), он позволяет тестеру импортировать данные о цели напрямую из shodan. Этот скрипт размещён внутри директории scripts и для его работы требуется api ключ shodan, который нужно записать в файл conf/shodan.conf.

По умолчанию все выводы сканирований сохраняются в директории «/tmp«, затем вывод импортируется в файл сессии и удаляется.

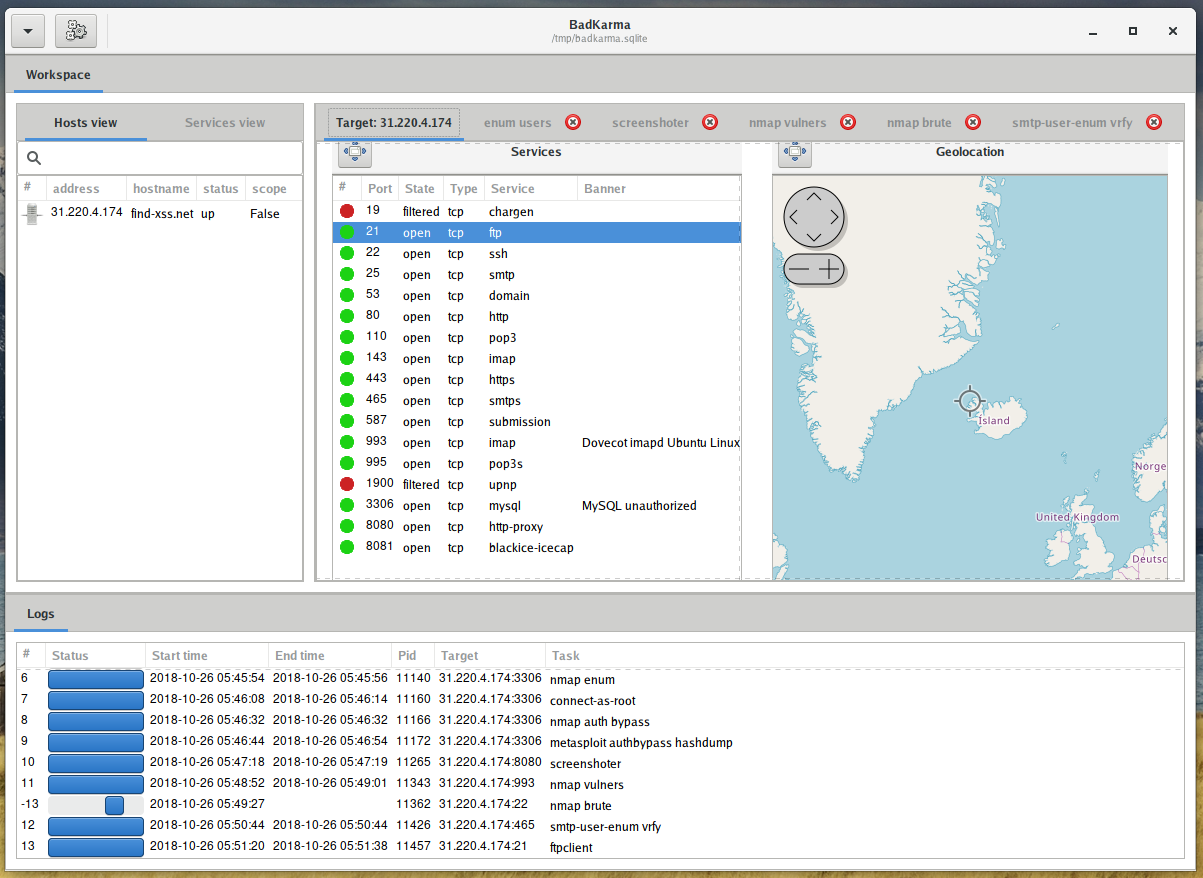

Расширения

badKarma является модульной программой, расширения полностью интерактивны и они позволяют тестеру на проникновения тонко настроить опции задач, поскольку вывод журналируется в файле сессии, их вывод может экспортироваться в сыром текстовом формате во вкладке «Logs«.

Расширения находятся в директории «extension«, они отсортированы по двум категориям: importers and workspace. Расширения importers работают с файлами вывода, получаемыми от инструментов, парсят их и импортируют результаты в файл сессии.

Доступные в настоящее время расширения workspac следующие:

- Shell: это главный модуль набора инструментов, поскольку он помогает тестеру выполнять предварительно настроенные шелл задачи. Команды оболочки расположены в директории «conf«.

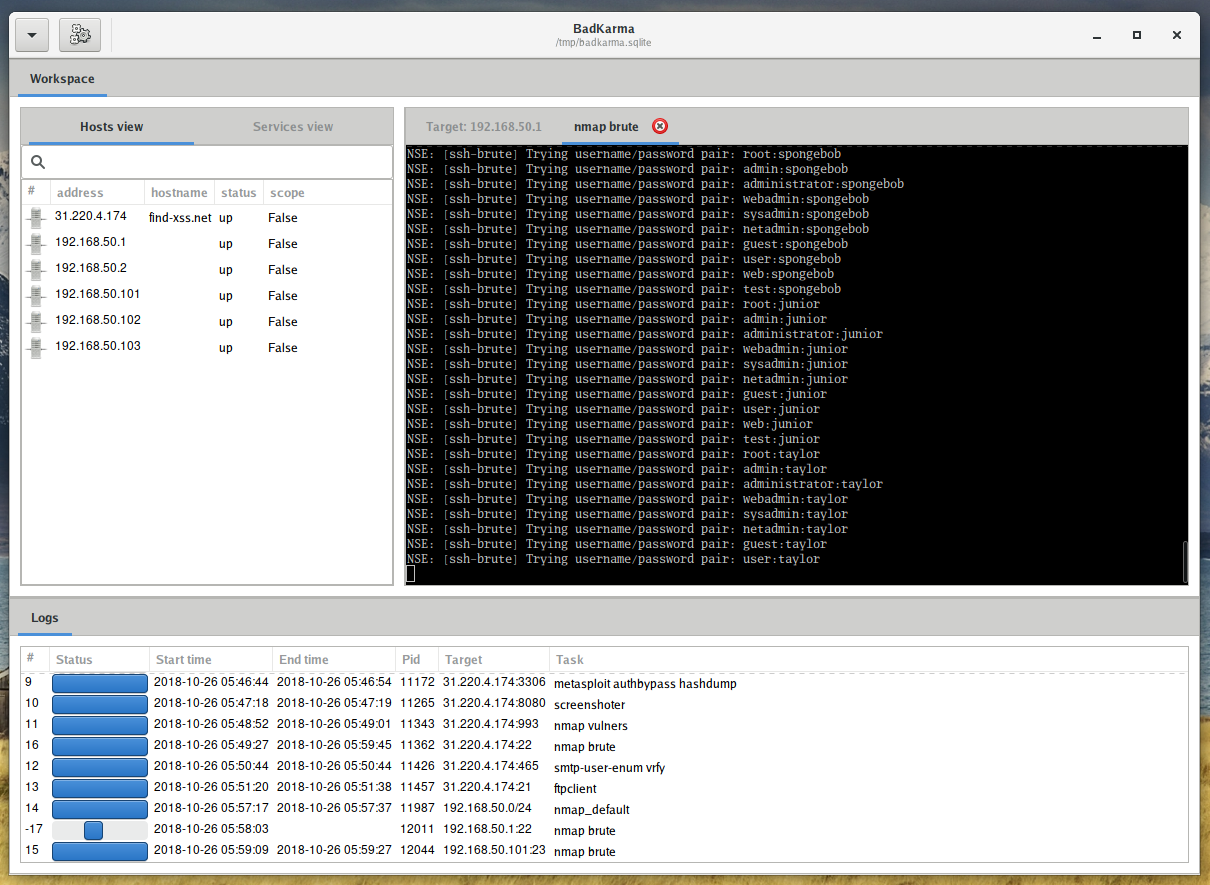

- Bruter: как можно понять из имени, это расширение для брут-форса. Он позволяет тестеру отправлять цель напрямую в Hydra и настраивает параметры через графический интерфейс. Стандартные параметры Hydra могут быть изменены в conf/bruter.conf.

- Screenshot: это расширение позволяет тестеру делать скриншоты возможных http,rdp,rtsp,vnc и x11 серверов, скриншоты будут сохранены в файле сессии в виде строки в кодировке base64 и могут быть показаны из badKarma.

- WebSession: быстрый и готовый к использованию веб-просмоторщик, который следует за mitmproxy, он позволяет исследовать целевой веб-сайт и читать, редактировать и повторно отправлять HTTP запросы. Также доступны некоторые популярные полезные нагрузки, просто кликните на полезную нагрузку для копирования её в буфер обмена. Поскольку полные дампы являются слишком большими для импорта внутрь файла сессии, импортируется только стандартный вывод mitmdum.

- Browser: просто «открыть в браузере» пункт меню для http, используйте его как пример для построения своих собственных расширений.

Примеры запуска badKarma

Добавьте цель для сканирования:

По результатам сканирования будет составлен список запущенных сетевых сервисов на хосте:

Кликайте правой кнопкой мыши по интересующим вас сервисам и выбирайте желаемое действие:

Установка badKarma

Установка в Kali Linux

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты badKarma

Поиск уязвимостей для определённой версии веб-сервера, запущенного на исследуемом хосте:

Источник

Лучшие инструменты Kali Linux

В нашем мире современных технологий многие задачи выполняются с помощью цифровых технологий, это быстро и удобно, но в то же время приносит опасность взлома. Хакеры могут взламывать банковские системы, АТМ, карты и даже ваши учетные записи. Многим пользователям интересно, какие инструменты используются для тестирования на проникновение, проверки безопасности систем или взлома.

В этой статье мы рассмотрим лучшие инструменты Kali Linux, которые используются профессиональными специалистами по информационной безпоасности. Когда вы узнаете какие существуют хакерские утилиты и методы взлома, то сможете сделать свою систему более безопасной. Вы сможете проверить свою систему на подверженность той или иной атаке. Сейчас в интернете никто не застрахован, даже такие крупные сайты как Twitter и Facebook. А теперь перейдем к списку.

1. John The Ripper

John The Ripper — это инструмент с открытым исходным кодом для взлома паролей методом перебора. Изначально он был разработан для Unix, но сейчас доступен на всех Unix подобных платформах, в том числе и Linux. Программа также известна как JTR или John. Она наиболее часто используется для перебора паролей по словарю.

Программа берет текстовую строку из файла, шифрует его таким же образом, как был зашифрован пароль, а затем сравнивает зашифрованный пароль и полученную строку. Если строки совпадают, вы получаете пароль, если нет, программа берет другую строку из текстового файла (словаря). Именно с помощью этого инструмента можно проверить насколько надежны пароли в вашей системе.

2. Aircrack-ng

Это набор программ для тестирования безопасности WiFi сетей. Утилиты Aircrack-ng позволяют перехватывать ключи WEP, выполнять мониторинг трафика, перебирать ключи WPA-PSK, и захватывать ключи установки соединения WiFi. Утилиты Aircrack-ng — это инструменты Kali Linux 2.0, которые используются чаще всего.

Утилиты позволяют осуществлять FMS атаки, с некоторыми оптимизациями, например, KoreK или PTW, что делает их более мощными. Вы можете получить пароль от сети с шифрованием WEP за несколько минут или попытаться перебрать ключ к WPA.

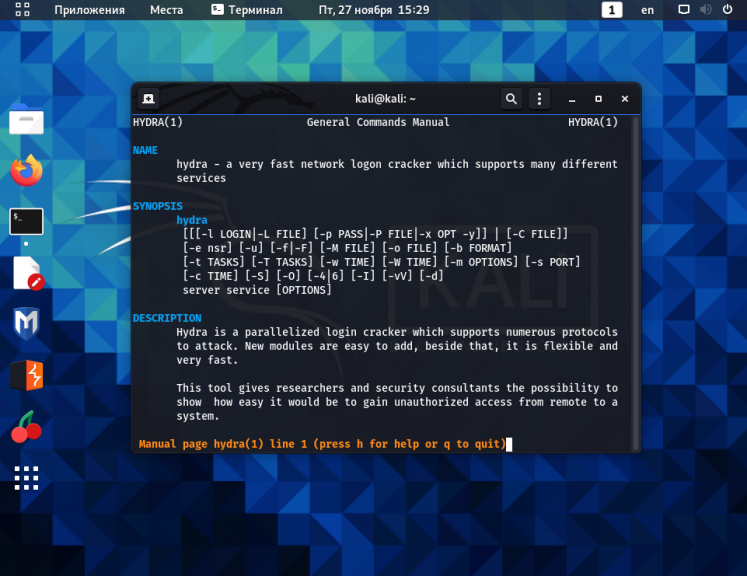

3. THC Hydra

THC Hydra — это программное обеспечение для взлома аутентификации с помощью перебора. Программа позволяет выполнять атаки перебора по словарю на более чем 50 протоколов, среди которых Telnet, FTP, HTTP, HTTPS, SMB, SSH, VNC, базы данных и многие другие. По сути это простой и быстрый инструмент Kali Linux для взлома входа.

Если John The Ripper можно использовать для проверки надежности паролей офлайн, то Hydra аналогичный инструмент, только работающий онлайн.

4. Burp Suite

Burp Suite — это инструмент для поиска уязвимостей на сайтах интернета и в веб-приложениях, который может работать как по HTTP, так и по HTTPS. Он используется многими специалистами для поиска ошибок и тестирования веб-приложений на проникновение. Программа позволяет объединить ручные методы со своими средствами автоматизации, чтобы выполнить тестирование как можно эффективнее. Burp Suite написана на Java и распространяется в формате Jar.

5. WireShark

Wireshark — это очень популярный анализатор сетевых пакетов с открытым исходным кодом. Его можно использовать для устранения неполадок работы сети, анализа приложений и протоколов связи, а также разработки программ.

Программа позволяет посмотреть какие пакеты проходят через сетевой интерфейс в реальном времени, предоставляя информация в удобной для восприятия форме. Для точного поиска вы можете использовать мощную систему фильтров. Это один из самых важных инструментов для специалистов по безопасности.

6. OWASP Zed

Это очень эффективный инструмент для тестирования веб-приложений как для новичков, так и для профессионалов. Программа позволяет находить уязвимости в веб-приложениях, здесь есть автоматизированные сканеры, а также различные инструменты, позволяющие выполнять всю работу вручную. Эта программа будет очень полезной не только для специалистов по безопасности, но и для разработчиков приложений.

7. Maltego

Maltego — это инструмент скорее не для тестирования на проникновение, а для аналитики. Он позволяет найти связи между различными субъектами и объектами. Вы можете выполнять поиск на основе открытых источников, комбинировать данные для анализа и автоматически строить между ними зависимости.

Программа может устанавливать возможные зависимости между людьми, сайтами, доменами, компаниями, IP адресами, факторами и файлами. Все это можно визуализировать.

8. Metasploit

Metasploit — это очень популярная платформа для тестирования безопасности систем. Можно сказать, что это коллекция эксплойтов и инструментов, которые могут быть использованы для эксплуатирования различных уязвимостей. Программа вышла в 2004 году и сразу завоевала огромную популярность.

Это самая мощная платформа для разработки, тестирования и использования кода эксплойтов. Она содержит инструменты, которые позволяют объединить работу различных компонентов. Написано всё это на Ruby.

9. Nmap

Namp или Network Mapper — это утилита Kali Linux с открытым исходным кодом, которая может использоваться для аудита безопасности сетей и сканирования портов. Множество администраторов используют Nmap для просмотра устройств, подключенных к локальной сети, проверки открытых портов или мониторинга бесперебойной работы серверов.

С помощью Nmap любой пользователь может определить доступны ли его локальные программы из сети. Также эта программа показывалась почти во всех фильмах про хакеров.

10. Nikto Website Vulnerability Scanner

Это еще один классический инструмент для сканирования серверов на наличие уязвимостей. Программа проводит поиск по базе более 6000 потенциально опасных файлов, также может выявлять устаревшие версии сетевого программного обеспечения для более 1300 различных программ, также вы можете проверить конфигурационные файлы сервера. Поэтому эти программы Kali Linux будут очень полезными при проведении тестирования на проникновение.

11. Social-Engineer Toolkit

Social-Engineer Toolkit — это инструмент, который позволяет выполнять различные атаки социального инжиниринга. Эта программа на Python позволяет выполнять различные социальные атаки, автоматизировать выполнение атак, генерировать сообщения электронной почты, маскировать вредоносные веб-страницы и многое другое. Без этой программы наш список лучшие утилиты kali linux был бы неполным.

12. Hashcat

Это ещё одна программа, похожая на John The Ripper. Пароли в Linux принято хранить не в открытом виде, а в виде зашифрованного хэша. С помощью этой утилиты можно проверять надёжность паролей в вашей системе. Утилита может использовать как словарь для перебора пролей, так и все допустимые значения по указанной маске.

Выводы

В этой статье мы сделали небольшой обзор программ kali linux, которые можно использовать для тестирования безопасности компьютерных систем. Если вы знаете другие отличные программы Kali Linux, которые были упущены но заслуживают места в этой статье, напишите в комментариях!

Источник

10 вещей, которые нужно сделать после установки Kali Linux

Десять первых шагов, которые помогут использовать свежую Kali Linux для профессиональной оценки безопасности компьютерных систем.

Дистрибутивы Linux предоставляют широкие возможности кастомизации, и Kali Linux – не исключение. Всего несколькими командами можно автоматизировать задачи, установить любимый софт, создать дополнительных пользователей и оптимизировать взаимодействие с терминалом. Как сделать самое важное? Рассказываем.

1. Установите Git

Git – это open-source система контроля версий программного обеспечения для совместного использования и редактирования кода. Она позволит вам «клонировать» репозитории и не ограничивать свои пентестерские нужды встроенным функционалом Kali Linux.

Переносимся в терминал для установки git :

После установки всех зависимостей вы получите возможность скачивать репозитории командой git clone . Для этого скопируйте url нужного репозитория из адресной строки браузера или из интерфейса Github:

Теперь ссылка в буфере, вставьте её в терминал после команды:

Вы получите локальную копию репозитория и вывод со статистикой.

2. Назначьте Bash-алиасы

Используйте алиасы для часто вводимых команд. Для примера сократим команду besside-ng – сканера безопасности WEP сетей. Алиасы Bash хранятся в файле, их можно дополнить и обновить:

Файл пустой? Значит вы не пользовались алиасами до этого. Самое время! Введите строчку в открытый nano файл:

Закрывайте (Ctrl+x) и сохраняйте (y, Enter). Рассмотрим синтаксис: alias объявляет псевдоним hackwifi и указывает на команду в одинарных кавычках. Проверим в новом окне терминала:

Тем, кто выбрал Kali для знакомства с Linux, не помешают:

3. Создайте непривилегированного пользователя

Вы ведь не собираетесь работать под рутом? Не подвергайте систему опасности – создайте обычного пользователя. Баги в пользовательских программах под рутом потенциально опасны для файловой системы, а в серверных программах они могут давать атакующему доступ к оболочке суперпользователя.

Поэтому создайте непривилегированного пользователя в новой Kali Linux и будьте спокойны:

Первая команда создаёт пользователя proglib , домашний каталог /home/proglib и одноимённую группу. Затем добавляет нового пользователя в группу sudo с доступом к руту. Вторая команда задаёт пароль пользователя.

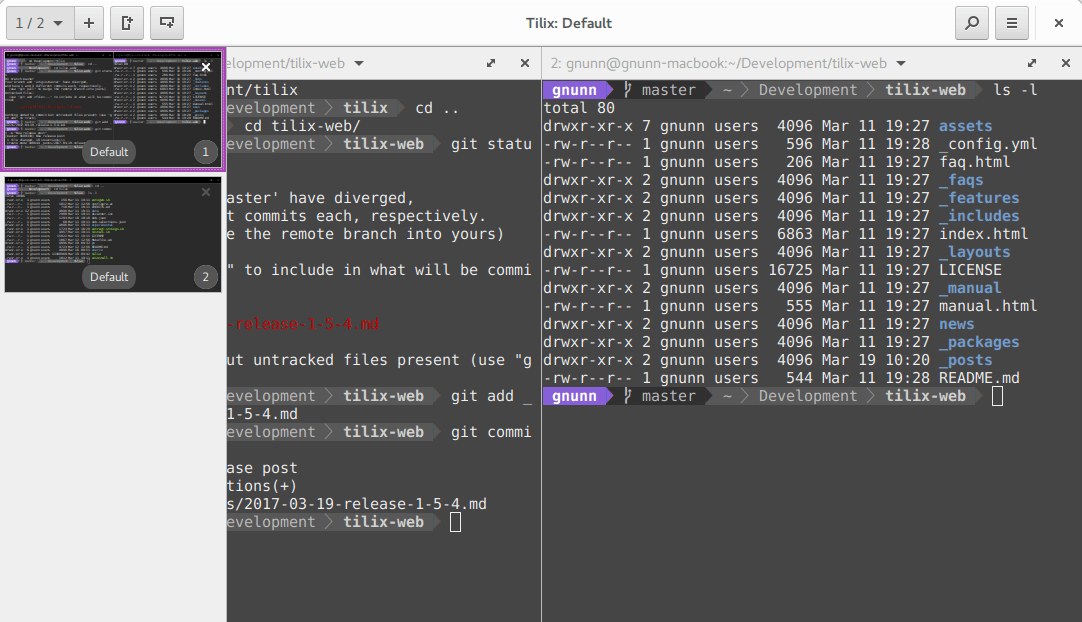

4. Установите терминальный мультиплексор

Мультиплексор в данном случае – это плиточный эмулятор терминала, в котором можно открыть несколько сессий в одном окне. Главное преимущество – возможность видеть все ваши сессии одновременно, не перекрывающими друг друга.

На скриншоте представлен Tilix – надёжный open-source эмулятор терминала. В качестве альтернатив можете попробовать tmux и screen.

Tilix доступен в репозиториях Kali Linux и устанавливается командой:

5. Установите любимые инструменты

Некоторые версии Kali Linux ориентированы на минималистичных пентестеров, которые предпочитают обходиться без тысячи предустановленных инструментов. В этом случае придётся устанавливать любимые инструменты вручную. Типы инструментов каждого пентестера зависят от его умений и области знаний.

Kali Metapackages дают возможность устанавливать отдельные категории инструментов Kali Linux и смотреть состав метапакетов.

Описание и размер желаемого метапакета перед установкой. Вот как установить все инструменты Kali Linux, которых нет даже в полных образах:

Внимание! Это займёт 15 Гб, устанавливайте метапакеты исходя из ваших нужд.

6. Установите свежий Tor

Качайте софт для анонимности из оригинальных источников. Версия Tor в репозиториях Kali Linux не всегда вовремя обслуживается и обновляется. Это означает, что у вас не будет критических обновлений стабильности и безопасности.

Поэтому добавьте репозитории Tor Project из источников самого проекта:

Затем скачайте ключ подписи пакета Tor Project и импортируйте в систему:

OK в выводе свидетельствует об удачном добавлении ключа в систему. После чего следует обновиться:

И установить Tor:

7. Установите Syncthing для хранения данных

Syncthing – это кроссплатформенная, приватная, лёгкая альтернатива проприетарным облачным хранилищам. Передача кейлогов, скриншотов, записей веб-камер и другой «добычи» между виртуальными серверами и локальными машинами Kali может оказаться, в лучшем случае, разочарованием для пентестера. Syncthing делает безопасную передачу файлов абсолютно безболезненной.

Начните с установки зависимостей:

Затем скачайте и установите ключи:

Ключи gpg нужны системе для проверки подписи источника при установке пакетов. Благодаря подписям обеспечивается целостность пакетов, которая может быть нарушена вследствие изменения оригинального пакета или перехвата трафика.

Осталось добавить репозиторий проекта в список источников уже знакомым вам способом:

Запускайте командой syncthing .

8. Установите редактор кода

Atom – это бесплатный, навороченный и кастомизируемый текстовый редактор с возможностями совместного использования кода в реальном времени, интуитивного автозавершения и установки пакетов для расширения функциональности. В качестве альтернатив можете попробовать Geany и Gedit.

Для установки Atom в Kali Linux скачайте deb-пакет. Затем установите зависимости:

Наконец, используйте dpkg , пакетный менеджер командной строки, с флагом установки -i :

После этого Atom будет доступен из меню приложений.

9. Установите OpenVAS

OpenVAS – это свободный сканер уязвимостей, который расширит ваш инструментарий. Фреймворк запускался под именем GNessUs, бесплатного форка Nessus, который сейчас стоит денег 🙂

Для бесплатной утилиты, OpenVAS хорошо справляется с оценкой безопасности узлов сети. Конечно, платный софт типа Nessus и NeXpose более функционален, и стоит он от $2,190.00 в год в случае с Nessus.

OpenVAS дает начинающим отличные возможности для понимания работы сканеров уязвимостей.

10. Поменяйте ключи и пароль SSH

Kali Linux устанавливается с одинаковым паролем (toor), что упрощает автоматизацию атак. Кроме того, стандартные ключи SSH могут позволить злоумышленнику перехватить ваши сообщения. Для смены ключей перейдите в каталог, а затем сбросьте конфигурацию сервера:

Источник