- Разрешить icmp windows server 2012

- Настройка брандмауэра из командной строки

- Как запустить брандмауэр из командной строки

- Отключить брандмауэр через командную строку

- Разрешаем ping в Windows Server 2008/2012

- Оснастка Windows Firewall with Adwanced Security

- Групповые политики

- Утилита Netsh

- PowerShell

- Добавить комментарий Отменить ответ

- Запрет / разрешение ответа на ping в Windows Server 2012 и 2016

- Параметры Брандмауэра

- Отключить/Включить правило

- Создание правила ICMP для входящего трафика Create an Inbound ICMP Rule

Разрешить icmp windows server 2012

Как разрешить пинги в брандмауэре через командную строку

Всем привет сегодня маленькая заметка как разрешить пинги в брандмауэре через командную строку, может пригодится если вы поставили core версию windows или Hyper-V server 2012R2. Да и для тех людей, кто любит все автоматизировать в своих средах, подойдет для написания bat или cmd файлов, которые можно использовать при установке и настройке сервера, принятой в вашей организации. Так же я вас научу, как открывать firewall через cmd оболочку, меня много раз выручало такое знание, так как бывают ситуации, что не работает мышка на сервере, а открыть заветную оснастку ну очень нужно, так как из за закрытого порта может лежать важный сервис.

Настройка брандмауэра из командной строки

Предположим, что у вас есть сервер на котором установлена операционная система Windows Server 2012 R2 на сервере, по стандарту у вас должны быть открыты ping пакеты, понятно, что такие вещи можно сделать и групповой политикой и это правильно, но у меня в примере есть небольшой бранч (филиал) и в нем нужно на трех серверах открыть порты, отправив там менеджеру такой файл с командой, особых усилий и знаний не потребуется, чтобы выполнить задачу и настройка брандмауэра командной строкой будет очень уместна.

Открываем командную строку и пишем в ней вот такой текст:

Как видите правило отработало нормально, теперь в нашем брандмауэре должны быть открыты нужные порты. Давайте проверим, добавилось ли правило.

Как запустить брандмауэр из командной строки

Для того, чтобы запустить брандмауэр из командной строки, введите в ней вот такой текст

Далее идем Дополнительные параметры

и во входящих правилах видим, наше, открывающее ICMP пакеты.

Вот так вот просто разрешить пинги в брандмауэре через командную строку.

Отключить брандмауэр через командную строку

Отключение брандмауэра из командной строки производится вот такой командой:

Разрешаем ping в Windows Server 2008/2012

Ping — утилита командной строки для проверки соединений в сетях TCP/IP. Она является одним из основных средств диагностики сети и входит в состав всех современных сетевых операционных систем. Принцип ее работы заключается в том, что она отправляет запросы (ICMP Echo-Request) протокола ICMP указаному узлу и фиксирует поступающие ответы (ICMP Echo-Reply).

Время между отправкой запроса и получением ответа позволяет определить задержки при передаче и частоту потери пакетов, а также оценить загруженность канала передачи данных. Полное отсутствие ICMP-ответов может означать, что удалённый узел неисправен.

В серверных ОС начиная с Windows Server 2008 входящие эхо-запросы по умолчанию запрещены и блокируются брандмауэром Windows. Сделано это скорее всего с целью предотвратить сетевые атаки типа ICMP Flooding (затопление атакуемого узла пакетами ICMP), которые могут вызвать отказ в обслуживании (Denial of Service, DoS). Безопасность конечно важна, однако в результате при попытке проверить доступность сервера мы получаем ошибку.

Для разрешения входящих эхо-запросов необходимо активировать соответствующее правило брандмауэра Windows. Вот несколько вариантов того, как это сделать.

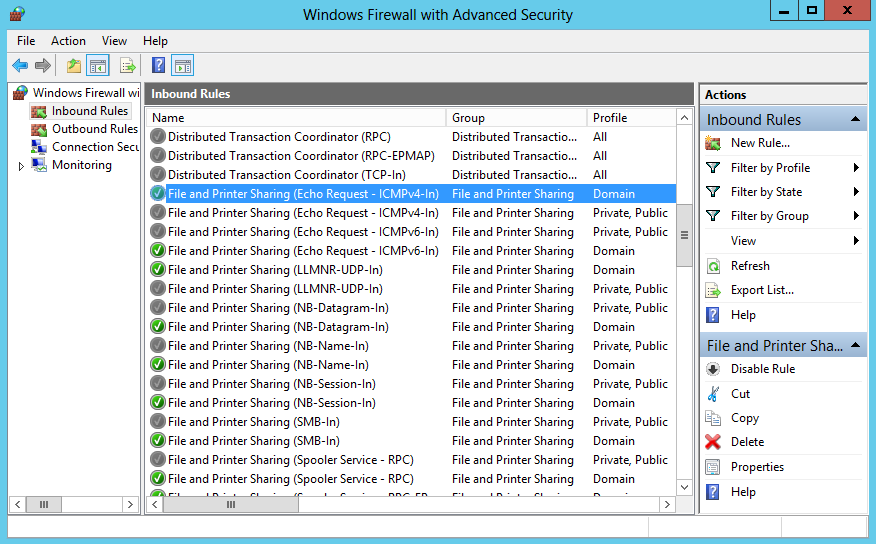

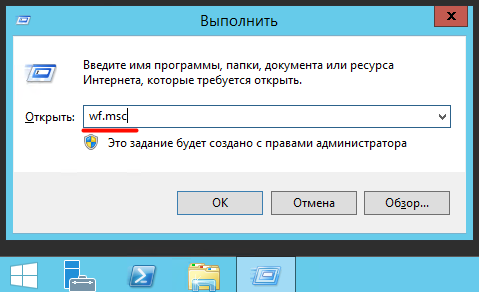

Оснастка Windows Firewall with Adwanced Security

Самый простой способ разрешить ping — воспользоваться оснасткой «Windows Firewall with Adwanced Security». Для ее запуска нажимаем клавиши Win+R и вводим команду wf.msc.

Заходим в раздел входящих правил (Inbound Rules). Здесь нас интересует предопределенное правило для IPV4 — ″File and Printer Sharing (Echo Request — ICMPv4-In)″. Обратите внимание, что в таблице присутствуют два правила с одинаковым названием. На самом деле это одно и то же правило, просто настроенное для разных профилей — одно для доменного профиля, второе для общего и частного.

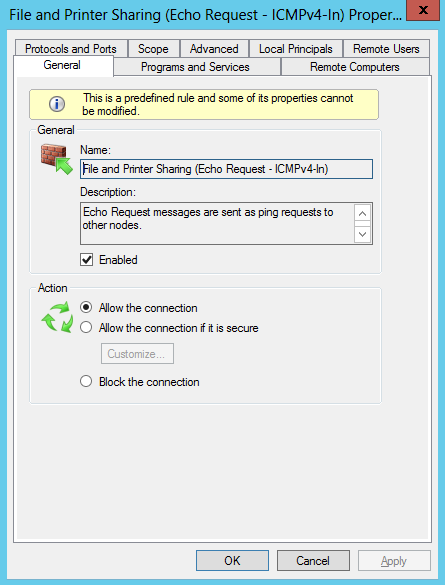

Активируем правило, отметив галочкой чекбокс Enabled и проверяем, чтобы в поле Action был выбран пункт ″Allow the connection″.

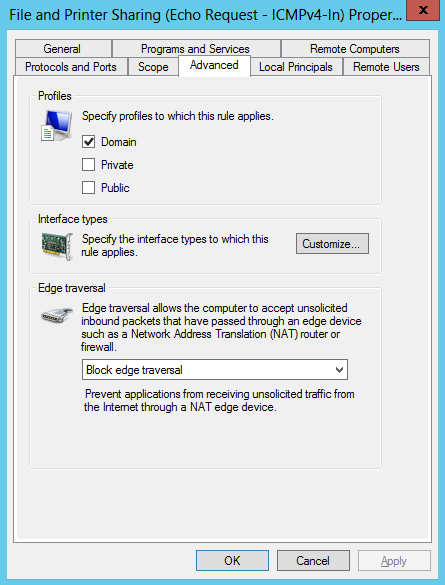

Переходим на вкладку Advanced и выбираем профили, для которых это правило будет действовать. Сохраняем правило и жмем OK. Теперь сервер можно пинговать.

При необходимости в дополнительных мерах безопасности произведем еще несколько настроек, которые защитят сервер от атак и позволят вам спокойно пользоваться Ping-ом.

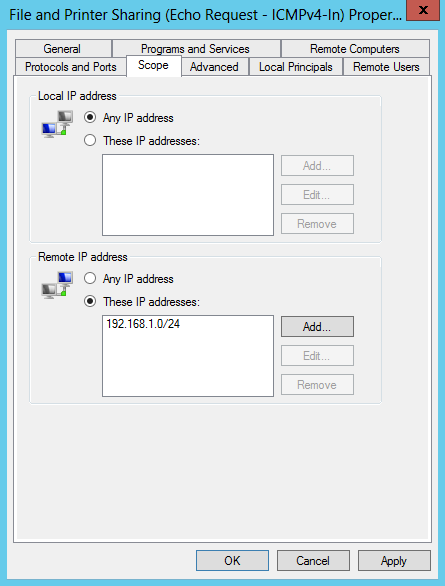

Переходим на вкладку Scope и в поле Remote IP address указываем, с каких адресов разрешено принимать входящие запросы. Здесь можно указать один адрес, диапазон адресов либо целиком подсеть.

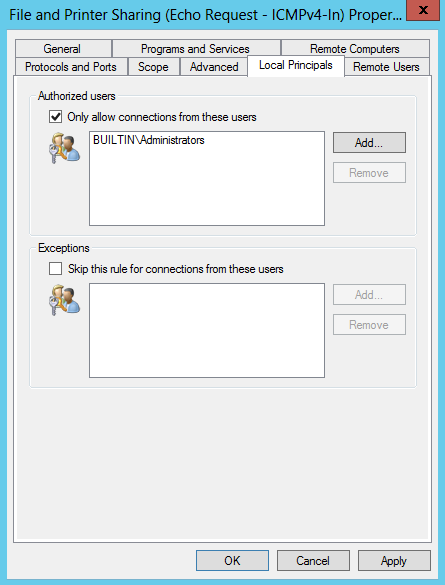

На вкладке Local Principals указываем локальных пользователей или группы, которым разрешается пинговать данный сервер. Как вариант, можно дать разрешение только группе локальных администраторов.

Групповые политики

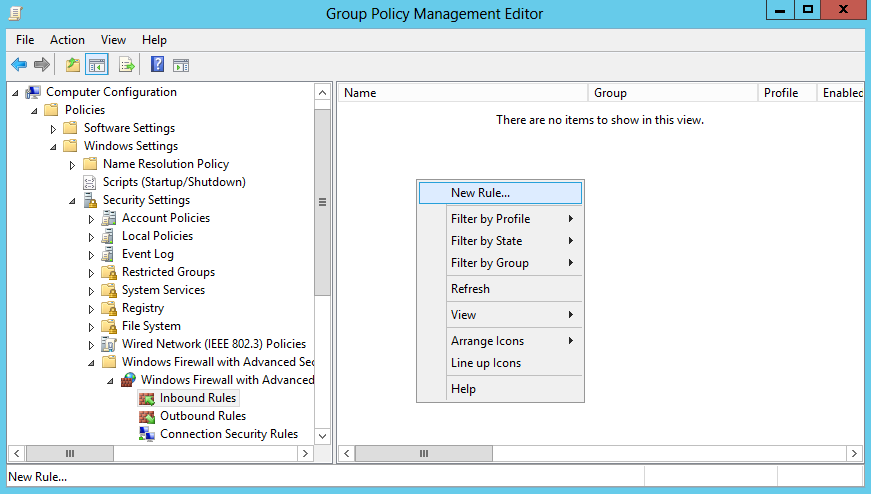

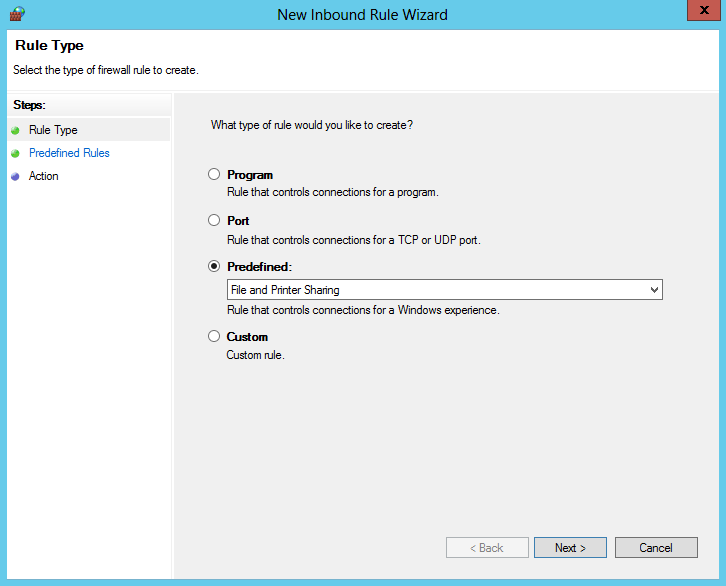

В доменной среде разрешить Ping можно централизованно, через групповые политики. Открываем в редакторе групповых политик соответствующую GPO и переходим в раздел Computer Configuration–Policies–Windows Settings–Windows Firewall with Adwanced Security. Раскрываем дерево поддразделов и переходим на вкладку Inbound Rule. Кликаем правой клавишей мыши и в контекстном меню выбираем New Rule.

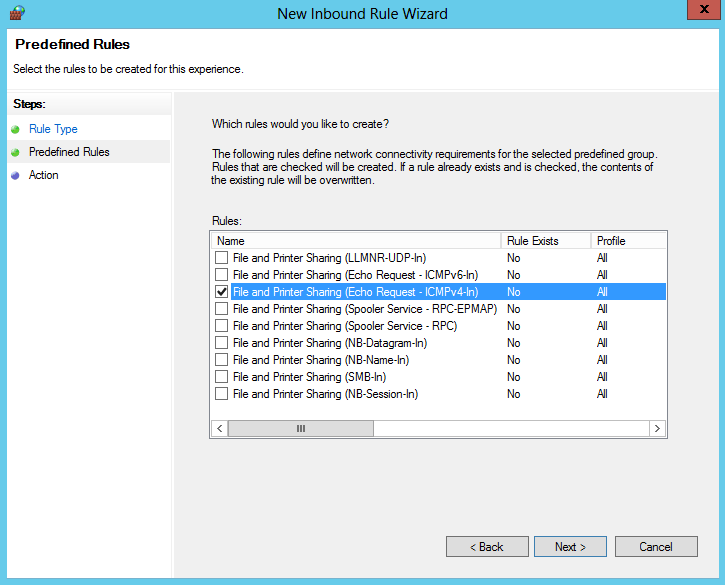

Выбираем Predefined (предопределенные правила) и находим в списке группу правил «File and Printer Sharing».

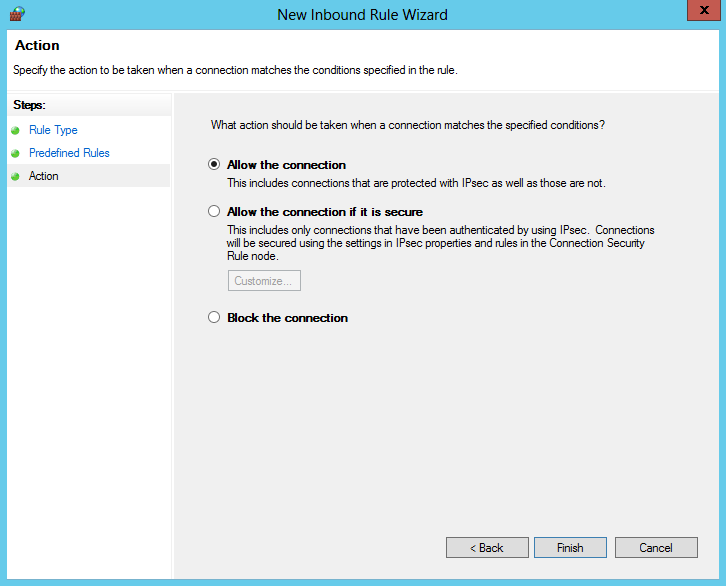

Находим правило ICMPv4-In и убираем выделение с остальных.

Выбираем для правила действие Allow the connection (разрешить подключениe) и жмем Finish, сохраняя правило.

После того как правило создано, его можно открыть и отредактировать, точно так же как и в локальной оснастке брандмауэра.

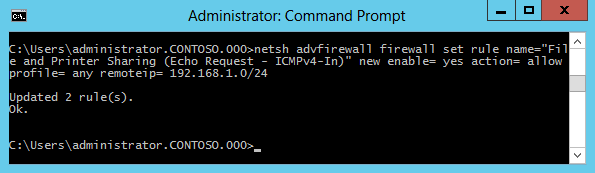

Утилита Netsh

Кроме графических средств для управления правилами можно воспользоваться утилитой командной строки netsh. В качестве примера активируем правило ICMPv4-In для всех профилей брандмауэра и ограничим удаленные IP подсетью 192.168.1.0/24:

netsh adwfirewall firewall set rule name= ″File and Printer Sharing (Echo Request — ICMPv4-In)″ new enable= yes action= allow profile= any remoteip= 192.168.1.0/24

Если вы используете Windows Server 2008 (не R2), то команда будет выглядеть немного по другому. Для включения правила:

netsh firewall set icmpsetting 8

И для отключения:

netsh firewall set icmpsetting 8 disable

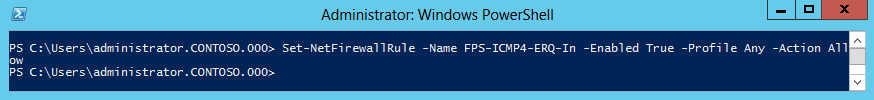

PowerShell

Также разрешить эхо-запросы можно с помощью PowerShell. Правда воспользоваться этим способом можно только в Windows Server 2012, в остальных ОС отсутствует соответствующий PowerShell модуль. Для активации правила воспользуемся следующей командой:

Set-NetFirewallRule -Name FPS-ICMP-ERQ-In -Enabled True -Profile Any -Action Allow

Вроде бы все. Хотя нет, вспомнил еще один интересный момент. Для нормальной работы службы каталогов Active Directory необходимо, чтобы брандмауэр пропускал ICMP пакеты от клиентских компьютеров к контроллеру домена. Это нужно для получения клиентами сведений групповой политики. Поэтому на контроллерах домена есть отдельное правило брандмауэра, разрешающее входящий ping — ″Active Directory Domain Controller — Echo Request (ICMPv4-In)″. Это правило активно по умолчанию.

Добавить комментарий Отменить ответ

Для отправки комментария вам необходимо авторизоваться.

Запрет / разрешение ответа на ping в Windows Server 2012 и 2016

Параметры Брандмауэра

Самый простой способ запретить или разрешить ping — воспользоваться оснасткой

«Брандмауэр Windows в режиме повышенной безопасности».

Для ее запуска нажимаем клавиши Win+R и вводим команду wf.msc.

Заходим в раздел входящих правил («Правила для входящих подключений»).

Здесь нас интересует предопределенное правило для IPV4 — ″Общий доступ к файлам и принтерам (эхо-запрос — входящий трафик ICMPv4)″.

Обратите внимание, что в таблице присутствуют три правила с одинаковым названием.

На самом деле это одно и то же правило, просто настроенное для разных профилей — одно для доменного профиля, второе для общего и частного.

Отключить/Включить правило

Для того, чтобы выключить/включить правило — выберите его и нажмите на правой панели «Отключить правило»/«Включить правило».

С отключенным правилом Ваш сервер не отвечает на запросы утилиты ping и наоборот, с включенным — отвечает.

Создание правила ICMP для входящего трафика Create an Inbound ICMP Rule

Область применения Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Чтобы разрешить входящий сетевой трафик ICMP, создайте правила брандмауэра с помощью брандмауэра Защитник Windows с дополнительными службами безопасности в оснастке управления групповыми политиками MMC. To allow inbound Internet Control Message Protocol (ICMP) network traffic, use the Windows Defender Firewall with Advanced Security node in the Group Policy Management MMC snap-in to create firewall rules. Этот тип правила позволяет компьютерам в сети отправить и получить запросы и ответы ICMP. This type of rule allows ICMP requests and responses to be sent and received by computers on the network.

Учетные данные администратора Administrative credentials

Для выполнения этих процедур необходимо быть членом группы «Администраторы домена» или получить другие делегирование разрешений на изменение таких групп. To complete these procedures, you must be a member of the Domain Administrators group, or otherwise be delegated permissions to modify the GPOs.

В этом разделе описывается создание правила порта, которое разрешает входящий сетевой трафик ICMP. This topic describes how to create a port rule that allows inbound ICMP network traffic. Другие типы правил входящие порты см. в: For other inbound port rule types, see:

Создание правила ICMP для входящие ICMP To create an inbound ICMP rule

Откройте консоль управления групповыми политиками для Защитник Windows брандмауэра с расширенными мерами безопасности. Open the Group Policy Management Console to Windows Defender Firewall with Advanced Security.

В области навигации щелкните «Правила для входящие». In the navigation pane, click Inbound Rules.

Щелкните «Действие» и выберите «Новое правило». Click Action, and then click New rule.

На странице «Тип правила» мастера «Новые правила для входящие» щелкните «Настраиваемый» и нажмите кнопку «Далее». On the Rule Type page of the New Inbound Rule Wizard, click Custom, and then click Next.

На странице «Программа» щелкните «Все программы» и нажмите кнопку «Далее». On the Program page, click All programs, and then click Next.

На странице «Протокол и порты» выберите ICMPv4 или ICMPv6 в списке типов протокола. On the Protocol and Ports page, select ICMPv4 or ICMPv6 from the Protocol type list. Если в сети используются как IPv4, так и IPv6, необходимо создать отдельное правило ICMP для каждого из них. If you use both IPv4 and IPv6 on your network, you must create a separate ICMP rule for each.

Нажмите кнопку «Настроить». Click Customize.

В диалоговом окне «Настройка параметров ICMP» сделайте одно из следующих параметров: In the Customize ICMP Settings dialog box, do one of the following:

Чтобы разрешить весь сетевой трафик ICMP, щелкните «Все типы ICMP» и нажмите кнопку «ОК». To allow all ICMP network traffic, click All ICMP types, and then click OK.

Чтобы выбрать один из предварительно определенных типов ICMP, щелкните «Определенные типы ICMP», а затем выберите каждый тип в списке, который необходимо разрешить. To select one of the predefined ICMP types, click Specific ICMP types, and then select each type in the list that you want to allow. Нажмите кнопку ОК. Click OK.

Чтобы выбрать тип ICMP, который не будет отображаться в списке, щелкните «Определенные **** типы ICMP», выберите в списке номер типа, выберите в списке код, нажмите кнопку «Добавить» и выберите в списке только что созданную запись. **** **** To select an ICMP type that does not appear in the list, click Specific ICMP types, select the Type number from the list, select the Code number from the list, click Add, and then select the newly created entry from the list. Нажмите ОК Click OK

Нажмите кнопку Далее. Click Next.

На странице «Область» можно указать, что правило применяется только к сетевому трафику с IP-адресов, введенного на этой странице, или с них. On the Scope page, you can specify that the rule applies only to network traffic to or from the IP addresses entered on this page. Настройте его соответствующим образом и нажмите кнопку «Далее». Configure as appropriate for your design, and then click Next.

На странице действий выберите «Разрешить подключение» и нажмите кнопку «Далее». On the Action page, select Allow the connection, and then click Next.

На странице «Профиль» выберите типы сетевых расположений, к которым применяется это правило, и нажмите кнопку «Далее». On the Profile page, select the network location types to which this rule applies, and then click Next.

На странице «Имя» введите имя и описание правила и нажмите кнопку «Готово». On the Name page, type a name and description for your rule, and then click Finish.