- Блог обо всем

- Блог обо всем

- RDP и VPN к Linux с Windows

- Настройка VPN

- OpenVPN Connect

- OpenVPN Client

- Два VPN

- RDP (Удаленный рабочий стол)

- Установка XRDP

- Окружение

- Подключение

- Проблемы

- Непонятки с Openvpn и RDP

- VPN шлюз для RDP

- Connecting to Access Server with Linux

- Client software choice

- Linux Packages Discussed

- OpenVPN 3 Linux Client

- OpenVPN open source OpenVPN CLI program

- Ubuntu network management program

Блог обо всем

Блог обо всем

RDP и VPN к Linux с Windows

Так случилось, что у меня дома Windows, а на удаленном компьютере Linux Mint. Посколько на удаленном компьютере настроены все необходимые доступы и окружения, да и компьютер там надо сказать мощнее, то мне нужно было реализовать доступ к рабочему столу. Есть много вариантов как можно было этого достичь, но варианты TeamViewer были отклонены сразу ввиду определенных причин, необходимое подтверждение на той стороне, «коммерческое использование» и т.п. Поэтому было взято на вооружение использование XRDP (RDP на windows). Кроме того к удаленной сети возможно подключиться через VPN, который основан на OpenVPN. Поэтому помимо прочего, необходимо настроить VPN.

Здесь речь пойдет о настройке на Windows, но по ссылкам в Источниках можно найти настройку и для Linux.

Настройка VPN

Есть файл *.ovpn который хранит в себе настройки VPN.

OpenVPN Connect

Для этого устанавливаем OpenVPN Connect for Windows, добавляем необходимую конфигурацию и включаем её.

OpenVPN Client

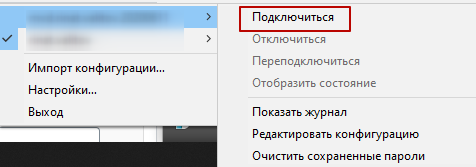

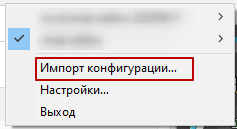

Второй способ скачиваем необходимую версию OpenVPN Community. После запуска программа скажет, что нет настроенных конфигураций.

Необходимо добавить конфигурацию через иконку в трее, указать конфигурацию (файл .ovpn) и подключиться.

Два VPN

Помимо доступа к сети удаленного комьютера, не необходим был доступ к другому VPN через VPN. А поскольку в windows это танцы с бубнами, а времени у меня особо не было, поэтому самый простой вариант — это поставить оба указанных выше клиента и подключаться с разных программ разные конфигурации в том порядке, в какой требует подключение. Скажу честно, для меня решение было через подключение к удаленному компьютеру, в котором все уже было настроено как нужно. Можно попробовать использовать вариант OpenVPN: Connect to multiple VPNs on Windows, но у меня не получилось.

RDP (Удаленный рабочий стол)

Для установки удаленно, потребуется ssh . sudo apt install ssh и необходимо узнать свой ip ( ifconfig или hostname -I )

Установка XRDP

после установки запускаем сервер

Окружение

Этот пункт может и не понадобится, здесь идет установка окружения xfce или mate. Эти окружения достаточно легковесные, и подойдут для RDP, но есть способы использования KDE

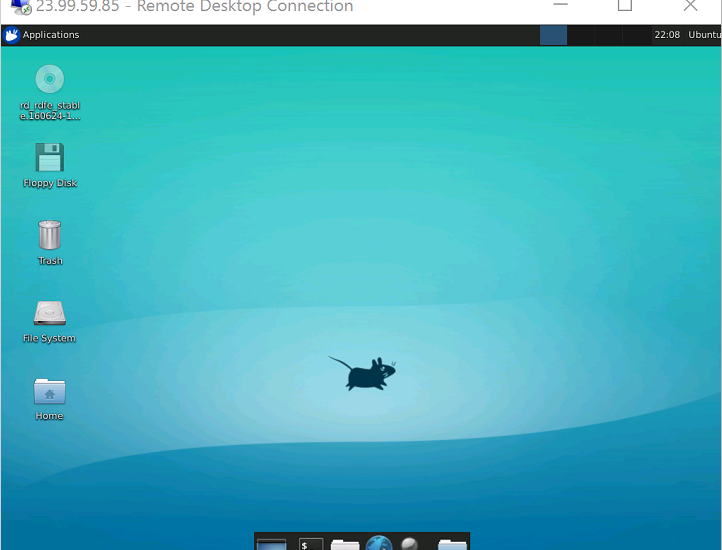

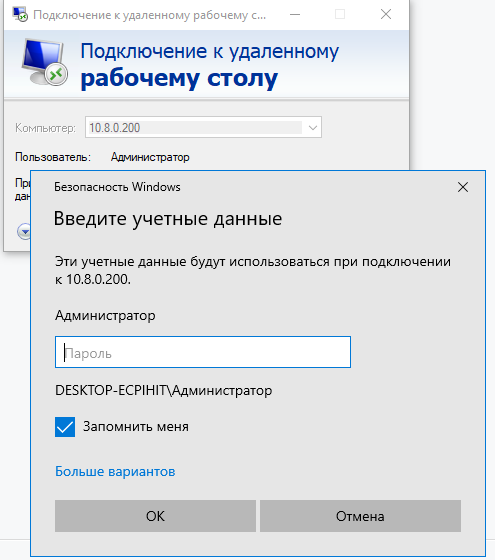

Подключение

Подключение с Windows очень простое. Необходимо воспользоваться программой «Подключение к удаленному рабочему столу» указать IP адрес и вуаля.

Проблемы

Проблема синего экрана. Когда после успешного подключения не запускается рабочий стол. Возможно необходимо установить xorgxrdp

Возможное решение: Установить xorgxrdp

Источник

Непонятки с Openvpn и RDP

Есть домашний шлюз с openvpn. Есть комп на работе, где стоит openvpn клиент. Подключаю клиент на рабочей машине. Все подключается. Сеть есть. Пытаюсь подключиться с домашнего компа (за шлюзом) к рабочему по rdp и сразу рвется соединение. В логах клиента ничего. В логах сервера

При этом с рабочего компа могу заходить на домашний, да и в общем сетка работает. Но вот зайти с домашнего на рабочий не получается. Система ubuntu 12.04.

Причины [ECONNREFUSED]: Connection refused (code=111) так и не могу понять. Все способы предлагаемые гуглом (проверить фаервол на сервере и клиенте, проверить системное время на обоих концах, адаптер) пробовал. Безрезультатно.

Сообщение Connection refused (code=111) как бы намекает, что порт закрыт. Хорошо бы в tcpdump udp and port 33459 посмотреть, что происходит в момент коннекта и обрыва.

Если есть возможность, я бы попробовал proto tcp. Его пробросить проще и диагностировать проблемы тоже. Ну и verb 4 или 5 — будет больше логов.

может ты только 3389 tcp разрешил ?

rdp работает и по tcp и по udp. пруф

Если бы порт был закрыт, как вообще клиент смог бы подключиться. Ведь сам коннект есть, и с рабочего компа в домашней сетке ходить могу, но вот зайти с домашнего в рабочий не могу, при попытке сразу рвется, то есть если не пытаться войти, то соединение может долго висеть активным, до момента попытки подключения.

Поменял на tcp Логи при verb 7.

На винде фаервол вообще выключен.

1. Схему сети бы посмотреть, а то не очевидно все.

2. Про RDP пока забыть. Добиться хотя бы коннекта. Потом пинг. Потом rdp.

3. Получается, соединение разрывается сразу после того, как роутинг прописывается? По ошибке GET INST BY VIRT: 10.10.90.20 [failed] есть предположения, что надо прописывать iroute для клиента http://www.ossg.ru/docs/OpenVPN/faq.html http://community.openvpn.net/openvpn/ticket/161

4. временно закомментировать директивы float, ccd-exclusive, push route — посмотреть, что будет.

то есть если не пытаться войти, то соединение может долго висеть активным, до момента попытки подключения.

Попытка подключения как выглядит? Установка соединения и сразу обрыв, или предлагает залогиниться и только после этого кладёт vpn? Если валится сразу — от пинга тоже рвётся? А от telnet 3389? А от telnet 135? А если vnc на винду поставить?

Узнал о проблеме еще больше.

До этого я подключался к своему компу так же по удаленику (из рабочей же сети к своему рабочему комп по rdp) и соединение рвалось в тот момент, когда я пытался подключиться с домашнего. Естественно в этот момент закрывалась сессия rdp, которая была запущена из локальной сети. Решил иначе попробовать. Установил на свой комп рабочий тимвиевер. Подключился с помощь него, запустил openvpn клиент, и подключился по rdp. И о чудо! Смог зайти и спокойно поработать. Решил выйти и еще раз попробовать. И вот тут то поймал «баг». Как только закрываю активную сессию rdp рвется openvpn. То есть второй раз уже подключиться не смог и в логе видно было, что клиент разорвал связь. Пока не понимаю почему. Встречал в интернете похожие случаи, но касались они vpn/pppoe соединений. Люди решали их расшариванием этого соединения. Завтра дальше копать стану.

Как посоветовали добрые люди, надо добавить ключик в реестр, чтоб винда не рвала соединение при logoff. Ну что за ось. Все через (_*_)

Источник

VPN шлюз для RDP

Для защиты Windows сервера лучше всего «спрятать» его за OpenVpn и заблокировать все входящие подключения к серверу из внешней сети.

Это полезно в случаях:

1. Brute Force атак (метод подбора пароля, заключающийся в переборе всех возможных комбинаций символов, пока не будет найдена верная комбинация).

2. Защита Windows сервера от взлома, когда атакующий использует новые обнаруженные уязвимости в часто используемых службах, например в RDP (специальный протокол, разработанный компанией Microsoft для удаленного управления ОС Windows), FTP и других.

3. Администратор Windows сервера не устанавливает обязательные обновления системы тем самым увеличивая шансы на взлом системы с помощью эксплоитов.

Для настройки шлюза нам понадобится Linux сервер (достаточно сервера с минимальным тарифом camp и ОС Ubuntu 18) а так же Windows сервер (в примере это сервер с ОС Windows 2019).

1. Установка OpenVPN на Linux VPS и создание пользователей.

Для настройки OpenVPN лучше всего воспользоваться инструкцией — Настройка OpenVPN сервера на Debian, Ubuntu, CentOS за пару минут

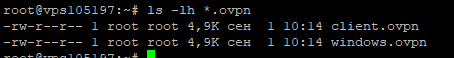

В процессе настройки сделаем двух пользователей, например Server и Client. В итоге у нас должно быть два конфигурационных файла OpenVPN, один для Windows сервера другой для подключения клиентов к OpenVPN серверу.

2. Настраиваем статический IP для Windows сервера.

В результате будет создана директория для конфигурационных файлов пользователей, конфигурационный файл для пользователя windows и выдан ему статический ip 10.8.0.200

В конфигурационный файл /etc/openvpn/server/server.conf OpenVPN сервера добавляем:

Можно указать любой другой DNS сервер в строке push «dhcp-option DNS 1.1.1.1»

В результате конфигурационный файл /etc/openvpn/server/server.conf должен выглядеть так:

Запускаем OpenVPN сервер командой

3. Настройка OpenVPN на Windows сервере.

Скачиваем и устанавливаем OpenVPN клиент по ссылке.

Копируем конфигурационный файл server.ovpn на Windows сервер и подключаемся к VPN.

После подключения Windows сервер получит статический ip 10.8.0.200, если мы хотим использовать openvpn сервер в качестве шлюза для выхода во внешнюю сеть то в конфигурационный файл клиента windows.ovpn нужно добавить параметр redirect-gateway

4. Настройка OpenVPN на пользовательском ПК.

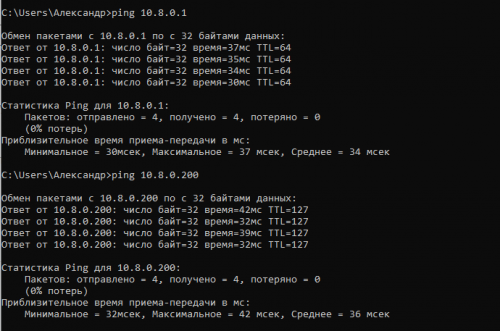

Настройка на пользовательском ПК проводится аналогично пункту 3, после подключения по конфигурационному файлу client.ovpn ПК получит динамический ip, после чего можно будет выполнить ping тест openvpn и windows сервера.

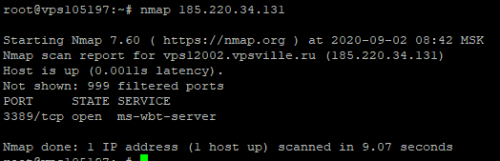

На этом этапе можно проверить наш сервер на открытые порты, они должны быть уже закрыты, сервер будет полностью доступен (в том числе и по RDP) в сети VPN по адресу 10.8.0.200

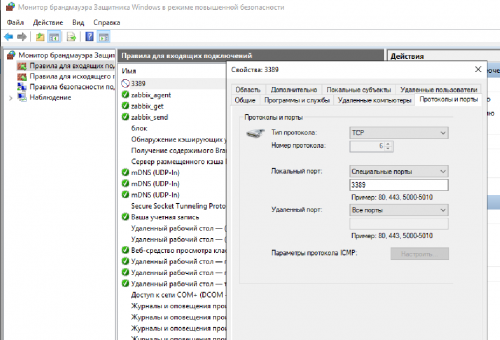

5. Настройка брандмауэра Windows.

Может быть ситуация когда OpenVPN шлюз не запущен на Windows сервере и тогда сервер будет доступен из внешней сети.

Для этого нужно заблокировать все внешние подключения на основной ip Windows сервера.

Сканируем открытые порты пакетом nmap.

Устанавливаем его на OpenVPN сервере (Ubuntu 18)

Запускаем сканирование и получаем результат

По результатам сканирования видно что открыт один порт 3389 (Служба удаленных рабочих столов) когда Windows сервер не подключен к шлюзу OpenVPN. Исправим это.

В брандмауэре Windows создаем правило для входящих подключений и блокируем порт 3389

В свойствах созданного правила на вкладке Область добавляем внешний ip сервера. После этого этапа наш сервер перестанет принимать входящие подключения на порт 3389 и внешний IP. Получить доступ к серверу по RDP можно будет только запустив OpenVPN подключение и используя адрес локальной сети 10.8.0.200

Источник

Connecting to Access Server with Linux

Client software choice

Connecting to OpenVPN Access Server from Linux requires a client program. It will capture the traffic you wish to send through the OpenVPN tunnel, encrypting it and passing it to the OpenVPN server. And of course, the reverse, to decrypt the return traffic.

Linux Packages Discussed

| OpenVPN Access Server | openvpn-as |

| OpenVPN 3 Linux Client | openvpn3 |

| OpenVPN open source | openvpn |

OpenVPN 3 Linux Client

The OpenVPN 3 Linux project is a new client built on top of the OpenVPN 3 Core Library. This client is the official OpenVPN Linux Client program. You can find an overview of the features, frequently asked questions, and instructions on installing the openvpn3 package on our OpenVPN 3 for Linux site.

After following the instructions there to install the client, you’ll need a connection profile. This is a file generated by your OpenVPN Access Server installation for your specific user account. It contains the required certificates and connection settings. Go to the Client web interface of your Access Server (the main address, not the /admin portion). Log in with your user credentials. You will be shown a list of files available to download. Pick the user-locked profile or the auto-login profile, and you will be sent a client.ovpn file. Save this file to your Linux operating system.

Once you’ve moved the file to your Linux system, you can import it.

You can start a new VPN session:

You can manage a running VPN session:

And so on. More details can be found here: OpenVPN3Linux.

OpenVPN open source OpenVPN CLI program

The open source project client program can also connect to the Access Server. The package is available in most distributions and is known simply as openvpn. It supports the option to connect to multiple OpenVPN servers simultaneously, and it comes with a service component that can automatically and silently start any auto-login profiles it finds in the /etc/openvpn folder, even before a user has logged in. This service component can be set to automatically start at boot time with the tools available in your Linux distribution if supported. On Ubuntu and Debian, when you install the openvpn package, it is automatically configured to start at boot time.

To install the OpenVPN client on Linux, it is possible in many cases to just use the version that is in the software repository for the Linux distribution itself. If you run into any connectivity problems when using outdated software, it may be due to a possible lack of support for higher TLS versions in older versions of OpenVPN. Follow the instructions found on the open source openvpn community wiki if you wish to install the OpenVPN client on your Linux system.

After installing, you will need a connection profile. This is a file generated by your OpenVPN Access Server installation for your specific user account. It contains the required certificates and connection settings. Go to the Client web interface of your Access Server (the main address, not the /admin portion). Log in with your user credentials. You will be shown a list of files available to you for download. Pick the user-locked profile or the auto-login profile, and you will be sent a client.ovpn file. Save this file to your Linux operating system somewhere. OpenVPN Access Server supports server-locked, user-locked, and auto-login profiles, but the OpenVPN command line client is only able to connect with user-locked or auto-login connection profiles.

We are assuming you are going to start the connection through either the command line as a root user, or via the service daemon. If you want unprivileged users to be able to make a connection, take a look at the community wiki for more information on how to implement that. Here we are going to focus on the simplest implementation; run the connection as root user directly, or via the service daemon.

Start a connection with an auto-login profile manually:

Start a connection with a user-locked profile manually:

If you use Google Authenticator or another extra factor authentication, add the auth-retry parameter:

To start an auto-login connection via the service daemon, place client.ovpn in /etc/openvpn/ and rename the file. It must end with .conf as file extension. Ensure the service daemon is enabled to run after a reboot, and then simply reboot the system. The auto-login type profile will be picked up automatically and the connection will start itself. You can verify this by checking the output of the ifconfig command; you should see a tun0 network adapter in the list.

One major feature that is missing with the command line client is the ability to automatically implement DNS servers that are pushed by the VPN server. It is possible, but it requires you to install a DNS management program such as resolvconf or openresolv, and it may or may not clash with existing network management software in your OS. The idea here, however, is that you use a script that runs when the connection goes up, and when it goes down, that uses resolvconf or openresolv to implement the DNS servers for you. The reason why this client is not able to manage it completely by itself is mainly because in an operating system like Windows, Macintosh, Android, or iOS, there is already an established single method of handling DNS management. It is therefore easy for us to create a software client for those operating systems that already knows how to handle DNS. But Linux is available in so many variations and also supports different programs and methods of implementing DNS servers, and so it was only reasonable to leave built-in DNS support out of the OpenVPN program and instead to provide, where possible, a script that handles DNS implementation. Such a script could even be written by yourself to do whatever tasks are necessary to implement the DNS servers in your unique situation.

Fortunately on Ubuntu and Debian, for example, there is the /etc/openvpn/update-resolv-conf script that comes with the openvpn package that handles DNS implementation for these operating systems. You need only to activate the use of these by following the instructions:

Open your client.ovpn file in a text editor:

At the very bottom simply add these lines:

The first line enables the use of external scripts to handle the DNS implementation tasks. The up and down lines are there to implement DNS servers pushed by the VPN server when the connection goes up, and afterwards to undo it, when the connection goes down.

Ubuntu network management program

There is also the option of connecting through the GUI using the openvpn extension for the Gnome network manager plugin. But this is currently a bit tricky to set up. There is for example the incorrect assumption that all VPNs will be able to redirect Internet traffic, and older versions might not understand the .ovpn file format, requiring you to split up the certificate embedded in it into separate file. And you would likely have to dig into the options to ensure that a default Internet traffic route going through the VPN server is not always enabled by default, especially for servers where you only give access to some internal resources, and not the entire Internet. However the advantage of using the GUI component is that you can start/stop the connection from the desktop environment on Linux.

Источник