- Rdp tcp properties где находится windows server 2016

- Asked by:

- Question

- All replies

- Rdp tcp properties где находится windows server 2016

- Вопрос

- Ответы

- Все ответы

- Rdp tcp properties где находится windows server 2016

- Answered by:

- Question

- Answers

- All replies

- Настройка безопасности RDP Windows Server 2016

- Смена стандартного порта Remote Desktop Protocol

- Блокируем учетные записи с пустым паролем

- Настраиваем политику блокировки

- Настройка службы шлюза служб терминалов

- Используем протокол SSL/TLS для защиты RDP

Rdp tcp properties где находится windows server 2016

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Asked by:

Question

I dont find the Rdp-Tcp Properties in Windows Server 2016.

I have a Terminal Server WinServer2016 and about 30 Barcodes Terminal with S.O., Windows Mobile CE 6.0 e Windows 7 Embedded.

In the previous server Windows Server 2008, i modified the settings of RDP-TCP Properties (with image below), because if rdp clients often had wrong dates (day, hour, year), they received an error of «old certificate» and dont connect to the server.

With these settings they normally connect to the server.

Now, it’s possible to apply these settings in Windows Server 2016 ?

Thank you very much

Daniele

IMAGES AT THIS LINk:

All replies

You could also try by using PowerShell:

Best regards,

Leon

Blog: https://thesystemcenterblog.com LinkedIn:

- Proposed as answer by Andy YOU Microsoft contingent staff Thursday, June 6, 2019 10:01 AM

hi,

do you have time sync policy for problematical computer ?

How To: Time Sync Across Windows Network

http://techlauve.com/how-to-time-sync-across-windows-network/

Configure NTP Time Sync Using Group Policy

https://theitbros.com/configure-ntp-time-sync-group-policy/

Please Note: Microsoft provides third-party contact information to help you find technical support. This contact information may change without notice. Microsoft does not guarantee the accuracy of this third-party contact information.

Rdp tcp properties где находится windows server 2016

Вопрос

We limit who can access RDP on Server 2003 and Server 2008 through active directory groups. We apply these groups in 2008 through start -> administration tools -> remote desktop services -> remote desktop session host configuration. Then you would right click -> properties on the RDP-tcp connection. From there you would choose the security tab and enter the AD groups you wanted to have access rights.

For the life of me, I cannot find this anywhere in Server 2012. Any help would be greatly appreciated.

Ответы

RDS Controls access using the the Local Group «Remote Desktop Users» by default.

You can add active directory security groups to this group with the local users and groups mmc (lusrmgr.msc) or by changing/adding user groups to the collectíon in server manager as in the screenshot below.

Hope this helps you out!

MCT MCSE: Private Cloud/Server, Desktop Infrastructure

- Изменено Johan Dahlbom MVP 3 марта 2013 г. 19:21

- Предложено в качестве ответа Johan Dahlbom MVP 3 марта 2013 г. 19:31

- Помечено в качестве ответа Aiden_Cao 4 марта 2013 г. 5:59

Все ответы

RDS Controls access using the the Local Group «Remote Desktop Users» by default.

You can add active directory security groups to this group with the local users and groups mmc (lusrmgr.msc) or by changing/adding user groups to the collectíon in server manager as in the screenshot below.

Hope this helps you out!

MCT MCSE: Private Cloud/Server, Desktop Infrastructure

- Изменено Johan Dahlbom MVP 3 марта 2013 г. 19:21

- Предложено в качестве ответа Johan Dahlbom MVP 3 марта 2013 г. 19:31

- Помечено в качестве ответа Aiden_Cao 4 марта 2013 г. 5:59

Well hidden ! Many Thanks — And where can we find RDP remote session control (to share session screen with the user ?)

I use » remote desktop session host configuration » on the win7 / server 2008r2 and then connect to . (server 2012 / 2012R2)

after that I can set up RDP-tcp 8.0

Big question where this tool in windows 2012 / 2012R2.

I have the same problem on Windows 2012 — no » remote desktop session host configuration » tool. Adding security groups to local «Remote Desktop Users» group does not solve the issue.

Imagine you have 2 RDS Services — listener protocols:

RDP-tcp listener — a Microsoft one

ICA-tcp listener — a Citrx one

Both listeners use the same RDS services. In some situations we want some users to use only ICA listener and not RDP listener. This was possible to setup such security on RDP or ICA listener security Tab in » remote desktop session host configuration » tool — not anymore. If you add anyone to The question is where we can change such security on Windows 2012 ?

Rdp tcp properties где находится windows server 2016

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Answered by:

Question

We limit who can access RDP on Server 2003 and Server 2008 through active directory groups. We apply these groups in 2008 through start -> administration tools -> remote desktop services -> remote desktop session host configuration. Then you would right click -> properties on the RDP-tcp connection. From there you would choose the security tab and enter the AD groups you wanted to have access rights.

For the life of me, I cannot find this anywhere in Server 2012. Any help would be greatly appreciated.

Answers

RDS Controls access using the the Local Group «Remote Desktop Users» by default.

You can add active directory security groups to this group with the local users and groups mmc (lusrmgr.msc) or by changing/adding user groups to the collectíon in server manager as in the screenshot below.

Hope this helps you out!

MCT MCSE: Private Cloud/Server, Desktop Infrastructure

- Edited by Johan Dahlbom MVP Sunday, March 3, 2013 7:21 PM

- Proposed as answer by Johan Dahlbom MVP Sunday, March 3, 2013 7:31 PM

- Marked as answer by Aiden_Cao Monday, March 4, 2013 5:59 AM

All replies

RDS Controls access using the the Local Group «Remote Desktop Users» by default.

You can add active directory security groups to this group with the local users and groups mmc (lusrmgr.msc) or by changing/adding user groups to the collectíon in server manager as in the screenshot below.

Hope this helps you out!

MCT MCSE: Private Cloud/Server, Desktop Infrastructure

- Edited by Johan Dahlbom MVP Sunday, March 3, 2013 7:21 PM

- Proposed as answer by Johan Dahlbom MVP Sunday, March 3, 2013 7:31 PM

- Marked as answer by Aiden_Cao Monday, March 4, 2013 5:59 AM

Well hidden ! Many Thanks — And where can we find RDP remote session control (to share session screen with the user ?)

I use » remote desktop session host configuration » on the win7 / server 2008r2 and then connect to . (server 2012 / 2012R2)

after that I can set up RDP-tcp 8.0

Big question where this tool in windows 2012 / 2012R2.

I have the same problem on Windows 2012 — no » remote desktop session host configuration » tool. Adding security groups to local «Remote Desktop Users» group does not solve the issue.

Imagine you have 2 RDS Services — listener protocols:

RDP-tcp listener — a Microsoft one

ICA-tcp listener — a Citrx one

Both listeners use the same RDS services. In some situations we want some users to use only ICA listener and not RDP listener. This was possible to setup such security on RDP or ICA listener security Tab in » remote desktop session host configuration » tool — not anymore. If you add anyone to The question is where we can change such security on Windows 2012 ?

Настройка безопасности RDP Windows Server 2016

Ранее мы рассказывали, как настроить сервер терминалов, а сегодня поговорим о его защите. Далее будут рассмотрены пять мер, позволяющих существенно повысить безопасность RDP в Windows 2016. В статье предполагается, что сервер терминалов уже прошел предварительную настройку и работает. Все скриншоты соответствуют Windows Server 2016.

Смена стандартного порта Remote Desktop Protocol

Начнем со стандартной меры — смены стандартного порта Windows 2016 RDP, что позволит предотвратить атаку всем известных портов ( ports).

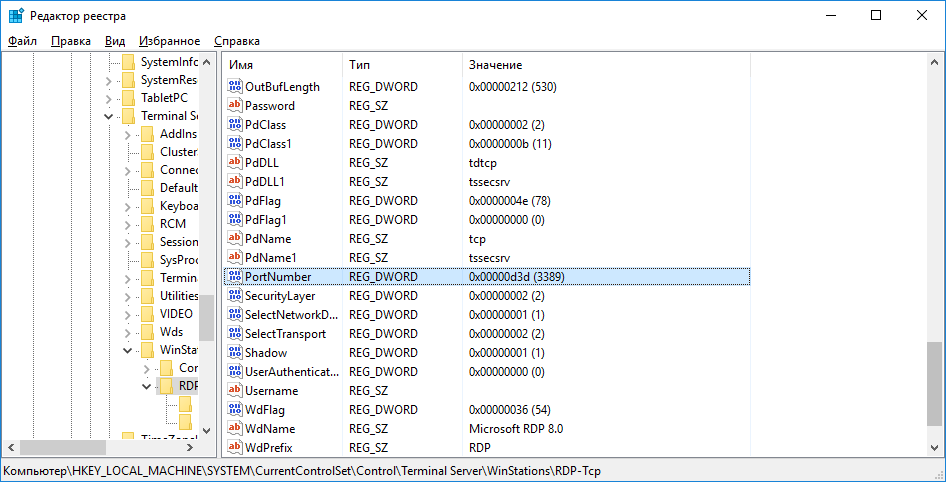

Настройку порта можно осуществить с помощью реестра —

Рис. 1. Смена порта RDP в Windows Server 2016 с помощью редактора реестра

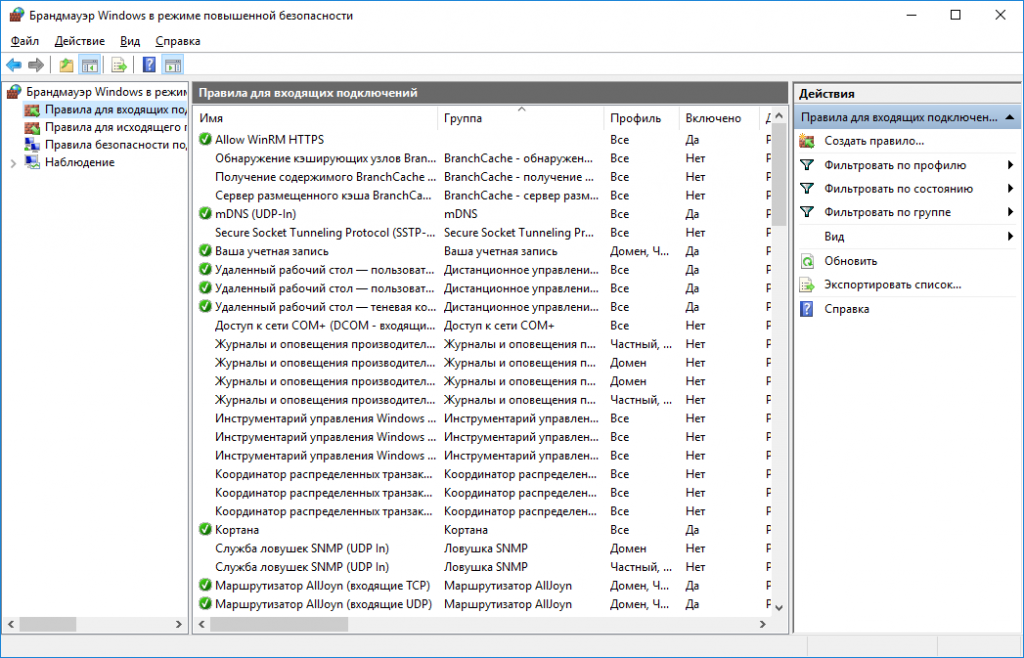

После этого запустите Брандмауэр Windows и на боковой панели слева выберите Дополнительные параметры. Далее — Правила для входящих соединений и нажмите кнопку Создать правило (на панели справа)

Рис. 2. Правила для входящих подключений

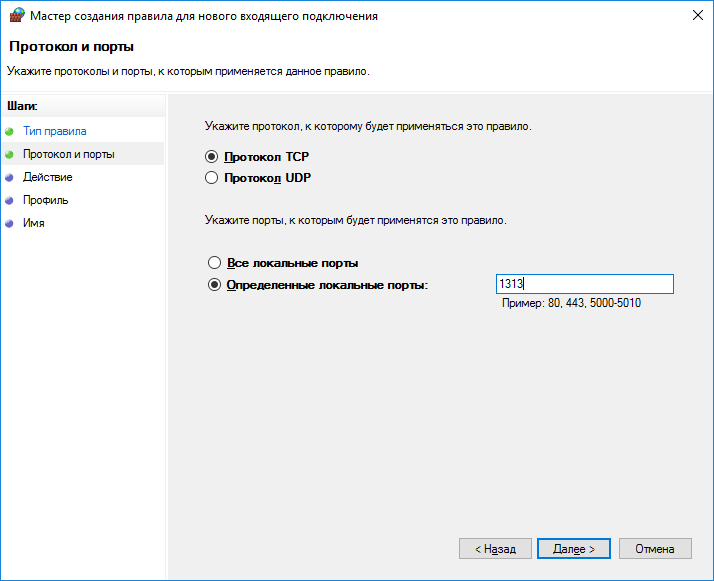

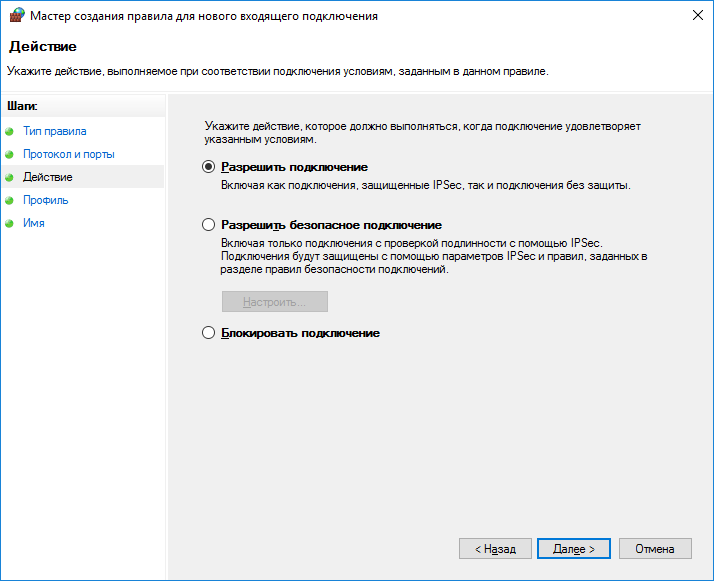

В появившемся окне выберите Для порта и нажмите кнопку Далее. Затем выберите Определенные локальные порты и введите порт, указанный при редактировании реестра (рис. 3). В следующем окне мастера нужно выбрать Разрешить подключение (рис. 4).

Рис. 3. Задаем новый порт

Рис. 4. Разрешаем подключение

Собственно, на этом настройка безопасности RDP завершена. Отключитесь от сервера и установите новое соединение. Не забудьте в настройках Windows Server 2016 указать новый порт: : порт.

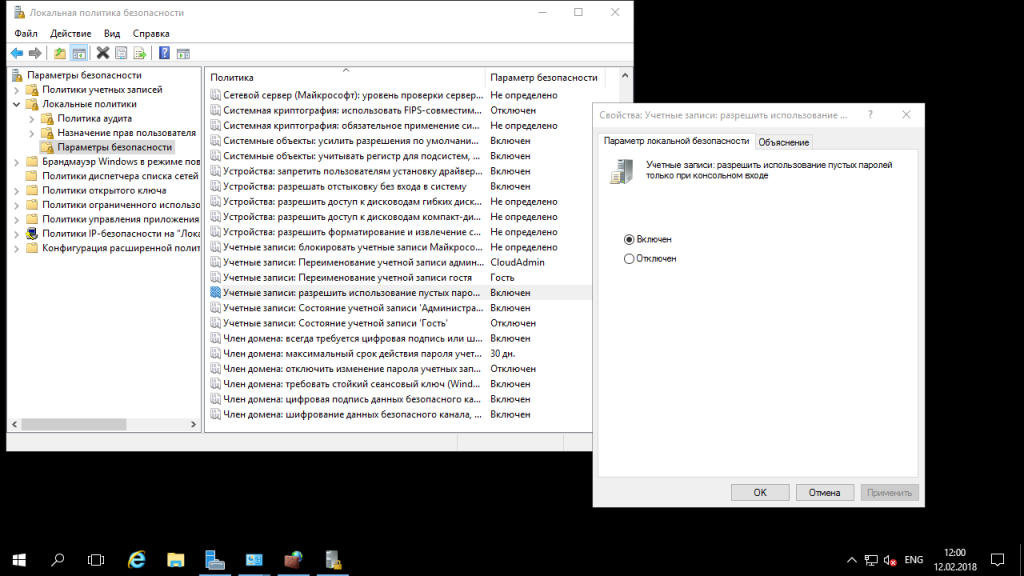

Блокируем учетные записи с пустым паролем

Усилить RDP безопасность можно, запретив windows server подключаться учетным записям с пустым паролем. Для этого нужно включить политику безопасности «Учетные записи: разрешить использование пустых паролей только при консольном входе»:

- Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

- Перейдите в раздел Локальные политики, Параметры безопасности

- Дважды щелкните на нужной нам политике и убедитесь, что для нее задано значение Включен (рис. 5).

Рис. 5. Включение политики безопасности в Windows 2016 RDP «Учетные записи: разрешить использование пустых паролей только при консольном входе»

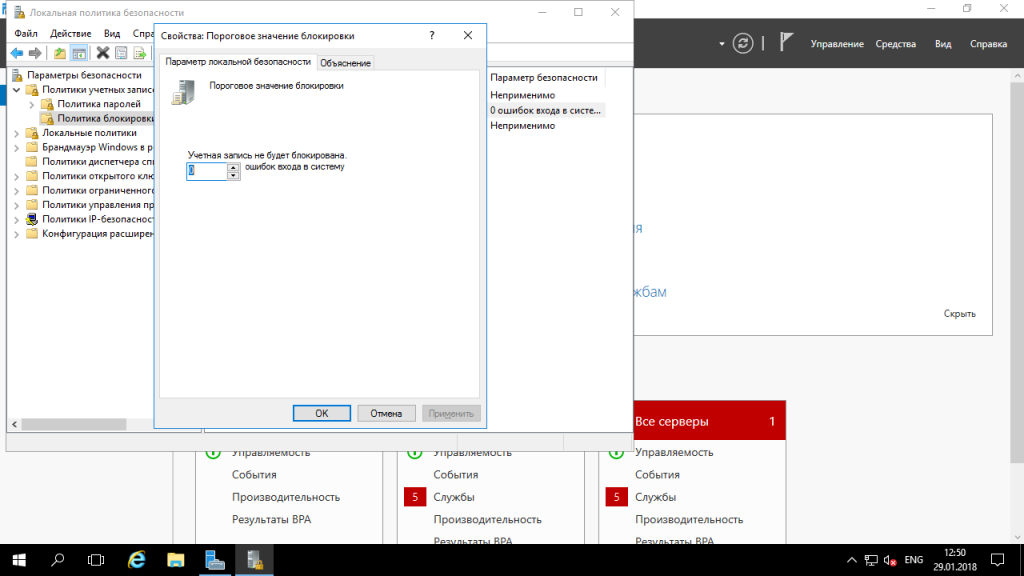

Настраиваем политику блокировки

Основная проблема в том, что по умолчанию (даже 2016!) не защищен от брутфорса, поэтому безопасность RDP в Windows 2016 пребывает не на очень высоком уровне. При наличии сервиса, в частности, FTP, вас могут брутфорсить, пока не получат доступ к системе, перебирая огромное множество логинов и паролей. Именно поэтому необходима настройка временной блокировки пользователя после нескольких неудачных попыток.

Необходимый набор правил и настроек называется Политика блокировки учетной записи (Account Lockout Policy). Пока вы еще не закрыли окно Локальная политика безопасности, перейдите в раздел Политики учетных записей, Политика блокировки учетной записи. Установите Пороговое значение блокировки — 5 (максимум 5 неудачных попыток входа), Продолжительность блокировки учетной записи — 30 (на 30 минут учетная запись будет заблокирована после 5 неудачных попыток входа).

Рис. 6. Настройка политики блокировки учетной записи

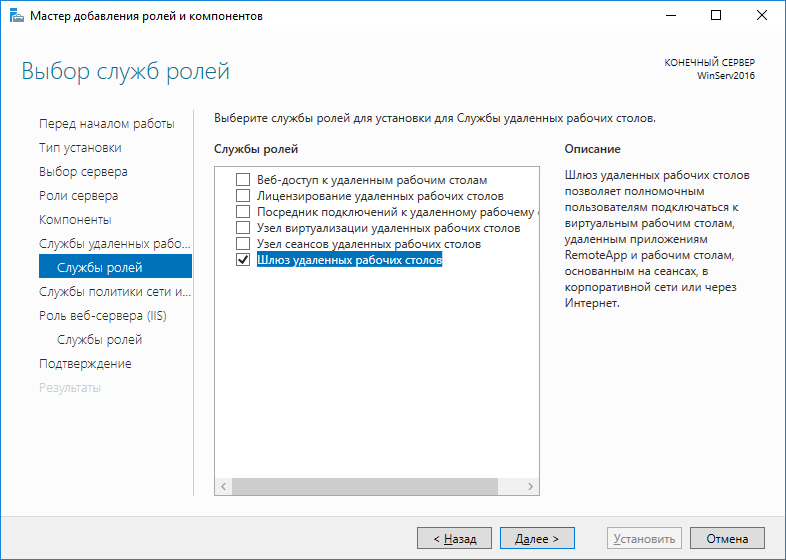

Настройка службы шлюза служб терминалов

Служба «Шлюз TS (служб удаленных рабочих столов)» Windows Server 2016 разрешает сторонним пользователям реализовывать удаленное подключение к терминальным серверам и другим машинам частной сети с активированным протоколом удаленного рабочего стола. Служба обеспечивает RDP безопасность подключений за счет использования протокола HTTPS/SSL, что позволяет не заниматься настройкой VPN для шифрования трафика.

Служба позволяет контролировать доступ к машинам, устанавливая правила авторизации и требования к удаленным пользователям. Администратор сможет контролировать пользователей, которые могут подключаться к внутренним сетевым ресурсам, сетевые ресурсы, к которым могут подключаться пользователи, определять, должны ли клиентские компьютеры быть членами групп Active Directory и др.

Порядок действий для установки службы «Шлюз ТS»:

- Откройте Диспетчер серверов и на главной его странице нажмите ссылку Добавить роли и компоненты

- Нажмите Далее, а затем выберите Установка ролей или компонентов.

- Выберите ваш сервер из пула серверов

- Выберите Службы удаленных рабочих столов и нажмите Далее несколько раз, пока не достигнете страницы Выбор служб ролей

- Выберите службы ролей Шлюз удаленных рабочих столов (рис. 7)

- Нажмите кнопку Добавить компоненты

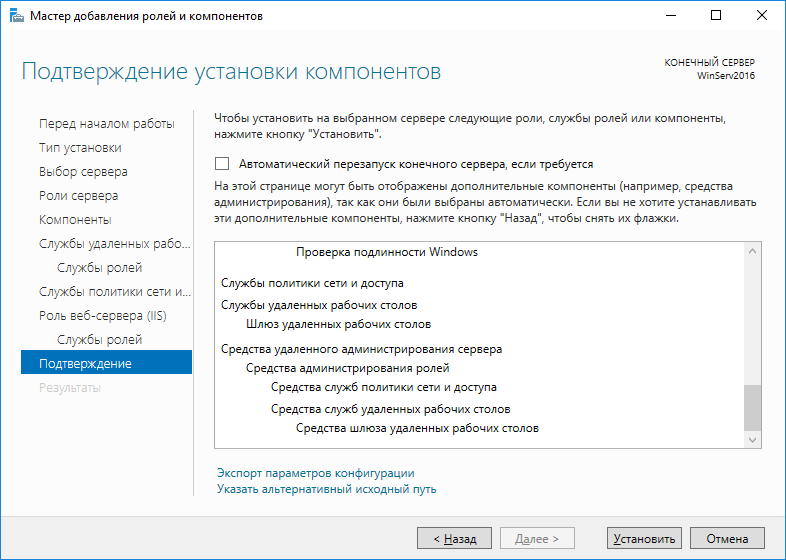

- Нажимайте Далее для завершения процедуры установки. Когда все будет готово для установки выбранных компонентов, нажмите кнопку Установить (рис. 8).

Рис. 7. Установка службы ролей

Рис. 8. Все готово для установки

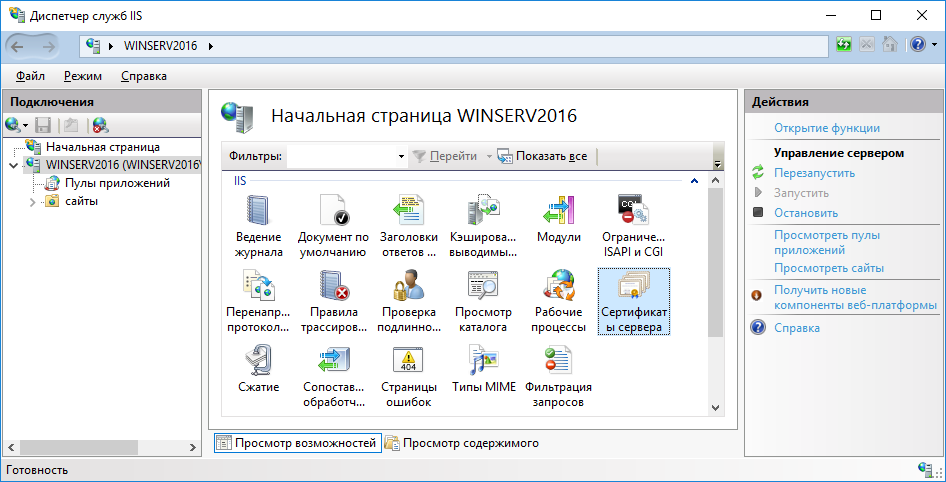

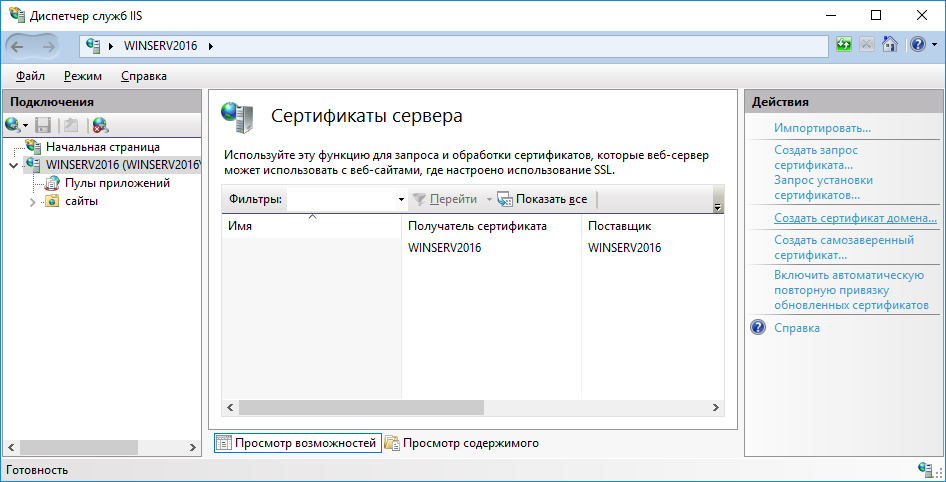

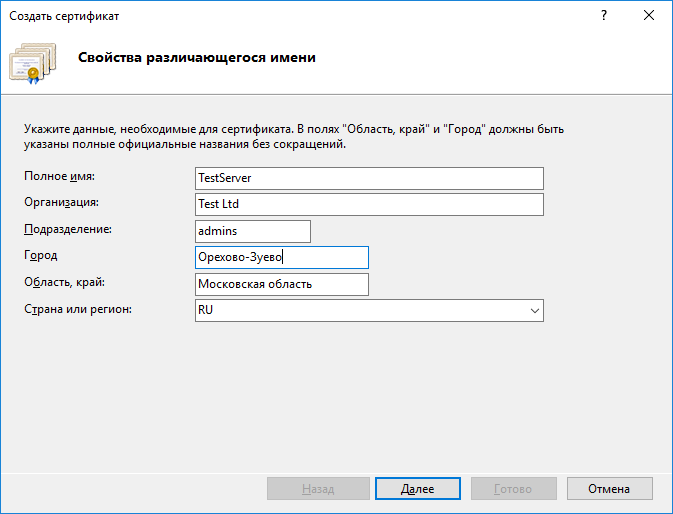

Далее нужно создать сертификат для шлюза служб удаленных рабочих столов. Запустите Диспетчер служб IIS, выберите пункт Сертификаты сервера. На панели справа выберите Создать сертификат домена. Введите необходимые сведения (рис. 11).

Рис. 9. Диспетчер служб IIS

Рис. 10. Выберите Создать сертификат домена

Рис. 11. Информация о сертификате

Далее нужно выбрать центр сертификации, который подпишет сертификат, и нажать кнопку Готово. Сертификат появится в списке сертификатов.

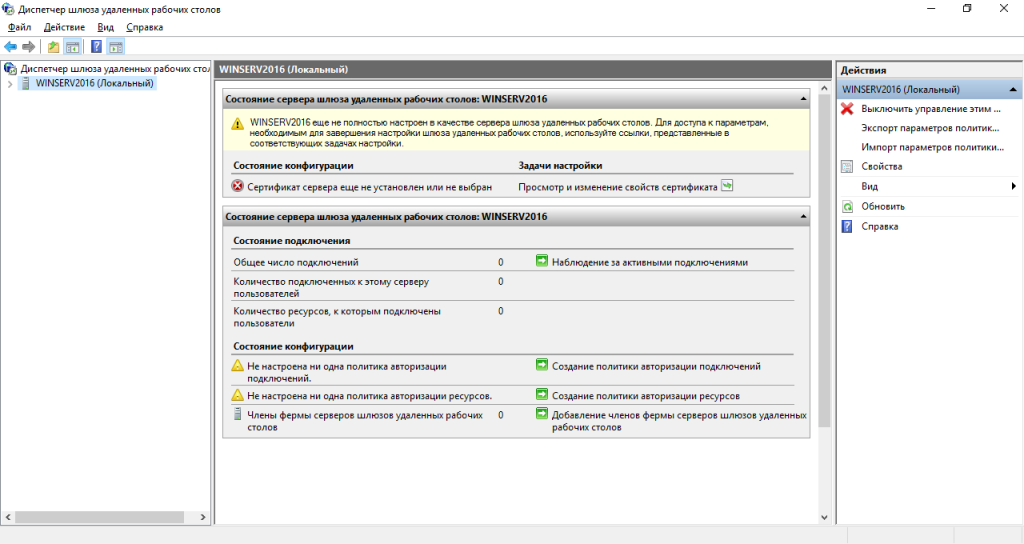

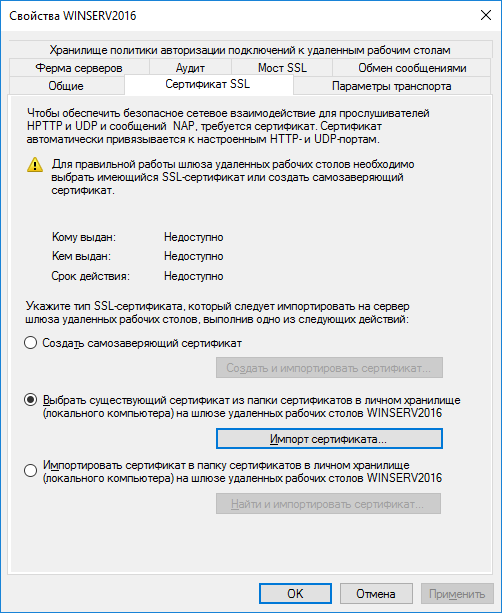

Следующий шаг — настройка шлюза TS на использование сертификата. Вернитесь к Диспетчеру серверов и, используя меню Средства, запустите Диспетчер шлюза удаленных рабочих столов. Обратите внимание, что есть одна ошибка — Сертификат сервера еще не установлен или не выбран. Собственно, все, что остается сделать — нажать ссылку рядом Просмотр и изменение свойств сертификата и выбрать ранее созданный сертификат, нажав кнопку Импорт сертификата (рис. 13). В этом окне также можно создать самозаверяющийся сертификат.

Рис. 12. Диспетчер шлюза удаленных рабочих столов

Рис. 13. Выбор сертификата SSL

Используем протокол SSL/TLS для защиты RDP

Если соединение с реализовывается не через VPN, для обеспечения защиты подключений рекомендуется активировать SSL/ соединения.