- Red hat linux ssh

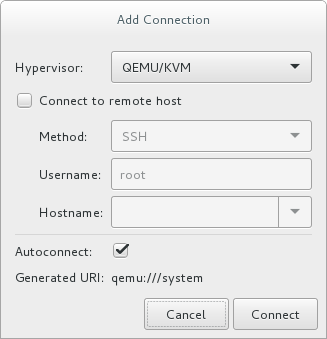

- Замечания [1] понимается домашний каталог пользователя, вошедшего в систему. Обратитесь к Официальному руководству по началам работы с Red Hat Linux за дополнительной информацией. Источник Установка openssh на RHEL 6.4 Данная заметка своего рода шпаргалка, как быстро установить ПО для обеспечения безопасного подключения к системе на базе «Red Hat Enterprise Linux 6.4«. Предполагаю, что репозитарии у Вас подключены, если не так, то смотрите мою заметку, как на основе подключенного DVD-образа использовать который в качестве репозитариев: И так моя система: Red Hat Enterprise Linux Server release 6.4 (Santiago) Kernel \r on an \m Сперва посмотрим на версию пакета «openssh» который собственно и будет установлен в систему из подключенного репозитария на основе DVD-диска: ]# rpm -qa | grep -i openssh Отлично, а теперь установим такие пакеты , как сам «openssh-server» и клиент «openssh-client«: ]# yum install —enablerepo=dvd openssh-clients openssh-server ]# chkconfig sshd on ]# service sshd start Проверим, что система слушает по дефолту порт 22 отвечающий за удаленное подключение к нашей системе : ]# netstat -tulpn | grep :22 tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 1254/sshd tcp 0 0 . 22 . * LISTEN 1254/sshd , как видите все нормально. Можно сказать, что заметка завершена, но не стоит так оставлять данный сервис без дополнительной настройки, поэтому перед редактированием конфигурационного файла «sshd_config» сперва сделайте резервную копию : ]# cp /etc/ssh/sshd_config /etc/ssh/sshd_config_$(date +%d%m%y,%T) -rw——-. 1 root root 3872 Дек 13 2012 /etc/ssh/sshd_config -rw——-. 1 root root 3872 Сен 29 20:02 /etc/ssh/sshd_config_290913,20:02:54 чтобы если что-то не заладится, всегда можно было восстановить к дефолтным настройкам. В рамках данной заметке не входит рассказать Вам дорогие читатели моего блога, как обезопасить подключение к удаленной консоли системы, но в будующем я конечно же рассмотрю и дополню данную заметку. А пока всё и удачи, с уважением автор блога ekzorchik. Используйте прокси ((заблокировано роскомнадзором, используйте vpn или proxy)) при использовании Telegram клиента: Поблагодари автора и новые статьи будут появляться чаще 🙂 Карта МКБ: 4432-7300-2472-8059 Большое спасибо тем кто благодарит автора за практические заметки небольшими пожертвованиями. С уважением, Олло Александр aka ekzorchik. Источник Red Hat Customer Portal Log in to Your Red Hat Account Your Red Hat account gives you access to your profile, preferences, and services, depending on your status. If you are a new customer, register now for access to product evaluations and purchasing capabilities. Need access to an account? If your company has an existing Red Hat account, your organization administrator can grant you access. Red Hat Account Customer Portal For your security, if you’re on a public computer and have finished using your Red Hat services, please be sure to log out. Select Your Language Red Hat Training A Red Hat training course is available for Red Hat Enterprise Linux 18.2. Remote Management with SSH Note The following instructions assume you are starting from scratch and do not already have SSH keys set up. If you have SSH keys set up and copied to the other systems, you can skip this procedure. Important Optional: Changing user Generating the SSH key pair Copying the keys to the remote hosts Optional: Add the passphrase to the ssh-agent The libvirt daemon provides an interface for managing virtual machines. You must have the libvirtd daemon installed and running on every remote host that you intend to manage this way. Remote hosts can be managed with the virt-manager GUI tool. SSH keys must belong to the user executing virt-manager for password-less login to work. Figure 18.1. Add connection menu Источник

- Установка openssh на RHEL 6.4

- Red Hat Customer Portal

- Log in to Your Red Hat Account

- Red Hat Account

- Customer Portal

- Select Your Language

- Red Hat Training

- 18.2. Remote Management with SSH

Red hat linux ssh

Чтобы подключиться к серверу OpenSSH с клиентского компьютера, на этом компьютере вы должны установить пакеты openssh-clients и openssh .

Команда ssh является безопасной заменой команд rlogin , rsh и telnet . Она позволяет вам регистрироваться и выполнять команды на удалённом компьютере.

Регистрация на удалённой машине с помощью ssh похожа на использование telnet . Чтобы зарегистрироваться на удалённой машине с именем penguin.example.net, введите следующую команду в приглашении оболочки:

Команда ssh может применяться для выполнения команд на удалённом компьютере без использования приглашения оболочки. При этом используется запись: ssh hostname command . Например, если вы хотите выполнить команду ls /usr/share/doc на удалённом компьютере penguin.example.net, введите в приглашении оболочки:

Команда scp используется для передачи файлов между компьютерами через защищённое шифрованием соединение. Она похожа на rcp .

Для передачи локального файла на удалённый компьютер используется запись scp localfile username@tohostname:/newfilename . localfile обозначает исходный файл, а комбинация username@tohostname:/newfilename определяет назначение.

Чтобы передать локальный файл shadowman на компьютер penguin.example.net под своем именем пользователя, введите в приглашении оболочки (заменив username своим именем):

Для передачи удалённого файла на локальный компьютер используется запись scp username@tohostname:/remotefile /newlocalfile . remotefile обозначает исходный файл, а newlocalfile — назначение.

В качестве исходных файлов могут быть указаны несколько файлов. Например, чтобы передать содержимое каталога /downloads в существующий каталог с именем uploads на удалённый компьютер machine penguin.example.net, введите в приглашении оболочки следующую команду:

| Отдельные пары ключей авторизации | ||

|---|---|---|

| Каждый пользователь должен использовать свою собственную пару ключей | |

|---|---|

| Что такое секретная фраза? |

|---|

/.ssh/identity ). Введите секретную фразу, отличную от пароля вашей учётной записи. Подтвердите секретную фразу, введя её снова.

Измените разрешения в каталоге .ssh и файлов ключей, выполнив команды chmod 755

/.ssh и chmod 644

/.ssh/identity.pub в файл

/.ssh/authorized_keys на компьютер, к которому вы хотите подключиться. Если файл

/.ssh/authorized_keys не существует, вы можете скопировать файл

/.ssh/identity.pub в файл

/.ssh/authorized_keys на удалённый компьютер. [1]

Программа ssh-agent может сохранять вашу секретную фразу, чтобы вам не понадобилось вводить её при каждом установлении соединения ssh или scp . Если вы используете GNOME, для ввода секретной фразы при входе в систему и сохранения её до выхода из GNOME, используйте программу openssh-askpass-gnome . Тогда вы не будете должны вводить пароль или секретную фразу для каждого ssh или scp соединения, сделанного в течении этого сеанса GNOME. Если вы не используете GNOME, перейдите к разделу Настройка ssh-agent .

Чтобы сохранить вашу секретную фразу в течение сеанса GNOME, выполните следующие действия:

Вам потребуется установить пакет openssh-askpass-gnome ; выполните команду rpm -q openssh-askpass-gnome чтобы проверить, установлен он или нет. Если он не установлен, установите его с компакт-дисков Red Hat, сайта (или зеркала) Red Hat FTP или найдите его в сети Red Hat Network.

Если у вас нет файла

/.Xclients , вы можете запустить switchdesk для его создания. В вашем файле

Когда вы завершите сеанс, ваша фраза будет забыта. Вы должны выполнять эти две команды каждый раз при регистрации на виртуальной консоли или открытии окна терминала.

Замечания

| [1] |