- Локальная политика безопасности. Часть 1: Введение

- Введение

- Конфигурирование политик безопасности

- Применение политик безопасности для локального компьютера и для объекта групповой политики рабочей станции, подсоединенной к домену

- Применение политики безопасности для локального компьютера

- Применение политики безопасности для объекта групповой политики рабочей компьютера, присоединенного к домену Windows Server 2008 R2

- Применение политики безопасности для объекта групповой политики с контроллера домена Windows Server 2008 R2

- Заключение

- Групповая политика контроля учетных записей и параметры ключа реестра User Account Control Group Policy and registry key settings

- Параметры групповой политики Group Policy settings

- Контроль учетных записей пользователей: режим утверждения администратором встроенной учетной записи администратора User Account Control: Admin Approval Mode for the built-in Administrator account

- Контроль учетных записей пользователей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop

- Контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode

- Контроль учетных записей пользователей: поведение запроса на повышение прав для обычных пользователей User Account Control: Behavior of the elevation prompt for standard users

- Контроль учетных записей пользователей: обнаружение установки приложений и запрос на повышение прав User Account Control: Detect application installations and prompt for elevation

- Контроль учетных записей пользователей: повышение прав только для подписанных и проверенных исполняемых файлов User Account Control: Only elevate executables that are signed and validated

- Контроль учетных записей пользователей: повышать права для UIAccess-приложений только при установке в безопасных местах User Account Control: Only elevate UIAccess applications that are installed in secure locations

- Контроль учетных записей пользователей: все администраторы работают в режиме одобрения администратором User Account Control: Run all administrators in Admin Approval Mode

- Контроль учетных записей пользователей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав User Account Control: Switch to the secure desktop when prompting for elevation

- Контроль учетных записей: виртуализация сбоев записи в файл или реестр на основании расположений пользователя User Account Control: Virtualize file and registry write failures to per-user locations

- Параметры ключа реестра Registry key settings

Локальная политика безопасности. Часть 1: Введение

Введение

В предыдущих моих статьях о групповых политиках было рассказано о принципах работы оснастки «Редактор локальной групповой политики». Рассматривались некоторые узлы текущей оснастки, а также функционал множественной групповой политики. Начиная с этой статьи, вы сможете узнать об управлении параметрами безопасности на локальном компьютере, а также в доменной среде. В наше время обеспечение безопасности является неотъемлемой частью работы как для системных администраторов в крупных и даже мелких предприятиях, так и для домашних пользователей, перед которыми стоит задача настройки компьютера. Неопытные администраторы и домашние пользователи могут посчитать, что после установки антивируса и брандмауэра их операционные системы надежно защищены, но это не совсем так. Конечно, эти компьютеры будут защищены от множества атак, но что же спасет их от человеческого фактора? Сейчас возможности операционных систем по обеспечению безопасности очень велики. Существуют тысячи параметров безопасности, которые обеспечивают работу служб, сетевую безопасность, ограничение доступа к определенным ключам и параметрам системного реестра, управление агентами восстановления данных шифрования дисков BitLocker, управление доступом к приложениям и многое, многое другое.

В связи с большим числом параметров безопасности операционных систем Windows Server 2008 R2 и Windows 7, невозможно настроить все компьютеры, используя один и тот же набор параметров. В статье «Настройки групповых политик контроля учетных записей в Windows 7» были рассмотрены методы тонкой настройки контроля учетных записей операционных систем Windows, и это только малая часть того, что вы можете сделать при помощи политик безопасности. В цикле статей по локальным политикам безопасности я постараюсь рассмотреть как можно больше механизмов обеспечения безопасности с примерами, которые могут вам помочь в дальнейшей работе.

Конфигурирование политик безопасности

Политика безопасности – это набор параметров, которые регулируют безопасность компьютера и управляются с помощью локального объекта GPO. Настраивать данные политики можно при помощи оснастки «Редактор локальной групповой политики» или оснастки «Локальная политика безопасности». Оснастка «Локальная политика безопасности» используется для изменения политики учетных записей и локальной политики на локальном компьютере, а политики учетных записей, привязанных к домену Active Directory можно настраивать при помощи оснастки «Редактор управления групповыми политиками». Перейти к локальным политикам безопасности, вы можете следующими способами:

- Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Локальная политика безопасности и откройте приложение в найденных результатах;

- Воспользуйтесь комбинацией клавиш

+R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите secpol.msc и нажмите на кнопку «ОК»;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Редактор локальной групповой политики» и нажмите на кнопку «Добавить». В появившемся диалоге «Выбор объекта групповой политики» нажмите на кнопку «Обзор» для выбора компьютера или нажмите на кнопку «Готово» (по умолчанию установлен объект «Локальный компьютер»). В диалоге «Добавление или удаление оснасток» нажмите на кнопку «ОК». В оснастке «Редактор локальной групповой политики» перейдите в узел «Конфигурация компьютера», а затем откройте узел «Параметры безопасности».

В том случае, если ваш компьютер подсоединен к домену Active Directory, политика безопасности определяется политикой домена или политикой подразделения, членом которого является компьютер.

Применение политик безопасности для локального компьютера и для объекта групповой политики рабочей станции, подсоединенной к домену

При помощи следующих примеров вы увидите разницу между применением политики безопасности для локального компьютера и для объекта групповой политики рабочего компьютера, присоединенного к домену Windows Server 2008 R2.

Применение политики безопасности для локального компьютера

Для успешного выполнения текущего примера, учетная запись, под которой выполняются данные действия, должна входить в группу «Администраторы» на локальном компьютере. Если компьютер подключен к домену, то эти действия могут выполнять только пользователи, которые являются членами группы «Администраторы домена» или групп, с разрешенными правами на редактирование политик.

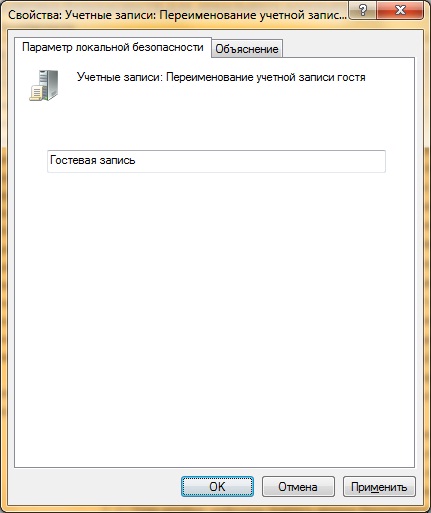

В этом примере мы переименуем гостевую учетную запись. Для этого выполните следующие действия:

- Откройте оснастку «Локальные политики безопасности» или перейдите в узел «Параметры безопасности» оснастки «Редактор локальной групповой политики»;

- Перейдите в узел «Локальные политики», а затем «Параметры безопасности»;

- Откройте параметр «Учетные записи: Переименование учетной записи гостя» дважды щелкнув на нем или нажав на клавишу Enter;

- В текстовом поле введите Гостевая запись и нажмите на кнопку «ОК»;

После перезагрузки компьютера для того чтобы проверить, применилась ли политика безопасности к вашему компьютеру, вам нужно открыть в панели управления компонент «Учетные записи пользователей» и перейти по ссылке «Управление другой учетной записью». В открывшемся окне вы увидите все учетные записи, созданные на вашем локальном компьютере, в том числе переименованную учетную запись гостя:

Применение политики безопасности для объекта групповой политики рабочей компьютера, присоединенного к домену Windows Server 2008 R2

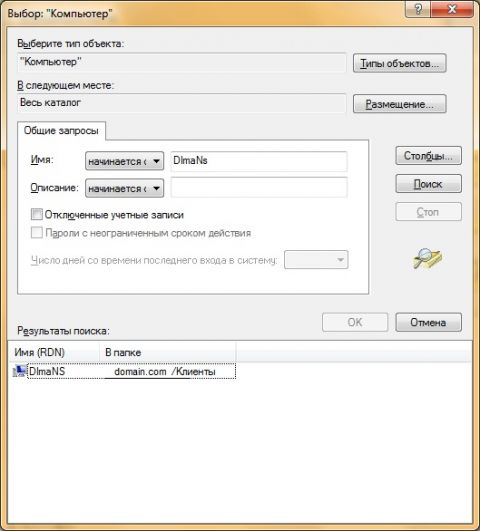

В этом примере мы запретим пользователю Test_ADUser изменять пароль для учетной записи на своем компьютере. Напомню, что для выполнения следующих действий вы должны входить в группу «Администраторы домена». Выполните следующие действия:

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter»;

- В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M;

- В диалоге «Добавление и удаление оснасток» выберите оснастку «Редактор локальной групповой политики» и нажмите на кнопку «Добавить»;

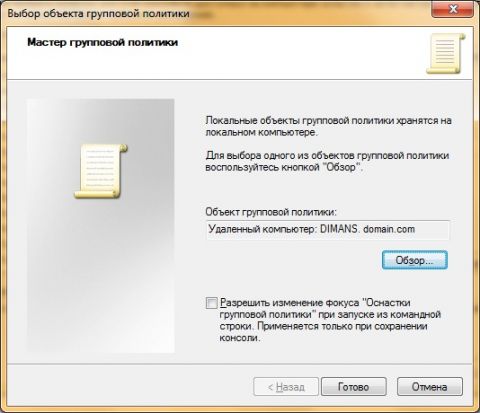

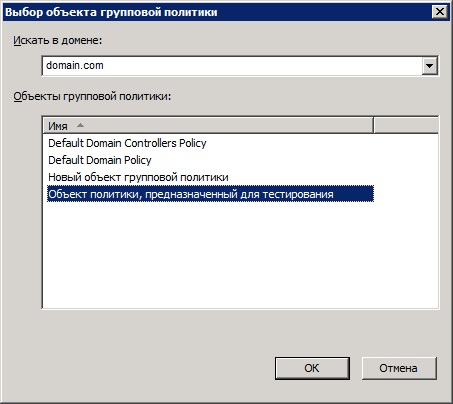

- В появившемся диалоге «Выбор объекта групповой политики» нажмите на кнопку «Обзор» для выбора компьютера и выберите нужный компьютер, как показано на следующем скриншоте:

В диалоге «Выбор объекта групповой политики» убедитесь, что выбрали нужный компьютер и нажмите на кнопку «Готово»;

После перезагрузки компьютера для того чтобы проверить, применилась ли политика безопасности, перейдите на компьютер, над которым проводились изменения и откройте консоль управления MMC. В ней добавьте оснастку «Локальные пользователи и группы» и попробуйте изменить пароль для своей доменной учетной записи.

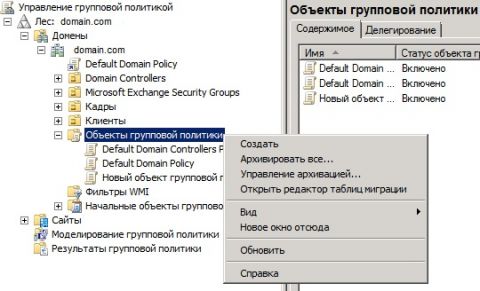

Применение политики безопасности для объекта групповой политики с контроллера домена Windows Server 2008 R2

При помощи этого примера, изменим число новых уникальных паролей, которые должны быть назначены учетной записи пользователя до повторного использования старого пароля. Эта политика позволяет вам улучшать безопасность, гарантируя, что старые пароли не будут повторно использоваться в течении нескольких раз. Войдите на контроллер домена или используйте средства администрирования удаленного сервера. Выполните следующие действия:

- Откройте консоль «Управление групповой политикой» — в диалоговом окне «Выполнить», в поле «Открыть» введите gpmc.msc и нажмите на кнопку «ОК»;

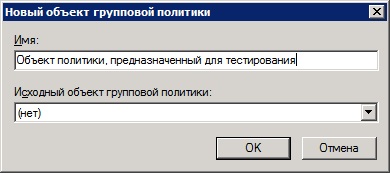

- В контейнере «Объекты групповой политики» щелкните правой кнопкой мыши и из контекстного меню выберите команду «Создать»;

В поле «Имя» введите название объекта GPO, например «Объект политики, предназначенный для тестирования» и нажмите на кнопку «ОК»;

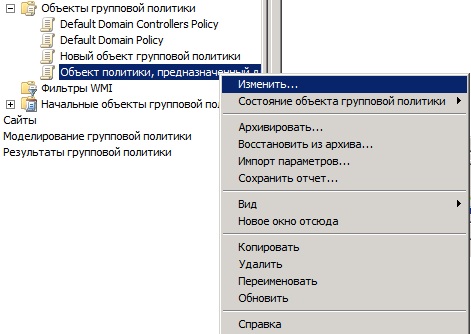

Щелкните правой кнопкой мыши на созданном объекте и из контекстного меню выберите команду «Изменить»;

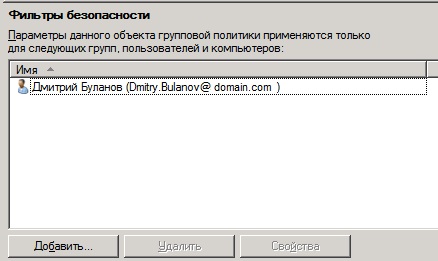

В фильтрах безопасности объекта политики выберите пользователя или группу, на которых будет распространяться указанные настройки.

Об использовании оснастки «Управление групповой политикой» на контроллерах домена и о команде gpupdate будет подробно рассказываться в последующих статьях.

Заключение

Из этой статьи вы узнали о методах применения локальных политик безопасности. В предоставленных примерах проиллюстрирована настройка политик безопасности при помощи оснастки «Локальная политика безопасности» на локальном компьютере, настройка политик на компьютере, подсоединенном к домену, а также управление локальными политиками безопасности с использованием контроллер домена. В следующих статьях из цикла о локальных политиках безопасности вы узнаете об использовании каждого узла оснастки «Локальная политика безопасности» и о примерах их использования в тестовой и рабочей среде.

Групповая политика контроля учетных записей и параметры ключа реестра User Account Control Group Policy and registry key settings

Область применения Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Параметры групповой политики Group Policy settings

Для контроля учетных записей пользователей можно настроить 10 параметров групповой политики. There are 10 Group Policy settings that can be configured for User Account Control (UAC). В таблице перечислены параметры политики по умолчанию, а в следующих разделах поясняются различные параметры политики UAC и перечислены рекомендации. The table lists the default for each of the policy settings, and the following sections explain the different UAC policy settings and provide recommendations. Эти параметры политики находятся в оснастке «Параметры безопасности\Локальные политики\Параметры безопасности» в оснастке «Локализованная политика безопасности». These policy settings are located in Security Settings\Local Policies\Security Options in the Local Security Policy snap-in. Дополнительные сведения о каждом из параметров групповой политики см. в описании групповой политики. For more information about each of the Group Policy settings, see the Group Policy description. Сведения о параметрах ключа реестра см. в параметрах ключа реестра. For information about the registry key settings, see Registry key settings.

| Параметр групповой политики Group Policy setting | Раздел реестра Registry key | По умолчанию Default |

|---|---|---|

| Контроль учетных записей пользователей: режим утверждения администратором встроенной учетной записи администратора User Account Control: Admin Approval Mode for the built-in Administrator account | FilterAdministratorToken FilterAdministratorToken | Отключено Disabled |

| Контроль учетных записей пользователей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop | EnableUIADesktopToggle EnableUIADesktopToggle | Отключено Disabled |

| Контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode | ConsentPromptBehaviorAdmin ConsentPromptBehaviorAdmin | Запрос согласия на binaries, не внося в Windows Prompt for consent for non-Windows binaries |

| Контроль учетных записей пользователей: поведение запроса на повышение прав для обычных пользователей User Account Control: Behavior of the elevation prompt for standard users | ConsentPromptBehaviorUser ConsentPromptBehaviorUser | Запрос учетных данных на безопасном рабочем столе Prompt for credentials on the secure desktop |

| Контроль учетных записей пользователей: обнаружение установки приложений и запрос на повышение прав User Account Control: Detect application installations and prompt for elevation | EnableInstallerDetection EnableInstallerDetection | Включено (по умолчанию для дома) Enabled (default for home) Отключено (по умолчанию для предприятий) Disabled (default for enterprise) |

| Контроль учетных записей пользователей: повышение прав только для подписанных и проверенных исполняемых файлов User Account Control: Only elevate executables that are signed and validated | ValidateAdminCodeSignatures ValidateAdminCodeSignatures | Отключено Disabled |

| Контроль учетных записей пользователей: повышать права для UIAccess-приложений только при установке в безопасных местах User Account Control: Only elevate UIAccess applications that are installed in secure locations | EnableSecureUIAPaths EnableSecureUIAPaths | Включено Enabled |

| Контроль учетных записей пользователей: все администраторы работают в режиме одобрения администратором User Account Control: Run all administrators in Admin Approval Mode | EnableLUA EnableLUA | Включено Enabled |

| Контроль учетных записей пользователей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав User Account Control: Switch to the secure desktop when prompting for elevation | PromptOnSecureDesktop PromptOnSecureDesktop | Включено Enabled |

| Контроль учетных записей: виртуализация сбоев записи в файл или реестр на основании расположений пользователя User Account Control: Virtualize file and registry write failures to per-user locations | EnableVirtualization EnableVirtualization | Включено Enabled |

Контроль учетных записей пользователей: режим утверждения администратором встроенной учетной записи администратора User Account Control: Admin Approval Mode for the built-in Administrator account

Контроль учетных записей пользователей: режим утверждения администратором встроенного параметра политики учетных записей администратора управляет поведением режима утверждения администратора для встроенной учетной записи администратора. The User Account Control: Admin Approval Mode for the built-in Administrator account policy setting controls the behavior of Admin Approval Mode for the built-in Administrator account.

Ниже перечислены возможные варианты. The options are:

- Включено. Enabled. Встроенная учетная запись администратора использует режим утверждения администратором. The built-in Administrator account uses Admin Approval Mode. По умолчанию любая операция, требуя повышения привилегий, будет предложено пользователю утвердить операцию. By default, any operation that requires elevation of privilege will prompt the user to approve the operation.

- Служба отключена. Disabled. (По умолчанию) Встроенная учетная запись администратора запускает все приложения с полными административными привилегиями. (Default) The built-in Administrator account runs all applications with full administrative privilege.

Контроль учетных записей пользователей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop

Контроль учетных записей пользователей: разрешить приложениям UIAccess запрос повышения прав, не используя параметр политики безопасного рабочего стола, контролирует, могут ли программы пользовательского интерфейса (UIAccess или UIA) автоматически отключить безопасный рабочий стол для подсказок повышения прав, используемых стандартным пользователем. The User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop policy setting controls whether User Interface Accessibility (UIAccess or UIA) programs can automatically disable the secure desktop for elevation prompts used by a standard user.

Ниже перечислены возможные варианты. The options are:

- Включено. Enabled. Программы UIA, включая удаленную помощь Windows, автоматически отключат безопасный рабочий стол для подсказок повышения прав. UIA programs, including Windows Remote Assistance, automatically disable the secure desktop for elevation prompts. Если не отключить контроль учетных записей: переключиться на безопасный рабочий стол при запросе параметра политики повышения прав, запросы будут отображаться на рабочем столе интерактивного пользователя, а не на защищенного рабочего стола. If you do not disable the User Account Control: Switch to the secure desktop when prompting for elevation policy setting, the prompts appear on the interactive user’s desktop instead of the secure desktop.

- Служба отключена. Disabled. (По умолчанию) Защищенный рабочий стол может быть отключен только пользователем интерактивного рабочего стола или путем отключения контроля учетных записей: переключение на безопасный рабочий стол при запросе параметра политики повышения прав. (Default) The secure desktop can be disabled only by the user of the interactive desktop or by disabling the User Account Control: Switch to the secure desktop when prompting for elevation policy setting.

Программы UIA предназначены для взаимодействия с Windows и приложениями от имени пользователя. UIA programs are designed to interact with Windows and application programs on behalf of a user. Этот параметр политики позволяет программам UIA обходить безопасный рабочий стол, чтобы в некоторых случаях повысить доступность; Однако разрешение появления запросов на повышение прав на интерактивном рабочем столе вместо безопасного рабочего стола может повысить риск безопасности. This policy setting allows UIA programs to bypass the secure desktop to increase usability in certain cases; however, allowing elevation requests to appear on the interactive desktop instead of the secure desktop can increase your security risk.

Программы UIA должны иметь цифровую подпись, так как они должны иметь возможность отвечать на запросы, касающиеся вопросов безопасности, таких как запрос на повышение прав в UAC. UIA programs must be digitally signed because they must be able to respond to prompts regarding security issues, such as the UAC elevation prompt. По умолчанию программы UIA запускаются только по следующим защищенным путям: By default, UIA programs are run only from the following protected paths:

- . \Program Files, включая в папки . \Program Files, including subfolders

- . \Program Files (x86), включая в папки для 64-битных версий Windows . \Program Files (x86), including subfolders for 64-bit versions of Windows

- . \Windows\System32 . \Windows\System32

Контроль учетных записей пользователей: только повышение уровня приложений UIAccess, установленных в параметре политики безопасных местоположений, отключает требование запускаться из защищенного пути. The User Account Control: Only elevate UIAccess applications that are installed in secure locations policy setting disables the requirement to be run from a protected path.

Хотя этот параметр политики применяется к любой программе UIA, он в основном используется в некоторых сценариях удаленной помощи, включая программу удаленного помощи Windows в Windows 7. While this policy setting applies to any UIA program, it is primarily used in certain remote assistance scenarios, including the Windows Remote Assistance program in Windows 7.

Если пользователь запрашивает удаленную помощь у администратора и сеанс удаленной помощи установлен, на безопасном рабочем столе интерактивного пользователя отображаются все запросы на повышение прав, и удаленный сеанс администратора приостанавливовка. If a user requests remote assistance from an administrator and the remote assistance session is established, any elevation prompts appear on the interactive user’s secure desktop and the administrator’s remote session is paused. Чтобы сеанс удаленного администратора не приорошился во время **** запросов на повышение прав, пользователь может установить для ИТ-специалиста возможность отвечать на запросы контроля учетных записей пользователей при настройке сеанса удаленной помощи. To avoid pausing the remote administrator’s session during elevation requests, the user may select the Allow IT Expert to respond to User Account Control prompts check box when setting up the remote assistance session. Однако для этого необходимо, чтобы интерактивный пользователь ответил на запрос повышения прав на защищенного рабочего стола. However, selecting this check box requires that the interactive user respond to an elevation prompt on the secure desktop. Если интерактивный пользователь является стандартным пользователем, у него нет необходимых учетных данных для повышения прав. If the interactive user is a standard user, the user does not have the required credentials to allow elevation.

Если вы включили этот параметр политики, запросы на повышение прав автоматически отправляются на интерактивный рабочий стол (а не на безопасный рабочий стол), а также отображаются в представлении удаленного администратора рабочего стола во время сеанса удаленной помощи. If you enable this policy setting, requests for elevation are automatically sent to the interactive desktop (not the secure desktop) and also appear on the remote administrator’s view of the desktop during a remote assistance session. Это позволяет удаленному администратору предоставить соответствующие учетные данные для повышения прав. This allows the remote administrator to provide the appropriate credentials for elevation.

Этот параметр политики не меняет поведение запроса на повышение прав в UAC для администраторов. This policy setting does not change the behavior of the UAC elevation prompt for administrators.

Если вы планируете включить этот параметр политики, следует также просмотреть влияние контроля учетных записей пользователей: поведение запроса на повышение прав для стандартных параметров политики пользователей. If you plan to enable this policy setting, you should also review the effect of the User Account Control: Behavior of the elevation prompt for standard users policy setting. Если он настроен **** как автоматически отключать запросы на повышение прав, запросы на повышение прав не представляются пользователю. If it is configured as Automatically deny elevation requests, elevation requests are not presented to the user.

Контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode

Контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в параметре политики «Режим утверждения администратора» управляет поведением запроса на повышение прав для администраторов. The User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode policy setting controls the behavior of the elevation prompt for administrators.

Ниже перечислены возможные варианты. The options are:

Повышение уровня без запроса. Elevate without prompting. Позволяет привилегированным учетным записям выполнять операцию, требующую повышения прав без получения согласия или учетных данных. Allows privileged accounts to perform an operation that requires elevation without requiring consent or credentials.

Примечание Используйте этот параметр только в наиболее ограниченных средах. Note Use this option only in the most constrained environments.

Запрос учетных данных на безопасном рабочем столе. Prompt for credentials on the secure desktop. Если для операции требуется повышение привилегий, пользователю на защищенном рабочем столе будет предложено ввести привилегированное имя пользователя и пароль. When an operation requires elevation of privilege, the user is prompted on the secure desktop to enter a privileged user name and password. Если пользователь вводит действительные учетные данные, операция продолжается с наивысшими доступными привилегиями пользователя. If the user enters valid credentials, the operation continues with the user’s highest available privilege.

Запрос согласия на безопасном рабочем столе. Prompt for consent on the secure desktop. Если для операции требуется повышение привилегий, пользователю на защищенном **** рабочем столе будет предложено выбрать «Разрешить» или «Запретить». When an operation requires elevation of privilege, the user is prompted on the secure desktop to select either Permit or Deny. Если пользователь выбирает разрешение, операция продолжается с наивысшими доступными привилегиями пользователя. If the user selects Permit, the operation continues with the user’s highest available privilege.

Запрос учетных данных. Prompt for credentials. Если для операции требуется повышение привилегий, пользователю будет предложено ввести имя и пароль администратора. When an operation requires elevation of privilege, the user is prompted to enter an administrative user name and password. Если пользователь вводит действительные учетные данные, операция продолжается с применимыми привилегиями. If the user enters valid credentials, the operation continues with the applicable privilege.

Запрос согласия. Prompt for consent. Если для операции требуется повышение привилегий, пользователю будет предложено выбрать «Разрешить» или «Запретить». When an operation requires elevation of privilege, the user is prompted to select either Permit or Deny. Если пользователь выбирает разрешение, операция продолжается с наивысшими доступными привилегиями пользователя. If the user selects Permit, the operation continues with the user’s highest available privilege.

Запрос согласия на binaries, не внося в Windows. Prompt for consent for non-Windows binaries. (По умолчанию) Если для операции приложения, не относястого от Майкрософт, требуется повышение привилегий, пользователю на защищенном рабочем столе будет предложено выбрать «Разрешить» или «Запретить». **** (Default) When an operation for a non-Microsoft application requires elevation of privilege, the user is prompted on the secure desktop to select either Permit or Deny. Если пользователь выбирает разрешение, операция продолжается с наивысшими доступными привилегиями пользователя. If the user selects Permit, the operation continues with the user’s highest available privilege.

Контроль учетных записей пользователей: поведение запроса на повышение прав для обычных пользователей User Account Control: Behavior of the elevation prompt for standard users

Контроль учетных записей: поведение запроса на повышение прав для стандартных параметров политики пользователей управляет поведением запроса на повышение прав для обычных пользователей. The User Account Control: Behavior of the elevation prompt for standard users policy setting controls the behavior of the elevation prompt for standard users.

Ниже перечислены возможные варианты. The options are:

- Автоматически отключать запросы на повышение прав. Automatically deny elevation requests. Если для операции требуется повышение привилегий, отображается сообщение об ошибке «Отказано в доступе». When an operation requires elevation of privilege, a configurable access denied error message is displayed. Предприятие, которое работает на настольных компьютерах в качестве обычного пользователя, может выбрать этот параметр, чтобы уменьшить количество звонков в службу поддержки. An enterprise that is running desktops as standard user may choose this setting to reduce help desk calls.

- Запрос учетных данных на безопасном рабочем столе. Prompt for credentials on the secure desktop. (По умолчанию) Если для операции требуется повышение привилегий, пользователю на защищенном рабочем столе будет предложено ввести другое имя пользователя и пароль. (Default) When an operation requires elevation of privilege, the user is prompted on the secure desktop to enter a different user name and password. Если пользователь вводит действительные учетные данные, операция продолжается с применимыми привилегиями. If the user enters valid credentials, the operation continues with the applicable privilege.

- Запрос учетных данных. Prompt for credentials. Если для операции требуется повышение привилегий, пользователю будет предложено ввести имя и пароль администратора. When an operation requires elevation of privilege, the user is prompted to enter an administrative user name and password. Если пользователь вводит действительные учетные данные, операция продолжается с применимыми привилегиями. If the user enters valid credentials, the operation continues with the applicable privilege.

Контроль учетных записей пользователей: обнаружение установки приложений и запрос на повышение прав User Account Control: Detect application installations and prompt for elevation

Контроль учетных записей пользователей: обнаружение установок приложений и запрос на настройку политики повышения прав управляет поведением обнаружения установки приложений на компьютере. The User Account Control: Detect application installations and prompt for elevation policy setting controls the behavior of application installation detection for the computer.

Ниже перечислены возможные варианты. The options are:

- Включено. Enabled. (По умолчанию для домашней) При обнаружении пакета установки приложения, требуемого повышения привилегий, пользователю будет предложено ввести имя и пароль администратора. (Default for home) When an application installation package is detected that requires elevation of privilege, the user is prompted to enter an administrative user name and password. Если пользователь вводит действительные учетные данные, операция продолжается с применимыми привилегиями. If the user enters valid credentials, the operation continues with the applicable privilege.

- Служба отключена. Disabled. (По умолчанию для предприятий) Пакеты установки приложений не обнаруживаются и не высказыются на повышение прав. (Default for enterprise) Application installation packages are not detected and prompted for elevation. Предприятия, которые используют стандартные рабочие столы пользователей и используют технологии делегирования установки, такие как установка программного обеспечения групповой политики или сервер управления системами (SMS), должны отключить этот параметр политики. Enterprises that are running standard user desktops and use delegated installation technologies such as Group Policy Software Installation or Systems Management Server (SMS) should disable this policy setting. В этом случае обнаружение установщика не является необходимым. In this case, installer detection is unnecessary.

Контроль учетных записей пользователей: повышение прав только для подписанных и проверенных исполняемых файлов User Account Control: Only elevate executables that are signed and validated

Контроль учетных записей пользователей: повышение привилегий только подписанных и проверенных параметров политики обеспечивает проверку подписи инфраструктуры открытых ключей (PKI) для интерактивных приложений, которые запрашивают повышение привилегий. The User Account Control: Only elevate executables that are signed and validated policy setting enforces public key infrastructure (PKI) signature checks for any interactive applications that request elevation of privilege. Администраторы предприятия могут контролировать, какие приложения разрешено запускать, добавляя сертификаты в хранилище сертификатов надежных издателей на локальных компьютерах. Enterprise administrators can control which applications are allowed to run by adding certificates to the Trusted Publishers certificate store on local computers.

Ниже перечислены возможные варианты. The options are:

- Включено. Enabled. Принудительно применяет проверку пути сертификации PKI для заданного исполняемого файла, прежде чем он будет разрешен для запуска. Enforces the PKI certification path validation for a given executable file before it is permitted to run.

- Служба отключена. Disabled. (По умолчанию) Не применяет проверку пути сертификации PKI до того, как будет разрешен запуск заданного исполняемого файла. (Default) Does not enforce PKI certification path validation before a given executable file is permitted to run.

Контроль учетных записей пользователей: повышать права для UIAccess-приложений только при установке в безопасных местах User Account Control: Only elevate UIAccess applications that are installed in secure locations

Контроль учетных записей пользователей: только приложения UIAccess, установленные в параметре политики безопасных расположений, управляют тем, должны ли приложения, запросив запуск с уровнем целостности пользовательского интерфейса (UIAccess), находиться в надежном месте в файловой системе. The User Account Control: Only elevate UIAccess applications that are installed in secure locations policy setting controls whether applications that request to run with a User Interface Accessibility (UIAccess) integrity level must reside in a secure location in the file system. Безопасные расположения ограничены следующими: Secure locations are limited to the following:

- . \Program Files, включая в папки . \Program Files, including subfolders

- . \Windows\system32 . \Windows\system32

- . \Program Files (x86), включая в папки для 64-битных версий Windows . \Program Files (x86), including subfolders for 64-bit versions of Windows

Примечание Windows принудительно проверяет подписи PKI для любого интерактивного приложения, которое запрашивает запуск с уровнем целостности UIAccess независимо от состояния этого параметра безопасности. Note Windows enforces a PKI signature check on any interactive application that requests to run with a UIAccess integrity level regardless of the state of this security setting.

Ниже перечислены возможные варианты. The options are:

- Включено. Enabled. (По умолчанию) Если приложение находится в надежном расположении в файловой системе, оно выполняется только с целостностью UIAccess. (Default) If an application resides in a secure location in the file system, it runs only with UIAccess integrity.

- Служба отключена. Disabled. Приложение выполняется с целостностью UIAccess, даже если оно не находится в безопасном расположении в файловой системе. An application runs with UIAccess integrity even if it does not reside in a secure location in the file system.

Контроль учетных записей пользователей: все администраторы работают в режиме одобрения администратором User Account Control: Run all administrators in Admin Approval Mode

Контроль учетных записей пользователей: параметр политики «Запустить все администраторы в режиме утверждения администратора» управляет поведением всех параметров политики UAC на компьютере. The User Account Control: Run all administrators Admin Approval Mode policy setting controls the behavior of all UAC policy settings for the computer. Если вы измените этот параметр политики, необходимо перезагрузить компьютер. If you change this policy setting, you must restart your computer.

Ниже перечислены возможные варианты. The options are:

- Включено. Enabled. (По умолчанию) Режим утверждения администратором включен. (Default) Admin Approval Mode is enabled. Эта политика должна быть включена, а соответствующие параметры политики UAC также должны быть настроены соответствующим **** образом, чтобы позволить встроенной учетной записи администратора и всем другим пользователям, которые являются членами группы администраторов, запускаться в режиме утверждения администратором. This policy must be enabled and related UAC policy settings must also be set appropriately to allow the built-in Administrator account and all other users who are members of the Administrators group to run in Admin Approval Mode.

- Служба отключена. Disabled. Режим утверждения администратором и все связанные параметры политики UAC отключены. Admin Approval Mode and all related UAC policy settings are disabled.

Примечание Если этот параметр политики отключен, Центр безопасности сообщает о снижении общей безопасности операционной системы. Note If this policy setting is disabled, the Security Center notifies you that the overall security of the operating system has been reduced.

Контроль учетных записей пользователей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав User Account Control: Switch to the secure desktop when prompting for elevation

Контроль учетных записей пользователей: переход на безопасный рабочий стол при запросе параметра политики повышения прав контролирует, отображается ли запрос на повышение прав на рабочем столе интерактивного пользователя или защищенного рабочего стола. The User Account Control: Switch to the secure desktop when prompting for elevation policy setting controls whether the elevation request prompt is displayed on the interactive user’s desktop or the secure desktop.

Ниже перечислены возможные варианты. The options are:

- Включено. Enabled. (По умолчанию) Все запросы на повышение прав перенаправлены на безопасный рабочий стол независимо от параметров политики поведения запросов для администраторов и обычных пользователей. (Default) All elevation requests go to the secure desktop regardless of prompt behavior policy settings for administrators and standard users.

- Служба отключена. Disabled. Все запросы на повышение прав перенайдут на рабочий стол интерактивного пользователя. All elevation requests go to the interactive user’s desktop. Используются параметры политики поведения подсказок для администраторов и обычных пользователей. Prompt behavior policy settings for administrators and standard users are used.

Если этот параметр политики включен, он переопределяет контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в параметре политики режима утверждения администратором. When this policy setting is enabled, it overrides the User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode policy setting. В следующей таблице описывается поведение запроса на повышение прав для каждого из параметров политики администратора, когда контроль учетных записей пользователей: переход на безопасный рабочий стол при запросе параметра политики повышения прав включен или отключен. The following table describes the behavior of the elevation prompt for each of the administrator policy settings when the User Account Control: Switch to the secure desktop when prompting for elevation policy setting is enabled or disabled.

| Параметр политики администратора Administrator policy setting | Enabled Enabled | Отключено Disabled |

|---|---|---|

| Запрос учетных данных на безопасном рабочем столе Prompt for credentials on the secure desktop | Запрос появится на безопасном рабочем столе. The prompt appears on the secure desktop. | Запрос появится на безопасном рабочем столе. The prompt appears on the secure desktop. |

| Запрос согласия на безопасном рабочем столе Prompt for consent on the secure desktop | Запрос появится на безопасном рабочем столе. The prompt appears on the secure desktop. | Запрос появится на безопасном рабочем столе. The prompt appears on the secure desktop. |

| Запрос учетных данных Prompt for credentials | Запрос появится на безопасном рабочем столе. The prompt appears on the secure desktop. | Запрос появится на рабочем столе интерактивного пользователя. The prompt appears on the interactive user’s desktop. |

| Запрос согласия Prompt for consent | Запрос появится на безопасном рабочем столе. The prompt appears on the secure desktop. | Запрос появится на рабочем столе интерактивного пользователя. The prompt appears on the interactive user’s desktop. |

| Запрос согласия на binaries, не внося в Windows Prompt for consent for non-Windows binaries | Запрос появится на безопасном рабочем столе. The prompt appears on the secure desktop. | Запрос появится на рабочем столе интерактивного пользователя. The prompt appears on the interactive user’s desktop. |

Если этот параметр политики включен, он переопределяет контроль учетных записей пользователей: поведение запроса на повышение прав для стандартного параметра политики пользователей. When this policy setting is enabled, it overrides the User Account Control: Behavior of the elevation prompt for standard users policy setting. В следующей таблице описывается поведение запроса на повышение прав для каждого из стандартных параметров политики пользователя, когда контроль учетных записей пользователей: переход на безопасный рабочий стол при запросе на включение или отключение параметра политики повышения прав. The following table describes the behavior of the elevation prompt for each of the standard user policy settings when the User Account Control: Switch to the secure desktop when prompting for elevation policy setting is enabled or disabled.

| Стандартный параметр политики Standard policy setting | Enabled Enabled | Отключено Disabled |

|---|---|---|

| Автоматически отключать запросы на повышение прав Automatically deny elevation requests | Нет запроса. No prompt. Запрос автоматически отказано. The request is automatically denied. | Нет запроса. No prompt. Запрос автоматически отказано. The request is automatically denied. |

| Запрос учетных данных на безопасном рабочем столе Prompt for credentials on the secure desktop | Запрос появится на безопасном рабочем столе. The prompt appears on the secure desktop. | Запрос появится на безопасном рабочем столе. The prompt appears on the secure desktop. |

| Запрос учетных данных Prompt for credentials | Запрос появится на безопасном рабочем столе. The prompt appears on the secure desktop. | Запрос появится на рабочем столе интерактивного пользователя. The prompt appears on the interactive user’s desktop. |

Контроль учетных записей: виртуализация сбоев записи в файл или реестр на основании расположений пользователя User Account Control: Virtualize file and registry write failures to per-user locations

Контроль учетных записей пользователей: виртуализация сбоев записи файлов и реестра в параметр политики местоположений на пользователя определяет, перенаправляются ли ошибки записи приложений в определенные расположения реестра и файловой системы. The User Account Control: Virtualize file and registry write failures to per-user locations policy setting controls whether application write failures are redirected to defined registry and file system locations. Этот параметр политики устраняет приложения, которые работают от администратора и записывают данные приложений во время запуска в %ProgramFiles%, %Windir%, %Windir%\system32 или HKLM\Software. This policy setting mitigates applications that run as administrator and write run-time application data to %ProgramFiles%, %Windir%, %Windir%\system32, or HKLM\Software.

Ниже перечислены возможные варианты. The options are:

- Включено. Enabled. (По умолчанию) Ошибки записи приложений перенаправляются во время запуска в определенные расположения пользователей как для файловой системы, так и для реестра. (Default) Application write failures are redirected at run time to defined user locations for both the file system and registry.

- Служба отключена. Disabled. Сбой приложений, которые записывают данные в защищенные расположения. Applications that write data to protected locations fail.

Параметры ключа реестра Registry key settings

Ключи реестра находятся в HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System. The registry keys are found in HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System. Сведения о каждом из ключей реестра см. в описании связанной групповой политики. For information about each of the registry keys, see the associated Group Policy description.

+R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите secpol.msc и нажмите на кнопку «ОК»;

+R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите secpol.msc и нажмите на кнопку «ОК»;