- Реестр пользователя windows server

- Что такое Sid windows

- База Security Account Manager

- 1 способ узнать sid пользователя, команда WMIC

- 2 способ узнать sid пользователя, команда Whoami

- 3 способ узнать sid пользователя, ADUC и ADSIedit

- 4 способ узнать sid пользователя, утилита PsGetSid

- 5 способ узнать sid пользователя, PowerShell и System.Security.Principal.NTAccount

- 6 способ узнать sid пользователя, Get-ADUser

- Как массово определить SID пользователя

- Как корректно удалить профиль пользователя с терминального сервера на Windows Server 2008

- Что будет, если просто удалить каталог с профилем пользователя?

- Как же корректно удалить профиль пользователя в Windows 2008?

- Поздно, я уже удалил каталог с профилем пользователя, что делать?

- Сведения реестра Windows для продвинутых пользователей

- Описание реестра

- Back up the registry

- Изменение реестра

- Использование пользовательского интерфейса Windows

- Использование редактора реестра

- Использование групповой политики

- Использование файла записей регистрации (REG)

- Использование хоста скриптов Windows

- Использование инструмента управления Windows

- Использование средства реестра консоли для Windows

- Восстановление реестра

- Метод 1. Восстановление ключей реестра

- Метод 2. Восстановление всего реестра

- Ссылки

Реестр пользователя windows server

Добрый день уважаемые читатели, сегодня мы продолжим изучение Active Directory, а точнее его сущностей. Под сущностью понимается некий объект, в нашем случае это учетная запись пользователя, но их список куда больше. Наша сегодняшняя задача изучить как узнать sid пользователя windows в домене.

Что такое Sid windows

Давайте для начала с вами выясним определение SID или Security Identifier > это идентификатор безопасности, который используется в семействе операционных систем Windows для идентификации объекта:

- Группа безопасности

- Пользователь

- Компьютер

- Организационная единица

- Принтер

SID во время создания объекта, присваивается ему , в домене Active Directory за это отвечает мастер роль RID. В рамках домена, каждый SID должен быть уникален, в отличии от имени, так как Ивановых Иванов Ивановичей, может быть много, а вот отличаться они будут логином и SID. Для операционной системы Windows, важнее сиды объектов, она же их использует и для контроля прав доступа на различные корпоративные ресурсы:

- Папки и файлы

- Принтеры

- Доступ к внешним ресурсам

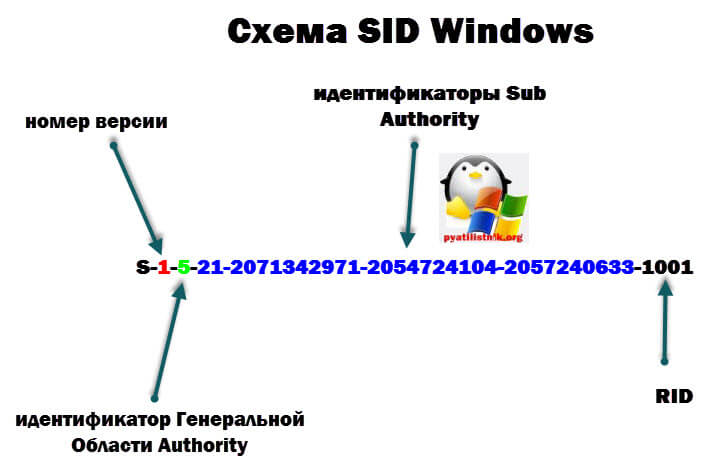

Структура SID

Давайте разбираться из каких частей состоит Security IDentifier.

Впереди идет версия сида, далее Генеральная область Authority — это ссылка на систему источник, которая его выпустила. В операционных системах Windows версия Security IDentifier сейчас одна и равна она 1, Генеральная область Authority имеет значения 1,3,5, для Microsoft Exchange она 9. Далее в сиде следует 1 или более идентификаторов Sub Authority, а за ними идет RID (Relative IDentificator) локальный для данного Sub Authority номер субъекта безопасности.

По мимо этого, в любой ос Windows существуют встроенные или BuiltIn группы и учетные записи, например администратор или гость, в каждой ос виндоус они имеют одинаковые SID значения. Посмотреть вы их можете в оснастке Управление компьютером.

Сделаны они для того, что если у вас нет Active Directory, то вы могли бы администрировать данные системы с помощью них. Все SID для данных учетных записей находятся в локальной базе данных Windows, под названием Security Account Manager или SAM. Все сиды пользователей домена лежат в базе Active Directory в файле NTDS.dit.

База Security Account Manager

Давайте посмотрим за, что отвечает Security Account Manager:

- Сопоставление имен с SID и обратно, некий такой DNS для учетных записей

- Проверяет пароли, авторизовывает (принимает участие в процессе входа пользователей в ОС)

- Ведет статистику, кто последний входил, количество входов, кто сколько раз ввел не тот пароль, короче аудит

- Контролирует политика паролей учетных записей, в случае чего может блокировать учетные записи.

- Ведет учет, кто в какие группы входит

- Производит защиты самого себя

- Дает программный интерфейс для управления базой учетных записей

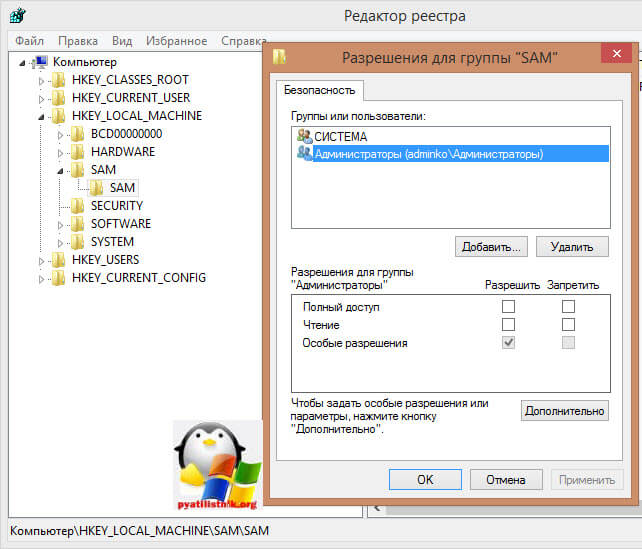

Хранится SAM (Security Account Manager) в реестре Windows. Как открыть реестр windows, я уже описывал не однократно, переходим в ветку.

Если вы кликните правым кликом и из контекстного меню выберете Разрешения, то обнаружите, что права доступа есть только у системы, а вот у администраторов локальной станции их нет, но при желании можно их получить, это лишний механизм защиты, так как можно вытащить хэши учетных записей и попытаться их взломать.

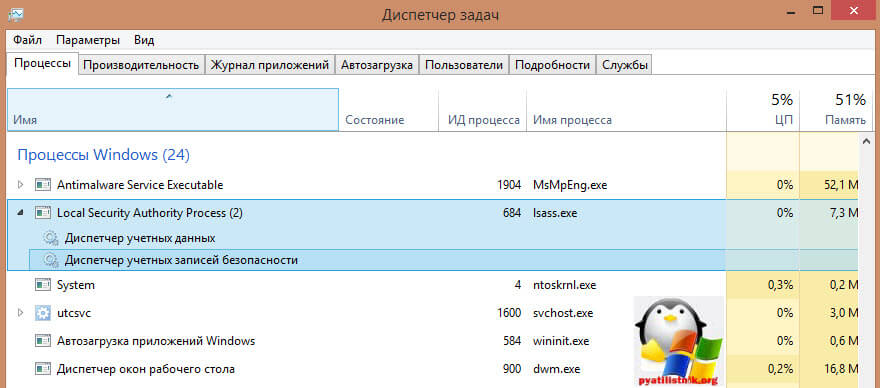

SAM это библиотека samsrv.dll, которая работает в Windows в виде процесса lsass.exe, увидеть это можно в диспетчере задач.

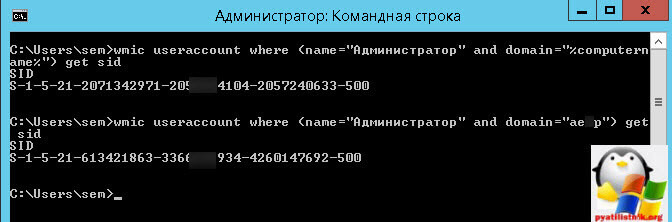

1 способ узнать sid пользователя, команда WMIC

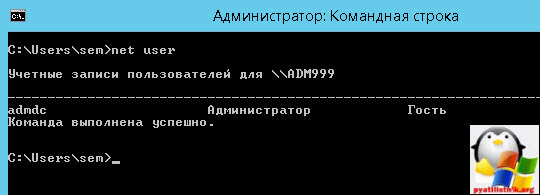

Для примера я все буду показывать на своей рабочей станции с установленной в ней Windows Server 2012 R2, станция принадлежит домену Active Directory. Первый метод, это использование старого, доброго WMIC инструментария (Windows Management Instrumentation). Все, что вам нужно, это знать имя пользователя, точнее его логин. Чтобы посмотреть список локальных пользователей введите команду

На выходе вы получите список локальных пользователей.

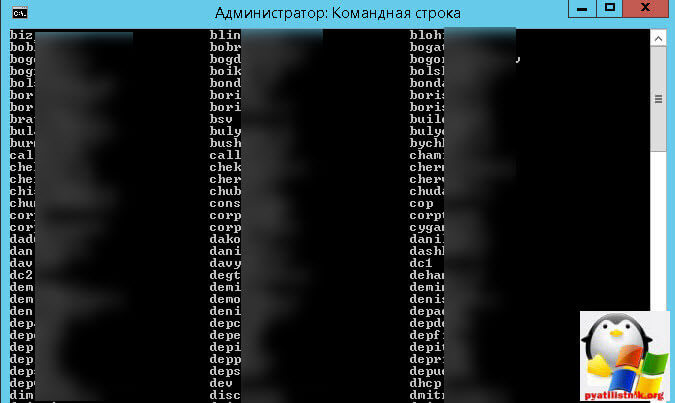

Чтобы выяснить все логины доменных пользователей вводим команду

Я вам это уже рассказывал в заметке Как узнать имена учетных записей Администраторов домена. На выходе получите, что то такое

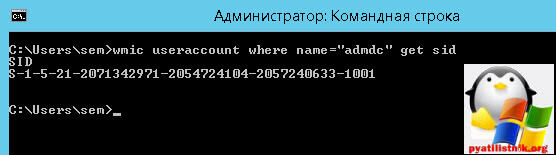

Далее зная логин все просто вводим

Как видите все работает.

Можно наоборот по SID узнать логин пользователя, потребуется это в тех случаях, когда например в списках доступа у вас видится сид, и вы хотите узнать кому он принадлежал.

Еще с помощью WMI вы можете реализовать вот, что укажите имя компьютера (для локального) или домена (для доменного пользователя). Ниже пример получения SID локальной рабочей станции

Для доменной структуры

Получить логин по SID аналогично предыдущей команду.

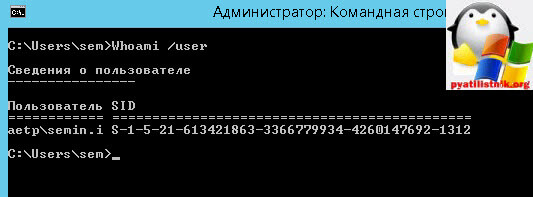

2 способ узнать sid пользователя, команда Whoami

Тоже довольно старенькая команда из cmd.exe. Вводим

Получаем полный сид текущего залогиненного пользователя.

Если ввести Whoami /logonid, то можно получить logonid, выглядит он вот так S-1-5-5-0-595920

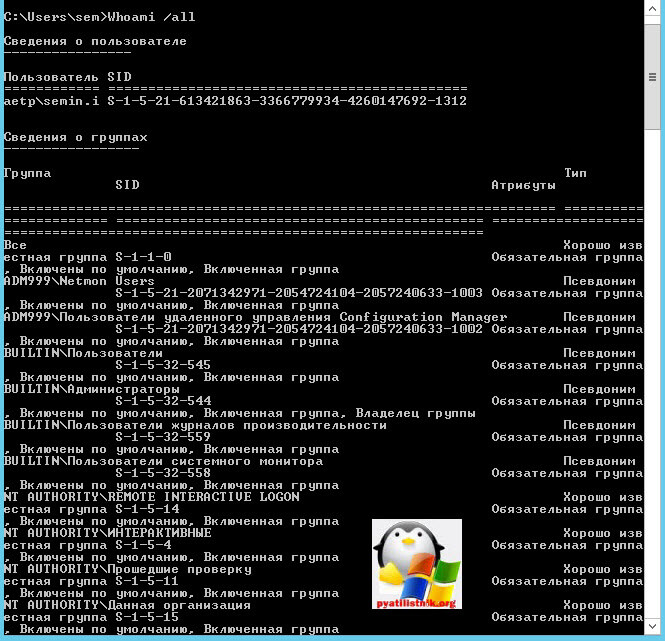

Если ввести ключ /all, то вы увидите, все sid локальных (bultin) групп и пользователей

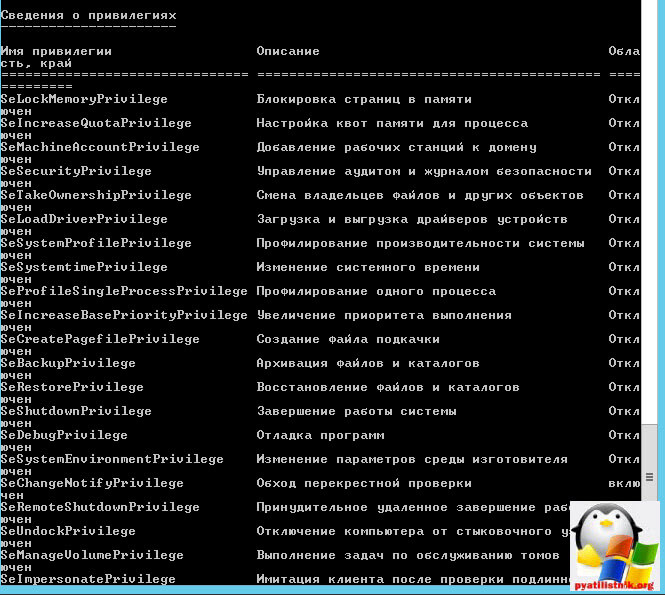

Так же вы увидите сведения о привилегиях.

На мой взгляд, данный метод, немного проще первого, так как требует ввода меньшего количества ключей.

3 способ узнать sid пользователя, ADUC и ADSIedit

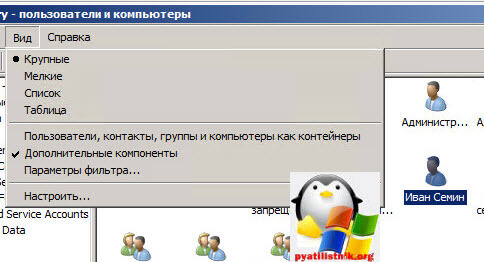

В третьем способе мы воспользуемся средствами графического интерфейса, а точнее самой оснастке Active Directory пользователи и компьютеры. В ней есть встроенный механизм называется редактор атрибутов Active Directory. Открываем вкладку Вид и ставим галку Дополнительные параметры, да забыл отметить нужно быть членом группы Администраторы схемы.

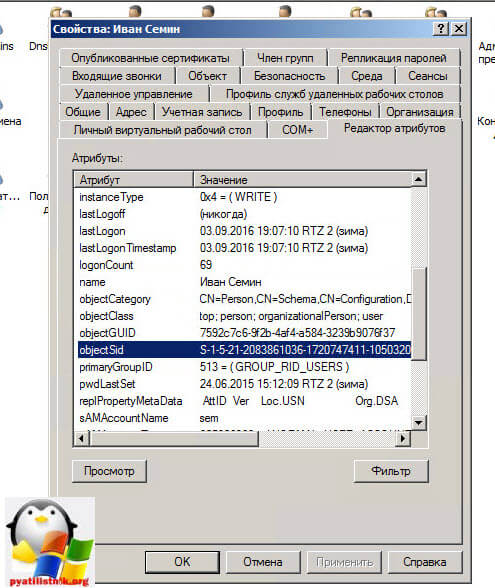

После чего заходим в свойства учетной записи, вкладка Редактор атрибутов и находим там поле objectSid.

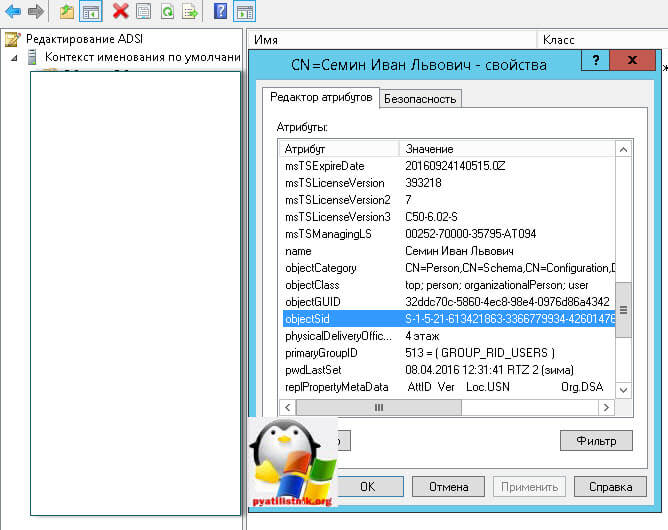

Так же SID можно посмотреть и во встроенной оснастке ADSIedit, подключаетесь там к контексту именования имен и заходите в свойства нужной учетной записи.

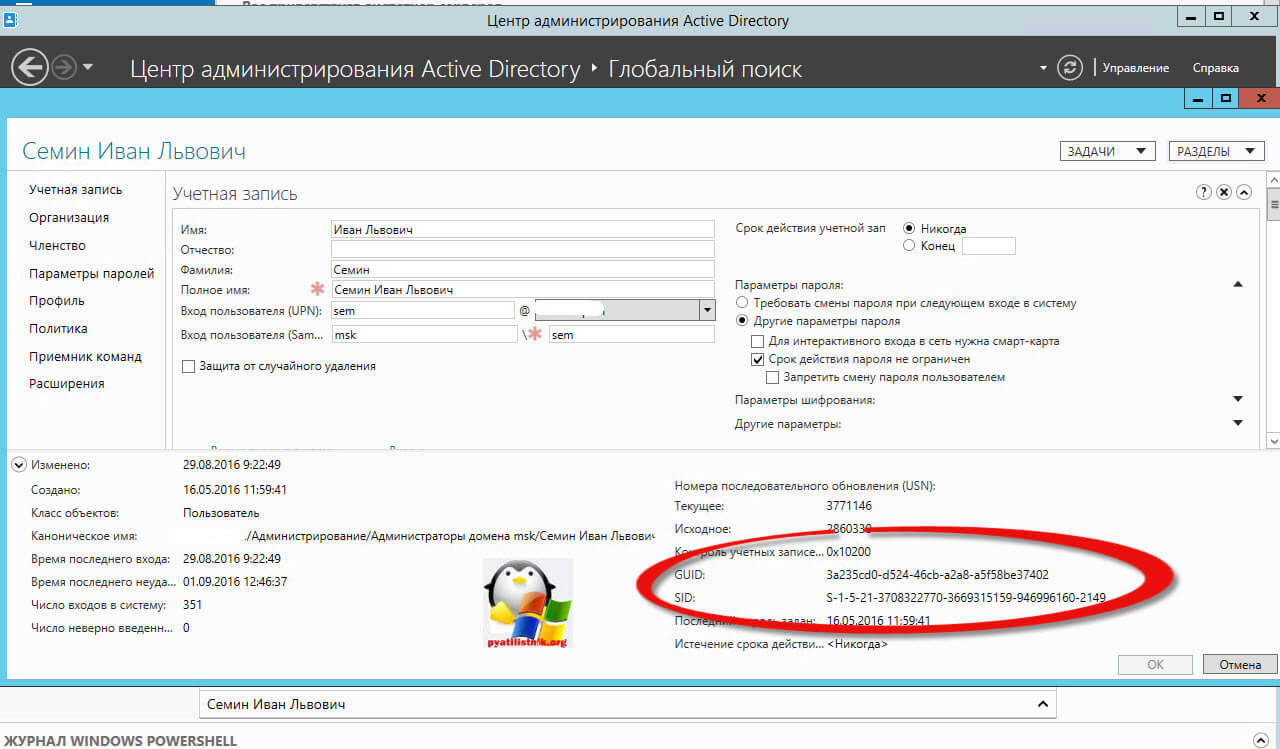

Да чуть не забыл в Windows Server 2012 R2 есть такое средство как Центр администрирования Active Directory, ищите там нужную учетную запись и в ней находите пункт SID.

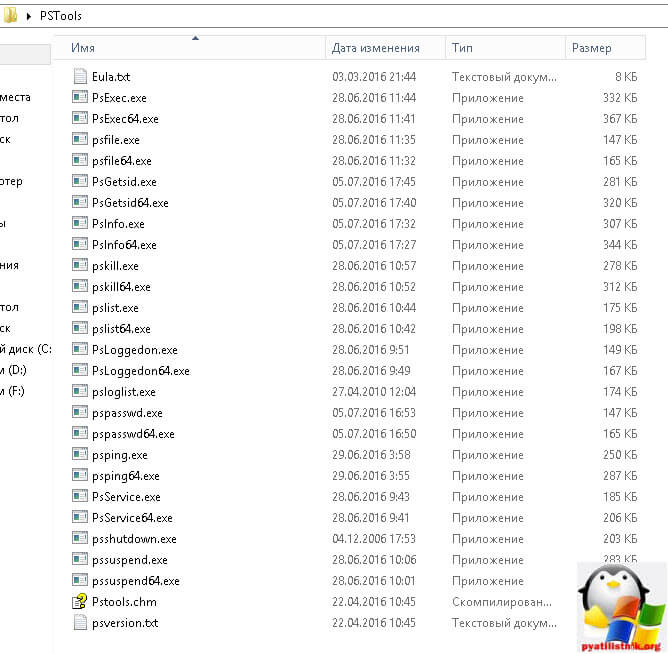

4 способ узнать sid пользователя, утилита PsGetSid

Есть такая замечательная утилита от Microsoft од названием PsGetSid.

Когда вы скачаете и разархивируете файл, вы получите папку с большим набором утилит, среди них будет PsGetSid.

смысл у данной утилиты очень простой, она входит в состав Sysinternals и умеет получать SID пользователя по его имени и наоборот, умеет получать как локальных пользователей, так и доменных.

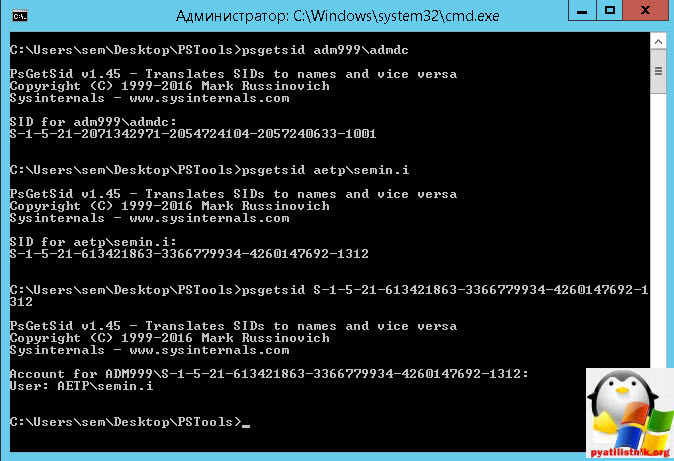

Вводим команду psgetsid имя компьютера\логин учетки

и наоборот, выясним имя по SID:

5 способ узнать sid пользователя, PowerShell и System.Security.Principal.NTAccount

Пятым методом будет использование в powershell класса System.Security.Principal.NTAccount. Для домена Active Directory.

Для локального пользователя команда будет такой.

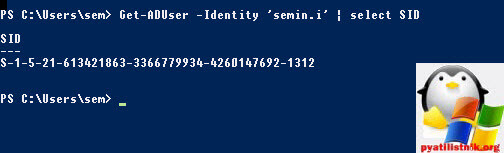

6 способ узнать sid пользователя, Get-ADUser

Снова воспользуемся командлетами powershell Get-ADUser. вводим команду для получения SID доменного пользователя.

получить наоборот логин по sid

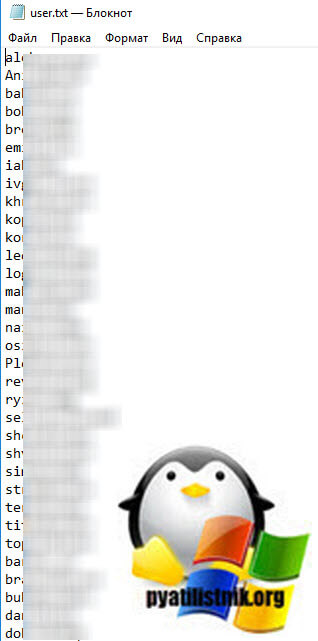

Как массово определить SID пользователя

Все описанные выше методы хороши, когда вам нужно найти SID для одного или двух пользователей, а как быть если у вас это пачка логинов. Например мне это нужно было при предоставлении прав. Предположим, что у меня есть текстовый файл со списком логинов, каждый на новой строке. Мне нужно для каждого определить его Security Identifier.

В этом нам поможет скрипт PowerShell. Откройте ISE.

foreach ($line in (Get-Content $users_file))

<

$username = ($Line -split «\\»)[1]

$user = Get-ADUser $username -Server «DC4.root.pyatilistnik.org»

$Result = [ordered]@ <

user = $line

SID = $user.SID

>

New-Object PSObject -Property $Result

>

На выходе будет удобный список, при желании можно все экспортировать в csv или txt файл.

Как корректно удалить профиль пользователя с терминального сервера на Windows Server 2008

Достаточно часто при работе на терминальном сервере для решения проблем пользователей приходится удалять их профили, тем самым при следующем входе пользователя будет создан новый чистый профиль. Однако многие системные администраторы Windows при переходе с Windows 2003 на Windows 2008 сталкиваются с тем, что удаление профиля в этих ОС необходимо выполнять по разному. Если в Windows Server 2003 было достаточно удалить профиль пользователя из каталога C:\Documents and Settings, то в Windows 2008 не все так просто.

Во-первых, как вы знаете, в Windows Server 2008, Windows Vista и Windows 7 локальные профили пользователей хранятся в каталоге C:\Users. Кроме того, эти ОС ведут учет всех локальных профилей в веке реестра “HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileList” Для каждого профиля, который хранится локально, внутри этого раздела реестра создается подраздел. Имя подраздела – это SID учетной записи пользователя. Сопоставить имя пользователя и SID можно с помощью PsGetSid так, или же просто откройте любую ветку и посмотрите значение параметра ProfileImagePath.

Что будет, если просто удалить каталог с профилем пользователя?

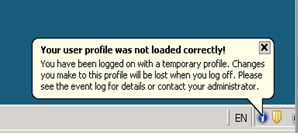

Что же будет, если удалить каталог с профилем пользователя в Windows 2008 или Windows 7 (C:\Users\”Username”) без модификации реестра? После удаления профиля, при следующем входе пользователя в системном трее появится сообщение, говорящее о том, что Windows не смогла загрузить профиль пользователя и пользователь будет работать с временным профилем.

Event ID 1511.Your user profile was not loaded correctly. You have been logged on with a temporary profile. Changes you make to this profile will be lost when you log off. Please see the event log for details or contact your administrator.

А как вы знаете, временный профиль Windows – это профиль, который загружается при наличии проблем с нормальным профилем, и который при завершении сеанса, не сохраняется.

Как же корректно удалить профиль пользователя в Windows 2008?

Воспользуйтесь одним из следующих методов удаления профиля:

- Удалите каталог с профилем пользователя И соответствующую ему ветку реестра в HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\ProfileList

- Откройте Пуск > Выполнить и наберите sysdm.cpl. Перейдите на вкладку Advanced, затем в разделе User Profiles нажмите кнопку Settings и удалите нужный (или ненужный :)) вам профиль пользователя.

Поздно, я уже удалил каталог с профилем пользователя, что делать?

Не беспокойтесь, к счастью, Windows достаточно умна. Если система находит в реестре в ветке ProfileList, SID пользователя, с которым не ассоциирован ни один каталог с профилем пользователя (C:\Users\”username”), она создает резервную копию этой ветки с расширением .bak. Просто удалите эту резервную ветку.

Сведения реестра Windows для продвинутых пользователей

В этой статье описывается реестр Windows и данная статья содержит сведения о том, как редактировать и создать его поддержку.

Исходная версия продукта: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер КБ: 256986

Описание реестра

Словарь компьютеров Майкрософт( Fifth Edition) определяет реестр как:

Центральная иерархическая база данных, используемая в Windows 98, Windows CE, Windows NT и Windows 2000 для хранения сведений, необходимых для настройки системы для одного или более пользователей, приложений и аппаратных устройств.

Реестр содержит сведения, на которые Windows постоянно ссылается во время работы, например профили каждого пользователя, установленные на компьютере приложения и типы документов, которые могут создаваться каждым из них, параметры таблицы свойств для папок и значков приложений, оборудование, установленное в системе, и используемые порты.

Реестр заменяет большинство текстовых INI-файлов, используемых в файлах конфигурации Windows 3.x и MS-DOS, таких как Autoexec.bat и Config.sys. Хотя реестр распространен в нескольких операционных системах Windows, между ними есть некоторые различия. Ульи реестра — это группа ключей, подмаек и значений в реестре с набором вспомогательных файлов, содержащих резервные копии данных. Вспомогательные файлы для всех ульев, кроме HKEY_CURRENT_USER, находятся в папке % в SystemRoot%\System32\Config Windows NT 4.0, Windows 2000, Windows XP, Windows Server 2003 и Windows Vista. Вспомогательные файлы для HKEY_CURRENT_USER находятся в %SystemRoot%\Profiles\Username папке. Расширения имен файлов в этих папках указывают тип содержащихся в них данных. Кроме того, отсутствие расширения иногда может указывать на тип содержащихся в них данных.

| Hive реестра | Вспомогательные файлы |

|---|---|

| HKEY_LOCAL_MACHINE\SAM | Sam, Sam.log, Sam.sav |

| HKEY_LOCAL_MACHINE\Security | Security, Security.log, Security.sav |

| HKEY_LOCAL_MACHINE\Software | Программное обеспечение, Software.log, Software.sav |

| HKEY_LOCAL_MACHINE\System | System, System.alt, System.log, System.sav |

| HKEY_CURRENT_CONFIG | System, System.alt, System.log, System.sav, Ntuser.dat, Ntuser.dat.log |

| HKEY_USERS\DEFAULT | Default, Default.log, Default.sav |

В Windows 98 файлы реестра называются User.dat и System.dat. В Выпуске Windows Вметье файлы реестра называются Classes.dat, User.dat и System.dat.

Функции безопасности в Windows могут позволить администратору управлять доступом к ключам реестра.

В следующей таблице перечислены предопределные ключи, используемые системой. Максимальный размер имени ключа составляет 255 символов.

| Папка/предопределяемая клавиша | Описание |

|---|---|

| HKEY_CURRENT_USER | Содержит корневой корень сведений о конфигурации для пользователя, который в данный момент вошел в систему. Здесь хранятся папки пользователя, цвета экрана и параметры панели управления. Эти сведения связаны с профилем пользователя. Этот ключ иногда сокращен как HKCU. |

| HKEY_USERS | Содержит все активно загруженные профили пользователей на компьютере. HKEY_CURRENT_USER подмайка HKEY_USERS. HKEY_USERS иногда сокращение от HKU. |

| HKEY_LOCAL_MACHINE | Содержит сведения о конфигурации, определенные для компьютера (для любого пользователя). Этот ключ иногда сокращен как HKLM. |

| HKEY_CLASSES_ROOT | Это подмайка HKEY_LOCAL_MACHINE\Software . Хранимая здесь информация позволяет убедиться, что при открываемом файле с помощью проводника Windows откроется правильная программа. Этот ключ иногда сокращен как HKCR. Начиная с Windows 2000, эти сведения хранятся в ключах HKEY_LOCAL_MACHINE и HKEY_CURRENT_USER ключах. Этот ключ содержит параметры по умолчанию, которые могут применяться HKEY_LOCAL_MACHINE\Software\Classes для всех пользователей на локальном компьютере. Ключ содержит параметры, переопределяют параметры по умолчанию HKEY_CURRENT_USER\Software\Classes и применяются только к интерактивному пользователю. Ключ HKEY_CLASSES_ROOT предоставляет представление реестра, который объединяет сведения из этих двух источников. HKEY_CLASSES_ROOT также предоставляет это объединеннное представление для программ, предназначенных для более ранних версий Windows. Чтобы изменить параметры интерактивного пользователя, необходимо внести изменения в соответствии с HKEY_CURRENT_USER\Software\Classes HKEY_CLASSES_ROOT. Чтобы изменить параметры по умолчанию, необходимо внести изменения в HKEY_LOCAL_MACHINE\Software\Classes . Если вы пишете ключи в ключ под HKEY_CLASSES_ROOT, система сохраняет сведения HKEY_LOCAL_MACHINE\Software\Classes в . Если записать значения в ключ под HKEY_CLASSES_ROOT и ключ уже существует в этом ключе, система будет хранить сведения в этом ключе, а не HKEY_CURRENT_USER\Software\Classes в HKEY_LOCAL_MACHINE\Software\Classes под . |

| HKEY_CURRENT_CONFIG | Содержит сведения о профиле оборудования, используемом локальным компьютером при запуске системы. |

Реестр в 64-битных версиях Windows XP, Windows Server 2003 и Windows Vista разделен на 32- и 64-битные ключи. Многие из 32-битных ключей имеют те же имена, что и их 64-битные аналоги, и наоборот. 64-битная версия редактора реестра по умолчанию, включаемая в 64-битные версии Windows XP, Windows Server 2003 и Windows Vista, отображает 32-битные ключи под HKEY_LOCAL_MACHINE\Software\WOW6432Node узлом. Дополнительные сведения о просмотре реестра в 64-битных версиях Windows см. в подсистеме просмотра реестра системы с помощью 64-битных версий Windows.

В следующей таблице перечислены типы данных, которые в настоящее время определены и используются Windows. Максимальный размер имени значения:

- Windows Server 2003, Windows XP и Windows Vista: 16 383 символов

- Windows 2000: 260 символов ANSI или 16 383 символов Юникода

- Windows 98/Windows 95: 255 символов

Длинные значения (более 2048 bytes) должны храниться как файлы с именами файлов, хранимые в реестре. Это помогает эффективно работать в реестре. Максимальный размер значения:

- Windows NT 4.0/Windows 2000/Windows XP/Windows Server 2003/Windows Vista: доступная память

- Windows 98/Windows 95: 16 300 bytes

Общий размер всех значений ключа составляет 64 КБ.

| Name | Тип данных | Описание |

|---|---|---|

| Двоичное значение | REG_BINARY | Необработанные двоичные данные. Большая часть сведений об аппаратном компоненте хранится в виде двоичных данных и отображается в редакторе реестра в виде формата. |

| Значение DWORD | REG_DWORD | Данные, представленные числом длиной 4 бита (32-битное число). Многие параметры драйверов и служб устройств имеют этот тип и отображаются в редакторе реестра в двоичном, hexadecimal или десятичном формате. Связанные значения DWORD_LITTLE_ENDIAN (наименее значимый byte находится на самом низком адресе) и REG_DWORD_BIG_ENDIAN (наименее значимый byte находится на самом высоком адресе). |

| Расширяемое строковое значение | REG_EXPAND_SZ | Строка данных переменной длины. Этот тип данных включает переменные, которые разрешены, когда программа или служба использует эти данные. |

| Многострочный параметр | REG_MULTI_SZ | Несколько строк. Значения, содержащие списки или несколько значений в форме, которую могут читать люди, обычно являются этим типом. Записи разделяются пробелами, запятой или другими знаками. |

| Строка | REG_SZ | Текстовая строка фиксированной длины. |

| Двоичное значение | REG_RESOURCE_LIST | Ряд вложенных массивов, предназначенных для хранения списка ресурсов, используемого драйвером оборудования или одним из физических устройств, которые он контролирует. Эти данные обнаруживаются и записаны в дереве \ResourceMap системой и отображаются в редакторе реестра в виде двоичного значения. |

| Двоичное значение | REG_RESOURCE_REQUIREMENTS_LIST | Ряд вложенных массивов, предназначенных для хранения списка возможных аппаратных ресурсов драйвера или одного из физических устройств, которые он может использовать. Система записывает подмножество этого списка в дерево \ResourceMap. Эти данные обнаруживаются системой и отображаются в редакторе реестра в формате двоичного значения. |

| Двоичное значение | REG_FULL_RESOURCE_DESCRIPTOR | Ряд вложенных массивов, предназначенных для хранения списка ресурсов, используемого физическим аппаратным устройством. Эти данные обнаруживаются и записи в дереве \HardwareDescription системой и отображаются в редакторе реестра в виде двоичного значения. |

| Нет | REG_NONE | Данные без определенного типа. Эти данные заносят в реестр системой или приложениями и отображаются в редакторе реестра в виде двоичного значения в виде двоичного значения. |

| ссылок. | REG_LINK | Строка Юникода, именуемая символьной ссылкой. |

| Значение QWORD | REG_QWORD | Данные, представленные числом, которое является 64-битным числом. Эти данные отображаются в редакторе реестра как двоичное значение и представлены в Windows 2000. |

Back up the registry

Перед изменением реестра экспортируйте ключи из реестра, который планируется изменить, или сируйте все его. В случае возникновения проблемы можно следовать шагам в разделе «Восстановление реестра», чтобы восстановить предыдущее состояние реестра. Для резервного копирования всего реестра используйте с помощью резервной копии состояние системы с помощью резервной копии. Состояние системы включает реестр, базу данных регистрации классов COM+ и файлы загрузки. Дополнительные сведения о резервном копировании состояния системы с помощью резервной копии см. в следующих статьях:

Изменение реестра

Чтобы изменить данные реестра, программа должна использовать функции реестра, определенные в функциях реестра.

Администраторы могут изменять реестр с помощью редактора реестра (Regedit.exe или Regedt32.exe), групповой политики, системной политики, реестра (REG) или с помощью скриптов, таких как файлы скриптов VisualBasic.

Использование пользовательского интерфейса Windows

Для изменения параметров системы рекомендуется использовать пользовательский интерфейс Windows, а не редактировать реестр вручную. Однако редактирование реестра иногда может быть лучшим способом решения проблемы с продуктом. Если проблема задокументирована в базе знаний Майкрософт, будет доступна статья с пошагами инструкции по редактированию реестра для этой проблемы. Мы рекомендуем выполнять эти инструкции в точности.

Использование редактора реестра

При неправильном изменении реестра с использованием редактора реестра или другого способа могут случиться серьезные проблемы. Для решения этих проблем может потребоваться переустановка операционной системы. Компания Microsoft не может гарантировать, что эти проблемы могут быть решены. Вносите изменения в реестр на ваш страх и риск.

Редактор реестра можно использовать для следующих действий:

- Найдите подtree, key, subkey или value

- Добавление подмайки или значения

- Изменение значения

- Удаление подмайки или значения

- Переименование подмайки или значения

Область навигации редактора реестра отображает папки. Каждая папка представляет предопределяемую клавишу на локальном компьютере. При доступе к реестру удаленного компьютера отображаются только два предопределяемого ключа: HKEY_USERS и HKEY_LOCAL_MACHINE.

Использование групповой политики

В консоли управления (MMC) размещены средства администрирования, которые можно использовать для администрирования сетей, компьютеров, служб и других компонентов системы. Оснастка MMC групповой политики позволяет администраторам определять параметры политики, применяемые к компьютерам или пользователям. Вы можете реализовать групповую политику на локальных компьютерах с помощью локальной оснастки MMC групповой политики Gpedit.msc. Групповую политику в Active Directory можно реализовать с помощью оснастки «Пользователи и компьютеры Active Directory». Дополнительные сведения об использовании групповой политики см. в справке в соответствующей оснастке MMC групповой политики.

Использование файла записей регистрации (REG)

Создайте файл записей регистрации (REG), содержащий изменения реестра, а затем запустите REG-файл на компьютере, где нужно внести изменения. REG-файл можно запустить вручную или с помощью скрипта для запуска. Дополнительные сведения см. в статьях о добавлении, изменении и удалении поднастроек и значений реестра с помощью файла записей регистрации (REG).

Использование хоста скриптов Windows

На хост-компьютере скриптов Windows можно запускать сценарии VBScript JScript сценарии непосредственно в операционной системе. Вы можете создавать VBScript и JScript файлы, которые используют методы хоста скриптов Windows для удаления, чтения и записи ключей и значений реестра. Дополнительные сведения об этих методах можно получить на следующих веб-сайтах Майкрософт:

Использование инструмента управления Windows

Инструментарий управления Windows (WMI) является компонентом операционной системы Microsoft Windows и является реализацией корпорацией Майкрософт Web-Based Enterprise Management (WBEM). WBEM — это отраслевая инициатива по разработке стандартной технологии для доступа к информации управления в корпоративной среде. С помощью WMI можно автоматизировать административные задачи (например, изменение реестра) в корпоративной среде. WMI можно использовать в языках сценариев, которые имеют обработок в Windows и обрабатывают объекты Microsoft ActiveX. Для изменения реестра Windows можно также Command-Line WMI Wmic.exe (Wmic.exe).

Дополнительные сведения о инструментарии управления Windows см. в документе «Инструментарий управления Windows».

Дополнительные сведения о средстве WMI Command-Line см. в описании средства командной строки инструментали управления Windows (WMI) (Wmic.exe).

Использование средства реестра консоли для Windows

Для изменения реестра можно использовать средство реестра консоли для Windows (Reg.exe). Для получения справки по Reg.exe введите в командной панели reg /? и нажмите кнопку «ОК».

Восстановление реестра

Чтобы восстановить реестр, используйте соответствующий метод.

Метод 1. Восстановление ключей реестра

Чтобы восстановить экспортированных подмеков реестра, дважды щелкните файл записей регистрации (REG), сохраненный в разделе «Экспорт подмаек реестра». Или можно восстановить весь реестр из резервной копии. Дополнительные сведения о восстановлении всего реестра см. в разделе «Метод 2. Восстановление всего реестра» далее в этой статье.

Метод 2. Восстановление всего реестра

Чтобы восстановить весь реестр, восстановим состояние системы из резервной копии. Дополнительные сведения о восстановлении состояния системы из резервной копии см. в подсистеме резервного копирования для защиты данных и восстановления файлов и папок на компьютере в Windows XP и Windows Vista.

При архивном копировании состояния системы также создаются обновленные копии файлов реестра в %SystemRoot%\Repair папке.

Ссылки

Дополнительные сведения можно получить на следующих веб-сайтах:

Каталог тестовых продуктов Windows Server — это справочник по продуктам, которые были протестированы на совместимость с Windows Server.

Data Protection Manager (DPM) является ключевым членом семейства продуктов управления Microsoft System Center и предназначен для помощи ИТ-специалистам в управлении средой Windows. DPM — это новый стандарт резервного копирования и восстановления Windows, который обеспечивает непрерывную защиту данных для приложений и файлового сервера Майкрософт, которые используют легко интегрированные дисковые и ленточные носитли. Дополнительные сведения о том, как создать и восстановить реестр, см. в сведениях о том, как создать и восстановить реестр в Windows XP и Windows Vista.