- Userinit

- Содержание

- Подготовительный этап

- Запуск системы

- Поиск проблемм

- Где прячутся вирусы и как пользоваться командой msconfig в Windows

- 1. В автозагрузке операционной системы

- 2. Вместо проводника

- 3. Вместе с userinit.exe или uihost.exe

- Где находятся вирусы

- Реестр windows 10 userinit

- IT-WeB-LOG.ru

- Действия нового вируса блокирующего систему

- Восстанавливаем систему после работы нового смс-блокера.

- Читайте так же:

Userinit

Данная статья описывает методы восстановления загрузки системы с помощью дополнительного ПО.

Иногда возникает ситуация, когда после лечения системы от вирусов она перестает загружаться или же троянская программа блокирует загрузку Windows, требуя выслать смс на определенный платный номер.

Для восстановления системы воспользуемся загрузочным диском ERDCommander.

Содержание

Подготовительный этап

1. Скачать ERDCommander.

2. Записать на CD/DVD диск.

3. В настройках BIOS установить загрузку с CD/DVD.

4. Загрузиться с CD/DVD.

Запуск системы

1. Выбрать Run ERD Commander. Нажать ОК.

2. Выбрать загружаемую системы. Их может быть несколько. Нажать ОК.

Поиск проблемм

Если при попытке входа в учетную запись завершается работа.

1.Необходимо заменить файл userinit.exe

Как правило этот файл находится в каталоге C:\WINDOWS\system32. Этот файл можно взять в дистрибутиве Windows или же взять другого компьютера с такой же операционной системой.

2. Запустить редактор реестра. Для этого нажать кнопку «Start»-«Administrative Tools»-«RegEdit»

3. Найти ветку реестра

Он должен иметь такой вид «Userinit»=»С:\WINDOWS\system32\userinit.exe,» . После запятой ничего не должно быть.

4. Если там прописан еще какой-нибудь путь, то нужно его обрезать до выше указанного.

Вот пример неправильной записи в реестре. В этой ветке прописался неизвестный троян.

Если при попытке входа в учетную запись загружается пустой рабочий стол.

1. Найти ветку реестра

2. Если в ключе прописано что-то другое, то замените на указаное выше.

3.Посмотреть что прописано в ветке

Поиск автоматически загружаемых приложений.

-Запускаем утилиту Start-Administrative Tools-Autoruns

-Дважды щелкаем по своей учетной записи (1).

-Правой кнопкой выделяем подозрительную запись и нажимаем удалить(2).

Где прячутся вирусы и как пользоваться командой msconfig в Windows

При заражении компьютера вирусы поступают таким образом, чтобы при загрузке операционной системы они тоже загружались, либо загружалась их необходимая часть. Для этого они вносят изменения в реестр Windows.

В зависимости от «продвинутости» создателя вируса, это может быть реализовано по-разному. Рассмотрим самые распространенные случаи:

1. В автозагрузке операционной системы

Проверить это можно с помощью команды msconfig, запущенной через меню Пуск — Выполнить

В столбце «Команда» не должно быть подозрительных элементов, например C:\Program Files\novirus.exe

Команда msconfig позволяет только отображать и отключать ненужные программы из автозагрузки, для полного удаления следов необходимо почистить соответствующие ветки реестра (посмотреть в столбце «Расположение»).

Как альтернативe команде msconfig можно использовать программу XPTweaker (скачайте с официального сайта).

В разделе «Система» перейти на закладку «Загрузка системы», прокрутить скроллом немного вниз до заголовка «Автозагрузка». Также просмотреть внимательно список загружаемых вместе с операционной системой приложений и при необходимости удалить ненужные. Программа удаляет информацию сразу и в реестре Windows.

Внимание! Для того, чтобы случайно не удалить важный системный процесс Windows — уточните предварительно у компьютерных гуру или найдите ответ через поисковую систему Яндекс или Гугл о неизвестных вам загружаемых приложений, например RTHDCPL.EXE

Данный способ загрузки вируса — самый элементарный. Он легко обнаруживается, и вирус удаляется. Так действовали вирусы 5−10-летней давности.

2. Вместо проводника

Это очень распространенный случай при заражении вирусами, особо часто он был замечен при установке пopнo-баннеров на операционную систему. Вирус в этом случае грузится вместо проводника Windows, заменив запись в реестре:

В ветке HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Параметр Shell (reg_sz) вместо значения «explorer.exe» заменяется вирусом на свой, например C:\WINDOWS\system32\h6d8dn.exe или подобную хрень.

В ветке HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Параметр Shell (reg_sz) вместо значения «explorer.exe» заменяется вирусом на свой, например C:\WINDOWS\system32\h6d8dn.exe или подобную хрень.

Исправить это с наименьшими потерями можно, загрузившись с загрузочного CD-ROM или USB, проверить систему с помощью утилиты от Доктора Веба — launcher.exe. Но только в том случае, если в базе вирусов Доктора Веба есть информация об этом вирусе.

Более действенный и быстрый способ — загрузившись с загрузочного диска запустить программу редактирования реестра с возможностью подключения к удаленному реестру. Для этого идеально подходит сборка ERD.

Нужно посмотреть запись в реестре по адресу HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon, исправить «хрень» у записи параметра Shell (reg_sz) на «explorer.exe» и запомнить путь нахождения и имя файла вируса, чтобы удалить его вручную.

3. Вместе с userinit.exe или uihost.exe

В этом случае рабочий стол может отображаться и компьютер может вроде бы нормально работать, но могут быть заблокированы некоторые функции браузера по умолчанию или всех браузеров, невозможность отрыть сайты антивирусных программ и др.

Userinit.exe — программа, которая открывает Рабочий стол и активирует сетевые функции после запуска Windows. Находится он по адресу C:\WINDOWS\system32\userinit.exe. Размер оригинального файла составляет 26,0 КБ (26 624 байт), на диске: 28,0 КБ (28 672 байт).

Некоторые вирусы могут изменить запись в реестре у трех параметров (у всех или только некоторых) Userinit, UIHost и Shell, расположенных по адресу:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Оригинальные параметры записи в реестре должны быть следующими:

Вирус может прописать себя например так:

В данном примере файл gertinw.exe — это 100% вирус! Обязательно запомнить путь к файлу вируса и удалить его!

После удаления нужно заменить файлы userinit.exe, logonui.exe (находятся в C:\WINDOWS\system32\) и explorer.exe (находится в C:\WINDOWS\) на аналогичные файлы из дистрибутива виндовса (найдете поиском), т.к. остатки червя могут находиться в файлах ключей.

Где находятся вирусы

После нужно проверить файл hosts (открыть любым тестовым редактором) на наличие запретов на известные сайты антивирусных программ: C:\windows\system32\drivers\etc\hosts. Удалить все после строки 127.0.0.1 localhost

Также запрет на загрузку сайтов может быть прописан в реестре по следующим адресам:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\PersistentRoutes

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet <номера 001 или 002>\Services\Tcpip\Parameters \PersistentRoutes

Удалить их содержимое полностью кроме строки «По умолчанию» с неприсвоенным значением.

Автор текста: Сергей «Остров»

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Реестр windows 10 userinit

Последнее время на сайт приходят пользователи по запросу «userini.exe». Скорее всего, это люди столкнувшиеся с вирусом ntos.exe или подобным, который обсуждался на форуме. Хитрость заключается в том, что вирус подменяет системный файл userinit.exe, который требуется для инициализации пользователя в системе.

p, blockquote 1,0,0,0,0 —>

p, blockquote 2,0,0,0,0 —>

Настоящий userinit.exe, который находится в системной папке Windows (C:\Windows\System32\), переименовывается вирусом в userini.exe (без буквы «t»). Таким образом, на этапе инициализации пользователя система загружет вредоносный userinit.exe, т.к. вызов этого файла назначен в параметре UserInit ветки реестра (Пуск -> Выполнить -> regedit):

p, blockquote 3,0,1,0,0 —>

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon]

«UserInit» = «%System%\userinit.exe,»

p, blockquote 4,0,0,0,0 —>

Который в свою очередь совершает что-то нехорошее на компьютере и уже после своих черных дел запускает настоящий userinit, в данный момент переименованный в userini.exe (без буквы «t»).

p, blockquote 5,0,0,0,0 —>

Что происходит, когда антивирус обнаруживает файл вируса? Правильно, он его удаляет. И получается, что при следующей попытки входа в систему, файл userinit.exe не будет найден, а сеанс пользователя завершится так и не начавшись.

p, blockquote 6,0,0,0,0 —>

Если это произошло, необходимо вернуть настоящий файл userinit.exe, копия которого есть в папке: C:\WINDOWS\system32\dllcache. Понадобится загрузить компьютер с помощью загрузочной дискеты или диска, флешки, LiveCD или просто подключить жесткий диск к другому компьютеру. Если в этой папке оригинал отсутствует (добавлено: некоторые модификации вируса уже подкладывают в данную папку зараженный файл, поэтому…), необходимо его скопировать с установочного диска или с другого компьютера.

p, blockquote 7,1,0,0,0 —>

Добавлено в 2011. За полтора года мне повстречалось множество записей о всяческих разновидностях подобного вируса, который прописывает свой файл в Winlogon вместо userinit.exe — то есть, там указан файл вируса (имя файла может быть любое), который после отработки должен вызвать userinit.exe. Получается тоже самое, что и в примере выше: антивирус удаляет файл вируса и система не может начать сеанс, при том что настоящий userinit.exe может быть на своем месте и не быть испорченным. В таких случаях достаточно исправить значение параметра «UserInit» на

p, blockquote 8,0,0,0,0 —>

«C:\Windows\System32\userinit.exe,» (с запятой) в разделе реестра:

p, blockquote 9,0,0,0,0 —>

p, blockquote 10,0,0,0,0 —>

Для этого можно воспользоваться диском LiveCD, на котором обычно присутствует утилита для редактирования реестра на гостевом компьютере.

p, blockquote 11,0,0,1,0 —>

Подытожим. Для нормального начала сеанса пользователя и загрузки рабочего стола необходимо выполнение двух условий:

p, blockquote 12,0,0,0,0 —>

1. Указанный в реестре файл userinit.exe в качестве инициализатора сеанса;

2. Наличие оригинального файла userinit.exe в системной папке Windows.

p, blockquote 13,0,0,0,0 —>

Однако, на сегодняшний день вирусы уже не ограничиваются подменой одного только файла userinit.exe, их жертвами также могут стать и другие не менее важные системные файлы.

p, blockquote 14,0,0,0,0 —> p, blockquote 15,0,0,0,1 —>

IT-WeB-LOG.ru

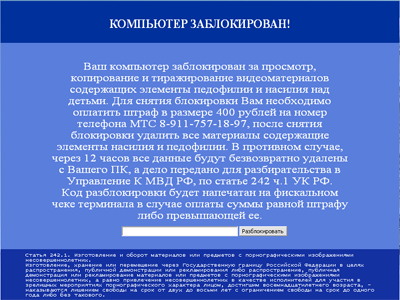

Избавляемся от вируса блокирующего систему

Прогресс не стоит на месте, а с ним в пред движутся и разработчики вирусов смс-блокеров. С методом удаления и лечения одного нового вируса блокирующего компьютер вы сможете ознакомиться в данной статье.

Действия нового вируса блокирующего систему

Новый вирус блокирующий компьютер действует по тому же принципу что и его собратья, т.е. сохраняет свой файл на жесткий диск и перезаписывает параметр реестра shell в ветке HKEY\LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\ на этом сходство со старыми смс-блокерами заканчивается.

Столкнувшись с таким вирусом, я почистил реестр, прописав в параметре shell родное значение explorer.exe, удалил вирусный файл (как это сделать можно посмотреть в статье Удаляем вирус заблокировавший компьютер ) и был очень удивлен, когда при перезагрузке компьютера, с ново появилось окно блокирующего вируса.

Новый вирус блокирующий систему

Проверив реестр я обнаружил что измененный мной параметр shell снова указывает на вирусный файл, а сам файл как не вчем не бывало, находится в директории из которой он был недавно удален.

Пришлось поломать голову над тем как это происходит. И вот что я выяснил.

Новый смс-блокер меняет параметры реестра, только для отвода глаз. Основное действие вируса это подмена файла userinit.exe находящегося на системном диске в каталоге Windows\System32\

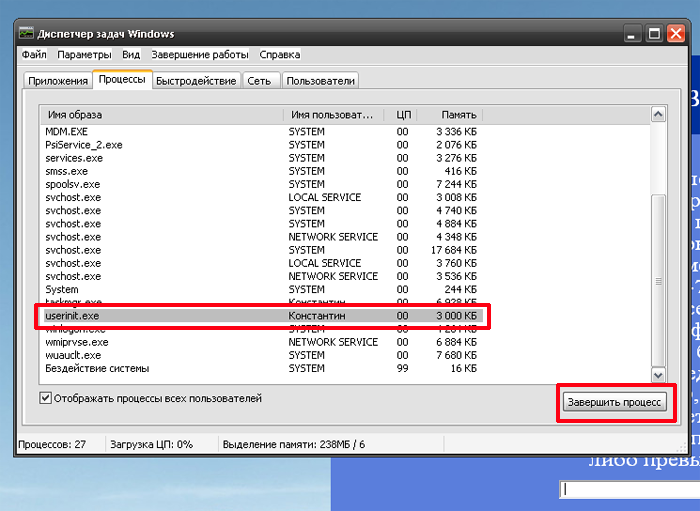

Восстанавливаем систему после работы нового смс-блокера.

Восстановление системы после рекламного вируса

Для восстановления работоспособности системы порежонной данным смс-блокером необходим вызвать диспетчер задач комбинацией клавиш (Ctrl+Shift+Esc) в списке процессов найти процесс с названием userinit.exe и завершить его, нажав кнопку завершить процесс . После этого зараженный файл userinit.exe, расположенный в каталоге C:\Windows\System32\ необходимо заменить файлом с нормальной системы, после этого восстановить параметр реестра Shell

Для тех у кого нет под рукой рабочей системы выкладываю свой файлик:

Читайте так же:

Вы можете подписаться на новые комментарии к этой записи по RSS 2.0 Feed. Вы можете оставить комментарий или trackback со своего сайта.