Реестр windows usb устройства

Как удалить данные о USB Флешках в реестре Windows

Добрый день уважаемые читатели блога pyatilistnik.org, сегодня хочу рассказать как удалить данные о USB Флешках в реестре Windows. Эта статья является продолжением статьи Как узнать какие usb накопители подключались к компьютеру. Вся информация о любых USB носителях, когда-либо подключаемых к компьютеру, хранится в системном реестре. Если к компьютеру подключается много флешек разных моделей и производителей, то со временем в реестре скапливается очень много мусора. В результате процесс определения и подключения нового устройства начинает занимать значительное время и тормозит систему.

Выход один. Нужно периодически чистить разделы реестра, который хранят данные о подключаемых флешках и других USB накопителях. Очистка этих разделов позволит ускорить подключение новых USB устройств и работу системы в целом.

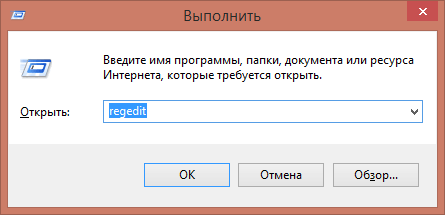

Чистку надо производить с помощью системной программы Regedit. Запускается она так.

Пуск — Выполнить — Regedit

Как удалить данные о USB Флешках в реестре Windows-01

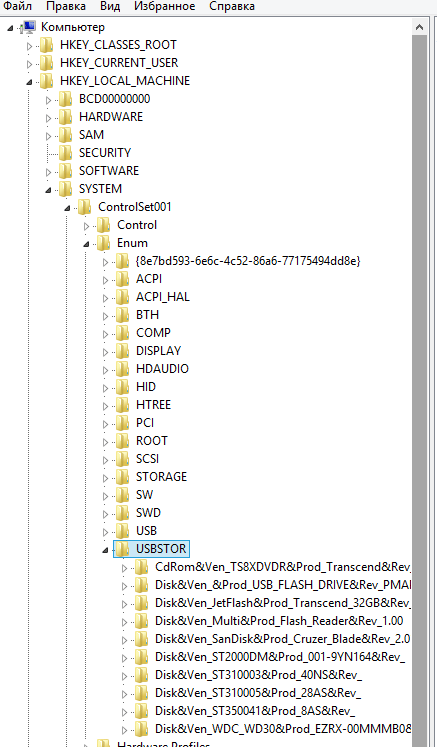

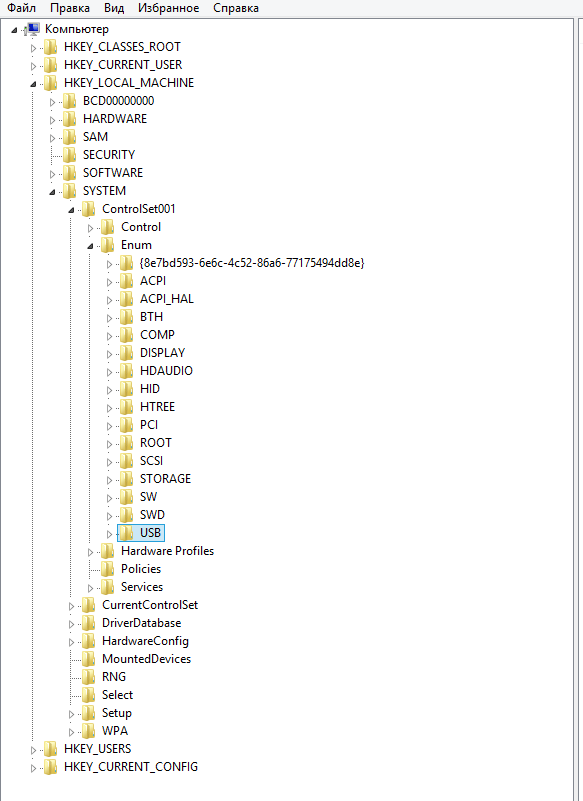

Разделы реестра, хранящие данные о любом USB накопителе, когда-либо подключаемом к ПК — Флешки, внешние хард диски, а так же фотоаппараты, телефоны, флеш плееры и другие устройства, которые при подключении к ПК были распознаны как внешний USB накопитель. Здесь можно удалить все подразделы с префиксом Disc.

Как удалить данные о USB Флешках в реестре Windows-02

Из скринов видно, что подключались так же и хабы и HDD через хаб

Как удалить данные о USB Флешках в реестре Windows-03

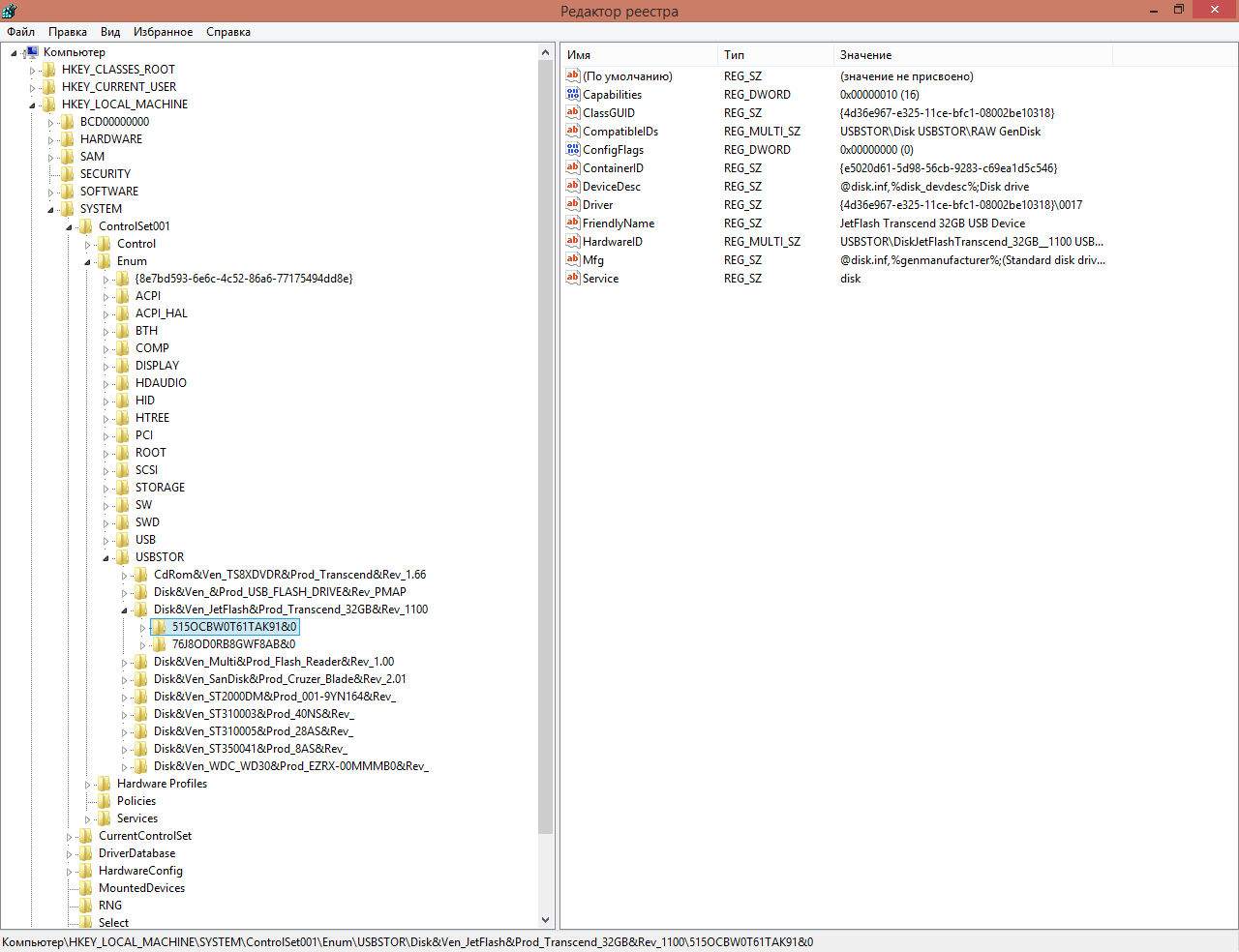

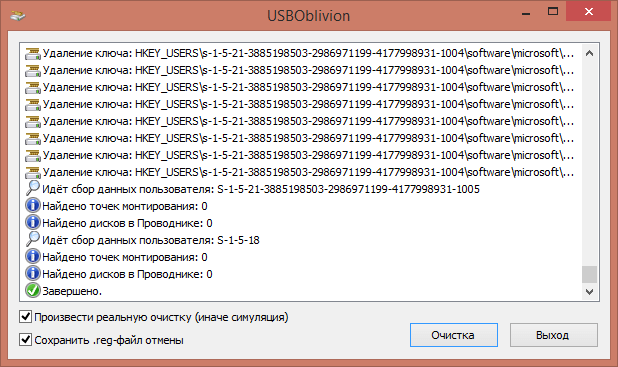

Если чистить в ручную не хотите, то есть и бесплатное ПО, например USB Oblivion . Запускаем утилиту

Как удалить данные о USB Флешках в реестре Windows-04

Ставим галку Произвести реальную очистку

Как удалить данные о USB Флешках в реестре Windows-05

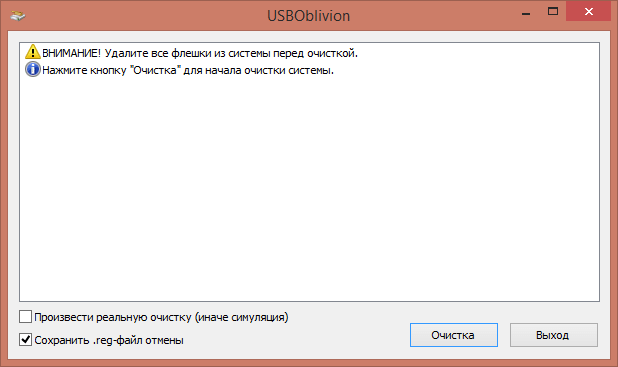

Видим, что все завершено и было удалено много записей из реестра. Проверим реестр. Обратите внимание что папку USBSTOR нету.

Как удалить данные о USB Флешках в реестре Windows-06

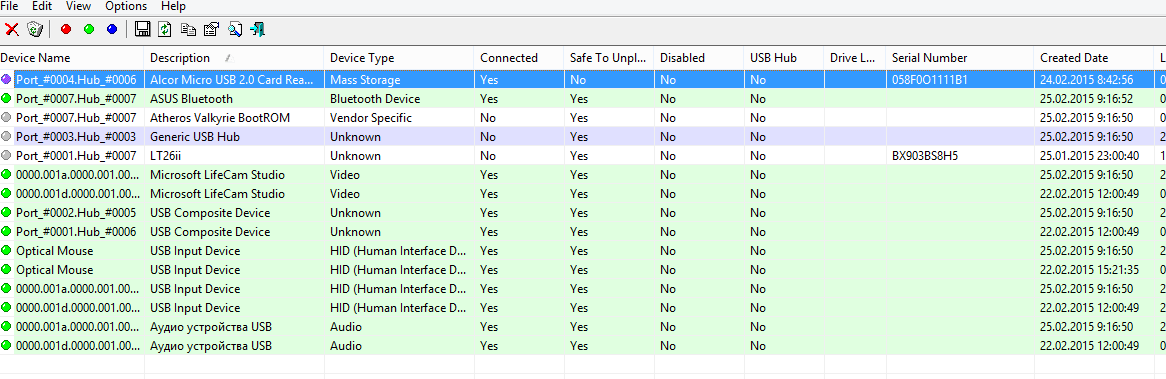

Ну и на по следок посмотрим программой USBDeview, тоже все чисто.

Как удалить данные о USB Флешках в реестре Windows-07

Вот уважаемые читатели где хранится данные о ваших флешках, так что если, что то нужно удалить то начинайте.

Популярные Похожие записи:

41 Responses to Как удалить данные о USB Флешках в реестре Windows

psexec.exe -i -s regedit.exe

удаляешь, если лишнего системе капец!

Спасибо, что доступным языком рассказали как производится удаление usb устройств из реестра

Ты лучший автор!

Хоть кто то, рассказал доступным языком как удалить данные из реестра

Подскажите что сделать. Не удается удалить раздел, ошибка при удалении

А в какой момент?

Спасибо, все получилось с первого раза.

Хорошая статья, спасибо, как говориться оставляем меньше следов.

возможно восстановление данных о USB, если их удалили из реестра?

да, Windows всегда делает резервную копию реестра. Каждый день.

а почему ветку ‘USB’ — не открыл? — так как раз все и осталось(по крайней мере у меня)

Спасибо огромное. Вы золото

Почистил реестр windows в ручную но проверяющий с какой-то программой все равно определил какие флешки я подключал к компьютеру. Не знаете ли вы что это за программа?

А что за ос у вас?

Все подобные утилиты оставляют следы. Лучше всего использовать утилиту usbdeview для просмотра подключаемых носителей, потом ищем в реестре серийные номера, которые видно в usbdeview и удалям их… Если вы делаете это в Win7, то потребуется утилита PSTools (как пользоваться курите google), которая даёт права на удаление некоторых веток

Помимо реестра система записывает информацию о подключениях в журналы, а также ряд системных файлов.

ControlSet001 и ControlSet002 трогать не обязательно это резервные копии CurrentControlSet

Все да не все. А про лог-файлы забыли или забили?

Что именно вы имеете ввиду, о каких именно лог-файлах идет речь?

Вы бы лучше написали пост о том,как после таких «зачисток» вернуть ошибочно удалённую иконку usb устройства. Перерыл весь инет но данных нет как сделать чтобы в проводнике восстановить.

А скриншотик можете сделать?

После этой очистки комп не видел флешку

После этой программы комп не видет флешку вставленную в комп. Или не правильно запустиль ? Но Я делал все как там сказана что делать .

В диспетчере устройств есть какое-то оборудование с ошибками?

После чистки комп не видит флешку! Что делать?

В устройствах у вас она определяется в диспетчере устройств?

Да но флешку пишет не возможно запустить(

Как удалить не нужную инфо. о не желательных флешка когда проверяющий установил на моём компе админ.?

Заранее спасибо!

А права администратора локального у вас есть?

Все) Флешки вообще теперь не определяются)) Ни одна ) Windows 10×64

Попадалово на откат теперь )

Так как торопился — действительно пришлось откатиться. Из 6 флешек разных (не определялась ни одна). Но мы ж не остановимся… )))

Создал точку отката.

*Если чистить в ручную не хотите, то есть и бесплатное ПО, например USB Oblivion. Запускаем утилиту* — так и сделал (снова).

Перезагрузился — часть флешек видит как «запоминающее устройство для USB». При этом быстрое извлечение через трей есть — а в проводнике нет.

Огромное спасибо, все получилось.

Лучше бы объяснили как в ручную удалить, без доп софта, который отслеживается на раз два. Это возможно?

В ручную можно, но для этого придется обойти приличное количество веток реестра, или написать скрипт, более быстрых методов встроенных в Windows просто нет

Ну так ждём! Будет очень хороший скрипт. Многие люди будут рады, в том числе и я.

Мне наплевать на факт того, что кто-то увидит, какие именно флешки я вставлял в свой комп.

Но гораздо более важный вопрос для меня лично — остаются ли в компе какие-либо сведения о файлах, которые были на этих флешках? Пусть не содержимое, но для меня критичным могут быть даже их имена.

USBOblivion чистит не полностью…

Ghostbuster — увидел то, что не увидел USBOblivion… например ТЕЛЕФОН

Как очистить данные о USB Флешках в реестре Windows.

Комментарии и отзывы: 13

1. Илья • 19.05.2011

>>>Внимание! Эти разделы так же содержат информацию о жестких дисках, установленных на компьютере. Не удаляйте эту информацию.

Вопрос: Если я по ошибке все же удалю вместе с информацией о флешках, данные о жестких дисках, что тогда? Капут системе?

Ответ:

Да, вы правы. Иногда, даже с установленными правами на полный доступ, удалить указанные ключи не получается. Но выход есть. Надо запустить редактор реестра с правами системы.

Как это сделать под Windows XP напишу ниже. На Виста и Windows 7 не пробовал.

И так. Для того чтобы запустить в Windows XP программу с правами системы, нужно запустить ее через «Планировщик заданий». Убедитесь, что эта служба у вас включена:

Панель управления — администрирование — службы — Планировщик заданий.

Если все в порядке составляем BAT файл следующего содержания:

at 21:01 /interactive regedit.exe

21:01 — это время (у вас будет свое значение) запуска задачи. Если у вас системные часы показывают время 20.59, то редактор реестра (regedit.exe) будет запущен в 21:01, через 2 минуты.

После чего запускаем BAT файл.

В 21:01 любуемся запущенным под системными правами редактором реестра.

Теперь можно править в реестре любые данные.

8. Афанасий • 08.07.2013

Ответ к ответу на комментарий №3

«Как это сделать под Windows XP напишу ниже. На Виста и Windows 7 не пробовал».

Я пробовал, в windows 7, но этот способ уже не работает. Редактор реестра запускается и виден в процессах, но его окна система не открывает в целях безопасности. О чем сообщает при попытке создания задания в планировщике задач.

Ответ:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\DriveIcons

Удалите раздел DriveIcons

Аналогично нужно сделать с разделом Drives (если он есть)

HKEY_CLASSES_ROOT\Applications\explorer.exe\Drives

Теперь перейдите к редактированию параметров файлов в реестре. Откройте директорию HKEY_CLASSES_ROOT\Drive\DefaultIcon

В поле Имя (по умолчанию) должно быть прописано значение %SystemRoot%\System32\shell32.dll,8

Перезагрузите ПК

Ответ:

Информация с сайта разработчика:

Системные требования

Windows 2000/XP/2003/Vista/2008/7/8/8.1/2012/10 32/64-бит

Около 3 MB свободного места, установка не требуется

Административные права

История использования USB

Ни для кого уже не секрет, что информация о разного рода активности многочисленных компонентов операционной системы попадает в реестр и файлы в виде записей заданного формата. При этом, информация эта нередко содержит чувствительные пользовательские данные: историю посещенных браузером страниц, кеш данных программ, информацию о подключаемых устройствах и многое многое другое. Во основном журналирование обеспечивается функциональными особенностями пользовательских программ, которые имеют встроенные алгоритмы сохранения истории операций, отчасти это возможно благодаря архитектурным особенностям ядра/HAL операционной системы, которые, производя конфигурирационные действия с устройствами, сохраняют информацию о последних в виде записей в системном реестре. Из всего многообразия подобной информации, в рамках данной статьи нас будет интересовать исключительно история использования USB устройств.

Система создает артефакты в момент обнаружения (инициализации) устройства (сменных накопителей, модемов, гаджетов, камер, медиаплееров и прч.) на шине компьютера. Дополнительным плюсом данного материала будет возможность сбора доказательной базы по факту неправомерного использования рабочей станции пользователя в корпоративной среде при помощи незадекларированных USB-устройств.

Не так давно в нашу жизнь вошел интерфейс USB, привнеся в неё довольно существенные изменения. Неожиданно многие вещи стали проще, отпала необходимость инсталляции устройства во внутренний интерфейсный разъем (шина), или внешний интерфейс, требующий перезагрузки станции для корректной инициализации устройства, да и сам процесс конфигурирования устройств стал, во множестве случаев, тривиальнее. На интерфейсе USB появились тысячи разнообразных по назначению устройств, которые достаточно было подключить к разъему на панели корпуса, после чего от момента подключения до состояния «готов к работе», порой проходили считанные минуты. Наряду с очевидными достоинствами: легкостью конфигурирования/использования, компактностью, функциональностью, подобные устройства сразу стали источником проблем как для безопасности персональных данных самого пользователя, так и безопасности корпоративных сред. Компактный, легко маскируемый «брелок» с интерфейсом USB может запросто явиться той ахиллесовой пятой, которая станет причиной «падения» гиганта корпоративной безопасности. Если порты USB в корпоративных рабочих станциях находятся без надлежащего контроля со стороны политик безопасности, то любое приспособление может запросто выступить в качестве средства для обхода периметра безопасности компании. И тут уж насколько хватит фантазии «взломщика», например, достаточно пронести на флешке свежий, не определяемый антивирусами вредоносный код и выполнить его (умышленно или нет), и вот вам уже прецедент, поскольку даже без локальных административных привилегий учетной записи пользователя сохраняется пространство для маневра. Не меньшую опасность представляют и USB-модемы, которые, в случае установки (а при использовании локальных/доменных политик по умолчанию это достигается достаточно просто), могут выступить в роли неконтролируемого канала передачи данных, по которому может осуществляться передача чувствительной корпоративной информации за пределы защищенного внутреннего периметра. При этом, даже декларируемые (заявленные/согласованные) пользовательские устройства (например, телефоны) могут содержать в своих микропрограммах или операционных системах уязвимости, которые, в случае эксплуатации, наносят вред не только владельцу, но и могут выступать в роли средства несанкционированного доступа к служебным данным. Поэтому, в случае возникновения инцидента информационной безопасности, связанного с эксплуатацией USB-устройств,

В связи со всем перечисленным, достаточно важно не только уметь ограничивать использование устройств, но и иметь доступ к истории USB подключений в системе. Этому вопросу и будет посвящена данная статья. Сразу оговорюсь, что весь список точек создания информации о подключении тех или иных устройство чрезвычайно обширен, поэтому по теме данной статьи мы будем рассматривать лишь историю использования USB устройств.

Перечисление (энумерация) USB устройств

Поскольку я сам в данном вопросе «плаваю», перед тем как перейти к практике, предлагаю немного усилить нашу теоретическую базу и описать терминологию, которая будет использоваться на протяжении всего материала. Сразу оговорюсь, что мы не будем освещать все виды взаимодействия, выполняющиеся на шине USB на аппаратном уровне, а сосредоточимся исключительно на основных понятиях, относящихся к USB-устройствам и требующихся нам для понимания практической стороны вопроса.

Подключение любого нового оборудования сопряжено с выполнением модулями ядра системы Windows предопределенных фаз опроса и инициализации. Начинается всё с того, что при подключении устройства к разъему USB, контроллером USB (встроенным в чипсет на материнской плате) генерируется аппаратное прерывание. Драйвер USB, ответственный за обработку данного прерывания, запрашивает статус порта, и если статус указывает на подключенное устройство, то ответственными подсистемами ядра производится последовательность действий, которую условно можно разделить на две стадии:

- Нумерование устройства;

- Установка драйвера устройства;

Ядро (?) инициирует к вновь подключенному устройству серию запросов GET_DESCRIPTOR с различными типами запрашиваемых дескрипторов ( Device , Configuration , LangID , iProduct ). Запросы опрашивают устройство на предмет наличия серии дескрипторов, представляющих собой структуры данных, описывающие возможности USB устройства.

Отсюда следует вывод, что любое USB-устройство должно уметь реагировать на запросы от хоста и иные события на шине. В ответ на подобного рода запросы, микрокод устройства возвращает из ПЗУ требуемую информацию. Данные, возвращаемые устройством в ответ на запросы разнообразных дескрипторов, являются важными для операционной системы, поскольку именно часть этих данных представляет собой различного рода идентификаторы, используемые системой в дальнейшем в процессе нумерования устройства. Давайте приведем наиболее значимую информацию:

| Название поля | Терминология Windows | Размер (байт) | Комментарий |

|---|---|---|---|

| idVendor | VID | 2 | Идентификатор производителя устройства. При присвоении идентификатора производителя, соответствующее числовое значение вносится в реестр производителей. |

| idProduct | PID | 2 | Идентификатор продукта. Назначается производителем устройства. Product ID используется для дифференциации продуктов в рамках одного производителя. |

| bcdDevice | REV | 2 | Идентификатор ревизии. Используется для дифференциации разных аппаратных модификаций в рамках одной модели устройства. Может использоваться при выпуске новой версии платы/контроллера/логики. |

| bDeviceClass, bFunctionClass, bInterfaceClass | Class | 1 | Класс устройства. Используется для задания класса схожих устройств с общим набором идентичных свойств. |

| bDeviceSubclass, bFunctionSubClass, bInterfaceSubclass | SubClass (SUB) | 1 | Подкласс устройства. Используется для задания подкласса схожих устройств в рамках класса. |

| bDeviceProtocol, bFunctionProtocol, bInterfaceProtocol | Protocol (Prot, PROTO) | 1 | Протокол устройства. Используется для задания протокола для устройств в рамках класса и подкласса. |

| iProduct | Product | ? | Текстовая строка-описатель продукта. Когда устройство подключено к компьютеру, данная информация отображается в Диспетчере устройств. |

| iSerialNumber | Serial | ? | Серийный номер. Используется для уникализации абсолютно одинаковых устройств, например две одинаковых флешки. Назначается и поддерживается производителем устройства. Связанный механизм носит имя Сериализация. Сериализация так же участвует в уникальной идентификации устройства, поскольку добавляет еще один уровень уникальности. |

Наверняка многие из перечисленных в таблице полей Вам уже встречались в составе значений различных параметров в том же Диспетчере устройств либо в разнообразных системных лог-файлах.

Помимо стандартных дескрипторов, существуют еще так называемые Дескрипторы Microsoft (Microsoft OS Descriptors, MOD), которые содержат специфичную для ОС Windows информацию. Для поддержки производителей, чьи устройства из-за функциональных особенностей не подходят под стандартный набор классов, Майкрософт разработала набор специальных классов и собственных дескрипторов. Пользовательское и системное ПО может идентифицировать устройства, принадлежащие к разработанным Майкрософт классам устройств путем опроса устройства на предмет наличия дескрипторов Microsoft. Помимо поддержки описанных классов устройств, дескрипторы Microsoft имеют и иное применение, например при помощи них можно использовать память устройства для хранения файлов помощи, иконок, списков адресов URL, настроек системного реестра и других данных, используемых для обеспечения прозрачности установки и достижения смежных целей. Устройства, поддерживающие дескрипторы Microsoft, должны хранить специальный строковый дескриптор в прошивке с фиксированным индексом 0xEE . Операционные системы Windows XP SP1 и более поздние запрашивают этот строковый дескриптор у устройства при первом его подключении.

Более того, использование пары VID / PID в дескрипторе любого USB-устройства предписывается спецификацией, согласно которой данные параметры должны быть уникальны для каждой модели устройства. Ну это, опять же, все в теории, а на практике пару раз встречались экземпляры устройств, при работе с которыми становилось очевидно, что значения VID/PID взяты произвольно, либо взяты свободные значения (!) из реестра производителей. Понятно кому выгодно подобным заниматься 🙂 Ну это скорее редко встречающаяся ситуация, когда производителю хочется сэкономить на внесении в реестр производителей.

Затем, после того, как у устройства запрошены ключевые параметры, для USB устройства создан уникальный идентификатор HardwareID ( CompatibleID ), однозначно идентифицирующий устройство/класс устройства. Драйвер USB-концентратора уведомляет специализированный модуль ядра под названием Диспетчер Plug-n-Play (PnP Manager) о новом устройстве. Диспетчер PnP получает идентификаторы HardwareID и CompatibleID устройства и пытается обнаружить устройства с аналогичными идентификаторами HardwareID/CompatibleID. В этот момент в системе создается узел устройства (devnode), что является, по сути, первым отпечатком USB устройства в системе. Если похожее устройство найдено, то производится установка соответствующих драйверов в автоматическом режиме, если же не найдено, то Диспетчер PnP получается уведомление о новом устройстве и далее действует по определенным правилам, описание которых выходит за рамки данного материала.

Эксперимент

В Сети много противоречивой информации относительно истории подключения USB, поэтому давайте проведем собственный эксперимент по выявлению всех возможных системных местоположений, формирующих историю USB подключений. С целью выявления следов подключения USB стоит отследить абсолютно все изменения, происходящие в системе в момент подключения USB устройства. С этой целью на просторах Сети была найдена замечательная утилита под названием SysTracer, которая обладает всем необходимым функционалом. Утилита настолько проста и функциональна, что во многих случаях она окажется незаменимым средством в руках специалиста, поскольку предоставляет возможность сделать КРАЙНЕ полезное действие: создать мгновенный снимок (snapshot) состояния ключевых компонентов системы, таких как реестр и файлы. В качестве системы я использовал чистую инсталляцию Windows 7 Professional, при этом главным требованием было отсутствие каких-либо подключений внешних носителей. Итак, делаем снимок чистой системы, затем вставляем тестовую USB-флешку SanDisk Cruzer mini 1.0Gb и через некоторое время делаем второй снимок. Встроенными средствами утилиты SysTracer сравниваем полученные образы с выводом отчета. В итоге у нас получился некий набор системных изменений, среди которых мы попытаемся выбрать именно те, которые могут относиться к следам подключения USB устройств. Выбранный мною метод имеет и свои недостатки, поскольку наблюдения за активностью системы применительно к USB устройствам не проводилось «в динамике», то есть мы не работали с открытыми с подключаемого носителя файлами (.docx/.xlsx) в различных пользовательских приложениях, а это могло привести к тому, что мы можем упустить факты попадания частей информации с USB-носителя в файлы подкачки, различные временные файлы кеша и файлы иного назначения. Поэтому материал, скорее всего, потребует последующей доработки.

История в файлах

После изучения изменений файловой части системных изменений, подтвердился факт того, что в операционной системе Windows 7 все действия над устройствами отражаются в следующих журнальных файлах: