- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Курс по сетям

- Что такое Active Directory и LDAP?

- URL и URI — в чем различие?

- Погружение в Iptables – теория и настройка

- BootHole бросает вызов системам Windows и Linux

- Удаляем аккаунты со всех социальных сетей

- Как работать с регулярными выражениями

- Безопасный поиск searX

- Создание доменного пользователя и ввод компьютера в домен

- Конфигурация

- blog.eaglenn.ru | Заметки IT инженера

- Microsoft, Linux, Lync и etc……

- Offline domain join или удаленный ввод в домен компьютера через Direct Access

- 1. Создание файла ответов для автономного ввода (offline domain join) ПК в домен

- 2. Ввод в домен компьютера через Direct Access

- Автономное присоединение к домену DirectAccess DirectAccess Offline Domain Join

- Обзор автономного присоединение к домену Offline domain join overview

- Обзор сценария автономного присоединение к домену с помощью политик DirectAccess Offline domain join with DirectAccess policies scenario overview

- Подготовка к автономному присоединению домена Prepare for offline domain join

- Требования к операционной системе Operating system requirements

- Требования к учетным данным Credential requirements

- Предоставление пользователям прав на присоединение рабочих станций к домену Granting user rights to join workstations to the domain

- Процесс присоединение к домену вне сети Offline domain join process

- Действия по выполнению автономного присоединение к домену DirectAccess Steps for performing a DirectAccess offline domain join

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Популярное и похожее

Курс по сетям

Что такое Active Directory и LDAP?

URL и URI — в чем различие?

Погружение в Iptables – теория и настройка

BootHole бросает вызов системам Windows и Linux

Удаляем аккаунты со всех социальных сетей

Как работать с регулярными выражениями

Безопасный поиск searX

Еженедельный дайджест

Создание доменного пользователя и ввод компьютера в домен

4 минуты чтения

В прошлой статье мы создали и настроили контроллер домена (DC), настало время наполнить наш домен пользователями и рабочими станциями.

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Начать

Конфигурация

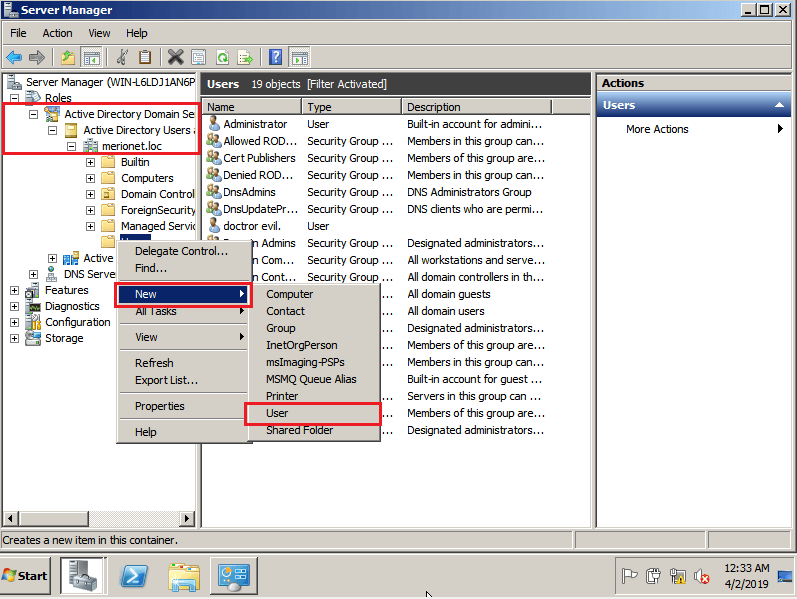

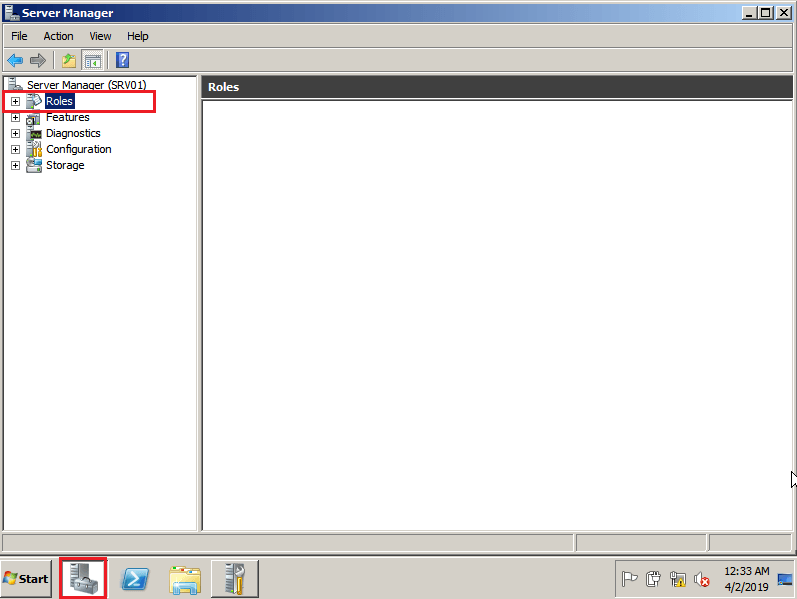

Открываем Server Manager и выбираем опцию Roles.

Из доступных ролей выбираем недавно установленную — Active Directory Domain Services, далее Active Directory Users and Computers и находим созданный нами домен (в нашем случае — merionet.loc). В выпадающем списке объектов находим Users и кликаем по данной опции правой кнопкой мыши и выбираем New → User.

Отметим также, что вы можете создать свою группу и добавлять пользователей туда.

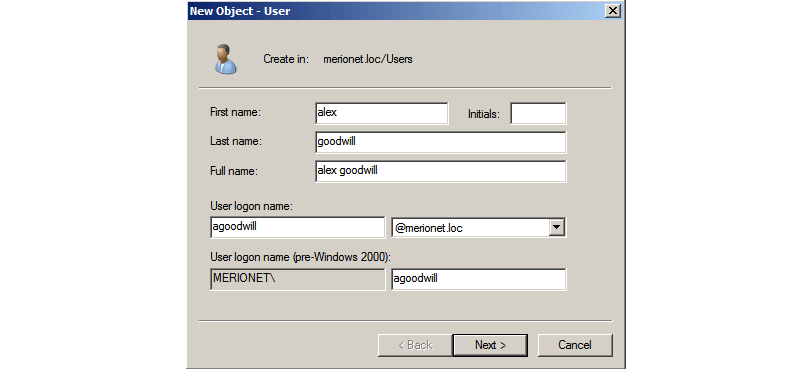

Перед нами откроется окно добавления нового пользователя. Заполняем учетные данные нового пользователя. Как правило, в корпоративных доменах, принято создавать именные учетные записи для того, чтобы в дальнейшем можно было отслеживать действия конкретного пользователя в целях безопасности и однозначно его идентифицировать.

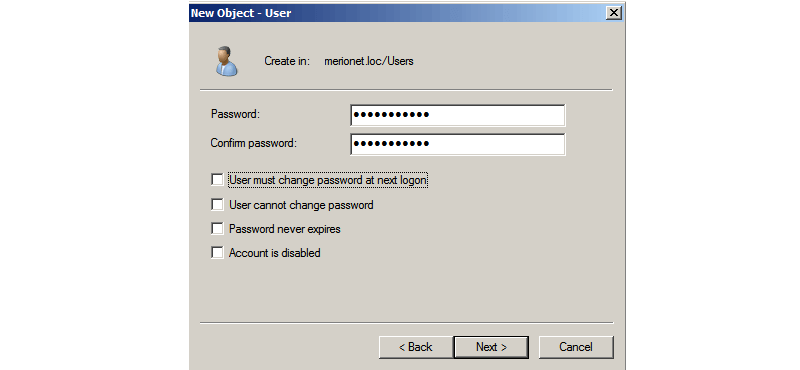

Далее, нас просят ввести пароль для новой учетной записи и выбрать дополнительные опции:

- User must change password at next logon — при включении данной опции, пользователя попросят сменить пароль при следующем логине;

- User cannot change password — пользователь не сможет самостоятельно изменить свой пароль;

- Password never expires — срок действия пароля пользователя никогда не истечет;

- Account is disabled — учетная запись пользователя будем отключена и он не сможет залогиниться с доменными учетными данными, даже если они будут введены верно.

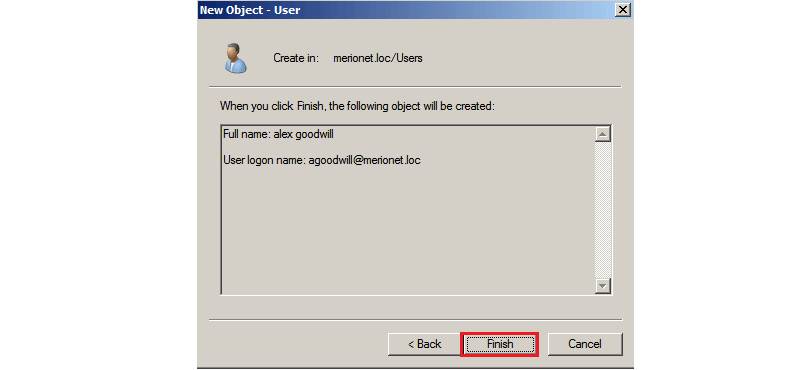

После того, как все данные будут заполнены, нас попросят подтвердить создание нового объекта.

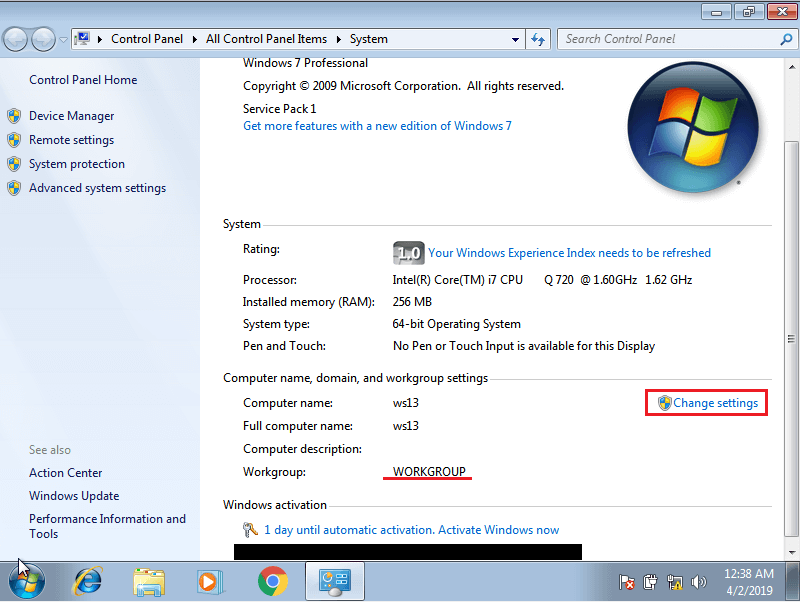

Отлично, новый пользователь домена создан. Теперь нам нужно зайти на компьютер пользователя и ввести его в домен. Для этого логинимся на компьютер пользователя с локальными учетными данными и открываем Свойства компьютера. Как видите, наш компьютер пока еще не стал частью домена, он ещё является частью рабочей группы WORKGROUP/. Убедитесь, что компьютер пользователя имеет версию Windows не ниже Professional. Чтобы ввести его в домен выбираем Change Settings

Важно! Поддержка доменной инфраструктуры начинается только с версии Windows Professional. На версиях Starter, Home Basic, Home Premium подключиться к домену не получится!

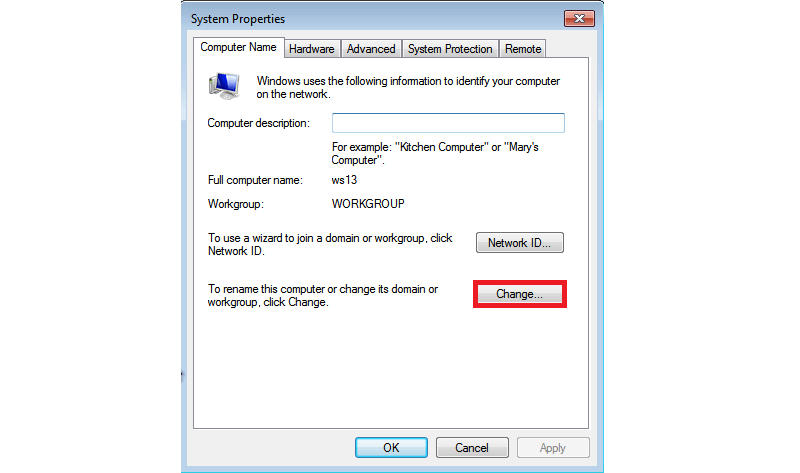

Далее напротив опции «To rename this computer or change its domain or workgroup, click Change» нажимаем собственно Change

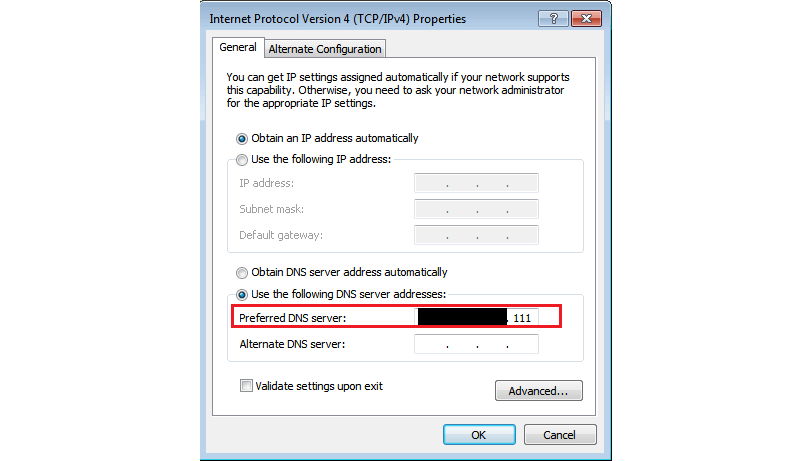

Важно! Для того, чтобы наш компьютер узнал о существующем контроллере домена нам нужно указать ему на DNS сервер, который имеет такую информацию. В нашем случае – контроллер домена является по совместительству DNS сервером для пользовательских машин. Поэтому мы указываем контроллер домена в качестве DNS сервера для настраиваемого компьютера.

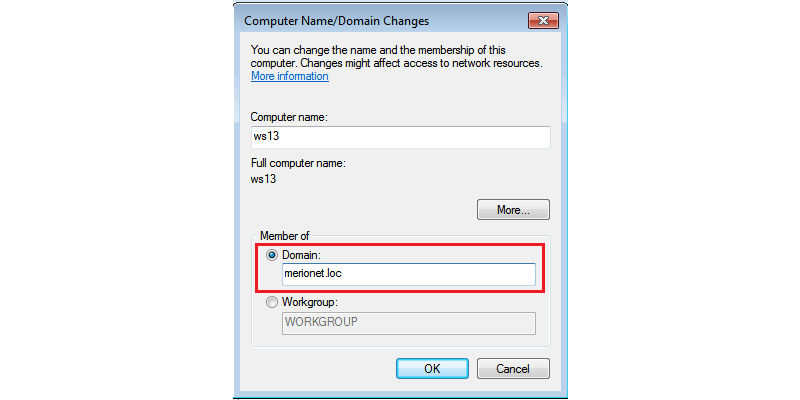

Далее в открывшемся окне в опции «Member of» вместо Workgroup выбираем Domain и вводим имя нашего домена (в нашем случае – merionet.loc)

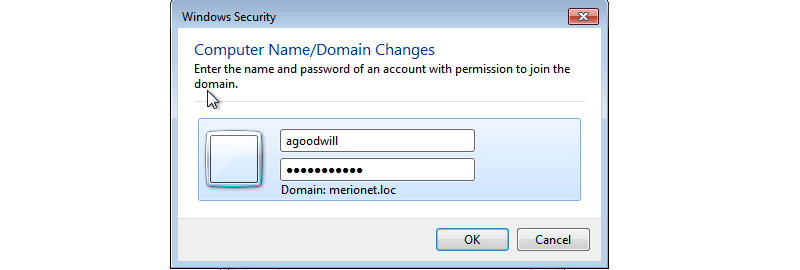

Далее нас попросят ввести учетные данные для учетной записи, которая уже создана и имеет право присоединиться к домену. Вводим учетные данные ранее созданного пользователя.

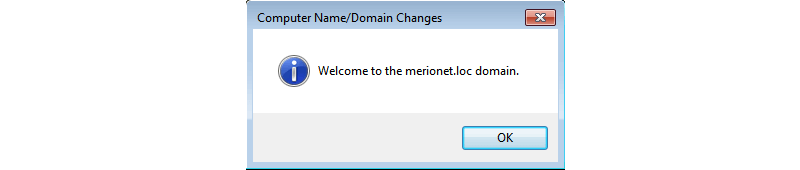

Если все было сделано корректно, то мы увидим сообщение, свидетельствующее о том, что наш компьютер теперь является частью домена (в нашем случае — merionet.loc)

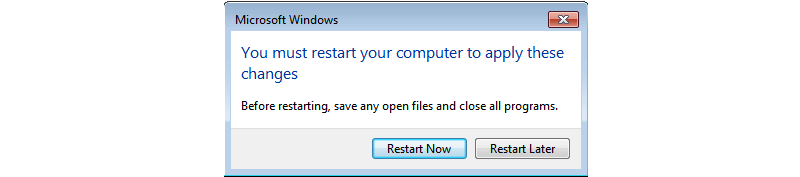

После чего, нас попросят перезагрузить компьютер для применения изменений.

После перезагрузки, мы можем логиниться уже с учетными данными доменного пользователя.

blog.eaglenn.ru | Заметки IT инженера

Microsoft, Linux, Lync и etc……

Offline domain join или удаленный ввод в домен компьютера через Direct Access

Процедура ввода в домен компьютера находящегося за периметром вашей корпоративной среды не является сложной и стоит из двух шагов, которые необходимо выполнить на клиенте и любом сервере входящем в домен вашей организации.

1. Создание файла ответов для автономного ввода (offline domain join) ПК в домен

Подключимся к консоли сервера используя Remote Desctop Protocol и запустим командную строку, либо консоль powershell. Используйте что вам больше нравится. В примере я буду использовать командную строку. для этого запущу утилиту cmd от имени администратора. Для этого щелкнем по Командной строке правой кнопкой мыши и выберем в появившемся окне Запустить от имени администратора.

Используя интерфейс командной строки введем следующую команду:

Djoin.exe /provision /domain EXAMPLE.COM /machine ИМЯ КОМПЬЮТЕРА /rootcacerts /machineou «ou=desktops, dc=EXAMPLE, dc=COM» /policynames «Параметры клиента DirectAccess» /savefile C:\ИМЯ ФАЙЛА.txt

Справка по работе с утилитой Djoin.exe:

/PROVISION — подготавливает учетную запись компьютера в домене.

/DOMAIN — домена, к которому необходимо присоединиться.

/MACHINE — компьютера, присоединяемого к домену.

/MACHINEOU — необязательный параметр, определяющий подразделение

, в котором создается учетная запись.

/DCNAME — необязательный параметр, определяющий целевой контроллер домена , на котором будет создана учетная запись.

/REUSE — повторно использовать существующую учетную запись (пароль будет сброшен).

/SAVEFILE — сохранить данные подготовки в файл, расположенный по указанному пути.

/NOSEARCH — пропустить обнаружение конфликтов учетных записей; требуется DCNAME (более высокая производительность).

/DOWNLEVEL — обеспечивает поддержку контроллера домена Windows Server 2008 или более ранней версии.

/PRINTBLOB — возвращает большой двоичный объект метаданных в кодировке base64 для файла ответов.

/DEFPWD — использовать пароль учетной записи компьютера по умолчанию (не рекомендуется).

/ROOTCACERTS — необязательный параметр, включить корневые сертификаты центра сертификации.

/CERTTEMPLATE — необязательный параметр, шаблона сертификата компьютера. Включает корневые сертификаты центра

сертификации.

/POLICYNAMES — необязательный параметр, список имен политик, разделенных точкой с запятой. Каждое имя является отображаемым именем объекта групповой политики в AD.

/POLICYPATHS — необязательный параметр, список путей к политикам, разделенных точкой с запятой. Каждый путь указывает на расположение файла политик реестра.

/NETBIOS — необязательный параметр, Netbios-имя компьютера, присоединяемого к домену.

/PSITE — необязательный параметр, постоянного сайта, в который нужно поместить компьютер, присоединяемый к домену.

/DSITE — необязательный параметр, динамического сайта, в который первоначально помещается компьютер, присоединяемый к домену.

/PRIMARYDNS — необязательный параметр, основной DNS-домен компьютера, присоединяемого к домену.

/REQUESTODJ — требует автономного присоединения к домену при следующей загрузке.

/LOADFILE — , указанный ранее с помощью параметра /SAVEFILE.

/WINDOWSPATH — к каталогу с автономным образом Windows.

/LOCALOS — позволяет указывать в параметре /WINDOWSPATH локальную операционную систему.

Эту команду должен выполнять локальный администратор.

Для применения изменений потребуется перезагрузить компьютер.

В результате выполнения команды с приведенными выше параметрами мы получим файл ответов, который уже содержит в себе необходимые для работы Direct Access сертификаты, список политик direct access, необходимо пространство имен DNS.

2. Ввод в домен компьютера через Direct Access

Передаем полученный текстовый файл на рабочее место пользователя и запускаем его из командной строки:

djoin /requestODJ /loadfile C:\ИМЯ ФАЙЛА.txt /windowspath %SystemRoot% /localos

На этом процедура удаленного ввода компьютера в домен закончена. В окне приглашения вводим имя доменного пользователя и его пароль.

Автономное присоединение к домену DirectAccess DirectAccess Offline Domain Join

Область применения. Windows Server (Semi-Annual Channel), Windows Server 2016 Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016

В этом руководстве описаны действия по выполнению автономного присоединение к домену с DirectAccess. This guide explains the steps to perform an offline domain join with DirectAccess. Во время присоединения к автономному домену компьютер настраивается для присоединения к домену без физического или VPN-подключения. During an offline domain join, a computer is configured to join a domain without physical or VPN connection.

Ниже перечислены разделы данного руководства. This guide includes the following sections:

Обзор автономного присоединение к домену Offline domain join overview

Требования к присоединению автономного домена Requirements for offline domain join

Процесс присоединение к домену вне сети Offline domain join process

Действия по выполнению автономного присоединение к домену Steps for performing an offline domain join

Обзор автономного присоединение к домену Offline domain join overview

Контроллеры домена, появившиеся в Windows Server 2008 R2, включают функцию, называемую автономным присоединением к домену. Introduced in Windows Server 2008 R2, domain controllers include a feature called Offline Domain Join. Программа командной строки с именем Djoin.exe позволяет присоединить компьютер к домену, не подключаясь к контроллеру домена при выполнении операции приподключения к домену. A command line utility named Djoin.exe lets you join a computer to a domain without physically contacting a domain controller while completing the domain join operation. Ниже приведены общие действия по использованию Djoin.exe. The general steps for using Djoin.exe are:

Запустите Djoin/провисион , чтобы создать метаданные учетной записи компьютера. Run djoin /provision to create the computer account metadata. Выходные данные этой команды представляют собой txt-файл, который содержит большой двоичный объект в кодировке Base 64. The output of this command is a .txt file that includes a base-64 encoded blob.

Запустите Djoin/рекуестодж , чтобы вставить метаданные учетной записи компьютера из файла. txt в каталог Windows конечного компьютера. Run djoin /requestODJ to insert the computer account metadata from the .txt file into the Windows directory of the destination computer.

Перезагрузите конечный компьютер, и компьютер будет присоединен к домену. Reboot the destination computer, and the computer will be joined to the domain.

Обзор сценария автономного присоединение к домену с помощью политик DirectAccess Offline domain join with DirectAccess policies scenario overview

Автономное присоединение к домену DirectAccess — это процесс, в котором компьютеры под управлением Windows Server 2016, Windows Server 2012, Windows 10 и Windows 8 могут использовать для присоединения к домену без физического соединения с корпоративной сетью или подключения через VPN. DirectAccess offline domain join is a process that computers running Windows Server 2016, Windows Server 2012, Windows 10 and Windows 8 can use to join a domain without being physically joined to the corporate network, or connected through VPN. Это позволяет присоединять компьютеры к домену из расположений, в которых нет подключения к корпоративной сети. This makes it possible to join computers to a domain from locations where there is no connectivity to a corporate network. Присоединение автономного домена для DirectAccess предоставляет клиентам политики DirectAccess, разрешающие удаленную подготовку. Offline domain join for DirectAccess provides DirectAccess policies to clients to allow remote provisioning.

Присоединение к домену создает учетную запись компьютера и устанавливает отношение доверия между компьютером под управлением операционной системы Windows и доменом Active Directory. A domain join creates a computer account and establishes a trust relationship between a computer running a Windows operating system and an Active Directory domain.

Подготовка к автономному присоединению домена Prepare for offline domain join

Создайте учетную запись компьютера. Create the machine account.

Инвентаризация членства всех групп безопасности, к которым принадлежит учетная запись компьютера. Inventory the membership of all security groups to which the machine account belongs.

Соберите необходимые сертификаты компьютеров, групповые политики и объекты групповой политики, которые будут применяться к новым клиентам. Gather the required computer certificates, group policies, and group policy objects to be applied to the new client(s).

. . В следующих разделах описаны требования к операционной системе и требования к учетным данным для выполнения автономного присоединение к домену DirectAccess с помощью Djoin.exe. The following sections explain operating system requirements and credential requirements for performing a DirectAccess offline domain join using Djoin.exe.

Требования к операционной системе Operating system requirements

Djoin.exe для DirectAccess можно запускать только на компьютерах под управлением Windows Server 2016, Windows Server 2012 или Windows 8. You can run Djoin.exe for DirectAccess only on computers that run Windows Server 2016, Windows Server 2012 or Windows 8. Компьютер, на котором выполняется Djoin.exe для предоставления данных учетных записей компьютеров в AD DS, должен работать под управлением Windows Server 2016, Windows 10, Windows Server 2012 или Windows 8. The computer on which you run Djoin.exe to provision computer account data into AD DS must be running Windows Server 2016, Windows 10, Windows Server 2012 or Windows 8. Компьютер, который требуется присоединить к домену, также должен работать под Windows Server 2016, Windows 10, Windows Server 2012 или Windows 8. The computer that you want to join to the domain must also be running Windows Server 2016, Windows 10, Windows Server 2012 , or Windows 8.

Требования к учетным данным Credential requirements

Для выполнения автономного присоединение к домену необходимы права, необходимые для приподключения рабочих станций к домену. To perform an offline domain join, you must have the rights that are necessary to join workstations to the domain. Члены группы «Администраторы домена» по умолчанию имеют эти права. Members of the Domain Admins group have these rights by default. Если вы не являетесь членом группы «Администраторы домена», член группы «Администраторы домена» должен выполнить одно из следующих действий, чтобы обеспечить присоединение рабочих станций к домену. If you are not a member of the Domain Admins group, a member of the Domain Admins group must complete one of the following actions to enable you to join workstations to the domain:

Используйте групповая политика, чтобы предоставить необходимые права пользователя. Use Group Policy to grant the required user rights. Этот метод позволяет создавать компьютеры в контейнере Компьютеры по умолчанию и в любом подразделении (OU), которое создается позже (если запрещены записи управления доступом (ACE)). This method allows you to create computers in the default Computers container and in any organizational unit (OU) that is created later (if no Deny access control entries (ACEs) are added).

Измените список управления доступом (ACL) контейнера Компьютеры по умолчанию для домена, чтобы делегировать правильные разрешения. Edit the access control list (ACL) of the default Computers container for the domain to delegate the correct permissions to you.

Создайте подразделение и измените список ACL в этом подразделении, чтобы предоставить вам разрешение Создание дочернего элемента — разрешить . Create an OU and edit the ACL on that OU to grant you the Create child — Allow permission. Передайте параметр /мачинеау в команду Djoin/провисион . Pass the /machineOU parameter to the djoin /provision command.

В следующих процедурах показано, как предоставить права пользователя с помощью групповая политика и делегировать правильные разрешения. The following procedures show how to grant the user rights with Group Policy and how to delegate the correct permissions.

Предоставление пользователям прав на присоединение рабочих станций к домену Granting user rights to join workstations to the domain

Можно использовать консоль управления групповыми политиками (GPMC) для изменения политики домена или создания новой политики с параметрами, предоставляющими права пользователя на добавление рабочих станций в домен. You can use the Group Policy Management Console (GPMC) to modify the domain policy or create a new policy that has settings that grant the user rights to add workstations to a domain.

Членство в группах «Администраторы домена» или « эквивалентное» является минимальным требованием для предоставления прав пользователя. Membership in Domain Admins, or equivalent, is the minimum required to grant user rights. Просмотрите сведения об использовании соответствующих учетных записей и членстве в группах в локальной группе и группах домена по умолчанию ( https://go.microsoft.com/fwlink/?LinkId=83477) . Review details about using the appropriate accounts and group memberships at Local and Domain Default Groups (https://go.microsoft.com/fwlink/?LinkId=83477).

Предоставление прав на присоединение рабочих станций к домену To grant rights to join workstations to a domain

Нажмите кнопку Пуск, выберите пункт Администрирование, а затем выберите пункт Управление Групповая политика. Click Start, click Administrative Tools, and then click Group Policy Management.

Дважды щелкните имя леса, дважды щелкните домены, дважды щелкните имя домена, в котором необходимо присоединить компьютер, щелкните правой кнопкой мыши Политика домена по умолчанию и выберите команду изменить. Double-click the name of the forest, double-click Domains, double-click the name of the domain in which you want to join a computer, right-click Default Domain Policy, and then click Edit.

В дереве консоли дважды щелкните Конфигурация компьютера, дважды щелкните политики, дважды щелкните Параметры Windows, дважды щелкните Параметры безопасности, дважды щелкните Локальные политики, а затем дважды щелкните Назначение прав пользователя. In the console tree, double-click Computer Configuration, double-click Policies, double-click Windows Settings, double-click Security Settings, double-click Local Policies, and then double-click User Rights Assignment.

В области сведений дважды щелкните Добавить рабочие станции в домен. In the details pane, double-click Add workstations to domain.

Установите флажок определить эти параметры политики и нажмите кнопку Добавить пользователя или группу. Select the Define these policy settings check box, and then click Add User or Group.

Введите имя учетной записи, которой необходимо предоставить права пользователя, а затем дважды нажмите кнопку ОК . Type the name of the account that you want to grant the user rights to, and then click OK twice.

Процесс присоединение к домену вне сети Offline domain join process

Запустите Djoin.exe в командной строке с повышенными привилегиями, чтобы подготавливать метаданные учетной записи компьютера. Run Djoin.exe at an elevated command prompt to provision the computer account metadata. При выполнении команды подготовки метаданные учетной записи компьютера создаются в двоичном файле, указанном в качестве части команды. When you run the provisioning command, the computer account metadata is created in a binary file that you specify as part of the command.

Дополнительные сведения о функции Нетпровисионкомпутераккаунт, которая используется для предоставления учетной записи компьютера во время приподключения к автономному домену, см. в разделе функция нетпровисионкомпутераккаунт ( https://go.microsoft.com/fwlink/?LinkId=162426) . For more information about the NetProvisionComputerAccount function that is used to provision the computer account during an offline domain join, see NetProvisionComputerAccount Function (https://go.microsoft.com/fwlink/?LinkId=162426). Дополнительные сведения о функции Нетрекуестоффлинедомаинжоин, которая выполняется локально на конечном компьютере, см. в разделе функция нетрекуестоффлинедомаинжоин ( https://go.microsoft.com/fwlink/?LinkId=162427) . For more information about the NetRequestOfflineDomainJoin function that runs locally on the destination computer, see NetRequestOfflineDomainJoin Function (https://go.microsoft.com/fwlink/?LinkId=162427).

Действия по выполнению автономного присоединение к домену DirectAccess Steps for performing a DirectAccess offline domain join

Процесс автономного присоединение к домену включает следующие шаги. The offline domain join process includes the following steps:

Создайте новую учетную запись компьютера для каждого удаленного клиента и создайте пакет подготовки с помощью команды Djoin.exe из компьютера, присоединенного к домену в корпоративной сети. Create a new computer account for each of the remote clients and generate a provisioning package using the Djoin.exe command from an already domain joined computer in the corporate network.

Добавление клиентского компьютера в группу безопасности Директакцессклиентс Add the client computer to the DirectAccessClients security group

Безопасно перенесите пакет подготовки на удаленные компьютеры, которые будут присоединены к домену. Transfer the provisioning package securely to the remote computers(s) that will be joining the domain.

Примените пакет подготовки и присоедините клиент к домену. Apply the provisioning package and join the client to the domain.

Перезагрузите клиент, чтобы завершить присоединение к домену и установить подключение. Reboot the client to complete the domain join and establish connectivity.

При создании пакета подготовки для клиента необходимо учитывать два варианта. There are two options to consider when creating the provisioning packet for the client. Если для установки DirectAccess без PKI используется мастер начало работы, следует использовать вариант 1 ниже. If you used the Getting Started Wizard to install DirectAccess without PKI, then you should use option 1 below. Если для установки DirectAccess с помощью PKI использовался мастер расширенной установки, следует использовать вариант 2 ниже. If you used the Advanced Setup Wizard to install DirectAccess with PKI, then you should use option 2 below.

Чтобы выполнить автономное присоединение к домену, выполните следующие действия. Complete the following steps to perform the offline domain join:

Параметр1: создание пакета подготовки для клиента без PKI Option1: Create a provisioning package for the client without PKI

В командной строке сервера удаленного доступа введите следующую команду для подготовки учетной записи компьютера: At a command prompt of your Remote Access server, type the following command to provision the computer account:

Параметр2: создание пакета подготовки для клиента с помощью PKI Option2: Create a provisioning package for the client with PKI

В командной строке сервера удаленного доступа введите следующую команду для подготовки учетной записи компьютера: At a command prompt of your Remote Access server, type the following command to provision the computer account:

Добавление клиентского компьютера в группу безопасности Директакцессклиентс Add the client computer to the DirectAccessClients security group

На начальном экране контроллера домена введите активный и выберите Active Directory пользователи и компьютеры из приложений . On your Domain Controller, from Start screen, type Active and select Active Directory Users and Computers from Apps screen.

Разверните дерево в своем домене и выберите контейнер Пользователи . Expand the tree under your domain, and select the Users container.

В области сведений щелкните правой кнопкой мыши директакцессклиентс и выберите пункт свойства. In the details pane, right-click DirectAccessClients, and click Properties.

На вкладке Члены группы щелкните Добавить. On the Members tab, click Add.

Щелкните типы объектов, выберите Компьютеры, а затем нажмите кнопку ОК. Click Object Types, select Computers, and then click OK.

Введите имя добавляемого клиента и нажмите кнопку ОК. Type the client name to add, and then click OK.

Нажмите кнопку ОК , чтобы закрыть диалоговое окно свойства директакцессклиентс , а затем закройте Active Directory пользователи и компьютеры. Click OK to close the DirectAccessClients Properties dialog, and then close Active Directory Users and Computers.

Скопируйте и примените пакет подготовки к клиентскому компьютеру. Copy and then apply the provisioning package to the client computer

Скопируйте пакет подготовки из c:\files\provision.txt на сервере удаленного доступа, где он был сохранен, чтобы c:\provision\provision.txt на клиентском компьютере. Copy the provisioning package from c:\files\provision.txt on the Remote Access Server, where it was saved, to c:\provision\provision.txt on the client computer.

На клиентском компьютере откройте командную строку с повышенными привилегиями и введите следующую команду, чтобы запросить присоединение к домену: On the client computer, open an elevated command prompt, and then type the following command to request the domain join:

Перезагрузите клиентский компьютер. Reboot the client computer. Компьютер будет присоединен к домену. The computer will be joined to the domain. После перезагрузки клиент будет присоединен к домену и иметь возможность подключения к корпоративной сети с DirectAccess. Following the reboot, the client will be joined to the domain and have connectivity to the corporate network with DirectAccess.