- Управление правилами Windows Firewall с помощью PowerShell

- Управление сетевыми профилями брандмауэра Windows из PowerShell

- Создание, редактирование и удаление правил Windows Firewall из PowerShell

- Вывод правил Windows Firewall через PowerShell

- 4957(F): Брандмауэр Windows не применял следующее правило. 4957(F): Windows Firewall did not apply the following rule.

- Рекомендации по контролю безопасности Security Monitoring Recommendations

- Защитник Windows брандмауэра с расширенными мерами безопасности Windows Defender Firewall with Advanced Security design guide

- Об этом руководстве About this guide

- В этом разделе In this section

- Терминология, используемая в этом руководстве Terminology used in this guide

Управление правилами Windows Firewall с помощью PowerShell

Эта статья посвящена основам управления настройками и правилами встроенного Windows Firewall из командной строки PowerShell. Мы рассмотрим, как включать/отключать брандмауэр для различных профилей, создавать и удалять правила файервола, и рассмотрим небольшой скрипт, позволяющий сформировать удобную таблицу с текущим набором активных правил брандмауэра.

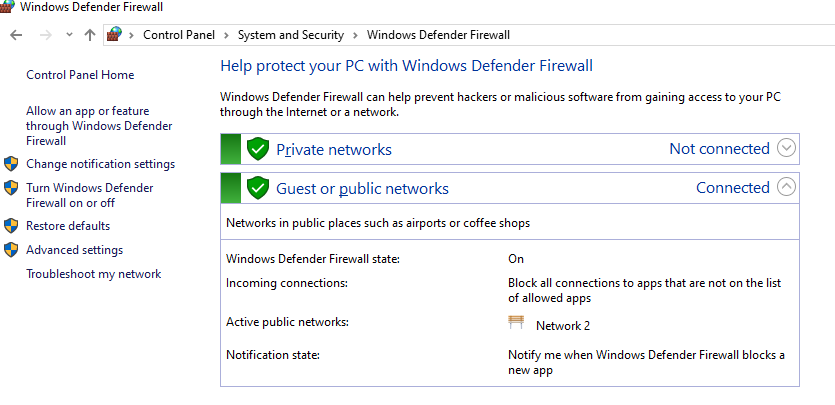

Вы можете управлять настройками Windows Firewall из графической консоли Control Panel -> System and Security -> Windows Defender Firewall. Однако начиная с Windows 8.1 (Windows Server 2012R2) для управления встроенным брандмауэром в систему был добавлен встроенный PowerShell модуль NetSecurity.

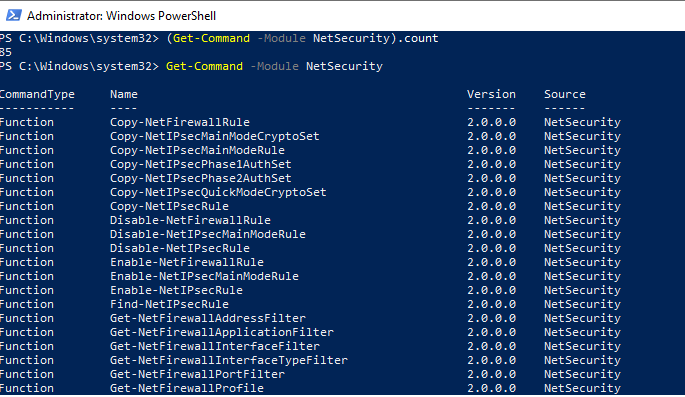

В модуле NetSecurity в Windows 10 доступно 85 команд. Вы можете вывести их список:

Get-Command -Module NetSecurity

Управление сетевыми профилями брандмауэра Windows из PowerShell

В Windows Firewall есть три типа сетевых профилей:

- Domain (Доменный) – применяется к компьютерам, включенным в домен Active Directory;

- Private (Частный) – домашние или рабочие сети;

- Public (Общий) – общедоступные сети.

Каждый профиль может отличаться используемым набором правил файервола. По умолчанию все сетевые интерфейсы компьютера защищены фаейрволом и к ним применяются все три типа профилей.

Чтобы включить все три сетевых профиля Domain, Public и Private, используйте команду:

Set-NetFirewallProfile -All -Enabled True

Либо укажите конкретный профиль вместо All:

Set-NetFirewallProfile -Profile Public -Enabled True

Чтобы отключить файервол для всех трех сетевых профилей, используется команда:

Set-NetFirewallProfile -All -Enabled False

С помощью командлета Set-NetFirewallProfile вы можете изменить параметры профиля (действие по-умолчанию, журналирование, путь и размер файла журнала, настройки оповещений и т.д.).

Как вы вероятно знаете, по умолчанию Windows Firewall включен в современных ОС для всех профилей. В настройках профилей разрешены все исходящие подключения и блокируется входящие (кроме разрешенных).

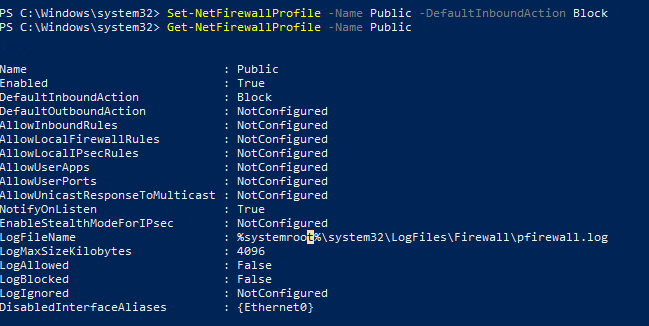

Изменим действие по-умолчнию для профиля Public – заблокировать все входящие подключения.

Set-NetFirewallProfile –Name Public –DefaultInboundAction Block

Текущие настройки профиля можно вывести так:

Get-NetFirewallProfile -Name Public

Если вы управляете настройками Windows Firewall через GPO, вы можете вывести текущие результирующие настройки профилей так:

Get-NetFirewallProfile -policystore activestore

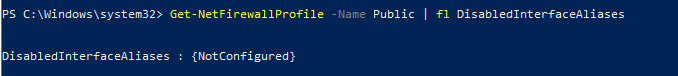

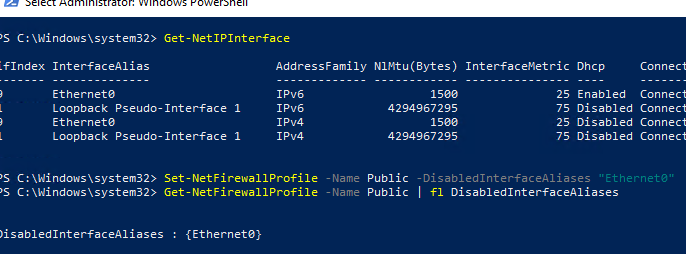

Проверим, что все параметры брандмауэра применяются ко всем сетевым интерфейса компьютера.

Get-NetFirewallProfile -Name Public | fl DisabledInterfaceAliases

Если все интерфейсы защищены, команда должна вернуть:

Можно отключить определенный профиль для интерфейса (вывести список имен интерфейсов можно с помощью командлета Get-NetIPInterface).

Set-NetFirewallProfile -Name Public -DisabledInterfaceAliases «Ethernet0»

Как вы видите, теперь профиль Public не применяется к интерфейсу Ethernet0:

Вы можете настроить параметры логирования сетевых подключений на уровне каждого профиля. По умолчанию журналы Windows Firewall хранятся в каталоге %systemroot%\system32\LogFiles\Firewall, размер файла – 4 Мб. Вы можете изменить включить журналирование подключений и увеличить максимальный размер файла:

Set-NetFireWallProfile -Profile Domain -LogBlocked True -LogMaxSize 20000 -LogFileName ‘%systemroot%\system32\LogFiles\Firewall\pfirewall.log’

Создание, редактирование и удаление правил Windows Firewall из PowerShell

Для управления правилами брандмауэра есть 9 командлетов:

- New-NetFirewallRule

- Copy-NetFirewallRule

- Disable-NetFirewallRule

- Enable-NetFirewallRule

- Get-NetFirewallRule

- Remove-NetFirewallRule

- Rename-NetFirewallRule

- Set-NetFirewallRule

- Show-NetFirewallRule

Рассмотрим несколко простых примеров открытия портов в Windows Firewall.

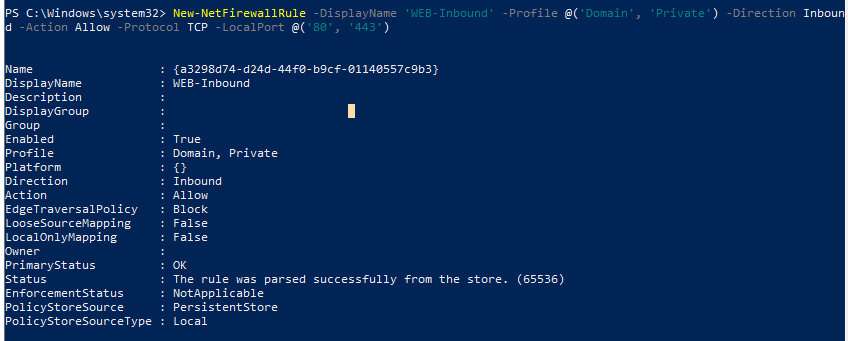

Например, вы хотите разрешить входящие TCP подключения на порты 80 и 443 для профилей Domain и Private, воспользуйтесь такой командой:

New-NetFirewallRule -DisplayName ‘WEB-Inbound’ -Profile @(‘Domain’, ‘Private’) -Direction Inbound -Action Allow -Protocol TCP -LocalPort @(’80’, ‘443’)

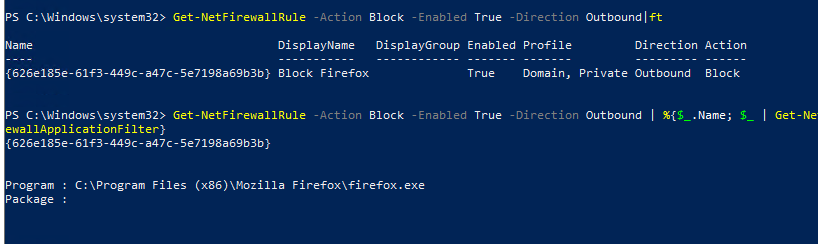

Вы можете разрешить или заблокировать трафик для конкретной программы. Например, вы хотите заблокировать исходящие соединения для FireFox:

New-NetFirewallRule -Program “C:\Program Files (x86)\Mozilla Firefox\firefox.exe” -Action Block -Profile Domain, Private -DisplayName “Block Firefox” -Description “Block Firefox” -Direction Outbound

Разрешим входящее RDP подключение по порту 3389 только с IP одного адреса:

New-NetFirewallRule -DisplayName «AllowRDP» –RemoteAddress 192.168.1.55 -Direction Inbound -Protocol TCP –LocalPort 3389 -Action Allow

Чтобы разрешить ping для адресов из указанной подсети, используйте команды:

$ips = @(«192.168.1.50-192.168.1.60», «192.165.2.22-192.168.2.200», ”10.10.0.0/16”)

New-NetFirewallRule -DisplayName «Allow inbound ICMPv4» -Direction Inbound -Protocol ICMPv4 -IcmpType 8 -RemoteAddress $ips -Action Allow

New-NetFirewallRule -DisplayName «Allow inbound ICMPv6» -Direction Inbound -Protocol ICMPv6 -IcmpType 8 -RemoteAddress $ips -Action Allow

Чтобы отредактировать имеющееся правило брандмауэра, используется командлет Set-NetFirewallRule. Например, вы хотите разрешить входящие подключения с указанного IP адреса для ранее созданного правила:

Get-NetFirewallrule -DisplayName ‘WEB-Inbound’ | Get-NetFirewallAddressFilter | Set-NetFirewallAddressFilter -RemoteAddress 192.168.1.20

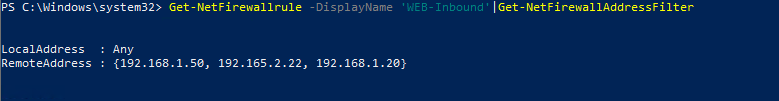

Если нужно добавить в правило файервола несколько IP адресов, используйте такой скрипт:

$ips = @(«192.168.1.50», «192.165.2.22»,”192.168.1.20”)

Get-NetFirewallrule -DisplayName ‘WEB-Inbound’|Set-NetFirewallRule -RemoteAddress $ips

Вывести все IP адреса, которые содержатся в правиле брандмауэра:

Get-NetFirewallrule -DisplayName ‘Allow inbound ICMPv4’|Get-NetFirewallAddressFilter

Вы можете включать/отключать правила файервола с помощью командлетов Disable-NetFirewallRule и Enable-NetFirewallRule.

Disable-NetFirewallRule –DisplayName ‘WEB-Inbound’

Чтобы разрешить ICMP (ping), выполните команду:

Enable-NetFirewallRule -Name FPS-ICMP4-ERQ-In

Чтобы удалить правило брандмауэре используется командлет Remove-NetFirewallRule.

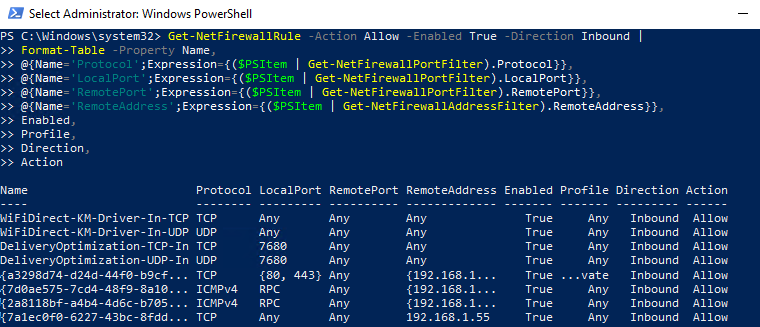

Вывод правил Windows Firewall через PowerShell

Список активных правил для входящего трафика можно вывести так:

Если, например, нам нужно вывести список блокирующих исходящих правил:

Get-NetFirewallRule -Action Block -Enabled True -Direction Outbound

Если нужно отобразить имя программы в правиле:

Get-NetFirewallRule -Action Block -Enabled True -Direction Outbound | %

Как вы видите командлет Get-NetFirewallRule не выводит порты сетевые порты и IP адреса для правил брандмауэра. Чтобы вывести всю информацию о разрешенных входящих (исходящих) подключениях в более удобном виде с отображением номеров портов, используйте такой скрипт:

PowerShell предоставляет широкие возможности по управлению правилами Windows Firewall из командной строки. Вы можете автоматически запускать скрипты PowerShell для открытия/закрытия портов при возникновении определенных событий. В следующей статье мы рассмотрим простую систему на базе PowerShell и Windows Firewall для автоматической блокировки IP адресов, с которых выполняется удаленный перебор паролей по RDP на Windows VDS сервере.

4957(F): Брандмауэр Windows не применял следующее правило. 4957(F): Windows Firewall did not apply the following rule.

Область применения Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

* Описание события: Event Description: *

Это событие создается, когда брандмауэр Windows запускается или применяет новое правило, и правило не может быть применено по какой-либо причине. This event generates when Windows Firewall starts or apply new rule, and the rule cannot be applied for some reason.

*Примечание.** Рекомендации приведены в разделе Рекомендации по мониторингу безопасности для этого события. *Note** For recommendations, see Security Monitoring Recommendations for this event.

*Обязательные роли сервера:* нет. Required Server Roles: None.

*Минимальная версия ОС:* Windows Server 2008, Windows Vista. Minimum OS Version: Windows Server 2008, Windows Vista.

* Описания полей: Field Descriptions: *

Сведения о правиле:* Rule Information:*

ID [Type = UnicodeString]: уникальный идентификатор для не примененного правила брандмауэра. ID [Type = UnicodeString]: the unique identifier for not applied firewall rule.

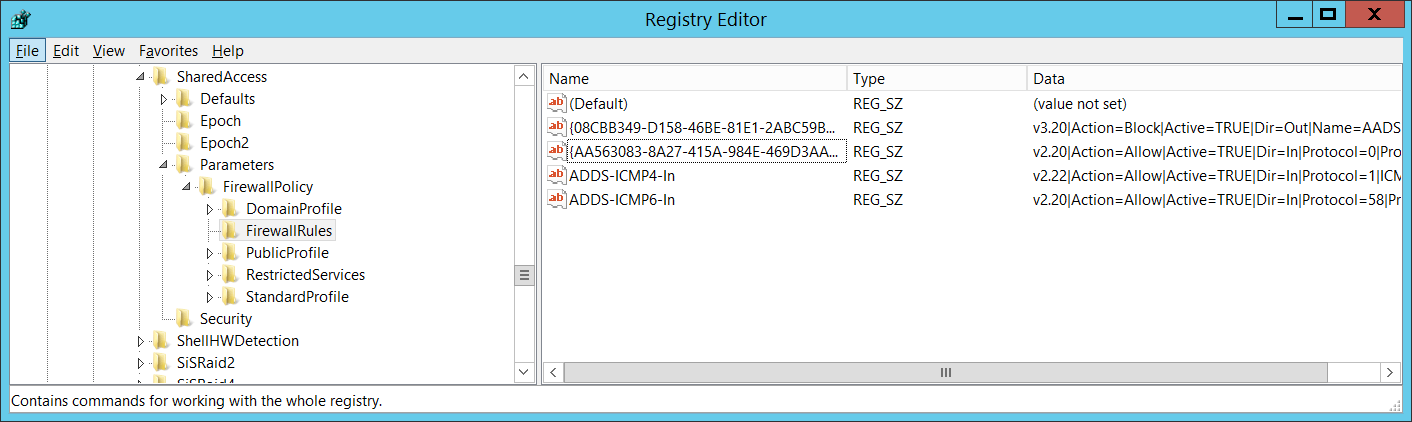

Чтобы увидеть уникальный ИД правила, необходимо перейти к разделу реестраHKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\FirewallRules» и увидеть список ИД правил брандмауэра Windows (столбец имени) с параметрами: To see the unique ID of the rule you need to navigate to “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\FirewallRules” registry key and you will see the list of Windows Firewall rule IDs (Name column) with parameters:

- Name [Type = UnicodeString]: имя правила, которое не было применено. Name [Type = UnicodeString]: the name of the rule which was not applied. Вы можете увидеть имя правила брандмауэра Windows с помощью брандмауэра Windows с консолью управления advanced Security (wf.msc), проверьте столбец «Имя»: You can see the name of Windows Firewall rule using Windows Firewall with Advanced Security management console (wf.msc), check “Name” column:

Сведения об ошибке: Error Information:

- Причина [Type = UnicodeString]: причина, по которой правило не было применено. Reason [Type = UnicodeString]: the reason why the rule was not applied.

Рекомендации по контролю безопасности Security Monitoring Recommendations

Для 4957(F): брандмауэр Windows не применял следующее правило. For 4957(F): Windows Firewall did not apply the following rule.

- Это событие может быть знаком проблем с программным обеспечением, ошибок или повреждения реестра брандмауэра Windows, а также неправильной настройки параметров групповой политики. This event can be a sign of software issues, Windows Firewall registry errors or corruption, or Group Policy setting misconfigurations. Мы рекомендуем следить за этим событием и исследуть причину этого условия. We recommend monitoring this event and investigating the reason for the condition. Как правило, это событие указывает на проблемы конфигурации, а не на проблемы безопасности. Typically this event indicates configuration issues, not security issues.

—>

Защитник Windows брандмауэра с расширенными мерами безопасности Windows Defender Firewall with Advanced Security design guide

Область применения Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Защитник Windows брандмауэром с расширенными мерами безопасности является брандмауэр хост-системы, который обеспечивает безопасность устройства двумя способами. Windows Defender Firewall with Advanced Security is a host firewall that helps secure the device in two ways. Во-первых, он может фильтровать сетевой трафик, разрешенный для ввода устройства из сети, а также контролировать сетевой трафик, который устройство может отправлять в сеть. First, it can filter the network traffic permitted to enter the device from the network, and also control what network traffic the device is allowed to send to the network. Во-Защитник Windows брандмауэр поддерживает IPsec, что позволяет требовать проверку подлинности с любого устройства, которое пытается связаться с устройством. Second, Windows Defender Firewall supports IPsec, which enables you to require authentication from any device that is attempting to communicate with your device. Если требуется проверка подлинности, устройства, которые не могут проверить подлинность, не могут взаимодействовать с устройством. When authentication is required, devices that cannot authenticate cannot communicate with your device. С помощью IPsec можно также зашифровать определенный сетевой трафик, чтобы предотвратить его чтение или перехват во время перехода между устройствами. By using IPsec, you can also require that specific network traffic be encrypted to prevent it from being read or intercepted while in transit between devices.

Интерфейс для Защитник Windows брандмауэра гораздо более гибок и гибок, чем пользовательский интерфейс, Защитник Windows панели управления брандмауэром. The interface for Windows Defender Firewall is much more capable and flexible than the consumer-friendly interface found in the Windows Defender Firewall Control Panel. Они взаимодействуют с одними и теми же службами, но обеспечивают разные уровни контроля над этими службами. They both interact with the same underlying services, but provide different levels of control over those services. Хотя панель управления Защитник Windows брандмауэра отвечает требованиям для защиты одного устройства в домашней среде, она не предоставляет достаточных функций централизованного управления или безопасности для защиты более сложного сетевого трафика в типичной корпоративной среде. While the Windows Defender Firewall Control Panel meets the needs for protecting a single device in a home environment, it does not provide enough centralized management or security features to help secure more complex network traffic found in a typical business enterprise environment.

Об этом руководстве About this guide

В этом руководстве вы можете выбрать или создать проект для развертывания Защитник Windows брандмауэра в корпоративной среде. This guide provides recommendations to help you to choose or create a design for deploying Windows Defender Firewall in your enterprise environment. В руководстве описываются некоторые распространенные цели использования брандмауэра Защитник Windows, а затем описаны цели, применимые к вашему сценарию, с проектами, представленными в этом руководстве. The guide describes some of the common goals for using Windows Defender Firewall, and then helps you map the goals that apply to your scenario to the designs that are presented in this guide.

Это руководство предназначено для ИТ-специалистов, которым назначена задача развертывания технологий брандмауэра и IPsec в сети организации для достижения целей безопасности организации. This guide is intended for the IT professional who has been assigned the task of deploying firewall and IPsec technologies on an organization’s network to help meet the organization’s security goals.

Защитник Windows брандмауэр должен быть частью комплексного решения для обеспечения безопасности, которое реализует различные технологии безопасности, такие как брандмауэры периметра, системы обнаружения вторжений, виртуальная частная сеть (VPN), проверка подлинности IEEE 802.1X для беспроводных и проводных подключений, а также правила безопасности подключений IPsec. Windows Defender Firewall should be part of a comprehensive security solution that implements a variety of security technologies, such as perimeter firewalls, intrusion detection systems, virtual private networking (VPN), IEEE 802.1X authentication for wireless and wired connections, and IPsec connection security rules.

Для успешного использования этого руководства необходимо хорошо понимать как возможности брандмауэра Защитник Windows, так и то, как доставлять параметры конфигурации на управляемые устройства с помощью групповой политики в Active Directory. To successfully use this guide, you need a good understanding of both the capabilities provided by Windows Defender Firewall, and how to deliver configuration settings to your managed devices by using Group Policy in Active Directory.

Цели реализации можно использовать для формирования одной из этих Защитник Windows брандмауэра с расширенными макетами безопасности или настраиваемого дизайна, объединяющего элементы из представленных здесь элементов: You can use the implementation goals to form one of these Windows Defender Firewall with Advanced Security designs, or a custom design that combines elements from those presented here:

Проектирование базовой политики брандмауэра. Basic firewall policy design. Ограничивает сетевой трафик, в который и из ваших устройств, передается только необходимый и авторизованный трафик. Restricts network traffic in and out of your devices to only that which is needed and authorized.

Разработка политики изоляции домена. Domain isolation policy design. Предотвращает получение незапрошенного сетевого трафика с устройств, которые не являются членами домена, устройствам, которые являются членами домена. Prevents devices that are domain members from receiving unsolicited network traffic from devices that are not domain members. Можно установить дополнительные «зоны» для поддержки особых требований некоторых устройств, например: Additional «zones» can be established to support the special requirements of some devices, such as:

«Граница зоны» для устройств, которые должны иметь возможность получать запросы от не изолированных устройств. A «boundary zone» for devices that must be able to receive requests from non-isolated devices.

«Зона шифрования» для устройств, которые хранят конфиденциальные данные, которые должны быть защищены во время передачи по сети. An «encryption zone» for devices that store sensitive data that must be protected during network transmission.

Разработка политики изоляции сервера. Server isolation policy design. Ограничивает доступ к серверу только ограниченной группой авторизованных пользователей и устройств. Restricts access to a server to only a limited group of authorized users and devices. Обычно настраивается в качестве зоны в проекте изоляции домена, но также может быть настроен как изолированный дизайн, обеспечивая многие преимущества изоляции домена от небольшого набора устройств. Commonly configured as a zone in a domain isolation design, but can also be configured as a stand-alone design, providing many of the benefits of domain isolation to a small set of devices.

Проектирование политики изоляции на основе сертификатов. Certificate-based isolation policy design. Этот дизайн дополняет один из предыдущих двух макетов и поддерживает любую из их возможностей. This design is a complement to either of the previous two designs, and supports any of their capabilities. Вместо проверки подлинности Kerberos V5, используемой по умолчанию в Active Directory, используются криптографические сертификаты, развернутые на клиентах и серверах. It uses cryptographic certificates that are deployed to clients and servers for authentication, instead of the Kerberos V5 authentication used by default in Active Directory. Это позволяет устройствам, которые не являются частью домена Active Directory, например устройствам под управлением операционных систем, кроме Windows, участвовать в решении изоляции. This enables devices that are not part of an Active Directory domain, such as devices running operating systems other than Windows, to participate in your isolation solution.

В дополнение к описаниям и примерам для каждого проекта вы найдете рекомендации по сбору необходимых данных о вашей среде. In addition to descriptions and example for each design, you will find guidelines for gathering required data about your environment. Затем вы можете использовать эти рекомендации для планирования и разработки брандмауэра Защитник Windows с расширенным развертыванием безопасности. You can then use these guidelines to plan and design your Windows Defender Firewall with Advanced Security deployment. После прочтания этого руководства и завершения сбора, документирования и сопоставления требований организации у вас есть сведения, необходимые для начала развертывания брандмауэра Защитник Windows с помощью рекомендаций в руководстве по развертыванию брандмауэра Защитник Windows с расширенным развертыванием системы безопасности. After you read this guide, and finish gathering, documenting, and mapping your organization’s requirements, you have the information that you need to begin deploying Windows Defender Firewall using the guidance in the Windows Defender Firewall with Advanced Security Deployment Guide.

Вы можете найти Защитник Windows брандмауэра с помощью руководства по развертыванию advanced Security Deployment в указанных здесь расположениях. You can find the Windows Defender Firewall with Advanced Security Deployment Guide at these locations:

(Загружаемый документ Word) (Downloadable Word document)

В этом разделе In this section

| Статья Topic | Описание Description |

|---|---|

| Understanding the Защитник Windows firewall with Advanced Security Design Process Understanding the Windows Defender Firewall with Advanced Security Design Process | Узнайте, как начать работу с брандмауэром Защитник Windows с помощью процесса разработки advanced Security. Learn how to get started with the Windows Defender Firewall with Advanced Security design process. |

| Определение брандмауэра Защитник Windows безопасности с помощью расширенных целей развертывания системы безопасности Identifying Your Windows Defender Firewall with Advanced Security Deployment Goals | Узнайте, как определить брандмауэр Защитник Windows с целями реализации advanced Security. Learn how to identify your Windows Defender Firewall with Advanced Security implementation goals. |

| Сопоставление целей развертывания с брандмауэром Защитник Windows с расширенным дизайном безопасности Mapping Your Deployment Goals to a Windows Defender Firewall with Advanced Security Design | После завершения проверки существующего брандмауэра Защитник Windows с целями реализации advanced Security и определения целей, важных для конкретного развертывания, можно сопооставить эти цели с определенным брандмауэром Защитник Windows с расширенным дизайном безопасности. After you finish reviewing the existing Windows Defender Firewall with Advanced Security implementation goals and you determine which goals are important to your specific deployment, you can map those goals to a specific Windows Defender Firewall with Advanced Security design. |

| Проектирование брандмауэра Защитник Windows с помощью стратегии «Advanced Security» Designing a Windows Defender Firewall with Advanced Security Strategy | Чтобы выбрать наиболее эффективную разработку для защиты сети, необходимо тратить время на сбор основных сведений о текущей компьютерной среде. To select the most effective design for helping to protect the network, you must spend time collecting key information about your current computer environment. |

| Планирование брандмауэра Защитник Windows с расширенным дизайном безопасности Planning Your Windows Defender Firewall with Advanced Security Design | После сбора соответствующей информации в предыдущих разделах и понимания основ разработки, как описано выше в этом руководстве, можно выбрать дизайн (или сочетание макетов), которые соответствуют вашим потребностям. After you have gathered the relevant information in the previous sections, and understand the basics of the designs as described earlier in this guide, you can select the design (or combination of designs) that meet your needs. |

| Приложение A. Пример файлов шаблонов GPO для параметров, используемых в этом руководстве Appendix A: Sample GPO Template Files for Settings Used in this Guide | XML-файл, содержащий настраиваемые параметры реестра, можно импортировать в объект групповой политики (GPO) с помощью функции «Настройки» консоли управления групповыми политиками (GPMC). You can import an XML file containing customized registry preferences into a Group Policy Object (GPO) by using the Preferences feature of the Group Policy Management Console (GPMC). |

Терминология, используемая в этом руководстве Terminology used in this guide

В следующей таблице указаны и определены термины, используемые в этом руководстве. The following table identifies and defines terms used throughout this guide.