- The default dynamic port range for TCP/IP has changed since Windows Vista and in Windows Server 2008

- Introduction

- More Information

- References

- Записки IT специалиста

- Настраиваем проброс портов в Windows при помощи командной строки и Portproxy

- Дополнительные материалы

- Настройка брандмауэра Windows на разрешение доступа к службам Analysis Services Configure the Windows Firewall to Allow Analysis Services Access

- Проверьте параметры порта и брандмауэра для Analysis Services Check port and firewall settings for Analysis Services

- Настройка брандмауэра Windows для экземпляра по умолчанию служб Analysis Services Configure Windows Firewall for a default instance of Analysis Services

- Брандмауэр Windows в режиме повышенной безопасности Windows Firewall with Advanced Security

- Синтаксис Netsh AdvFirewall Netsh AdvFirewall Syntax

- Настройка доступа к брандмауэру Windows для именованного экземпляра Analysis Services Configure Windows Firewall access for a named instance of Analysis Services

- Брандмауэр Windows в режиме повышенной безопасности Windows Firewall with Advanced Security

- Брандмауэр Windows в режиме повышенной безопасности Windows Firewall with Advanced Security

- Синтаксис Netsh AdvFirewall Netsh AdvFirewall Syntax

- Использовать фиксированный порт для именованного экземпляра по умолчанию или Analysis Services Use a fixed port for a default or named instance of Analysis Services

- Настройка порта для кластера Analysis Services Port configuration for an Analysis Services cluster

- Настройка порта PowerPivot для SharePoint Port configuration for Power Pivot for SharePoint

The default dynamic port range for TCP/IP has changed since Windows Vista and in Windows Server 2008

This article describes the changes to the default dynamic port range for TCP/IP in Windows Vista and in Windows Server 2008.

Support for Windows Vista without any service packs installed ended on April 13, 2010. To continue receiving security updates for Windows, make sure that you are running Windows Vista with Service Pack 2 (SP2). For more information, go to the following Microsoft website: Support is ending for some versions of Windows

Original product version: В Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows 10 — all editions

Original KB number: В 929851

Introduction

To comply with Internet Assigned Numbers Authority (IANA) recommendations, Microsoft has increased the dynamic client port range for outgoing connections in Windows Vista and Windows Server 2008. The new default start port is 49152, and the new default end port is 65535. This is a change from the configuration of earlier versions of Windows that used a default port range of 1025 through 5000.

More Information

You can view the dynamic port range on a computer that is running Windows Vista or Windows Server 2008 by using the following netsh commands:

- netsh int ipv4 show dynamicport tcp

- netsh int ipv4 show dynamicport udp

- netsh int ipv6 show dynamicport tcp

- netsh int ipv6 show dynamicport udp

The range is set separately for each transport (TCP or UDP). The port range is now truly a range that has a starting point and an ending point. Microsoft customers who deploy servers that are running Windows Server 2008 may have problems that affect RPC communication between servers if firewalls are used on the internal network. In these situations, we recommend that you reconfigure the firewalls to allow traffic between servers in the dynamic port range of 49152 through 65535. This range is in addition to well-known ports that are used by services and applications. Or, the port range that is used by the servers can be modified on each server. You adjust this range by using the netsh command, as follows: netsh int set dynamic start= number num= range .

This command sets the dynamic port range for TCP. The start port is number, and the total number of ports is range.

The following are sample commands:

- netsh int ipv4 set dynamicport tcp start=10000 num=1000

- netsh int ipv4 set dynamicport udp start=10000 num=1000

- netsh int ipv6 set dynamicport tcp start=10000 num=1000

- netsh int ipv6 set dynamicport udp start=10000 num=1000

These sample commands set the dynamic port range to start at port 10000 and to end at port 10999 (1000 ports). The minimum range of ports that can be set is 255. The minimum start port that can be set is 1025. The maximum end port (based on the range being configured) cannot exceed 65535. To duplicate the default behavior of Windows Server 2003, use 1025 as the start port, and then use 3976 as the range for both TCP and UDP. This results in a start port of 1025 and an end port of 5000.

When you install Microsoft Exchange Server 2007 on a Windows Server 2008-based computer, the default port range is 1025 through 60000.

For more information about security in Microsoft Exchange 2007, go to the following Microsoft TechNet website:

Exchange 2007 Security Guide

References

For more information about IANA port-assignment standards, go to the following IANA website:

Service Name and Transport Protocol Port Number Registry

Microsoft provides third-party contact information to help you find technical support. This contact information may change without notice. Microsoft does not guarantee the accuracy of this third-party contact information.

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

- Главная

- Настраиваем проброс портов в Windows при помощи командной строки и Portproxy

Настраиваем проброс портов в Windows при помощи командной строки и Portproxy

Часто можно услышать совершенно неверное утверждение, что в части сетевых настроек операционные системы Windows значительно уступают своим конкурентам (Linux и BSD). Отчасти такие суждения опираются на опыт администрирования стандартных ролей полностью игнорируя возможности командной строки.

Начиная с Windows Server 2003 в состав системы был в введена команда Netsh, которая позволяет гибко управлять сетевыми настройками компьютера. Обзор всех возможностей этой утилиты займет не одну статью, поэтому мы остановимся на командах Netsh для интерфейса Portproxy, позволяющих непосредственно решить нашу задачу.

Данный набор команд позволяет перенаправлять приходящие пакеты с IPv4 и IPv6 портов на любые IPv4 и IPv6 порты компьютера назначения в любых комбинациях. Единственное ограничение — portproxy может работать только с протоколом TCP, но в большинстве случаев этого достаточно.

Для добавления перенаправления используется команда add v4tov4 (если требуется перенаправление с IPv4 в IPv6 используйте v4tov6 и т.д.), полный синтаксис будет такой:

- listenaddress — локальный адрес на котором принимаются соединения

- listenport — локальный порт на котором принимаются соединения

- connectaddress — удаленный или локальный адрес на который перенаправляются соединения

- connectport — удаленный или локальный порт на который перенаправляются соединения

Для изменения уже существующего правила используется команда set v4tov4, которая имеет идентичный синтаксис, listenaddress и listenport — являются обязательными параметрами. Из необязательных параметров можно указывать только тот, который нужно изменить.

Для удаления правил используйте delete v4tov6 с указанием входящих адреса и порта:

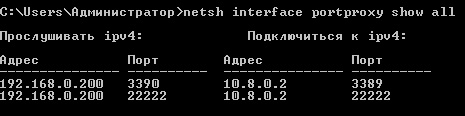

Для просмотра существующих правил введите:

Вместо all допустимо указывать v4tov4 или v6tov4 и т.п. для просмотра только соответствующих правил.

Чтобы не быть голословными рассмотрим практический случай использования portproxy в одной довольно непростой ситуации.

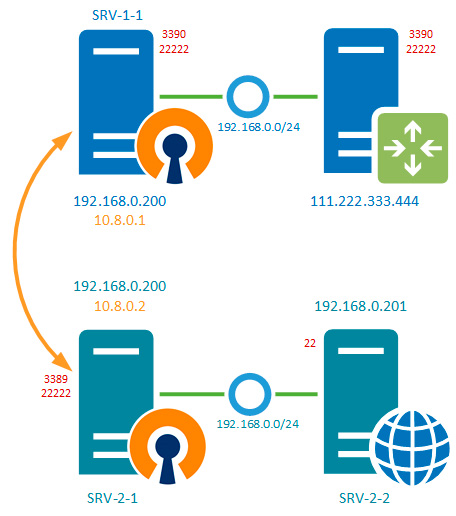

У одного нашего клиента имеется две аффилированных (т.е. принадлежащих одному владельцу) организации, имеющие разный вид деятельности и между собой не взаимодействующие. Одна из них находится в городе и не испытывает проблем с внешними коммуникациями. Вторая в сельской местности где доступен только среднего качества интернет, а о выделенном IP-адресе не может быть и речи.

Поэтому, когда встал вопрос организации удаленного доступа к сети второй организации с административными и контрольными целями, то было принято решение использовать для этого ресурсы первой организации, при этом внутренние сети обоих компаний не должны видеть друг друга и вообще иметь какой-либо доступ к ресурсам другой организации.

Кроме того, выяснилось, что обе сети имеют одинаковый диапазон IP-адресов, что делало маршрутизацию между ними в принципе крайне затруднительной. По условиям задачи требовалось обеспечить доступ к RDP (порт 3389) сервера SRV-2-1 и SSH (порт 22) сервера SRV-2-2 второй организации, для этого выделялся сервер SRV-1-1 первой компании, при этом, как можно увидеть из схемы ниже, сервера обоих компаний также имеют одинаковые внутренние адреса.

Теперь нам надо перенаправить все соединения на эти порты в сеть второй компании, но там нам доступен только SRV-2-1 по VPN-адресу, поэтому направим пакеты туда, для чего создадим два правила:

Первое правило отправит все пакеты пришедшие на порт 3390 с адресом 192.168.0.200 (внутренний адрес SRV-1-1) в VPN-туннель серверу SRV-2-1, а так как он уже является целевым для службы RDP, то сразу меняем порт назначения на 3389. Первая часть задачи выполнена.

Второе правило отправит к SRV-2-1 все пакеты с порта 22222 (SSH), теперь нам надо научить этот сервер как правильно доставить их адресату. Для этого добавим уже этому серверу следующее правило:

Согласно которому сервер SRV-2-1 в сети второй компании будет слушать порт 22222 на интерфейсе VPN-сети и передавать все полученные пакеты на порт 22 (SSH) сервера SRV-2-2.

Как видим мы весьма просто реализовали довольно сложную схему, так пакет к серверу SRV-2-2 проходит три промежуточных узла, но при этом мы не настраивали никакой маршрутизации и не устанавливали никакого дополнительного ПО и вообще обошлись минимальным вмешательством в инфраструктуру.

Дополнительные материалы

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Настройка брандмауэра Windows на разрешение доступа к службам Analysis Services Configure the Windows Firewall to Allow Analysis Services Access

Применимо к:

Важный первый шаг предоставления доступа к Службы Analysis Services Analysis Services или Power Pivot для SharePoint Power Pivot for SharePoint по сети состоит в определении того, требуется ли разблокировать порты брандмауэра. An essential first step in making Службы Analysis Services Analysis Services or Power Pivot для SharePoint Power Pivot for SharePoint available on the network is to determine whether you need to unblock ports in a firewall. Для большинства установок необходимо создать по крайней мере одно правило брандмауэра для входящих подключений, которое разрешает подключаться к службам Службы Analysis Services Analysis Services . Most installations will require that you create at least one in-bound firewall rule that allows connections to Службы Analysis Services Analysis Services .

Требования к конфигурации брандмауэра зависят от того, как был установлен компонент служб Службы Analysis Services Analysis Services . Firewall configuration requirements vary depending on how you installed Службы Analysis Services Analysis Services :

При установке экземпляра по умолчанию или создании отказоустойчивого кластера служб Службы Analysis Services Analysis Services откройте TCP-порт 2383. Open TCP port 2383 when installing a default instance or creating an Службы Analysis Services Analysis Services failover cluster.

При установке именованного экземпляра откройте TCP-порт 2382. Open TCP port 2382 when installing a named instance. Именованные экземпляры используют динамическое назначение портов. Named instances use dynamic port assignments. В качестве службы обнаружения для служб Analysis Services служба обозревателя SQL Server прослушивает TCP-порт 2382 и перенаправляет запрос на подключение к порту, используемому в настоящее время службами Службы Analysis Services Analysis Services . As the discovery service for Analysis Services, SQL Server Browser service listens on TCP port 2382 and redirects the connection request to the port currently used by Службы Analysis Services Analysis Services .

При установке служб Службы Analysis Services Analysis Services в режиме интеграции с SharePoint для поддержки Power Pivot для SharePoint Power Pivot for SharePoint 2013 откройте TCP-порт 2382. Open TCP port 2382 when installing Службы Analysis Services Analysis Services in SharePoint mode to support Power Pivot для SharePoint Power Pivot for SharePoint 2013. В Power Pivot для SharePoint Power Pivot for SharePoint 2013 экземпляр служб Службы Analysis Services Analysis Services находится за пределами SharePoint. In Power Pivot для SharePoint Power Pivot for SharePoint 2013, the Службы Analysis Services Analysis Services instance is external to SharePoint. Входящие запросы к именованному экземпляру Power Pivot Power Pivot исходят от веб-приложений SharePoint по сетевому подключению, поэтому для них требуется открытый порт. Inbound requests to the named ‘ Power Pivot Power Pivot ‘ instance originate from SharePoint web applications over a network connection, requiring an open port. Как и в случае с другими именованными экземплярами служб Службы Analysis Services Analysis Services , создайте правило для входящих подключений для службы обозревателя SQL Server на TCP-порт 2382, чтобы разрешить доступ к Power Pivot для SharePoint Power Pivot for SharePoint . As with other Службы Analysis Services Analysis Services named instances, create an inbound rule for SQL Server Browser service on TCP 2382 to allow access to Power Pivot для SharePoint Power Pivot for SharePoint .

Для Power Pivot для SharePoint Power Pivot for SharePoint 2010 открывать порты в брандмауэре Windows не требуется. For Power Pivot для SharePoint Power Pivot for SharePoint 2010, do not open ports in Windows Firewall. В качестве надстройки к SharePoint служба использует порты, настроенные для SharePoint, и устанавливает только локальные соединения с экземпляром служб Службы Analysis Services Analysis Services , который загружает модели данных Power Pivot Power Pivot и выполняет к ним запросы. As an add-in to SharePoint, the service uses ports configured for SharePoint and makes only local connections to the Службы Analysis Services Analysis Services instance that loads and queries Power Pivot Power Pivot data models.

Для экземпляров служб Службы Analysis Services Analysis Services , выполняющихся на виртуальных машинах Windows Azure, используйте альтернативные инструкции по настройке доступа к серверу. For Службы Analysis Services Analysis Services instances running on Windows Azure Virtual Machines, use alternate instructions for configuring server access. См. раздел SQL Server Business Intelligence на виртуальных машинах Windows Azure. See SQL Server Business Intelligence in Windows Azure Virtual Machines.

Несмотря на то, что экземпляр по умолчанию Службы Analysis Services Analysis Services прослушивает TCP-порт 2383, можно настроить сервер на прослушивание другого фиксированного порта, подключившись к серверу в следующем формате: :

. Although the default instance of Службы Analysis Services Analysis Services listens on TCP port 2383, you can configure the server to listen on a different fixed port, connecting to the server in this format: :

Экземпляр служб Службы Analysis Services Analysis Services может использовать только один TCP-порт. Only one TCP port can be used by an Службы Analysis Services Analysis Services instance. На компьютерах с несколькими сетевыми платами или несколькими IP-адресами службы Службы Analysis Services Analysis Services прослушивают один TCP-порт для всех IP-адресов, назначенных этому компьютеру или указанных ему с помощью псевдонима. On computers having multiple network cards or multiple IP addresses, Службы Analysis Services Analysis Services listens on one TCP port for all IP addresses assigned or aliased to the computer. Если имеются особые требования в отношении нескольких портов, попробуйте настроить службы Службы Analysis Services Analysis Services для доступа по протоколу HTTP. If you have specific multi-port requirements, consider configuring Службы Analysis Services Analysis Services for HTTP access. Затем можно установить несколько конечных точек HTTP для любых портов в выбранном формате. You can then set up multiple HTTP endpoints on whatever ports you choose. См. раздел Настройка HTTP-доступа к службам Analysis Services в службах Internet Information Services (IIS) 8.0. See Configure HTTP Access to Analysis Services on Internet Information Services (IIS) 8.0.

В этом разделе содержатся следующие подразделы. This topic contains the following sections:

Дополнительные сведения о настройках брандмауэра Windows по умолчанию и описание портов TCP, влияющих на компонент Database Engine, службы Analysis Services, службы Reporting Services и службы Integration Services, см. в разделе Настройка брандмауэра Windows для разрешения доступа к SQL Server. For more information about the default Windows firewall settings, and a description of the TCP ports that affect the Database Engine, Analysis Services, Reporting Services, and Integration Services, see Configure the Windows Firewall to Allow SQL Server Access.

Проверьте параметры порта и брандмауэра для Analysis Services Check port and firewall settings for Analysis Services

В операционных системах Microsoft Windows, поддерживаемых SQL Server 2017 SQL Server 2017 , брандмауэр Windows включен по умолчанию и блокирует удаленные соединения. On the Microsoft Windows operating systems that are supported by SQL Server 2017 SQL Server 2017 , Windows Firewall is on by default and is blocking remote connections. Чтобы разрешить входящие запросы к службам Analysis Services, необходимо вручную открыть порт в брандмауэре. You must manually open a port in the firewall to allow inbound requests to Analysis Services. Программа установки SQL Server не выполняет этот шаг автоматически. SQL Server Setup does not perform this step for you.

Параметры порта указываются в файле msmdsrv.ini и на странице свойств «Общие» экземпляра служб Analysis Services в среде SQL Server Management Studio. Port settings are specified in the msmdsrv.ini file and in the General properties page of an Analysis Services instance in SQL Server Management Studio. Если в поле Порт установлено положительное целочисленное значение, служба прослушивает фиксированный порт. If Port is set to a positive integer, the service is listening on a fixed port. Если в поле Порт установлено значение 0, служба прослушивает порт 2383, если это экземпляр по умолчанию, или динамически назначенный порт, если это именованный экземпляр. If Port is set to 0, the service is listening on port 2383 if it is the default instance or on a dynamically assigned port if it is a named instance.

Динамические назначения портов используются только именованными экземплярами. Dynamic port assignments are only used by named instances. При запуске службы MSOLAP$InstanceName определяется, какой порт следует использовать. The MSOLAP$InstanceName service determines which port to use when it starts up. Можно определить действительный номер порта, используемый именованным экземпляром, выполнив следующие действия. You can determine the actual port number in use by a named instance by doing the following:

Запустите диспетчер задач и щелкните Службы , чтобы получить идентификатор процесса (PID) MSOLAP$InstanceName. Start Task Manager and then click Services to get the PID of the MSOLAP$InstanceName.

Выполните команду netstat-ao-p TCP из командной строки, чтобы просмотреть сведения о TCP-порте для этого идентификатора процесса. Run netstat -ao -p TCP from the command line to view the TCP port information for that PID.

Проверьте порт с помощью SQL Server Management Studio и подключитесь к серверу Analysis Services в следующем формате: :

. Verify the port by using SQL Server Management Studio and connect to an Analysis Services server in this format: :

Хотя приложение может прослушивать указанный порт, подключения будут неудачными, если брандмауэр блокирует доступ. Although an application might be listening on a specific port, connections will not succeed if a firewall is blocking access. Для подключений к экземпляру служб Analysis Services необходимо разблокировать доступ к файлу msmdsrv.exe или фиксированному порту в брандмауэре, по которому ведется прослушивание. In order for connections to reach a named Analysis Services instance, you must unblock access to either msmdsrv.exe or the fixed port on which it is listening in the firewall. Остальные подразделы в этом разделе содержат соответствующие инструкции. The remaining sections in this topic provide instructions for doing so.

Чтобы выяснить, были ли параметры брандмауэра для служб Analysis Services определены ранее, используйте брандмауэр Windows в режиме повышенной безопасности на панели управления. To check whether firewall settings are already defined for Analysis Services, use Windows Firewall with Advanced Security in Control Panel. На странице «Брандмауэр» в папке «Мониторинг» показан полный список правил, определенный для локального сервера. The Firewall page in the Monitoring folder shows a complete list of the rules defined for the local server.

Обратите внимание, что для служб Службы Analysis Services Analysis Services все правила брандмауэра необходимо задавать вручную. Note that for Службы Analysis Services Analysis Services , all firewall rules must be manually defined. Хотя службы Службы Analysis Services Analysis Services и обозреватель SQL Server резервируют порты 2382 и 2383, ни программа установки SQL Server, ни одно из средств настройки не определяет правила брандмауэра, которые разрешают доступ к портам или исполняемым файлам программы. Although Службы Analysis Services Analysis Services and SQL Server Browser reserve ports 2382 and 2383, neither the SQL Server setup program nor any of the configuration tools define firewall rules that allow access to either the ports or the program executable files.

Настройка брандмауэра Windows для экземпляра по умолчанию служб Analysis Services Configure Windows Firewall for a default instance of Analysis Services

Экземпляр служб Службы Analysis Services Analysis Services по умолчанию прослушивает TCP-порт 2383. The default instance of Службы Analysis Services Analysis Services listens on TCP port 2383. Если установлен экземпляр по умолчанию и требуется использовать этот порт, то необходимо лишь разблокировать входящий доступ к TCP-порту 2383 в брандмауэре Windows, чтобы разрешить удаленный доступ к экземпляру по умолчанию служб Службы Analysis Services Analysis Services . If you installed the default instance and want to use this port, you only need to unblock inbound access to TCP port 2383 in Windows Firewall to enable remote access to the default instance of Службы Analysis Services Analysis Services . Если установлен экземпляр по умолчанию и необходимо настроить службу для прослушивания фиксированного порта, см. подраздел Использовать фиксированный порт для именованного экземпляра или экземпляра по умолчанию служб Analysis Services в данном разделе. If you installed the default instance but want to configure the service to listen on a fixed port, see Use a fixed port for a default or named instance of Analysis Services in this topic.

Чтобы определить, выполняется ли служба как экземпляр по умолчанию (MSSQLServerOLAPService), проверьте имя службы в диспетчере конфигурации SQL Server. To verify whether the service is running as the default instance (MSSQLServerOLAPService), check the service name in SQL Server Configuration Manager. Экземпляр служб Analysis Services по умолчанию всегда указывается как Службы SQL Server Analysis Services (MSSQLSERVER). A default instance of Analysis Services is always listed as SQL Server Analysis Services (MSSQLSERVER).

В различных операционных системах Windows имеются различные средства для настройки брандмауэра Windows. Different Windows operating systems provide alternative tools for configuring Windows Firewall. В большинстве из этих средств можно выбирать между открытием определенного порта или исполняемого файла программы. Most of these tools let you choose between opening a specific port or program executable. Если нет особой причины указать исполняемый файл программы, рекомендуется указать порт. Unless you have a reason for specifying the program executable, we recommend that you specify the port.

При указании правила входящего подключения следует применять соглашение об именах, с помощью которого можно будет без труда находить правила впоследствии (например, службы SQL Server Analysis Services (TCP-in) 2383). When specifying an inbound rule, be sure to adopt a naming convention that allows you to easily find the rules later (for example, SQL Server Analysis Services (TCP-in) 2383).

Брандмауэр Windows в режиме повышенной безопасности Windows Firewall with Advanced Security

В Windows 7 или в Windows Vista на панели управления выберите раздел Система и безопасность, затем Брандмауэр Windows и Расширенные параметры. On Windows 7 or Windows Vista, in Control Panel, click System and Security, select Windows Firewall, and then click Advanced settings. В Windows Server 2008 и в Windows Server 2008 R2 откройте меню «Администрирование» и выберите пункт Брандмауэр Windows в режиме повышенной безопасности. On Windows Server 2008 or 2008 R2, open Administrator Tools and click Windows Firewall with Advanced Security. В Windows Server 2012 откройте страницу «Приложения» и введите Брандмауэр Windows. On Windows Server 2012, open the Applications page and type Windows Firewall.

Щелкните правой кнопкой мыши Правила для входящих подключений и выберите Создать правило. Right-click Inbound Rules and select New Rule.

В поле «Тип правила» выберите значение Порт и нажмите кнопку Далее. In Rule Type, click Port and then click Next.

В диалоговом окне «Протокол и порты» выберите протокол TCP и введите номер порта 2383 в поле Определенные локальные порты. In Protocol and Ports, select TCP and then type 2383 in Specific local ports.

В поле «Действие» выберите значение Разрешить соединение и нажмите кнопку Далее. In Action, click Allow the connection and then click Next.

В поле «Профиль» уберите все сетевые расположения, не применимые к текущему развертыванию, и нажмите кнопку Далее. In Profile, clear any network locations that do not apply and then click Next.

В поле «Имя» введите описательное имя этого правила (например, службы SQL Server Analysis Services (tcp-in) 2383) и нажмите кнопку Готово. In Name, type a descriptive name for this rule (for example, SQL Server Analysis Services (tcp-in) 2383), and then click Finish.

Чтобы проверить, разрешены ли удаленные соединения, откройте среду SQL Server Management Studio или Excel на другом компьютере и подключитесь к службам Службы Analysis Services Analysis Services , указав сетевое имя сервера в поле Имя сервера. To verify that remote connections are enabled, open SQL Server Management Studio or Excel on a different computer and connect to Службы Analysis Services Analysis Services by specifying the network name of the server in Server name.

Другие пользователи не будут иметь доступа к этому серверу, пока им не будут предоставлены разрешения. Other users will not have access to this server until you grant permissions. Дополнительные сведения см. в разделе Предоставление доступа к объектам и операциям (Analysis Services). For more information, see Authorizing access to objects and operations (Analysis Services).

Синтаксис Netsh AdvFirewall Netsh AdvFirewall Syntax

Следующая команда создает правило входящего подключения, которое разрешает входящие запросы для порта TCP 2383. The following command creates an inbound rule that allows incoming requests on TCP port 2383.

Настройка доступа к брандмауэру Windows для именованного экземпляра Analysis Services Configure Windows Firewall access for a named instance of Analysis Services

Именованные экземпляры служб Службы Analysis Services Analysis Services могут прослушивать либо указанный фиксированный порт, либо динамически назначаемый порт, при этом служба обозревателя SQL Server предоставляет сведения о соединении, используемом службой на момент соединения. Named instances of Службы Analysis Services Analysis Services can either listen on a fixed port or on a dynamically assigned port, where SQL Server Browser service provides the connection information that is current for the service at the time of the connection.

Служба обозревателя SQL Server прослушивает TCP-порт 2382. SQL Server Browser service listens on TCP port 2382. Протокол UDP не используется. UDP is not used. TCP — единственный протокол передачи, используемый службами Службы Analysis Services Analysis Services . TCP is the only transmission protocol used by Службы Analysis Services Analysis Services .

Чтобы разрешить удаленный доступ к именованному экземпляру служб Analysis Services, выберите один из следующих методов: Choose one of the following approaches to enable remote access to a named instance of Analysis Services:

Используйте динамическое назначение порта и службу обозревателя SQL Server. Use dynamic port assignments and SQL Server Browser service. Разблокируйте порт, используемый службой обозревателя SQL Server, в брандмауэре Windows. Unblock the port used by SQL Server Browser service in Windows Firewall. Подключитесь к серверу в следующем формате: \ . Connect to the server in this format: \ .

Используйте совместно фиксированный порт и службу обозревателя SQL Server. Use a fixed port and SQL Server Browser service together. Такой подход позволяет подключаться с использованием этого формата: \ , идентичный принципу назначения динамического порта, за исключением того, что в данном случае сервер прослушивает фиксированный порт. This approach lets you connect using this format: \ , identical to the dynamic port assignment approach, except that in this case the server listens on a fixed port. В этом варианте служба обозревателя SQL Server обеспечивает разрешение имен для экземпляра служб Analysis Services, прослушивающего фиксированный порт. In this scenario, SQL Server Browser Service provides name resolution to the Analysis Services instance listening on the fixed port. Для использования этого метода настройте сервер на прослушивание фиксированного порта, разблокируйте доступ к этому порту и разблокируйте доступ к порту, используемому службой обозревателя SQL Server. To use this approach, configure the server to listen on a fixed port, unblock access to that port, and unblock access to the port used by SQL Server Browser service.

Служба обозревателя SQL Server используется только с именованными экземплярами, с экземпляром по умолчанию она не используется никогда. SQL Server Browser service is only used with named instances, never with the default instance. Эта служба автоматически устанавливается и включается при установке любого компонента SQL Server в качестве именованного экземпляра. The service is automatically installed and enabled whenever you install any SQL Server feature as a named instance. Если выбран метод, для которого требуется служба обозревателя SQL Server, необходимо следить за тем, чтобы она оставалась включенной и запускалась на сервере. If you choose an approach that requires SQL Server Browser service, be sure it remains enabled and started on your server.

Если использовать службу обозревателя SQL Server невозможно, необходимо назначить фиксированный порт в строке подключения, минуя разрешение имени домена. If you cannot use SQL Server Browser service, you must assign a fixed port in the connection string, bypassing domain name resolution. Если служба обозревателя SQL Server не используется, то в строке подключения всех клиентских соединений должен указываться номер порта (например, AW-SRV01:54321). Without SQL Server Browser service, all client connections must include the port number on the connection string (for example, AW-SRV01:54321).

Вариант 1: используйте динамическое назначение порта и разблокируйте доступ к службе браузера SQL Server. Option 1: Use dynamic port assignments and unblock access to SQL Server Browser service

Динамическое назначение портов для именованных экземпляров служб Analysis Services выполняется с помощью MSOLAP$InstanceName при запуске службы. Dynamic port assignments for named instances of Analysis Services are established by the MSOLAP$InstanceName when the service starts. По умолчанию служба требует первый обнаруженный доступный номер порта, используя различные номера портов при каждом перезапуске службы. By default, the service claims the first available port number that it finds, using a different port number each time the service is restarted.

Разрешение имени экземпляра обеспечивается службой обозревателя SQL Server. Instance name resolution is handled by the SQL Server browser service. Разблокирование TCP-порта 2382 для службы обозревателя SQL Server всегда необходимо, если для именованного экземпляра используется динамическое назначение порта. Unblocking TCP port 2382 for SQL Server Browser service is always required if you are using dynamic port assignments with a named instance.

Служба обозревателя SQL Server прослушивает как порт UDP 1434, так и порт TCP 2382 для компонента Database Engine и служб Analysis Services соответственно. SQL Server Browser service listens on both UDP port 1434 and TCP port 2382 for the Database Engine and Analysis Services, respectively. Даже если порт UDP 1434 уже разблокирован для службы обозревателя SQL Server, необходимо разблокировать порт TCP 2382 для служб Analysis Services. Even if you already unblocked UDP port 1434 for the SQL Server Browser service, you must still unblock TCP port 2382 for Analysis Services.

Брандмауэр Windows в режиме повышенной безопасности Windows Firewall with Advanced Security

В Windows 7 или в Windows Vista на панели управления выберите раздел Система и безопасность, затем Брандмауэр Windows и Расширенные параметры. On Windows 7 or Windows Vista, in Control Panel, click System and Security, select Windows Firewall, and then click Advanced settings. В Windows Server 2008 и в Windows Server 2008 R2 откройте меню «Администрирование» и выберите пункт Брандмауэр Windows в режиме повышенной безопасности. On Windows Server 2008 or 2008 R2, open Administrator Tools and click Windows Firewall with Advanced Security. В Windows Server 2012 откройте страницу «Приложения» и введите Брандмауэр Windows. On Windows Server 2012, open the Applications page and type Windows Firewall.

Чтобы разблокировать доступ к службе обозревателя SQL Server, щелкните правой кнопкой мыши Правила для входящих подключений и выберите Создать правило. To unblock access to SQL Server Browser service, right-click Inbound Rules and select New Rule.

В поле «Тип правила» выберите значение Порт и нажмите кнопку Далее. In Rule Type, click Port and then click Next.

В диалоговом окне «Протокол и порты» выберите протокол TCP и введите номер порта 2382 в поле Определенные локальные порты. In Protocol and Ports, select TCP and then type 2382 in Specific local ports.

В поле «Действие» выберите значение Разрешить соединение и нажмите кнопку Далее. In Action, click Allow the connection and then click Next.

В поле «Профиль» уберите все сетевые расположения, не применимые к текущему развертыванию, и нажмите кнопку Далее. In Profile, clear any network locations that do not apply and then click Next.

В поле «Имя» введите описательное имя этого правила (например, обозреватель SQL Server (tcp-in) 2382) и нажмите кнопку Готово. In Name, type a descriptive name for this rule (for example, SQL Server Browser Service (tcp-in) 2382), and then click Finish.

Чтобы убедиться, что удаленные подключения включены, откройте SQL Server Management Studio или Excel на другом компьютере и подключитесь к Analysis Services, указав сетевое имя сервера и имя экземпляра в следующем формате: \ . To verify that remote connections are enabled, open SQL Server Management Studio or Excel on a different computer and connect to the Analysis Services by specifying the network name of the server and the instance name in this format: \ . Например, на сервере с именем AW-SRV01 и именованным экземпляром Finance именем сервера будет AW-SRV01\Finance. For example, on a server named AW-SRV01 with a named instance of Finance, the server name is AW-SRV01\Finance.

Вариант 2: используйте фиксированный порт для именованного экземпляра. Option 2: Use a fixed port for a named instance

В качестве альтернативы можно назначить фиксированный порт, а затем разблокировать доступ к этому порту. Alternatively, you can assign a fixed port, and then unblock access to that port. Этот метод обеспечивает лучшие возможности аудита, чем те, которые доступны при разрешении доступа к исполняемому файлу программы. This approach offers better auditing capability than if you allowed access to the program executable. По этой причине использование фиксированного порта — рекомендуемый метод для доступа к любому экземпляру служб Analysis Services. For this reason, using a fixed port is the recommended approach for accessing any Analysis Services instance.

Чтобы назначить фиксированный порт, следуйте инструкциям в подразделе Использовать фиксированный порт для именованного экземпляра или экземпляра по умолчанию служб Analysis Services этого раздела, затем вернитесь к этому подразделу, чтобы разблокировать порт. To assign a fixed port, follow the instructions in Use a fixed port for a default or named instance of Analysis Services in this topic, then return to this section to unblock the port.

Брандмауэр Windows в режиме повышенной безопасности Windows Firewall with Advanced Security

В Windows 7 или в Windows Vista на панели управления выберите раздел Система и безопасность, затем Брандмауэр Windows и Расширенные параметры. On Windows 7 or Windows Vista, in Control Panel, click System and Security, select Windows Firewall, and then click Advanced settings. В Windows Server 2008 и в Windows Server 2008 R2 откройте меню «Администрирование» и выберите пункт Брандмауэр Windows в режиме повышенной безопасности. On Windows Server 2008 or 2008 R2, open Administrator Tools and click Windows Firewall with Advanced Security. В Windows Server 2012 откройте страницу «Приложения» и введите Брандмауэр Windows. On Windows Server 2012, open the Applications page and type Windows Firewall.

Чтобы разблокировать доступ к службам Analysis Services, щелкните правой кнопкой мыши Правила для входящих подключений и выберите Создать правило. To unblock access to Analysis Services, right-click Inbound Rules and select New Rule.

В поле «Тип правила» выберите значение Порт и нажмите кнопку Далее. In Rule Type, click Port and then click Next.

В диалоговом окне «Протокол и порты» выберите протокол TCP и введите фиксированный порт в поле Определенные локальные порты. In Protocol and Ports, select TCP and then type the fixed port in Specific local ports.

В поле «Действие» выберите значение Разрешить соединение и нажмите кнопку Далее. In Action, click Allow the connection and then click Next.

В поле «Профиль» уберите все сетевые расположения, не применимые к текущему развертыванию, и нажмите кнопку Далее. In Profile, clear any network locations that do not apply and then click Next.

В поле «Имя» введите описательное имя этого правила (например, SQL Server Analysis Services через порт 54321) и нажмите кнопку Готово. In Name, type a descriptive name for this rule (for example, SQL Server Analysis Services on port 54321), and then click Finish.

Чтобы убедиться, что удаленные подключения включены, откройте SQL Server Management Studio или Excel на другом компьютере и подключитесь к Analysis Services, указав сетевое имя сервера и номер порта в следующем формате: :

. To verify that remote connections are enabled, open SQL Server Management Studio or Excel on a different computer and connect to the Analysis Services by specifying the network name of the server and the port number in this format: :

Синтаксис Netsh AdvFirewall Netsh AdvFirewall Syntax

Следующие команды создают правила для входящих подключений, которые разблокируют TCP-порт 2382 для службы обозревателя SQL Server и фиксированный порт, указанный для экземпляра служб Analysis Services. The following commands create inbound rules that unblock TCP 2382 for SQL Server Browser service and unblock the fixed port that you specified for the Analysis Services instance. Можно выполнить любую из этих команд, чтобы разрешить доступ к именованному экземпляру служб Analysis Services. You can run either one to allow access to a named Analysis Services instance.

В этом образце команды порт 54321 фиксированный. In this sample command, port 54321 is the fixed port. Обязательно замените его на действительный порт, используемый в вашей системе. Be sure to replace it with the actual port in use on your system.

Использовать фиксированный порт для именованного экземпляра по умолчанию или Analysis Services Use a fixed port for a default or named instance of Analysis Services

В этом разделе объясняется, как настроить службы Analysis Services для прослушивания фиксированного порта. This section explains how to configure Analysis Services to listen on a fixed port. Фиксированный порт обычно используется, если службы Analysis Services установлены как именованный экземпляр, но к этому методу можно также прибегнуть, если требования бизнеса или безопасности указывают, что не следует использовать порты по умолчанию. Using a fixed port is common if you installed Analysis Services as a named instance, but you can also use this approach if business or security requirements specify that you use non-default port assignments.

Обратите внимание, что при использовании фиксированного порта изменяется синтаксис соединения для экземпляра по умолчанию: необходимо добавить номер порта к имени сервера. Note that using a fixed port will alter the connection syntax for the default instance by requiring you to append the port number to the server name. Например, при подключении к локальному, используемому по умолчанию экземпляру служб Analysis Services, прослушивающему порт 54321 в среде SQL Server Management Studio, потребуется ввести «localhost:54321» в качестве имени сервера в диалоговом окне «Соединение с сервером» в среде Management Studio. For example, connecting to a local, default Analysis Services instance listening on port 54321 in SQL Server Management Studio would require that you type localhost:54321 as the server name in the Connect to Server dialog box in Management Studio.

При использовании именованного экземпляра можно назначить фиксированный порт без изменений, указав имя сервера (в частности, можно использовать для подключения к именованному экземпляру, который прослушивает фиксированный порт). If you are using a named instance, you can assign a fixed port with no changes to how you specify the server name (specifically, you can use to connect to a named instance listening on a fixed port). Это применимо, только если служба обозревателя SQL Server работает, а порт, который она прослушивает, разблокирован. This works only if SQL Server Browser service is running and you unblocked the port on which it is listening. Обозреватель SQL Server служба будет предоставлять перенаправление на фиксированный порт на основе . SQL Server Browser service will provide redirection to the fixed port based on . Если открыты порты как для службы обозревателя SQL Server, так и для именованного экземпляра Analysis Services, прослушивающего фиксированный порт, служба обозревателя SQL Server разрешит соединение с именованным экземпляром. As long as you open ports for both SQL Server Browser service and the named instance of Analysis Services listening on the fixed port, SQL Server Browser service will resolve the connection to a named instance.

Определите доступный порт TCP/IP, который можно использовать. Determine an available TCP/IP port to use.

Список зарезервированных и зарегистрированных портов, которые не следует использовать, см. в разделе Номера портов (IANA). To view a list of reserved and registered ports that you should avoid using, see Port Numbers (IANA). Чтобы просмотреть список портов, которые уже используются в системе, откройте окно командной строки и введите netstat-a-p TCP , чтобы отобразить список портов TCP, открытых в системе. To view a list of ports that are already in use on your system, open a command prompt window and type netstat -a -p TCP to display a list of the TCP ports that are open on the system.

После выбора порта укажите его, изменив настройку конфигурации Port в файле msmdsrv.ini. Указать порт можно также на странице «Общие свойства» экземпляра служб Analysis Services в среде SQL Server Management Studio. After you determine which port to use, specify the port by either editing the Port configuration setting in the msmdsrv.ini file or in the General properties page of an Analysis Services instance in SQL Server Management Studio.

Перезапустите службу. Restart the service.

Настройте в брандмауэре Windows разблокировку выбранного порта TCP. Configure Windows Firewall to unblock the TCP port you specified. Или, если для именованного экземпляра используется фиксированный порт, разблокируйте TCP-порт, указанный для этого экземпляра, и TCP-порт 2382 для службы обозревателя SQL Server. Or, if you are using a fixed port for a named instance, unblock both the TCP port you specified for that instance and TCP port 2382 for SQL Server Browser service.

Выполните проверку, подключившись локально (в среде Management Studio), а затем удаленно из клиентского приложения на другом компьютере. Verify by connecting locally (in Management Studio) and then remotely from a client application on another computer. Чтобы использовать Management Studio, подключитесь к экземпляру Analysis Services по умолчанию, указав имя сервера в следующем формате: :

. To use Management Studio, connect to an Analysis Services default instance by specifying a server name in this format: :

. Для именованного экземпляра укажите имя сервера в виде \ . For a named instance, specify the server name as \ .

Настройка порта для кластера Analysis Services Port configuration for an Analysis Services cluster

Отказоустойчивый кластер служб Службы Analysis Services Analysis Services всегда прослушивает TCP-порт 2383 независимо от того, установлен ли он как экземпляр по умолчанию или именованный экземпляр. An Службы Analysis Services Analysis Services failover cluster always listens on TCP port 2383, regardless of whether you installed it as a default instance or named instance. После установки в отказоустойчивый кластер Windows службы Службы Analysis Services Analysis Services не используют динамическое назначение портов. Dynamic port assignments are not used by Службы Analysis Services Analysis Services when it is installed on a Windows failover cluster. Необходимо открыть TCP-порт 2383 на каждом узле кластера, на котором работают службы Службы Analysis Services Analysis Services . Be sure to open TCP 2383 on every node running Службы Analysis Services Analysis Services in the cluster. Дополнительные сведения о кластеризации служб Службы Analysis Services Analysis Services см. в разделе Кластеризация служб SQL Server Analysis Services. For more information about clustering Службы Analysis Services Analysis Services , see How to Cluster SQL Server Analysis Services.

Настройка порта PowerPivot для SharePoint Port configuration for Power Pivot for SharePoint

Архитектура сервера для Power Pivot для SharePoint Power Pivot for SharePoint существенно различается в зависимости от используемой версии SharePoint. Server architecture for Power Pivot для SharePoint Power Pivot for SharePoint is fundamentally different depending on which version of SharePoint you are using.

SharePoint 2013 SharePoint 2013

В SharePoint 2013 службы Excel перенаправляют запросы к модели данных Power Pivot, которые будут загружены в экземпляр служб Службы Analysis Services Analysis Services за пределами среды SharePoint. In SharePoint 2013, Excel Services redirects requests for Power Pivot data models, which are subsequently loaded on an Службы Analysis Services Analysis Services instance outside of the SharePoint environment. Соединения устанавливаются стандартным образом, когда клиентская библиотека служб Analysis Services на локальном компьютере отправляет запрос удаленному экземпляру служб Службы Analysis Services Analysis Services в той же сети. Connections follow the typical pattern, where an Analysis Services client library on a local computer sends a connection request to a remote Службы Analysis Services Analysis Services instance in the same network.

Так как Power Pivot для SharePoint Power Pivot for SharePoint всегда устанавливает службы Службы Analysis Services Analysis Services как именованный экземпляр, необходимо помнить о наличии службы обозревателя SQL Server и использовании динамического назначения портов. Because Power Pivot для SharePoint Power Pivot for SharePoint always installs Службы Analysis Services Analysis Services as a named instance, you should assume SQL Server Browser service and dynamic port assignments. Как упоминалось ранее, служба обозревателя SQL Server прослушивает TCP-порт 2382 для определения запросов на подключение, отправляемых к именованным экземплярам служб Службы Analysis Services Analysis Services , и перенаправляет их на текущий порт. As noted earlier, SQL Server Browser service listens on TCP port 2382 for connection requests sent to Службы Analysis Services Analysis Services named instances, redirecting the request to the current port.

Обратите внимание, что службы Excel в SharePoint 2013 не поддерживают синтаксис соединения с фиксированным портом, поэтому удостоверьтесь в том, что служба обозревателя SQL Server доступна. Note that Excel Services in SharePoint 2013 does not support the fixed port connection syntax, so make sure SQL Server Browser service is accessible.

SharePoint 2010 SharePoint 2010

При использовании SharePoint 2010 открывать порты в брандмауэре Windows не нужно. If you are using SharePoint 2010, you do not need to open ports in Windows Firewall. SharePoint открывает необходимые порты и такие надстройки, как Power Pivot Power Pivot для SharePoint, которые работают в пределах среды SharePoint. SharePoint opens the ports that it requires, and add-ins such as Power Pivot Power Pivot for SharePoint operate within the SharePoint environment. В Power Pivot Power Pivot установке для SharePoint 2010 Power Pivot Power Pivot системная служба имеет эксклюзивное использование локального Power Pivot Power Pivot экземпляра службы SQL Server Analysis Services (), установленного вместе с ним на том же компьютере. In a Power Pivot Power Pivot for SharePoint 2010 installation, the Power Pivot Power Pivot System Service has exclusive use of the local SQL Server Analysis Services ( Power Pivot Power Pivot ) service instance that is installed with it on the same computer. Используются локальные, но не сетевые подключения для доступа к локальному модулю служб Analysis Services, который загружает данные, выполняет запросы и обрабатывает данные Power Pivot Power Pivot на сервере SharePoint. It uses local connections, not network connections, to access the local Analysis Services engine service that loads, queries, and processes Power Pivot Power Pivot data on the SharePoint server. Для запроса Power Pivot Power Pivot данных из клиентских приложений запросы направляются через порты, открытые программой установки SharePoint (в частности, правила для входящих подключений определяются для разрешения доступа к SharePoint-80, центру администрирования SharePoint V4, веб-службам SharePoint и SPUserCodeV4). To request Power Pivot Power Pivot data from client applications, requests are routed through ports that are opened by SharePoint Setup (specifically, inbound rules are defined to allow access to SharePoint — 80, SharePoint Central Administration v4, SharePoint Web Services, and SPUserCodeV4). Веб-службы Power Pivot Power Pivot выполняются в пределах фермы SharePoint, поэтому правил брандмауэра SharePoint достаточно для удаленного доступа к данным Power Pivot Power Pivot в ферме SharePoint. Because Power Pivot Power Pivot web services run within a SharePoint farm, the SharePoint firewall rules are sufficient for remote access to Power Pivot Power Pivot data in a SharePoint farm.