- Резервный контроллер домена windows server 2012

- Популярные Похожие записи:

- 8 Responses to Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2

- Резервный контроллер домена windows server 2012

- Установка дополнительного контроллера домена на базе Windows 2012 R2 (сore)

- Начнем с уровня леса:

- Как сделать бекап домен контроллера Server 2012 R2

- На уровне домена располагаются такие роли:

Резервный контроллер домена windows server 2012

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-00

Всем привет, после того как мы установили Active directory в windows server 2008R2 и добавили контроллер домена в существующий лес Active Directory Windows Server 2008 R2, нужно двигаться дальше и идти в ногу со временем. Сегодня мы разберем как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2.

Для реализации данной задачи у вас должен быть установлен Windows Server 2012 R2 и на нем настроен статический ip адрес, так же компьютеру должно быть присвоено имя dc03 и он должен быть присоединен к домену.

Все подготовительные требования я выполнил

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-01

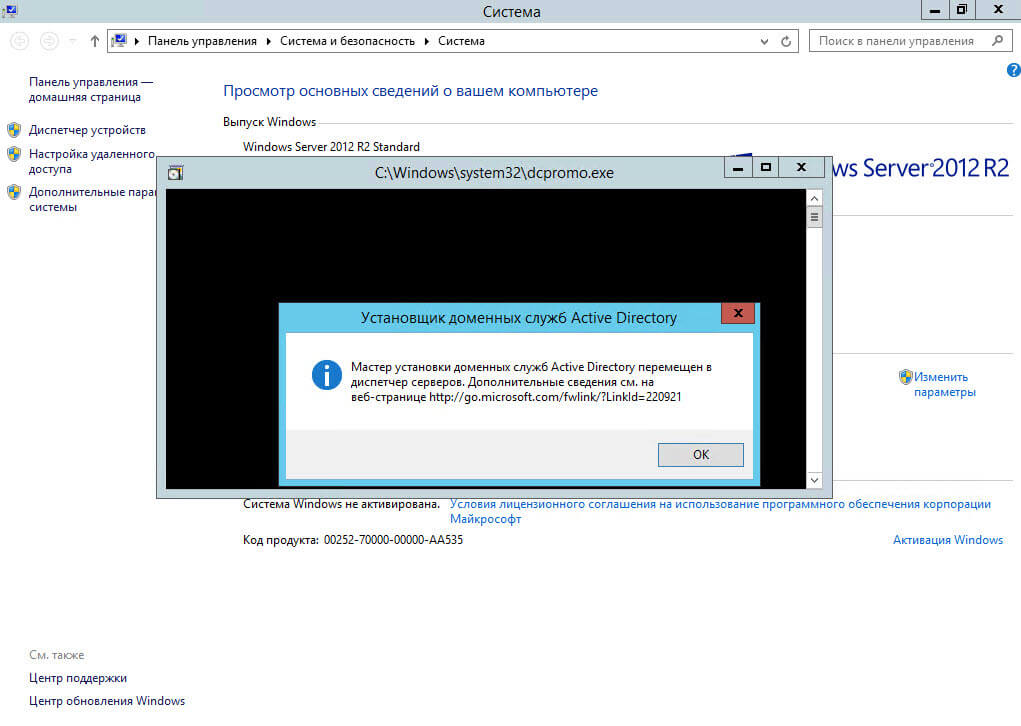

попробуем как и раньше ввести dcpromo, в меню выполнить

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-02

и видим, что теперь такой команды нет и вас просят установить Active Directory через диспетчер серверов.

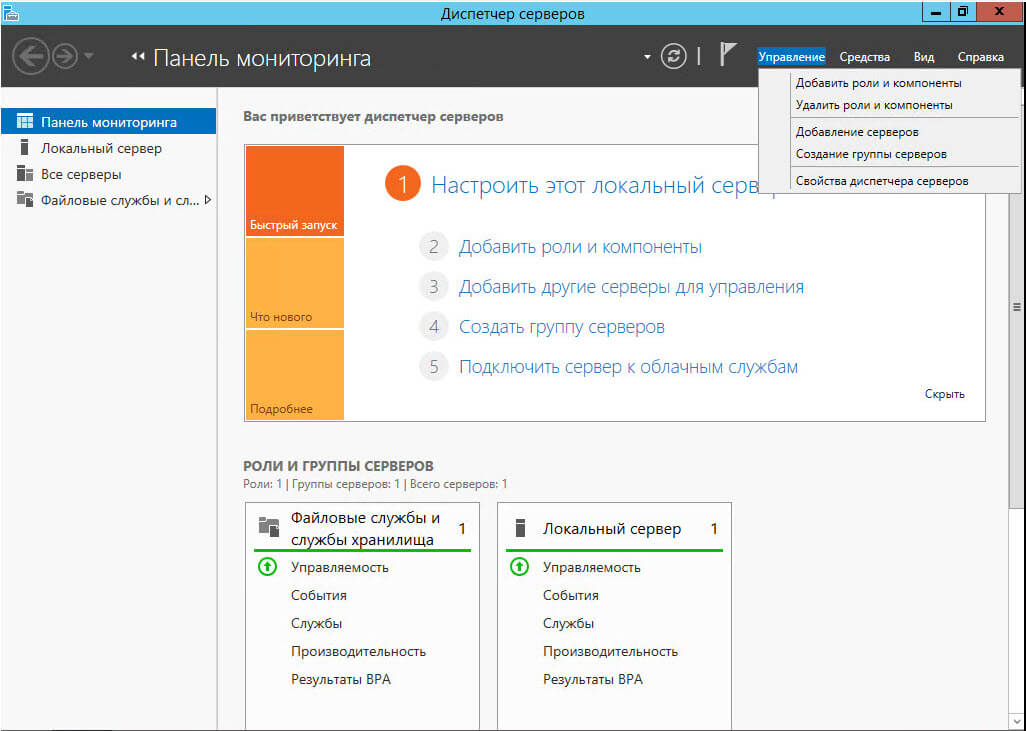

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-03

Открываем управление-Добавить роли и компоненты

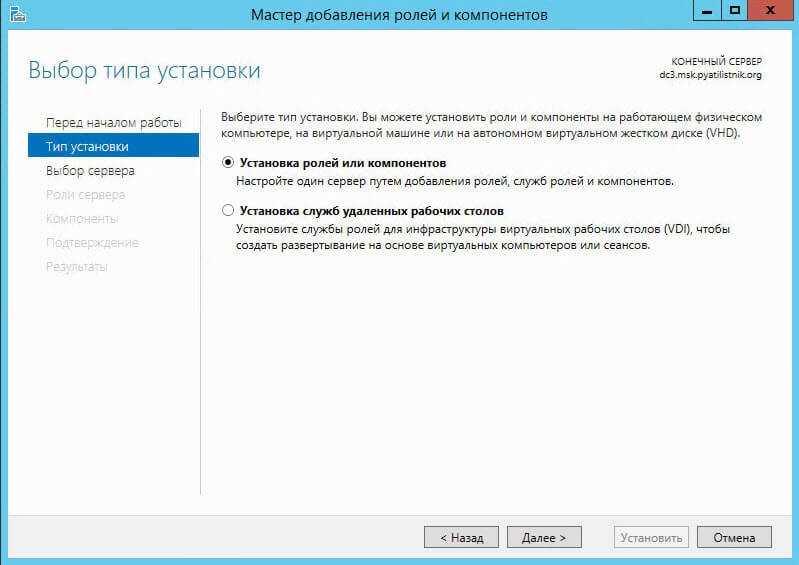

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-04

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-05

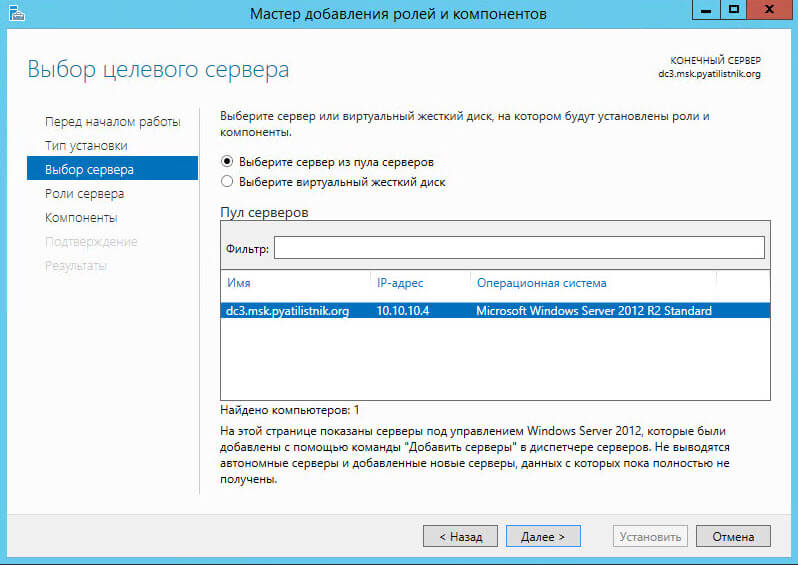

Выбираем пул и жмем далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-06

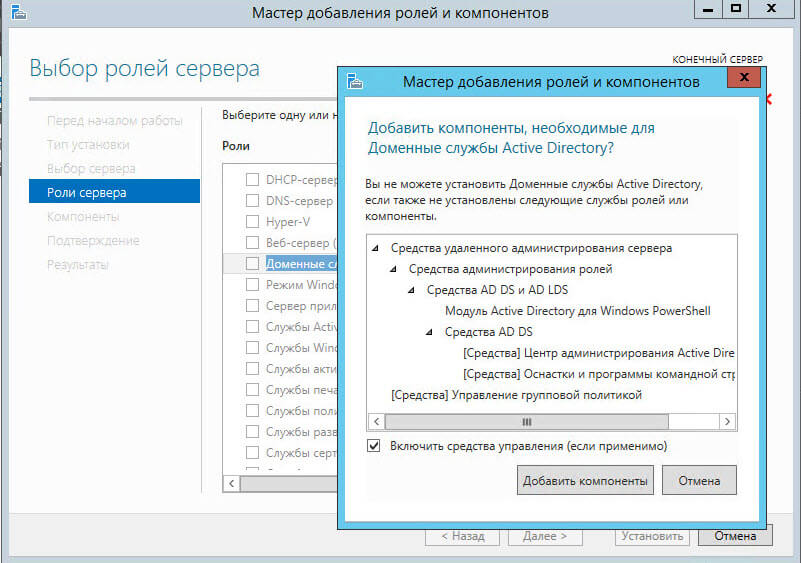

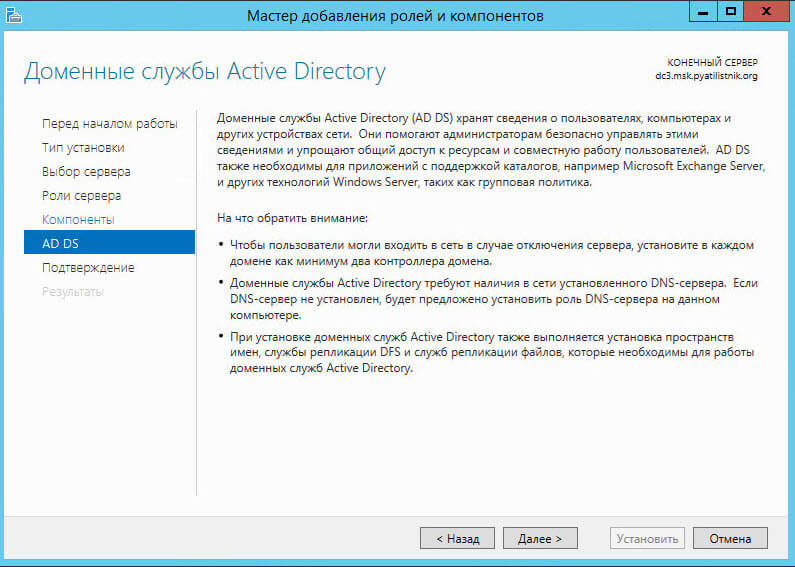

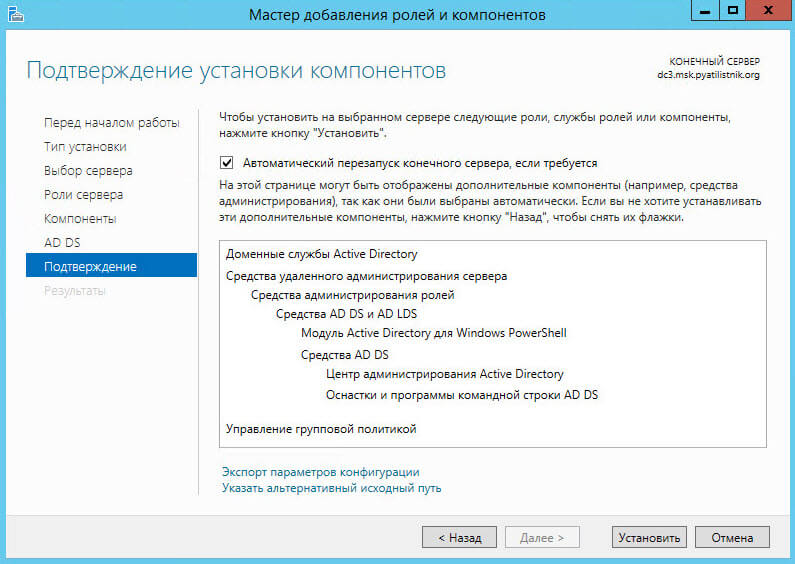

В ролях ставим галку на Доменные службы и жмем добавить компоненты

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-07

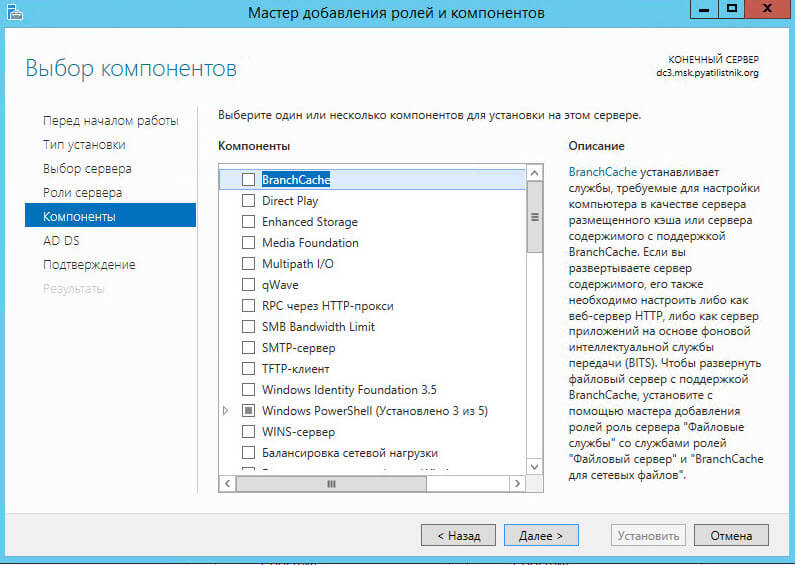

на окне с компонентами жмем далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-08

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-09

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-10

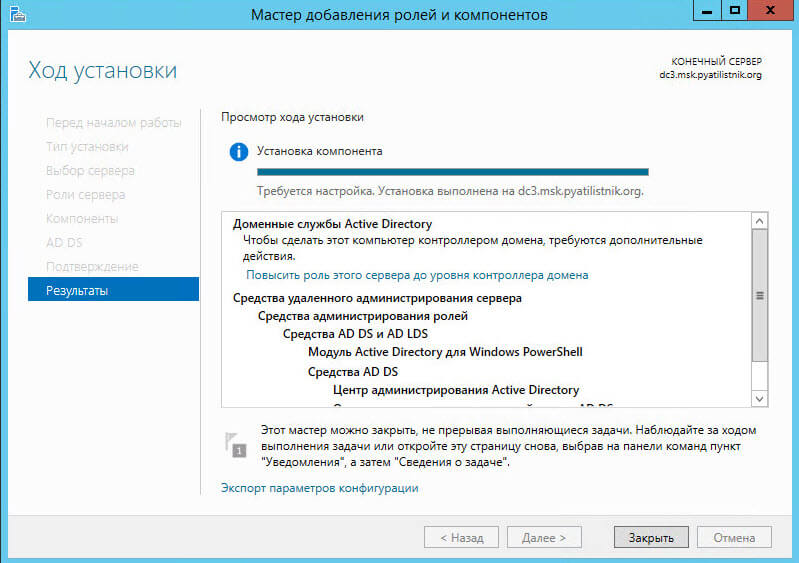

После успешной установки жмем закрыть

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-11

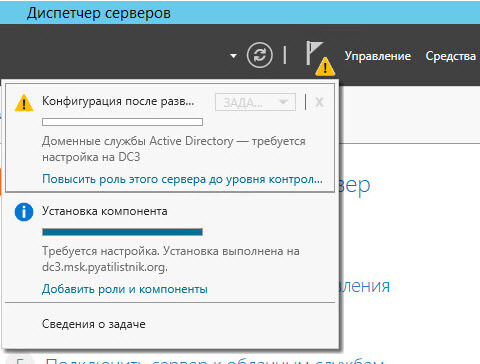

После чего видим значок предупреждения щелкаем по нему и видим, вам предлагается Повысить роль этого сервера до уровня контроллера домена, произведем настройки контроллера домена.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-12

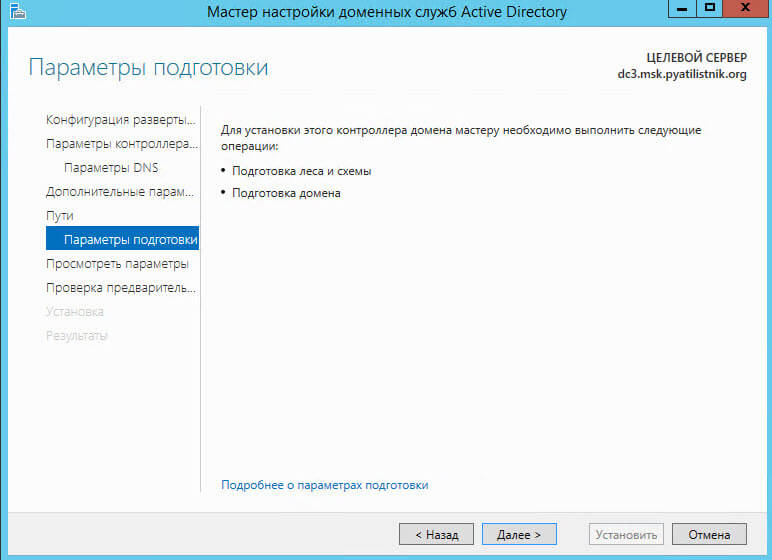

Откроется конфигурация развертывания, выбираем Добавить контроллер домена в существующий домен, укажем название домена у меня это msk.pyatilistnik.org и зададим учетные данные от имени которых будет производиться операция.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-13

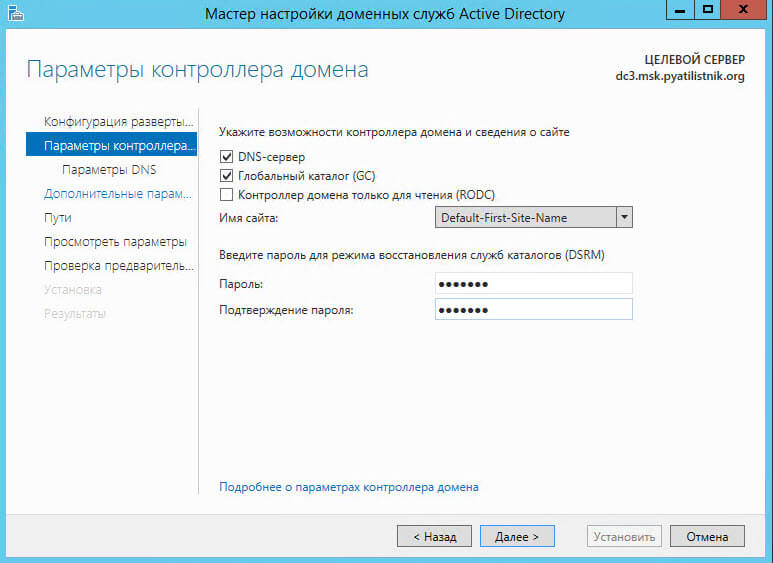

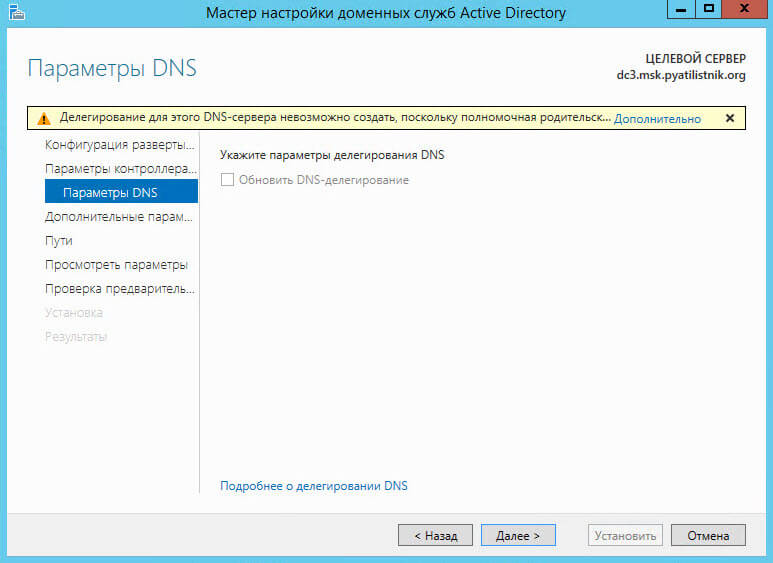

Ставим галку DNS сервер и Глобальный каталог, выбираем сайт если их несколько, а так же нужно задать дважды пароль режима восстановления служб каталогов (DSRM)

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-14

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-15

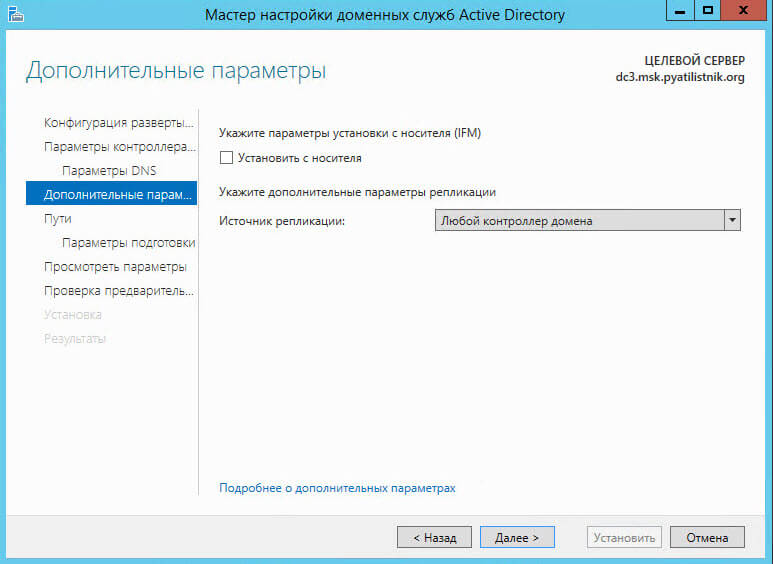

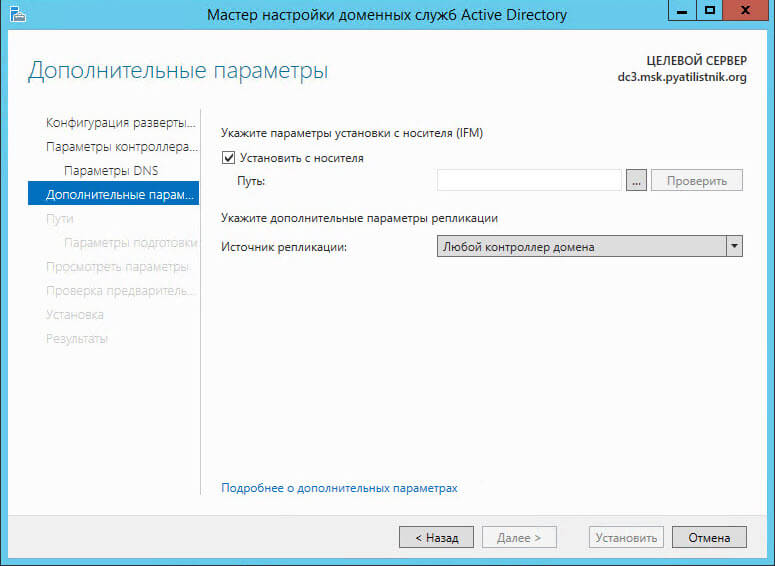

Указываете источник репликации, я оставлю любой контроллер, так же вы можете поставить галку установить с носителя IFM

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-16

Вам будет предложено указать путь где лежит IFM для установки из него.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-17

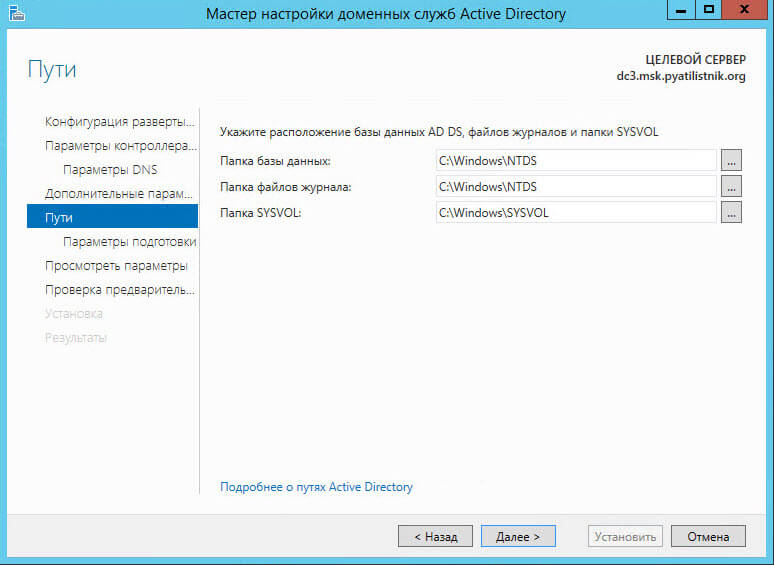

Задаем месторасположение где будет хранится база AD и папка SYSVOL.

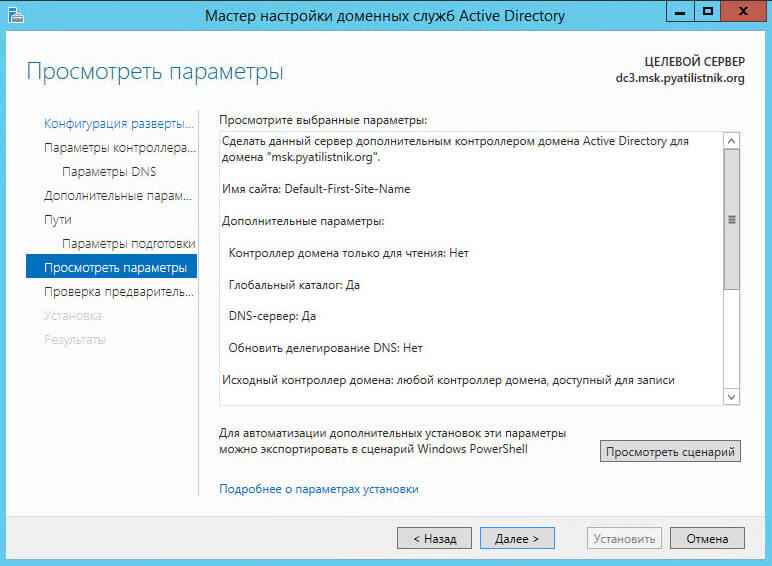

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-18

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-19

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-20

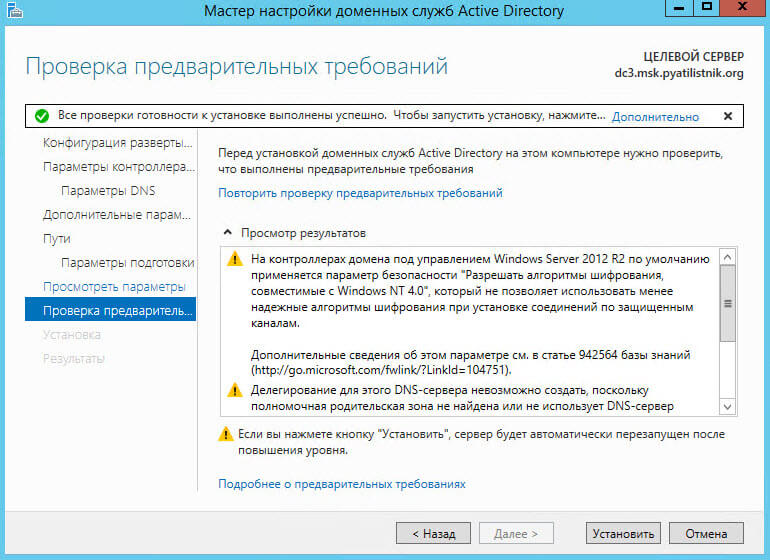

Если все тесты пройдены для установки DC то жмем установить

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-21

После перезагрузки начнется синхронизация домен контроллеров или репликация контроллеров домена кому как нравится. Таким образом мы установили третий резервный контроллер домена и при выходе двух из строя, домен будет жить.

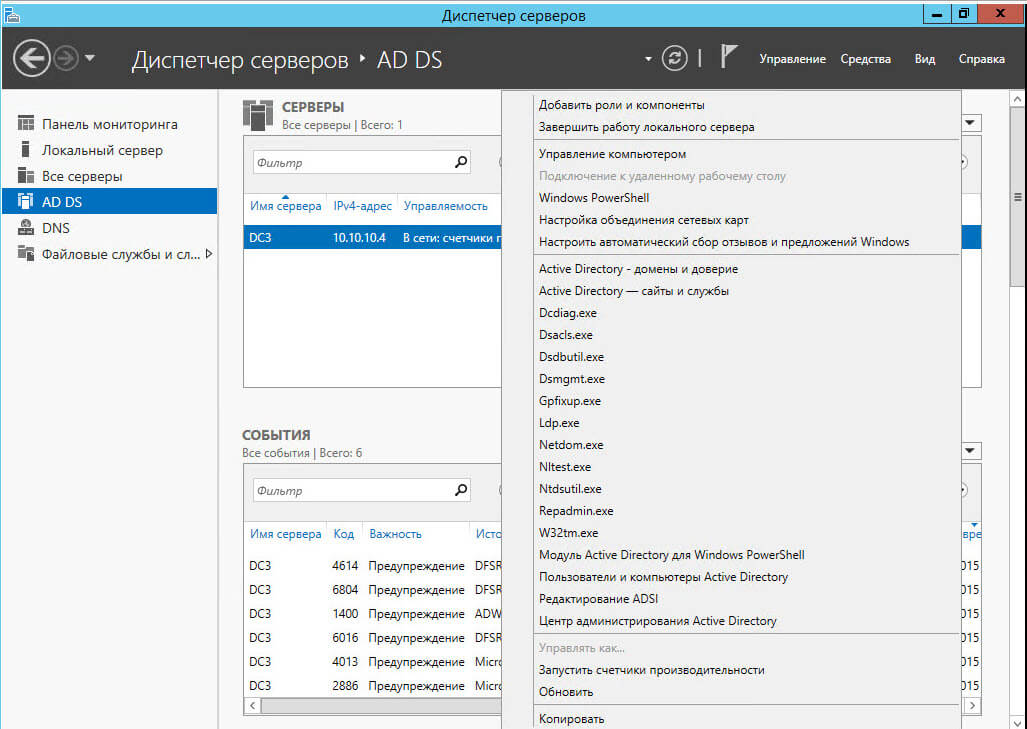

Если вы щелкните по имени сервера в роли AD DS правым кликом то вы приятно удивитесь контекстному меню в котором будут ссылки на очень большое сборище утилит связанных с Active Directory, такие как оснастки и утилиты ldp, netdom, ntdsutil, Gpfixup, Dsmgmt, Repadmin, Dcdiag, Dsacls и многое другое

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-22

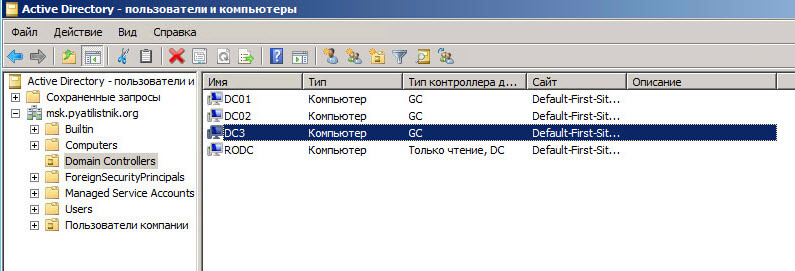

Откроем оснастку ADUC и видим, что контроллеров уже три.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-23

Теперь наш домен windows содержит 3 DC. Вот так вот просто добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2.

Популярные Похожие записи:

8 Responses to Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2

Спасибо, все очень подробно.

Всё сделал по мануалу, но… до развертывания второго кд никаких ошибок не было

C:\Users\administrator>dcdiag /e /q

Возникла ошибка. Код события (EventID): 0xC004002E

Время создания: 07/03/2017 04:54:27

Строка события: Не удалось инициализировать аварийный дамп.

Возникла ошибка. Код события (EventID): 0xC0001B6F

Время создания: 07/03/2017 04:55:23

Строка события:

Служба «Вспомогательная служба IP» завершена из-за ошибки

Возникла ошибка. Код события (EventID): 0xC0001B76

Время создания: 07/03/2017 04:59:18

Строка события:

Служба «Расширения и уведомления для принтеров» помечена как интерак

тивная, но в конфигурации системы такие службы не разрешены. Служба может работа

ть неправильно.

Возникла ошибка. Код события (EventID): 0x0000271A

Время создания: 07/03/2017 05:14:46

Строка события:

Регистрация сервера <9ba05972-f6a8-11cf-a442-00a0c90a8f39>DCOM не в

ыполнена за отведенное время ожидания.

Возникла ошибка. Код события (EventID): 0x00001001

Время создания: 07/03/2017 05:26:38

Строка события:

Компьютер fuckthisdomain попытался присоединиться к домену mydomain, но

произошел сбой. Код ошибки: 1332.

Возникла ошибка. Код события (EventID): 0x0000271A

Время создания: 07/03/2017 05:27:06

Строка события:

Регистрация сервера <9ba05972-f6a8-11cf-a442-00a0c90a8f39>DCOM не в

ыполнена за отведенное время ожидания.

……………………. FUCKTHISDOMAIN — не пройдена проверка

SystemLog

А будет ли работать, если windows 2008 sp2 c 2012 R2?

не дает создать DC03, т.к. я не яаляюсь членом групп Администраторы Предприятия и Администраторы схемы.

таких груп на DC01 DC02 нет.

как быть?

Такого не может быть, они встроенные. Если разворачивали не вы то, их могли переименовать или поставить на них отдельные права. Посмотрите группу Администраторы в Bultin

Добрый день!

А разве при вводе в домен, в этом случае 2008 R2, на более новых операционных системах 2012,2016,2019 разве не надо сначала обновлять схему и т.п. (adprep, forestprep) перед тем как устанавливать еще один КДс более новой ОС?

Спасибо!

Нет, это при повышении уровня леса и домена

Резервный контроллер домена windows server 2012

По тем или иным причинам иногда требуется удалить роль «дополнительного» контроллера домена с сервера Windows Server 2012.

Установка дополнительного контроллера домена на базе Windows 2012 R2 (сore)

Желательно это делать полностью корректно и без неприятных последствий.

Процессом понижения роли и удаления служб можно управлять из консоли, но пользуясь новым диспетчером серверов все сделать проще. Итак в диспетчере серверов, в меню Управление нужно выбрать пункт «Удалить роли и компоненты»

Мастер удаления ролей и компонентов предложит на выбор с какого из подключенных серверов нужно произвести удаление.

Далее будет предложен список установленных ролей в котором с удаляемых ролей нужно снять флажок.

После снятия флажка мастер покажет какие сопутствующие средства могут быть так же удалены.

Если уровень роли контроллера домена еще не был понижен мастер сообщит об этом и предложит понизить роль.

Далее мастер настройки доменных служб запросит учетные данные обладающие правами администратора и предложит принудительное удаление роли. Принудительно удалять следует только в крайнем случае поскольку после такого действия придется вычищать метаданные, днс и возможно другие ненужные последствия.

В следующем окне будут показаны сопутствующие роли которые будут удалены.

В процессе понижения роли требуется смена пароля администратора.

Далее показан список производимых изменений и, если этот контроллер домена не последний в домене, то сервер будет присоединен к текущему домену.

В течении нескольких минут будет происходить процесс понижения роли с выводом подробных результатов.

После перезагрузки Windows Server 2012 роль контроллера домена уже удалена, но службы AD DS все еще остались и требуют настройки либо удаления.

Снова в диспетчере серверов, в меню Управление пункт «Удалить роли и компоненты» с удаляемых ролей следует снять флажок.

Подтвердить удаление средств управления.

Если нужно, можно так же удалить ненужные более компоненты, например WINS.

Далее будет предложен список всех производимых изменений в ролях и компонентах, с возможностью автоматической перезагрузки после завершения.

Пока проходит процесс удаления можно проследить за ходом выполнения или закрыть окно. Если закрыть окно, процесс удаления будет выполняться в фоновом режиме и если ранее была выбрана автоматическая перезагрузка, то она будет выполнена после завершения всех операций.

Если не была выбрана автоматическая перезагрузка, то мастер удаления ролей и компонентов, после завершения всех операций, будет ожидать перезагрузки для применения изменений.

После всех вышеуказанных действий перезагрузку можно выполнить вручную.

Вокруг FSMO ролей Active Directory существует некоторое количество мифов, которые происходят, как несложно догадаться, от банального непонимания темы.

В этой статье я расскажу о том, для чего предназначены FSMO роли, что произойдет в случае недоступности сервера с этой ролью и как перенести роли на другой сервер.

Начнем с уровня леса:

Schema master

Схема содержит Классы (например, users, computers, groups) и Атрибуты (например, name, sIDHistory, title). Их использует не только Active Directory, но и некоторое корпоративное ПО (например, Exchange, System Center).

При обновлении уровня домена/леса (после обновления всех ОС контролеров домена разумеется), а также при установке ПО, в схему вносятся дополнительные Классы и Атрибуты, что, разумеется, не влияет на ПО, которое уже установлено. Поэтому не стоит бояться обновления схемы, несмотря на то, что это необратимое действие.

ЕСли Вы все-таки хотите перестраховаться, перед обновлением схемы, можно создать новый контролер, дождаться выполнения репликации и вывести его в offline. Если что-то пойдет не так, вы сможете его вернуть в online, назначить его schema master, предварительно навсегда выведя в offline контролер, на котором обновление прошло неудачно.

Схема едина для всего леса, хранится на каждом контролере домена, а реплицируется с контролера обладающего ролью Schema Master. При установке ПО, которое вносит измениния в схему, изменения будут вносится на контролер с ролью Schema master.

К этому контролеру будут обращаться другие контролеры в случае, если версия схемы на них будет отличаться.

Узнать текущую версию схемы используя PowerShell можно так (разумеется, вместо lab.local будт имя вашего домена):

Get-ADObject “cn=schema,cn=configuration,dc=lab,dc=local” -properties objectVersion

Актуальные на сегодняшний день версии:

69 = Windows Server 2012 R2

56 = Windows Server 2012

47 = Windows Server 2008 R2

44 = Windows Server 2008

31 = Windows Server 2003 R2

30 = Windows Server 2003

13 = Windows 2000

Другое ПО, изменяет другие объекты, например для Exchange Server это rangeUpper

Для того, чтобы использовать mmc оснастку Active Directory Schema (Схема Active Directory в русской локализации) необходимо выполнить:

Если контролер с ролью Schema Master будет недоступен, никто в пределах леса не сможет расширять схему (подымать уровень леса и устанавливать “тяжелое” ПО), а т.к. расширение схемы происходит очень редко, то жить без этой роли инфраструктура может годами.

Подробнее о Schema тут – http://msdn.microsoft.com/en-us/library/ms675085(v=vs.85).aspx

Domain naming master

Необходим в первую очередь для того, чтобы обеспечить уникальность NetBIOS имен доменов в пределах леса.

Если контролер с этой ролью будет недоступен, никто в пределах леса не сможет добавлять, удалять и переименовывать домены а т.к.

Как сделать бекап домен контроллера Server 2012 R2

это происходит очень редко, то жить без этой роли инфраструктура тоже может годами.

Кроме того, без Domain naming master не будет работать добавление и удаление разделов каталогов приложений, а также перекрестные ссылки – но это уже совсем экзотика, не думаю что есть смысл об этом писать в рамках этой статьи.

На уровне домена располагаются такие роли:

RID Master

Для каждого Security Principal в домене, генерируется уникальный идентификатор безопасности – SID. В отличии от GUID, SID может меняться, например, при миграции между доменами.

В пределах одного домена, SIDы будут отличаться последним блоком – он называется RID (относительный идентификатор).

При создании нового Security Principal, SID, и, соответственно, RID выдается тем контролером, на котором выполняется создание.

Для того, чтобы предотвратить создание одинаковых RID, каждому контролеру RID marster назначает пул (по-умолчанию 500, но значение можно изменить). Когда у контролера пул приближается к концу (по-умолчанию 100 адресов, также можно изменить) он обращается к RID master, который выдает еще 500 значений.

Всего доступно 2 30 (это 1,073,741,823) RIDов – на первый взгляд это очень много, но если принять во внимание тот факт, что RID не мог быть назначен повторно (создание – удаление – создание объета отнимало 2 RIDa) в ряде случаев разблокировали 31й бит и получали 2,147,483,647 RID’ов.

Об улучшениях, которые были сделаны в 2012 Вы можете подробно узнать тут – http://blogs.technet.com/b/askds/archive/2012/08/10/managing-rid-issuance-in-windows-server-2012.aspx

Посмотреть, что у Вас происходит сейчас можно так:

Таким образом, если контролер с этой ролью будет недоступен, контролеры исчерпавшие выданные им RID-пулы не смогут создавать новых Security Principals.

PDC Emulator

Несмотря на то, что PDC/BDC это термины из далекого NT-прошлого, это наиболее важная FSMO роль в операционной деятельности.

Опустим описание того, как быть с NT машинами, и перейдем к реальным вещам:

- Источник времени. Синхронизация времени важна для работы Kerberos (и не только), поэтому все контролеры (и, соответственно, клиенты) синхронизируют свое время с PDC, который должен синхронизироваться с внешним NTP. Подробнее о настройке времени в домене я уже писал, можно почитать тут.

- Сохранение групповых политик по-умолчанию происходит на контролер с ролью PDC, и с него реплицируется на другие контролеры (начиная с 2008 используется DFS).

- Репликация паролей. Коль уже смена пароля признана важной, реплицируется она не стандартным методом, а так называемым urgent (подробнее о репликации Active Directory – ищите мою статью поиском). Это значит, что контролер, на котором был сменен пароль, срочно реплицируется с контролером, который PDC Emulator. На практике выглядит так: пользователь вводит новый пароль, который ближайший контролер еще не знает. Этот контролер обратится к PDC, и тот подтвердит что пароль правильный, таким образом, предотвращается ряд проблем.

Если контролер с ролью PDC Emalator будет недоступен, не будет работать синхронизация времени и будут сложности с сохранением групповых политик и репликацией паролей, что скажется на операционной деятельности.

Infrastructure Master

Последняя роль – ее задача которой отслеживать пользователей из других доменов леса. Важность этой роли зависит от количества пользователей и ресурсов в разных доменах. Например, если у Вас один домен в лесу, Infrastructure Master будет просто ненужен.