- Режим аудита Windows 10

- Настройка Windows в режиме аудита

- Загрузка в режиме аудита

- Работа в режиме аудита

- Изменение параметров автоматической установки в режиме аудита

- Выход из режима аудита и подготовка компьютеров для пользователей

- Подготовка компьютера к развертыванию

- См. также

- Настройка аудита в Windows для полноценного SOC-мониторинга

- Введение

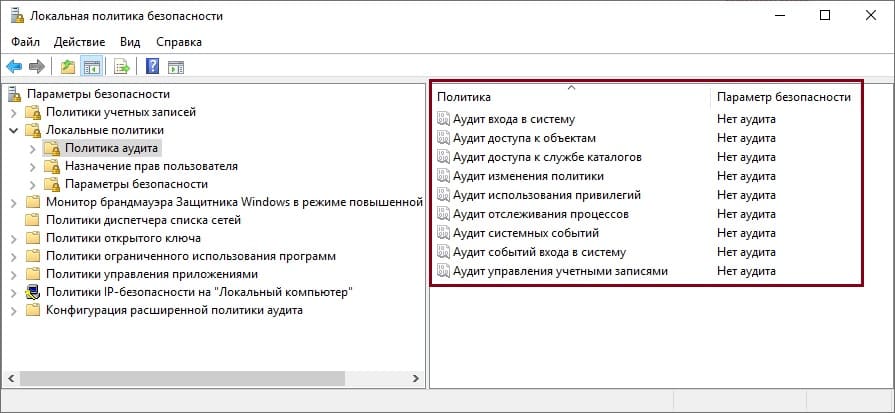

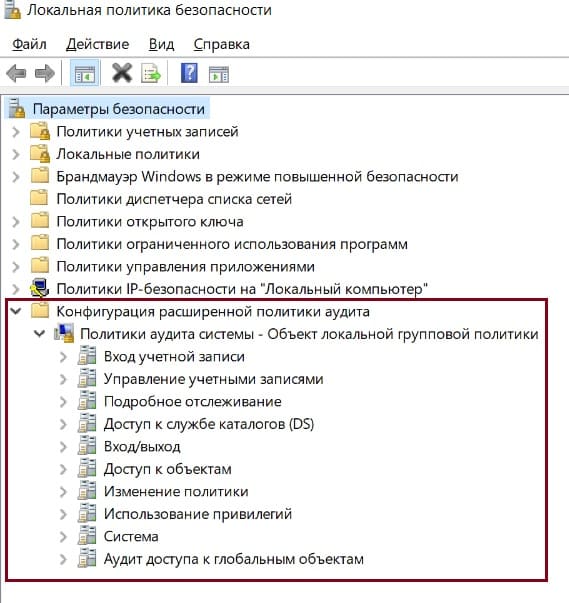

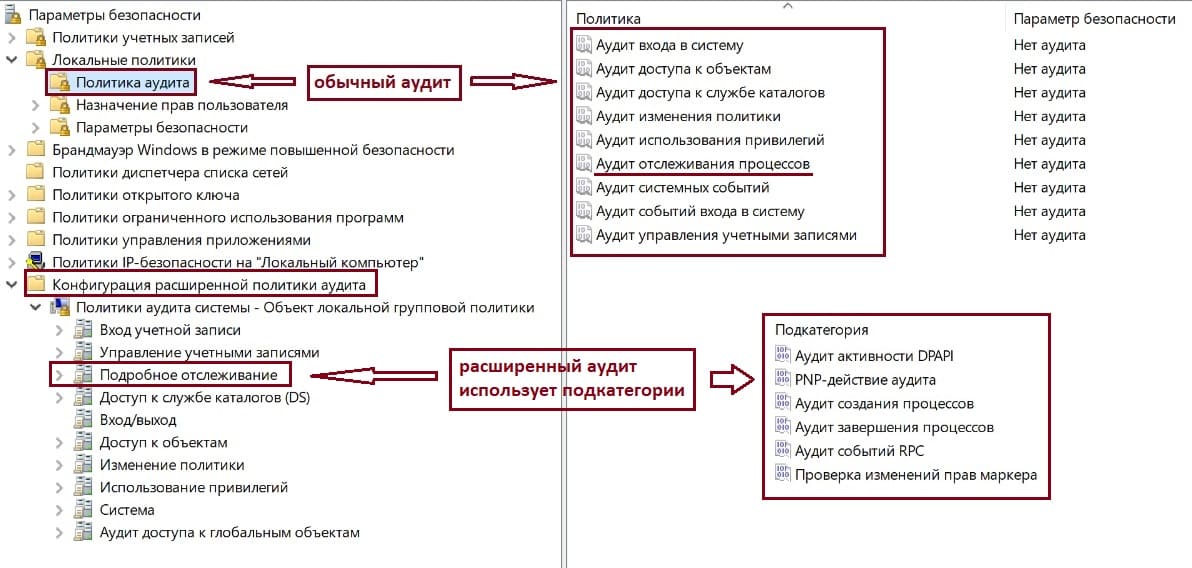

- Знакомство с расширенным аудитом Windows

- Настройка политик аудита

- Усиление цифровой обороны

- Выводы

Режим аудита Windows 10

Windows 10, режим аудита, администратор

Загрузка Windows 10 в режиме аудита или запуск при первом включении компьютера подразумевает под собой два способа. Загрузка в режиме аудита вручную осуществляется при отображении приветствия на экране – здесь необходимо нажать SHIFT+CTRL+F3. Также можно выполнить настройки Sysprep. Для этого такая команда должна быть введена вместе с параметром /audit. В ходе автоматической установки задайте для параметра Deployment\Reseal\Mode такое значение, как /audit. Если же у компьютера изначально выполнены настройки в режиме аудита, то они будут сохраняться до тех пор, пока не выполнится запуск с экраном стандартного приветствия.

Общие сведения о режиме аудита

Настройка Windows в режиме аудита открывает довольно широкие возможности. Так, производители оборудования, сборщики системы, корпорации могут быстро выполнять настройку установки системы. Режим аудита Windows 10 позволяет устанавливать различные приложения, также можно добавлять драйверы для устройств или проверять, правильно ли установлена Windows. В большинстве случаев во время загрузки пользователь сначала видит экран приветствия, но если вход происходит в режиме аудита, то сразу же загружается рабочий стол для компьютера. Соответственно, процесс настройки происходит намного быстрее.

Проверить работоспособность компьютера также можно, если запущена работа в режиме аудита. Это является необходимостью, если нужно доставить исправное оборудование заказчику. В процессе установки Windows очень важным компонентом может считаться специальная утилита под названием Sysprep. Это такой вид программы, который предназначен для подготовки системы в ходе установки Windows, чтобы происходило дублирование дисков, поставок заказчикам и аудита. Дублирование – это создание образов, которые позволяют сохранять настраиваемый образ системы. В дальнейшем его можно снова применять в организации. Утилита Sysprep применяется только для новых установок системы Windows. В последующем ее можно будет запускать столько раз, сколько это потребуется. Преимущества такой программы неоспоримы. В первую очередь можно удалять из ОС системные данные, также можно настраивать систему для загрузки в режиме аудита. Кроме того, можно использовать утилиту для загрузки в таком режиме, для загрузки в режиме приветствия Windows, а также для сброса активации операционной системы.

Автоматическая загрузка в режиме аудита при новой установке возможна в том случае, если на этапе oobeSystem добавить Microsoft-Windows-Deployment. В специальном параметре под названием Reseal | Mode нужно добавить аудит. После установки системы у компьютера будет выполнена перезагрузка, но уже в режиме аудита.

Создание своей сборки Windows 10 с предустановленным программным обеспечением в режиме аудита или же для того, чтобы работал режим аудита Windows 7 – это в некоторых случаях очень актуальная и необходимая вещь. Сначала нужно установить VirtualBox, а затем виртуальную машину ОС. После происходит автоматическая загрузка в режиме аудита из существующего образа, устанавливается ОС на виртуалку. Последняя фаза установки должна сопровождаться нажатием комбинации Ctrl+Shift+F3. Автоматически параметры будут перестроены на загрузку в режиме аудита. Преимущества использования режима аудита позволяют загружать и удалять различные программы, экспериментировать с системой, завершать работу компьютера. Когда будут установлены все необходимые программы в соответствующем разделе, запускается утилита Sysprep.

Также очень важно обеспечить себя такими инструментами, как комплект средств для развертывания Windows (Windows ADK), которые представляют собой средства для развертывания, настройки и оценки ОС.

Изменение параметров автоматической установки в режиме аудита

Чтобы изменить такие параметры, необходимо создать новый файл, предназначенный для автоматической установки. Сначала нужно открыть диспетчер установки и создать новый файл. Потом в такой файл ответов добавить параметры, требующие изменения. Файл сохраняется на переносном устройстве, например, это может быть флешка сисадмина. Режим аудита в таком случае будет запущен на другом компьютере сразу после подключения устройства и запуска Sysprep.

Настройка Windows в режиме аудита

В этом разделе описывается, как выполнить загрузку в режиме аудита, настроить компьютер и подготовить компьютер для пользователей.

Загрузка в режиме аудита

Существует два способа для загрузки в режиме аудита:

- При ручной установке во время отображения экрана приветствия Windows® нажмите сочетание клавиш SHIFT+CTRL+F3.

Чтобы настроить компьютер для запуска в режиме аудита, выполните команду Sysprep с параметром /audit.

При автоматической установке задайте для параметра Microsoft-Windows-Deployment \Reseal\Mode значение audit. Дополнительные сведения об этих параметрах см. в разделе Справочник по автоматической установке Windows®.

Если компьютер настроен на загрузку в режиме аудита, он будет загружаться в режиме аудита до тех пор, пока не будет выполнена настройка на запуск, использующий экран приветствия Windows.

Работа в режиме аудита

Режим аудита позволяет добавить дополнительные драйверы устройств, установить приложения и проверить правильность установки. Изготовителям оборудования (OEM) и организациям следует использовать режим аудита для выполнения ручной настройки перед поставкой компьютера пользователю.

| Внимание! | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Чтобы отключить экранную заставку, необходимо изменить схему управления питанием в панели управления Windows или настроить и развернуть настраиваемую схему управления питанием. Дополнительные сведения см. в разделе Настройка схем управления питанием. Параметры, заданные в файле ответов автоматической установки для этапа настройки oobeSystem, в режиме аудита не отображаются. Изменение параметров автоматической установки в режиме аудитаЧтобы изменить параметры системы в режиме аудита, создайте новый файл автоматической установки.

В созданный файл ответов добавьте только те параметры, которые необходимо изменить. Сохраните файл на переносном запоминающем устройстве, например USB-устройстве флэш-памяти. Пример: F:\Unattend-NewSettings.xml , где F: — это буква диска переносного устройства. Отключите переносное запоминающее устройство и подключите его к компьютеру-образцу или конечному компьютеру. В командной строке запустите средство Sysprep, указав в параметре /unattend путь к файлу. Пример: sysprep.exe /audit /reboot /unattend:F:\Unattend-NewSettings.xml , где F: — это буква диска переносного устройства. Эта команда выключает компьютер, применяет новые параметры автоматической установки и перезагружает компьютер в режиме аудита.

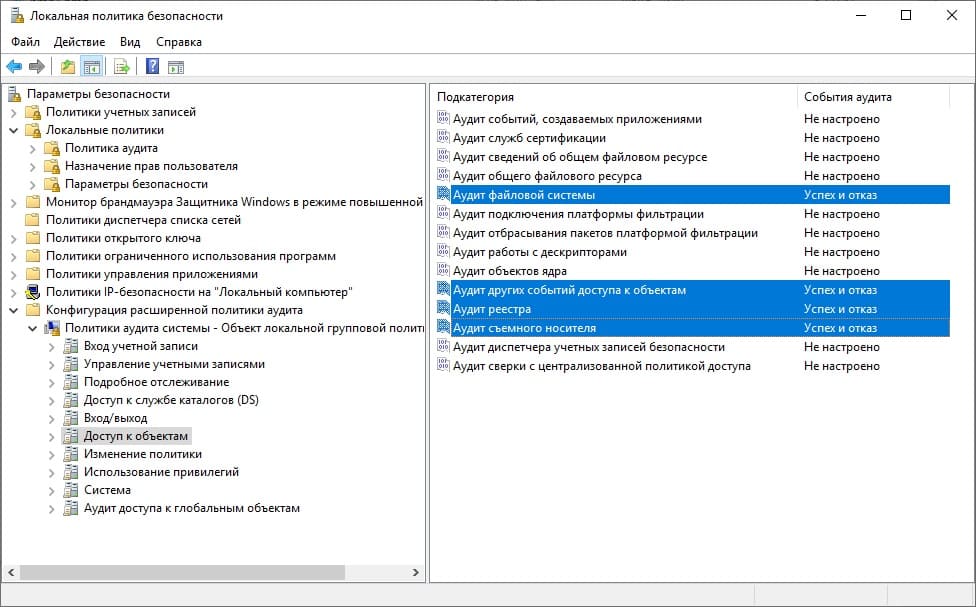

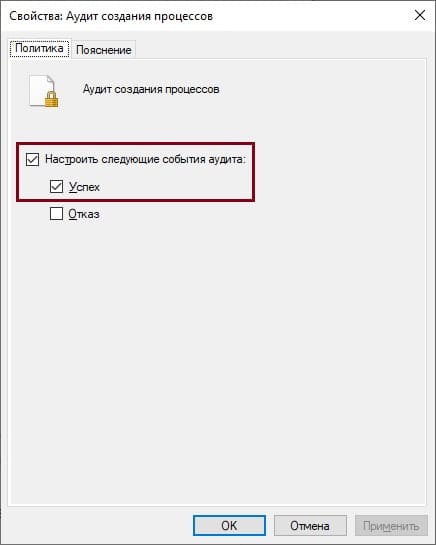

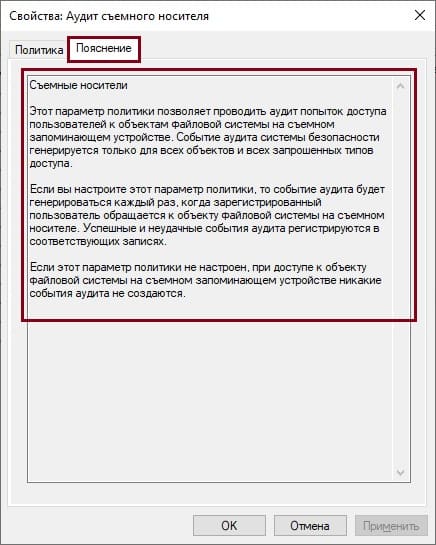

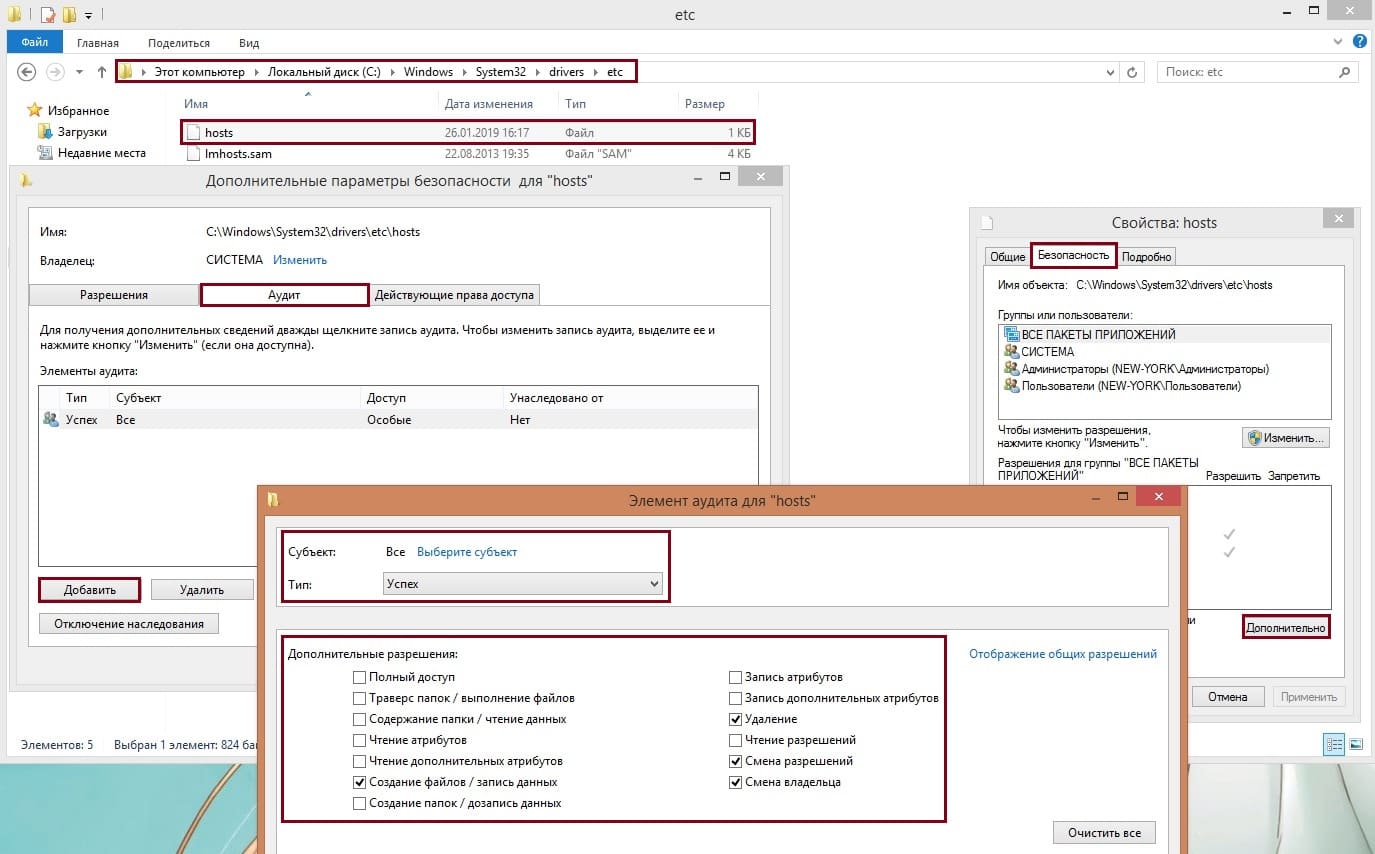

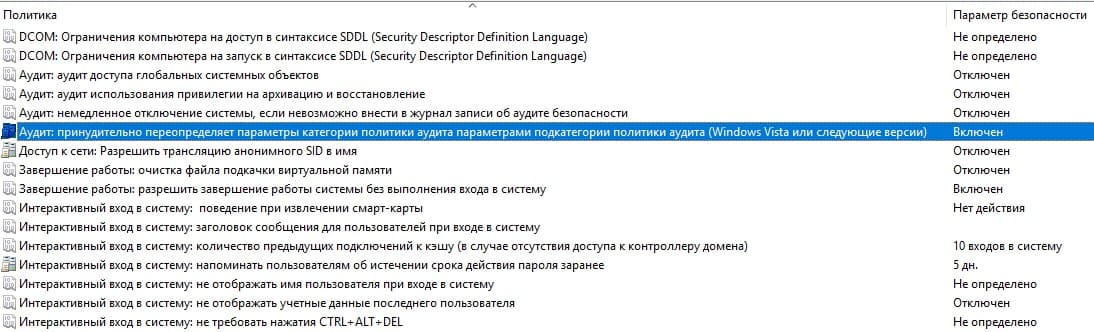

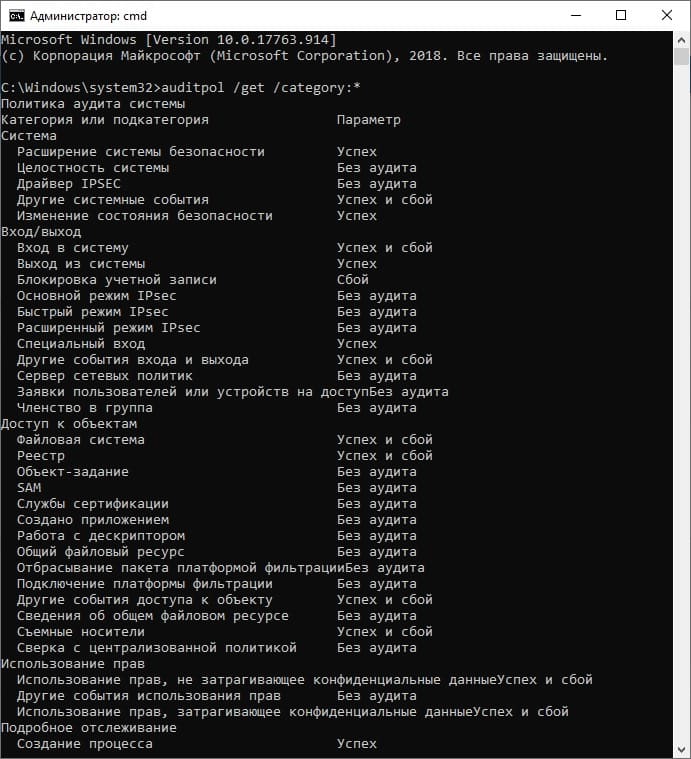

Теперь вместо включения аудита «Доступ к объектам» мы можем очень тонко настроить его по подкатегориям. Например, мы не будем включать аудит событий «платформы фильтрации Windows», потому что он генерирует крайне большое количество событий (всё сетевое взаимодействие хоста), которые к тому же лучше отслеживать на специализированном оборудовании, таком как межсетевые экраны, маршрутизаторы, прокси- и DNS-серверы. Включим аудит файловой системы, реестра, съёмного носителя и других событий доступа к объектам, а всё остальное оставим в выключенном состоянии (параметр «Не настроено»). Рисунок 4. Пример настройки аудита доступа к объектам через подкатегории События аудита могут иметь значение «Успех и отказ», изображённое на рис. 4, или поддерживать только одно из двух состояний. Например, аудит создания процессов (Event ID 4688: A new process has been created) может быть только «успешным» (рис. 5). Рисунок 5. Аудит создания процессов регистрирует успешные события Если вы не знаете, нужна ли вам та или иная политика аудита, то ознакомиться с их описанием тоже очень легко. Оно есть на вкладке «Пояснение» соответствующей политики. Рисунок 6. Вкладка с описанием политики Для некоторых политик аудита дополнительно нужно настраивать системные списки управления доступом (SACL). Это в первую очередь касается файлового аудита и аудита реестра (альтернатива — использовать весьма специфичную политику «Аудит доступа к глобальным объектам»). Например, чтобы отслеживать изменения в файле «hosts», откроем его свойства и перейдём в настройки аудита: «Безопасность» -> «Дополнительно» -> «Аудит». Добавим субъект аудита: выбираем группу «Все». Тип аудита — «Успех». Ставим галочки напротив записи данных, удаления, смены разрешений и смены владельца. Рисунок 7. Настройка SACL Если в вашей компании уже существуют различные групповые политики с настройками аудита, но вы хотите начать использовать расширенный аудит и подкатегории, то для этого случая Microsoft учла и ввела новую политику, которая называется «Аудит: принудительно переопределяет параметры категории политики аудита параметрами подкатегории политики аудита (Windows Vista или следующие версии)» (Audit: Force audit policy subcategory settings (Windows Vista or later) to override audit policy category settings). По умолчанию она включена. Проверить состояние политики можно здесь: Конфигурация компьютера / Конфигурация Windows / Параметры безопасности / Локальные политики / Параметры безопасности (Computer Configuration / Windows Settings / Security Settings / Local Policies / Security Options). Рисунок 8. Принудительное переопределение параметров политики аудита Дополнительно вы можете управлять политиками аудита через инструмент командной строки «auditpol.exe». Рисунок 9. Использование инструмента auditpol Настройка политик аудитаОчень часто можно услышать совет: «давайте включим все политики». Это, конечно, — «путь джедая», но, как показывает практика, не все джедаи добрались до финала. Для большинства сценариев мониторинга нет острой необходимости включать всё. Это излишне. Включая все политики, вы можете получить гигантский поток событий, в котором очень легко «утонуть». В большой инфраструктуре с несколькими тысячами Windows-хостов поток событий может исчисляться десятками тысяч EPS (событий в секунду). Это порождает другую, не менее сложную задачу: как этим управлять, где это хранить, как обрабатывать. Предлагаем рассмотреть оптимальный список политик, который может вам понадобиться. Также стоит обратить внимание на то, что фактически настроек две (и, соответственно, существуют две различные GPO). Первая — исключительно для контроллеров домена, так как часть событий (например, ID 4768: A Kerberos authentication ticket (TGT) was requested) фиксируется исключительно на них. Вторая — для рядовых серверов и АРМ пользователей. Таблица 2. Рекомендуемые настройки аудита Windows

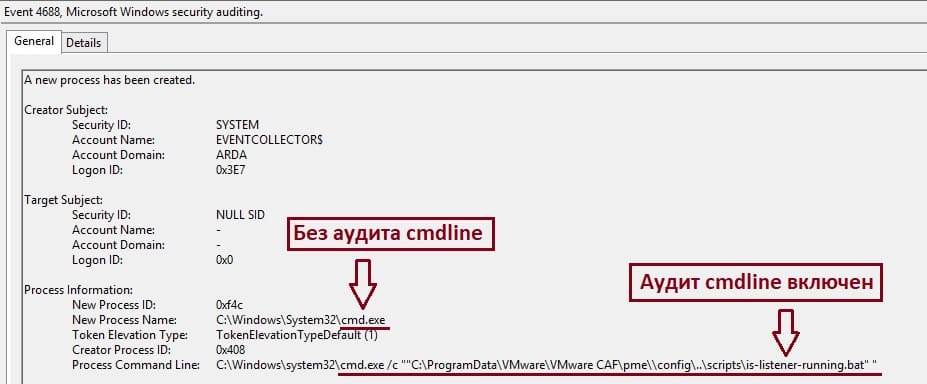

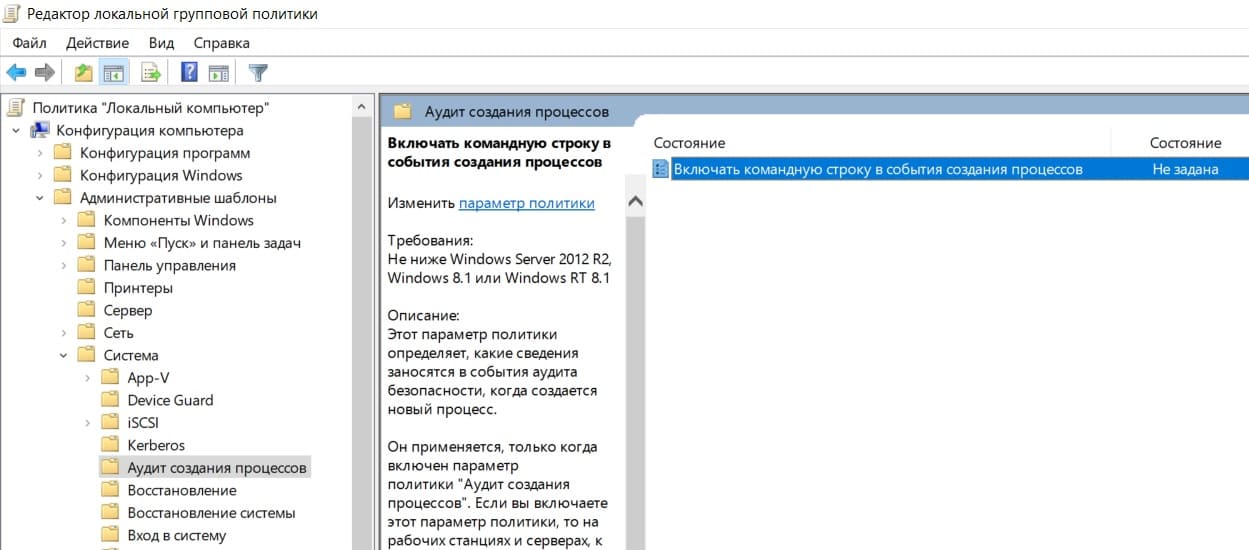

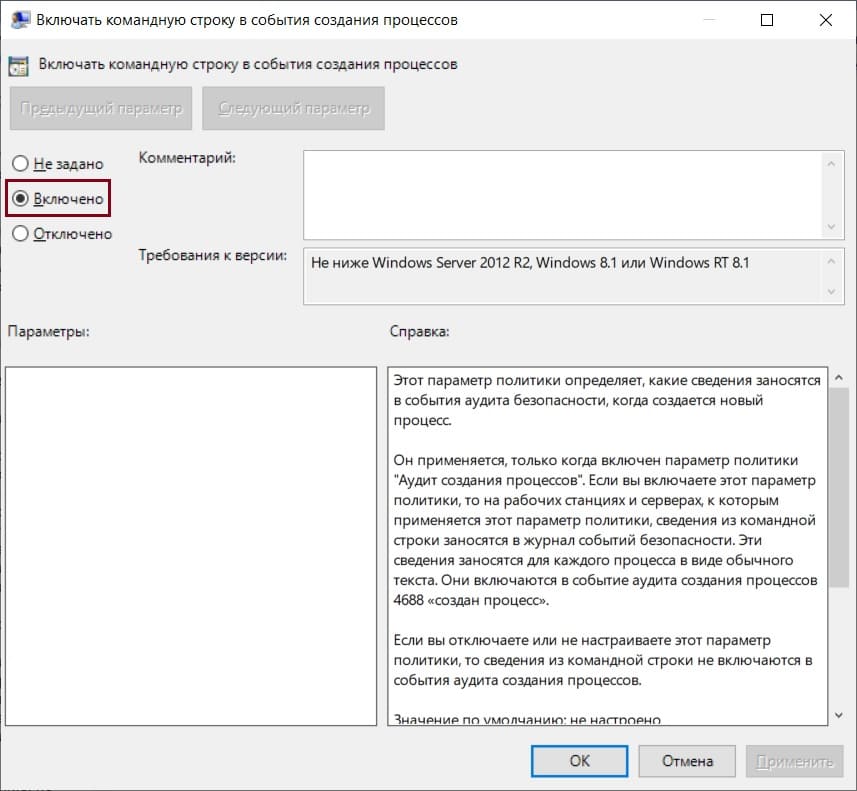

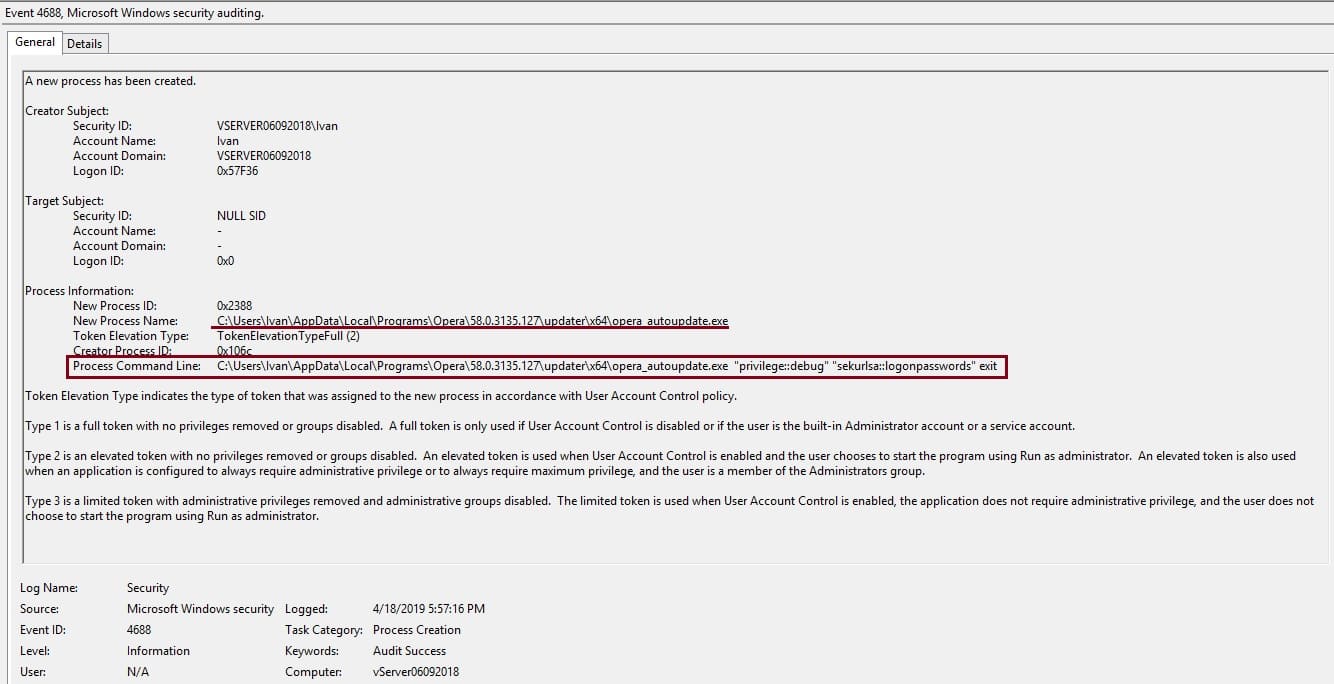

После включения описанных политик у вас будут все необходимые события для мониторинга и расследования инцидентов. Усиление цифровой обороныДля максимальной отдачи необходимо выполнить ещё одну настройку — включить логирование «командной строки процесса». Тогда на рабочих станциях и серверах, к которым применяется этот параметр политики, сведения из командной строки будут заноситься в журнал событий «Безопасность» (Security) с ID 4688. Рисунок 10. Журналирование командной строки процесса Требования к версии ОС: не ниже Windows Server 2012 R2, Windows 8.1. Данная функциональность также доступна и на ОС Windows 7, Windows Server 2008 R2, Windows 8, Windows Server 2012 после установки обновления KB 3004375. Путь к политике: Конфигурация компьютера / Административные шаблоны / Система / Аудит создания процессов (Computer Configuration / Administrative Templates / System / Audit Process Creation). Имя: «Включать командную строку в события создания процессов» (Include command line in process creation events). Рисунок 11. Путь к аудиту создания процессов Включаем политику, выставив соответствующее значение, и нажимаем «Применить» (Apply). Рисунок 12. Настройка «Включать командную строку в события создания процессов» После включения этой политики в журнале событий «Безопасность» (Security) в событиях с кодом 4688 появится дополнительное значение «Командная строка процесса» (Process Command Line), где будет отображаться тело исполняемой команды. В примере ниже демонстрируется, как это поможет заглянуть чуть глубже. На первый взгляд в событии происходит запуск легитимного процесса «opera_autoupdate.exe», но вот строка «Process Command Line» больше похожа на запуск утилиты «mimikatz». Без активированной политики «Включать командную строку в события создания процессов» мы этого не зафиксируем. Рисунок 13. Детектирование mimikatz Укрепим нашу оборону и полным журналированием работы самого мощного инструмента ОС Windows — PowerShell. Для этого необходима версия PowerShell 5.0 или выше. PowerShell 5.0 / 5.1 предустановлен в Windows 10, Windows Server 2016 и Windows Server 2019. Для остальных операционных систем необходимо обновить модуль Windows Management Framework. Список поддерживаемых ОС:

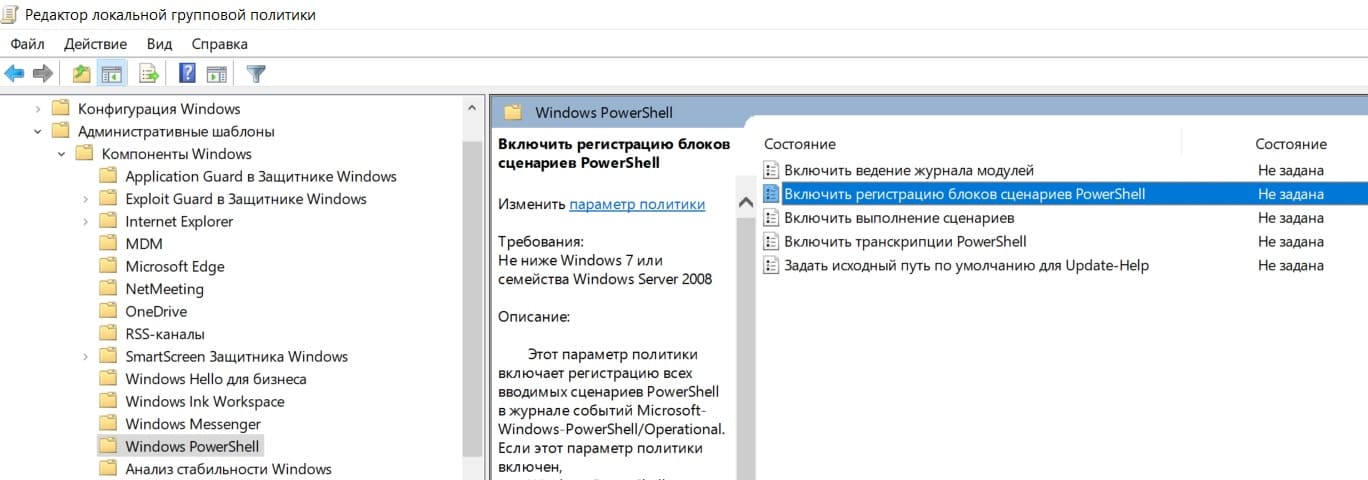

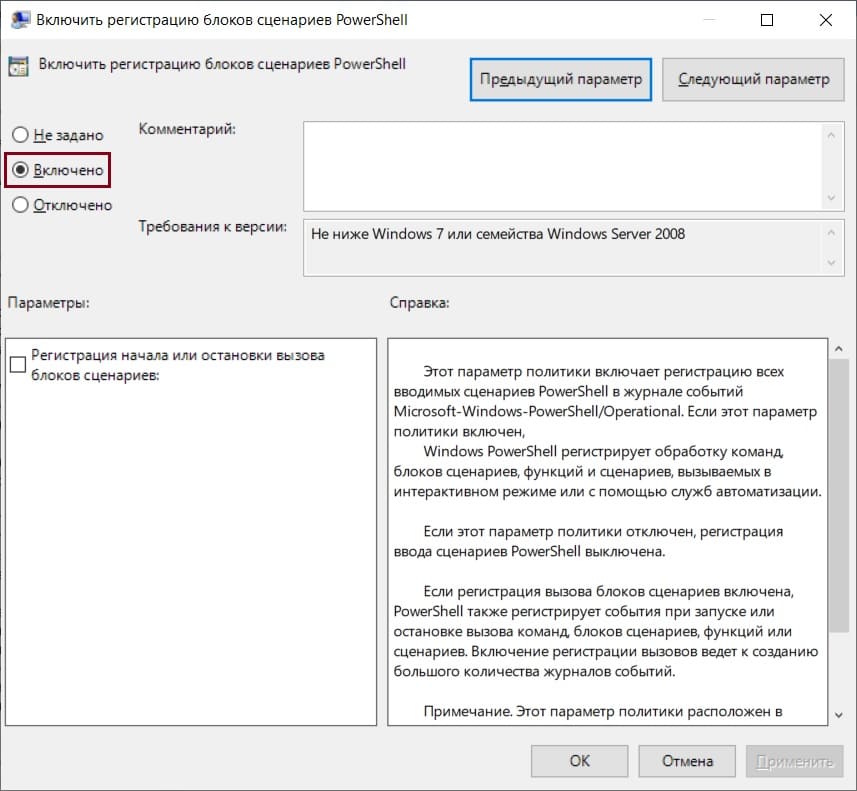

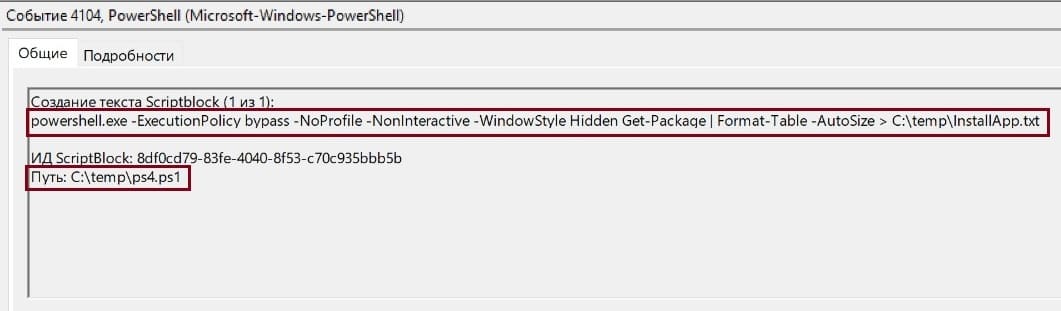

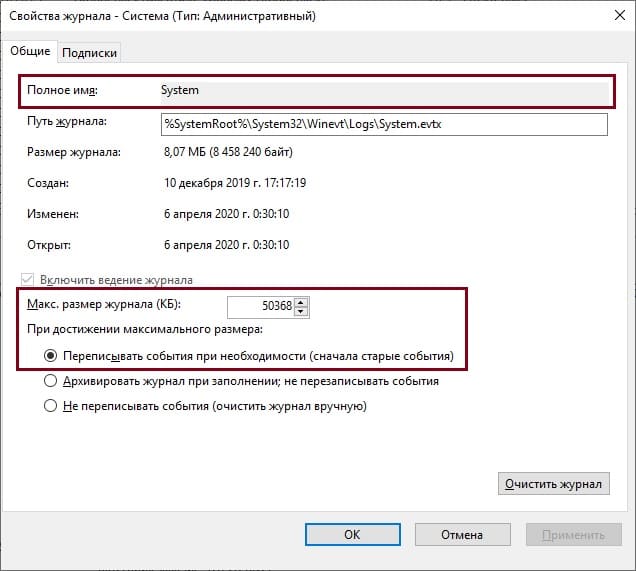

Скачайте с сайта Microsoft соответствующую версию, выполните установку и перезагрузку хоста. Также обязательным требованием является наличие Microsoft .NET Framework 4.5 или выше. Включим регистрацию блоков сценариев PowerShell через соответствующую политику. Она находится по следующему пути: Административные шаблоны / Компоненты Windows / Windows PowerShell (Administrative Templates / Windows Components / Windows PowerShell). Имя: «Включить регистрацию блоков сценариев PowerShell» (Turn on PowerShell Script Block Logging) Рисунок 14. Путь к аудиту Windows PowerShell Включаем политику и нажимаем «Применить» (Apply). При этом устанавливать галочку напротив поля «Регистрация начала или остановки вызова блоков сценариев» (Log script block invocation start / stop events) не нужно. Данная функция увеличивает количество регистрируемых событий, которые не несут полезной информации. Рисунок 15. Включить регистрацию блоков сценариев PowerShell После включения этой политики PowerShell будет регистрировать в журнале событий трассировки Microsoft-Windows-PowerShell/Operational с кодом события 4104 все блоки сценариев, в том числе — путь, тело скрипта и все используемые командлеты. Рисунок 16. Пример регистрируемого события 4104 Хорошей практикой является увеличение размера самих журналов, даже если вы используете SIEM или сервер сборщика событий (Windows Event Collector). Например, журнал «Безопасность» (Security) по умолчанию имеет размер 20 МБ. При настроенном аудите на типичном АРМ этого объёма хватит на журналирование нескольких дней, на сервере — нескольких часов, а на контроллере домена 20 МБ не хватит ни на что. Рекомендуем для всех основных журналов следующие объёмы:

При этом оставляем функцию перезаписи старых событий (по умолчанию она активирована). Рисунок 17. Настройка хранения журналов аудита ВыводыНастройка необходимых для мониторинга политик аудита, локальное долговременное хранение журналов, протоколирование запуска процессов и команд PowerShell позволит не упустить важные события безопасности и тщательно расследовать инциденты. Это — один из ключевых этапов в построении процессов непрерывного мониторинга, снижения рисков ИБ и повышения уровня защищённости. В дальнейшем важно будет обеспечить централизованный сбор и хранение журналов в SIEM-системе, настройку корреляционных правил, киберразведку (Threat Intelligence), проведение активных испытаний безопасности в формате Red / Blue Team. |