- Device Guard: Что это такое и как включить или отключить

- Ограничение на использование Device Guard

- Как включить и отключить Device Guard

- Ошибка несовместимости с Credential Guard сторонних виртуальных машин

- Защита извлеченных учетных данных домена с помощью Credential Guard в Защитнике Windows Protect derived domain credentials with Windows Defender Credential Guard

- Обзор расширения «Application Guard в Защитнике Windows» для браузеров Chrome и Firefox

- Как установить расширение Application Guard

- Как использовать расширение Application Guard

- Автономный режим

- Режим управляется предприятием

- Полезный инструмент для организаций

- Песочница Windows: как работать с изолированной тестовой средой Windows 10

- Что такое песочница Windows

- Как активировать песочницу

Device Guard: Что это такое и как включить или отключить

Device Guard — использует виртуализацию для изоляции секретов и тем самым обеспечивает защиту от взлома. Это гарантирует, что только привилегированное системное программное обеспечение может получить доступ к таким данным как хэши паролей NTLM и учетные данные домена. Credential Guard создает виртуальный контейнер и хранит все важные данные в нем, что не позволяет получить доступ к этим токенам на уровне системы без специальных прав авторизации. Примечательно то, что Credential Guard можно развернуть на виртуальной машине как Hyper-V.

К примеру, если хакер взломал и получил доступ к Windows 10, то он мог получить и доступ к хэшу, который используется для шифрования учетных записей, так как хэш храниться в локальной ОЗУ без защиты. В Credential Guard хэш храниться в виртуальном контейнере, и даже, если система будет скомпрометирована, то хакер не получит доступ к этому хэшу.

Ограничение на использование Device Guard

- Поддержка виртуализации 64x битным процессором.

- Безопасная загрузка.

- Чип на материнской плате TPM версии 1.0 или 2.0.

- Включенный Hyper-V.

- Доступно в Windows 10 Education, Enterprise и Windows Server 2016.

В документации Microsoft вы можете обнаружить, что Credential Guard поддерживается в Windows 10, что означает Pro и Home. Я сам запутался, и дело в том, что документация не правильная и требует правок. На github есть обсуждение на эту тему, и функция Credential Guard как бы есть, но она не шифрует данные в виртуальном контейнере, т.е. она не работает. Обратите внимание на это сообщение и это .

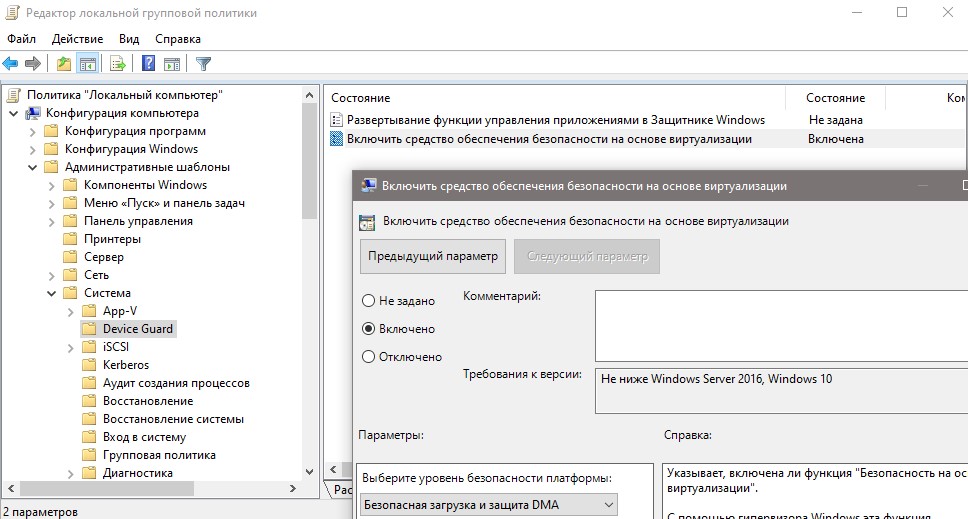

Как включить и отключить Device Guard

В групповых политиках перейдите «Конфигурация компьютера» > «Административные шаблоны» > «Система» > «Device Guard» > справа выберите «Включить средство обеспечения безопасности на основе виртуализации«.

Ошибка несовместимости с Credential Guard сторонних виртуальных машин

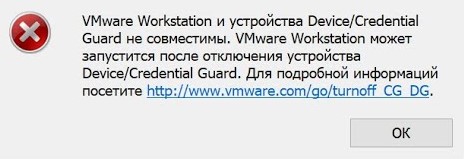

Иногда, пользователи могут видеть ошибку «VMware Workstation и устройства Device/Credential Guard несовместимы. VMware Workstation можно запустить после отключения Device/Credential Guard» при использовании сторонних виртуальных машин как VirtualBox или VMware Workstation.

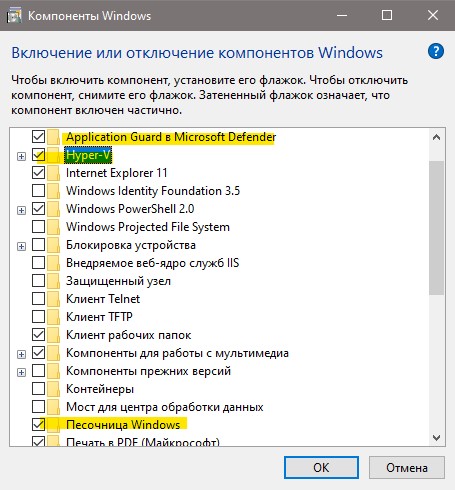

Способ 1. В этом случае нужно отключить несколько компонентов как Aplication Guard, Hyper-V и песочница Windows. Также, посмотрите не включен ли Credential Guard в групповых политиках, указанном выше способом.

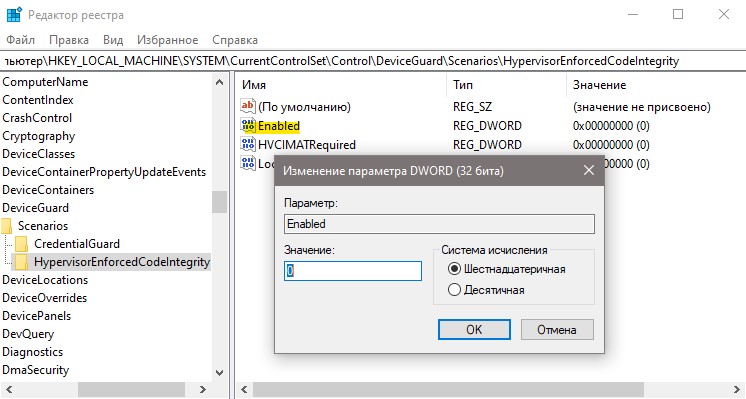

Способ 2. Если выше способ не помог и виртуальные машины выдают ошибку на несовместимость Credential Guard, то откройте редактор реестра и перейдите по пути:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity

- Нажмите два раза по Enabled и установите значение 0.

- Перезагрузите ПК.

Если после перезапуска Windows, ошибка появляется, то запустите командную строку от имени администратора и введите:

- bcdedit /set hypervisorlaunchtype off

Если хотите вернуть команду по умолчанию, то введите bcdedit /set hypervisorlaunchtype auto

Защита извлеченных учетных данных домена с помощью Credential Guard в Защитнике Windows Protect derived domain credentials with Windows Defender Credential Guard

Область применения Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Впервые компонент Credential Guard в Защитнике Windows появился в Windows 10 Корпоративная и Windows Server 2016. Для защиты секретов он использует средство обеспечения безопасности на основе виртуализации, чтобы только привилегированное системное ПО могло получать доступ к этим данным. Introduced in Windows 10 Enterprise and Windows Server 2016, Windows Defender Credential Guard uses virtualization-based security to isolate secrets so that only privileged system software can access them. Несанкционированный доступ к секретам может привести к атакам, направленным на кражу учетных данных, например Pass-the-Hash или Pass-The-Ticket. Unauthorized access to these secrets can lead to credential theft attacks, such as Pass-the-Hash or Pass-The-Ticket. Credential Guard в Защитнике Windows предотвращает эти атаки, защищая хэш-коды паролей NTLM, билеты Kerberos Ticket Granting и учетные данные, хранящиеся в приложениях в качестве учетных данных домена. Windows Defender Credential Guard prevents these attacks by protecting NTLM password hashes, Kerberos Ticket Granting Tickets, and credentials stored by applications as domain credentials.

Credential Guard в Защитнике Windows обеспечивает перечисленные ниже функции и решения. By enabling Windows Defender Credential Guard, the following features and solutions are provided:

- Аппаратная защита В NTLM, Kerberos и диспетчере учетных данных для защиты учетных данных используются функции обеспечения безопасности платформы, включая безопасную загрузку и виртуализацию. Hardware security NTLM, Kerberos, and Credential Manager take advantage of platform security features, including Secure Boot and virtualization, to protect credentials.

- Средство обеспечения безопасности на основе виртуализации. Учетные данные, извлеченные из Windows NTLM и Kerberos, и другие секреты выполняются в защищенной среде, которая изолирована от используемой операционной системы. Virtualization-based security Windows NTLM and Kerberos derived credentials and other secrets run in a protected environment that is isolated from the running operating system.

- Улучшенная защита от целенаправленных устойчивых угроз Если для защиты учетных данных домена диспетчера учетных данных, а также учетных данных, извлеченных из NTLM и Kerberos, используется с помощью средства обеспечения безопасности на основе виртуализации, блокируются методы и средства краж учетных данных, которые используются во многих целенаправленных атаках. Better protection against advanced persistent threats When Credential Manager domain credentials, NTLM, and Kerberos derived credentials are protected using virtualization-based security, the credential theft attack techniques and tools used in many targeted attacks are blocked. Вредоносные программы, работающие в операционной системе с правами администратора, не могут получить доступ к секретам, защищенным с помощью средства обеспечения безопасности на основе виртуализации. Malware running in the operating system with administrative privileges cannot extract secrets that are protected by virtualization-based security. Хотя Защитник Windows Credential Guard — это мощное смягчение последствий, постоянные атаки с угрозами, скорее всего, будут переориентироваться на новые методы атаки, и вам также следует включить другие стратегии и архитектуры безопасности. While Windows Defender Credential Guard is a powerful mitigation, persistent threat attacks will likely shift to new attack techniques and you should also incorporate other security strategies and architectures.

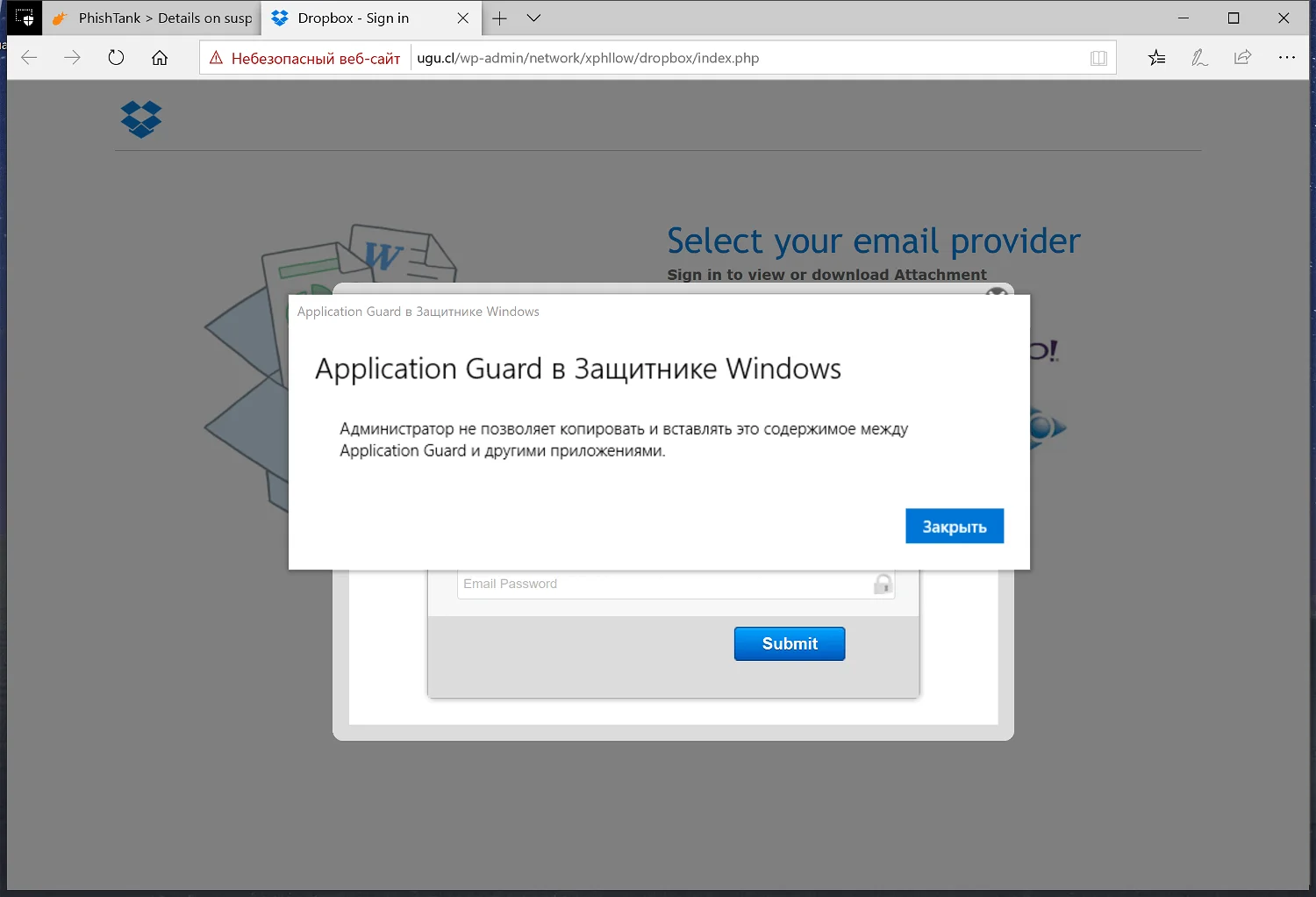

Обзор расширения «Application Guard в Защитнике Windows» для браузеров Chrome и Firefox

На прошлой неделе компания Microsoft выпустила расширение «Application Guard в Защитнике Windows» для веб-браузеров Google Chrome и Mozilla Firefox.

Application Guard в Защитнике Windows – специальная функция безопасности, предназначенная для запуска ненадежных сайтов и служб в легковесной виртуальной машине. На данный момент для работы компонента требуется Windows 10 Pro или Enterprise. Функция может работать как при в изолированном режиме, так и в режиме управляется предприятием. Для работы Application Guard требуется Windows 10 версии 1803 или выше.

Новое браузерное расширение добавляет функциональность Application Guard в браузеры сторонних компаний – Google Chrome и Mozilla Firefox.

Как установить расширение Application Guard

Процесс установки является чуть более сложным, чем установка обычного расширения для браузера. Пользователю нужно предварительно убедиться, что на устройстве установлен Application Guard и приложение-компаньон из Магазина Microsoft.

Другими словами, нужно установить три различных приложения, чтобы использовать новую функциональность.

Требуются выполнить следующие шаги:

- Включите Application Guard в Защитнике Windows на устройстве, если компонент еще не включен. Убедитесь, что система отвечает системным требованиям.

- Установите приложение «Windows Defender Application Guard Companion» из Магазина приложений Microsoft.

- Установите Расширение Application Guard для Google Chrome или Mozilla Firefox.

- Версии Enterprise: настройте параметры сетевой изоляции, чтобы определить список доверенных сайтов, к которым вы можете получать доступ с помощью Chrome и Firefox.

- Перезапустите устройство.

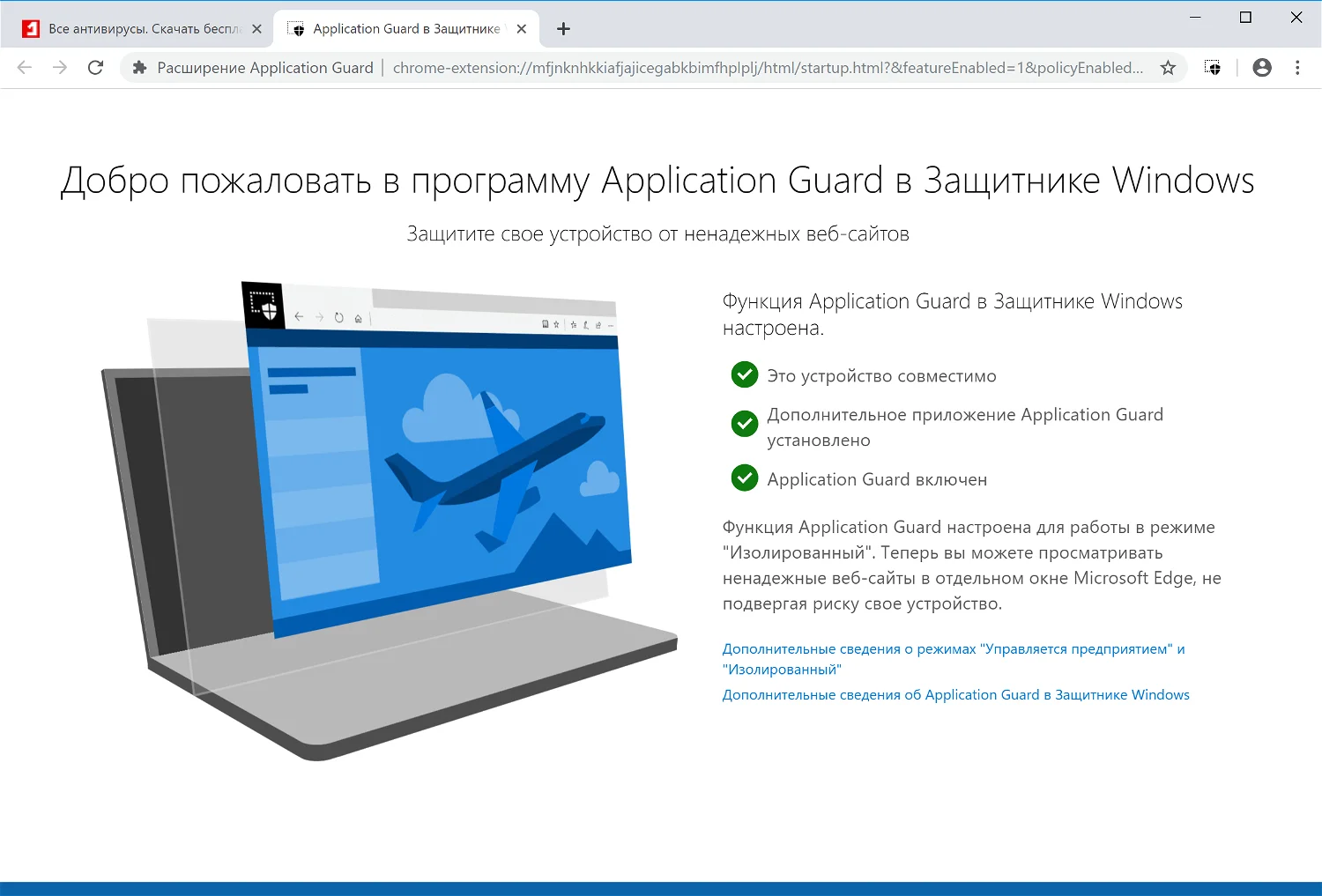

Как использовать расширение Application Guard

Расширение показывает статус соответствия системным требованиям. Пользователь должен увидеть три зеленых чекбокса, сообщающих о совместимости устройства, установке приложения-компаньона Application Guard и об активном статусе Application Guard.

Способ использования расширения зависит в основном от версии Windows 10.

Примечание: вы можете отключить сбор диагностических данных, который включен по умолчанию. Просто нажмите на иконке расширения и переключите «Разрешить корпорации Майкрософт собирать диагностические данные».

Автономный режим

Пользователи Windows 10 Pro и Enterprise, которые выбрали автономный режим (изолированный режим) работы, не смогут использовать расширение в автоматическом режиме.

Все, что они смогут сделать — это кликнуть по иконке расширения, выбрать опцию Новое окно Application Guard для запуска нового сеанса Application Guard в Microsoft Edge.

Конечно, это удобнее, чем запускать новые сеансы Application Guard в Microsoft Edge вручную, но надо помнить, что в данном случае нужно устанавливать дополнительное расширение и приложение из Microsoft Store.

Режим управляется предприятием

Системные администраторы в организациях получают дополнительные возможности по автоматизации процессов. Для этого требуется настроить параметры изоляции сети, задать доверенные сайты, например по диапазону IP-адресов, к которым могут получать доступ пользователи с помощью сторонних браузер с установленным расширением.

Сайт, который не значится в списке доверенных ресурсов, будет автоматически открыт в рамках сеанса Microsoft Edge Application Guard.

Когда пользователи переходят на сайт, расширение проверяет, содержится ли URL-адрес в списке доверенных сайтов, настроенным администраторами. Если сайт признан недоверенным, пользователь перенаправляется в изолированную сессию Microsoft Edge. В изолированном сеансе Edge пользователь может свободно переходить на любой сайт без риска нанести ущерб реальной системе.

Microsoft планирует расширить функциональность, запуская доверенные сайты, открытые в рамках сеанса Application Guard, сторонних браузерах.

С помощью разрабатываемой функции динамического переключения, когда пользователь перейдет на доверенный сайт в изолированном сеансе Edge, пользователь будет перенаправлен обратно в браузер по умолчанию.

Полезный инструмент для организаций

Расширение «Application Guard в Защитнике Windows» является полезным инструментом для корпоративных сред, в которых разрешено использование сторонних браузеров. Применение функции в версиях Pro кажется менее привлекательной, из-за накладываемых ограничений.

Пользуетесь ли вы Application Guard или другими службами виртуализации браузера?

Песочница Windows: как работать с изолированной тестовой средой Windows 10

Песочница Windows (оригинальное название Windows Sandbox) – это внедрённая в Windows 10, начиная с её версии 1903 , отделённая среда тестирования сомнительного ПО. Каждый раз запускаемая эта среда являет собой чистую Windows 10 той же версии 1903, но работающую с некоторыми ограничениями. В этой среде можно запускать скачанные с левых сайтов программы, применять твики кастомизации и вносить в систему прочие рискованные настройки, распаковывать подозрительные файлы, сёрфить по низкосортным сайтам.

И даже намеренно запускать вирусы и прочие зловреды. Песочница надёжно изолирована от среды реальной Windows 10: распространённое в первой зло уйдёт в небытие вместе с её закрытием и не проникнет в среду второй. Что являет собой Windows Sandbox? И как её активировать в Windows 10?

Что такое песочница Windows

Песочница ещё на стадии тестирования инсайдерских сборок готовящегося накопительного обновления за первое полугодие 2019 года произвела на инсайдеров фурор как реально стоящая системная новинка. Но, увы, долгое время после официального выпуска обновления работа Windows Sandbox в русскоязычных сборках Windows 10 1903 завершалась ошибкой. Microsoft потребовалось несколько месяцев, чтобы устранить эту ошибку. И вот уже мы можем беспрепятственно работать с песочницей.

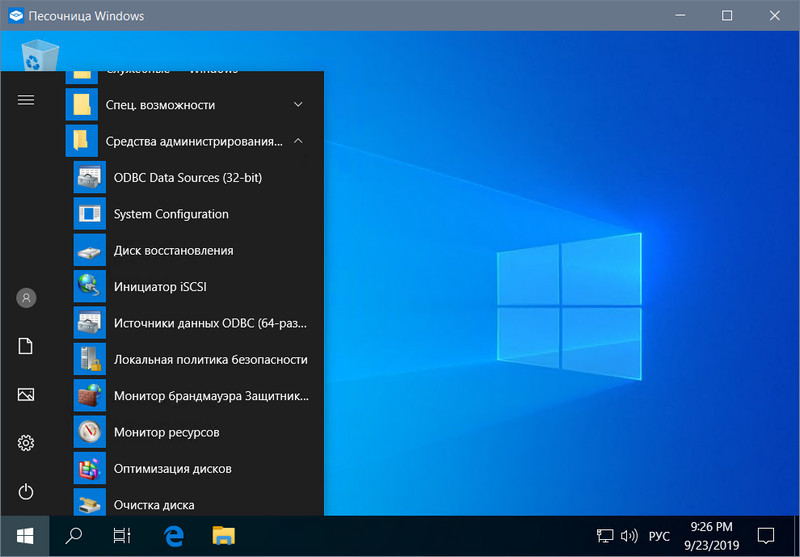

Windows Sandbox – это не предустановленный изначально системный компонент, а активируемый по необходимости. Активирован он может быть в 64-битной Windows 10, начиная с редакции Pro и, как уже говорилось, начиная с версии 1903. Есть ещё требования, вытекающие из специфики работы гипервизоров:

Как видим, большая часть условий активации песочницы такие же, как и для активации штатного гипервизора Hyper-V . Ведь именно на технологии Microsoft Hyper-V базируется работа Windows Sandbox. Но песочница – это ограниченная среда виртуализации. Мы не можем экспериментировать с эмуляцией аппаратной части, не можем выбирать версию Windows, да и та, что есть, среда виртуальной «Десятки» являет собой эмулятор настоящей системы лишь в части использования классического функционала. В ней представлены только отдельные системные приложения формата UWP, нет Microsoft Store , и, соответственно, нет возможности устанавливать из него UWP-приложения.

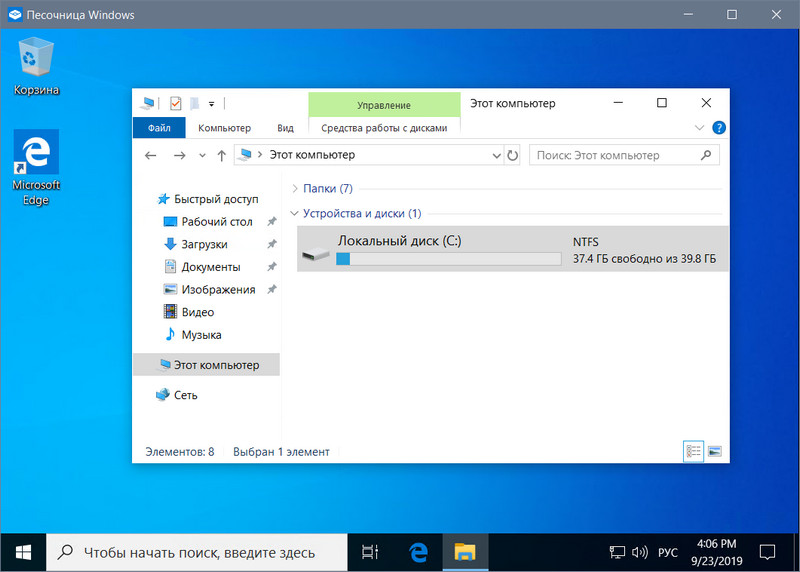

Есть и другие ограничения в работе виртуальной системы песочницы — например, недоступность запуска системного управления дисками. То ли это временный баг, то ли специально задуманное ограничение – неизвестно. Но в любом случае в части переразметки дискового пространства в среде Windows Sandbox не поэкспериментируешь. Дисковое пространство являет собой единственный диск С небольшого размера.

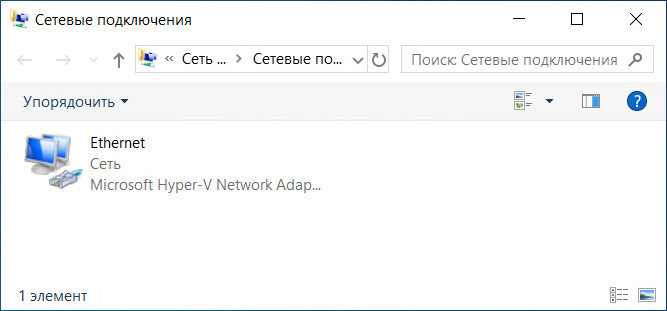

Сообщение песочницы с реальной Windows 10 возможно только путём двустороннего копирования файлов. Никакие устройства информации компьютера, отображаемые в среде реальной «Десятки», не могут быть подключены к среде виртуальной системы. Как и не может быть никаких общих папок между системами. Доступ к Интернету в виртуальной системе песочницы обеспечивается автоматически создаваемым эмулятором сетевого устройства – адаптером Hyper-V.

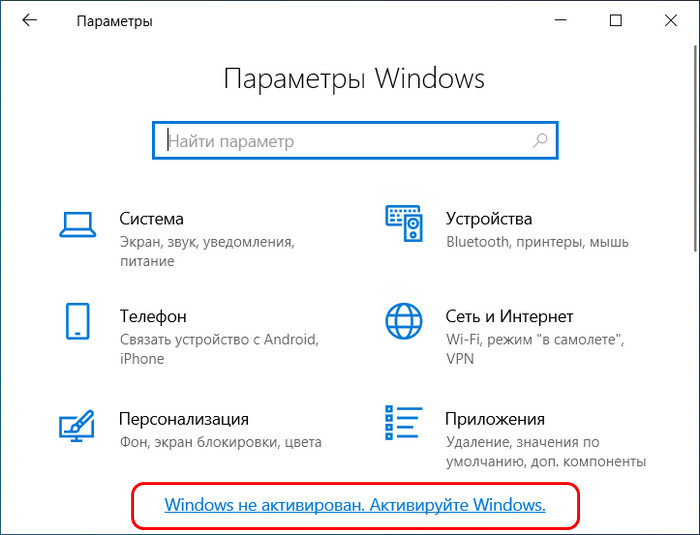

Вне зависимости от того, активирована ли реальная Windows 10, виртуальная среда песочницы – это система в триальном режиме. Тестовая среда не рассчитана на персонализацию, а это единственное, на что влияет отсутствие активации из ограниченного круга возможностей изолированной среды.

Windows Sandbox – это приложение без каких-либо настроек. Мы используем это приложение как есть, всё, что нам доступно (возможно, пока что) – это возможность развернуть приложение на весь экран. И работать со средой песочницы, как в среде обычной Windows.

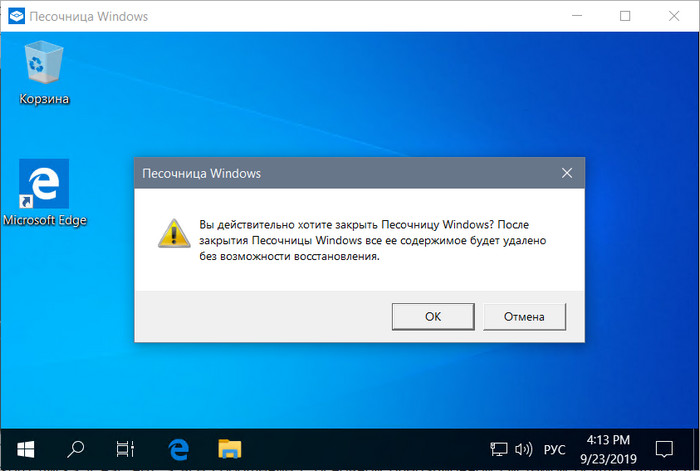

Принцип работы песочницы – сохранение изменений только до момента закрытия приложения, выключения или перезагрузки виртуальной системы. Из чего вытекает ещё одно ограничение: мы не сможем экспериментировать с настройками и софтом, требующим для внесения изменений перезагрузку системы или применение операций в режиме предзагрузки.

Такая вот у Windows 10 теперь есть песочница. Функция эта, безусловно, рассчитана на начинающих пользователей. Ну или пользователей опытных, однако не имеющих времени на активные эксперименты и работу с полноценными гипервизорами. И, кстати, ещё один недостаток обнаружат те, кто параллельно работает с полноценными гипервизорами – программами VirtualBox или VMware. Песочница конфликтует со сторонними программами виртуализации операционных систем. При активном компоненте Windows Sandbox виртуальные машины VirtualBox или VMware не будут запускаться. Песочницу надо будет деактивировать и отключить запуск Hyper-V в командной строке.

Как активировать песочницу

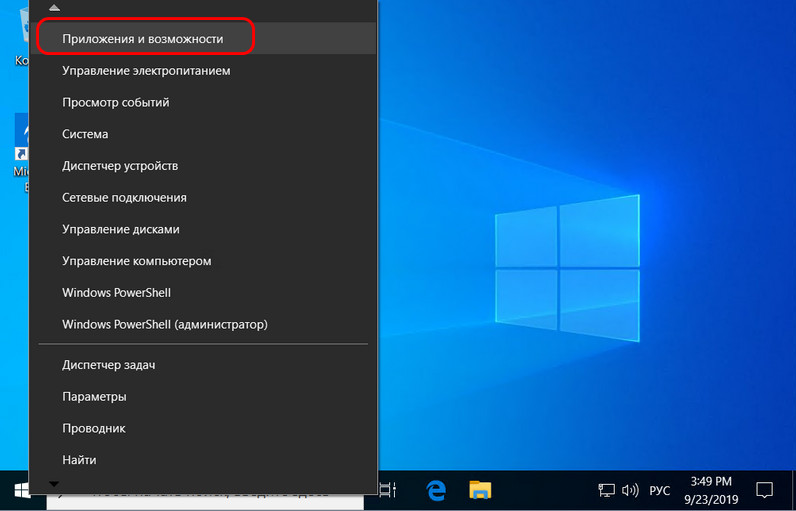

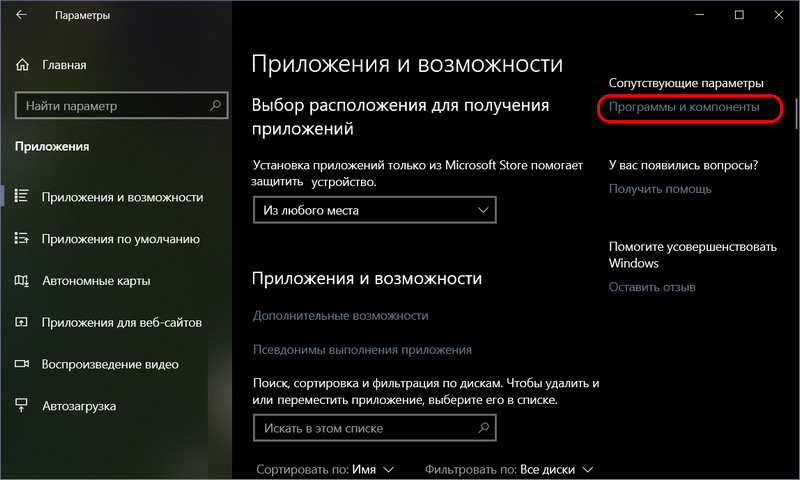

Чтобы активировать Windows Sandbox, жмём клавиши Win + X . Выбираем «Приложения и компоненты».

Кликаем ссылку «Программы и компоненты».

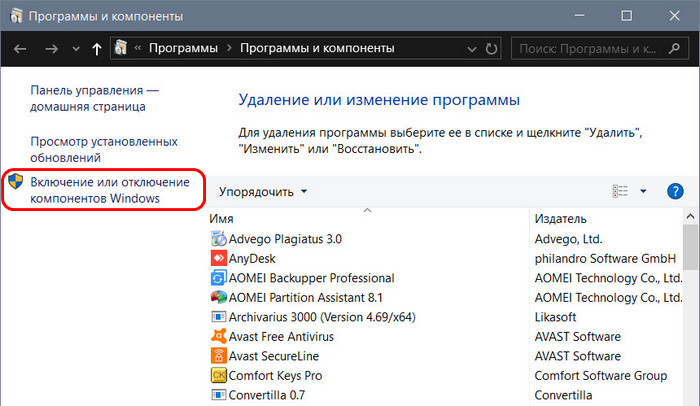

Далее жмём «Включение и отключение компонентов».

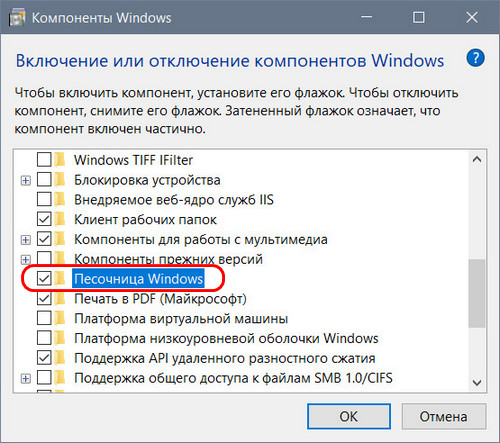

В перечне ищем пункт «Песочница Windows» и ставим галочку компонента.

Ожидаем применения изменений и перезагружаем компьютер.