- Режим мониторинга в Kali Linux для Wi-Fi адаптера TP-LINK TL-WN722N V2 / V3

- Подготовка Wi-Fi адаптера TP-LINK TL-WN722N

- Включаем режим мониторинга

- Заключение

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Airmon-ng

- Описание Airmon-ng

- Справка по Airmon-ng

- Руководство по Airmon-ng

- Примеры запуска Airmon-ng

- Возврат в режим управляемости

- Альтернативный способ перевода в режим монитора

- Перевод в режим монитора с помощью команд ip и iw

- NetworkManager препятствует переводу беспроводной карты в режим наблюдения

- Установка Airmon-ng

- Решение проблемы: Wi-Fi карта не переходит в режим монитора, хотя название меняется на wlan0mon

- Error for wireless request «Set Mode» (8B06) : SET failed on device wlan0 ; Device or resource busy.

- Использование режима монитора в Kali Linux 2020

- Используется

- 3 способа использования режима монитора Kali Linux

- 1. Включите режим монитора с помощью iw

- Руководство по Aircrack-ng в Linux для новичков

- Настройка оборудования, установка Aircrack-ng

- Установка aircrack-ng

- Основы IEEE 802.11

- Как найти беспроводную сеть

- Подключение к сети

- Простой сниффинг и взлом

- Обнаружение сетей

- Сниффинг Векторов Инициализации

- Взлом

- ARP replay

- Основная идея

- Ленивый способ

- Агрессивный способ

Режим мониторинга в Kali Linux для Wi-Fi адаптера TP-LINK TL-WN722N V2 / V3

Для занятия пентестингом необходим внешний адаптер Wi-Fi, так как встроенные адаптеры в ноутбуках могут и не отвечать необходимым требованиям. Чаще всего, люди занимающиеся пентестингом стараются приобрести для этих целей адаптеры Alfa, но, в России они редкие гости, да и можно найти альтернативу дешевле, например Wi-Fi адаптер TP-LINK TL-WN722N V2 / V3. Данный адаптер вполне подойдет для сканирования Wi-Fi сетей, необходимо лишь включить в нем режим мониторинга, чем мы и займемся в данной статье. Все действия проделаны в Kali Linux версии 2020.3. Подробно о данном адаптере вы можете посмотреть перейдя по данной ссылке.

Подготовка Wi-Fi адаптера TP-LINK TL-WN722N

Для начала нам необходимо подготовиться и скачать с github необходимые драйвера для этого переходим в терминал и выполняем следующие команды:

Теперь собственно клонируем с github драйвера для Wi-Fi адаптера TP-LINK TL-WN722N V2 / V3, предварительно у вас должен быть установлен пакет “git”. Для клонирования репозитория возвращаемся в терминал и выполняем следующую последовательность команд:

Данной последовательностью команд мы не только клонировали репозиторий драйверов для Wi-Fi адаптера TP-LINK TL-WN722N V2 / V3, но так же перешли в директорию выполнив команду “cd”. Далее стали root пользователем и создали конфигурационный файл “realtek.conf”. Теперь осталось лишь скомпилировать драйвера для Wi-Fi адаптера TP-LINK TL-WN722N V2 / V3. Возвращаемся в терминал и приступим к компиляции драйверов:

Включаем режим мониторинга

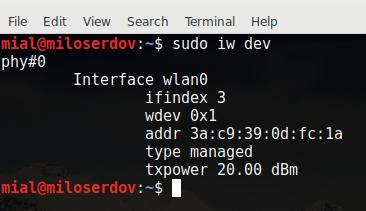

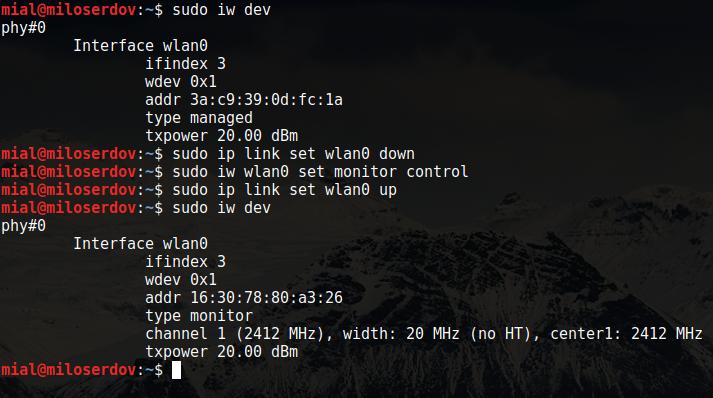

После установки драйверов для Wi-Fi адаптера TP-LINK TL-WN722N V2 / V3 необходимо проверить, все ли прошло успешно, для этого выполним следующую последовательность команд:

P.S. Интерфейс “wlan0” у вас может называться по другому, узнать название вашего интерфейса вы можете выполнив команды “ip a” или “sudo ifconfig”.

Заключение

Wi-Fi адаптер TP-LINK TL-WN722N имеет на борту чип Realtek RTL8188EUS, собственно, он то (чип) и играет большую роль при выборе Wi-Fi адаптера для пентестинга. Профессионалы, которые зарабатывают данным промыслом себе на хлеб, вероятней всего приобретут Wi-Fi адаптер Alfa, для своих дел. Но, не факт что оно того стоит, так как уже говорилось, альтернатив хватает. И Wi-Fi адаптер TP-LINK TL-WN722N один из них, а с учетом того что он стоит не дорого и пригоден для сканирования сетей, его вполне хватит начинающим пентестерам.

А на этом сегодня все. Надеюсь данная статья будет вам полезна.

Журнал Cyber-X

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Airmon-ng

Описание Airmon-ng

airmon-ng — это баш скрипт, созданный для перевода беспроводных карт в режим наблюдения.

Автор: Thomas d’Otreppe, Первоначальная работа: Christophe Devine

Справка по Airmon-ng

Руководство по Airmon-ng

airmon-ng — это скрипт, который может использоваться для включения режима наблюдения на беспроводном интерфейсе. Он также может использоваться для перевода из режима наблюдения в режим управляемости. Ввод команды airmon-ng без параметров отобразит статус интерфейсов. Она может выводить список/убивать программы, которые могут вмешиваться в беспроводную карту и также устанавливает верные источники в /etc/kismet/kismet.conf.

start [канал]

Включает режим наблюдения на интерфейсе (и задаёт канал).

check [kill]

Список программ, которые могут вмешиваться в беспроводную карту. Если указать ‘kill’, то будет сделана попытка убить их всех.

Примеры запуска Airmon-ng

Просматриваем доступные сетевые интерфейсы:

Проверяем процессы, которые могут нам помешать

Перед переводом в режим наблюдения, убиваем процессы, которые нам могут помешать:

Пытаемся перевести интерфейс wlan0 в режим наблюдения:

Проверяем, была ли беспроводная карта переведена в режим монитора:

Сетевая карта изменила название интерфейса и переведена в режим монитора, наблюдения (об этом свидетельствует строка Monitor).

Возврат в режим управляемости

Альтернативный способ перевода в режим монитора

Вы можете использовать альтернативный вариант перевода беспроводного интерфейса в режим наблюдения:

Или в одну строку

Всё прошло успешно — сетевая карта переведена в режим наблюдения (об этом говорит строка Mode:Monitor).

Возврат в управляемый режим:

Перевод в режим монитора с помощью команд ip и iw

Команды ifconfig и iwconfig признаны устаревшими. Поэтому хотя предыдущий способ попрежнему прекрасно работает, доступна альтернативная его реализация с помощью новых программ. Узнайте имя беспроводного интерфейса:

Далее выполните последовательность команд

заменив на действительное имя вашего беспроводного интерфейса (у меня это wlan0):

В BlackArch (имя интерфейса wlp2s0), последовательность команд выглядит так:

Команда в одну строку:

Следующая большая команда должна сама определять имя беспроводного интерфейса и переводить его в режим монитора:

Возврат в управляемый режим:

Для интерфейса wlan0 реальные команды выглядят так:

NetworkManager препятствует переводу беспроводной карты в режим наблюдения

При определённых условиях NetworkManager может не дасть Wi-Fi адаптеру перевестись в режим монитора. Более того, уже переведённую в режим монитора беспроводную карту он может вернуть в управляемый режим. Поэтому рекомендуется отключать NetworkManager при тестировании на проникновение беспроводных сетей.

В Kali Linux и BlackArch это делается так:

Примечание, после отключения NetworkManager пропадёт Интернет!

Установка Airmon-ng

Программа предустановлена в Kali Linux.

Установка в другие операционные системы

Эта программа из пакета Aircrack-ng. Т.е. для её установки нужно установить Aircrack-ng.

Источник

Решение проблемы: Wi-Fi карта не переходит в режим монитора, хотя название меняется на wlan0mon

Сын спрашивает отца-программиста:

— Папа, а почему солнце встает на востоке?

— Ты это проверял?

— Да.

— Работает?

— Да.

— Каждый день работает?

— Да.

— Тогда сынок, ради бога, ничего не трогай, ничего не меняй!

После обновлений Reaver t6_x и Aircrack-ng v1.2 RC2 в Kali Linux, появились жалобы на этот самый Reaver — t6x, можно посмотреть их в комментариях к соответствующей статье.

Само-собой, думалось, что проблема именно в Ривер. В нём бесконечно появлялись ошибки вроде «WARNING: Failed to associate with» даже без Pixiewps у меня он перестал что-либо подбирать. Но если присмотреться к работе других программ, например к Wifite, то там такая же проблема — атака на WPS не работает. Penetrator-WPS также не работает.

Ответ подсказал один из посетителей сайта с именем Владимир. Вот его сообщение:

«Замечал у себя проблему, что не всегда airmon переводит карту в режим монитора (название карты изменялось на wlan0mon, но режим оставался managed), в этот раз и penetrator не смог перевести карту в монитор. В итоге в режим монитора карту переводил вручную через iwconfig wlan0 mode monitor. После этого penetrator -i wlan0 -A начал работу»

Владимир, огромное Вам спасибо, что навели на верное решение!

Error for wireless request «Set Mode» (8B06) : SET failed on device wlan0 ; Device or resource busy.

В моём случае (думаю и у других, у кого схожая ситуация с Ривером) оказалось, что карта просто не переводилась в режим монитора.

Это можно сделать, как указал Владимир, следующей командой:

Правда команда у меня выдавала следующую ошибку:

Побороть эту ошибку и перевести карту в режим монитора мне позволила следующая последовательность команд:

В результате карта была переведена в режим монитора и программы, использующие этот режим, заработали должным образом.

Сегодняшняя статья — отличный пример того, что наши собственные знания приумножаются, когда мы ими делимся с другими.

Источник

Использование режима монитора в Kali Linux 2020

Главное меню » Kali Linux » Использование режима монитора в Kali Linux 2020

Используется

Для этичного хакера режим монитора используется для захвата всех соответствующих пакетов данных, чтобы проверить, уязвим ли маршрутизатор. Он также используется для проверки уязвимости сети для любых атак. Таким образом, режим мониторинга предоставляет всю важную информацию о каждом устройстве, а также может использоваться для наблюдения за большими объемами сетевого трафика.

3 способа использования режима монитора Kali Linux

Если у вас есть беспроводной адаптер, поддерживающий режим монитора, вы можете легко настроить беспроводной интерфейс. В следующих разделах перечислены некоторые способы использования режима монитора в Kali Linux.

1. Включите режим монитора с помощью iw

Сначала мы рассмотрим использование инструмента настройки iw Wi-Fi. Он используется, в частности, для настройки Wi-Fi и может быть более мощным, чем другие инструменты. Возможно, вы уже использовали iw для нескольких других целей, например, для получения информации о вашей сети Wi-Fi. Фактически, этот инструмент может даже дать вам больше информации о различных командах. Список iw дает вам гораздо больше информации о беспроводной сети wlan0, режимах интерфейса, HT, скорости передачи данных, сканировании и т. д.

Первый шаг – проверить информацию об интерфейсе. Вы можете сделать это, введя следующее:

Источник

Руководство по Aircrack-ng в Linux для новичков

Всем привет. В преддверии старта курса «Практикум по Kali Linux» подготовили для вас перевод интересной статьи.

Сегодняшнее руководство познакомит вас с основами для начала работы с пакетом aircrack-ng. Конечно, невозможно предоставить всю необходимую информацию и охватить каждый сценарий. Так что будьте готовы делать домашние задания и проводить исследования самостоятельно. На форуме и в Wiki есть множество дополнительных туториалов и другой полезной информации.

Несмотря на то, что оно не покрывает все шаги от начала до конца, руководство Simple WEP Crack подробнее раскрывает работу с aircrack-ng.

Настройка оборудования, установка Aircrack-ng

Первым шагом в обеспечении правильной работы aircrack-ng в вашей системе Linux является патчинг и установка соответствующего драйвера для вашей сетевой карты. Многие карты работают с несколькими драйверами, некоторые из них предоставляют необходимый функционал для использования aircrack-ng, другие нет.

Думаю, излишне говорить о том, что вам нужна сетевая карта, совместимая с пакетом aircrack-ng. То есть то аппаратное обеспечение, которое полностью совместимо и может внедрять инъекции пакетов. С помощью совместимой сетевой карты можно взломать беспроводную точку доступа менее, чем за час.

Чтобы определить к какой категории относится ваша карта, ознакомьтесь со страницей совместимости оборудования. Прочитайте Tutorial: Is My Wireless Card Compatible?, если не знаете, как обращаться с таблицей. Тем не менее, это не помешает вам при чтении руководства, которое поможет вам узнать что-то новое и убедиться в тех или иных свойствах вашей карты.

Для начала, вам нужно знать, какой чипсет используется в вашей сетевой карте и какой драйвер вам для него понадобится. Вам нужно определить это с помощью информации из абзаца выше. В разделе drivers вы узнаете, какие драйверы вам нужны.

Установка aircrack-ng

Последнюю версию aircrack-ng можно получить, скачав с главной страницы, или же вы можете воспользоваться дистрибутивом для проведения тестирования на проникновение, таким как Kali Linux или Pentoo, где стоит последняя версия aircrack-ng.

Чтобы установить aircrack-ng обратитесь к документации на странице установки.

Основы IEEE 802.11

Хорошо, теперь, когда все готово, пора сделать остановку прежде, чем мы начнем действовать, и узнать кое-что о том, как работают беспроводные сети.

Следующую часть важно понять, чтобы смочь разобраться в случае, если что-то будет работать не так, как ожидается. Понимание того, как все это работает, поможет вам найти проблему или, по крайней мере, правильно ее описать, чтобы кто-то другой смог вам помочь. Здесь все немного заумно, и, возможно вам захочется пропустить эту часть. Однако для взлома беспроводных сетей нужно немного знаний, и потому взлом – это чуть больше, чем просто набрать одну команду и позволить aircrack сделать все за вас.

Как найти беспроводную сеть

Эта часть – краткое введение в управляемые сети, которые работают с точками доступа (Access Point, AP). Каждая точка доступа посылает около 10 так называемых Бикон-фреймов (beacon frame) в секунду. Эти пакеты содержат следующую информацию:

- Имя сети (ESSID);

- Используется ли шифрование (и какое шифрование используется, но обратите внимание на то, что эта информация может не являться правдивой, только потому что точка доступа сообщает ее);

- Какие скорости передачи данных поддерживаются (в MBit);

- На каком канале находится сеть.

Именно эта информация отображается в инструменте, который подключается конкретно к этой сети. Она отображается, когда вы разрешаете карте сканировать сети с помощью iwlist interface> scan и когда выполняете airodump-ng.

Каждая точка доступа обладает уникальным MAC-адресом (48 бит, 6 пар шестнадцатеричных чисел). Выглядит он примерно так: 00:01:23:4A:BC:DE. У каждого сетевого устройства есть такой адрес, и сетевые устройства взаимодействуют друг с другом с их помощью. Так что это что-то вроде уникального имени. MAC-адреса уникальны и нет двух устройств с одинаковыми MAC-адресами.

Подключение к сети

Есть несколько вариантов подключения к беспроводной сети. В большинстве случаев используется Open System Authentication. (По желанию: если вы хотите узнать больше об аутентификации, прочтите это.)

Open System Authentication:

- Запрашивает аутентификацию точки доступа;

- Точка доступа отвечает: OK, вы аутентифицированы.

- Запрашивает ассоциацию точки доступа;

- Точка доступа отвечает: ОК, вы подключены.

Это самый простой случай, но проблемы возникают, когда вы не имеете прав доступа, поскольку:

- Используется WPA/WPA2, и вам нужна аутентификация APOL. Точка доступа ответит отказом на втором шаге.

- У точки доступа есть список разрешенных клиентов (MAC-адресов) и она не позволит подключиться никому другому. Это называется фильтрация по MAC.

- Точка доступа использует Shared Key Authentication, то есть вам нужно предоставить правильный WEP-ключ, чтобы подключиться. (См. раздел «Как сделать поддельную аутентификацию с общим ключом?» чтобы узнать больше об этом)

Простой сниффинг и взлом

Обнаружение сетей

Первое, что нужно сделать – это найти потенциальную цель. В пакете aircrack-ng для этого есть airodump-ng, но можно использовать и другие программы как, например, Kismet.

Прежде чем искать сети, вы должны перевести свою карту так называемый «режим мониторинга». Режим мониторинга – это специальный режим, который позволяет вашему компьютеру прослушивать сетевые пакеты. Этот режим также позволяет внедрять инъекции. Об инъекциях мы поговорим в следующий раз.

Чтобы перевести сетевую карту в режим мониторинга, используйте airmon-ng:

Так вы создадите еще один интерфейс и добавите к нему «mon». Итак, wlan0 станет wlan0mon. Чтобы проверить, действительно ли сетевая карта находится в режиме мониторинга, выполните iwconfig и убедитесь в этом сами.

Затем, запустите airodump-ng для поиска сетей:

Если airodump-ng не сможет подключиться к WLAN-устройству, вы увидите что-то подобное:

airodump-ng перескакивает с канала на канал и показывает все точки доступа, от которых он получает биконы. Каналы с 1 по 14 используются для стандартов 802.11 b и g (в США разрешено использовать только с 1 по 11; в Европе с 1 по 13 за некоторым исключением; в Японии с 1 по 14). 802.11a работает в диапазоне 5 ГГц, и его доступность варьируется в разных странах больше, чем в диапазоне 2,4 ГГц. В целом, известные каналы начинаются с 36 (32 в некоторых странах) по 64 (68 в некоторых странах) и с 96 по 165. В Википедии вы можете найти более подробную информацию о доступности каналов. В Linux о разрешении/запрете передачи по определенным каналам для вашей страны заботится Central Regulatory Domain Agent; однако он должен быть настроен соответствующим образом.

Текущий канал показан в левом верхнем углу.

Через некоторое время появятся точки доступа и (надеюсь) некоторые связанные с ними клиенты.

Верхний блок показывает обнаруженные точки доступа:

| bssid | mac-адрес точки доступа |

| pwr | качество сигнала, когда выбран канал |

| pwr | сила сигнала. некоторые драйверы ее не сообщают. |

| beacons | количество полученных биконов. если у вас отсутствует показатель силы сигнала, вы можете измерить ее в биконах: чем больше биконов, тем лучше сигнал. |

| data | количество полученных фреймов данных |

| ch | канал, на котором работает точка доступа |

| mb | скорость или режим точки доступа. 11 – это чистый 802.11b, 54 – это чистый 802.11g. значения между этими двумя – это смесь. |

| enc | шифрование: opn: нет шифрования, wep: wep шифрование, wpa: wpa или wpa2, wep?: wep или wpa (пока неясно) |

| essid | имя сети, порой скрыто |

Нижний блок показывает обнаруженные клиенты:

| bssid | mac-адрес, с которым клиент ассоциируется у данной точки доступа |

| station | mac-адрес самого клиента |

| pwr | сила сигнала. некоторые драйверы ее не сообщают. |

| packets | количество полученных фреймов данных |

| probes | имена сети (essid), которые этот клиент уже апробировал |

Теперь вам нужно следить за целевой сетью. К ней должен быть подключен хотя бы один клиент, поскольку взлом сетей без клиентов – это более сложная тема (см. раздел Как взломать WEP без клиентов). Она должна использовать WEP-шифрование и иметь хороший сигнал. Возможно, вы можете поменять положение антенны, чтобы улучшить прием сигнала. Иногда для силы сигнала несколько сантиметров могут оказаться решающими.

В примере выше есть сеть 00:01:02:03:04:05. Она оказалась единственной возможной целью, поскольку только к ней подключен клиент. А еще у нее хороший сигнал, поэтому она является подходящей целью для практики.

Сниффинг Векторов Инициализации

Из-за перескоков между каналами вы не будете перехватывать все пакеты из целевой сети. Поэтому мы хотим слушать только на одном канале и дополнительно записывать все данные на диск, чтобы в последствии иметь возможность использовать их для взлома:

С помощью параметра -с вы выбираете канал, а параметр после -w является префиксом сетевых дампов, записанных на диск. Флаг –bssid вместе с MAC-адресом точки доступа ограничивает получение пакетов до одной точки доступа. Флаг –bssid доступен только в новых версиях airodump-ng.

Перед взломом WEP, вам понадобится от 40 000 до 85 000 различных векторов инициализации (Initialization Vector, IV). Каждый пакет данных содержит вектор инициализации. Их можно переиспользовать, поэтому количество векторов обычно немного меньше, чем количество перехваченных пакетов.

Таким образом, вам придется подождать, чтобы перехватить от 40к до 85к пакетов данных (с IV). Если сеть не занята, это займет очень много времени. Вы можете ускорить этот процесс используя активную атаку (или атаку повторного воспроизведения). О них мы поговорим в следующей части.

Взлом

Есть у вас уже есть достаточно перехваченных векторов инициализации, которые хранятся в одном или нескольких файлах, вы можете попробовать взломать WEP-ключ:

MAC-адрес после флага -b – это BSSID цели, а dump-01.cap – это файл, содержащий перехваченные пакеты. Вы можете использовать несколько файлов, для этого просто добавьте в команду все имена или воспользуйтесь символом подстановки, например dump*.cap .

Больше информации о параметрах aircrack-ng, выводе и использовании вы можете получить из руководства.

Количество векторов инициализации, необходимых для взлома ключа, не ограничено. Так происходит потому, что некоторые вектора слабее и теряют больше информации о ключе, чем другие. Обычно эти вектора инициализации смешиваются с более сильными. Так что, если вам повезет, вы сможете взломать ключ всего с 20 000 векторами инициализации. Однако часто и этого бывает недостаточно, aircrack-ng может работать долго (неделю или больше в случае высокой погрешности), а затем сказать вам, что ключ не может быть взломан. Чем больше у вас векторов инициализации, тем быстрее может произойти взлом и обычно это делает за несколько минут или даже секунд. Опыт показывает, что для взлома достаточно 40 000 – 85 000 векторов.

Существуют более продвинутые точки доступа, которые используют специальные алгоритмы, чтобы отфильтровывать слабые вектора инициализации. В результате вы не сможете получить больше, чем N векторов от точки доступа, либо вам понадобятся миллионы векторов (например, 5-7 миллионов), чтобы взломать ключ. Вы можете почитать на форуме, что делать в таких случаях.

Активные атаки

Большинство устройств не поддерживают инъекции, по крайней мере без пропатченных драйверов. Некоторые поддерживают только определенные атаки. Обратитесь к странице совместимости и посмотрите в столбец aireplay. Иногда эта таблица не дает актуальной информации, поэтому если вы увидите слово “NO” напротив вашего драйвера, не расстраивайтесь, а лучше посмотрите на домашнюю страницу драйвера, в список рассылок драйверов на нашем форуме. Если вам удалось успешно провести повторное воспроизведение с помощью драйвера, который не был включен в список поддерживаемых, не стесняйтесь предлагать изменения на странице таблицы совместимости и добавлять ссылку на краткое руководство. (Для этого нужно запросить учетную запись wiki на IRC.)

Для начала нужно убедиться, что инъекция пакетов действительно работает с вашей сетевой картой и драйвером. Самый простой способ проверить — это провести тестовую инъекционную атаку. Перед тем, как продолжать работу, убедитесь, что вы прошли этот тест. Ваша карта должна иметь возможность внедрять инъекции, чтобы вы могли выполнить следующие шаги.

Вам понадобится BSSID (MAC-адрес точки доступа) и ESSID (сетевое имя) точки доступа, которая не выполняет фильтрацию по MAC-адресам (например, ваша собственная), и находится в доступном диапазоне.

Попробуйте подключиться к точке доступа с помощью aireplay-ng:

Значением после -а будет BSSID вашей точки доступа.

Инъекция сработала, если вы увидите что-то вроде этого:

- Перепроверьте корректность ESSID и BSSID;

- Удостоверьтесь, что на вашей точке доступа отключена фильтрация по MAC-адресам;

- Попробуйте это же на другой точке доступа;

- Удостоверьтесь, что ваш драйвер правильно настроен и поддерживается;

- Вместо «0» попробуйте «6000 -o 1 -q 10».

ARP replay

Теперь, когда мы знаем, что инъекция пакетов работает, мы можем сделать что-нибудь, что сильно ускорит перехват векторов инициализации: атака инъекций ARP-запросов.

Основная идея

Если говорить простым языком, то ARP работает, передавая широковещательный запрос на IP-адрес, а устройство с этим IP-адресом отправляет обратно ответ. Поскольку WEP не защищает от повторного воспроизведения, вы можете сниффить пакет и отправлять его снова и снова, пока он валидный. Таким образом, вам нужно просто перехватить и воспроизвести ARP-запрос, отправленный точке доступа, чтобы создать траффик (и получить вектора инициализации).

Ленивый способ

Сначала откройте окно с airodump-ng, который сниффит трафик (см. выше). Aireplay-ng и airodump-ng могут работать одновременно. Дождитесь появления клиента в целевой сети и начинайте атаку:

-b указывает на целевой BSSID, -h на MAC-адрес подключенного клиента.

Теперь вам нужно дождаться получения ARP-пакета. Обычно нужно ждать несколько минут (или прочитать статью дальше).

Если вам повезло, вы увидите что-то подобное:

Если вам нужно прекратить воспроизведение, то не нужно ждать появления следующего ARP-пакета, вы можете просто использовать ранее перехваченные пакеты с помощью параметра -r filename> .

При использовании ARP-инъекций, вы можете использовать метод PTW для взлома WEP-ключа. Он значительно сокращает количество необходимых пакетов, а с ними и время на взлом. Вам нужно перехватить полный пакет с помощью airodump-ng, то есть не использовать опцию “—ivs” при выполнении команды. Для aircrack-ng используйте “aircrack -z file name>” . (PTW – тип атаки умолчанию)

Если количество пакетов данных получаемых airodump-ng перестает увеличиваться, вам, возможно, придется уменьшить скорость воспроизведения. Сделайте это с помощью параметра -x packets per second> . Я обычно начинаю с 50 и уменьшаю до тех пор, пока пакеты снова не начнут приниматься непрерывно. А еще вам может помочь изменение положения антенны.

Агрессивный способ

Большинство операционных систем очищают кэш ARP при отключении. Если нужно отправить следующий пакет после повторного подключения (или просто использовать DHCP), они отправляют ARP-запрос. В качестве побочного эффекта вы можете сниффить ESSID и, возможно, keystream во время переподключения. Это удобно, если ESSID вашей цели скрыт или она использует shared-key authentication.

Пускай airodump-ng и aireplay-ng работают. Откройте еще одно окно и запустите атаку деаутентификации:

Здесь -a – это BSSID точки доступа, -с МАС-адрес выбранного клиента.

Подождите несколько секунд и ARP replay заработает.

Большинство клиентов пытаются восстановить соединение автоматически. Но риск того, что кто-то распознает эту атаку, или, по крайней мере, проявит внимание к тому, что происходит на WLAN, выше, чем при других атаках.

Больше инструментов и информации о них, вы найдете здесь.

Источник