- Как прописать статический маршрут в Windows 10

- Решения о маршрутизации для VPN VPN routing decisions

- Конфигурация разделение туннеля Split tunnel configuration

- Конфигурация принудительного использования туннеля Force tunnel configuration

- Настройка маршрутизации Configure routing

- RRAS unable to start service (Windows 10)

- Записки IT специалиста

- Настраиваем PPTP или L2TP VPN-сервер при помощи RRAS в Windows Server

- Установка и настройка службы маршрутизации и удаленного доступа

- Настройка PPTP и/или L2TP сервера удаленного доступа

- Proxy ARP

- VPN-сервер за NAT

- Настройка VPN-подключения в Windows

- Настройка VPN-подключения в Linux

- Дополнительные материалы:

Как прописать статический маршрут в Windows 10

У некоторых Интернет-провайдеров иногда возникает необходимость дополнительно прописать статический маршрут. Например, для работы файлообменных сетей DC++ и torrent. Если Вы подключены через роутер, то все настройки маршрутизации делаются на нём, а на компьютере ничего дополнительно указывать не нужно.

А вот если кабель провайдера подключен напрямую в компьютер или через модем в режиме «мост»(Bridge), тогда может возникнуть необходимость прописать статический маршрут, добавив его в таблицу маршрутизации Windows. Чтобы это сделать, Вы должны запустить командную строку с правами Администратора. Для этого надо нажать кнопку «Пуск» и выбрать пункт меню «Программы» -> «Стандартные» -> «Командная строка», либо нажать комбинацию клавиш Win+R и ввести команду «cmd».

В открывшемся черном окне консоли нужно прописать маршруты используя команду route.

Параметры команды:

-f Очистка таблиц маршрутов от записей всех шлюзов. При указании одной из команд таблицы очищаются до выполнения команды.

-p При использовании с командой ADD задает сохранение маршрута при перезагрузке системы. По умолчанию маршруты не сохраняются при перезагрузке. Пропускается для остальных команд, изменяющих соответствующие постоянные маршруты.

-4 Обязательное использование протокола IPv4.

-6 Обязательное использование протокола IPv6.

Одна из следующих команд:

PRINT Печать маршрута

ADD Добавление маршрута

DELETE Удаление маршрута

CHANGE Изменение существующего маршрута

destination Адресуемый узел.

MASK Указывает, что следующий параметр интерпретируется как маска сети.

netmask Значение маски подсети для записи данного маршрута. Если этот параметр не задан, по умолчанию используется значение 255.255.255.255.

gateway Шлюз.

interface Номер интерфейса для указанного маршрута.

METRIC Определение метрики, т.е. цены для адресуемого узла.

Для примера рассмотрим три основных подсети, используемые как локальные:

192.168.0.0/16

10.0.0.0/8

172.16.0.0/16

Соответственно, Вам надо будет прописать 3 вот такие строки:

route -p add 192.168.0.0 mask 255.255.0.0

route -p add 10.0.0.0 mask 255.0.0.0

route -p add 172.16.0.0 mask 255.240.0.0

Например, Ваш шлюз 192.168.50.1, тогда команды будут выглядеть так:

route -p add 192.168.0.0 mask 255.255.0.0 192.168.50.1

route -p add 10.0.0.0 mask 255.0.0.0 192.168.50.1

route -p add 172.16.0.0 mask 255.240.0.0 192.168.50.1

Если возникнет необходимость удалить статические маршруты — просто введите следующие команды:

route delete 192.168.0.0

route delete 10.0.0.0

route delete 172.16.0.0

Решения о маршрутизации для VPN VPN routing decisions

Относится к: Applies to

- Windows 10 Windows 10

- Windows10 Mobile Windows 10 Mobile

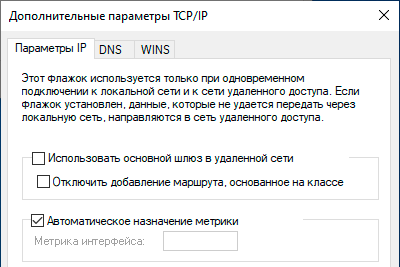

Сетевые маршруты необходимы сетевому стеку, чтобы понять, какой интерфейс использовать для исходящего трафика. Network routes are required for the stack to understand which interface to use for outbound traffic. Один из важнейших критериев принятия решений о конфигурация VPN состоит в том, хотите ли вы отправлять все данные по VPN (принудительное использование тоннеля) или передавать только часть данных по VPN (разделение туннеля). One of the most important decision points for VPN configuration is whether you want to send all the data through VPN (force tunnel) or only some data through the VPN (split tunnel). Этот выбор влияет на планирование конфигурации и ресурсов, а также на уровень безопасности соединения. This decision impacts the configuration and the capacity planning, as well as security expectations from the connection.

Конфигурация разделение туннеля Split tunnel configuration

В конфигурации с разделением туннеля можно указать маршруты, которые будут проходить через VPN, а весь другой трафик будут проходить через физический интерфейс. In a split tunnel configuration, routes can be specified to go over VPN and all other traffic will go over the physical interface.

Маршруты можно настроить с помощью параметра VPNv2/имя_профиля/RouteList в разделе Поставщик службы конфигурации (CSP) VPNv2. Routes can be configured using the VPNv2/ProfileName/RouteList setting in the VPNv2 Configuration Service Provider (CSP).

Для каждого элемента маршрута в списке можно указать следующие параметры. For each route item in the list, the following can be specified:

Адрес: VPNv2/ProfileName/RouteList/routeRowId/Address Address: VPNv2/ProfileName/RouteList/routeRowId/Address

Размер префикса: VPNv2/ProfileName/RouteList/routeRowId/Prefix Prefix size: VPNv2/ProfileName/RouteList/routeRowId/Prefix

Маршрут исключения: VPNv2/ProfileName/RouteList/routeRowId/ExclusionRoute Exclusion route: VPNv2/ProfileName/RouteList/routeRowId/ExclusionRoute

VPN-платформа Windows теперь позволяет указать маршруты исключения, которые не должны проходить через физический интерфейс. Windows VPN platform now supports the ability to specify exclusion routes that specifically should not go over the physical interface.

Для приложений VPN платформы UWP маршруты также можно добавить во время подключении через сервер. Routes can also be added at connect time through the server for UWP VPN apps.

Конфигурация принудительного использования туннеля Force tunnel configuration

В конфигурации с принудительным туннелированием весь трафик проходит через VPN. In a force tunnel configuration, all traffic will go over VPN. Это конфигурация по умолчанию, которая используется, если маршруты не заданы. This is the default configuration and takes effect if no routes are specified.

Этот параметр предназначен только для обработки записей маршрутизации. The only implication of this setting is the manipulation of routing entries. Для принудительного туннеля VPN V4 и V6 маршруты по умолчанию (например, In the case of a force tunnel, VPN V4 and V6 default routes (for example. 0.0.0.0/0) добавляются в таблицу маршрутизации с более низкой метрикой, чем для других интерфейсов. 0.0.0.0/0) are added to the routing table with a lower metric than ones for other interfaces. При этом трафик передается через VPN, пока не существует маршрута через физический интерфейс. This sends traffic through the VPN as long as there isn’t a specific route on the physical interface itself.

Для встроенной VPN этой настройкой можно управлять с помощью параметра MDM VPNv2/имя_профиля/NativeProfile/RoutingPolicyType. For built-in VPN, this decision is controlled using the MDM setting VPNv2/ProfileName/NativeProfile/RoutingPolicyType.

Для подключаемого модуля VPN платформы UWP это свойство управляется непосредственно приложением. For a UWP VPN plug-in, this property is directly controlled by the app. Если подключаемый модуль VPN указывает маршруты по умолчанию для IPv4 и IPv6 как единственные два маршрута включения, платформа VPN отмечает, что для туннель используется для подключения принудительно. If the VPN plug-in indicates the default route for IPv4 and IPv6 as the only two Inclusion routes, the VPN platform marks the connection as Force Tunneled.

Настройка маршрутизации Configure routing

Сведения о настройке XML см. в разделе Параметры профиля VPN и VPNv2 CSP. See VPN profile options and VPNv2 CSP for XML configuration.

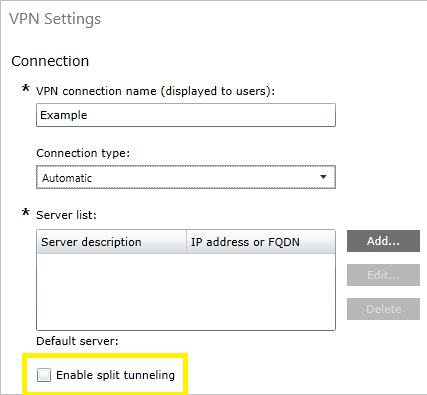

При настройке VPN-профиля в Microsoft Intune установите флажок, чтобы включить конфигурацию с разделением туннеля. When you configure a VPN profile in Microsoft Intune, you select a checkbox to enable split tunnel configuration.

Затем в разделе Корпоративные границы добавьте маршруты, которые будут использовать VPN-подключение. Next, in Corporate Boundaries, you add the routes that should use the VPN connection.

RRAS unable to start service (Windows 10)

I was attempting to setup an incoming VPN connection so I could securely connect to a remote machine of mine (non-domain). In Network Connections I go to File -> New Incoming Connection. I select the user, check off ‘Through the Internet’, then click ‘Allow Access’.

I get the error:

Windows could not create your connection

Incoming connections depend on the Routing and Remote Access Service, which was unable to start. For more information, check the system event log.

In the System event log I have Event 7024:

The Routing and Remote Access service terminated with the following service-specific error:

General access denied error

In services, Routing and Remote Access is set to start automatic, but it is stopped. When I try to start it I get the following error:

The Routing and Remote Access service on Local Computer started and then stopped. Some services stop automatically if they are not in use by other services or programs.

I can not only reproduce this error on this machine, but I can replicate it on other machines. I’m currently on build 16170, but this error also occurred in previous builds. I’m running Windows 10 Pro x64.

I was attempting to setup an incoming VPN connection so I could securely connect to a remote machine of mine (non-domain). In Network Connections I go to File -> New Incoming Connection. I select the user, check off ‘Through the Internet’, then click ‘Allow Access’.

I get the error:

Windows could not create your connection

Incoming connections depend on the Routing and Remote Access Service, which was unable to start. For more information, check the system event log.

In the System event log I have Event 7024:

The Routing and Remote Access service terminated with the following service-specific error:

General access denied error

In services, Routing and Remote Access is set to start automatic, but it is stopped. When I try to start it I get the following error:

The Routing and Remote Access service on Local Computer started and then stopped. Some services stop automatically if they are not in use by other services or programs.

I can not only reproduce this error on this machine, but I can replicate it on other machines. I’m currently on build 16170, but this error also occurred in previous builds. I’m running Windows 10 Pro x64.

We are aware of an issue that can prevent creation of new incoming connections and are working on releasing a solution in a future update. In the meantime, the following steps should help.

Important: These steps require the use of Registry Editor. Serious problems might occur if you modify the registry incorrectly. For added protection, back up the registry before you modify it. Then, you can restore the registry if a problem occurs. For more information on backing up and restoring the registry, see KB322756 .

- Search for “regedit” using Cortana, then run the regedit command in search results to launch Registry Editor.

- Navigate to Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan

- Create a new DWORD (Edit >New >DWORD)

- Name the new DWORD SvcHostSplitDisable

- Open the new DWORD, set the value to = 1, then click OK

- Navigate to Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RemoteAccess

- Create a new DWORD (Edit >New >DWORD)

- Name the new DWORD SvcHostSplitDisable

- Open the new DWORD, set the value to = 1, then click OK

- Restart your PC (Start >Power >Restart)

You should be able to create new incoming connections after your PC restarts.

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

- Главная

- Настраиваем PPTP или L2TP VPN-сервер при помощи RRAS в Windows Server

Настраиваем PPTP или L2TP VPN-сервер при помощи RRAS в Windows Server

Почему именно эти типы подключения? Потому что они наиболее просты в реализации и поддерживаются широким спектром клиентов что называется «из коробки». Однако следует помнить, что PPTP не является на сегодняшний день безопасным и имеет слабые алгоритмы шифрования, но при этом он наиболее производительный из VPN-протоколов и имеет минимальные накладные расходы. Кроме того, его поддержка исключена из операционных систем Apple.

Оптимальным вариантом будет использование L2TP/IPsec подключения, которое сочетает в себе простоту, поддержку практически любыми клиентскими ОС и устройствами вместе с неплохим уровнем безопасности, обеспечиваемым IPsec. А так как настройка сервера для этих видов подключений практически идентична, то мы решили объединить их в одну статью.

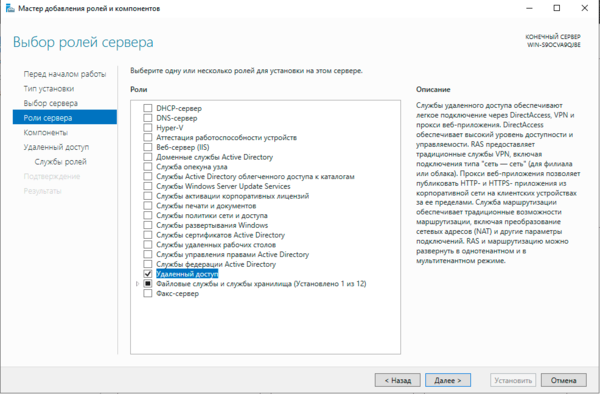

Установка и настройка службы маршрутизации и удаленного доступа

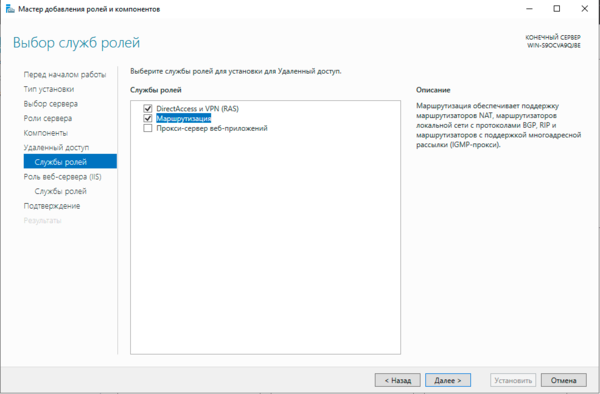

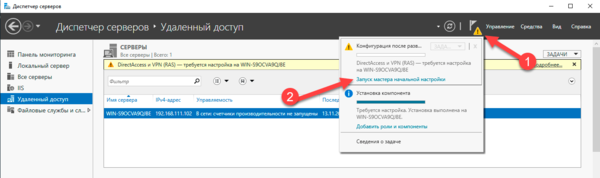

Для начала работы с VPN в среде Windows Server вам потребуется установить роль Удаленный доступ, это делается стандартными средствами и не должно вызвать затруднений.

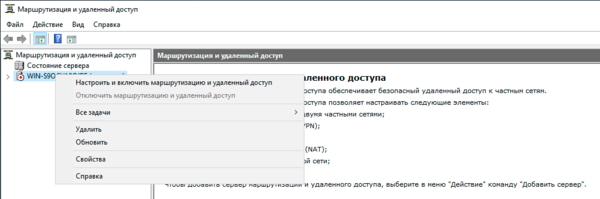

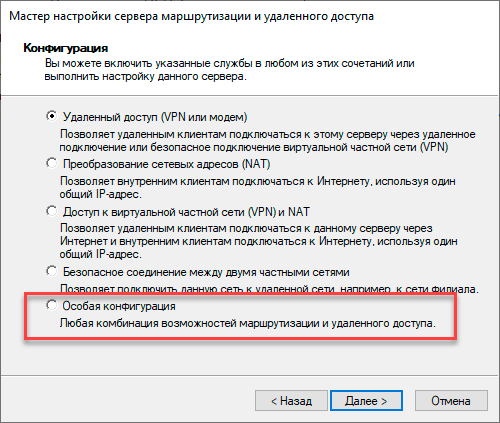

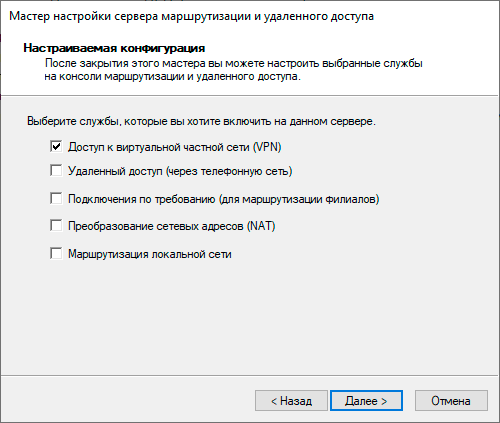

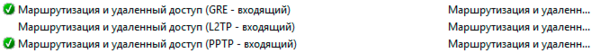

Затем в оснастке Маршрутизация и удаленный доступ щелкаем правой кнопкой мыши по строке с сервером и выбираем в выпадающем меню Настроить и включить маршрутизацию и удаленный доступ.

Настройка PPTP и/или L2TP сервера удаленного доступа

Настройка PPTP и/или L2TP сервера удаленного доступа

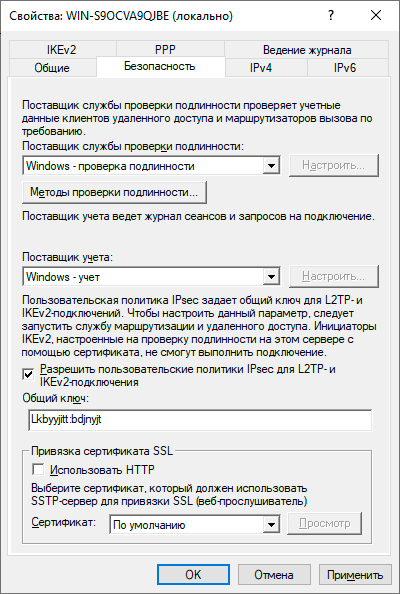

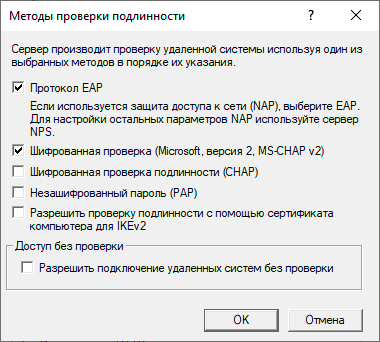

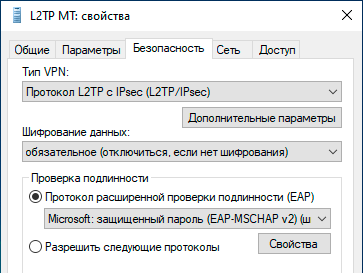

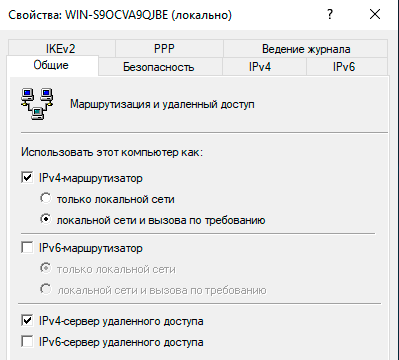

Откроем оснастку Маршрутизация и удаленный доступ и перейдем к свойствам сервера через одноименный пункт в меню правой кнопки мыши, прежде всего убедимся, что настройки на закладке Общие соответствуют приведенным на скриншоте выше. Затем переключимся на закладку Безопасность и убедимся, что в качестве Поставщика службы проверки подлинности стоит Windows — проверка подлинности, а Поставщик учета — Windows-учет, еще ниже установим флаг Разрешить пользовательские политики IPsec для L2TP- и IKEv2-подключения и в поле Общий ключ укажите парольную фразу для предварительного ключа.

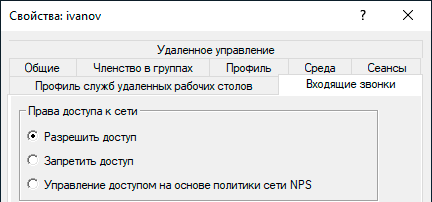

На этом настройка сервера может считаться законченной, следующим шагом следует разрешить подключения нужным пользователям, для этого в свойствах пользователя перейдем на закладку Входящие звонки и в блоке Права доступа к сети укажем Разрешить доступ. Теперь указанный пользователь может подключаться к нашему серверу используя свои учетные данные.

Proxy ARP

Proxy ARP

Сетевое взаимодействие в пределах одной IP-сети осуществляется на канальном (L2) уровне, в сетях Ethernet для этого используются MAC-адреса устройств. Для того, чтобы выяснить MAC-адрес узла по его IP применяется протокол ARP (Address Resolution Protocol), использующий широковещательные запросы, на которые отвечает только обладатель указанного IP-адреса. Выдавая удаленным клиентам адреса из диапазона основной сети мы как бы помещаем их в общую IP-сеть, но так как VPN — это соединение точка-точка, ARP-запросы от удаленных клиентов в сеть попадать не будут, единственный узел который их получит — сам VPN-сервер.

Для решения данной проблемы используется технология Proxy ARP, которая, как понятно из названия, представляет прокси-сервер для ARP-запросов, позволяя удаленным клиентам работать так, как будто бы они действительно находились в одной сети, без каких-либо дополнительных настроек. При использовании RRAS никаких дополнительных действий делать не нужно, Proxy ARP работает по умолчанию.

VPN-сервер за NAT

Так как мы используем Windows Server, то с большой долей вероятности он будет находиться внутри сетевого периметра и нам понадобится настроить проброс портов на маршрутизаторе. Для этого нужно четко понимать, как работает VPN-соединение и какие порты и протоколы следует передавать.

Начнем с PPTP, прежде всего клиент устанавливает управляющее TCP-соединение на порт 1723, затем, после успешной аутентификации создается соединение для передачи данных с использованием протокола GRE.

Таким образом для работы PPTP-сервера за NAT нужно:

- пробросить порт 1723 TCP

- разрешить прохождение GRE-трафика

С первым понятно, а вот с GRE могут возникнуть затруднения. Если вы используете маршрутизатор на базе Linux, то обратитесь к следующей нашей статье, если оборудование Mikrotik, настроенное по нашей инструкции, то достаточно пробросить только 1723 TCP, прохождение GRE будет разрешено конфигурацией брандмауэра, в остальных случаях следует обратиться к документации на свою модель маршрутизатора.

С L2TP сложнее, точнее не с ним самим, а с IPsec, который не поддерживает NAT. Для обхода этих ограничений используется протокол NAT-T, который инкапсулирует пакеты IPsec в UDP, позволяя успешно проходить через NAT. Поддержка данного протокола включена по умолчанию практически во всех ОС, кроме Windows. Для включения поддержки NAT-T следует внести изменения в реестр, найдите ветку:

И создайте в ней параметр DWORD c именем AssumeUDPEncapsulationContextOnSendRule и значением 2.

Это можно быстро сделать при помощи PowerShell:

После чего систему следует перезагрузить. Данные изменения нужно внести как на сервере, так и на клиенте.

При установлении L2TP/IPsec соединения между узлами прежде всего создается зашифрованный IPsec-канал, для этого используется протокол обмена ключами IKE (порт 500 UDP) и протокол NAT-T (порт 4500 UDP), затем уже внутри безопасного IPsec-соединения поднимается L2TP-туннель на порт 1701 UDP и происходит аутентификация пользователя.

Обратите внимание, аутентификация пользователя в L2TP, в отличии от PPTP, происходит внутри защищенного IPsec-канала, что делает данный тип соединения более безопасным.

Таким образом для работы L2TP/IPsec сервера за NAT нужно:

- пробросить порт 500 UDP

- пробросить порт 4500 UDP

- внести изменения в реестр для включения NAT-T как на сервере, так и на клиенте (только для Windows)

Вопреки распространенному заблуждению порт 1701 UDP пробрасывать не нужно.

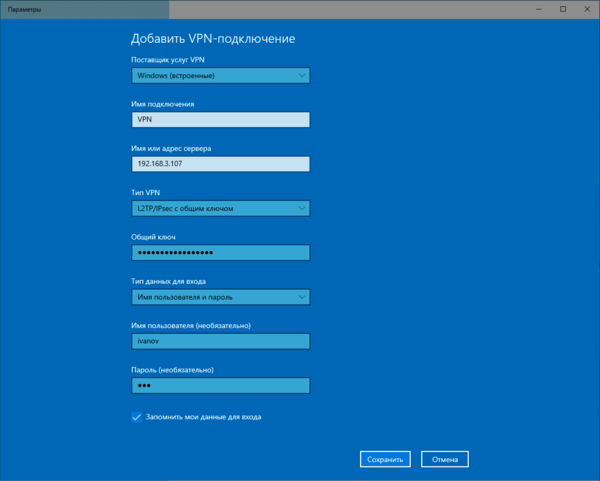

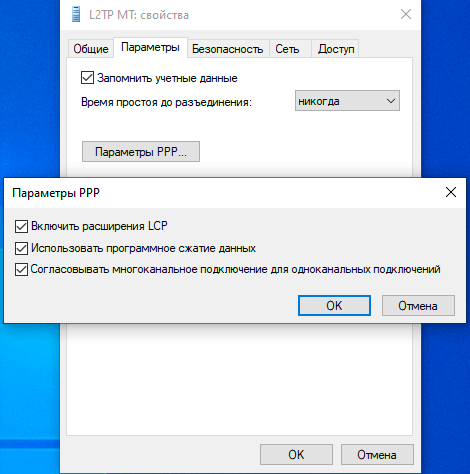

Настройка VPN-подключения в Windows

С одной стороны это простой вопрос, с другой — имеются определенные тонкости, на которые мы как раз и обратим внимание. В Windows 10 для первичной настройки VPN-подключения служит современное приложение, которое предельно простое и не охватывает дополнительных настроек.

Настройка VPN-подключения в Linux

В данной части нашего материала мы будем рассматривать настройку клиентских Linux-систем при помощи графического окружения и Network Manager, настройка серверных систем выходит за рамки текущей статьи. В качестве примера мы будем использовать Ubuntu, но все сказанное будет справедливо для любых основанных на Debian систем, а с некоторыми уточнениями — для любых дистрибутивов.

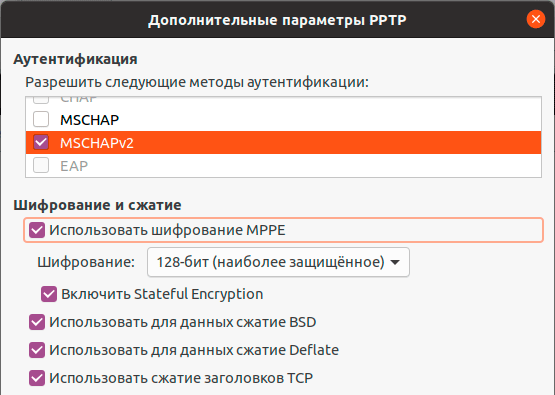

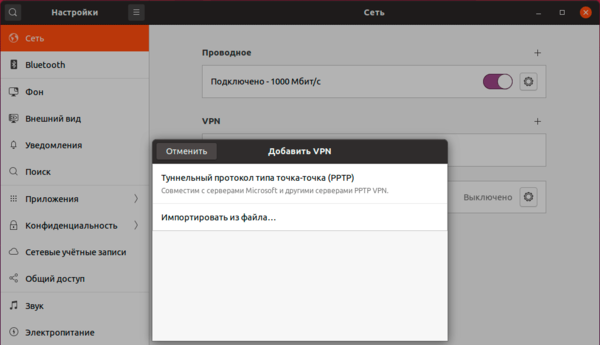

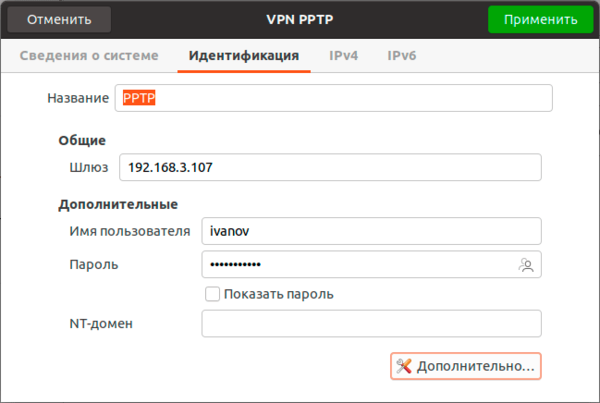

Поддержка PPTP присутствует практически в любом дистрибутиве по умолчанию. Достаточно перейти в Настройки — Сеть и добавить новое VPN-подключение.

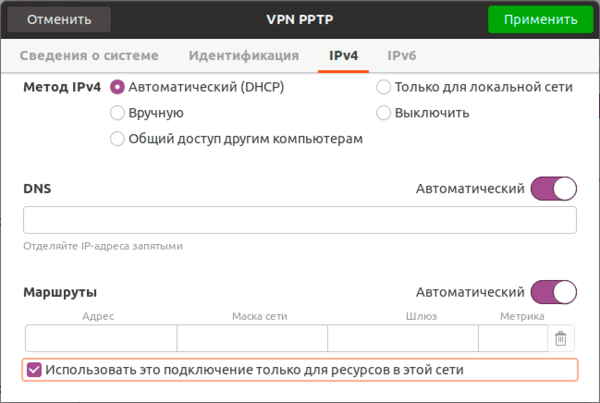

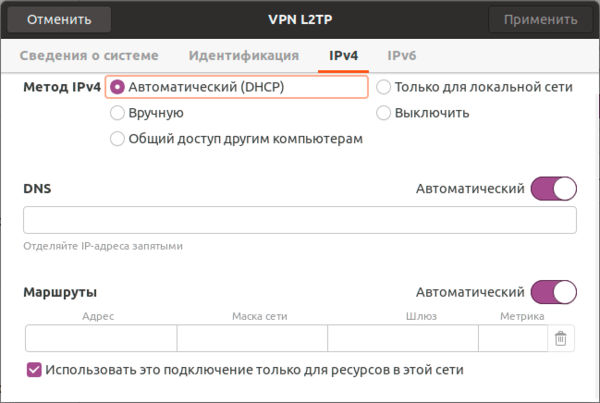

Закрываем данное окно с сохранением данных и переходим на закладку IPv4, где в разделе Маршрутизация устанавливаем флаг Использовать это подключение только для ресурсов этой сети, в противном случае в туннель пойдет весь трафик узла.

На этом настройка подключения завершена, можно подключаться.

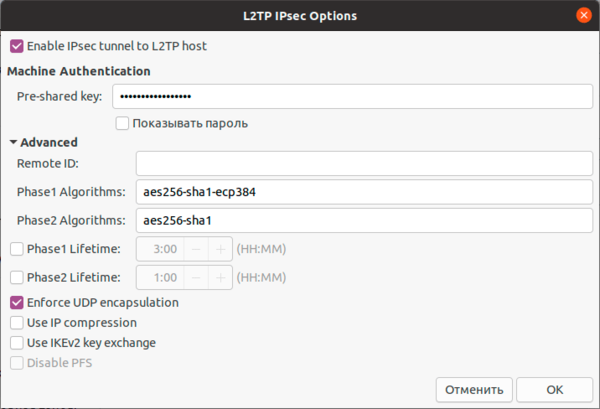

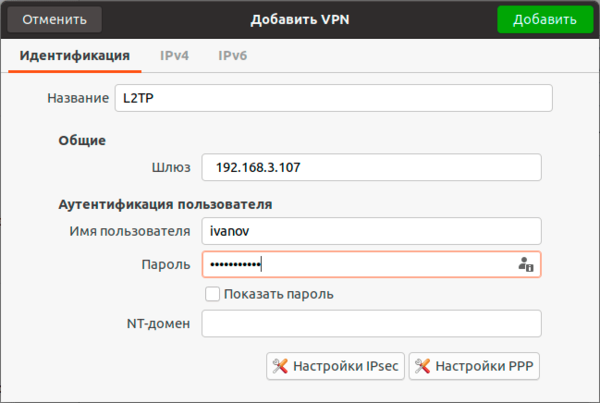

Для работы с L2TP потребуется установить дополнительные пакеты:

После чего в доступных типах подключения появится L2TP. Основные настройки ничем не отличаются от PPTP, также адрес сервера, имя и пароль пользователя.

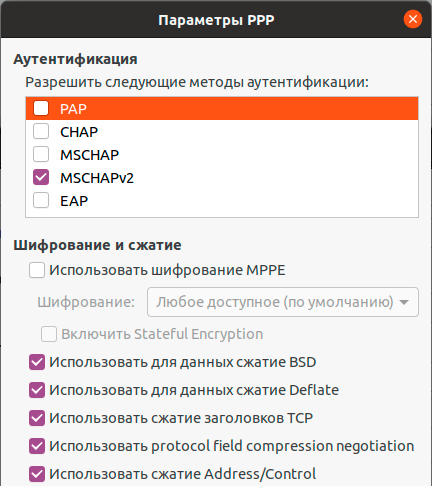

Также имеет смысл установка флага Enforce UDP Encapsulation, который принудительно включает NAT-T, в случае если вы точно знаете, что ваш сервер находится за NAT, без этой опции протокол включается автоматически при обнаружении первого устройства с NAT.

Сохраняем настройки и переходим на вкладку IPv4, где также в разделе Маршрутизация ставим флаг Использовать это подключение только для ресурсов этой сети, чтобы направить в туннель только трафик для сети офиса.

Дополнительные материалы:

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Настройка PPTP и/или L2TP сервера удаленного доступа

Настройка PPTP и/или L2TP сервера удаленного доступа

Proxy ARP

Proxy ARP