Run process as system windows

Сообщения: 16

Благодарности: 2

——-

Спасибо за нажатие кнопки «Полезное сообщение» под полезной информ-й

Последний раз редактировалось somer, 10-09-2013 в 20:25 . Причина: Подкорректировал

| Конфигурация компьютера |

| Материнская плата: GIGABYTE x58a-ud5 |

| HDD: KINGSTON SUV300S37A120G+WDC WD20EFRX |

| Звук: Realtek High Definion Audio |

| CD/DVD: Неа, нету его. |

| ОС: Windows 10 |

Это сообщение посчитали полезным следующие участники:

| Конфигурация компьютера |

| Материнская плата: GIGABYTE x58a-ud5 |

| HDD: KINGSTON SUV300S37A120G+WDC WD20EFRX |

| Звук: Realtek High Definion Audio |

| CD/DVD: Неа, нету его. |

| ОС: Windows 10 |

Затупил.

Не посмотрел ключи запуска PsExec. Параметр -s запускает с системной учетной записью. Хотел именно от админа.

PS> В моем случае «Run as God»

Это сообщение посчитали полезным следующие участники:

| Конфигурация компьютера | |||||||||||||||||||||||||||||||||||||||||||||

| Материнская плата: ECS G31T-M7 | |||||||||||||||||||||||||||||||||||||||||||||

| HDD: STM3160215AS | |||||||||||||||||||||||||||||||||||||||||||||

| Звук: VIA High Definition Audio | |||||||||||||||||||||||||||||||||||||||||||||

| Монитор: Acer V173 | |||||||||||||||||||||||||||||||||||||||||||||

| Parameter | Description |

|---|---|

| -a | Separate processors on which the application can run with commas where 1 is the lowest numbered CPU. For example, to run the application on CPU 2 and CPU 4, enter: «-a 2,4» |

| -c | Copy the specified executable to the remote system for execution. If you omit this option the application must be in the system path on the remote system. |

| -d | Don’t wait for process to terminate (non-interactive). |

| -e | Does not load the specified account’s profile. |

| -f | Copy the specified program even if the file already exists on the remote system. |

| -i | Run the program so that it interacts with the desktop of the specified session on the remote system. If no session is specified the process runs in the console session. This flag is required when attempting to run console applications interactively (with redirected standard IO). |

| -h | If the target system is Vista or higher, has the process run with the account’s elevated token, if available. |

| -l | Run process as limited user (strips the Administrators group and allows only privileges assigned to the Users group). On Windows Vista the process runs with Low Integrity. |

| -n | Specifies timeout in seconds connecting to remote computers. |

| -p | Specifies optional password for user name. If you omit this you will be prompted to enter a hidden password. |

| -r | Specifies the name of the remote service to create or interact with. |

| -s | Run the remote process in the System account. |

| -u | Specifies optional user name for login to remote computer. |

| -v | Copy the specified file only if it has a higher version number or is newer on than the one on the remote system. |

| -w | Set the working directory of the process (relative to remote computer). |

| -x | Display the UI on the Winlogon secure desktop (local system only). |

| -priority | Specifies -low, -belownormal, -abovenormal, -high or -realtime to run the process at a different priority. Use -background to run at low memory and I/O priority on Vista. |

| computer | Direct PsExec to run the application on the remote computer or computers specified. If you omit the computer name, PsExec runs the application on the local system, and if you specify a wildcard (\\*), PsExec runs the command on all computers in the current domain. |

| @file | PsExec will execute the command on each of the computers listed in the file. |

| cmd | Name of application to execute. |

| arguments | Arguments to pass (note that file paths must be absolute paths on the target system). |

| -accepteula | This flag suppresses the display of the license dialog. |

You can enclose applications that have spaces in their name with quotation marks e.g.

Input is only passed to the remote system when you press the Enter key. Typing Ctrl-C terminates the remote process.

If you omit a user name, the process will run in the context of your account on the remote system, but will not have access to network resources (because it is impersonating). Specify a valid user name in the Domain\User syntax if the remote process requires access to network resources or to run in a different account. Note that the password and command are encrypted in transit to the remote system.

Error codes returned by PsExec are specific to the applications you execute, not PsExec.

Examples

This article I wrote describes how PsExec works and gives tips on how to use it:

The following command launches an interactive command prompt on \\marklap :

This command executes IpConfig on the remote system with the /all switch, and displays the resulting output locally:

This command copies the program test.exe to the remote system and executes it interactively:

Specify the full path to a program that is already installed on a remote system if its not on the system’s path:

Run Regedit interactively in the System account to view the contents of the SAM and SECURITY keys::

To run Internet Explorer as with limited-user privileges use this command:

PSTools

PsExec is part of a growing kit of Sysinternals command-line tools that aid in the administration of local and remote systems named PsTools.

Runs on:

- Client: Windows Vista and higher.

- Server: Windows Server 2008 and higher.

—>

Запуск командной строки/ программы от имени SYSTEM в Windows

В Windows для выполнения некоторых действий недостаточно иметь права администратора. Например, вы не сможете заменить или удалить системные файлы, некоторые ветки реестра, остановить системные службы или выполнить другие потенциально небезопасные действия, которые могут нарушить стабильность системы. Системному администратору в таких случая приходится назначать себе владельцем таких объектов или выполнять действия от имени системы. В этой статье мы рассмотрим, как запустить программу или командную строку в Windows от имени привилегированного аккаунта SYSTEM (Local System).

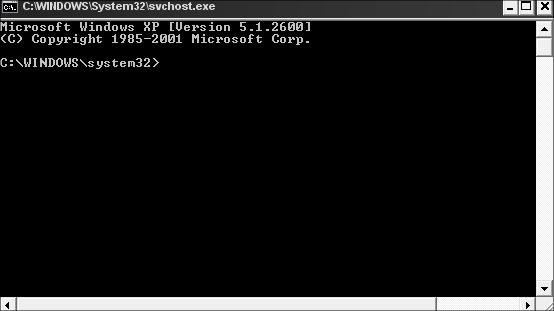

Запуск командной строки от Local System в старых версиях Windows (до Vista)

В снятых с поддержки Windows XP и Windows Server 2003 была интересная возможность, позволяющая запустить программу или же интерактивную командную строку (cmd) с правами системы через планировщик. Достаточно войти с правами администратора, открыть командную строку и набрать в ней:

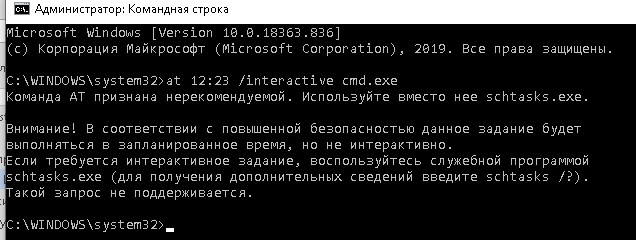

at 12:23 /interactive cmd.exe

, где 12:23 – текущее время + одна минута (в 24 часовом формате).

После наступления указанного времени перед вами открывается окно командной строки, запущенное с правами Local System. Если вы выполнили эту команду в терминальном (rdp) сессии Windows Server 2003/XP, имейте в виду, что командная строка с правами System отображается только в консольной сессии (как подключиться к rdp консоли).

В Windows 10 запуск интерактивной строки с помощью команды at не поддерживается. Вместо него рекомендуется использовать schtasks.exe .

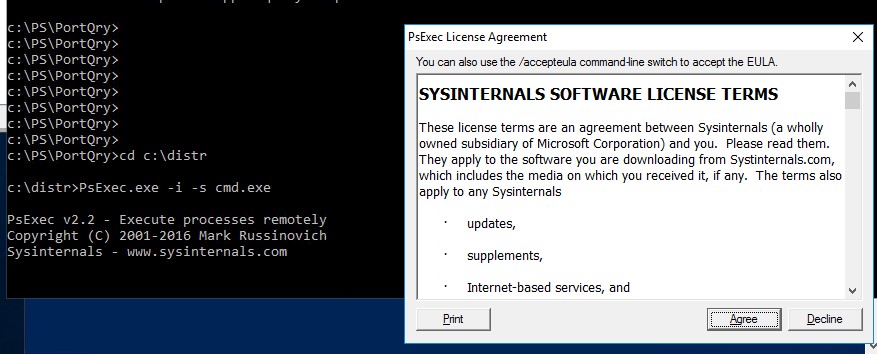

Запуск программ от имени системы с помощью PSExec в Windows 10

Начиная с Windows 7 трюк с запуском интерактивной командной строки от имени системы через планировщик не работает. Для запуска команд от имени NT Authority\ System можно использовать утилиту PSExec.exe от Sysinternals.

Утилита PSExec не требует установки. Откройте командную строку с правами администратора (“Run as administrator”) перейдите в каталог, в котором находится исполняемый файл PSexec.exe и наберите:

psexec -i -s cmd.exe

параметр -i запускает приложение в интерактивном режиме (пользователь может взаимодействовать с программой на рабочем столе, если это параметр не указывать, процесс запускается в консольной сесии), —s означает что командную строку нужно запустить из-под системы

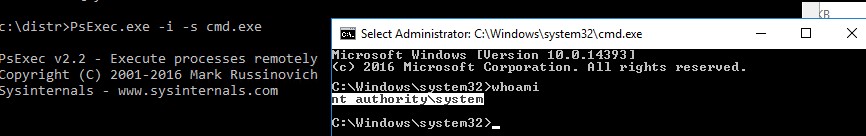

После выполнения команды появится новое окно с командной строкой, запущенной из-под учетной записи NT Authority\System. Проверьте это, выполнив команду:

В открывшемся окне командной строки вы можете выполнять любые команды в контексте SYSTEM. Теперь вы сможете изменить, переименовать или удалить системные файлы/ветки реестра, владельцем которых является TrustedInstaller или SYSTEM. Все программы или процессы, которые вы запустите их этого окна также будут запущены с повышенными привилегиями LocalSystem. Например, можно остановить системную службу, или закрыть дескриптор занятого системой файла.

psexec -s \\msk-PCBuh2 cmd.exe

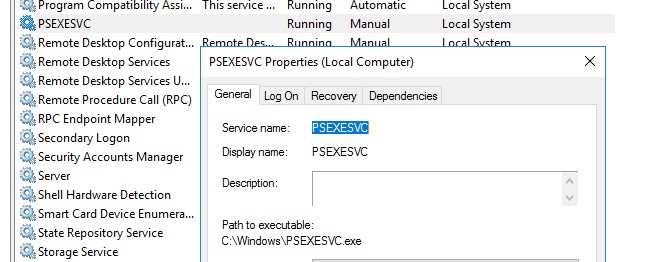

При появлении ошибки couldn’t install PSEXESVC service , убедитесь, что:

- командная строка запущена от имени администратора;

- проверьте, возможно служба PSEXESVC уже запущена.

Есть еще ряд сторонних утилит для запуска программ от имени System (AdvancedRun , RunAsSystem, PowerRun), но я не вижу смысла использовать их смысла. Т.к. во-первых это сторонние утилиты, и вы не можете гарантировать что в их коде нет вредоносных закладок, и во-вторых официальная утилита PsExec от Microsoft отлично справляется с задачей.