Установка SafeNet Authentication Client 10.7 в Windows 10

Для корректной работы электронных USB-токенов eToken и смарт-карт данного семейства на персональных компьютерах, рабочих станциях и серверах необходима установка соответствующего программного обеспечения, такого, как, например, SafeNet Authentication Client (сокращённо SAC), который представляет собой набор драйверов и служебных утилит для работы с вышеуказанными электронными идентификаторами.

Вашему вниманию предлагается пошаговое руководство по установке служебных утилит для работы с eToken, а также драйверов, которые входят в состав дистрибутива SAC (SafeNet Authentication Client) версии 10.7. Процесс установки осуществляется на компьютере с предустановленной операционной системой Windows 10 Корпоративная редакция.

Установка пакета утилит и драйверов eToken SafeNet Authentication Client 10.7 на компьютерах с предустановленной 32-битной версией Windows 10, либо на компьютерах и серверах, работающих под управлением иных операционных систем, поддерживаемых SAC 10.7, осуществляется схожим образом.

Переходим к процедуре установки SafeNet Authentication Client 10.7:

- Авторизуйтесь в Windows 10 с административными правами

- Закройте все открытые приложения

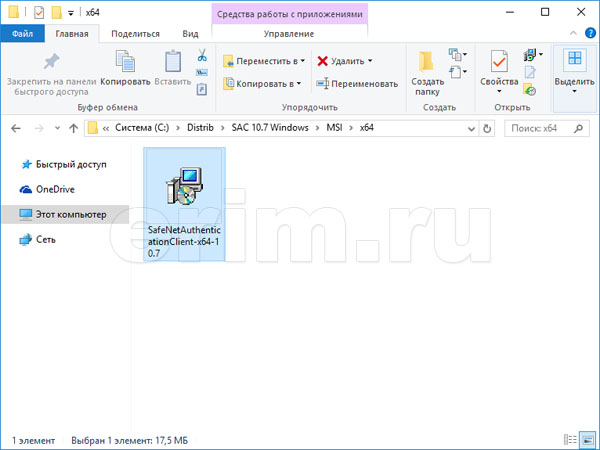

- Запустите на выполнение файл SafeNetAuthenticationClient-x64-10.7.msi из пакета дистрибутива SAC

- В окне приветствия нажмите кнопку «Next» (Далее) для перехода к следующему пункту инсталляции

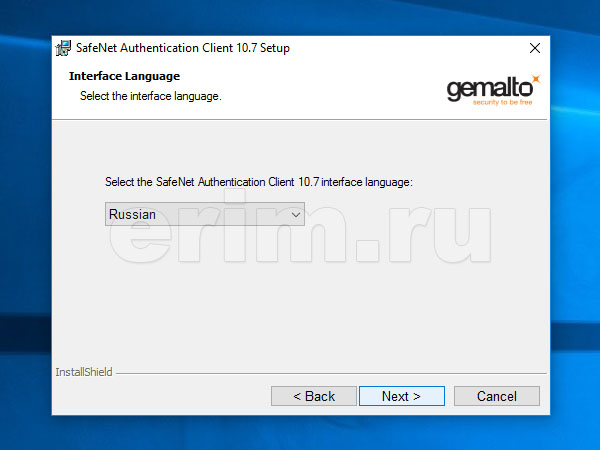

- Выберите необходимый вам язык интерфейса и нажмите кнопку «Next» (Далее)

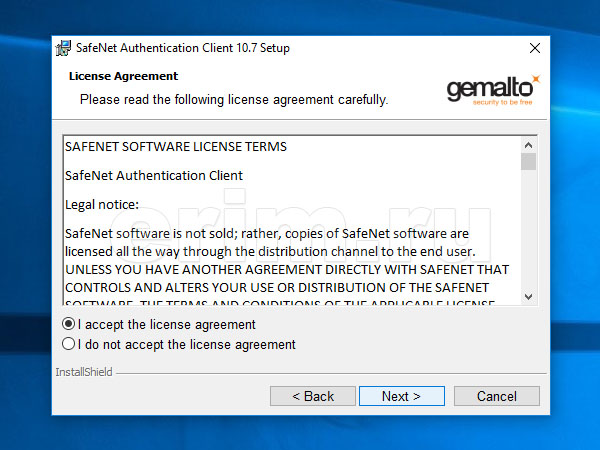

- Ознакомьтесь с лицензионным соглашением

- Выберите пункт «I accept the license agreement» (Я принимаю условия лицензионного соглашения), если вы согласны с его условиями

- Для продолжения установки нажмите кнопку «Next» (Далее)

- Если вы желаете отменить установку SAC, то нажмите кнопку «Cancel» (Отмена)

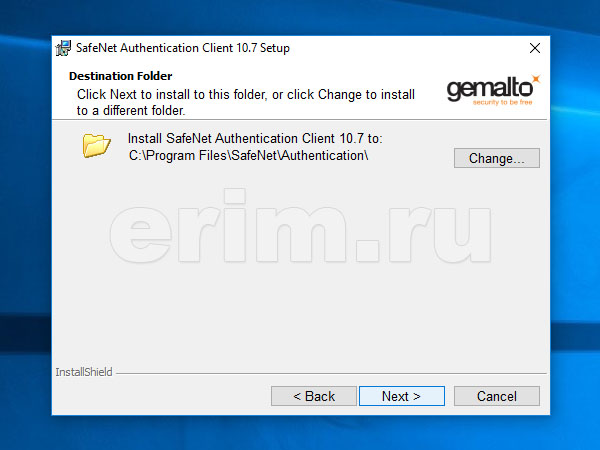

- Далее вам необходимо выбрать путь для установки SAC

- Кнопкой «Change» (Изменить) можете указать свое расположение для установки SAC или оставить путь по умолчанию

- Для продолжения установки нажмите кнопку «Next» (Далее)

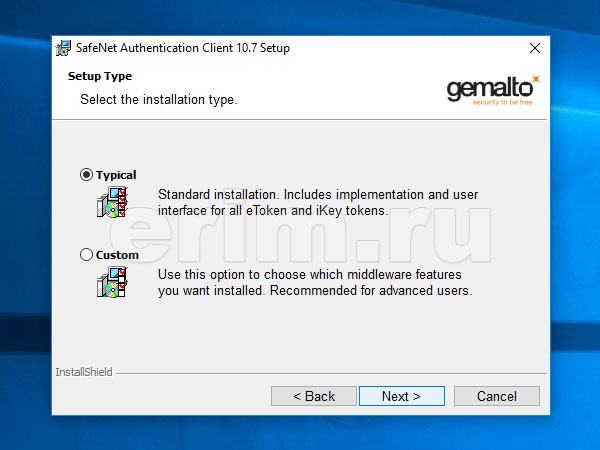

- На следующем этапе установки необходимо определиться с её типом — «Типичная» (Typical) или «Выборочная» (Custom)

- В большинстве случаев вполне достаточно типичной установки SAC (Typical)

- Если вы остановились на этом пункте, то для продолжения установки нажмите кнопку «Next» (Далее)

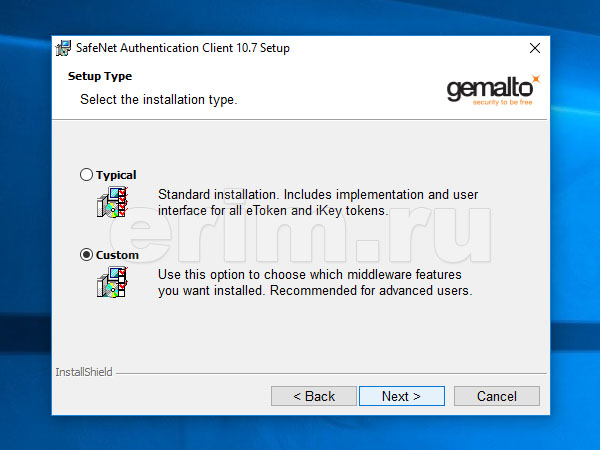

- Если же вам необходимо установить или наоборот исключить из процесса установки какие-то конкретные компоненты SAC, то выберите выборочный тип установки (Custom) и нажмите кнопку «Next» (Далее) для продолжения

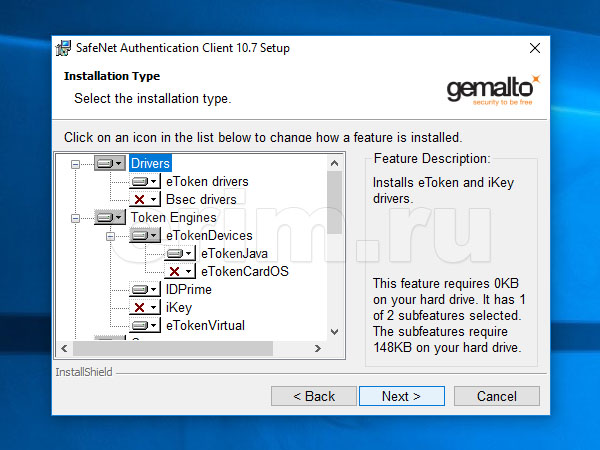

- При выборочной установке отметьте необходимые вам компоненты и для продолжения нажмите кнопку «Next» (Далее)

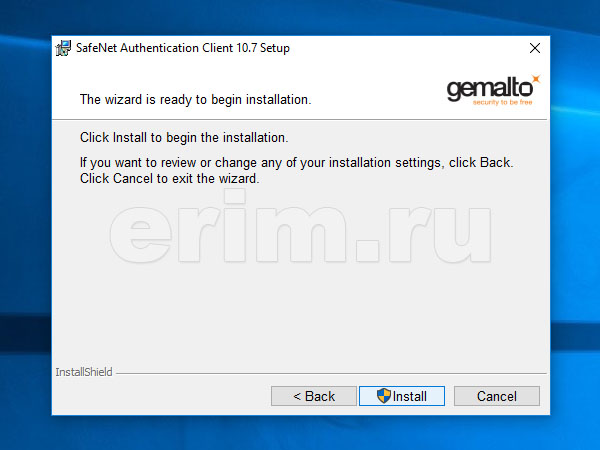

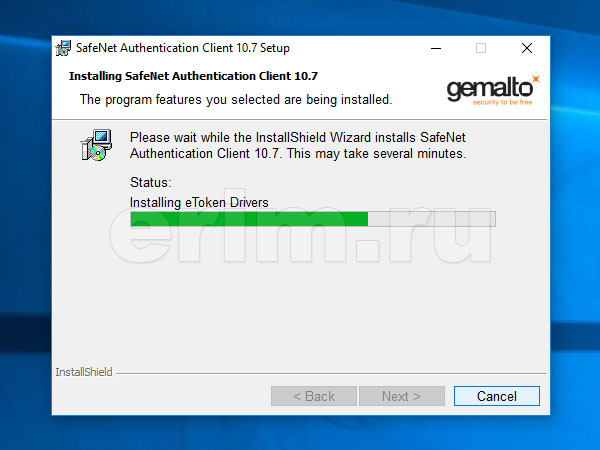

- Всё готово к инсталляции

- Нажмите кнопку «Install» (Установка) для начала процесса копирования файлов

- Процесс установки будет сопровождаться шкалой прогресса

- Дождитесь завершения установки

- Прервать установку на данном этапе можете кнопкой «Cancel» (Отмена)

- Установка SAC 10.7 успешно завершена

- Нажмите кнопку «Finish» (Завершение) для выхода из программы установки

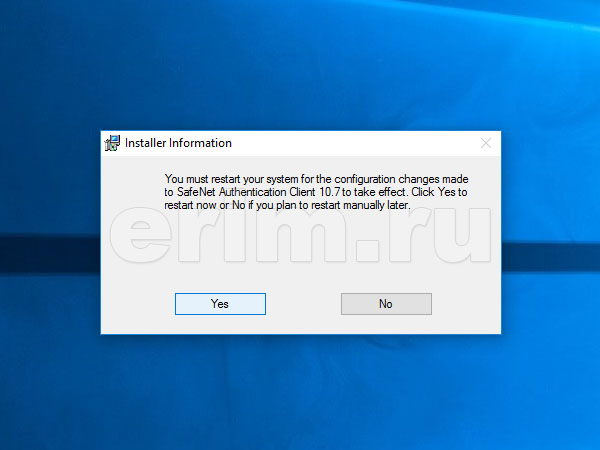

- Для вступления в силу внесённых изменений необходимо перезагрузить компьютер

- Нажмите кнопку «Yes» (Да), если желаете сделать это автоматически после установки SAC

- Либо нажмите кнопку «No» (Нет), если хотите произвести перезагрузку позже самостоятельно

На этом процесс установки SafeNet Authentication Client 10.7 можно считать завершённым. Если в процессе установки у вас возникли какие-либо вопросы, то можете задать их по электронной почте, либо по телефону, указанному на сайте. Скачать драйверы для электронных USB-ключей и смарт-карт eToken вы можете по этой ссылке.

Видео по установке SafeNet Authentication Client 10.7:

SafeNet Authentication Service — система управления одноразовыми паролями

Примерно год назад, в статье «eToken жил, eToken жив, eToken будет жить» я упоминал такой продукт как Gemalto Safenet Authentcation Service, пришло время рассказать про него подробнее. Данная статья вводная, но будут и другие, более технические и думаю даже с реальными бизнес кейсами.

IT специалисты часто сталкиваются с вопросом об усилении безопасности того или иного сервиса. И вопрос идентификации пользователя с прохождением аутентификации так же играет ключевую роль в безопасности сервиса.

- Использовать связку Login & Password?

- Развернуть PKI инфраструктуру и раздать всем сертификаты?

- Усилить аутентификацию одноразовыми паролями?

Ведь использование принятого решения не должно усложнить доступ к сервису, иначе это приведет к сопротивлению со стороны конечного пользователя. По статистике большинство случаев, компрометация пользователя происходит на этапе аутентификации. Прежде чем разобраться, что использовать на практике, IT менеджеры подвергают серьёзной оценке различные методы. Особенное внимание уделяется, когда работают пользователи из так называемой «недоверенной среды».

Допустим, при работе пользователь из недоверенной среды вводит свои пользовательские данные для идентификации и пароль для прохождения аутентификации, находясь за чужим компьютером, скажем в интернет-кафе. Тем временем, злоумышленники могут перехватить либо сетевые пакеты, либо вводимые данные с клавиатуры, что позволит им в дальнейшем использовать пользовательские данные. Так же вся вводимая пользователем информация в недоверенной среде может локально кэшироваться на компьютере, которым он воспользовался.

Разумеется, использование отчуждаемых носителей в виде смарт-карт или USB-токенов значительно надёжнее, чем использование паролей. Но что делать, когда наступает частный случай, когда пользователю необходимо в данный момент воспользоваться смарт-картой или USB-токеном вне офиса. Не говоря уже о том, что для каждого типа смарт-карт и USB-токенов необходимо наличие специализированного программного обеспечения (ПО) на компьютере. На что в публичной зоне, надеяться не приходится и мало вероятно удастся его установить. Так же нельзя исключать, необходимость наличия свободного USB порта, который может быть заблокирован для подключения USB-токенов или оборудования ПК со считывателем для работы смарт-карт. А с учётом возросшей популярности у пользователей работать за мобильными устройствами, вероятность использования на них отчуждаемых носителей существенно ниже.

Куда легче в использовании одноразовые пароли — OTP — One-Time Password для однократной процедуры аутентификации пользователя. Такой пароль проще и удобней в использовании. Одноразовый пароль нет смысла перехватывать с помощью кейлогера или опасаться, что он будет закэширован на компьютере. Бесполезно подглядывать одноразовый пароль или думать, что его могут перехватить в виде сетевых пакетов. На сегодняшний момент это единственный вид токенов, которые не требуют ни подключения к персональному компьютеру, ни наличия на нём специализированного ПО, работая с любой платформой в любой среде. А большой выбор модельного ряда в виде генераторов одноразовых паролей позволит предприятиям обеспечить усиленную безопасность в предоставлении доступа к корпоративным ресурсам, порталу (-ам) или личному кабинету пользователя, к которым сейчас со стороны бизнеса идет отдельное требование по безопасности.

Что делать, когда мы определились с методом прохождения пользователем аутентификации? Кому передать роль ответственного за управление и поддержку сервисом? Как управлять жизненным циклом OTP-токенов, которые раздали пользователям? Как отслеживать их статусы? Как повысить сервис поддержки пользователей? Эти, а также ещё множество вопросов может возникнуть перед IT менеджерами.

Ключевую роль в решении данных вопросов занимает выбор решения, которое будет справляться с задачей управления жизненным циклом OTP-токенов. Так как основная задача, после ввода токенов в эксплуатацию и передачу их в руки пользователям, — это оказание в максимально короткие сроки своевременного сервиса пользователям токенов. Конечно на рынке присутствует достаточное количество систем управления, но в первую очередь всё же стоит обращать внимание на моно-вендорность решений. Никто лучше, как вендор свои токены не знает.

Нельзя пройти и мимо решения компании Gemalto-SafeNet – SafeNet Authentication Service, которое ежегодно номинируется на «Лучшее решение по мульти-факторной аутентификации» авторитетными изданиями и исследовательскими компаниями.

|  |  |

Выбор правильного решения для аутентификации имеет большое значение в снижение бизнес рисков. Разумеется, лучшие решения имеют самый большой ряд поддерживаемых моделей токенов, и могут защитить как облачные, так и локальные приложения, и сервисы, а также любой сетевой доступ с любого устройства. Но речь идет не только о безопасности, речь идет так же о том, как легко вы сможете развертывать, управлять и масштабировать решение аутентификации.

Что из себя представляет SafeNet Authentication Service.

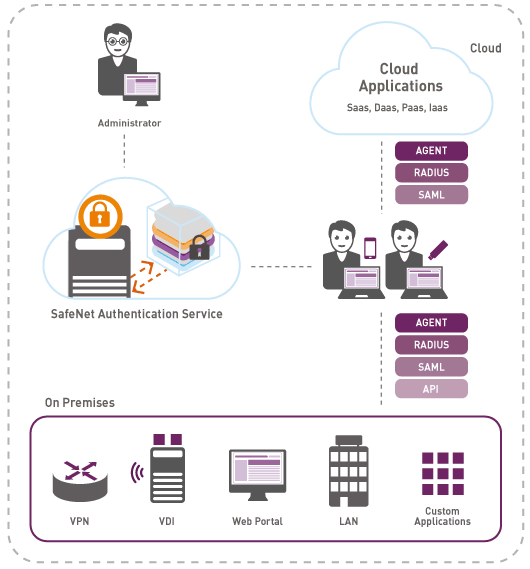

SafeNet Authentication Service — это полностью автоматизированный сервис многофакторной аутентификации, целью которого является обслуживание пользователей с токенами. SafeNet Authentication Service распространяется в 2-х видах редакций. Локальная версия, которую можно самостоятельно развернуть в собственной инфраструктуре предприятии. А также в виде облачной редакции — такой сервис уже развернут и не надо задаваться вопросом: «где найти ресурсы на его разворачивание?». Управление SafeNet Authentication Service осуществляется в браузерной консоли администратора. В консоли оптимальные условия управления процессов: автоматическая подготовка пользователей и репозитария пользователей, скажем, если у вас за основу пользователей берётся LDAP-каталог или СУБД; настройка пользователей самообслуживания; широчайшие настройки механизмов проверки подлинности и защита для всех ваших самых ценных корпоративных ресурсов, как локальных, так и веб-ресурсов или ресурсов в «облаке».

SafeNet Authentication Service поддерживает следующие методы аутентификации и форм-факторы:

- Методы проверки подлинности:

- Одноразовый пароль (OTP)

- OOB с помощью получения уведомления, по SMS и/или на электронную почту

- — Аутентификации на основе матрицы шаблонов (GrIDsure)

- Аппаратные токены (OTP-токен)

- Программные токены (OTP приложения)

- — Телефон-как-токен

Программные токены для SafeNet Authentication Service поддерживают большое количество платформ, среди которых: ОС семейства MS Windows, Windows Mobile, MAC OS X, iOS, Android и BlackBerry. SafeNet Authentication Service поддерживает различные комбинации профилей пользователя, которые позволяют комбинировать различные методы прохождения аутентификации, с учётом требований политики безопасности предприятия.

Аппаратные OTP-токены используются для создания высокозащищённых одноразовых паролей. Большой выбор модельного ряда аппаратных токенов eToken PASS, eToken GOLD, KT-4, RB-1 позволяет авторизовываться пользователям к критически важным приложениям и данным.

SafeNet Authentication Service использует Enterprise- стандарт RADIUS и SAML-протоколов, которые, по сути означают, что сервис может быть интегрирован в любую сеть и приложение, в том числе в решения от всех ведущих вендоров. С SafeNet Authentication Service можно будет защитить любой доступ к любому приложению.

|

SafeNet Authentication Service из «коробки» поддерживает VPN с усиленной аутентификацией, как IPSec, так и SSL VPN, другими словами идёт совместимость на уровне вендоров таких производителей, как Cisco, Checkpoint, Juniper, F5, Palo Alto, SonicWall, Citrix и WatchGuard. Расширение усиленной аутентификации в инфраструктуре виртуализации (VDI), позволят обеспечить надежность аутентификации на «тонких клиентах», мобильных терминалах и собственных устройств сотрудников (BYOD) в средах виртуализации от Citrix, VMware и AWS (Amazon Web Services).

|

Не так давно, официальный дистрибьютор решений Gemalto-SafeNet в России TESSIS (Technologies, Systems and Solutions for Information Security) объявил о том, что был продлён сертификат соответствия ФСТЭК №3070 до 27 января 2020 года. Решение можно использовать в информационных системах и систем обработки персональных данных для 3 и 4 класса защищенности с актуальной угрозой отсутствия не декларированных возможностей 3 типа.

Кейсы, когда и где может использовать решение SAS?

Финансовые организации и дистанционное банковское обслуживание:

- Использование усиленной аутентификации при проверке авторизованного пользователя;

- Обеспечение целостности транзакций;

- Механизмы согласования безопасности в каждом случае использования для подтверждения пользовательских действий.

Телеком и операторы связи:

- Использование усиленной аутентификации при проверке авторизованного пользователя;

- Обеспечение необходимого уровня оперативности и доступности без ущерба безопасности;

- Контроль доступа авторизованных пользователей к биллинговой системе;

- Повышенная безопасность доступа для широкого спектра предоставляемых сервисов для заказчиков;

Медицинские и фармацевтические организации:

- Использование усиленной аутентификации при проверке авторизованного пользователя;

- Обеспечение необходимого уровня безопасности при доступе к электронной картотеке пациентов/ БД учета складских препаратов и т.д.;

- Интеграция с собственными программными средами;

Корпоративная безопасность:

- Обеспечение защиты, повышенной безопасность всей среды, охватывающей сервисы удаленного доступа, виртуальных частных сетей, web-порталов, корпоративных сетей и облачных приложений;

- Политики централизованного управления аутентификаторами и авторизованными пользователями;

В заключении хотелось бы отметить, что выбор в сторону усиленной аутентификации и использования одноразовых паролей действительно защищает аутентификацию пользователей. Одноразовые пароли удобны и просты в использовании для организации доступа к корпоративным ресурсам, к порталам и облачным сервисам. Пользователю не придётся запоминать пароли, так как одноразовый пароль ввёл и забыл. А также немаловажно, что в независимости от рабочего места, за которым работает пользователь, ему не требуется устанавливать драйвер для токена. А используя SafeNet Authentication Service мы получаем законченное решение по организации доступа к различным сервисам и управлению жизненным циклом OTP-токенов. Концепция SafeNet Authentication Service — сделать мульти факторную аутентификацию общедоступной. А использование SafeNet Authentication Service доказывает, что высокий уровень безопасности не означает высокую стоимость и дорогое обслуживание самого сервиса.