- Найти и не обезвредить: пишем пентесты с Kali Linux

- Kali и другие подобные инструменты помогают обнаружить уязвимости в вашем ПО. И лучше, если первыми их найдёте вы, а не злоумышленники.

- Поиск открытых портов

- Поиск информации о пользователях

- Подбор пароля с атакой по словарю

- Поиск Heartbleed-уязвимости

- Советы по предотвращению и защите от взлома

- Полезные материалы (на английском языке)

- Saint ������� kali linux

- About

- Saint ������� kali linux

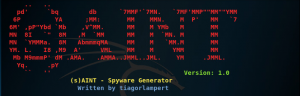

- sAINT – генератор spyware для систем Windows, написанный на Java

- Особенности

- Как использовать

- Как удалить

Найти и не обезвредить: пишем пентесты с Kali Linux

Kali и другие подобные инструменты помогают обнаружить уязвимости в вашем ПО. И лучше, если первыми их найдёте вы, а не злоумышленники.

Шило в мешке не утаить: по неведению (правда, в некоторых случаях — умышленно) даже крупные корпорации оставляют дыры в своей системе безопасности. Жизненно важно как можно быстрее (1) локализовать их и (2) пофиксить. К счастью, существует множество различных продуктов, которые помогают с первым пунктом. Среди них можно выделить Kali, дистрибутив Linux, разработанный для тестирования систем безопасности. В этой статье я расскажу, как использовать Kali Linux для исследования вашей системы и поиска слабых мест, имитируя атаку злоумышленника.

Дистрибутив Kali включает множество инструментов, каждый из которых имеет открытый исходный код. Достаточно запустить установку дистрибутива и все эти инструменты будут доступны из коробки.

В качестве подопытных я буду использовать две системы:

- kali.usersys.redhat.com: 30 Гб памяти и 6 виртуальных CPU. Эта система будет выполнять сканирование «жертвы» и запускать атаки.

Я не зря упомянул здесь технические характеристики оборудования. Некоторые из наших задач довольно требовательны к железу, особенно — к CPU системы 2, на которой будет работать сканер безопасности WordPress (WPScan).

Поиск открытых портов

Я начал с базового сканирования системы 2. Сканируя систему с помощью Nmap, можно узнать, какие порты и службы видны из системы 1, запускающей сканирование.

Итак, первым делом можно найти несколько «интересных» открытых портов — потенциальных слабых мест. На самом деле, любой открытый порт интересен, потому что с его помощью больше шансов взломать сеть. В этом примере 21, 22, 80 и 443 — это ещё и порты часто используемых служб. Но пока я просто занимаюсь разведкой и пытаюсь получить как можно больше информации о системе, которую хочу взломать.

После этого для более глубокого анализа я выбраю порт 80 и запускаю команду Nmap с аргументами -p 80 и -A. Это позволяет получить информацию об операционной системе и приложении, которое использует 80-й порт.

Здесь нас интересуют следующие строки:

Поиск информации о пользователях

Поскольку теперь я знаю, что это сервер WordPress, я могу использовать WPScan для получения информации о потенциальных уязвимостях. Хорошо бы найти несколько имён пользователей и их пароли. Чтобы найти их в данном в экземпляре WordPress, используем опции —enumerate u:

└─# wpscan —url vulnerable.usersys.redhat.com —enumerate u

__ _______ _____

\ \ /\ / /| |__) | (___ ___ __ _ _ __

\ \/ \/ / | ___/ \___ \ / __|/ _` | ‘_ \

WordPress Security Scanner by the WPScan Team

Sponsored by Automattic — https://automattic.com/

@_WPScan_, @ethicalhack3r, @erwan_lr, @firefart

[+] URL: http://vulnerable.usersys.redhat.com/ [10.19.47.242]

[+] Started: Tue Feb 16 21:38:49 2021

[i] User(s) Identified:

| Found By: Author Posts — Display Name (Passive Detection)

| Author Id Brute Forcing — Author Pattern (Aggressive Detection)

| Login Error Messages (Aggressive Detection)

| Found By: Author Posts — Display Name (Passive Detection)

| Author Id Brute Forcing — Author Pattern (Aggressive Detection)

| Login Error Messages (Aggressive Detection)

Отлично, найдены два пользователя: admin и pgervase. Я попытаюсь подобрать пароль для пользователя admin, используя словари паролей — текстовый файл с набором возможных вариантов. Я возьму словари из 3 231 и из 3 543 076 137 строк.

Подбор пароля с атакой по словарю

Для атаки по словарю можно использовать разные инструменты. Вот два примера команд с Nmap и WPScan:

Эти два инструмента, конечно же, могут гораздо больше, но и для подбора паролей тоже годятся.

А вот эта команда WPScan, например, выводит пароль в конце файла:

Раздел Valid Combinations Found в конце содержит имя пользователя admin и его пароль. На перебор 3 231 строк ушло всего две минуты.

У меня есть ещё один файл словаря с 3 238 659 984 уникальными записями, что займет гораздо больше времени.

Nmap выдаёт результат намного быстрее:

Правда, такое сканирование можно отследить по HTTPD-логам, которые будут обнаружены во взломанной системе:

Поиск Heartbleed-уязвимости

Чтобы получить информацию о HTTPS-сервере и SSL/TLS протоколах, я использую команду sslscan:

Мы видим, что в версиях протоколов, которые используются на сервере, Heartbleed-уязвимость не обнаружена:

Ну что ж, значит через модуль Heartbeat я не могу получить доступ к оперативной памяти и данным сервера. Что ж… видно не судьба 🙂

Советы по предотвращению и защите от взлома

Можно написать много статей про то, как противостоять атакам хакеров всех мастей. Тут я ограничусь общими рекомендациями:

- Изучайте свою систему: какие порты открыты, какие порты должны быть открыты, кто должен иметь возможность видеть эти порты и какой объём трафика должен проходить через них. Nmap вам в помощь.

Используйте лучшие и передовые практики: то, что считается передовой практикой сегодня, перестанет быть таковой в будущем. Важно быть в курсе новейших достижений в области информационной безопасности.

Грамотно настраивайте ваши продукты и их окружение: например, вместо того, чтобы позволять злоумышленнику постоянно атаковать вашу систему WordPress, заблокируйте его IP-адрес и ограничьте количество попыток входа в систему. Правда, блокировка IP-адреса часто оказывается бесполезной, потому что злоумышленники могут использовать разные адреса. Однако эту настройку легко включить, и она поможет отразить хотя бы некоторые атаки.

Создавайте и поддерживайте качественные резервные копии: если злоумышленник взломает одну или несколько ваших систем, возможность восстановить данные без танцев с бубном поможет сэкономить много времени и денег.

Проверяйте свои логи: как показывают приведённые выше примеры, команды сканирования и прочие проникающие манипуляции могут оставлять множество логов. Если вы заметили их вовремя, вы успеете защититься от взлома.

Обновляйте свою систему, приложения и любые дополнительные модули: специалисты Института стандартов и технологий США уверены, что «обновления обычно являются наиболее эффективным способом устранения уязвимостей и часто могут стать единственным по-настоящему эффективным решением».

Полезные материалы (на английском языке)

То, что описано в этой статье, — лишь вершина айсберга. Чтобы погрузиться глубже, вы можете изучить следующие ресурсы:

Облачные серверы от Маклауд быстрые и безопасные.

Зарегистрируйтесь по ссылке выше или кликнув на баннер и получите 10% скидку на первый месяц аренды сервера любой конфигурации!

Источник

Saint ������� kali linux

(s)AINT is a Spyware Generator for Windows systems written in Java.

💻 This project was created only for good purposes and personal use.

THIS SOFTWARE IS PROVIDED «AS IS» WITHOUT WARRANTY OF ANY KIND. YOU MAY USE THIS SOFTWARE AT YOUR OWN RISK. THE USE IS COMPLETE RESPONSIBILITY OF THE END-USER. THE DEVELOPERS ASSUME NO LIABILITY AND ARE NOT RESPONSIBLE FOR ANY MISUSE OR DAMAGE CAUSED BY THIS PROGRAM.

- Keylogger

- Take Screenshot

- Webcam Capture

- Persistence

Kali Linux — ROLLING EDITION

- On Windows, install the latest Java JRE 8 from Oracle.

- E-mail will be sent when it reaches the specified number of characters.

- Optionally you can enable Screenshot, Webcam Capture and Persistence.

Why does the .EXE need java on target machine to run?

The JRE is required and the executable will not work without it. Because the Windows need JRE for translating the program from java byte code to machine language.

Install Java JRE 8

How to uninstall

To uninstall run UNINSTALL.bat with administrative permissions.

Copyright (c) 2017, Tiago Rodrigo Lampert

All rights reserved.

Redistribution and use in source and binary forms, with or without modification, are permitted provided that the following conditions are met:

Redistributions of source code must retain the above copyright notice, this list of conditions and the following disclaimer.

Redistributions in binary form must reproduce the above copyright notice, this list of conditions and the following disclaimer in the documentation and/or other materials provided with the distribution.

Neither the name of the copyright holder nor the names of its contributors may be used to endorse or promote products derived from this software without specific prior written permission.

THIS SOFTWARE IS PROVIDED BY THE COPYRIGHT HOLDERS AND CONTRIBUTORS «AS IS» AND ANY EXPRESS OR IMPLIED WARRANTIES, INCLUDING, BUT NOT LIMITED TO, THE IMPLIED WARRANTIES OF MERCHANTABILITY AND FITNESS FOR A PARTICULAR PURPOSE ARE DISCLAIMED. IN NO EVENT SHALL THE COPYRIGHT HOLDER OR CONTRIBUTORS BE LIABLE FOR ANY DIRECT, INDIRECT, INCIDENTAL, SPECIAL, EXEMPLARY, OR CONSEQUENTIAL DAMAGES (INCLUDING, BUT NOT LIMITED TO, PROCUREMENT OF SUBSTITUTE GOODS OR SERVICES; LOSS OF USE, DATA, OR PROFITS; OR BUSINESS INTERRUPTION) HOWEVER CAUSED AND ON ANY THEORY OF LIABILITY, WHETHER IN CONTRACT, STRICT LIABILITY, OR TORT (INCLUDING NEGLIGENCE OR OTHERWISE) ARISING IN ANY WAY OUT OF THE USE OF THIS SOFTWARE, EVEN IF ADVISED OF THE POSSIBILITY OF SUCH DAMAGE.

About

👁️ (s)AINT is a Spyware Generator for Windows systems written in Java. [Discontinued]

Источник

Saint ������� kali linux

Всем привет! Сегодня мы затронем с вами тему стиллера.

Стиллер — одно из лучших решений социального инженера. Не нужно возиться со ссылками, уговорами, а если склеить стиллер и другую прогу, и опубликовать в инет — делать не придется вообще ничего.

sAINT — простая утилита, стиллер, который многие антивирусы не распознают. (Учитывая Windows-Халтурщик и даже Bitdefender с ОНЛАЙН ЗАЩИТОЙ)

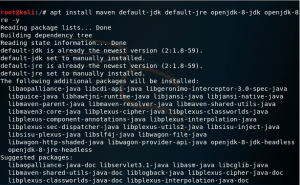

Открываем терминал Kali, и копипастим данные строки (ожидай что установка займет до 10 минут в зависимости от твоей прошивки):

2.sudo apt-get install maven

3.apt install maven default-jdk default-jre

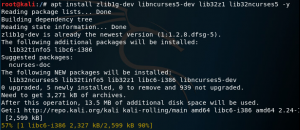

4.openjdk-8-jdk openjdk-8-jre zlib1g-dev libncurses5-dev lib32z1 lib32ncurses5 -y (Если возникла ошибка — игнорируй ее)

Для того что бы данные программы отправлялись, используй почту Gmail, на других сервисах она не работает. Интерфейс программы интуитивный, есть возможность вбить в твой стиллер keylogger, сделать фотку вебки и скрин с устройства жертвы.

Настрой отправку для keylogger’а от 500 символов, а лучше 1000, таким образом после 1000 символов сделанных жертвой, тебе будет отправлено письмо, и ты не получишь слишком много спама.

Для корректной работы у жертвы должен быть установлен Java, иначе данные могут не отправиться. Однако учитывая что Java на большинстве устройств стоит изначально, тебе не о чем беспокоиться.

Для того что бы данные программы отправлялись, используй почту Gmail, на других сервисах она не работает. Интерфейс программы интуитивный, есть возможность вбить в твой стиллер keylogger, сделать фотку вебки и скрин с устройства жертвы.

Источник

sAINT – генератор spyware для систем Windows, написанный на Java

sAINT -генератор шпионского ПО для систем Windows, написанный на Java.

Особенности

- Keylogger

- Делает снимки экрана

- Захват веб-камеры

- Живучесть

Как использовать

Установите зависимости (вам нужно установить Maven и JDK 8)

Для создания .EXE с использованием launch4j необходимы следующие пакеты

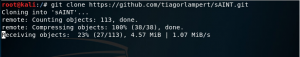

Идем в репозиторий

Установка и настройка библиотек Maven

E-mail будет отправлен, когда он достигнет указанного количества символов.

При желании вы можете включить съем скриншотов и захват веб-камеры.

Как удалить

Чтобы удалить запустите UNINSTALL.bat с правами администратора.

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

- Аудит ИБ (44)

- Вакансии (10)

- Закрытие уязвимостей (98)

- Книги (27)

- Мануал (1 937)

- Медиа (66)

- Мероприятия (38)

- Мошенники (22)

- Обзоры (724)

- Обход запретов (33)

- Опросы (3)

- Скрипты (106)

- Статьи (292)

- Философия (77)

- Юмор (17)

Anything in here will be replaced on browsers that support the canvas element

Источник