- Утилиты для работы с паролями / Password Tools

- Еще записи по теме

- PingInfoView — утилита для массового пинга

- ProduKey — восстановление ключа product key Windows и Office

- CredentialsFileView — пароли Windows

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Как взломать пароль Windows

- Где Windows хранит пароль входа пользователя?

- Как получить хеши паролей Windows

- Дамп хешей паролей Windows на работающем компьютере

- Дамп хешей паролей Windows на выключенном компьютере

- Чем различаются хеши NTLM и NTLMv1/v2 и Net-NTLMv1/v2

- Что такое mimikatz

- Как установить mimikatz в Windows

- Как извлечь хеш пароля пользователя NTLM из файлов реестра

- Извлечение хеша NTLM из дампа lsass.DMP

- Брут-форс хеша NTLM

Утилиты для работы с паролями / Password Tools

- Если вы хотите скачать пакет всех утилит для восстановления паролей в одном ZIP архиве, воспользуйтесь прямой ссылкой. Пароль для распаковки архива — nirsoft123!

- Если вам требуются консольные версии (для командной строки) утилит для работы с паролями, то их можно скачать отдельным архивом. С основного сайта они были убраны по причинам безопасности. Подробнее читайте в блоге Нира. Чтобы скачать консольные утилиты, перейдите по прямой ссылке, используйте логин download и пароль nirsoft123! для скачивания. Пароль для распаковки архива — nirsoft123!

| MessenPass | Восстанавливает пароли от наиболее популярных мессенджеров в Windows: MSN Messenger, Windows Messenger, Windows Live Messenger, Yahoo Messenger, ICQ Lite 4.x/2003, AOL Instant Messenger provided with Netscape 7, Trillian, Miranda, and GAIM. |

| Mail PassView | Восстанавливает пароли от почтовых программ: Windows Live Mail, Windows Mail, Outlook Express, Microsoft Outlook 2000 (POP3 and SMTP Accounts only), Microsoft Outlook 2002/2003 (POP3, IMAP, HTTP and SMTP Accounts), IncrediMail, Eudora, Netscape Mail, Mozilla Thunderbird. Mail PassView также может восстановить пароли от почтовых Web-based аккаунтов (HotMail, Yahoo!, Gmail), если вы используете программы, с этими аккаунтами. |

| IE PassView | IE PassView — маленькая утилита, которая выдергивает пароли, сохраненные в Internet Explorer. Поддерживает все версии. |

| Protected Storage PassView | Восстанавливает все пароли, сохраненные в защищенном хранилище Windows (Windows Vault), включая пароли от Internet Exlorer и сайтов, защищенных паролем, пароли от MSN Explorer. |

| Dialupass | Восстанавливает пароли от dial-up (модемных и VPN) соединений в Windows. Утилита работает во всех версиях Windows. |

| BulletsPassView | BulletsPassView – это уникальная утилита, которая показывает пароли за звездочками в любых текстовых полях ввода в Windows и Internet Explorer. После их обнаружения, можно их сохранить в text/html/csv/xml файл. Эту утилиту можно использовтаь для восстановления паролей от различных программ Windows таких как CuteFTP, Filezilla, VNC и других. |

| Network Password Recovery | Восстанавливает пароли к сетевым шарам в Windows XP, Windows Vista, Windows 7, and Windows Server 2003/2008. |

| SniffPass Password Sniffer | Уникальная программа сниффер, которая перехватывает пароли. Которые проходят через ваш сетевой адаптер и мгновенно показывает их на экране. Эту утилиту можно использовать для восстановления Web/FTP/Email паролей. |

| RouterPassView | Эта утилита восстанавливает пароли из файлов конфигурации роутера, сохраненных локально. Эта работает не со всеми роутерами, утилита восстановит пароль только если конфигурационный файл сохранен в нужном формате, который RouterPassView может определить и расшифровать. |

| PstPassword | Восстанавливает утерянные пароли от Outlook PST архивов. |

| PasswordFox | Маленькая утилита, которая позволяет посмотреть пароли, сохраненные в браузере Mozilla Firefox По умолчанию PasswordFox показывает пароли, сохраненные в вашем текущем профиле, но можно указать и другие Firefox профили. Для каждой записи отображаются: Record Index, Web Site, User Name, Password, User Name Field, Password Field и Signons filename. |

| ChromePass | ChromePass – это маленькая утилита, которая позволяет посмотреть логины и пароли, сохраненные в Google Chrome. Для каждой записи отображаются: Origin URL, Action URL, User Name Field, Password Field, User Name, Password и Created Time. Любые записи можно экспортировать в text/html/xml file или скопировать в буфер обмена. |

| OperaPassView | OperaPassView – это маленькая утилита, которая дешифрует содержимое файла паролей браузера Opera (wand.dat) и отображате список всех сохраненных паролей. Можно выбрать один или несколько паролей и сохранить их в буфер обмена или экспортировать в файл text/html/csv/xml. |

| WebBrowserPassView | WebBrowserPassView – это утилита для восстановления паролей из браузеров: Internet Explorer, Mozilla Firefox, Google Chrome, and Opera. Эта утилита может быть использована для восстановления забытого пароля от любого сайта, если пароль был сохранен в браузере. После восстановления паролей, их можно сохранить в файл text/html/csv/xml file, используя опцию ‘Save Selected Items’ (Ctrl+S). |

| WirelessKeyView | WirelessKeyView восстанавливает все ключи от беспроводных сетей (WEP/WPA) сохраненные в компьютере сервисом ‘Wireless Zero Configuration’ ОС Windows XP и сервисом ‘WLAN AutoConfig’ of Windows 7 и более новых ОС. Она позволяет легко сохранить все ключи в файл text/html/xml или скопировать отдельный ключ в буфер обмена. |

| Remote Desktop PassView | Remote Desktop PassView – это маленькая утилита, которая вытаскивает пароли, сохраненные приложением Microsoft Remote Desktop Connection в .rdp файлах. |

| VNCPassView | VNCPassView – это маленькая утилита, которая восстанавливает пароли, сохраненные клиентом VNC. Она может восстановить 2 типа паролей: сохраненные в ветке реестра текущего пользователя (HKEY_CURRENT_USER) и пароли сохраненные для всех пользователей. |

| PocketAsteriskRemotePocketAsterisk | Открывает пароли за звёздочками в устройствах Pocket PC. |

Еще записи по теме

- Новости 3

Новости проекта - Скачать 1

- Утилиты 1

- Аудио-видео утилиты 1

- Браузерные утилиты 1

Работа с браузерами: история, cookies, cache, favorites, downloads - Дисковые утилиты 1

- Сетевые утилиты 1

Работа с сетью: порты, снифферы, трафик, ping, DNS - Системные утилиты 3

Работа с Windows: реестр, BSOD, драйверы, библиотеки, журналы событий - Утилиты для работы с паролями 2

Утилиты для восстановления паролей

- ProduKey — восстановление ключа product key Windows и Office 14

- Утилиты для работы с паролями / Password Tools 6

- PingInfoView — утилита для массового пинга 5

- Дисковые утилиты / Disk Utilities 4

- Об авторе 3

- CredentialsFileView — пароли Windows 2

- Утилиты для браузеров / Web Browser Tools 2

- Системные утилиты / System Tools for Windows 2

- TOP утилит 2

- О сайте 2

PingInfoView — утилита для массового пинга

Системные требования Эта утилита работает под Windows 2000, Windows XP, Windows Server 2003, Windows Server 2008, .

ProduKey — восстановление ключа product key Windows и Office

История версий Текущая версия — 1.92 Добавлена колонка ‘Build Number’ (для Windows). Известные проблемы При запуске produkey.exe, некоторые антивирусы .

CredentialsFileView — пароли Windows

Системные требования Утилита работает на любой версии Windows от Windows XP и до Windows 10. Существует .

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как взломать пароль Windows

В этой статье мы узнаем, где в Windows хранится пароль пользователя, как извлечь данные для взлома пароля Windows, как раскрыть пароль пользователя и как их использовать даже без брут-форса.

Не каждый пользователь использует пароль на Windows — особенно редко пользователи устанавливают пароль на домашнем компьютере, за которым работает один человек. Но в условиях корпоративной сети или при использовании Windows в качестве сервера, пароль является обязательным. Ещё одно интересное свойство пароля пользователя Windows: если пользователь завёл онлайн учётную запись Microsoft, то хеш пароля всё равно хранится на локальном компьютере, но расшифрованный пароль подойдёт и для локального компьютера, и для онлайн сервисов Microsoft.

Где Windows хранит пароль входа пользователя?

Пароли пользователей Windows хранятся в кустах (hives) реестра Windows под названием SYSTEM и SAM в файлах:

- C:/Windows/System32/config/SAM

- C:/Windows/System32/config/SYSTEM

Вместо пароля в виде простого текста, Windows хранит хеши паролей. Эти хеши легко поддаются брут-форсу, но даже без взлома хеши паролей Windows можно использовать для сбора данных и выполнения атак.

Как получить хеши паролей Windows

Дамп хешей паролей Windows на работающем компьютере

На запущенной системе проблематично получить доступ к файлам C:/Windows/System32/config/SAM и C:/Windows/System32/config/SYSTEM, хотя это и возможно. Для сохранения копий этих файлов можно использовать утилиту reg, а именно следующие команды:

В некоторых инструкциях вместо SYSTEM сохраняют куст SECURITY — это ошибка, с кустами SECURITY и SAM восстановить хеш не удасться, нужны именно SYSTEM и SAM!

Хеш пароля также содержится в оперативной памяти, а именно в процессе Local Security Authority Process (lsass.exe). Этот процесс всегда запущен в работающей Windows и можно сделать его дамп (копию процесса в оперативной памяти сохранить на диск в виде файла). Для создания дампа можно использовать различные утилиты, в том числе две официальные:

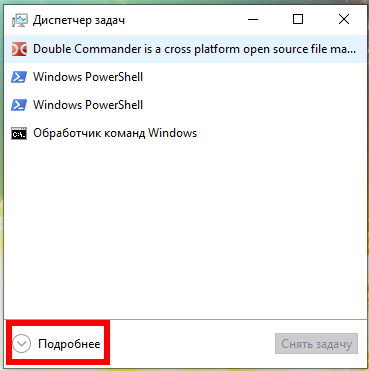

Диспетчер задач уже имеется в каждой Windows, чтобы его открыть нажмите Win+r и наберите taskmgr, затем нажмите ENTER. Либо правой кнопкой мыши нажмите на панель задач (то есть на нижнюю полоску, где находятся часы, кнопка пуск и т. д.) и в контекстном меню выберите «Диспетчер задач».

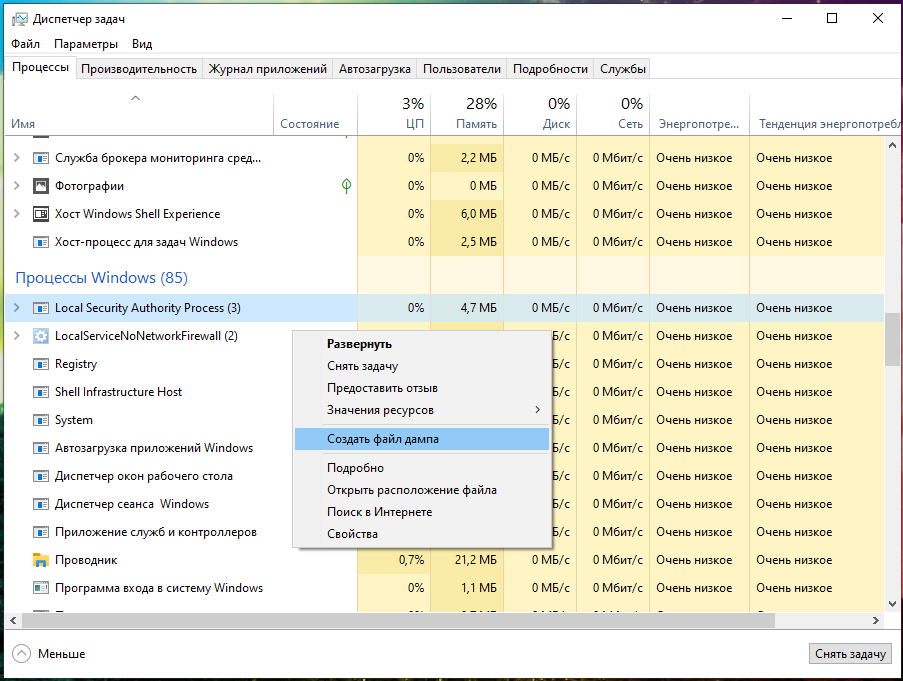

В Диспетчере задач нажмите «Подробнее» и во вкладке «Процессы», в разделе «Процессы Windows» найдите Local Security Authority Process, нажмите на него правой кнопкой мыши и выберите в контекстном меню пункт «Создать файл дампа»:

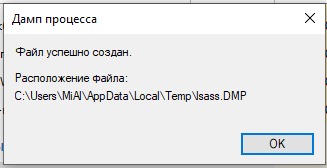

Файл будет сохранён по пути C:\Users\ПОЛЬЗОВАТЕЛЬ\AppData\Local\Temp\lsass.DMP. У меня имя пользователя MiAl и путь до файла C:\Users\MiAl\AppData\Local\Temp\lsass.DMP.

Дамп хешей паролей Windows на выключенном компьютере

На выключенном компьютере для последующего извлечения пароля пользователя достаточно скопировать файлы:

- C:/Windows/System32/config/SAM

- C:/Windows/System32/config/SYSTEM

Эти же файлы можно найти в резервной копии Windows или в Shadow копии диска, либо скопировать загрузившись с Live системы.

Чем различаются хеши NTLM и NTLMv1/v2 и Net-NTLMv1/v2

Сейчас мы будем охотиться за хешем NTLM. В статье «Взлом сетевой аутентификации Windows» мы уже охотились за хешами NTLMv1 и NTLMv2, название которых довольно похоже.

На самом деле, NTLM и NTLMv1/v2 это довольно разные вещи. Хеш NTLM хранится и используется локально, а хеши NTLMv1/NTLMv2 используются для сетевой аутентификации и являются производными хеша NTLM. Используя любой из этих хешей можно расшифровать пароль пользователя Windows, но это разные алгоритмы шифрования/взлома.

Для атаки Pass-the-hash (мы рассмотрим её в этой статье) применим только хеш NTLM, а хеши NTLMv1/NTLMv2 не подходят.

Остался ещё один вопрос, что такое хеши Net-NTLMv1/v2. Хеши Net-NTLMv1/v2 это сокращённое название для хешей NTLMv1/v2, то есть NTLMv1/v2 и Net-NTLMv1/v2 это одно и то же. А NTLM это другое.

В этой статье мы будем извлекать, взламывать и эксплуатировать без взлома хеш NTLM.

Что такое mimikatz

Программа mimikatz хорошо известна за возможность извлекать пароли в виде простого текста, хеши, ПИН коды и тикеты kerberos из памяти. mimikatz также может выполнять атаки pass-the-hash, pass-the-ticket или строить Golden тикеты.

В этой инструкции мы рассмотрим только способность mimikatz извлекать хеши NTLM. Помните, у mimikatz есть и другие очень интересные функции — посмотрите, какая у неё обширная справка: https://kali.tools/?p=5342

Имеются реализации mimikatz в Meterpreter & Metasploit, DLL reflection в PowerShell и других продуктах. В принципе, mimikatz можно запускать в Wine на Linux, но не будут работать функции, связанные с извлечением данных непосредственно из Windows; функции извлечения хешей из дампов или расшифровки из файлов реестра должны работать в Linux.

Как установить mimikatz в Windows

mimikatz — это портативная утилита командной строки. То есть установка не требуется, но нужно уметь запустить, если вы не очень знакомы с командной строкой.

1. Перейдите на страницу https://github.com/gentilkiwi/mimikatz/releases, скачайте файл mimikatz_trunk.7z или mimikatz_trunk.zip. Распакуйте скаченный архив.

2. Откройте PowerShell (Win+x → Windows PowerShell (администратор)) или командную строку (Win+r → cmd).

3. В командной строке с помощью команды cd перейдите в папку с исполнимым файлом mimikatz.exe. К примеру, архив распакован в папку C:\Users\MiAl\Downloads, тогда исполнимый файл будет в папке C:\Users\MiAl\Downloads\mimikatz_trunk\x64\:

4. Запустите исполнимый файл.

Как извлечь хеш пароля пользователя NTLM из файлов реестра

Следующие команды нужно выполнять в консоли mimikatz.

Команда log включает запись всего вывода в ФАЙЛ:

К примеру, для запуска всего вывода в файл hash.txt:

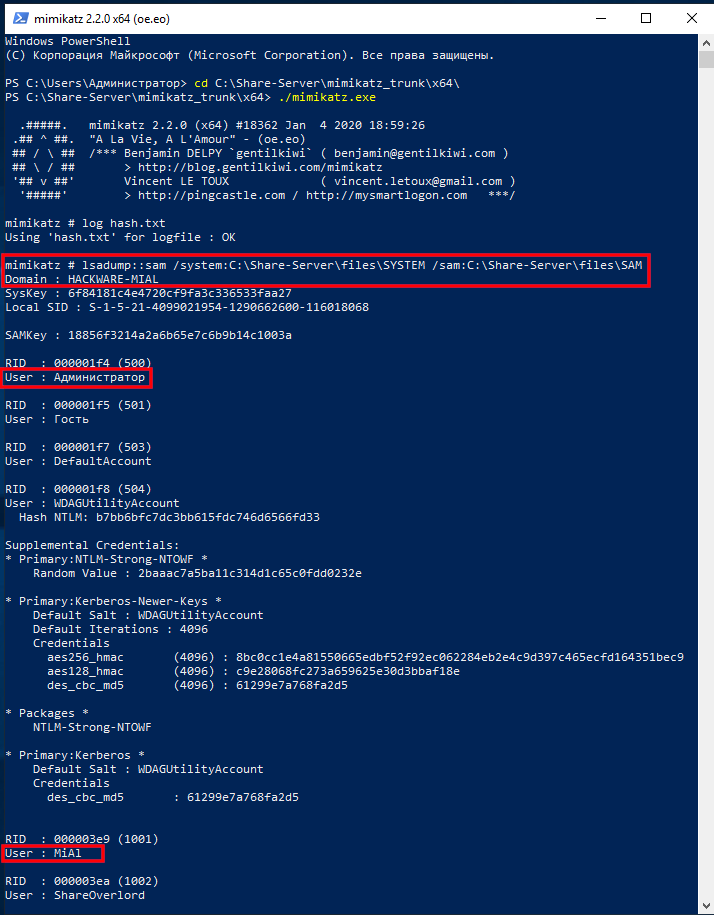

Я скопировал с выключенного компьютера файлы SYSTEM и SAM, теперь для извлечения хеша мне нужно запустить команду вида:

Пример моей команды:

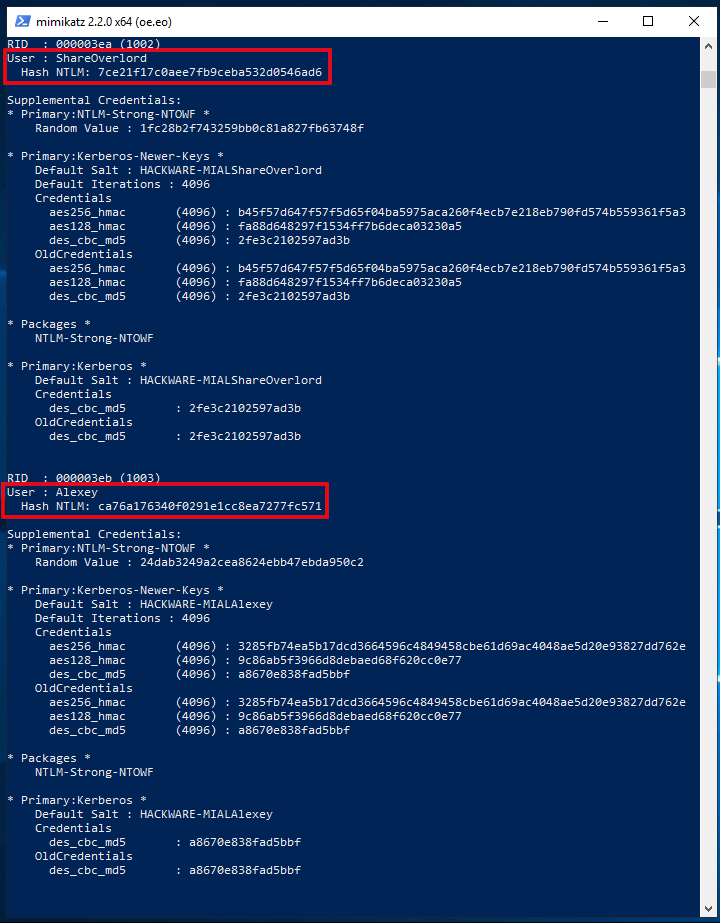

Вывод довольно обширный и много не до конца понятных данных. Интерес представляют последовательно идущие строки вида:

В моём примере интересные строки:

Также есть строки с именами пользователей:

Но после них нет строк с хешем NTLM, поскольку у этих пользователей не установлен пароль в системе.

Если вы хотите извлечь данные из файлов реестра текущей операционной системы, то выходим из mimikatz, для этого нажмите Ctrl+c.

Теперь сделаем дамп кустов реестра SYSTEM и SAM текущей системы:

Вновь запускаем mimikatz:

Включаем ведение журнала:

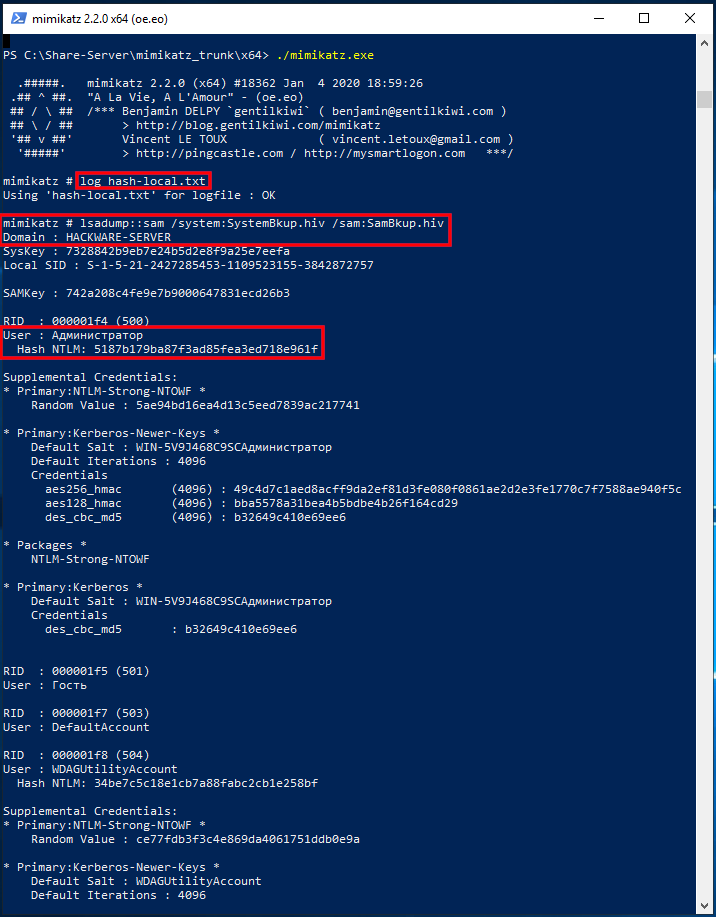

И выполняем команду с указанием файлов, в которые сохранены дампы кустов реестра, то есть SystemBkup.hiv и SamBkup.hiv:

Здесь найден только один пользователь с хешем:

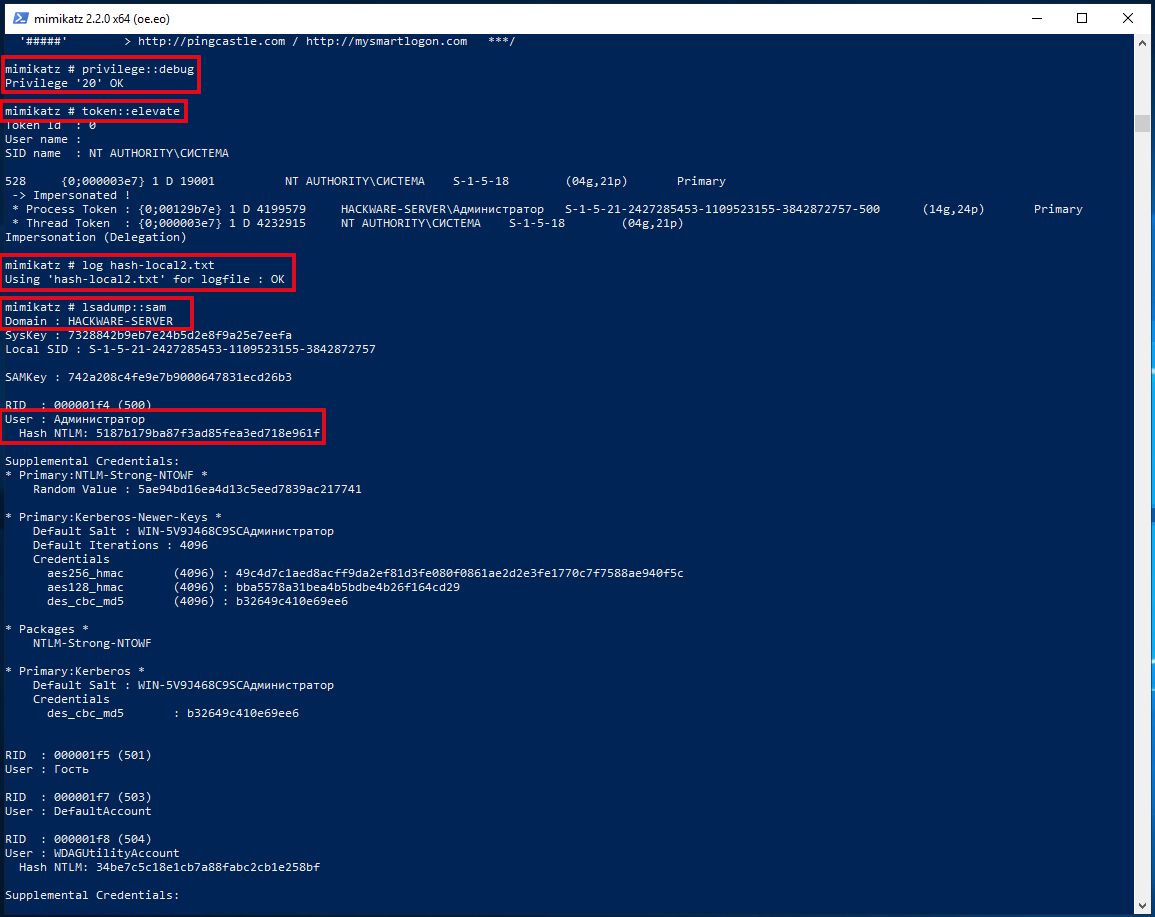

На самом деле, для извлечения хешей NTLM из локальной системы необязательно было делать дамп кустов реестра. Другой вариант — повысить привилегии самой программы mimikatz и извлечь хеши непосредственно из системы. Для этого выполните команды:

Извлечение хеша NTLM из дампа lsass.DMP

По логике (и на практике) в дампе процесса Local Security Authority Process должен быть хеш только пользователя, выполнившего вход с паролем.

Вначале укажите путь до файла дампа командой вида:

Затем выполните команду:

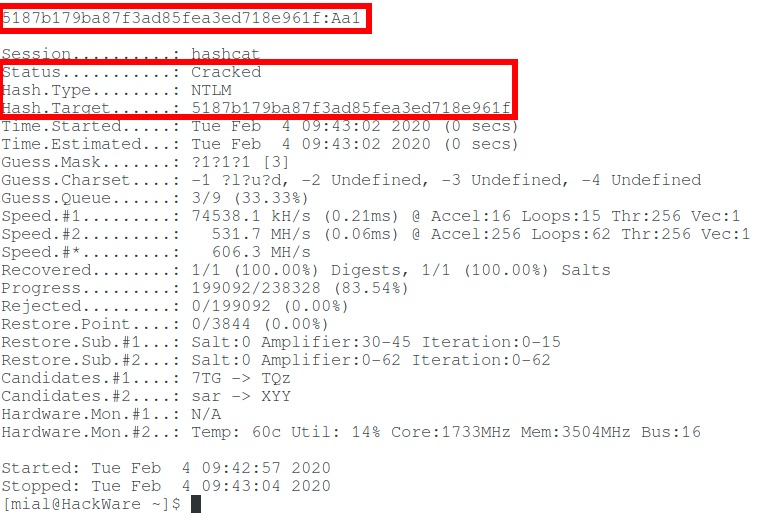

Брут-форс хеша NTLM

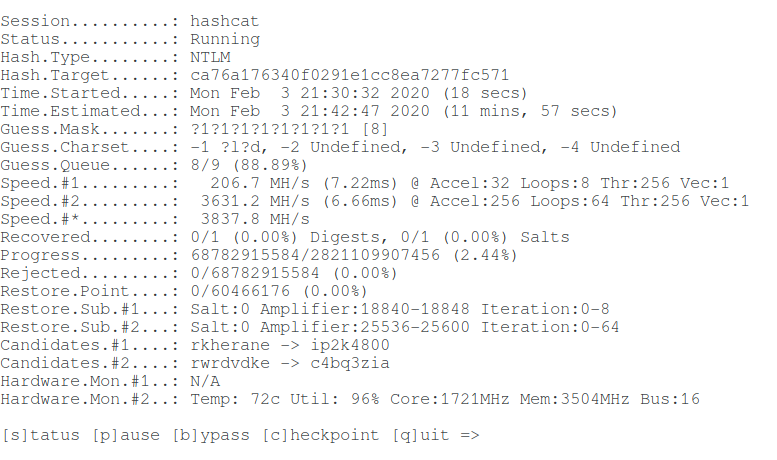

Для взлома я возьму следующий хеш:

Загляним в справку Hashcat, чтобы узнать номер режима хеша NTLM:

То есть номер хеша NTLM равен 1000.

Чтобы запустить атаку по маске для взлома NTLM в Hashcat нужно выполнить команду вида:

Пример моей реальной команды:

- hashcat — имя исполнимого файла. В Windows это может быть hashcat64.exe.

- —force — игнорировать предупреждения

- —hwmon-temp-abort=100 — установка максимальной температуры, после которой будет прерван перебор, на 100 градусов Цельсия

- -m 1000 — тип хеша NTLM

- -D 1,2 — означает использовать для взлома и центральный процессор, и видеокарту

- -a 3 — означает атаку по маске

- -i — означает постепенно увеличивать количество символов в генерируемых паролях

- —increment-min 1 — означает начать с длины маски равной единице

- —increment-max 10 — означает закончить перебор при длине маске равный десяти

- -1 ?l?d — пользовательский набор символов номер 1, в него включены маленькие латинские буквы (?l) и цифры (?d)

- ca76a176340f0291e1cc8ea7277fc571 — хеш для взлома

- ?1?1?1?1?1?1?1?1?1 — маска из пользовательского набора символов

Взломаем ещё один хеш:

Команда (другой хеш и другой набор пользовательских символов):

Итак, в этой статье мы научились извлекать хеш NTLM и взламывать пароль Windows. А что делать, если не удалось взломать NTLM? Ответ на этот вопрос смотрите во второй части, которая называется «Использование NTLM без взлома пароля: атака Pass-the-hash».