- Сброс пароля администратора Active Directory

- Сброс пароля учетной записи администратора режима восстановления служб каталогов в Windows Server

- Аннотация

- Сброс пароля администратора DSRM

- Использование Netdom.exe для сброса паролей учетных записей компьютера контроллера домена Windows Server

- Аннотация

- Использование Netdom.exe для сброса пароля учетной записи компьютера

- Как сбросить локальный пароль администратора домена Windows 2003

- sgww

- WWW.SGWW.RU

- живой журнал SGWW

- Забыли пароль доменного администратора. Что делать?

Сброс пароля администратора Active Directory

В этой статье мы рассмотрим сценарий сброса пароля администратора домена Active Direcotory. Эта возможность может понадобиться в случаях утраты прав доменного администратора вследствие, например, «забывчивости» или намеренного саботажа увольняющегося админа, атаки злоумышленников или других форс мажорных обстоятельствах. Для успешного сброса пароля администратора домена необходимо иметь физический или удаленный (ILO, iDRAC или консоль vSphere, в случае использования виртуального DC) доступ к консоли сервера. В данном примере мы будем сбрасывать пароль администратора на контроллере домене с ОС Windows Server 2012. В том случае, если в сети несколько контроллеров домена, рекомендуется выполнять процедуру на сервере PDC (primary domain controller) с ролью FSMO (flexible single-master operations).

Для сброса пароля домен-админа необходимо попасть в режим восстановления службы каталогов – DSRM (Directory Services Restore Mode) с паролем администратора DSRM (он задается при повышении уровня сервера до контроллера домена). По сути это учетная запись локального администратора, хранящаяся в локальной базе SAM на контроллере домена.

В том случае, если пароль DSRM не известен, его можно сбросить таким способом, или, если администратор обезопасил сервер от использования подобных трюков, с помощью специализированных загрузочных дисков (типа Hiren’s BootCD, PCUnlocker и им подобных).

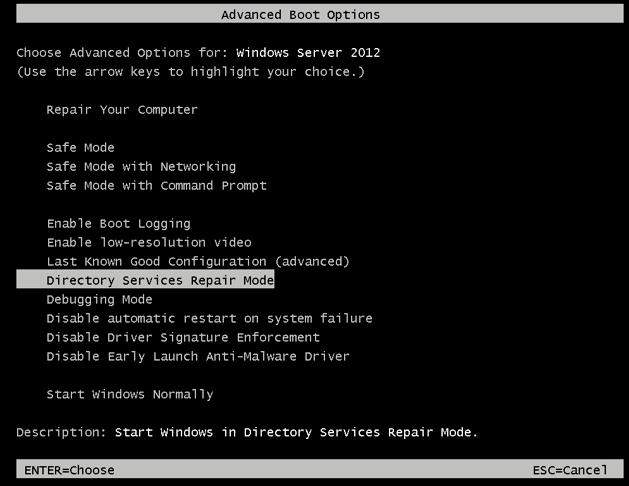

Итак, загружаем контроллер домена в DSRM режиме (сервер загружается с отключенными службами AD), выбрав соответствующую опцию в меню расширенных параметров загрузки.

На экране входа в систему вводим имя локального пользователя (administrator) и его пароль (пароль DSRM режима).

В данном примере имя контроллера домена – DC01.

Проверим, под каким пользователем выполнен вход в системе, для этого выполним команду:

Как вы видите, мы работаем под локальным админом.

Следующий шаг – смена пароля учетной записи администратора Active Directory (по умолчанию это учетная тоже называется Administrator). Сбросить пароль администратора домена можно, например, создав отдельную службу, которая при старте контроллера домена из под системной учетной записи сбросила бы в Active Directory пароль учетной записи Administrator. Создадим такую службу:

Указанная команда создаст службу с именем ResetADPass, которая при загрузке системы с правами LocalSystem выполнит команду net user и изменит пароль администратора AD на P@ssw0rd.

С помощью следующей команды мы можем удостовериться, что служба была создана корректно:

Перезагрузим сервер в нормальном режиме:

Во время загрузки созданная нами служба изменит пароль учетной записи амина домена на заданный. Авторизуемся на контроллере домена под этой учетной записью и паролем.

Осталось удалить созданную нами службу (FAQ. Как удалить службу в Windows):

Итак, в этой статье мы разобрались, как можно сбросить пароль администратора домена AD, и еще раз намекнули о том, насколько в концепции информационной безопасности важен момент обеспечения физической безопасности Вашей IT инфраструктуры.

Сброс пароля учетной записи администратора режима восстановления служб каталогов в Windows Server

В этой статье описано, как сбросить пароль администратора режима восстановления служб каталогов (DSRM) для любого сервера в домене без перезапуска сервера в службе DSRM.

Исходная версия продукта: Windows Server 2003

Исходный номер КБ: 322672

Аннотация

Microsoft Windows 2000 использует с помощью программы Setpwd сброс пароля DSRM. В Microsoft Windows Server 2003 эти функции были интегрированы в средство NTDSUTIL. Обратите внимание, что процедуру, описанную в этой статье, нельзя использовать, если целевой сервер работает в DSRM. Участник группы администраторов домена задает пароль администратора DSRM во время процесса продвижения для контроллера домена. Этот пароль можно Ntdsutil.exe сбросить для сервера, на котором вы работаете, или для другого контроллера домена в домене.

Сброс пароля администратора DSRM

Нажмите > кнопку «Запустить», введите ntdsutil и нажмите кнопку «ОК».

В командной области Ntdsutil введите задайте пароль dsrm.

В командной строке DSRM введите одну из следующих строк:

- Чтобы сбросить пароль на сервере, на котором вы работаете, введите сброс пароля на сервере null. Переменная null предполагает, что пароль DSRM сбрасывается на локальном компьютере. При запросе введите новый пароль. Обратите внимание, что при введите пароль не отображаются символы.

- Чтобы сбросить пароль для другого сервера, введите имя_сервера_, где _servername**— это DNS-имя сервера, на котором сбрасывается пароль DSRM. При запросе введите новый пароль. Обратите внимание, что при введите пароль не отображаются символы.

В командной области DSRM введите q.

В командной области Ntdsutil введите q для выхода.

Использование Netdom.exe для сброса паролей учетных записей компьютера контроллера домена Windows Server

В этой пошаговой статье описывается, как использовать Netdom.exe для сброса паролей учетных записей компьютера контроллера домена в Windows Server.

Исходная версия продукта: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2

Исходный номер КБ: 325850

Аннотация

На каждом компьютере на основе Windows хранится история паролей учетной записи компьютера, которая содержит текущие и предыдущие пароли, используемые для этой учетной записи. Когда два компьютера пытаются проверить подлинность друг с другом, а изменение текущего пароля еще не получено, Windows использует предыдущий пароль. Если последовательность изменений паролей превышает два изменения, участвующие компьютеры могут не взаимодействовать, и вы можете получить сообщения об ошибках. Например, при репликации Active Directory вы получаете сообщения об ошибке «Отказано в доступе».

Это поведение также применяется к репликации между контроллерами домена одного домена. Если контроллеры домена, не реплицируемые, находятся в двух разных доменах, более внимательно посмотрите на отношение доверия.

С помощью оснастки «Пользователи и компьютеры Active Directory» нельзя изменить пароль учетной записи компьютера. Но вы можете сбросить пароль с помощью Netdom.exe средства. Средство Netdom.exe входит в состав средств поддержки Windows для Windows Server 2003, Windows Server 2008 R2 и Windows Server 2008.

Средство Netdom.exe сбрасывает пароль учетной записи на компьютере локально (известный как локальный секрет). Оно записывает это изменение в объект учетной записи компьютера на контроллере домена Windows, который находится в том же домене. Одновременное написание нового пароля в обоих местах гарантирует синхронизацию по крайней мере двух компьютеров, участвующих в операции. Запуск репликации Active Directory гарантирует, что изменения получат другие контроллеры домена.

В следующей процедуре описывается использование команды netdom для сброса пароля учетной записи компьютера. Эта процедура чаще всего используется на контроллерах домена, но также применяется к любой учетной записи компьютера с Windows.

Средство необходимо запускать локально на компьютере под windows, пароль которого вы хотите изменить. Кроме того, для запуска Netdom.exe необходимо иметь разрешения администратора локально и на объекте учетной записи компьютера в Active Directory.

Использование Netdom.exe для сброса пароля учетной записи компьютера

Установите средства поддержки Windows Server 2003 на контроллере домена, пароль которого необходимо сбросить. Эти средства находятся в папке на Support\Tools компакт-диске Windows Server 2003. Чтобы установить эти средства, щелкните правой кнопкой мыши файл Suptools.msi папки и выберите Support\Tools «Установить».

Этот шаг не требуется в Windows Server 2008, Windows Server 2008 R2 или более поздней версии, так как средство Netdom.exe включено в эти выпуски Windows.

Если вы хотите сбросить пароль для контроллера домена Windows, необходимо остановить службу центра распространения ключей Kerberos и установить для нее тип запуска Manual.

- После перезапуска и проверки успешного сброса пароля можно перезапустить службу центра распространения ключей (KDC) Kerberos и установить для ее типа запуска значение «Автоматически». Это заставляет контроллер домена с неправильным паролем учетной записи компьютера обращаться к другому контроллеру домена за билетом Kerberos.

- Может потребоваться отключить службу центра распространения ключей Kerberos на всех контроллерах домена, кроме одного. Если это возможно, не отключать контроллер домена, который имеет глобальный каталог, если у него нет проблем.

Удалите кэш билетов Kerberos на контроллере домена, где вы получаете ошибки. Это можно сделать, перезагрузив компьютер или используя средства KLIST, Kerbtest или KerbTray. KLIST входит в состав Windows Server 2008 и Windows Server 2008 R2. Для Windows Server 2003 KLIST доступен для бесплатной загрузки в комплекте ресурсов Windows Server 2003 Resource Kit Tools.

В командной подсказке введите следующую команду:

Описание этой команды:

/s: — имя контроллера домена, используемого для настройки пароля учетной записи компьютера. Это сервер, на котором работает KDC.

/ud: — это учетная запись пользователя, которая создает подключение к домену, указанному в /s параметре. Он должен быть в формате домен\пользователь. Если этот параметр опущен, используется текущая учетная запись пользователя.

/pd:* указывает пароль учетной записи пользователя, указанной в /ud параметре. Для запроса пароля используйте звездочку (*). Например, локальный компьютер контроллера домена — Server1, а одноранговой контроллер домена Windows — Server2. Если вы запустите Netdom.exe Server1 со следующими параметрами, пароль будет изменен локально и одновременно записан на сервере Server2. Репликация распространяет изменения на другие контроллеры домена:

Перезапустите сервер, пароль которого был изменен. В этом примере это Server1.

Как сбросить локальный пароль администратора домена Windows 2003

После установки контроллера домена Windows 2003 сервера управление локальными пользователями через MMC становится недоступным.

Однако в некоторых ситуациях может понадобится пароль локального администратора контроллера домена. Например, чтобы восстановить сервер из резервной копии. Что делать, если он утерян? Чтобы сбросить пароль администратора Windows 2003 с установленным Active Directory, можно использовать утилиту ntdsutil.

Для установки нового пароля локального администратора вам нужно иметь права администратора контроллера домена.

Зайдите в систему как администартор домена.

Нажмите Start,Run, затем наберите ntdsutil. Вы увидите приглашение “ntdsutil:”.

Наберите “set dsrm password” и нажмите Ввод.

Программа выдаст “Reset DSRM Administrator Password:”. Не торопитесь вводить новый пароль 🙂

Теперь наберите “reset password on server null“. Слово “null” означает, что сброс пароля будет производиться на локальном сервере.

После нажатия «Ввод» вы получите приглашение для ввода пароля, а затем — для его повторения.

Для выхода из ntdsutil после смены пароля администратора дважды введите «q«.

Теперь вы можете перегрузить сервер и зайти в консоль восстановления или в режим восстановления Directory Services с новым паролем.

sgww

sgww

WWW.SGWW.RU

живой журнал SGWW

Забыли пароль доменного администратора. Что делать?

Со мной не так давно случилась похожая ситуация, понадобился пароль учетной записи доменного администратора, по умолчанию, эта учетная запись была отключена и пароль от нее был не известен. Поменять его, мне помогла следующая статья. Поэтому я решил перевести её на русский язык, для тех, кто отличным знанием английского, похвастаться не может. Далее перевод.

Обновление: После некоторых отзывов читателей, я рад сказать, что описанная процедура также работает для контроллеров домена на базе Windows Server 2008*. Не стесняйтесь оставлять ваши отзывы. Я сохранил оригинальный текст страницы относящийся к Windows Server 2003, но вы можете выполнить те же самые действия и для Windows Server 2008

Заметка ламера: Это процедура НЕ разработана для Windows XP так как Windows XP это НЕ доменный контроллер. Кроме того, для Windows 2000 версия этой статьи находиться по ссылке Забыли пароль администратора? — Меняем пароль доменного администратора в Windows 2000 AD. Читатель Sebastien Francois добавил свои персональные рекомендации относящиеся к смене пароля в домене Windows Server 2003. Я процитирую часть из них. (Спасибо Sebastien): Требования

- Физический доступ к контроллеру домена.

- Пароль локального администратора.

- Утилиты поставляемые Microsoft в их Resource Kit: SRVANY and INSTSRV. Их можно загрузить тут (24kb).

Шаг 1

Перезагрузите Windows Server 2003 в Режиме Восстановления Службы Каталогов ( Directory Service Restore Mode ) Заметка: Во время начальной загрузки системы, нажимайте F8 и выберите Режиме Восстановления Службы Каталогов ( Directory Service Restore Mode ). Это отключит службу каталогов (Active Directory). Когда появиться экран ввода имени пользователя и пароля, войдите как локальный администратор. Теперь вы имеете полный доступ к ресурсам компьютера, но вы не можете делать никаких изменений в службе каталогов (Active Directory).

Сейчас вам необходимо установить SRVANY. Эта утилита может запустить любую программу в виде сервиса. Интересная особенность в том, что программа будет иметь привилегии системы (так как унаследует контекст безопасности SRVANY) т.е будет иметь полный доступ к системе. Этого более чем достаточно, что бы переустановить пароль доменного администратора. Настроим SRVANY на запуск командной строки (которая запустит команду ‘net user’) Скопируйте SRVANY и INSTSRV во временную папку, моя называется D:\temp. Так же скопируйте в эту папку cmd.exe (cmd.exe это интерпритатор командной строки обычно находящийся в папке %WINDIR%\System32).

Запустите командную строку из папки d:\temp (или из той которую создали вы), и наберите: (поменяйте путь на тот который выбрали вы)

Теперь пришло время настроить SRVANY Запустите редактор реестра и перейдите к ветке

HKEY_LOCAL_MACHINE \System\CurrentControlSet\Services\PassR ecovery

Создайте новый раздел, назовите его Parameters и добавьте два новых значения

Замените 123456 на пароль который хотите**. Помните, что групповая политика домена по умолчанию требует сложных паролей (включающих цифры, отвечающих требованиям минимальной длины и т.д так что до тех пор пока вы не измените групповую политику по умолчанию используйте сложные пароли таки как P@ssw0rd

Теперь, откройте оснастку сервисы (Control Panel\Administrative Tools\Services) и откройте вкладку свойст PassRecovery.

Проверьте что режим запуска стоит автоматически.

Перейдите на вкладку Вход в систему (Log On) и включите опцию Разрешить взаимодействие с рабочим столом (Allow service to interact with the desktop).

Перезагрузите Windows в обычном режиме, SRVANY запустит команду NET USER и переустановит пароль доменного администратора.

Зарегистрируйтесь в системе под администратором используя пароль который вы установили на шаге два.

Воспользуйтесь этими командами, что бы деинсталировать SRVANY (не забудьте сделать это).

Теперь удалите папку d:\temp и поменяйте пароль администратора если желаете.

Robert Strom написал отличный скрипт который полностью автоматизирует этот процес. Он пишет:

«Мой скрипт в действительности автоматизирует процесс, выполняет все операции самостоятельно. Запустите скрипт один раз и всё готово. не надо вручную править записи в реестре, создавать и настраивать сервис и т.п»

Скачайте его здесь (186kb).

Отметим, что вам все еще нужен физический доступ к контроллеру домена и возможность зарегистрироваться в системе в качестве локального администратора. Если вы не знаете пароль локального администратора, пользуйтесь следующей ссылкой: Забыли пароль локального администратора. Спасибо Роберт!

Благодарности

Эта заметка была написана благодаря помощи Antid0t, Robert Strom и Sebastien Francois. Спасибо вам всем!

Ссылки

Вы так же можете обсудить на форуме в этой ветке Petri.co.il Forgot Admin Password Forum.

*проверено мной на Windows Server 2008 Standart

**если DC у вас установлен на русскоязычном windows, то вам еще следует заменить administrator на администратор

sgww

sgww