- Mac OS X Remove SSH Known Host

- Test it

- Getting help

- Авторизация по SSH-ключу

- Linux, MacOS, Windows 10

- Создание SSH-ключей

- Копирование ключей на сервер

- Старые версии Windows (без OpenSSH)

- Создание SSH-ключей

- Копирование ключей на сервер

- Отключение доступа по паролю

- MacOS продолжает спрашивать идентификационную фразу для ssh ключа после обновления или перезагрузки

- Метод #1: Решить вопрос, когда macOS продолжает запрашивать кодовую фразу ssh после обновления до Sierra или после перезагрузки

- Метод #2: Используйте ssh-agent/ssh-add для добавления всех известных ключей к агенту SSH.

- Метод #3: Используйте keychain

- Установите keychain следующим образом:

- One thought to “MacOS продолжает спрашивать идентификационную фразу для ssh ключа после обновления или перезагрузки”

- RTFM.WIKI

- Инструменты пользователя

- Инструменты сайта

- Боковая панель

- Навигация

- Линкшэринг

- ALARM!

- Добавить новую страницу

- Реклама

- Содержание

- SSH: подключение по ключу без пароля на примере macOS

- Шаг 1. Создать пару ключей

- Шаг 2. Скопировать открытый ключ на удаленный хост

- Долгий путь

- ssh-copy-id

- cat + ssh

- Шаг 3. Локальный конфиг SSH и тест подключение

- Проблемы с установкой закрытого ключа для входа в SSH в Mac OS X 10.10.5 (Yosemite) без ключевой фразы

- 3 ответа 3

- Предисловие.

- Короче ответ.

- Более длинный ответ.

Mac OS X Remove SSH Known Host

But I’m getting an error which read as follows:

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@ WARNING: REMOTE HOST IDENTIFICATION HAS CHANGED! @

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

IT IS POSSIBLE THAT SOMEONE IS DOING SOMETHING NASTY!

Someone could be eavesdropping on you right now (man-in-the-middle attack)!

It is also possible that the RSA host key has just been changed.

The fingerprint for the RSA key sent by the remote host is

5c:9b:16:56:a6:cd:11:10:3a:cd:1b:a2:91:cd:e5:1c.

Please contact your system administrator.

Add correct host key in /Users/user/.ssh/known_hosts to get rid of this message.

Offending key in /Users/user/.ssh/known_hosts:1

RSA host key for server1.example.com has changed and you have requested strict checking.

Host key verification failed.

How do I fix this problem under Mac OX X?

You need to run the following command to get rid of this problem. Open the terminal application and then type the following command on your macOS Unix system:

- No ads and tracking

- In-depth guides for developers and sysadmins at Opensourceflare✨

- Join my Patreon to support independent content creators and start reading latest guides:

- How to set up Redis sentinel cluster on Ubuntu or Debian Linux

- How To Set Up SSH Keys With YubiKey as two-factor authentication (U2F/FIDO2)

- How to set up Mariadb Galera cluster on Ubuntu or Debian Linux

- A podman tutorial for beginners – part I (run Linux containers without Docker and in daemonless mode)

- How to protect Linux against rogue USB devices using USBGuard

Join Patreon ➔

Fig.01: Removing /Users/user/.ssh/known_hosts file

/.ssh/known_hosts file which contains a list of host keys for all hosts the user has logged into that are not already in the systemwide list of known host keys.

Test it

Now you can connect to remote host with ssh or sftp or scp command:

Use -p Port to connect to on the remote host using given Port. This can be specified on a per-host basis in the configuration file such as

Getting help

The ssh-keygen command generates, manages and converts authentication keys for ssh. The ssh-keygen can create keys for use by SSH protocol version 2 and do other stuff for use. Hence, read the man page by typing the following commands:

man ssh-keygen

man ssh

man sshd

🐧 Get the latest tutorials on Linux, Open Source & DevOps via

Источник

Авторизация по SSH-ключу

Использование SSH-ключа для подключения к серверу позволяет сделать работу более безопасной (снизится вероятность взлома учетной записи) и более удобной (не будет необходимости при каждом соединении вводить пароль).

Настройка авторизации по ключу состоит из создания ключа на локальном компьютере и копирования его на сервер.

Скопировать ключ на сервер также можно с помощью панели управления — при создании нового VDS или переустановке системы. Кроме того, вы можете хранить ключи в панели управления, чтобы использовать их при создании серверов.

Linux, MacOS, Windows 10

Создание SSH-ключей

Эта инструкция подойдет для ОС Linux, MacOS, а также для версий Windows 10 начиная с 1809 — в них доступен встроенный SSH-клиент. Если у вас более ранняя версия Windows, воспользуйтесь инструкцией из пункта Старые версии Windows (без OpenSSH).

Запустите терминал или Windows PowerShell на вашем компьютере и выполните команду:

Вы увидите примерно следующее сообщение:

Нажмите Enter — ключ будет сохранен в указанную директорию по умолчанию.

Далее вам будет предложено задать пароль (кодовую фразу) для ключа. Вы можете задать ее или оставить пустой, просто нажав Enter. Обратите внимание, что если вы зададите кодовую фразу, ее потребуется вводить при каждой авторизации по ключу.

Процедура создания ключей завершена, ключи сохранены в директории

/.ssh/ в файлах id_rsa и id_rsa.pub. Теперь их необходимо скопировать на сервер.

Копирование ключей на сервер

Выполните в терминале следующую команду, указав вместо user имя пользователя, созданного на сервере, а вместо server — IP-адрес вашего сервера:

В результате содержимое файла с публичным ключом id_rsa.pub будет скопировано в файл

/.ssh/authorized_keys на сервере, и в дальнейшем вы сможете устанавливать соединение с сервером, используя команду:

Старые версии Windows (без OpenSSH)

Если вы используете версию Windows без OpenSSH, вам потребуется специальная программа — PuTTYgen. Вы можете скачать дистрибутив puttygen.exe с официального сайта PuTTY.

Создание SSH-ключей

- Запустите программу, в открывшемся окне выберите «Type of key — SSH-2 RSA и нажмите «Generate».

- Пока создается ключ, водите мышью в хаотичном порядке в пространстве под строкой загрузки для генерации случайных значений.

- После того, как ключ будет создан, в окне программы вы сможете задать «Key passphrase» (кодовую фразу) для ключа. Это необязательно, вы можете оставить строку пустой. Если вы решите задать кодовую фразу, обратите внимание, что ее потребуется вводить при каждой авторизации по ключу.

- Далее сохраните созданные ключи, нажав на кнопки «Save public key» и «Save private key«, например, под именами id_rsa.pub и mykey.ppk. Также скопируйте и сохраните в любом текстовом файле содержимое окна «Public key for pasting…» — оно потребуется при копировании созданного ключа на сервер.

На этом процедура создания ключей завершена.

Копирование ключей на сервер

В процессе копирования ключей вам потребуется утилита pageant. Вы можете скачать дистрибутив pageant.exe с официального сайта PuTTY.

Подключитесь к серверу по SSH и выполните команду для создания на сервере директории и файла для хранения ключей:

Откройте созданный файл с помощью текстового редактора:

Для проверки работы авторизации по ключу снова запустите утилиту PuTTY, подключитесь к вашему серверу и введите свой логин. Если все настроено корректно, вы увидите подобный вывод в окне консоли:

Отключение доступа по паролю

Для того, чтобы доступ к серверу мог осуществляться только по ключу, необходимо запретить авторизацию по паролю. Для этого требуется внести правки в файл /etc/ssh/sshd_config.

Откройте файл командой:

Сохраните изменения, после чего перезапустите службу SSH:

Источник

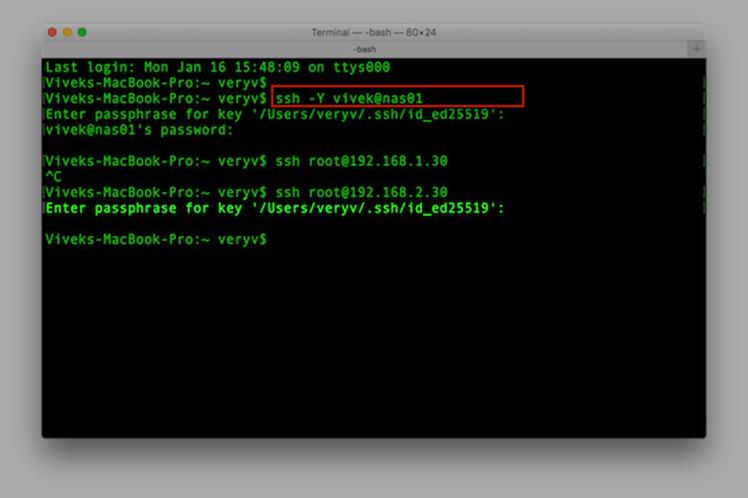

MacOS продолжает спрашивать идентификационную фразу для ssh ключа после обновления или перезагрузки

Недавно я обновил свою MacOS Sierra, и теперь команда ssh продолжает запрашивать идентификационную фразу каждый раз, когда я пытаюсь войти на мой удаленный сервер Linux / Unix:

Enter passphrase for key ‘/Users/vivek/.ssh/id_ed25519’ : (Введите идентификационную фразу для ключа ‘/Users/vivek/.ssh/id_ed25519’:)

Как исправить обновление MacOS Sierra, которое продолжает разрывать ключи ssh в терминале?

Мой MacOS раньше всегда запоминал кодовую фразу ssh, но теперь он спрашивает ее каждый раз, когда я пытаюсь войти на локальный сервер FreeBSD nas или удаленный сервер Ubuntu при вводе:

Примеры возможных выводов данных:

Теперь давайте рассмотрим различные способы, как можно решить проблему со сбросом SSH ключа после обновления MacOS.

Метод #1: Решить вопрос, когда macOS продолжает запрашивать кодовую фразу ssh после обновления до Sierra или после перезагрузки

Вам необходимо использовать опцию UseKeychain в вашем файле

/.ssh/config. С главной страницы ssh_config:

В macOS указывается, следует ли системе искать фразу в цепочке ключей пользователя при попытке использовать конкретный ключ. Когда кодовая фраза предоставляется пользователем, эта опция также указывает, должна ли кодовая фраза храниться в цепочке ключей, как только она будет проверена как правильная. Значение должен быть «да» или «нет». По умолчанию — нет.

Это самый простой способ решить данную проблему для всех пользователей Отредактируйте ваш

Добавьте следующую строчку в Host * раздел:

Вот пример моего файла:

Сохраните и закройте файл. Это должно заставить ssh запомнить ключ пользователя в цепочки ключей:

Метод #2: Используйте ssh-agent/ssh-add для добавления всех известных ключей к агенту SSH.

Синтаксис, для использования SSH ключей на Linux / Unix / MacOS System,будет выглядеть следующим образом:

Метод #3: Используйте keychain

OpenSSH предлагает аутентификацию RSA и DSA для удаленных систем без предоставления пароля. Keychain — специальный скрипт bash, призванный сделать аутентификацию на основе ключей невероятно удобной и гибкой. Он предлагает различные преимущества безопасности по сравнению с ключами без кодовой фразы.

Установите keychain следующим образом:

Пример возможных выводов данных:

Добавьте следующий код в свой профиль ssh (при условии, что вы используете файл id_rsa):

Для получения большей информации ознакомьтесь с «keychain: Set Up Secure Passwordless SSH Access For Backup Scripts (keychain: установка безопасного безпарольного SSH доступа для резервных сценариев)»

One thought to “MacOS продолжает спрашивать идентификационную фразу для ssh ключа после обновления или перезагрузки”

Подскажите как вылечить macbook от такой болячки: после перезагрузки слетает ssh ключ и приходится руками заново добавлять: ssh-add -K

Источник

RTFM.WIKI

Ordnung muß sein. Ordnung über alles (18+)

Инструменты пользователя

Инструменты сайта

Боковая панель

Навигация

Линкшэринг

socialite Display:icon facebook twitter

ALARM!

Добавить новую страницу

Реклама

Содержание

SSH: подключение по ключу без пароля на примере macOS

Минимум теории и максимум хауту. За теорией лучше обратиться на сайт wikipedia или на ssh.com

Шаг 1. Создать пару ключей

Нужно создать пару ключей: приватный (закрытый) ключ и публичный (открытый) ключ. Приватный ключ никогда никуда никому не передавать. Публичный ключ можно показывать всем.

Пр желании можно дать ключу другое имя (ключ -f ), например id_rsa_server_vps13.

Следующий пункт passphrase. Это парольная фраза или проще говоря пароль для ключа.

Минусы. Его нужно будет вводить каждый раз, когда используется ключ.

Очевидный плюс. Если файл окажется в чужих руках без парольной фразы использовать его не получится. Ну и не стоит использовать пароли admin111 или qwerty123.

Шаг 2. Скопировать открытый ключ на удаленный хост

Как всегда в unix есть множество вариантов для этого.

Долгий путь

В macOS можно скопировать содержимое файла в буфер обмена с помощью pbcopy

Подключаемся к удаленному серверу, переходим в директорию .ssh и открываем (или создаем) файл authorized_keys.

Добавляем ключ из буфера обмена.

Кстати каждый ключ должен быть на отдельной строке. И никаких пустых строк между ключами.

ssh-copy-id

Начиная с Sierra утилита уже есть в составе системы и не нужно ставить с github или через homebrew.

или с указанием имени ключа

cat + ssh

Шаг 3. Локальный конфиг SSH и тест подключение

Добавим локальный файл конфигурации для SSH клиента в файл

Особый интерес представляют опции UseKeychain и AddKeysToAgent.

Пароль приватного ключа можно хранить в «Связке ключей» (Apple KeyChain). Один раз добавили и всё — больше никогда не надо вводить никаких паролей для подключения по ssh.

В каком-то релизе (Sierra? у меня не Linux, чтобы отслеживать это) всё сломали и Terminal теперь по-умолчанию не использует keychain.

Опция AddKeysToAgent вышла в OpenSSH 7.2 еще в 2016 году, но я узнал про нее только сейчас.

В клиент ssh добавлена опция AddKeysToAgent, управляющая передачей в ssh-agent закрытого ключа, используемого в процессе аутентификации. Опция может принимать значения ‘yes’, ‘no’, ‘ask’, и ‘confirm’ (по умолчанию ‘no’)

Что еще важного в ссылках выше?

Буду рад если кто-то более подробно разобрался в данном вопросе и дополнит заметку.

Источник

Проблемы с установкой закрытого ключа для входа в SSH в Mac OS X 10.10.5 (Yosemite) без ключевой фразы

Я пытаюсь использовать SSH-клиент для входа на удаленный сервер. На этом сервере мой открытый ключ, и у меня есть закрытый ключ, который был создан без ключевой фразы.

В Windows я могу войти через PuTTY без проблем.

В Mac OS X, когда я использую SSH-клиент, Windows запрашивает всплывающее окно с паролем, и что бы я ни вводил, SSH запрашивает у меня пароль. Здесь также не имеет значения, что я вхожу, это всегда пишет, что разрешение запрещено.

Я обнаружил, что подобные проблемы могут возникать, когда закрытый ключ имеет формат PPK (что было в моем случае), поэтому я попытался преобразовать его в PEM, но это не помогло:

Дополнительная информация:

Моя конфигурация SSH содержит путь к закрытому ключу для хоста, к которому я пытаюсь подключиться. Я также попытался использовать параметр ssh -i, чтобы указать ключ вручную, но с теми же результатами.

Команда, используемая для создания формата PEM, была ‘puttygen id.ppk -O private-openssh -o id.pem’

Вывод журнала (только соответствующая часть)

debug1: Authentications that can continue: publickey,password debug1: Trying private key: /Users/josef/.ssh/talnet_rsa debug1: read PEM private key done: type RSA debug3: sign_and_send_pubkey: RSA #I removed these for security reasons# debug2: we sent a publickey packet, wait for reply debug1: Authentications that can continue: publickey,password debug2: we did not send a packet, disable method debug3: authmethod_lookup password debug3: remaining preferred: ,password debug3: authmethod_is_enabled password debug1: Next authentication method: password

3 ответа 3

Я пытаюсь использовать SSH-клиент для входа на удаленный сервер. На этом сервере мой открытый ключ, и у меня есть закрытый ключ, который был создан без ключевой фразы.

Это хорошее начало для установки без пароля. В Windows вы четко добавили открытый ключ правильно. Это то , что вам нужно сделать , чтобы добавить публичный ключ к authorized_keys файл Mac OS X для пользователя. Вот шаги, которые вы должны использовать, если у вас уже есть файл открытого ключа (

/.ssh/id_rsa.pub ), расположенный на вашем удаленном сервере.

Предисловие.

Судя по вашим комментариям и недавним изменениям, у вас, похоже, есть файл .pem ( id.pem ), который является просто контейнерным форматом, который включает в себя открытый и закрытый ключи в сертификате. Не уверен, как Mac OS X будет использовать .pem напрямую, но для моего предпочтительного метода создания установок без пароля я бы порекомендовал вам извлечь открытый ключ, прежде чем продолжить. Это достаточно просто сделать что-то вроде этого в системе Mac OS X из терминала:

Конечно, измените имя / путь к id.pem чтобы он соответствовал пути, где находится этот файл в системе. Путь

/id_rsa.pub указывает команде извлечь id_rsa.pub в ваш домашний каталог.

А для тех, кто видит, что я делал выше и что я делаю ниже, да, команда, вероятно, может быть чем-то вроде этого, чтобы сбросить открытый ключ прямо в authorized_keys :

Но этот ответ заключается в том, чтобы отслеживать детали, понимать процесс и видеть, где что-то «сломалось». Таким образом, чистый сброс открытого ключа непосредственно в

/.ssh/authorized_keys быстрее, но не обязательно лучше для целей обучения.

Короче ответ.

Короче говоря , я считаю , что если id_rsa.pub был добавлен в authorized_keys то это проблема с разрешениями , которые могут быть решены только выполнив следующую команду вашего пользователя в системе Mac OS X:

Если это не сработает, прочитайте подробности ниже, чтобы увидеть, пропустили ли вы шаг.

Более длинный ответ.

Сначала скопируйте содержимое

/.ssh/id_rsa.pub в authorized_keys ключи :

Просто поместите содержимое

/.ssh/id_rsa.pub at the bottom of

/.ssh/authorized_keys . If you do not have an файла author_keys, вы создадите его file already you will be creating one with that команды nano, command so you should set proper permissions on the file— файлу — 600 ‘aka owner/user только для чтения и записи — чтобы SSH не подавлял его следующим образом:

Теперь, когда это сделано, вы в значительной степени сделали. На последнем шаге вы просто входите в свою машину на своей машине, и вам будет выдано предупреждение «известные хосты» примерно так:

Просто ответьте « yes и тогда вы получите следующее сообщение:

И теперь вы должны быть готовы. Любой логин SSH, который вы вводите на эту машину, будет на 100% бесполезным.

Если вы хотите отладить соединение, обязательно используйте параметр -v (подробный), например так:

Если все работает хорошо, вы получите подробный — но чистый — вывод примерно так:

И если это не сработает, просто посмотрите на выходные данные отладки и посмотрите, где что-то задыхается для отладки.

Источник